Illustrative EU 型組織案例研究

雖然各項功能的詳細資訊都是提供參考資訊,但有辦法以範例說明環境的實作。在以下範例中,我們介紹子 SC 使用者的概念。

- 組織或協議直接與客戶實體相關,並與客戶實體具有政府或商業關係。

- 包含在歐盟內,且至少受與客戶實體本身相同的資料保護與主權需求所規範。

- 它們不僅僅是客戶本身內的組織群組,而且是他們自己的實體。這可以是商業公司實體的政府部門或子公司。它們可能有資料保護與分類需求的超集,但無法低於客戶實體本身的最低需求。例如,如果客戶自行維護一組區間和資源,但為子 SC 使用者提供存取權,則客戶會根據子 SC 使用者的特定法律架構,對子 SC 使用者部署的資源保有控制權。

子 SSC 區間會專屬於每個子 SSC 使用者,沒有其他子 SSC 使用者可以檢視其他子 SSC 使用者的區間結構、資源或活動。稽核日誌及其他稽核和規範活動會發生在客戶層次,但每個識別網域都會被個別的「根」區間篩選,並依據其身分識別成員身分限制可見性。這樣可以讓客戶和個別子 SSC 使用者分別對成本、合規性和威脅偵測進行稽核。建立的資源會由客戶 (適用於自己的區間) 和每個子 SSC 使用者自行決定,並且受歐盟主權雲中的 OCI 區間配額和預算功能限制。

範例安全模型

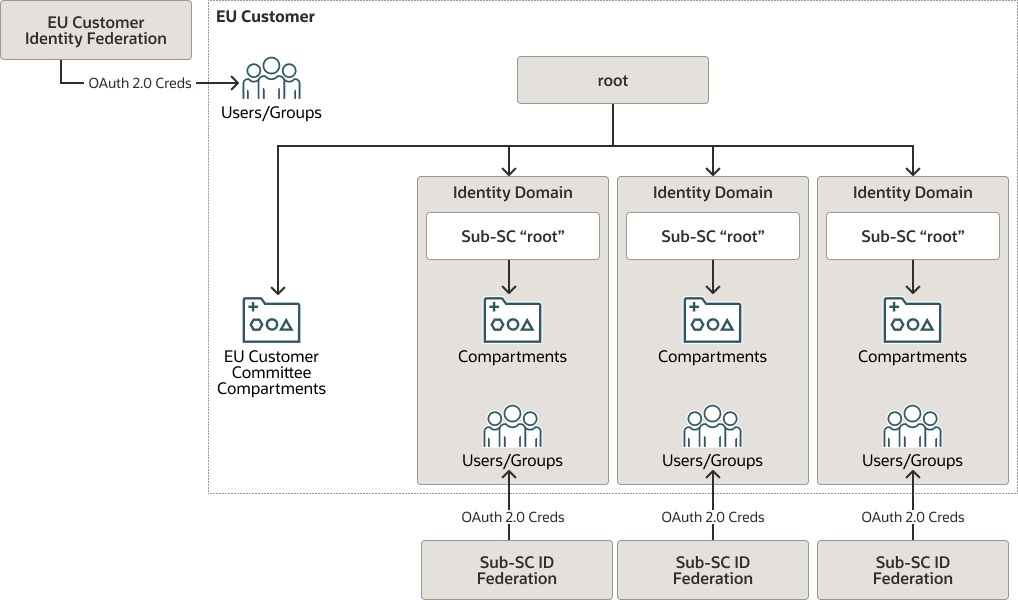

此範例的安全模型如下圖所示:

客戶可在此處建立租用期,並建立一組用於自用區間 (即「部門」區間) 的隔間,以及一組用於每個子 SC 成員的基礎區間。每個子 SC 使用者都已註冊使用租用戶內的資源,因此系統會在為子 SC 使用者建立的特定上層區間周圍建立識別網域。子 SSC 使用者接著可以將自己的使用者群聯合至其個別識別網域,然後配置與客戶配置無關的權限。這些網域可以與以聯合協議定義的關係作為準獨立實體。

資料保護使用案例

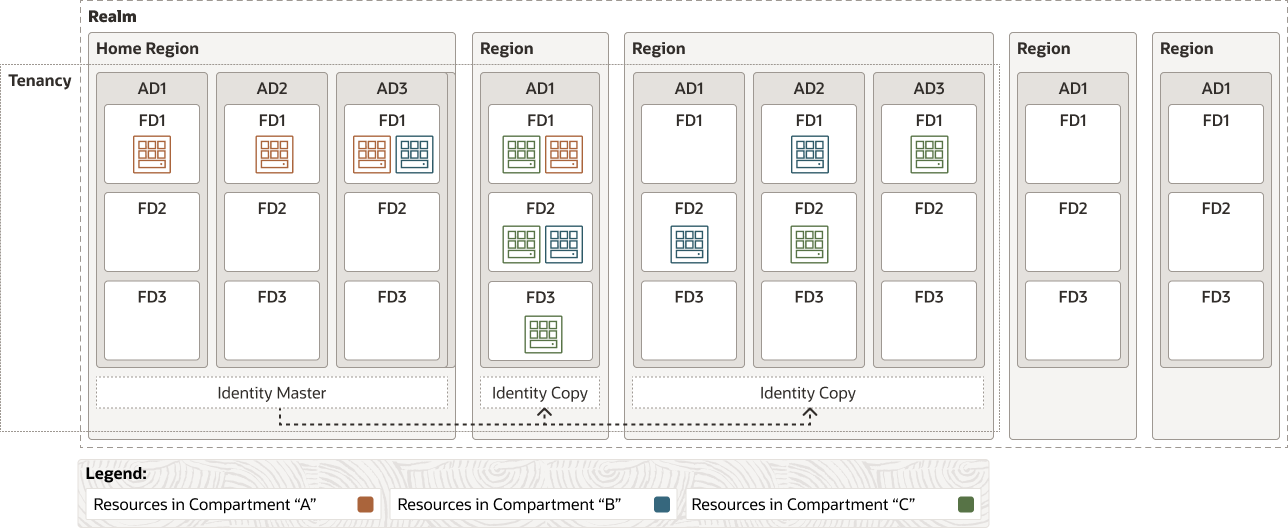

區間也遵循此模型。這樣可讓每個子 SC 使用者使用在自己區間中建立的個別資源 (跨兩個資料區域) 作為複寫目標或來源,執行資料複寫。這可允許使用主動 / 主動和主動 / 被動資料保護模型,視子 SC 部署的個別應用程式和無法在作用中 / 作用中工作之 RTO/RPO 容錯能力而定。資料保護將獨立於其他子 SC 使用者的檢視之外。由於複製存在,而非透過觀察資料本身,因此客戶可以觀察提供基準服務的情況。備份和 (或) 快照服務可供子 SC 使用者 (若為區塊儲存和物件儲存) 使用,並會本地化至每個子 SC 使用者的識別網域 / 區間 (若為區塊儲存和物件儲存)。

或者,每個子 SSC 使用者都可以使用第三方或本機 (在子 SSC 環境的實體邊界內) 資源作為資料保護目標。只要建立子 SC 使用者控制區間的專用 FastConnect 或 CPE VPN 連線,即可達到此目的。資料連線會與其他子 SC 使用者和客戶完全隔離,因為每個連線點都獨自存在於子 SC 使用者本身的識別網域 / 區間結構內。此模型將允許保護資料並將其擷取回第三方 (客戶控制範圍外)、位於子 SSC 環境實體範圍內的本機資料儲存庫,或其組合,視個別子 SSC 使用者的需求而定。