瞭解網路安全性

安全網路是保護組織免於遭受網路威脅的關鍵。設計以最佳做法和安全架構為基礎的網路,可讓您的部署復原至威脅和攻擊。

使用 CIS OCI 登陸區快速入門範本

Oracle 提供 CIS OCI 登陸區快速入門範本,可讓您在租用戶內快速導入 CIS OCI Foundations Benchmark 和整體 OCI 最佳實務。

CIS OCI 登陸區快速入門範本可讓您在符合 CIS OCI 基準的同時,快速部署租用戶所需的核心基礎架構。「CIS OCI 登陸區快速入門範本」可協助您部署與設定的部分資源如下:

- OCI 身分識別與存取管理 (IAM)

- OCI 日誌記錄

- OCI 活動

- OCI 通知

- OCI Object Storage

- Oracle Key Vault

- 網路

- 區間

- 雲端保全

- 漏洞掃描

使用網路安全群組 (NSG)

例如,如果您在安全清單規則中允許 Secure Shell (SSH),最後會允許 SSH 存取該子網路中的所有 VNIC。若在 NSG 中允許 SSH,只能使用與該 NSG 關聯的 VNIC (若對應的安全清單中沒有規則)。

秘訣:

同時混合 NSG 與安全清單時,會強制執行這兩者的聯集。這表示如果相關安全清單的any 中的 any 規則或 NSG 允許流量,就允許有問題的封包。例如,如果您的安全清單允許來自所有來源 (0.0.0.0/0) 的 SSH,但 NSG 沒有,則該子網路中與該 NSG 關聯的 VNIC 將允許來自所有來源的 SSH,因為 SL 規則允許該 VNIC。

Oracle 建議下列項目:

- 針對所有安全態勢都相同的元件使用 NSG,因為 Oracle 會在導入未來的增強功能時,將 NSG 優先於 SL。例如,在多層架構中,您應該為每個層分別建立 NSG。指定層的 VNIC 都屬於該層的 NSG。在指定的層內,您可能會有特定子集的 VNIC 具有額外的特殊安全需求。因此,您應該為這些額外的規則建立另一個 NSG,並將該 VNIC 子集同時放入層的 NSG 和額外的 NSG。

- 為具有相同流量需求的特定資源群組建立 NSG,例如應用程式每個層的 NSG。

- 對所有 SL 和 NSG 規則採用

allowlist方法,且僅允許應用程式或工作負載所需的特定來源、協定和連接埠。 - 由於您不確定特定需求,請避免允許大型來源、協定及連接埠。

- 如果您允許大型來源、協定以及連接埠,請只暫時 (例如疑難排解) 進行,稍後再將它們鎖定。

秘訣:

暫時允許 NSG 或 SL 中的流量 (例如新增用於疑難排解的暫時規則) 時,請在規則描述中新增備註,指出這是暫時的,並可於稍後刪除。這會在規則就緒或您不確定是否需要未來複查時,提醒您移除規則。使用 OCI 堡壘主機服務

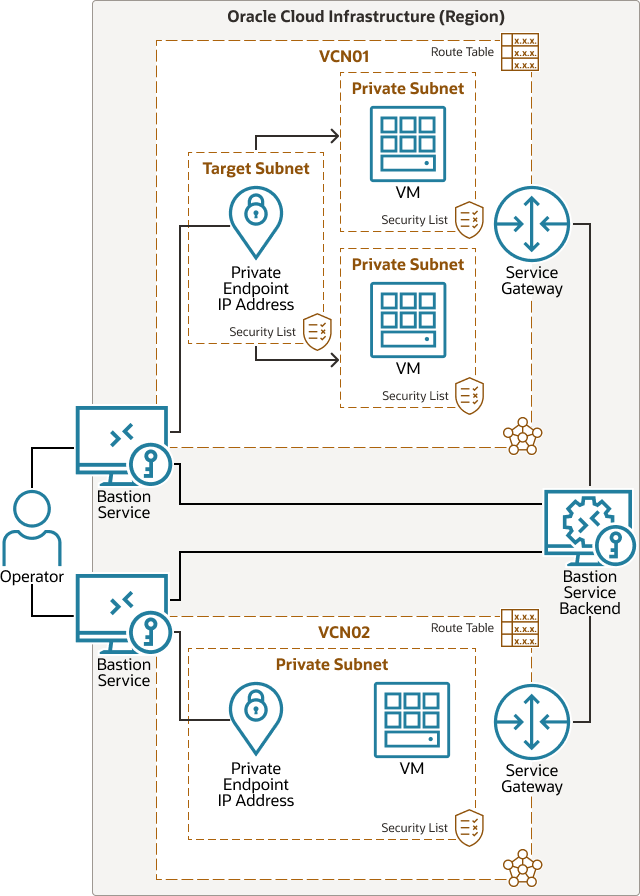

OCI 堡壘主機服務提供另一種方法,可讓您安全地存取資源,相較於在公用子網路中部署堡壘主機的傳統方法。Oracle 建議使用 OCI Bastion 服務,其優點如下:

- 較低費用

- 與 OCI IAM 整合,以無縫控制和限制存取

- 較不複雜 (不需要公用子網路或主機)

- 堡壘主機階段作業有時間限制

- OCI 管理的服務

who/when/created/deleted/updated/fetched之類的管理動作會記錄並記錄在 OCI 事件和稽核服務中

下圖說明此參照架構。

architecture-use-bastion-service.png 圖解描述

Oracle 建議下列項目:

- 熟悉 OCI Bastion 服務並使用它,而不是在公用子網路中佈建堡壘主機

- 使用 IAM 原則鎖定 OCI 堡壘主機服務的存取

使用 IAM 原則實行最低權限的管理存取

OCI IAM 服務可讓您控制可存取雲端資源的人員。您可以控制使用者群組所具備的存取類型,以及特定資源的存取類型。

您在 OCI 中佈建的網路資源,通常屬於應用程式和工作負載所依賴架構中的核心組建區塊。限制存取這些網路資源是 OCI 安全性和 IAM 設計的重要環節,有助於防止未經授權的使用者建立或變更可能導致停機或安全漏洞的資源。

Oracle 建議下列項目:

- 從最簡單的方法開始,建立只允許網路管理員管理雲端網路的原則。

- 進階的方法則是建立原則,限制對個別網路資源的存取。例如,建立個別的原則,讓一組管理員管理動態路由閘道 (DRG),以及管理虛擬雲端網路 (VCN) 的另一組管理員。

- 請考慮對非網路管理員有權存取的

read-only策略的需求,例如:- 網路視覺化程式

- 網路路徑分析器

- 限制

virtual-network-family之 IAM 原則中的use和manage動詞的使用。 - OCI 網路 IAM 原則和設計應屬於您整體 OCI IAM 原則和設計的一部分。

請考慮部署 OCI 網路防火牆或第三方防火牆

如果您需要的網路安全需求比 OCI 中的原生 SL 或 NSG 提供的功能多,OCI 建議您部署 OCI 網路防火牆或第三方防火牆。

防火牆通常會提供新一代功能,例如入侵偵測與預防 (IDPS)、URL 篩選及安全通訊端層 (SSL) 檢查。

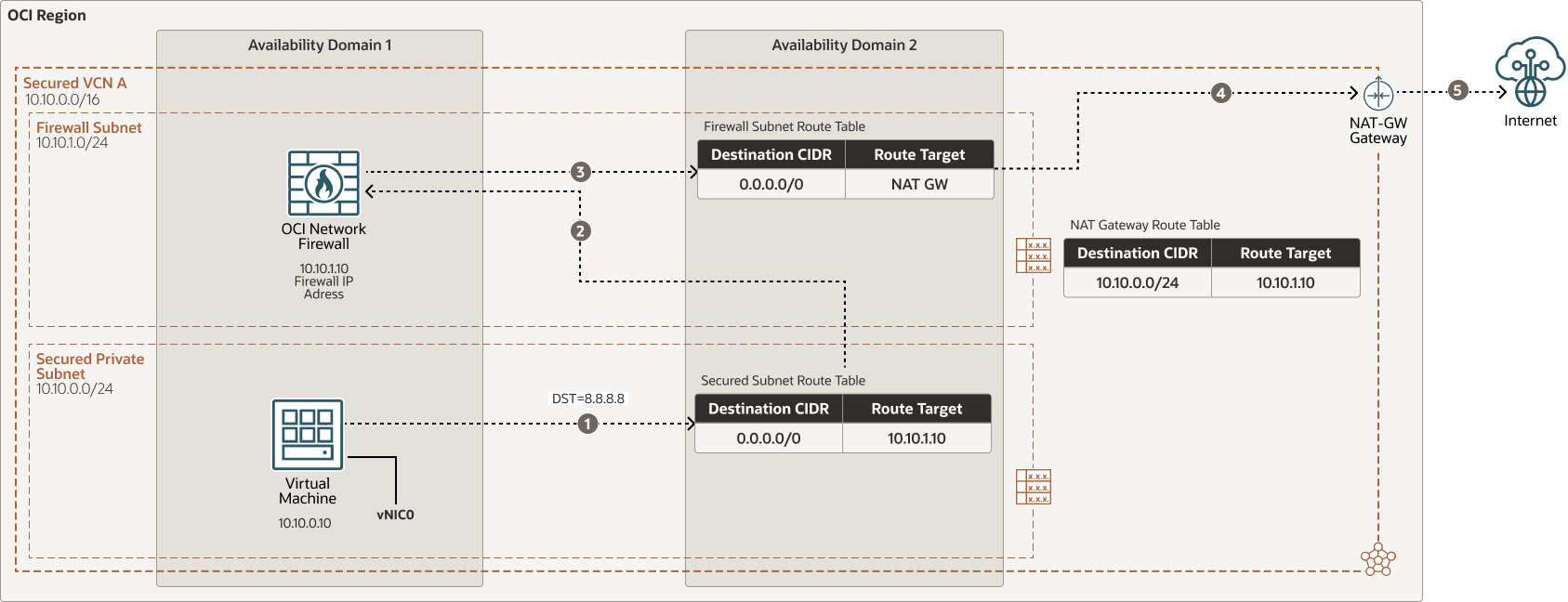

下圖說明使用 NAT 閘道以及安全 VCN 中透過 OCI 網路防火牆的北向外送網際網路流量:

Oracle 建議下列項目:

- 如果他們支援 OCI 上的平台,請詢問您偏好的第三方防火牆供應商。

- 調查使用原生 OCI 網路防火牆是否符合您的需求。

- 使用軸輻式 VCN 設計,並將防火牆置於集線器 VCN 中。使用 DRG 可透過防火牆遞送流量。

- 透過 OCI 中的防火牆遞送流量 (例如傳輸量和延遲),分析對網路效能的影響。