關於為 Oracle E-Business Suite 設定 Azure AD 與 Oracle Access Manager 之間的 SSO

現在,您將完成在 Azure AD 中註冊新聯合服務提供者、在 Oracle Access Manager 中註冊新身分識別提供者 (E-Business Suite) 所需的步驟,並使用 Oracle Access Manager 進行必要的組態變更,以使用 Azure AD 和 E-Business Suite 完成聯合 SSO 認證。

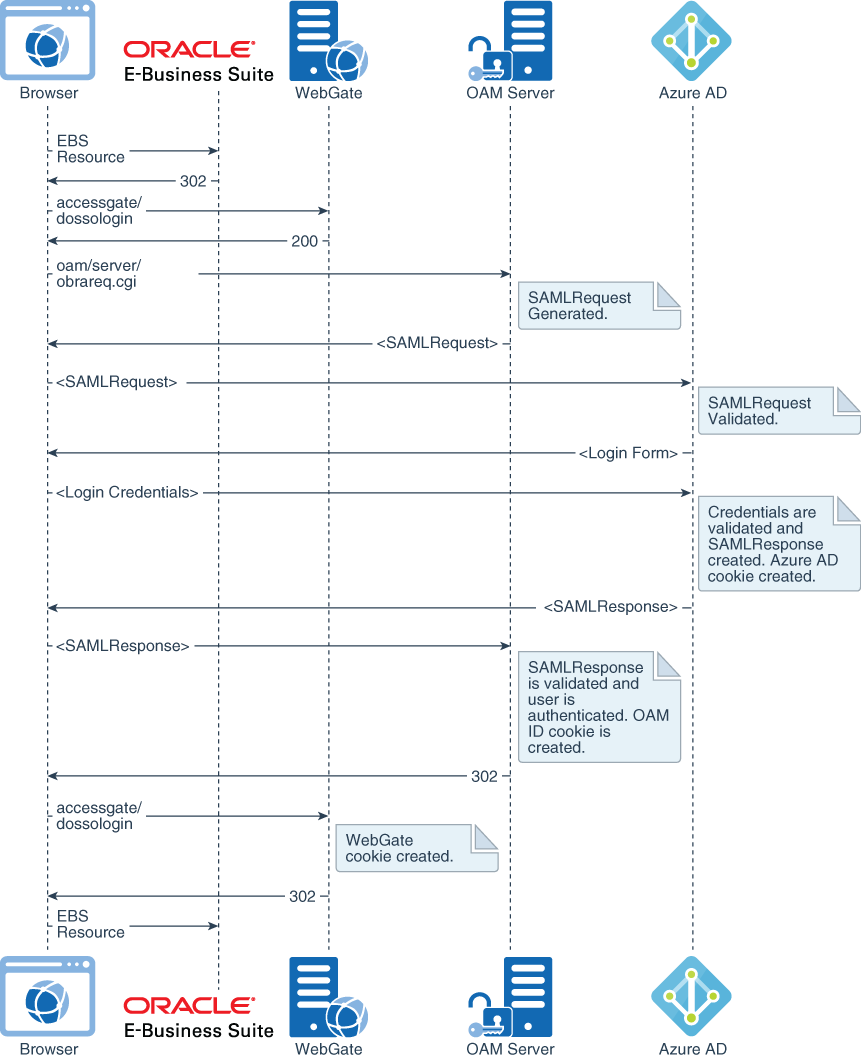

瞭解 Azure AD 和 E-Business Suite 同盟流程

繼續組態之前,您應該先瞭解 Azure AD 和 E-Business Suite 同盟流程。

ebiz-federation 圖解描述 -flow.png

在此情況下,使用者可以使用儲存在 Azure AD 中的憑證來存取 E-Business Suite。此存取權是透過使用 SAML 2.0 協定進行的聯合認證設定,其中 Azure AD 是身分識別提供者 (IDP),而 E-Business Suite 是服務提供者 (SP)。由於 Oracle Access Manager 是部署在 E-Business Suite for SSO 之前,因此它也是提供 E-Business Suite 聯合功能的元件。本節提供在 Azure AD 與 Oracle Access Manager 之間實行識別聯合所需的步驟。

請注意,我們大部分都對存取 E-Business Suite 保護端點時起始的同盟流程感興趣。在 SAML 協定術語中,這稱為服務提供者起始 (SP 起始) 流程,如圖 2 所示。在該流程中,Oracle Access Manager (OAM) Server 會偵測對受 E-Business Suite 保護資源的存取、建立認證要求 (SAMLRequest),並將瀏覽器重新導向至 Azure AD 進行認證。Azure AD 會挑戰使用者提供證明資料、驗證證明資料、建立 SAMLResponse 作為接收之認證要求的回應,並將其傳送至 Oracle Access Manager。接著,Oracle Access Manager 會驗證宣告,並插入宣告中內嵌的使用者識別資訊,授予受保護資源的存取權。

請注意,本節中顯示的組態也會說明由身分提供者起始 (IdP 啟動) 流程,其中一開始會向 Azure AD SAML 交點 URL 進行要求,然後再將未經請求的 SAMLResponse 傳送至 Oracle Access Manager Server。

所提供的組態也支援 SP 起始的單一登出 (登出流程由 E-Business Suite 起始的位置)。在初次發布這份報告時,不支援由 IDP 起始的單一登出 (Azure 入口網站啟動登出流程的位置)。如需詳細資訊,請參閱本文件結尾的「已知問題」小節。