| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de configuración de Oracle Solaris Trusted Extensions |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de configuración de Oracle Solaris Trusted Extensions |

1. Planificación de la seguridad para Trusted Extensions

Planificación de la seguridad en Trusted Extensions

Comprensión de Trusted Extensions

Comprensión de la política de seguridad del sitio

Diseño de una estrategia de administración para Trusted Extensions

Diseño de una estrategia de etiqueta

Para clientes internacionales de Trusted Extensions

Planificación del hardware y la capacidad del sistema para Trusted Extensions

Planificación de la red de confianza

Planificación de zonas en Trusted Extensions

Zonas de Trusted Extensions y zonas de Oracle Solaris

Creación de zonas en Trusted Extensions

Planificación de acceso de varios niveles

Planificación del servicio de nombres LDAP en Trusted Extensions

Planificación de la auditoría en Trusted Extensions

Planificación de la seguridad del usuario en Trusted Extensions

Diseño de una estrategia de configuración para Trusted Extensions

Resolución de problemas adicionales antes de habilitar Trusted Extensions

Realización de copia de seguridad del sistema antes de habilitar Trusted Extensions

Resultados de la habilitación de Trusted Extensions desde la perspectiva de un administrador

2. Guía básica de configuración de Trusted Extensions

3. Adición del software de Trusted Extensions al SO Solaris (tareas)

4. Configuración de Trusted Extensions (tareas)

5. Configuración de LDAP para Trusted Extensions (tareas)

6. Configuración de Trusted Extensions en un sistema sin periféricos (tareas)

A. Política de seguridad del sitio

B. Uso de acciones de CDE para instalar zonas en Trusted Extensions

C. Lista de comprobación de configuración de Trusted Extensions

En esta sección se detalla la planificación que se necesita antes de habilitar y configurar el software de Trusted Extensions.

Diseño de una estrategia de administración para Trusted Extensions

Planificación del hardware y la capacidad del sistema para Trusted Extensions

Planificación del servicio de nombres LDAP en Trusted Extensions

Planificación de la seguridad del usuario en Trusted Extensions

Diseño de una estrategia de configuración para Trusted Extensions

Resolución de problemas adicionales antes de habilitar Trusted Extensions

Realización de copia de seguridad del sistema antes de habilitar Trusted Extensions

Para obtener una lista de comprobación de las tareas de configuración de Trusted Extensions, consulte el Apéndice CLista de comprobación de configuración de Trusted Extensions. Si está interesado en la localización de su sitio, consulte Para clientes internacionales de Trusted Extensions. Si está interesado en la ejecución de una configuración evaluada, consulte Comprensión de la política de seguridad del sitio.

La habilitación y configuración de Trusted Extensions implica más que cargar archivos ejecutables, especificar los datos del sitio y definir variables de configuración. Es preciso tener un nivel considerable de conocimientos previos. El software de Trusted Extensions proporciona un entorno con etiquetas que se basa en dos funciones de Oracle Solaris:

Las capacidades que en la mayoría de los entornos UNIX se asignan a superusuarios aquí son manejadas por roles administrativos discretos.

La capacidad de ignorar la política de seguridad se puede asignar a usuarios y aplicaciones específicos.

En Trusted Extensions, el acceso a los datos se controla mediante marcas de seguridad especiales. Estas marcas se denominan etiquetas. Las etiquetas se asignan a usuarios, procesos y objetos, como archivos de datos y directorios. Estas etiquetas proporcionan control de acceso obligatorio (MAC, Mandatory Access Control), además permisos UNIX, o control de acceso discrecional (DAC, Discretionary Access Control).

Trusted Extensions le permite integrar eficazmente la política de seguridad del sitio con SO Oracle Solaris. Por lo tanto, debe comprender muy bien el alcance de su política y la manera en que el software de Trusted Extensions puede implementar dicha política. Una configuración bien planificada debe proporcionar un equilibrio entre la coherencia con la política de seguridad del sitio y la comodidad para los usuarios que trabajan en el sistema.

Trusted Extensions está configurado de manera predeterminada según los criterios comunes para la evaluación de la seguridad informática (ISO/IEC 15408) con un nivel de seguridad EAL4 en los siguientes perfiles de protección:

Perfil de protección de seguridad mediante etiquetas

Perfil de protección de acceso controlado

Perfil de protección de control de acceso basado en roles

Para alcanzar estos niveles de evaluación, debe configurar LDAP como el servicio de nombres. Tenga en cuenta que la configuración podría dejar de cumplir con los criterios de la evaluación si realiza cualquiera de las siguientes acciones:

Cambiar la configuración de la conmutación de núcleo en el archivo /etc/system.

Desactivar la auditoría o la asignación de dispositivos.

Cambiar las entradas predeterminadas en los siguientes archivos configurables:

/usr/openwin/server/etc/*

/usr/dt/app-defaults/C/Dt

/usr/dt/app-defaults/C/Dtwm

/usr/dt/app-defaults/C/SelectionManager

/usr/dt/bin/Xsession

/usr/dt/bin/Xtsolsession

/usr/dt/bin/Xtsolusersession

/usr/dt/config/sel_config

/usr/X11/lib/X11/xserver/TrustedExtensionsPolicy

Para obtener más información, consulte el sitio web de Common Criteria.

El usuario root o el rol de administrador del sistema es el responsable de la habilitación de Trusted Extensions. Puede crear roles para dividir las responsabilidades administrativas entre varias áreas funcionales:

El administrador de la seguridad es el responsable de las tareas relacionadas con la seguridad, como la creación y asignación de etiquetas de sensibilidad, la configuración de auditorías y el establecimiento de directivas de contraseña.

El administrador del sistema es el responsable de los aspectos no relacionados con la seguridad de la configuración, el mantenimiento, y la administración general.

El administrador principal es el responsable de crear el perfil de derechos para el administrador de la seguridad, y de solucionar los problemas cuando los administradores de la seguridad y el sistema no tienen privilegios suficientes.

Se pueden configurar roles más limitados. Por ejemplo, un operador podría ser el responsable de la copia de seguridad de los archivos.

Como parte de la estrategia de administración, tendrá que decidir lo siguiente:

Qué usuario manejará cada responsabilidad administrativa

Qué usuarios no administrativos podrán ejecutar aplicaciones de confianza, es decir, qué usuarios tendrán permiso para ignorar la política de seguridad, cuando sea necesario

Qué usuarios tendrán acceso a determinados grupos de datos

Para la planificación de etiquetas es necesario establecer una jerarquía de niveles de sensibilidad y categorizar la información del sistema. El archivo label_encodings contiene este tipo de información para el sitio. Puede utilizar uno de los archivos label_encodings que se suministran con el software de Trusted Extensions. También podría modificar uno de los archivos suministrados o crear un nuevo archivo label_encodings específico para su sitio. El archivo debe incluir las extensiones locales específicas de Oracle, al menos la sección COLOR NAMES.

| Precaución - Si proporciona un archivo label_encodings, debe tener la versión final del archivo lista antes de que el sistema verifique las etiquetas. El archivo debe estar en un medio extraíble. Las etiquetas se verifican durante el primer inicio, una vez que el servicio de Trusted Extensions está habilitado. |

La planificación de etiquetas también implica la planificación de la configuración de etiquetas. Después de habilitar el servicio Trusted Extensions, tendrá que decidir si el sistema debe permitir a los usuarios iniciar sesión en varias etiquetas, o si el sistema se puede configurar con sólo una etiqueta de usuario. Por ejemplo, un servidor LDAP es un buen candidato para tener una zona etiquetada. Para la administración local del servidor, se crearía una zona en la etiqueta mínima. Para administrar el sistema, el administrador inicia sesión y, desde el espacio de trabajo del usuario asume el rol adecuado.

Para obtener más información, consulte Oracle Solaris Trusted Extensions Label Administration . También puede consultar Compartmented Mode Workstation Labeling: Encodings Format.

Al localizar un archivo label_encodings, los clientes internacionales deben localizar sólo los nombres de las etiquetas. Los nombres de las etiquetas administrativas, ADMIN_HIGH y ADMIN_LOW, no se deben localizar. Todos los hosts con etiquetas que contacte, de cualquier proveedor, deberán tener nombres de etiqueta que coincidan con los nombres de etiqueta incluidos en el archivo label_encodings.

Trusted Extensions admite menos configuraciones regionales que SO Oracle Solaris. Cuando se trabaja en una configuración regional que Trusted Extensions no admite, el texto que es específico de Trusted Extensions, como los mensajes de error acerca de las etiquetas, no se traduce en su configuración regional. El software Oracle Solaris permanece traducido en su configuración regional.

El hardware del sistema incluye el sistema en sí y los dispositivos conectados. Estos dispositivos incluyen unidades de cinta, micrófonos, unidades de CD-ROM y paquetes de discos. La capacidad del hardware incluye la memoria del sistema, las interfaces de red y el espacio en el disco.

Siga las recomendaciones para la instalación de una versión de Oracle Solaris, como se describe en System Requirements and Recommendations de Solaris 10 5/09 Installation Guide: Basic Installations.

Las funciones de Trusted Extensions se pueden agregar a esas recomendaciones:

En los siguientes sistemas se requiere una memoria mayor al mínimo sugerido:

Sistemas en los que se ejecuta Solaris Management Console, se requiere una interfaz gráfica de usuario administrativa

Sistemas en los que se ejecuta en más de una etiqueta de sensibilidad

Sistemas utilizados por usuarios que pueden asumir un rol administrativo

En los siguientes sistemas se necesitará más espacio en el disco:

Sistemas donde se almacenan archivos en más de una etiqueta

Sistemas cuyos usuarios pueden asumir un rol administrativo

Si desea obtener ayuda para la planificación de hardware de red, consulte el Capítulo 2, Planning Your TCP/IP Network (Tasks) de System Administration Guide: IP Services.

Como en cualquier red cliente-servidor, debe identificar los hosts por su función, es decir, servidor o cliente, y configurar el software adecuadamente. Para obtener ayuda para la planificación, consulte la Solaris 10 5/09 Installation Guide: Custom JumpStart and Advanced Installations.

El software de Trusted Extensions reconoce dos tipos de host, con etiquetas y sin etiquetas. Cada tipo de host tiene una plantilla de seguridad predeterminada, como se muestra en la Tabla 1-1.

Tabla 1-1 Plantillas de host predeterminadas en Trusted Extensions

|

Si otras redes pueden acceder a la red, debe especificar los hosts y dominios a los que se puede acceder. También debe identificar qué hosts de Trusted Extensions van a servir como puertas de enlace. Debe identificar la etiqueta rango de acreditación para estas puertas de enlace y la etiqueta de sensibilidad en la que se podrán ver los datos de otros hosts.

La página del comando man smtnrhtp(1M) proporciona una descripción completa de cada tipo de host y varios ejemplos.

El software de Trusted Extensions se agrega al SO Oracle Solaris en la zona global. A continuación, debe configurar las zonas no globales con etiquetas. Puede crear una zona con etiquetas para cada etiqueta única, aunque no es necesario crear una zona para cada la etiqueta en el archivo label_encodings.

Una parte de la configuración de zona es la configuración de la red. De manera predeterminada, las zonas con etiquetas están configuradas para comunicarse con la zona global. Además, puede configurar las zonas del sistema para que se comuniquen con otras zonas de la red.

El servidor X en el que se ejecuta la visualización del escritorio sólo está disponible desde la zona global. A partir de la versión Solaris 10 10/08, la interfaz de bucle de retorno, lo0, se pueden utilizar para comunicarse con la zona global. Por lo tanto, la visualización del escritorio está disponible para las zonas no globales mediante lo0.

De manera predeterminada, las zonas no globales no se pueden comunicar con hosts que no son de confianza. A partir de la versión Solaris 10 10/08, puede configurar cada zona no global con una ruta predeterminada única que no utilice la zona global.

Las zonas con etiquetas difieren de las zonas típicas de Oracle Solaris. Las zonas con etiquetas se usan principalmente para separar datos. En Trusted Extensions, los usuarios comunes no pueden iniciar sesión de manera remota en una zona con etiquetas. La única manera de acceder a una interfaz interactiva con una zona con etiquetas es mediante la consola de zona. Sólo el usuario root puede acceder a la consola de zona.

Para crear una zona con etiquetas es necesario copiar todo el SO Oracle Solaris y, a continuación, iniciar los servicios para el SO Oracle Solaris en cada zona. El proceso puede durar bastante tiempo. Un proceso más rápido es crear una zona y, a continuación, copiar dicha zona o clonar su contenido. En la siguiente tabla se describen las opciones para la creación de zonas en Trusted Extensions.

|

Las zonas de Oracle Solaris afectan la instalación del paquete y la aplicación de parches. Para obtener más información, consulte las siguientes referencias:

Normalmente, los servicios de impresión y NFS están configurados como servicios de varios niveles. Para acceder a los servicios de varios niveles, un sistema bien configurado requiere que cada zona pueda acceder a una o varias direcciones de red. Las siguientes configuraciones proporcionan servicios de varios niveles:

Pila IP exclusiva: como en el SO Oracle Solaris, se asigna una dirección IP a cada zona, incluida la zona global. De manera predeterminada, una tarjeta de información de red virtual (VNIC) se crea para cada zona etiquetada.

Un refinamiento de esta configuración consiste en asignar una tarjeta de información de red (NIC) por separado a cada zona. Una configuración de ese tipo se utiliza para separar físicamente las redes de una sola etiqueta que están asociadas a cada NIC.

Pila IP compartida: se asigna una dirección all-zones. En esta configuración, el sistema no puede ser un servidor NFS de varios niveles. Una o varias zonas pueden tener direcciones específicas de la zona.

Un sistema que reúna las dos condiciones siguientes no puede proporcionar servicios de varios niveles:

Se asigna una dirección IP compartida entre la zona global y las zonas con etiquetas.

No se asigna ninguna dirección específica de la zona.

Consejo - Si los usuarios de las zonas con etiquetas supuestamente no tienen acceso a una impresora local de varios niveles y usted no necesita exportaciones NFS de los directorios principales, entonces puede asignar una dirección IP a un sistema en el que haya configurado Trusted Extensions. En un sistema de este tipo, no se admite la impresión de varios niveles, y los directorios principales no se pueden compartir. Generalmente esta configuración se utiliza en equipos portátiles.

Si no tiene pensado instalar una red de sistemas con etiquetas, puede omitir esta sección.

Si piensa ejecutar Trusted Extensions en una red de sistemas, utilice LDAP como servicio de nombres. Para Trusted Extensions se requiere un servidor LDAP (Sun Java System Directory Server) rellenado en el momento de configurar una red de sistemas. Si su sitio tiene un servidor LDAP existente, puede rellenar el servidor con bases de datos de Trusted Extensions. Para acceder al servidor, configure un proxy LDAP en un sistema Trusted Extensions.

Si su sitio no tiene un servidor LDAP existente, debe crear un servidor LDAP en un sistema en el que se ejecute el software de Trusted Extensions. Los procedimientos se describen en el Capítulo 5Configuración de LDAP para Trusted Extensions (tareas).

Al instalar Trusted Extensions la auditoría está habilitada de manera predeterminada. Por lo tanto, de manera predeterminada, se audita el inicio de sesión, el bloqueo de pantalla y el cierre de sesión del usuario root. Para auditar a los usuarios que están configurando el sistema, puede crear roles en una fase temprana del proceso de configuración. Cuando estos roles configuran el sistema, los registros de auditoría incluyen al usuario de inicio de sesión que asume el rol. Consulte Creación de roles y usuarios en Trusted Extensions.

La planificación de la auditoría en Trusted Extensions es igual que en el SO Oracle Solaris. Para obtener detalles, consulte la Parte VII, Oracle Solaris Auditing de System Administration Guide: Security Services. Mientras que Trusted Extensions agrega tokens de clases, eventos y auditoría, el software no cambia el modo en que se administra la auditoría. Para obtener información sobre las adiciones de Trusted Extensions a la auditoría, consulte el Capítulo 18, Auditoría de Trusted Extensions (descripción general) de Procedimientos de administradores de Oracle Solaris Trusted Extensions.

El software de Trusted Extensions proporciona valores predeterminados de seguridad razonable para los usuarios. Estos valores predeterminados de seguridad se muestran en la Tabla 1-2. Cuando se muestran dos valores, el primero es el valor predeterminado. El administrador de la seguridad puede modificar estos valores predeterminados para reflejar la política de seguridad del sitio. Una vez que el administrador de la seguridad define los valores predeterminados, el administrador del sistema puede crear todos los usuarios, que heredan los valores predeterminados establecidos. Para obtener descripciones de las palabras clave y los valores predeterminados, consulte las páginas del comando man label_encodings(4) y policy.conf(4).

Tabla 1-2 Valores predeterminados de seguridad de Trusted Extensions para las cuentas de usuario

|

Nota - Las variables IDLECMD e IDLETIME se aplican a la sesión del usuario de inicio de sesión. Si el usuario de inicio de sesión asume un rol, los valores IDLECMD e IDLETIME del usuario están en vigencia para ese rol.

El administrador del sistema puede configurar una plantilla de usuario estándar que defina los valores predeterminados del sistema adecuados para cada usuario. Por ejemplo, de manera predeterminada el shell inicial de cada usuario es Bourne. El administrador del sistema puede configurar una plantilla que ofrezca a cada usuario un shell C. Para obtener más información, consulte la ayuda en pantalla de Solaris Management Console para las cuentas de usuario.

Permitir que el usuario root configure el software de Trusted Extensions no es una estrategia segura. A continuación se describen las estrategias de configuración, de la estrategia más segura a la menos segura:

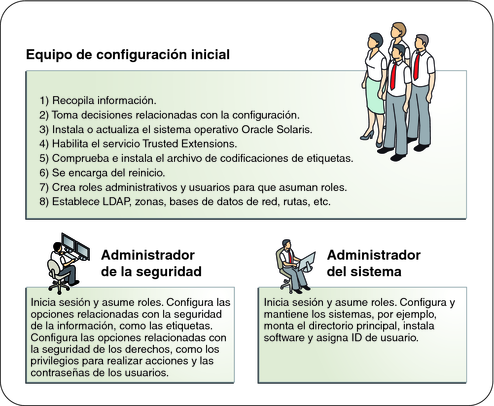

Un equipo de dos personas configura el software. El proceso de configuración es auditado.

Dos personas están en el equipo cuando se habilita el software. En una fase temprana del proceso de configuración, este equipo crea roles y usuarios locales que pueden asumir dichos roles. El equipo también configura la auditoría para auditar los eventos ejecutados por los roles. Una vez que se asignan los roles a los usuarios y se reinicia el equipo, el software aplica la división de tareas por rol. La pista de auditoría proporciona un registro del proceso de configuración. Para ver una ilustración de un proceso de configuración seguro, consulte la Figura 1-1.

Nota - Si la seguridad del sitio requiere la separación de tareas, un administrador de confianza completa la sección Creación de perfiles de derechos que aplican la separación de tareas antes de crear usuarios o roles. En esta configuración personalizada, un rol gestiona la seguridad, incluidos los atributos de seguridad de los usuarios. El otro rol gestiona los atributos no relacionados con la seguridad de los sistemas y los usuarios.

Una persona habilita y configura el software asumiendo el rol adecuado. El proceso de configuración es auditado.

En una etapa temprana del proceso de configuración, el usuario root crea un usuario local y roles. Este usuario también configura la auditoría para auditar los eventos ejecutados por los roles. Una vez que se asignan los roles al usuario local y se reinicia el equipo, el software aplica la división de tareas por rol. La pista de auditoría proporciona un registro del proceso de configuración.

Una persona habilita y configura el software asumiendo el rol adecuado. El proceso de configuración no es auditado.

Mediante esta estrategia, no se conserva ningún registro del proceso de configuración.

El usuario root habilita y configura el software. El proceso de configuración es auditado.

El equipo configura la auditoría para auditar todos los eventos que realice el usuario root durante la configuración. Con esta estrategia, el equipo debe determinar qué eventos se auditarán. La pista de auditoría no incluye el nombre del usuario que está actuando como usuario root.

El usuario root habilita y configura el software.

En la figura siguiente se muestra la división de tareas por rol. El administrador de la seguridad configura la auditoría, protege los sistemas de archivos, establece la política de dispositivos, determina qué programas requieren privilegio para la ejecución y protege a los usuarios, entre otras tareas. El administrador del sistema comparte y monta sistemas de archivos, instala paquetes de software y crea usuarios, entre otras tareas.

Figura 1-1 Administración de un sistema Trusted Extensions: división de tareas por rol

Antes de configurar Trusted Extensions, debe proteger físicamente los sistemas, decidir qué etiquetas adjuntará a las zonas y resolver otras cuestiones de seguridad. Para obtener información sobre los procedimientos, consulte Recopilación de información y toma de decisiones antes de habilitar Trusted Extensions.

Si el sistema tiene archivos que se deben guardar, realice una copia de seguridad antes de habilitar el servicio Trusted Extensions. La forma más segura de realizar una copia de seguridad de los archivos es realizar un volcado de nivel 0. Si no tiene un procedimiento de copia de seguridad en el lugar, consulte la guía del administrador de su sistema operativo actual para obtener instrucciones.