| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de configuración de Oracle Solaris Trusted Extensions |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de configuración de Oracle Solaris Trusted Extensions |

1. Planificación de la seguridad para Trusted Extensions

2. Guía básica de configuración de Trusted Extensions

3. Adición del software de Trusted Extensions al SO Solaris (tareas)

4. Configuración de Trusted Extensions (tareas)

Configuración de la zona global en Trusted Extensions

Revisión e instalación del archivo de codificaciones de etiquetas

Habilitación de redes IPv6 en Trusted Extensions

Configuración del dominio de interpretación

Creación de agrupación ZFS para clonar zonas

Reinicie e inicie sesión en Trusted Extensions

Inicialización del servidor de Solaris Management Console en Trusted Extensions

Conversión de la zona global en un cliente LDAP en Trusted Extensions

Creación de zonas con etiquetas

Ejecución de la secuencia de comandos txzonemgr

Configuración de las interfaces de red en Trusted Extensions

Asignación de nombre y etiquetado de zona

Instalación de la zona con etiquetas

Verificación del estado de la zona

Personalización de la zona con etiquetas

Copia o clonación de una zona en Trusted Extensions

Adición de interfaces de red y rutas a zonas con etiquetas

Adición de una interfaz de red para enrutar una zona con etiquetas existente

Configuración de una antememoria de servicio de nombres en cada zona con etiquetas

Creación de roles y usuarios en Trusted Extensions

Creación de perfiles de derechos que aplican la separación de tareas

Creación del rol de administrador de la seguridad en Trusted Extensions

Creación de un rol de administrador del sistema restringido

Creación de usuarios que puedan asumir roles en Trusted Extensions

Verificación del funcionamiento de los roles de Trusted Extensions

Habilitación de los usuarios para que inicien sesión en una zona con etiquetas

Creación de directorios principales en Trusted Extensions

Creación del servidor de directorio principal en Trusted Extensions

Habilitación de los usuarios para que accedan a sus directorios principales en Trusted Extensions

Adición de usuarios y hosts a una red de confianza existente

Adición de un usuario NIS al servidor LDAP

Resolución de los problemas de configuración de Trusted Extensions

netservices limited se ejecutó después de que se habilitó Trusted Extensions

No se puede abrir la ventana de consola en una zona con etiquetas

La zona con etiquetas no puede acceder al servidor X

Tareas adicionales de configuración de Trusted Extensions

Cómo copiar archivos en medios portátiles en Trusted Extensions

Cómo copiar archivos desde medios portátiles en Trusted Extensions

Cómo eliminar Trusted Extensions del sistema

5. Configuración de LDAP para Trusted Extensions (tareas)

6. Configuración de Trusted Extensions en un sistema sin periféricos (tareas)

A. Política de seguridad del sitio

B. Uso de acciones de CDE para instalar zonas en Trusted Extensions

C. Lista de comprobación de configuración de Trusted Extensions

Si ya está usando roles administrativos, es posible que desee agregar un rol de administrador de la seguridad. Para los sitios que aún no han implementado los roles, el procedimiento para crearlos es similar al procedimiento utilizado en el SO Solaris. Trusted Extensions agrega el rol de administrador de la seguridad y requiere el uso de Solaris Management Console para administrar un dominio de Trusted Extensions.

Si la seguridad del sitio requiere que dos personas creen las cuentas de usuario y de rol, cree perfiles de derechos personalizados y asígnelos a los roles para aplicar la separación de tareas.

|

Si la separación de tareas no es un requisito de seguridad del sitio, omita este procedimiento. Si el sitio requiere la separación de tareas, debe crear estos perfiles de derechos y roles antes rellenar el servidor LDAP.

Este procedimiento permite crear perfiles de derechos con capacidades discretas para gestionar a los usuarios. Al asignar estos perfiles a roles distintos, se requieren dos roles para crear y configurar usuarios. Un rol puede crear usuarios, pero no puede asignar atributos de seguridad. El otro rol puede asignar atributos de seguridad, pero no puede crear usuarios. Al iniciar sesión en Solaris Management Console en un rol que tiene asignado uno de estos perfiles, sólo están disponibles las fichas y los campos adecuados para el rol.

Antes de empezar

Debe ser superusuario, en el rol root o en el rol de administrador principal. Al iniciar este procedimiento, Solaris Management Console debe estar cerrada.

# /usr/dt/bin/trusted_edit /etc/security/prof_attr

System Administrator:::Can perform most non-security... Custom System Administrator:::Can perform most non-security... User Security:::Manage passwords... Custom User Security:::Manage passwords... User Management:::Manage users, groups, home... Custom User Management:::Manage users, groups, home...

# grep ^Custom /etc/security/prof_attr Custom System Administrator:::Can perform most non-security... Custom User Management:::Manage users, groups, home... Custom User Security:::Manage passwords...

Copiar un perfil de derechos en lugar de modificarlo permite actualizar el sistema a una versión posterior de Solaris y conservar los cambios. Como estos perfiles de derechos son complejos, es menos probable que se produzca un error si se modifica una copia del perfil predeterminado que si se crea un perfil más restrictivo desde el principio.

# /usr/sbin/smc &

Se le solicitará la contraseña.

Restrinja este perfil para que no pueda crear usuarios.

Permanecen los siguientes derechos de User Accounts:

Audit Controls Label and Clearance Range Change Password View Users and Roles Modify Extended Security Attributes

Restrinja este perfil para que no pueda definir una contraseña.

Permanecen los siguientes derechos de User Accounts:

Manage Users and Roles View Users and Roles

El perfil de gestión de usuarios es un perfil complementario en este perfil. Impida que el administrador del sistema defina una contraseña.

Pasos siguientes

Para evitar que se utilicen los perfiles predeterminados, consulte el Paso 7 en Verificación del funcionamiento de los roles de Trusted Extensions después de verificar que los perfiles personalizados apliquen la separación de tareas.

La creación de roles en Trusted Extensions es idéntica a la creación de roles en el SO Solaris. Sin embargo, en Trusted Extensions, se requiere un rol de administrador de la seguridad. Para crear un rol de administrador de la seguridad local, también puede utilizar la interfaz de la línea de comandos, como se muestra en el Ejemplo 4-6.

Antes de empezar

Debe ser superusuario, en el rol root o en el rol de administrador principal.

Para crear el rol en la red, debe haber completado la sección Configuración de Solaris Management Console para LDAP (mapa de tareas).

# /usr/sbin/smc &

Se le solicitará la contraseña.

Utilice la siguiente información como guía:

Role name: secadmin

Full name: Security Administrator

Description: oficial de seguridad del sitio, aquí no se introduce información de propiedad exclusiva.

Role ID Number: ≥100

Role shell: Bourne del administrador (shell de perfil)

Create a role mailing list: deje la casilla de verificación seleccionada.

Password and confirm: asigne una contraseña de al menos 6 caracteres alfanuméricos.

Al igual que todas las contraseñas, la contraseña del rol de administrador de la seguridad debe ser difícil de adivinar, a fin de reducir la posibilidad de que un adversario obtenga acceso no autorizado al intentar adivinar la contraseña.

Nota - Para todos los roles administrativos, elija la opción Always Available para la cuenta y no establezca fechas de caducidad para las contraseñas.

Available and Granted Rights: Information Security, User Security

Si la seguridad del sitio no requiere la separación de tareas, seleccione el perfil de derechos de seguridad de la información y el perfil de derechos predeterminado de seguridad de usuarios.

Si la seguridad del sitio requiere la separación de tareas, seleccione el perfil de derechos de seguridad de la información y el perfil de derechos de seguridad de usuarios personalizada.

Home Directory Server: servidor de directorio de inicio

Home Directory Path: /ruta de montaje

Assign Users: este campo se rellena automáticamente al asignar un rol a un usuario.

Seleccione el rol y, a continuación, haga doble clic en él.

Revise los valores de los siguientes campos:

Available Groups: si es necesario, agregue grupos.

Trusted Extensions Attributes: los valores predeterminados son correctos.

Para un sistema de una sola etiqueta en el que las etiquetas no deben estar visibles, elija Hide para Label: Show or Hide.

Audit Excluded and Included: establezca indicadores auditoría sólo si los indicadores de auditoría del rol son excepciones a la configuración del sistema en el archivo audit_control.

Para obtener ejemplos, consulte How to Create and Assign a Role by Using the GUI de System Administration Guide: Security Services. Asigne a cada rol un ID único y asigne al rol el perfil de derechos correcto. Entre los posibles roles se incluyen los siguientes:

Rol de administrador: derechos otorgados de System Administrator

Rol de administrador principal: derechos otorgados de Primary Administrator

Rol de operador: derechos otorgados de Operator

Ejemplo 4-6 Uso del comando roleadd para crear un rol de administrador de la seguridad local

En este ejemplo, el usuario root agrega el rol de administrador de la seguridad a un sistema local con el comando roleadd. Para obtener detalles, consulte la página del comando man roleadd(1M). Antes de crear el rol, el usuario root consulta la Tabla 1-2. En este sitio, no se requiere la separación de tareas para crear un usuario.

# roleadd -c "Local Security Administrator" -d /export/home1 \ -u 110 -P "Information Security,User Security" -K lock_after_retries=no \ -K idletime=5 -K idlecmd=lock -K labelview=showsl \ -K min_label=ADMIN_LOW -K clearance=ADMIN_HIGH secadmin

El usuario root proporciona una contraseña inicial para el rol.

# passwd -r files secadmin New Password: <Type password> Re-enter new Password: <Retype password> passwd: password successfully changed for secadmin #

Para asignar el rol a un usuario local, consulte el Ejemplo 4-7.

Si la separación de tareas no es un requisito de seguridad del sitio, omita este procedimiento.

Mediante este procedimiento, se asigna un perfil de derechos más restrictivo al rol de administrador del sistema.

Antes de empezar

Debe ser superusuario, en el rol root o en el rol de administrador principal.

Debe haber completado Creación de perfiles de derechos que aplican la separación de tareas. Debe utilizar la misma caja de herramientas que utilizó para crear el perfil de derechos.

Para obtener ayuda, consulte Creación del rol de administrador de la seguridad en Trusted Extensions.

Para crear un usuario local, puede utilizar la interfaz de línea de comandos, como se muestra en el Ejemplo 4-7, en lugar de realizar el siguiente procedimiento. Si la política de seguridad del sitio lo permite, puede elegir crear un usuario que pueda asumir más de un rol administrativo.

Para la creación segura de los usuarios, el rol de administrador del sistema crea el usuario y el rol de administrador de la seguridad asigna los atributos relacionados con la seguridad, como una contraseña.

Antes de empezar

Debe ser superusuario en el rol root, en el rol de administrador de la seguridad o en el rol de administrador principal. El rol de administrador de la seguridad debe tener la menor cantidad de privilegios necesaria para la creación de usuarios.

Aparece Solaris Management Console. Para obtener detalles, consulte Creación del rol de administrador de la seguridad en Trusted Extensions.

| Precaución - Los nombres y los ID de los roles y usuarios provienen de la misma agrupación. No utilice nombres ni ID existentes para los usuarios que agregue. |

También puede seguir los procedimientos descritos en How to Add a User With the Solaris Management Console’s Users Tool de System Administration Guide: Basic Administration.

Nota - Para los usuarios que puedan asumir roles, elija la opción Always Available para la cuenta y no establezca fechas de caducidad para las contraseñas.

Asegúrese de que los siguientes campos estén definidos correctamente:

Description: aquí no se introduce información de propiedad exclusiva.

Password and confirm: asigne una contraseña de al menos 6 caracteres alfanuméricos.

Nota - Cuando el equipo de configuración inicial elige una contraseña, debe seleccionar una contraseña que sea difícil de adivinar. De esta manera, se reduce la posibilidad de que un adversario obtenga acceso no autorizado al intentar adivinar las contraseñas.

Account Availability: Always Available.

Trusted Extensions Attributes: los valores predeterminados son correctos.

Para un sistema de una sola etiqueta en el que las etiquetas no deben estar visibles, elija Hide para Label: Show or Hide.

Account Usage: defina Idle time y Idle action.

Lock account: defina No para cualquier usuario que pueda asumir un rol.

Después de comprobar la política de seguridad del sitio, es posible que desee otorgar a los primeros usuarios el perfil de derechos de autorizaciones convenientes. Con este perfil, puede permitir que los usuarios asignen dispositivos, impriman archivos PostScript, impriman sin etiquetas, inicien sesión de manera remota y cierren el sistema. Para crear el perfil, consulte Cómo crear perfiles de derechos para autorizaciones convenientes de Procedimientos de administradores de Oracle Solaris Trusted Extensions.

Consulte también Gestión de usuarios y derechos con Solaris Management Console (mapa de tareas) de Procedimientos de administradores de Oracle Solaris Trusted Extensions.

En un sistema de varias etiquetas, los usuarios y los roles se pueden configurar mediante archivos que contienen los archivos de inicialización de usuario que se copiarán o enlazarán a otras etiquetas. Para obtener más información, consulte Archivos .copy_files y .link_files de Procedimientos de administradores de Oracle Solaris Trusted Extensions.

Ejemplo 4-7 Uso del comando useradd para crear un usuario local

En este ejemplo, el usuario root crea un usuario local que pueda asumir el rol de administrador de la seguridad. Para obtener detalles, consulte las páginas del comando man useradd(1M) y atohexlabel(1M).

En primer lugar, el usuario root determina el formato hexadecimal de la etiqueta mínima y la etiqueta de acreditación del usuario.

# atohexlabel public 0x0002-08-08 # atohexlabel -c "confidential restricted" 0x0004-08-78

Luego, el usuario root consulta la Tabla 1-2 y crea el usuario.

# useradd -c "Local user for Security Admin" -d /export/home1 \ -K idletime=10 -K idlecmd=logout -K lock_after_retries=no -K min_label=0x0002-08-08 -K clearance=0x0004-08-78 -K labelview=showsl jandoe

A continuación, el usuario root proporciona una contraseña inicial.

# passwd -r files jandoe New Password: <Type password> Re-enter new Password: <Retype password> passwd: password successfully changed for jandoe #

Por último, el usuario root agrega el rol de administrador de la seguridad a la definición del usuario. El rol fue creado en la sección Creación del rol de administrador de la seguridad en Trusted Extensions.

# usermod -R secadmin jandoe

Para verificar cada rol, asuma el rol. A continuación, realice tareas que sólo ese rol puede realizar.

Antes de empezar

Si ha configurado DNS o rutas, debe reiniciar después de haber creado los roles y antes de verificar que los roles funcionen.

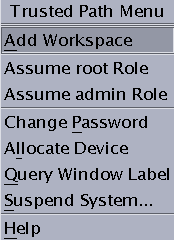

Desde el menú, asuma el rol.

En la siguiente banda de confianza, el nombre de usuario es tester.

De la lista de roles asignados, seleccione un rol.

$ /usr/sbin/smc &

Se le solicitará una contraseña.

El rol de administrador del sistema debería poder modificar los campos de las fichas General, Home Directory y Group.

Si configuró los roles para aplicar la separación de tareas, el rol de administrador del sistema no puede establecer la contraseña inicial del usuario.

El rol de administrador de la seguridad debería poder modificar los campos de todas las fichas.

Si configuró los roles para aplicar la separación de tareas, el rol de administrador de la seguridad no puede crear un usuario.

El rol de administrador principal debería poder modificar los campos de todas las fichas.

Nota - Cuando el sistema se actualiza a una versión más reciente del SO Solaris, los perfiles predeterminados de administrador del sistema, gestión de usuarios y seguridad del usuario se sustituyen.

En el editor confianza, realice uno de los siguientes pasos:

La eliminación impide que un administrador visualice o asigne estos perfiles. También elimine el archivo prof_attr.orig.

Al comentar los perfiles de derechos evita que estos perfiles se visualicen en Solaris Management Console o se utilicen en comandos para gestionar usuarios. Los perfiles y su contenido todavía se pueden ver en el archivo prof_attr.

Edite el archivo prof_attr para cambiar el campo de descripción de estos perfiles de derechos. Por ejemplo, puede reemplazar las descripciones por Do not use this profile. Este cambio le advierte a un administrador que no utilice el perfil, pero no impide el uso del perfil.

Cuando se reinicia el host, la asociación entre los dispositivos y el almacenamiento subyacente se debe volver a establecer.

Antes de empezar

Debe haber creado al menos una zona con etiquetas. Dicha zona no se debe estar utilizando para la clonación.

# svcs zones STATE STIME FMRI offline - svc:/system/zones:default

# svcadm restart svc:/system/zones:default

Ahora los usuarios comunes pueden iniciar sesión. Su sesión está en una zona con etiquetas.