| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : services IP |

Partie I Introduction à l'administration système : services IP

1. Suite de protocoles réseau TCP/IP Oracle Solaris (présentation)

Partie II Administration TCP/IP

2. Planification de votre réseau TCP/IP (tâches)

4. Planification d'un réseau IPv6 (tâches)

5. Configuration des services réseau TCP/IP et de l'adressage IPv4 (tâches)

6. Administration d'interfaces réseau (tâches)

7. Configuration d'un réseau IPv6 (tâches)

8. Gestion d'un réseau TCP/IP (tâches)

9. Dépannage des problèmes de réseau (tâches)

10. Présentation détaillée de TCP/IP et IPv4 (référence)

11. Présentation détaillée de IPv6 (référence)

12. À propos de DHCP (présentation)

13. Planification pour le service DHCP (liste des tâches)

14. Configuration du service DHCP (tâches)

15. Administration de DHCP (tâches)

16. Configuration et administration du client DHCP

17. Résolution des problèmes DHCP (référence)

18. Commandes et fichiers DHCP (référence)

19. Architecture IPsec (présentation)

20. Configuration d'IPsec (tâches)

Protection du trafic à l'aide d'IPsec (liste des tâches)

Protection du trafic à l'aide d'IPsec

Sécurisation du trafic entre deux systèmes à l'aide d'IPsec

Utilisation d'IPsec pour protéger un serveur Web du trafic non-web.

Affichage des stratégies IPsec

Génération de numéros aléatoires sur un système Solaris

Création manuelle d'associations de sécurité IPsec

Vérification de la protection des paquets par IPsec

Configuration d'un rôle pour la sécurité réseau

Procédure de gestion des services IKE et IPsec

Protection d'un VPN à l'aide d'IPsec

Protection d'un VPN à l'aide d'IPsec via des tunnels en mode Tunnel (exemple)

Protection d'un VPN à l'aide d'IPsec (liste des tâches)

Description de la topologie réseau requise par les tâches IPsec afin de protéger un VPN

Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4

Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv6

Protection d'un VPN à l'aide d'un tunnel IPsec en mode Transport sur IPv4

Protection d'un VPN à l'aide d'un tunnel IPsec en mode Transport sur IPv6

21. Architecture IPsec (référence)

22. Protocole IKE (présentation)

23. Configuration du protocole IKE (tâches)

25. IP Filter dans Oracle Solaris (présentation)

28. Administration de Mobile IP (tâches)

29. Fichiers et commandes de Mobile IP (références)

31. Administration d'IPMP (tâches)

Partie VII Qualité de service IP (IPQoS)

32. Présentation d'IPQoS (généralités)

33. Planification d'un réseau IPQoS (tâches)

34. Création du fichier de configuration IPQoS (tâches)

35. Démarrage et maintenance d'IPQoS (tâches)

36. Utilisation de la comptabilisation des flux et de la collecte statistique (tâches)

La liste des tâches suivante fait référence aux procédures de configuration d'IPsec dans le cadre de la protection du trafic sur Internet. Ces procédures permettent de configurer un VPN (Virtual Private Network, réseau privé virtuel) sécurisé entre deux systèmes séparés par Internet. Grâce à cette technologie, vous pouvez notamment protéger le trafic de données entre les employés travaillant à domicile et le site de la société.

|

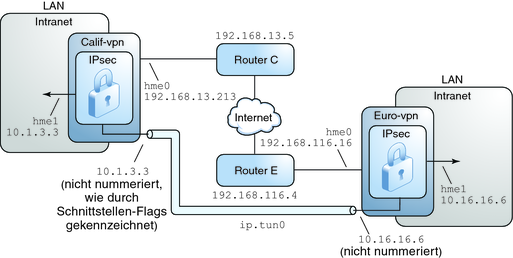

Les procédures suivant cette section sont définies pour la configuration ci-dessous. Le réseau est illustré sur la Figure 20-2.

Chaque système utilise un espace d'adressage IPv4.

Un exemple similaire avec des adresses IPv6 est fourni à la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv6.

Chaque système possède deux interfaces. L'interface hme0 se connecte à Internet. Dans cet exemple, les adresses IP Internet commencent par 192.168. L'interface hme1 se connecte au LAN de la société, son intranet. Dans cet exemple, les adresses IP intranet commencent par le numéro 10.

Chaque système nécessite l'authentification ESP avec l'algorithme SHA–1. L'algorithme SHA–1 requiert une clé de 160 bits.

Chaque système nécessite le chiffrement ESP avec l'algorithme AES. L'algorithme AES utilise une clé de 128 ou 256 bits.

Chaque système peut se connecter à un routeur bénéficiant d'un accès direct à Internet.

Chaque système utilise des associations de sécurité partagées (SA, Security Associations).

Figure 20-2 Exemple de VPN entre plusieurs sites séparés par Internet

Comme l'illustration précédente l'indique, les procédures pour le réseau IPv4 utilisent les paramètres de configuration suivants :

|

Les adresses IPv6 sont utilisées dans les procédures. Les noms de tunnel sont identiques.

|

En mode Tunnel, le paquet IP interne détermine la stratégie IPsec qui protège son contenu.

Cette procédure prolonge la procédure Sécurisation du trafic entre deux systèmes à l'aide d'IPsec. La configuration est décrite à la section Description de la topologie réseau requise par les tâches IPsec afin de protéger un VPN.

Remarque - Effectuez cette procédure sur les deux systèmes.

Outre la connexion de deux systèmes, vous connectez deux intranets qui leur sont connectés. Les systèmes de cette procédure fonctionnent comme des passerelles.

Avant de commencer

Vous devez vous trouver dans la zone globale pour configurer la stratégie IPsec pour le système ou pour une zone IP partagée. Dans une zone IP exclusive, vous devez configurer la stratégie IPsec dans la zone non globale.

Le rôle d'administrateur principal inclut le profil d'administrateur principal. Pour plus d'informations sur la création d'un rôle et son assignation à un utilisateur, reportez-vous au Chapitre 2, Utilisation de la console de gestion Solaris (tâches) du Guide d’administration système : administration de base.

Remarque - En vous connectant à distance, vous exposez le trafic de données confidentielles à des risques d'écoute électronique. Même si vous protégez la connexion à distance d'une manière ou d'une autre, la sécurité du système se limite à celle de la session à distance. Utilisez la commande ssh pour une connexion à distance sécurisée.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

IPv4 forwarding disabled disabled

IPv4 routing default (enabled) enabled

…Si le transfert IP et le routage dynamique IP sont activés, désactivez-les.

# routeadm -d ipv4-routing -d ipv4-forwarding # routeadm -u

La désactivation du transfert IP évite le transfert des paquets d'un réseau à un autre via ce système. La commande routeadm est décrite à la page de manuel routeadm(1M).

# ndd -set /dev/ip ip_strict_dst_multihoming 1

L'activation du multiréseau de destination strict IP assure que les paquets de l'une des adresses de destination du système arrivent à l'adresse de destination adéquate.

Lorsque le multiréseau de destination strict est activé, les paquets arrivant sur une interface particulière doivent être adressés à l'une des adresses IP locales de cette interface. Tous les autres paquets sont abandonnés, même les paquets envoyés vers d'autres adresses locales du système.

| Attention - Par défaut, lors de l'initialisation du système, la valeur multiréseau est désélectionnée. Pour rendre persistante la valeur modifiée, reportez-vous à la section Protection contre l'usurpation d'adresse IP. |

Remarque - Si le système a été installé avec le profil SMF "limité", vous pouvez ignorer cette étape. Tous les services réseau sont désactivés, à l'exception de Solaris Secure Shell.

La désactivation des services réseau évite que le système soit affecté par les paquets IP. Par exemple, vous pouvez utiliser un démon SNMP, une connexion telnet ou une connexion rlogin.

Procédez de l'une des manières suivantes :

Si vous exécutez Solaris 10 11/06 ou une version supérieure, exécutez le profil SMF "limité".

# netservices limited

Dans le cas contraire, désactivez les services réseau un à un.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

Assurez-vous que les montages en loopback et le service ssh sont en cours d'exécution.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

Procédez de l'une des manières suivantes :

Configurez IKE de manière à gérer les clés pour les SA. Suivez l'une des procédures de la section Configuration du protocole IKE (liste des tâches) afin de configurer IKE pour le VPN.

Si, pour une raison particulière, vous souhaitez gérer les clés manuellement, reportez-vous à la section Création manuelle d'associations de sécurité IPsec.

Modifiez le fichier /etc/inet/ipsecinit.conf afin d'ajouter la stratégie IPsec pour le VPN. Pour renforcer la stratégie, reportez-vous à l'Exemple 20-12. Vous trouverez d'autres exemples à la section Protection d'un VPN à l'aide d'IPsec via des tunnels en mode Tunnel (exemple).

Dans cette stratégie, la protection IPsec n'est pas requise entre les systèmes du réseau local et l'adresse IP interne de la passerelle, d'où l'ajout d'une déclaration bypass.

# LAN traffic to and from this host can bypass IPsec.

{laddr 10.16.16.6 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# LAN traffic to and from this host can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

La syntaxe du fichier est la suivante :

system1-point system2-point tsrc system1-taddr tdst system2-taddr router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

192.168.116.16 router

192.168.13.213 router

Le transfert IP signifie que les paquets arrivant peuvent être transférés. Le transfert IP signifie également que les paquets quittant l'interface peuvent provenir d'un autre emplacement. Pour que le transfert de paquet s'effectue sans erreur, vous devez activer le transfert IP à la fois sur l'interface réceptrice et sur l'interface émettrice.

Étant donné que l'interface hme1 se trouve dans l'intranet, le transfert IP doit être activé pour hme1. Comme ip.tun0 connecte les deux systèmes via Internet, le transfert IP doit être activé pour ip.tun0.

Le transfert IP de l'interface hme0 est désactivé afin d'éviter toute injection de paquets par un concurrent externe dans l'intranet protégé. Le terme externe fait référence à Internet.

10.16.16.6 private

10.1.3.3 private

Même si le transfert de l'IP de hme0 est désactivé, l'implémentation d'un protocole de routage peut permettre d'annoncer l'interface. Par exemple, le protocole in.routed peut encore annoncer que hme0 est disponible pour transférer des paquets à ses homologues dans l'intranet. Pour éviter ces annonces, définissez l'indicateur private de l'interface.

La route par défaut doit correspondre à un routeur bénéficiant d'un accès direct à Internet.

# route add default 192.168.116.4

# route add default 192.168.13.5

Même si l'interface hme0 ne fait pas partie de l'intranet, hme0 n'a pas besoin de passer par Internet pour atteindre le système homologue. Pour trouver son homologue, hme0 requiert des informations sur le routage Internet. Pour le reste d'Internet, le système VPN apparaît comme étant un hôte, non un routeur. Par conséquent, vous pouvez utiliser un routeur par défaut ou exécuter le protocole de recherche de routeur pour rechercher le système. Pour de plus amples informations, reportez-vous aux pages de manuel route(1M) et in.routed(1M).

Remarque - Les étapes suivantes permettent de configurer un tunnel sur un système exécutant une version antérieure à la version Solaris 10 4/09.

Utilisez les commandes ifconfig pour créer l'interface point à point :

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 system1-point system2-point \ tsrc system1-taddr tdst system2-taddr

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \ tsrc 192.168.13.213 tdst 192.168.116.16

# ipsecconf

# ifconfig ip.tun0 router up

# ifconfig hme1 router

Le transfert IP signifie que les paquets arrivant peuvent être transférés. Le transfert IP signifie également que les paquets quittant l'interface peuvent provenir d'un autre emplacement. Pour que le transfert de paquet s'effectue sans erreur, vous devez activer le transfert IP à la fois sur l'interface réceptrice et sur l'interface émettrice.

Comme l'interface hme1 se trouve dans l'intranet, le transfert IP doit être activé pour hme1. Comme ip.tun0 connecte les deux systèmes via Internet, le transfert IP doit être activé pour ip.tun0.

Le transfert IP de l'interface hme0 est désactivé afin d'éviter toute injection de paquets par un concurrent externe dans l'intranet protégé. Le terme externe fait référence à Internet.

# ifconfig hme0 private

Même si le transfert IP de hme0 est désactivé, l'implémentation d'un protocole de routage est susceptible d'annoncer l'interface. Par exemple, le protocole in.routed peut encore annoncer que hme0 est disponible pour transférer des paquets à ses homologues dans l'intranet. Pour éviter ces annonces, définissez l'indicateur private de l'interface.

La route par défaut doit correspondre à un routeur bénéficiant d'un accès direct à Internet.

# route add default 192.168.116.4

# route add default 192.168.13.5

Même si l'interface hme0 ne fait pas partie de l'intranet, hme0 n'a pas besoin de passer par Internet pour atteindre le système homologue. Pour trouver son homologue, hme0 requiert des informations sur le routage Internet. Pour le reste d'Internet, le système VPN apparaît comme étant un hôte, non un routeur. Par conséquent, vous pouvez utiliser un routeur par défaut ou exécuter le protocole de recherche de routeur pour rechercher le système. Pour de plus amples informations, reportez-vous aux pages de manuel route(1M) et in.routed(1M).

system1-point system2-point tsrc system1-taddr tdst system2-taddr router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# cat /etc/hostname.hme0 ## enigma 10.16.16.6 private

# cat /etc/hostname.hme1 ## enigma 192.168.116.16 router

# cat /etc/hostname.hme0 ## partym 10.1.3.3 private

# cat /etc/hostname.hme1 ## partym 192.168.13.213 router

# routeadm -e ipv4-routing # routeadm -u

Vous devrez peut-être configurer le protocole de routage avant de l'exécuter. Pour plus d'informations, reportez-vous à la section Protocoles de routage dans Oracle Solaris. La procédure est décrite à la section Configuration d'un routeur IPv4.

Exemple 20-10 Création temporaire des tunnels lors du test

Dans cet exemple, l'administrateur teste la création d'un tunnel sur un système Solaris 10 4/09. Par la suite, l'administrateur utilise la procédure Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4 pour rendre les tunnels permanents. Lors du test, l'administrateur effectue les séries d'actions suivantes sur les systèmes system1 et system2 :

Sur les deux systèmes, l'administrateur exécute les cinq premières étapes de la procédure décrite à la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4.

L'administrateur utilise la commande ifconfig pour monter et configurer un tunnel temporaire.

system1 # ifconfig ip.tun0 plumb

system1 # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \

tsrc 192.168.116.16 tdst 192.168.13.213

# ssh system2

Password: admin-password-on-system2

system2 # ifconfig ip.tun0 plumb

system2 # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \

tsrc 192.168.13.213 tdst 192.168.116.16L'administrateur active la stratégie IPsec sur le tunnel. La stratégie a été créée à l'Étape 4 de la procédure Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4.

system1 # svcadm refresh svc:/network/ipsec/policy:default system2 # svcadm refresh svc:/network/ipsec/policy:default

L'administrateur convertit l'interface Internet en routeur et empêche les protocoles de routage d'accéder à l'interface intranet.

system1 # ifconfig hme1 router ; ifconfig hme0 private system2 # ifconfig hme1 router ; ifconfig hme0 private

L'administrateur ajoute manuellement le routage et exécute sur les deux systèmes le protocole de routage en effectuant l'Étape 12 et l'Étape 22 de la procédure décrite à la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4.

Exemple 20-11 Création d'un tunnel sur un système Solaris de version antérieure en utilisant la ligne de commande

Dans la version Solaris 10 7/07, la syntaxe de la commande ifconfig a été simplifiée. Dans cet exemple, l'administrateur teste la création d'un tunnel sur un système exécutant une version de Solaris antérieure à la version Solaris 10 7/07. À l'aide de la syntaxe d'origine de la commande ifconfig, l'administrateur peut utiliser les mêmes commandes sur les deux systèmes communicants. Ensuite, l'administrateur doit effectuer la procédure de la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4 pour rendre les tunnels permanents.

Lors du test, l'administrateur doit effectuer les étapes suivantes sur les systèmes system1 et system2 :

Sur les deux systèmes, l'administrateur exécute les cinq premières étapes de la procédure décrite à la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4.

L'administrateur monte et configure le tunnel.

system1 # ifconfig ip.tun0 plumb

system1 # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \

tsrc 192.168.116.16 tdst 192.168.13.213 \

encr_algs aes encr_auth_algs sha1

system1 # ifconfig ip.tun0 router up# ssh system2

Password: admin-password-on-system2

system2 # ifconfig ip.tun0 plumb

system2 # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \

tsrc 192.168.13.213 tdst 192.168.116.16 \

encr_algs aes encr_auth_algs sha1

system2 # ifconfig ip.tun0 router upL'administrateur active la stratégie IPsec sur le tunnel. La stratégie a été créée à l'Étape 4 de la procédure Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4.

system1 # svcadm refresh svc:/network/ipsec/policy:default system2 # svcadm refresh svc:/network/ipsec/policy:default

L'administrateur convertit l'interface Internet en routeur et empêche les protocoles de routage d'accéder à l'interface intranet.

system1 # ifconfig hme1 router ; ifconfig hme0 private system2 # ifconfig hme1 router ; ifconfig hme0 private

L'administrateur ajoute le routage sur les deux systèmes en exécutant l'Étape 12 et l'Étape 22 de la procédure de la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4.

Exemple 20-12 Requête de stratégie IPsec sur tous les systèmes sur un LAN

Dans cet exemple, l'administrateur met en commentaire la stratégie bypass configurée à l'Étape 4, ce qui renforce la protection. Avec cette configuration de stratégie, chaque système du LAN doit activer IPsec afin de communiquer avec le routeur.

# LAN traffic must implement IPsec.

# {laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel} ipsec {encr_algs aes encr_auth_algs sha1}Exemple 20-13 Utilisation d'IPsec pour protéger le trafic Telnet différemment du trafic SMTP

Dans cet exemple, la première règle protège le trafic telnet sur le port 23 avec Blowfish et SHA-1. La deuxième règle protège le trafic SMTP sur le port 25 avec AES et MD5.

{laddr 10.1.3.3 ulp tcp dport 23 dir both}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa unique}

{laddr 10.1.3.3 ulp tcp dport 25 dir both}

ipsec {encr_algs aes encr_auth_algs md5 sa unique}Exemple 20-14 Utilisation d'un tunnel IPsec en mode Tunnel pour protéger un sous-réseau différemment d'un autre trafic réseau

La configuration de tunnel ci-dessous protège l'intégralité du trafic du sous-réseau 10.1.3.0/24 via le tunnel :

{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

Les configurations de tunnel ci-dessous protègent le trafic du sous-réseau 10.1.3.0/24 vers d'autres sous-réseaux via le tunnel. Les sous-réseaux dont le numéro commence par 10.2.x.x traversent le tunnel.

{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.1.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.2.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

Les étapes de configuration d'un VPN sur un réseau IPv6 sont identiques à celles de la configuration d'un VPN sur un réseau IPv4. Toutefois, la syntaxe des commandes est légèrement différente. Les raisons pour lesquelles des commandes spécifiques sont requises sont expliquées en détail aux étapes correspondantes de la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4.

Remarque - Effectuez cette procédure sur les deux systèmes.

Cette procédure utilise les paramètres de configuration ci-dessous.

|

Le rôle d'administrateur principal inclut le profil d'administrateur principal. Pour plus d'informations sur la création d'un rôle et son assignation à un utilisateur, reportez-vous au Chapitre 2, Utilisation de la console de gestion Solaris (tâches) du Guide d’administration système : administration de base.

Remarque - En vous connectant à distance, vous exposez le trafic de données confidentielles à des risques d'écoute électronique. Même si vous protégez la connexion à distance d'une manière ou d'une autre, la sécurité du système se limite à celle de la session à distance. Utilisez la commande ssh pour une connexion à distance sécurisée.

Les effets de ces commandes sont décrits à l'Étape 2 de la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

…

IPv6 forwarding disabled disabled

IPv6 routing disabled disabledSi le transfert IP et le routage dynamique IP sont activés, vous pouvez les désactiver en tapant :

# routeadm -d ipv6-forwarding -d ipv6-routing # routeadm -u

# ndd -set /dev/ip ip6_strict_dst_multihoming 1

| Attention - La valeur par défaut de ip6_strict_dst_multihoming est rétablie lors de l'initialisation du système. Pour rendre persistante la valeur modifiée, reportez-vous à la section Protection contre l'usurpation d'adresse IP. |

Remarque - Si le système a été installé avec le profil SMF "limité", vous pouvez ignorer cette étape. Tous les services réseau sont désactivés, à l'exception de Solaris Secure Shell.

La désactivation des services réseau évite que le système soit affecté par les paquets IP. Par exemple, vous pouvez utiliser un démon SNMP, une connexion telnet ou une connexion rlogin.

Procédez de l'une des manières suivantes :

Si vous exécutez Solaris 10 11/06 ou une version supérieure, exécutez le profil SMF "limité".

# netservices limited

Dans le cas contraire, désactivez les services réseau un à un.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

Assurez-vous que les montages en loopback et le service ssh sont en cours d'exécution.

# svcs | grep network online Aug_02 svc:/network/loopback:default ... online Aug_09 svc:/network/ssh:default

Procédez de l'une des manières suivantes :

Configurez IKE de manière à gérer les clés pour les SA. Suivez l'une des procédures de la section Configuration du protocole IKE (liste des tâches) afin de configurer IKE pour le VPN.

Si, pour une raison particulière, vous souhaitez gérer les clés manuellement, reportez-vous à la section Création manuelle d'associations de sécurité IPsec.

Modifiez le fichier /etc/inet/ipsecinit.conf afin d'ajouter la stratégie IPsec pour le VPN.

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic to and from this host can bypass IPsec.

{laddr 6000:6666::aaaa:1116 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic to and from this host can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

6000:6666::aaaa:1116 6000:3333::eeee:1113 tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

2001::aaaa:6666:6666 inet6 router

2001::eeee:3333:3333 inet6 router

6000:6666::aaaa:1116 inet6 private

6000:3333::eeee:1113 inet6 private

Remarque - Les étapes suivantes permettent de configurer un tunnel sur un système exécutant une version antérieure à la version Solaris 10 4/09.

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666

# ipsecconf

# ifconfig ip6.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

La route par défaut doit correspondre à un routeur bénéficiant d'un accès direct à Internet.

L'entrée réplique les paramètres spécifiés dans la commande ifconfig lors de l'Étape 14.

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# cat /etc/hostname6.hme0 ## enigma 6000:6666::aaaa:1116 inet6 private

# cat /etc/hostname6.hme1 ## enigma 2001::aaaa:6666:6666 inet6 router

# cat /etc/hostname6.hme0 ## partym 6000:3333::eeee:1113 inet6 private

# cat /etc/hostname6.hme1 ## partym 2001::eeee:3333:3333 inet6 router

# routeadm -e ipv6-routing # routeadm -u

Vous devrez peut-être configurer le protocole de routage avant de l'exécuter. Pour plus d'informations, reportez-vous à la section Protocoles de routage dans Oracle Solaris. Pour connaître la procédure, reportez-vous à la section Configuration d'un routeur IPv6.

En mode Transport, l'en-tête extérieur détermine la stratégie IPsec qui protège le paquet IP interne.

Cette procédure prolonge la procédure Sécurisation du trafic entre deux systèmes à l'aide d'IPsec. Outre la connexion de deux systèmes, vous connectez deux intranets qui leur sont connectés. Les systèmes de cette procédure fonctionnent comme des passerelles.

La configuration utilisée pour cette procédure est décrite à la section Description de la topologie réseau requise par les tâches IPsec afin de protéger un VPN. Les raisons pour lesquelles des commandes spécifiques sont requises sont expliquées en détail aux étapes correspondantes de la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4.

Remarque - Effectuez cette procédure sur les deux systèmes.

Le rôle d'administrateur principal inclut le profil d'administrateur principal. Pour plus d'informations sur la création d'un rôle et son assignation à un utilisateur, reportez-vous au Chapitre 2, Utilisation de la console de gestion Solaris (tâches) du Guide d’administration système : administration de base.

Remarque - En vous connectant à distance, vous exposez le trafic de données confidentielles à des risques d'écoute électronique. Même si vous protégez la connexion à distance d'une manière ou d'une autre, la sécurité du système se limite à celle de la session à distance. Utilisez la commande ssh pour une connexion à distance sécurisée.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

IPv4 forwarding disabled disabled

IPv4 routing default (enabled) enabled

…Si le transfert IP et le routage dynamique IP sont activés, vous pouvez les désactiver en tapant :

# routeadm -d ipv4-routing -d ipv4-forwarding # routeadm -u

# ndd -set /dev/ip ip_strict_dst_multihoming 1

| Attention - La valeur par défaut de ip_strict_dst_multihoming est rétablie lors de l'initialisation du système. Pour rendre persistante la valeur modifiée, reportez-vous à la section Protection contre l'usurpation d'adresse IP. |

Remarque - Si le système a été installé avec le profil SMF "limité", vous pouvez ignorer cette étape. Tous les services réseau sont désactivés, à l'exception de Solaris Secure Shell.

La désactivation des services réseau évite que le système soit affecté par les paquets IP. Par exemple, vous pouvez utiliser un démon SNMP, une connexion telnet ou une connexion rlogin.

Procédez de l'une des manières suivantes :

Si vous exécutez Solaris 10 11/06 ou une version supérieure, exécutez le profil SMF "limité".

# netservices limited

Dans le cas contraire, désactivez les services réseau un à un.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

Assurez-vous que les montages en loopback et le service ssh sont en cours d'exécution.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

Procédez de l'une des manières suivantes :

Configurez IKE de manière à gérer les clés pour les SA. Suivez l'une des procédures de la section Configuration du protocole IKE (liste des tâches) afin de configurer IKE pour le VPN.

Si, pour une raison particulière, vous souhaitez gérer les clés manuellement, reportez-vous à la section Création manuelle d'associations de sécurité IPsec.

Modifiez le fichier /etc/inet/ipsecinit.conf afin d'ajouter la stratégie IPsec pour le VPN. Pour renforcer la stratégie, reportez-vous à l'Exemple 20-15.

# LAN traffic to and from this host can bypass IPsec.

{laddr 10.16.16.6 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# LAN traffic to and from this host can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

192.168.116.16 router

192.168.13.213 router

10.16.16.6 private

10.1.3.3 private

Remarque - Les étapes suivantes permettent de configurer un tunnel sur un système exécutant une version antérieure à la version Solaris 10 4/09.

Utilisez les commandes ifconfig pour créer l'interface point à point :

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 system1-point system2-point \ tsrc system1-taddr tdst system2-taddr

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \ tsrc 192.168.13.213 tdst 192.168.116.16

# ipsecconf

# ifconfig ip.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

La route par défaut doit correspondre à un routeur bénéficiant d'un accès direct à Internet.

# route add default router-on-hme0-subnet

system1-point system2-point tsrc system1-taddr \ tdst system2-taddr encr_algs aes encr_auth_algs sha1 router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 \ tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 \ tdst 192.168.116.16 router up

# cat /etc/hostname.hme0 ## enigma 10.16.16.6 private

# cat /etc/hostname.hme1 ## enigma 192.168.116.16 router

# cat /etc/hostname.hme0 ## partym 10.1.3.3 private

# cat /etc/hostname.hme1 ## partym 192.168.13.213 router

# routeadm -e ipv4-routing # routeadm -u

Exemple 20-15 Requête de stratégie IPsec sur tous les systèmes en mode Transport

Dans cet exemple, l'administrateur met en commentaire la stratégie bypass configurée à l'Étape 4, ce qui renforce la protection. Avec cette configuration de stratégie, chaque système du LAN doit activer IPsec afin de communiquer avec le routeur.

# LAN traffic must implement IPsec.

# {laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport} ipsec {encr_algs aes encr_auth_algs sha1}Exemple 20-16 Configuration d'un tunnel IPsec en mode Transport à l'aide d'une syntaxe désapprouvée

Dans cet exemple, l'administrateur connecte un système Solaris 10 7/07 à un système exécutant la version Solaris 10. Par conséquent, l'administrateur utilise la syntaxe Solaris 10 dans le fichier de configuration et inclut les algorithmes IPsec à la commande ifconfig.

L'administrateur suit la procédure décrite à la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Transport sur IPv4, à l'exception des modifications syntaxiques ci-dessous.

Pour l'Étape 4, la syntaxe du fichier ipsecinit.conf est la suivante :

# LAN traffic to and from this address can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{} ipsec {encr_algs aes encr_auth_algs sha1}Pour les étapes Étape 14 à Étape 16, la syntaxe permettant de configurer un tunnel sécurisé est la suivante :

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213 \ encr_algs aes encr_auth_algs sha1 # ifconfig ip.tun0 router up

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213 \ encr_algs aes encr_auth_algs sha1

La stratégie IPsec utilisée dans les commandes ifconfig doit correspondre à celle qui est spécifiée dans le fichier ipsecinit.conf. À la réinitialisation, chaque système lit le fichier ipsecinit.conf pour connaître sa stratégie.

Pour l'Étape 20, la syntaxe du fichier hostname.ip.tun0 est la suivante :

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 \ tdst 192.168.13.213 encr_algs aes encr_auth_algs sha1 router up

Les étapes de configuration d'un VPN sur un réseau IPv6 sont identiques à celles de la configuration d'un VPN sur un réseau IPv4. Toutefois, la syntaxe des commandes est légèrement différente. Les raisons pour lesquelles des commandes spécifiques sont requises sont expliquées en détail aux étapes correspondantes de la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Tunnel sur IPv4.

Remarque - Effectuez cette procédure sur les deux systèmes.

Cette procédure utilise les paramètres de configuration ci-dessous.

|

Le rôle d'administrateur principal inclut le profil d'administrateur principal. Pour plus d'informations sur la création d'un rôle et son assignation à un utilisateur, reportez-vous au Chapitre 2, Utilisation de la console de gestion Solaris (tâches) du Guide d’administration système : administration de base.

Remarque - En vous connectant à distance, vous exposez le trafic de données confidentielles à des risques d'écoute électronique. Même si vous protégez la connexion à distance d'une manière ou d'une autre, la sécurité du système se limite à celle de la session à distance. Utilisez la commande ssh pour une connexion à distance sécurisée.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

…

IPv6 forwarding disabled disabled

IPv6 routing disabled disabledSi le transfert IP et le routage dynamique IP sont activés, vous pouvez les désactiver en tapant :

# routeadm -d ipv6-forwarding -d ipv6-routing # routeadm -u

# ndd -set /dev/ip ip6_strict_dst_multihoming 1

| Attention - La valeur par défaut de ip6_strict_dst_multihoming est rétablie lors de l'initialisation du système. Pour rendre persistante la valeur modifiée, reportez-vous à la section Protection contre l'usurpation d'adresse IP. |

Assurez-vous que les montages en loopback et le service ssh sont en cours d'exécution.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

Procédez de l'une des manières suivantes :

Configurez IKE de manière à gérer les clés pour les SA. Suivez l'une des procédures de la section Configuration du protocole IKE (liste des tâches) afin de configurer IKE pour le VPN.

Si, pour une raison particulière, vous souhaitez gérer les clés manuellement, reportez-vous à la section Création manuelle d'associations de sécurité IPsec.

Modifiez le fichier /etc/inet/ipsecinit.conf afin d'ajouter la stratégie IPsec pour le VPN.

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:6666::aaaa:1116 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1}# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1}# ipsecconf -c -f /etc/inet/ipsecinit.conf

6000:6666::aaaa:1116 6000:3333::eeee:1113 tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

2001::aaaa:6666:6666 inet6 router

2001::eeee:3333:3333 inet6 router

6000:6666::aaaa:1116 inet6 private

6000:3333::eeee:1113 inet6 private

Remarque - Les étapes suivantes permettent de configurer un tunnel sur un système exécutant une version antérieure à la version Solaris 10 4/09.

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666

# ipsecconf

# ifconfig ip6.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

La route par défaut doit correspondre à un routeur bénéficiant d'un accès direct à Internet.

L'entrée réplique les paramètres spécifiés dans la commande ifconfig lors de l'Étape 14.

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# cat /etc/hostname6.hme0 ## enigma 6000:6666::aaaa:1116 inet6 private

# cat /etc/hostname6.hme1 ## enigma 2001::aaaa:6666:6666 inet6 router

# cat /etc/hostname6.hme0 ## partym 6000:3333::eeee:1113 inet6 private

# cat /etc/hostname6.hme1 ## partym2001::eeee:3333:3333 inet6 router

# routeadm -e ipv6-routing # routeadm -u

Exemple 20-17 Configuration d'IPsec en mode Transport sur IPv6 à l'aide d'une syntaxe désapprouvée

Dans cet exemple, l'administrateur connecte un système Solaris 10 7/07 à un système exécutant la version Solaris 10. Par conséquent, l'administrateur utilise la syntaxe Solaris 10 dans le fichier de configuration et inclut les algorithmes IPsec à la commande ifconfig.

La procédure suivie par l'administrateur est identique à celle de la section Protection d'un VPN à l'aide d'un tunnel IPsec en mode Transport sur IPv6, à l'exception des modifications syntaxiques ci-dessous.

Pour l'Étape 4, la syntaxe du fichier ipsecinit.conf est la suivante :

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{} ipsec {encr_algs aes encr_auth_algs sha1}Pour les étapes Étape 14 à Étape 17, la syntaxe permettant de configurer un tunnel sécurisé est la suivante :

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 \ encr_algs aes encr_auth_algs sha1 # ifconfig ip6.tun0 inet6 router up

La stratégie IPsec utilisée dans les commandes ifconfig doit correspondre à celle qui est spécifiée dans le fichier ipsecinit.conf. À la réinitialisation, chaque système lit le fichier ipsecinit.conf pour connaître sa stratégie.

Pour l'Étape 20, la syntaxe du fichier hostname6.ip6.tun0 est la suivante :

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 \ encr_algs aes encr_auth_algs sha1 router up

Afin d'empêcher le système de transmettre des paquets vers une autre interface sans tenter de les déchiffrer, le système doit contrôler les éventuelles usurpations d'adresse IP. Une méthode de prévention consiste à définir un paramètre multiréseau strict de destination IP, par le biais de la commande ndd. Lorsque ce paramètre est défini dans un manifeste SMF, le paramètre est défini lors du redémarrage du système.

Remarque - Effectuez cette procédure sur les deux systèmes.

Le rôle d'administrateur principal inclut le profil d'administrateur principal. Pour plus d'informations sur la création d'un rôle et son assignation à un utilisateur, reportez-vous au Chapitre 2, Utilisation de la console de gestion Solaris (tâches) du Guide d’administration système : administration de base.

Utilisez l'exemple de script suivant, /var/svc/manifest/site/spoof_check.xml.

<?xml version="1.0"?>

<!DOCTYPE service_bundle SYSTEM "/usr/share/lib/xml/dtd/service_bundle.dtd.1">

<service_bundle type='manifest' name='Custom:ip_spoof_checking'>

<!-- This is a custom smf(5) manifest for this system. Place this

file in /var/svc/manifest/site, the directory for local

system customizations. The exec method uses an unstable

interface to provide a degree of protection against IP

spoofing attacks when this system is acting as a router.

IP spoof protection can also be achieved by using ipfilter(5).

If ipfilter is configured, this service can be disabled.

Note: Unstable interfaces might be removed in later

releases. See attributes(5).

-->

<service

name='site/ip_spoofcheck'

type='service'

version='1'>

<create_default_instance enabled='false' />

<single_instance />

<!-- Don't enable spoof protection until the

network is up.

-->

<dependency

name='basic_network'

grouping='require_all'

restart_on='none'

type='service'>

<service_fmri value='svc:/milestone/network' />

</dependency>

<exec_method

type='method'

name='start'

exec='/usr/sbin/ndd -set /dev/ip ip_strict_dst_multihoming 1'

<!--

For an IPv6 network, use the IPv6 version of this command, as in:

exec='/usr/sbin/ndd -set /dev/ip ip6_strict_dst_multihoming 1

-->

timeout_seconds='60'

/>

<exec_method

type='method'

name='stop'

exec=':true'

timeout_seconds='3'

/>

<property_group name='startd' type='framework'>

<propval

name='duration'

type='astring'

value='transient'

/>

</property_group>

<stability value='Unstable' />

</service>

</service_bundle># svccfg import /var/svc/manifest/site/spoof_check.xml

Utilisez le nom qui est défini dans le fichier manifeste, /site/ip_spoofcheck.

# svcadm enable /site/ip_spoofcheck

# svcs /site/ip_spoofcheck