| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Procédures de l'administrateur Oracle Solaris Trusted Extensions |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Procédures de l'administrateur Oracle Solaris Trusted Extensions |

1. Concepts d'administration de Trusted Extensions

2. Outils d'administration de Trusted Extensions

3. Mise en route en tant qu'administrateur Trusted Extensions (tâches)

4. Exigences de sécurité sur un système Trusted Extensions (présentation)

5. Administration des exigences de sécurité dans Trusted Extensions (tâches)

6. Utilisateurs, droits et rôles dans Trusted Extensions (présentation)

7. Gestion des utilisateurs, des droits et des rôles dans Trusted Extensions (tâches)

Personnalisation de l'environnement de l'utilisateur pour en assurer la sécurité (liste des tâches)

Procédure de modification des attributs d'étiquette par défaut des utilisateurs

Procédure de modification des valeurs par défaut de policy.conf

Procédure de configuration des fichiers de démarrage pour les utilisateurs dans Trusted Extensions

Procédure d'allongement du délai d'attente lors de la modification de l'étiquette d'informations

Procédure de connexion à une session de secours dans Trusted Extensions

Gestion des utilisateurs et des droits à l'aide de la Console de gestion Solaris (liste des tâches)

Procédure de création d'un profil de droits pour des autorisations commodes

Procédure de limitation du jeu de privilèges d'un utilisateur

Procédure de désactivation du verrouillage du compte pour certains utilisateurs

Procédure d'octroi de l'autorisation de modifier le niveau de sécurité de données à un utilisateur

Procédure de suppression d'un compte utilisateur d'un système Trusted Extensions

Gestion d'autres tâches dans la Console de gestion Solaris (liste des tâches)

8. Administration à distance dans Trusted Extensions (tâches)

9. Trusted Extensions et LDAP (présentation)

10. Gestion des zones dans Trusted Extensions (tâches)

11. Gestion et montage de fichiers dans Trusted Extensions (tâches)

12. Gestion de réseaux de confiance (présentation)

13. Gestion des réseaux dans Trusted Extensions (tâches)

14. Messagerie multiniveau dans Trusted Extensions (présentation)

15. Gestion de l'impression étiquetée (tâches)

16. Périphériques dans Trusted Extensions (présentation)

17. Gestion des périphériques pour Trusted Extensions (tâches)

18. Audit de Trusted Extensions (présentation)

19. Gestion des logiciels dans Trusted Extensions (tâches)

A. Guide de référence rapide pour l'administration de Trusted Extensions

Dans Trusted Extensions, vous devez utiliser la Console de gestion Solaris pour administrer les utilisateurs, les autorisations, les droits et les rôles. Pour gérer les utilisateurs et leurs attributs de sécurité, prenez le rôle d'administrateur de sécurité. La liste des tâches ci-dessous décrit des tâches courantes que vous effectuez pour des utilisateurs travaillant dans un environnement étiqueté.

|

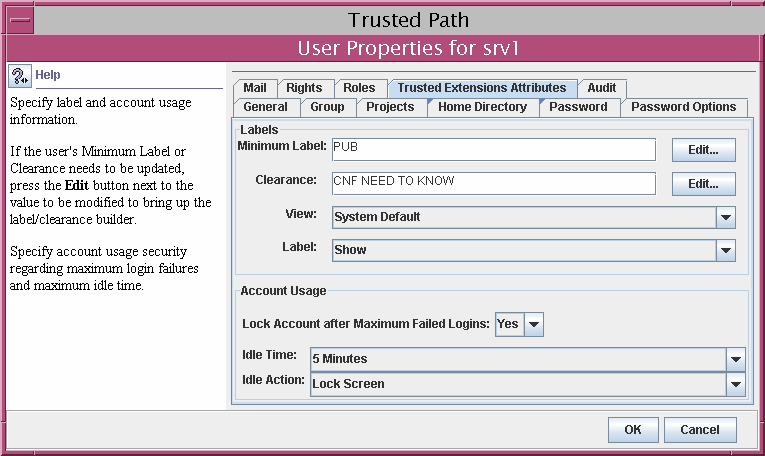

Vous pouvez souhaiter étendre la plage d'étiquettes d'un utilisateur pour lui donner les autorisations en lecture à une application d'administration. Par exemple, un utilisateur qui peut se connecter à la zone globale pourrait ensuite exécuter la Console de gestion Solaris. L'utilisateur pourrait visualiser le contenu mais pas le modifier.

Vous pouvez aussi souhaiter réduire la plage d'étiquettes de l'utilisateur. Par exemple, un utilisateur invité peut être limité à une étiquette.

Avant de commencer

Vous devez être dans le rôle d'administrateur de sécurité dans la zone globale.

Utilisez une boîte à outils de portée adéquate. Pour plus d'informations, reportez-vous à la section Initialisation du serveur Console de gestion Solaris dans Trusted Extensions du Guide de configuration d’Oracle Solaris Trusted Extensions.

Une invite de mot de passe est susceptible de s'afficher.

Vous pouvez également réduire l'étiquette minimale.

Lorsque la stratégie de sécurité du site le permet, vous pouvez souhaiter créer un profil de droits contenant des autorisations destinées à des utilisateurs habilités à effectuer des tâches nécessitant une autorisation. Pour permettre à tous les utilisateurs d'un système particulier d'être autorisés, reportez-vous à la section Procédure de modification des valeurs par défaut de policy.conf.

Avant de commencer

Vous devez être dans le rôle d'administrateur de sécurité dans la zone globale.

Utilisez une boîte à outils de portée adéquate. Pour plus d'informations, reportez-vous à la section Initialisation du serveur Console de gestion Solaris dans Trusted Extensions du Guide de configuration d’Oracle Solaris Trusted Extensions.

Une invite de mot de passe est susceptible de s'afficher.

Pour la procédure étape par étape, reportez-vous à la section How to Create or Change a Rights Profile du System Administration Guide: Security Services.

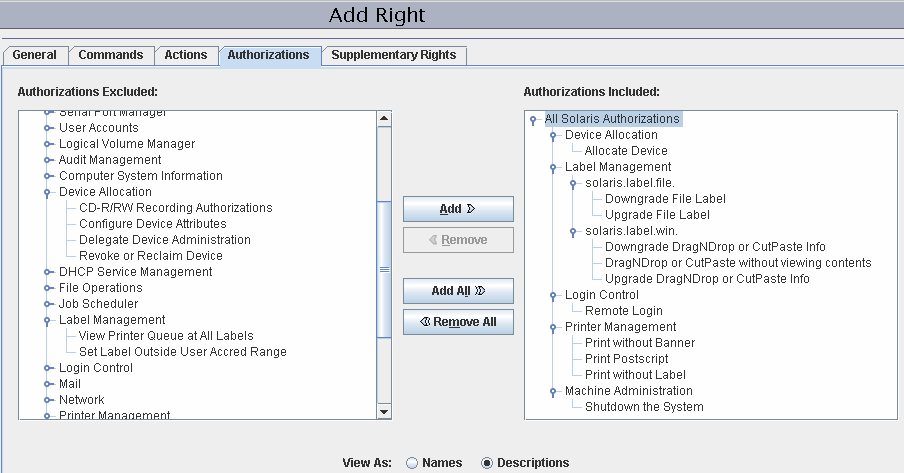

Dans l'image ci-dessous, la fenêtre Authorizations Included (Autorisations incluses) affiche les autorisations pouvant être utiles pour les utilisateurs.

Allocate Device (Allouer un périphérique) : autorise un utilisateur à allouer un périphérique, tel qu'un microphone.

Par défaut, les utilisateurs d'Oracle Solaris peuvent lire et écrire sur un CD-ROM. Toutefois, dans Trusted Extensions, seuls les utilisateurs qui peuvent allouer un périphérique peuvent accéder à l'unité de CD-ROM. L'allocation du disque nécessite une autorisation. Par conséquent, pour lire et écrire sur un CD-ROM dans Trusted Extensions, un utilisateur a besoin de l'autorisation Allocate Device.

Downgrade DragNDrop or CutPaste Info (Rétrograder des informations par glisser-déposer ou copier-coller) : autorise un utilisateur à sélectionner les informations d'un fichier de niveau supérieur et à les placer dans un fichier de niveau inférieur.

Downgrade File Label (Rétrograder l'étiquette d'un fichier) : autorise un utilisateur à réduire le niveau de sécurité d'un fichier

DragNDrop or CutPaste without viewing contents (Glisser-déposer ou couper-coller sans visualiser le contenu) : autorise un utilisateur à déplacer des informations sans visualiser les informations déplacées.

Print PostScript (Imprimer Postscript) : autorise un utilisateur à imprimer des fichiers PostScript.

Print without Banner (Imprimer sans page de garde) : autorise un utilisateur à imprimer sur papier sans page de garde.

Print without Label (Imprimer sans étiquette) : autorise un utilisateur à imprimer sur papier sans étiquette.

Remote Login (Connexion à distance) : autorise un utilisateur à se connecter à distance.

Shutdown the System (Arrêter le système) : autorise un utilisateur à arrêter le système et à arrêter une zone.

Upgrade DragNDrop or CutPaste Info (Mettre à niveau des informations par glisser-déposer ou couper-coller) : autorise un utilisateur à sélectionner les informations d'un fichier de niveau inférieur et à les placer dans un fichier de niveau supérieur.

Upgrade File Label (Mettre à niveau l'étiquette d'un fichier) : autorise un utilisateur à renforcer le niveau de sécurité d'un fichier.

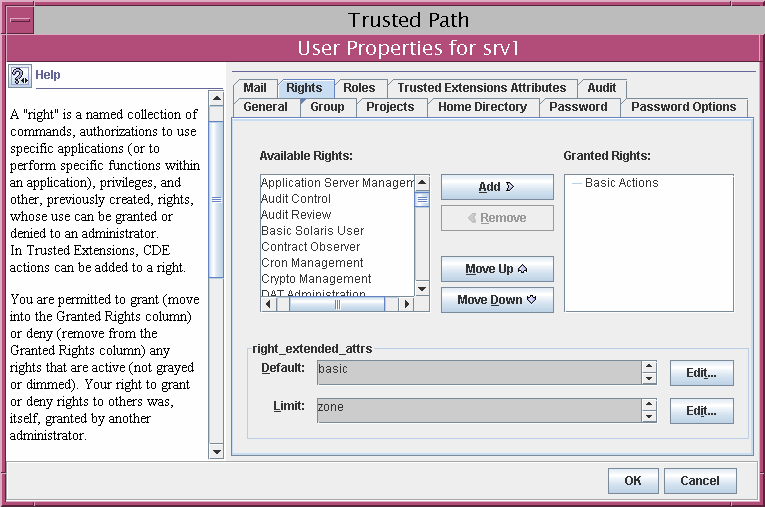

Pour obtenir de l'aide, reportez-vous à l'aide en ligne. Pour la procédure étape par étape, reportez-vous à la section How to Change the RBAC Properties of a User du System Administration Guide: Security Services.

Exemple 7-5 Attribution d'une autorisation liée à l'impression à un rôle

Dans l'exemple suivant, l'administrateur de sécurité permet à un rôle d'imprimer des travaux sans étiquettes sur les pages de corps de texte.

Dans la Console de gestion Solaris, l'administrateur de sécurité accède à Administrative Roles (Rôles d'administration). Il consulte les profils de droits qui sont inclus dans un rôle particulier, puis s'assure que les autorisations liées à l'impression sont contenues dans l'un des profils de droits du rôle.

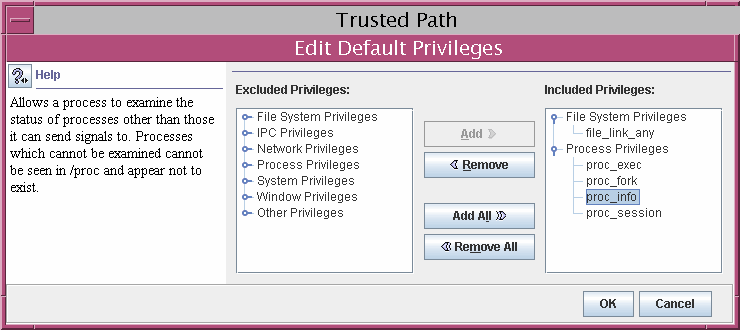

La sécurité du site peut exiger que les utilisateurs aient moins de privilèges que ceux qui leur sont assignés par défaut. Par exemple, sur un site qui utilise Trusted Extensions sur des systèmes Sun Ray, vous voudrez peut-être empêcher les utilisateurs de visualiser les processus des autres utilisateurs sur le serveur Sun Ray.

Avant de commencer

Vous devez être dans le rôle d'administrateur de sécurité dans la zone globale.

Utilisez une boîte à outils de portée adéquate. Pour plus d'informations, reportez-vous à la section Initialisation du serveur Console de gestion Solaris dans Trusted Extensions du Guide de configuration d’Oracle Solaris Trusted Extensions.

Une invite de mot de passe est susceptible de s'afficher.

En supprimant le privilège proc_session, vous empêchez l'utilisateur d'examiner les processus externes à la session en cours de l'utilisateur. En supprimant le privilège file_link_any, vous empêchez l'utilisateur de créer des liens physiques vers des fichiers dont il n'est pas le propriétaire.

| Attention - Ne supprimez pas le privilège proc_fork ou le privilège proc_exec. Sans ces privilèges, l'utilisateur ne peut pas utiliser le système. |

Trusted Extensions étend les fonctionnalités de sécurité de l'utilisateur dans la Console de gestion Solaris et y ajoute le verrouillage du compte. Désactivez le verrouillage du compte pour les utilisateurs qui peuvent assumer un rôle.

Avant de commencer

Vous devez être dans le rôle d'administrateur de sécurité dans la zone globale.

Utilisez une boîte à outils de portée adéquate. Pour plus d'informations, reportez-vous à la section Initialisation du serveur Console de gestion Solaris dans Trusted Extensions du Guide de configuration d’Oracle Solaris Trusted Extensions.

Une invite de mot de passe est susceptible de s'afficher.

Un utilisateur standard ou un rôle peut être autorisé à modifier le niveau de sécurité ou les étiquettes de fichiers et de répertoires. L'utilisateur ou le rôle, en plus d'avoir l'autorisation, doit être configuré pour pouvoir travailler à plus d'une étiquette. Aussi, les zones étiquetées doivent être configurées de façon à autoriser la modification de leur étiquette. Pour plus d'informations sur cette procédure, reportez-vous à la section Procédure d'octroi de l'autorisation de modifier l'étiquette de fichiers à un utilisateur.

| Attention - La modification du niveau de sécurité des données est une opération qui nécessite des privilèges. Cette tâche ne peut être effectuée que par des utilisateurs dignes de confiance. |

Avant de commencer

Vous devez être dans le rôle d'administrateur de sécurité dans la zone globale.

Les autorisations suivantes permettent à un utilisateur de modifier l'étiquette d'un fichier :

Downgrade File Label (Rétrograder l'étiquette d'un fichier)

Upgrade File Label (Mettre à niveau l'étiquette d'un fichier)

Les autorisations suivantes permettent à un utilisateur de modifier l'étiquette d'informations contenues dans un fichier :

Downgrade DragNDrop or CutPaste Info (Rétrograder des informations par glisser-déposer ou couper-coller)

DragNDrop or CutPaste Info Without Viewing (Glisser-déposer ou couper-coller sans visualiser le contenu)

Upgrade DragNDrop or CutPaste Info (Mettre à niveau des informations par glisser-déposer ou couper-coller)

Pour obtenir de l'aide, utilisez l'aide en ligne. Pour une procédure pas à pas, reportez-vous à la section How to Change the RBAC Properties of a User du System Administration Guide: Security Services.

Lorsqu'un utilisateur est supprimé du système, vous devez vous assurer que le répertoire personnel de l'utilisateur et tous les objets qui lui appartiennent sont également supprimés. Comme alternative à la suppression d'objets appartenant à l'utilisateur, vous pouvez transférer la propriété de ces objets à un utilisateur valide.

Vous devez aussi vous assurer que tous les traitements par lots associés à l'utilisateur sont également supprimés. Aucun objet ou processus appartenant à un utilisateur supprimé ne peut rester sur le système.

Avant de commencer

Vous devez être dans le rôle d'administrateur système.

Utilisez une boîte à outils de portée adéquate. Pour plus d'informations, reportez-vous à la section Initialisation du serveur Console de gestion Solaris dans Trusted Extensions du Guide de configuration d’Oracle Solaris Trusted Extensions.

Une invite de mot de passe est susceptible de s'afficher.

Vous êtes invité à supprimer le répertoire personnel de l'utilisateur ainsi que ses fichiers courrier. Lorsque vous acceptez l'invite, le répertoire personnel de l'utilisateur et ses fichiers courrier sont uniquement supprimés dans la zone globale.

Remarque - Vous êtes chargé de rechercher et supprimer les fichiers temporaires de l'utilisateur à toutes les étiquettes, tels que les fichiers dans les répertoires /tmp.