| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Configuración y administración de Trusted Extensions Oracle Solaris 11.1 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Configuración y administración de Trusted Extensions Oracle Solaris 11.1 Information Library (Español) |

Parte I Configuración inicial de Trusted Extensions

1. Planificación de la seguridad para Trusted Extensions

2. Guía básica de configuración de Trusted Extensions

3. Agregación de la función Trusted Extensions a Oracle Solaris (tareas)

4. Configuración de Trusted Extensions (tareas)

5. Configuración de LDAP para Trusted Extensions (tareas)

Parte II Administración de Trusted Extensions

6. Conceptos de la administración de Trusted Extensions

7. Herramientas de administración de Trusted Extensions

8. Requisitos de seguridad del sistema Trusted Extensions (descripción general)

9. Realización de tareas comunes en Trusted Extensions

10. Usuarios, derechos y roles en Trusted Extensions (descripción general)

11. Gestión de usuarios, derechos y roles en Trusted Extensions (tareas)

12. Administración remota en Trusted Extensions (tareas)

13. Gestión de zonas en Trusted Extensions

14. Gestión y montaje de archivos en Trusted Extensions

15. Redes de confianza (descripción general)

16. Gestión de redes en Trusted Extensions (tareas)

17. Trusted Extensions y LDAP (descripción general)

18. Correo de varios niveles en Trusted Extensions (descripción general)

19. Gestión de impresión con etiquetas (tareas)

20. Dispositivos en Trusted Extensions (descripción general)

Protección de los dispositivos con el software Trusted Extensions

Rangos de etiquetas de dispositivos

Efectos del rango de etiquetas en un dispositivo

Políticas de acceso a dispositivos

Secuencias de comandos device-clean

Aplicación de la seguridad de los dispositivos en Trusted Extensions

Dispositivos en Trusted Extensions (referencia)

21. Gestión de dispositivos para Trusted Extensions (tareas)

22. Auditoría de Trusted Extensions (descripción general)

23. Gestión de software en Trusted Extensions

A. Política de seguridad del sitio

Creación y gestión de una política de seguridad

Política de seguridad del sitio y Trusted Extensions

Recomendaciones de seguridad informática

Recomendaciones de seguridad física

Recomendaciones de seguridad del personal

Infracciones de seguridad comunes

Referencias de seguridad adicionales

B. Lista de comprobación de configuración de Trusted Extensions

Lista de comprobación para la configuración de Trusted Extensions

C. Referencia rápida a la administración de Trusted Extensions

Interfaces administrativas en Trusted Extensions

Interfaces de Oracle Solaris ampliadas por Trusted Extensions

Valores predeterminados de seguridad que brindan mayor protección en Trusted Extensions

Opciones limitadas en Trusted Extensions

D. Lista de las páginas del comando man de Trusted Extensions

Páginas del comando man de Trusted Extensions en orden alfabético

Páginas del comando man de Oracle Solaris modificadas por Trusted Extensions

Los administradores usan Device Manager para administrar dispositivos asignables y no asignables. Asimismo, los usuarios comunes utilizan Device Manager para asignar y desasignar dispositivos. Los usuarios deben tener la autorización Allocate Device.

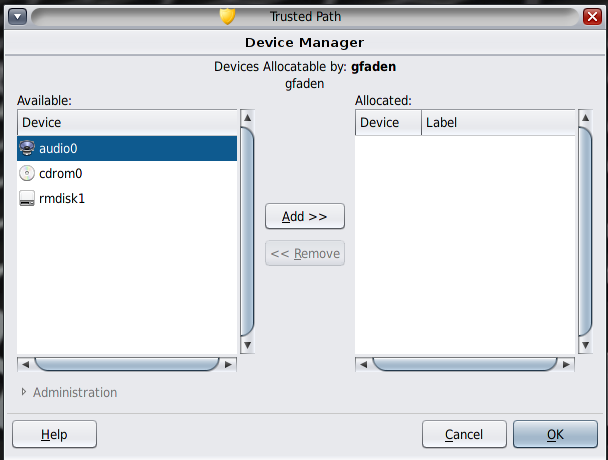

La interfaz gráfica de usuario se denomina Device Manager. Para iniciar esta interfaz gráfica de usuario, se debe seleccionar Allocate Device en el menú Trusted Path. La siguiente figura muestra un Device Manager abierto por un usuario que puede asignar el dispositivo audio.

Figura 20-1 Device Manager abierto por un usuario

Los usuarios ven una lista vacía si no están autorizados a asignar dispositivos. Igualmente, una lista vacía podría indicar que los dispositivos asignables se encuentran asignados por otro usuario o están en estado de error. Si un usuario no puede ver un dispositivo en la lista de dispositivos disponibles, debe ponerse en contacto con el administrador responsable.

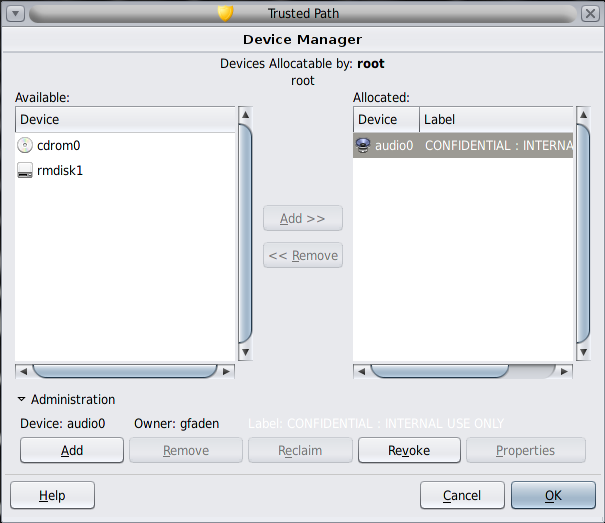

La función Device Administration está disponible para los roles que tienen una o las dos autorizaciones necesarias para administrar dispositivos. Las autorizaciones de administración son Configure Device Attributes y Revoke or Reclaim Device. La siguiente figura muestra el cuadro de diálogo Device Allocation Administration.