| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Oracle Solaris の管理: IP サービス Oracle Solaris 10 1/13 Information Library (日本語) |

| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Oracle Solaris の管理: IP サービス Oracle Solaris 10 1/13 Information Library (日本語) |

1. Oracle Solaris TCP/IP プロトコル群 (概要)

IPv6 をサポートするためにネットワークサービスを準備する方法

5. TCP/IP ネットワークサービスと IPv4 アドレス指定の構成 (作業)

10. TCP/IP と IPv4 の詳細 (リファレンス)

17. DHCP のトラブルシューティング (リファレンス)

18. DHCP コマンドと DHCP ファイル (リファレンス)

21. IP セキュリティーアーキテクチャー (リファレンス)

25. Oracle Solaris の IP フィルタ (概要)

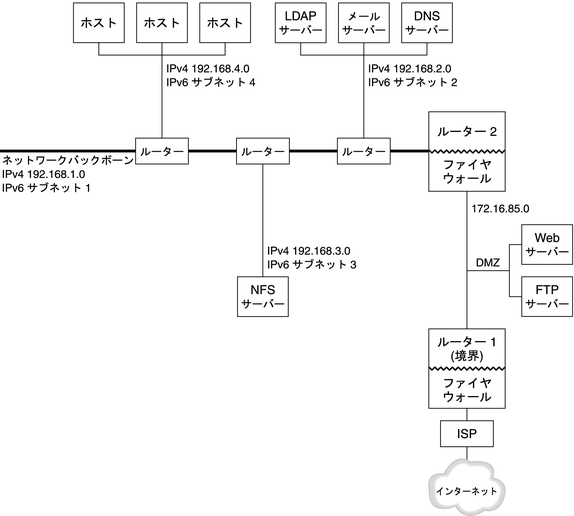

この章では、典型的な企業ネットワークで IPv6 サービスを計画する方法について説明します。次の図に、この章の説明で使用するネットワークを示します。実際に計画しようとしている IPv6 ネットワークには、この図で示されるネットワークリンクのすべてが含まれるとは限りません。

図 4-1 IPv6 ネットワークトポロジのシナリオ

この企業ネットワークシナリオでは、既存の IPv4 アドレスを持つサブネットが 5 つあります。ネットワークのリンクは管理サブネットに直接対応します。4 つの内部ネットワークは、RFC 1918 スタイルの IPv4 専用アドレスで表されています。このアドレスは、IPv4 アドレスの不足に対応するための一般的な解決方法です。このような内部ネットワークのアドレス指定スキームは次のとおりです。

Subnet 1 は内部ネットワークバックボーン 192.168.1 です。

Subnet 2 は内部ネットワーク 192.168.2 であり、LDAP、sendmail、および DNS サーバーが含まれます。

Subnet 3 は内部ネットワーク 192.168.3 であり、企業の NFS サーバーが含まれます。

Subnet 4 は内部ネットワーク 192.168.4 であり、企業の従業員用のホストが含まれます。

外部の公開ネットワーク 172.16.85 は、企業の DMZ として機能します。このネットワークには、Web サーバーや匿名 FTP サーバーなど、企業が外部に提供するリソースが含まれます。Router 2 はファイアウォールを実行して、公開ネットワーク 172.16.85 を内部バックボーンから分離します。DMZ のもう一方の終端では、Router 1 がファイアウォールを実行して、企業の境界サーバーとして機能します。

図 4-1 では、公開 DMZ は RFC 1918 専用アドレス 172.16.85 を持っています。実際には、公開 DMZ は登録済み IPv4 アドレスを持っている必要があります。ほとんどの IPv4 サイトは、公開アドレスと RFC 1918 専用アドレスの組み合わせを使用します。しかし、IPv6 を導入すると、公開アドレスと専用アドレスの概念が変わります。 IPv6 は巨大なアドレス空間を持つため、専用ネットワークにも、公開ネットワークにも、IPv6 公開アドレスを使用します。