Los derechos de usuario y de proceso proporcionan una alternativa al modelo de superusuario.

En los sistemas UNIX convencionales, el usuario root, también conocido como superusuario, es omnipotente. Los programas que se ejecutan como root, como en muchos casos setuid, son omnipotentes. El usuario root puede leer y escribir en cualquier archivo, ejecutar todos los programas y enviar señales de terminación a cualquier proceso. De hecho, cualquier persona que puede convertirse en superusuario puede modificar el firewall de un sitio, modificar la pista de auditoría, leer registros confidenciales y apagar toda la red. Un programa setuid usurpado puede realizar cualquier tarea en el sistema.

Asignación de derechos a usuarios, recursos y procesos brindan una alternativa más segura al modelo de superusuario de todo o nada. Con derechos, puede aplicar una política de seguridad en un nivel más específico. Los derechos siguen el principio de seguridad de menor privilegio. Privilegio mínimo significa que un usuario dispone exactamente de la cantidad de privilegio necesaria para realizar un trabajo. Los usuarios comunes tienen privilegios suficientes para utilizar sus aplicaciones, comprobar el estado de sus trabajos, imprimir archivos, crear archivos nuevos, etc. Los derechos que van más allá de los derechos de los usuarios comunes se agrupan en perfiles de derechos. Se puede asignar un perfil de derechos a los usuarios que realizarán algunos de los trabajos que requieren algunos de los derechos de superusuario.

Los derechos que se agrupan en un perfil se pueden asignar directamente a los usuarios. También se pueden asignar indirectamente mediante la creación de cuentas especiales denominadas roles. Un usuario puede asumir un rol para realizar un trabajo que requiere algunos privilegios administrativos. Oracle Solaris proporciona muchos perfiles de derechos predefinidos. Usted crea los roles y asigna los perfiles.

El depósito de paquetes ARMOR brinda un conjunto de roles estandarizados. Mediante la instalación automática de este depósito de paquetes y la asignación de los roles a los usuarios, se puede crear un sistema que proporciona la separación de tareas en el inicio. Para obtener más información, consulte Authorization Rules Managed On RBAC (ARMOR), Cómo seguir el modelo de derechos que seleccionó y Example 3–1.

Los perfiles de derechos pueden proporcionar derechos administrativos amplios. Por ejemplo, el perfil de derechos de administrador del sistema permite a una cuenta realizar tareas que no están relacionadas con la seguridad, como la gestión de impresoras y trabajos cron. Los perfiles de derechos también se pueden definir de manera limitada. Por ejemplo, el perfil de derechos de gestión de cron se encarga de los trabajos at y cron. Cuando se crean los roles, se les puede asignar derechos administrativos amplios o limitados.

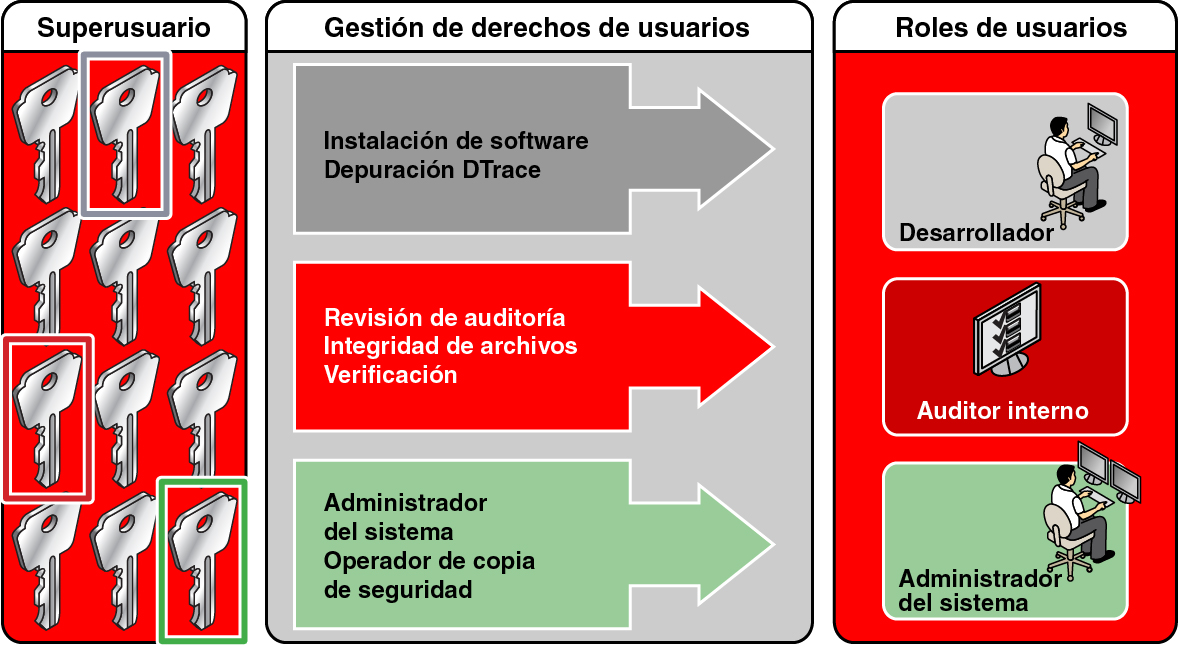

La figura siguiente ilustra cómo Oracle Solaris puede distribuir derechos a usuarios de confianza mediante la creación de roles. El superusuario también pueden distribuir derechos mediante la asignación directa de perfiles de derechos a usuarios de confianza.

Figura 1-1 Distribución de los derechos

En el modelo de derechos que se muestra, el superusuario crea tres roles. Los roles se basan en perfiles de derechos. El superusuario luego asigna los roles a los usuarios en los que confía para realizar las tareas del rol. Los usuarios inician sesión con su nombres de usuario. Después del inicio de sesión, los usuarios asumen roles que pueden ejecutar comandos administrativos restringidos y herramientas de la interfaz gráfica de usuario (GUI).

-

root: un rol poderoso que es equivalente al usuario root. Sin embargo, al igual que todas las funciones, el rol roor no puede iniciar sesión. Un usuario común debe iniciar sesión y, a continuación, asumir el rol root asignado. Este rol se configura y se asigna al usuario inicial de manera predeterminada.

-

Administrador del sistema: un rol menos poderoso para administración, que no está relacionado con la seguridad. Este rol puede gestionar sistemas de archivos, correo e instalación de software. Sin embargo, este rol no puede definir contraseñas.

-

Operador: un rol de administrador junior para operaciones, como copias de seguridad y gestión de impresoras.

Notas - El perfil de derechos de copia de seguridad de medios proporciona acceso a todo el sistema de archivo raíz. Por lo tanto, si bien los perfiles de derechos de copia de seguridad de medios y operador están diseñados para un administrador junior, debe asegurarse de que el usuario es de confianza.

La flexibilidad en la configuración de los roles posibilita una variedad de políticas de seguridad. Aunque se incluyen pocos roles con Oracle Solaris, los roles se pueden configurar fácilmente. Example 3–1 muestra cómo usar roles que están basados en el estándar ARMOR. Además o en lugar de roles ARMOR, puede crear sus propias funciones basadas en los perfiles de derechos que proporciona Oracle Solaris.

Es posible que también desee configurar uno o más roles de seguridad. Tres perfiles de derechos y sus perfiles suplementarios gestionan la seguridad: seguridad de información, seguridad de usuarios y seguridad de zonas. La seguridad de red es un perfil suplementario en el perfil de derechos de seguridad de información.

Tenga en cuenta que los roles no tienen que ser implementados. Los roles representan una función de las necesidades de seguridad de una organización. Una posible estrategia consiste en configurar roles para administradores con fines especiales en áreas como seguridad, redes o administración de firewall. Otra estrategia es crear un rol de administrador poderoso único junto con un rol de usuario avanzado. El rol de usuario avanzado sería para los usuarios que tienen permiso para corregir partes de sus propios sistemas. También puede asignar perfiles de derechos directamente a los usuarios y no crear roles en absoluto.

El modelo de superusuario y el modelo de derechos pueden coexistir. La siguiente tabla resume las gradaciones de superusuario a usuario común restringido que son posibles en el modelo de derechos. La tabla incluye las acciones administrativas que se pueden supervisar en ambos modelos. Para obtener un resumen del efecto de derechos de procesos, es decir, privilegios, consulte Table 1–2.

|