Trusted Extensions의 설치 팀 구성

2명으로 구성된 팀에서 소프트웨어를 구성합니다. 구성 프로세스는 감사됩니다.

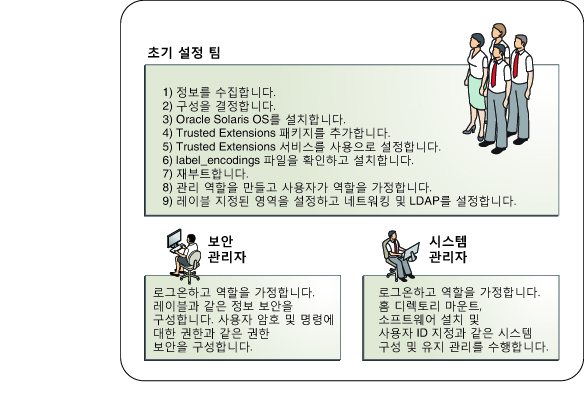

소프트웨어가 사용으로 설정될 때 컴퓨터에 두 명의 사용자가 있습니다. 구성 프로세스 초기에 이 팀은 관리 역할 및 이러한 역할로 전환할 수 있는 신뢰할 수 있는 사용자를 만듭니다. 또한 역할별로 실행되는 이벤트를 감사하도록 감사를 설정합니다. 역할이 사용자에게 지정되고 컴퓨터가 재부트되면 사용자가 로그인하고 관리 역할을 맡습니다. 소프트웨어는 역할별 작업 배분을 강제 적용합니다. 감사 증적에서는 구성 프로세스에 대한 레코드를 제공합니다. 보안 구성 프로세스에 대한 그림은 Figure 1–1을 참조하십시오.

한 사람이 해당 역할을 수락하여 소프트웨어를 사용으로 설정하고 구성합니다. 구성 프로세스는 감사됩니다.

구성 프로세스의 초기에 root 역할은 추가 역할을 만듭니다. 또한 root 역할은 역할별로 실행되는 이벤트를 감사하도록 감사를 설정합니다. 이러한 추가 역할이 초기 사용자에게 지정되고 컴퓨터가 재부트되면 사용자가 로그인하고 현재 작업에 알맞은 역할을 맡습니다. 감사 증적에서는 구성 프로세스에 대한 레코드를 제공합니다.

한 사람이 root 역할을 수락하여 소프트웨어를 사용으로 설정하고 구성합니다. 구성 프로세스는 감사되지 않습니다.

이 전략을 사용하면 구성 프로세스에 대한 레코드가 보존되지 않습니다.

초기 설정 팀은 root 역할을 사용자로 변경합니다.

root로 활동하는 사용자 이름의 소프트웨어에는 레코드가 보관되지 않습니다. 이 설정은 헤드리스 시스템의 원격 관리에 필요할 수 있습니다.

다음은 가장 안전한 전략에서 가장 안전하지 않은 전략까지 구성 전략에 대해 설명합니다.

다음 그림에는 역할별 작업의 배분이 표시됩니다. 보안 관리자는 다른 작업 간에 감사를 구성하고 파일 시스템을 보호하며, 장치 정책을 설정하고 실행 권한이 필요한 프로그램을 결정하고 사용자를 보호합니다. 시스템 관리자는 다른 작업 간에 파일 시스템을 공유 및 마운트하고 소프트웨어 패키지를 설치하며, 사용자를 만듭니다.

그림 1-1 Trusted Extensions 시스템 관리: 역할별 작업 부분