OID, Active Directory und andere LDAP-basierte Benutzerverzeichnisse konfigurieren

Systemadministratoren verwenden die Verfahren in diesem Abschnitt, um LDAP-basierte Unternehmensbenutzerverzeichnisse wie OID, Sun Java System Directory Server, Oracle Virtual Directory, Active Directory, IBM Tivoli Directory Server oder ein LDAP-basiertes Benutzerverzeichnis, das nicht im Konfigurationsfenster aufgeführt wird, zu konfigurieren.

So konfigurieren Sie OID, Active Directory und andere LDAP-basierte Benutzerverzeichnisse:

- Greifen Sie als Systemadministrator auf Oracle Hyperion Shared Services Console zu. Informationen hierzu finden Sie unter Shared Services Console starten.

- Wählen Sie Administration, Benutzerverzeichnisse konfigurieren aus.

Die Registerkarte "Providerkonfiguration" wird geöffnet. In diesem Fenster werden alle konfigurierten Benutzerverzeichnisse aufgeführt, einschließlich Native Directory.

- Klicken Sie auf Neu.

- Wählen Sie unter Verzeichnistyp eine Option aus:

-

Lightweight Directory Access Protocol (LDAP), um ein anderes LDAP-basiertes Verzeichnis als Active Directory zu konfigurieren. Wählen Sie diese Option zum Konfigurieren von Oracle Virtual Directory aus.

-

Microsoft Active Directory (MSAD), um Active Directory zu konfigurieren.

Nur Active Directory und Active Directory Application Mode (ADAM): Wenn Sie ein benutzerdefiniertes ID-Attribut für Active Directory oder ADAM verwenden möchten (d.h. ein anderes Attribut als

ObjectGUID, z.B.sAMAccountName), wählen Sie Lightweight Directory Access Protocol (LDAP) aus, und konfigurieren Sie es mit dem VerzeichnistypOther.

-

- Klicken Sie auf Weiter.

- Geben Sie die geforderten Parameter ein.

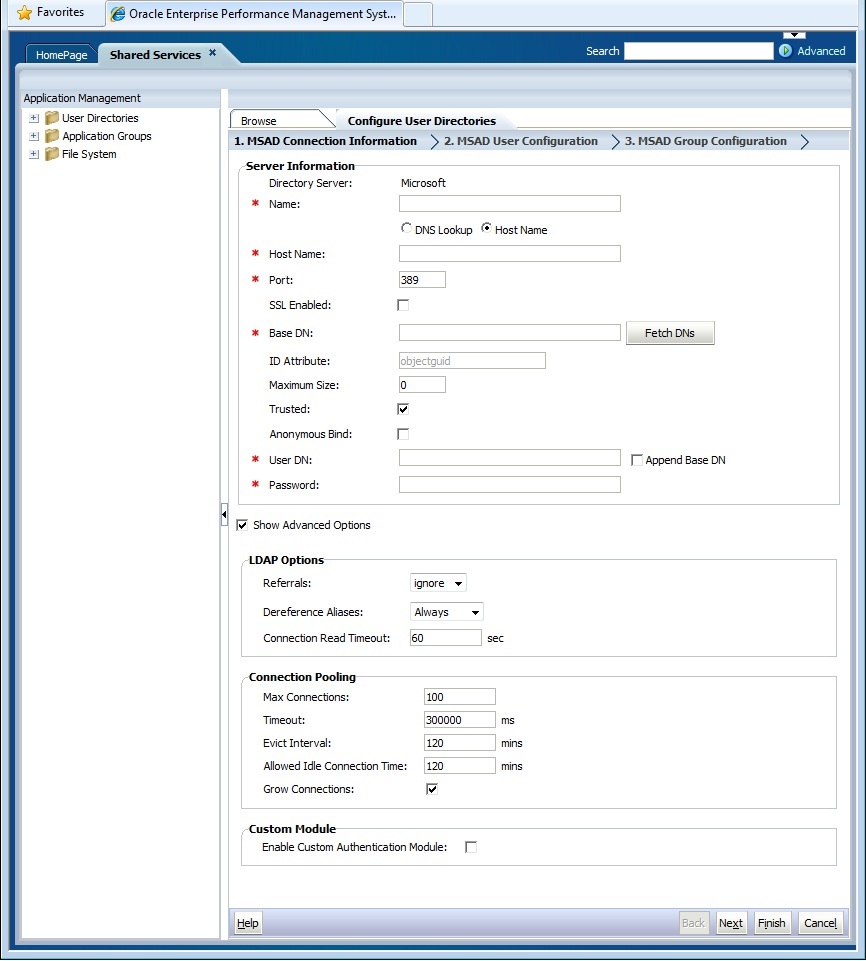

Tabelle 3-1 Fenster "Verbindungsinformationen"

Label Beschreibung Verzeichnisserver Wählen Sie ein Benutzerverzeichnis aus. Der Wert von ID-Attribut wird für das ausgewählte Produkt in das empfohlene, konstante, eindeutige ID-Attribut geändert.

Diese Eigenschaft wird automatisch ausgewählt, wenn Sie Active Directory in Schritt 4 auswählen.

Wählen Sie in folgenden Szenarios die Option

Sonstigeaus:-

Wenn Sie ein Benutzerverzeichnis konfigurieren, das nicht aufgeführt ist, z.B. Oracle Virtual Directory

-

Wenn Sie ein aufgeführtes LDAP-fähiges Benutzerverzeichnis konfigurieren (z.B. OID), aber ein benutzerdefiniertes ID-Attribut verwenden möchten

-

Wenn Sie Active Directory oder ADAM konfigurieren und ein benutzerdefiniertes ID-Attribut verwenden möchten

Hinweis:

Da Oracle Virtual Directory eine virtualisierte Abstraktion von LDAP-Verzeichnissen und RDMBS-Daten-Repositorys in einer Verzeichnisansicht bietet, erkennt Oracle Enterprise Performance Management System es als einzelnes externes Benutzerverzeichnis an, ungeachtet der Anzahl und Art der Benutzerverzeichnisse, die Oracle Virtual Directory unterstützt.

Beispiel:

Oracle Internet DirectoryName Ein beschreibender Name für das Benutzerverzeichnis. Wenn mehrere Benutzerverzeichnisse konfiguriert sind, kann hiermit ein bestimmtes identifiziert werden. Der Name darf keine Sonderzeichen außer Leerzeichen und Unterstrichen enthalten. Beispiel:

Corporate_OIDDNS-Suche Nur Active Directory: Wählen Sie diese Option aus, um die DNS-Suche zu aktivieren. Informationen hierzu finden Sie unter DNS-Suche und Hostnamensuche. Oracle empfiehlt, die DNS-Suche als die Verbindungsmethode zu Active Directory in Produktionsumgebungen zu konfigurieren, um Verbindungsfehler zu vermeiden. Wenn Sie diese Option auswählen, werden die folgenden Felder angezeigt:Hinweis:

Wenn Sie einen globalen Katalog konfigurieren, wählen Sie diese Option nicht aus.

-

Domain: Der Domainname einer Active Directory-Gesamtstruktur.

Beispiele:

example.comoderus.example.com -

AD-Site: Sitename von Active Directory. In der Regel ist dies der relative Distinguished Name (DN) des Siteobjekts, das im Konfigurationscontainer von Active Directory gespeichert ist. Normalerweise bezeichnet AD-Site einen geographischen Standort wie eine Stadt, ein(en) Bundesland/-staat, eine Region oder ein Land.

Beispiele:

Santa ClaraoderUS_West_region -

DNS-Server: DNS-Name des Servers, der die DNS-Serversuche nach Domain-Controllern unterstützt.

Hostname Nur Active Directory: Wählen Sie diese Option aus, um die statische Hostnamensuche zu aktivieren. Informationen hierzu finden Sie unter DNS-Suche und Hostnamensuche. Hinweis:

Wählen Sie diese Option aus, wenn Sie einen globalen Katalog für Active Directory konfigurieren.

Hostname DNS-Name des Benutzerverzeichnisservers. Verwenden Sie den vollqualifizierten Domainnamen, wenn das Benutzerverzeichnis dazu verwendet werden soll, SSO von SiteMinder zu unterstützen. Oracle empfiehlt die Verwendung des Hostnamens, um eine Active Directory-Verbindung ausschließlich für Testzwecke herzustellen. Hinweis:

Wenn Sie einen globalen Katalog für Active Directory konfigurieren, geben Sie den Namen des Servers an, der als Host für den globalen Katalog dient. Informationen hierzu finden Sie unter Globaler Katalog.

Beispiel:

MyServerPort Die Port-Nummer, mit der das Benutzerverzeichnis ausgeführt wird. Hinweis:

Wenn Sie einen globalen Katalog für Active Directory konfigurieren, geben Sie den Port an, der vom Server für den globalen Katalog verwendet wird (der Standardwert ist 3268). Informationen hierzu finden Sie unter Globaler Katalog.

Beispiel:

389SSL aktiviert Das Kontrollkästchen, mit dem eine sichere Kommunikation für dieses Benutzerverzeichnis ermöglicht wird. Das Benutzerverzeichnis muss für eine sichere Kommunikation konfiguriert sein. Basis-DN Distinguished Name (DN) des Knotens, mit dem die Suche nach Benutzern und Gruppen beginnen sollte. Sie können verfügbare Basis-DNs auch mit der Schaltfläche DNs abrufen auflisten und dann den entsprechenden Basis-DN aus der Liste auswählen. Hinweis:

Wenn Sie einen globalen Katalog konfigurieren, geben Sie den Basis-DN der Gesamtstruktur an.

Informationen zu den Einschränkungen bei der Verwendung von Sonderzeichen finden Sie unter Sonderzeichen verwenden.

Oracle empfiehlt Ihnen, den niedrigsten DN auszuwählen, der alle Benutzer und Gruppen der EPM System-Produkte umfasst.

Beispiel:

dc=example,dc=comID-Attribut Dieser Attributwert kann nur geändert werden, wenn

Der empfohlene Wert für dieses Attribut wird automatisch für OID (Sonstigeunter Verzeichnistyp ausgewählt wurde. Dieses Attribut muss ein gemeinsames Attribut sein, das in Benutzer- und Gruppenobjekten auf dem Verzeichnisserver vorhanden ist.orclguid), SunONE (nsuniqueid), IBM Directory Server (Ibm-entryUuid), Novell eDirectory (GUID) und Active Directory (ObjectGUID) festgelegt.Beispiel:

Wenn Sie den ID-Attributwert manuell festlegen, nachdem SieorclguidSonstigeunter Verzeichnisserver ausgewählt haben, muss dieser zum Beispiel zum Konfigurieren eines Oracle Virtual Directory:-

Auf ein eindeutiges Attribut verweisen

-

Vom Speicherort unabhängig sein

-

Unverändert bleiben

Maximale Größe Die maximale Anzahl an Ergebnissen, die von einer Suche zurückgegeben werden. Ist dieser Wert höher als der von den Einstellungen des Benutzerverzeichnisses unterstützte Wert, überschreibt das Benutzerverzeichnis diesen Wert. Lassen Sie dieses Feld für andere Benutzerverzeichnisse als Active Directory leer, damit alle Benutzer und Gruppen abgerufen werden, die den Suchkriterien entsprechen.

Setzen Sie diesen Wert für Active Directory auf

Wenn Sie Oracle Hyperion Shared Services im Modus "Delegierte Administration" konfigurieren, setzen Sie diesen Wert auf "0".0, damit alle Benutzer und Gruppen abgerufen werden, die den Suchkriterien entsprechen.Vertrauenswürdig Dieses Kontrollkästchen gibt an, dass es sich bei diesem Provider um eine vertrauenswürdige SSO-Quelle handelt. SSO-Tokens aus vertrauenswürdigen Quellen enthalten nicht das Benutzerkennwort. Anonymer Bind Das Kontrollkästchen gibt an, dass von Shared Services für die Suche nach Benutzern und Gruppen ein anonymes Binding zum Benutzerverzeichnis hergestellt werden kann. Diese Funktion kann nur verwendet werden, wenn das Benutzerverzeichnis anonyme Binds zulässt. Ist diese Option nicht ausgewählt, müssen Sie im Benutzer-DN ein Account mit ausreichender Zugriffsberechtigung angeben, um das Benutzerverzeichnis nach den dort hinterlegten Informationen durchsuchen zu können. Oracle empfiehlt, dass Sie keinen anonymen Bind verwenden.

Hinweis:

Anonymer Bind wird für OID nicht unterstützt.

Benutzer-DN Diese Option ist deaktiviert, wenn Anonymer Bind ausgewählt wurde.

Distinguished Name (DN) des Benutzers, der von Shared Services zum Binding mit dem Benutzerverzeichnis herangezogen werden soll. Dieser Benutzer muss über Suchberechtigungen für das RDN-Attribut innerhalb des DNs verfügen. Beispiel: Im DNcn=John Doe, ou=people, dc=myCompany, dc=commuss dem Binding-Benutzer die Suchberechtigung für dascn-Attribut zugewiesen sein.Sonderzeichen im Benutzer-DN müssen mit Escape-Zeichen angegeben werden. Informationen zu Einschränkungen finden Sie unter Sonderzeichen verwenden.

Beispiel:

cn=admin,dc=myCompany,dc=comBasis-DN anhängen Mit diesem Kontrollkästchen kann der Basis-DN an den Benutzer-DN angehängt werden. Hängen Sie den Basis-DN nicht an, wenn Sie ein Verzeichnismanager-Account als Benutzer-DN verwenden.

Dieses Kontrollkästchen ist deaktiviert, wenn die Option "Anonymer Bind" ausgewählt wurde.

Kennwort Benutzer-DN-Kennwort Dieses Feld ist deaktiviert, wenn die Option "Anonymer Bind" ausgewählt wurde.

Beispiel:

UserDNpasswordErweiterte Optionen anzeigen Mit diesem Kontrollkästchen zeigen Sie die erweiterten Optionen an. Bezüge Nur Active Directory: Wurde Active Directory so konfiguriert, dass es Bezügen folgt, wählen Sie

followaus, damit den LDAP-Bezügen automatisch gefolgt wird. Wenn Sie keine Bezüge verwenden möchten, wählen SieIgnorierenaus.Aliasnamen dereferenzieren Wählen Sie die Methode aus, die von der Shared Services-Suche verwendet werden soll, um Aliasnamen im Benutzerverzeichnis zu dereferenzieren, damit die Suche das Objekt abrufen kann, auf das der DN des Alias zeigt. Wählen Sie eine der folgenden Optionen aus: -

Immer: Aliasnamen immer dereferenzieren

-

Nie: Aliasnamen nie dereferenzieren

-

Suche: Aliasnamen nur während der Namensauflösung dereferenzieren

-

Suchen: Aliasnamen nur nach der Namensauflösung dereferenzieren

Timeout beim Lesen der Verbindung Intervall (in Sekunden), nach dem der LDAP-Provider den LDAP-Leseversuch abbricht, falls keine Antwort erfolgt. Standardwert: 60 Sekunden

Max. Verbindungen Maximale Anzahl der Verbindungen im Verbindungspool. Der Standardwert für LDAP-basierte Verzeichnisse, einschließlich Active Directory, lautet "100". Standardwert: 100

Timeout Timeout für eine Verbindung mit dem Pool. Nach dieser Periode gibt das System eine Ausnahme aus. Standardwert: 300.000 Millisekunden (5 Minuten)

Evict-Intervall Optional: Zeitintervall, nach dessen Verstreichen der Eviction-Prozess zum Löschen des Pools ausgeführt wird. Bei diesem Entfernungsprozess werden inaktive Verbindungen gelöscht, bei denen die Zulässige Zeit für inaktive Verbindungüberschritten wurde.Standardwert: 120 Minuten

Zulässige Zeit für inaktive Verbindung Optional: Zeitspanne, nach welcher der Entfernungsprozess die inaktiven Verbindungen aus dem Pool entfernt. Standardwert: 120 Minuten

Verbindungen erhöhen Diese Option gibt an, ob der Verbindungspool die unter Max. Verbindungenangegebene Anzahl übersteigen darf. Standardmäßig ist diese Option aktiviert. Wenn Sie das Anwachsen des Verbindungspools nicht zulassen, gibt das System einen Fehler zurück, wenn eine Verbindung nicht innerhalb der unterTimeoutfestgelegten Zeit verfügbar ist.Benutzerdefiniertes Authentifizierungsmodul aktivieren Mit diesem Kontrollkästchen aktivieren Sie die Verwendung des benutzerdefinierten Authentifizierungsmoduls zur Authentifizierung von Benutzern, die in diesem Benutzerverzeichnis definiert sind. Sie müssen auch den vollqualifizierten Java-Klassennamen des Authentifizierungsmoduls im Fenster "Sicherheitsoptionen" angeben. Informationen hierzu finden Sie unter Sicherheitsoptionen festlegen. Die Authentifizierung über das benutzerdefinierte Authentifizierungsmodul ist transparent für Thin und Thick Clients und erfordert keine Änderungen an der Clientbereitstellung. Informationen hierzu finden Sie unter "Benutzerdefinierte Authentifizierungsmodule verwenden" in der Dokumentation Oracle Enterprise Performance Management System - Sicherheitskonfiguration.

-

- Klicken Sie auf Weiter.

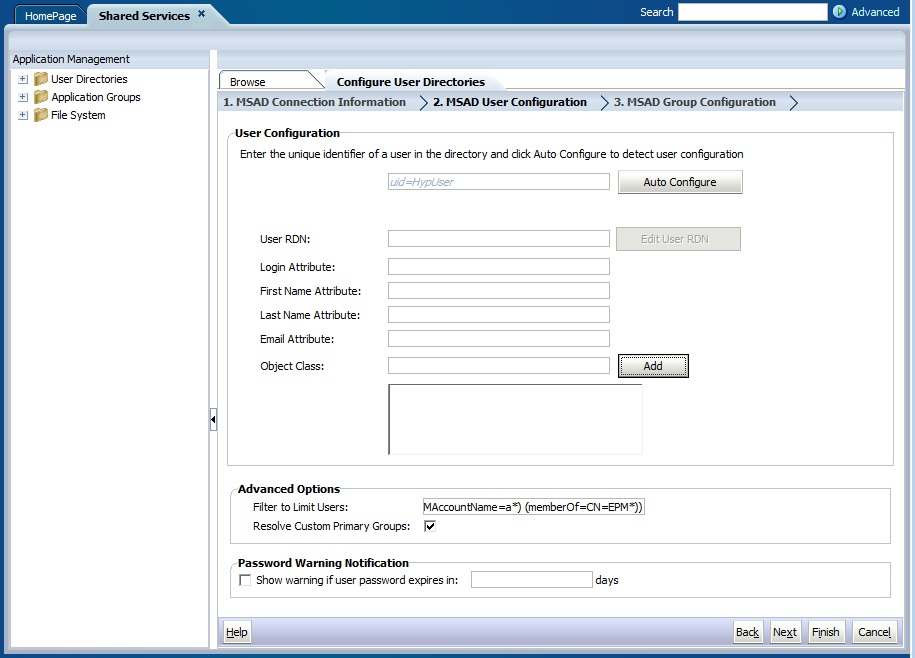

Shared Services verwendet die in diesem Fenster definierten Eigenschaften, um einen Benutzer-URL zu erstellen. Dieser wiederum legt den Knoten fest, mit dem die Suche nach Benutzern beginnt. Die Verwendung dieses URLs beschleunigt die Suche.

Achtung:

Der Benutzer-URL darf nicht auf einen Aliasnamen verweisen. Die Sicherheit in EPM System setzt voraus, dass die Benutzer-URL auf einen tatsächlichen Benutzer verweist.

Oracle empfiehlt, in diesem Fenster den Bereich "Automatische Konfiguration" zum Abrufen der geforderten Daten zu nutzen.

Hinweis:

Eine Liste mit Sonderzeichen, die Sie bei der Benutzerkonfiguration verwenden können, finden Sie unter Sonderzeichen verwenden.

- Geben Sie unter Automatische Konfiguration eine eindeutige Benutzer-ID im Format

attribute=identifierein. Beispiel:uid=jdoe.Die Attribute von Benutzern werden im Bereich der Benutzerkonfiguration angezeigt.

Bei der Konfiguration von OID lässt sich der Benutzerfilter nicht automatisch konfigurieren, da die Root-DSE von OID keine Einträge im Attribut für Benennungskontexte enthält. Informationen hierzu finden Sie unter Benennungskontexte verwalten in der Dokumentation Oracle Fusion Middleware Administrator's Guide for Oracle Internet Directory.

Hinweis:

Sie können die benötigten Benutzerattribute manuell in die Textfelder der Benutzerkonfiguration eingeben.

Tabelle 3-2 Fenster "Benutzerkonfiguration"

Label BeschreibungFußnote 1 Benutzer-RDN Der relative DN des Benutzers. Jede Komponente eines DN wird als RDN bezeichnet und steht für einen Zweig in der Verzeichnisstruktur. Der RDN eines Benutzers ist in der Regel die Entsprechung von uidodercn.Informationen zu Einschränkungen finden Sie unter Sonderzeichen verwenden.

Beispiel:

ou=PeopleAnmeldeattribut Ein eindeutiges Attribut (dies kann ein benutzerdefiniertes Attribut sein) speichert den Anmeldenamen des Benutzers. Benutzer verwenden den Wert dieses Attributs als Benutzernamen, wenn sie sich bei EPM System-Produkten anmelden. Benutzer-IDs (Wert von Anmeldeattribut) müssen für alle Benutzerverzeichnisse eindeutig sein. Beispiel: Sie können

uidbzw.sAMAccountNameals Anmeldeattribut für Ihre SunONE- bzw. Ihre Active Directory-Konfiguration verwenden. Die Werte dieser Attribute müssen für alle Benutzerverzeichnisse, einschließlich Native Directory, eindeutig sein.Hinweis:

Bei Benutzer-IDs muss die Groß- und Kleinschreibung nicht beachtet werden.

Hinweis:

Wenn Sie OID als externes Benutzerverzeichnis für EPM System-Produkte konfigurieren, die in einer Kerberos-Umgebung auf Oracle Application Server bereitgestellt werden, müssen Sie diese Eigenschaft auf

userPrincipalNamesetzen.Standardwert

- Active Directory:

cn - LDAP-Verzeichnisse außer Active Directory:

uid

Vornamensattribut Dieses Attribut speichert den Vornamen des Benutzers. Standardwert:

givenNameNachnamensattribut Dieses Attribut speichert den Nachnamen des Benutzers. Standardwert:

snE-Mail-Attribut Optional: Dieses Attribut speichert die E-Mail-Adresse des Benutzers. Standardwert:

mailObjektklasse Objektklassen des Benutzers (die erforderlichen und optionalen Attribute, die dem Benutzer zugeordnet sind). Shared Services verwendet die in diesem Fenster aufgeführten Objektklassen im Suchfilter. So kann Shared Services alle Benutzer ermitteln, die eine Zugriffsberechtigung erhalten sollen.

Hinweis:

Wenn Sie den Benutzerverzeichnistyp

Otherverwenden, um Active Directory oder ADAM zu konfigurieren, und ein benutzerdefiniertes ID-Attribut verwenden möchten, müssen Sie diesen Wert aufusersetzen.Bei Bedarf können Sie Objektklassen manuell hinzufügen. Um eine Objektklasse hinzuzufügen, geben Sie den Namen der Objektklasse in das Feld Objektklasse ein und klicken auf Hinzufügen.

Um Objektklassen zu löschen, wählen Sie die Objektklasse aus und klicken auf Entfernen.

Standardwert

- Active Directory:

user - LDAP-Verzeichnisse außer Active Directory:

person, organizationalPerson, inetorgperson

Filter zur Einschränkung der Benutzer Diese LDAP-Abfrage ruft nur die Benutzer ab, denen EPM System-Produktrollen zugewiesen werden sollen. Beispiel: Die LDAP-Abfrage

(uid=Hyp*)ruft nur Benutzer ab, deren Namen mitHypbeginnen.Im Fenster "Benutzerkonfiguration" wird der Benutzer-RDN validiert, außerdem wird bei Bedarf die Verwendung eines Benutzerfilters empfohlen.

Mit dem Benutzerfilter wird die Anzahl der Benutzer eingegrenzt, die von einer Abfrage zurückgegeben werden. Dies ist besonders sinnvoll, wenn der vom Benutzer-RDN ermittelte Knoten viele Benutzer umfasst, für die keine Zugriffsberechtigung erforderlich ist. Benutzerfilter können auch so eingesetzt werden, dass Benutzer, für die keine Zugriffsberechtigung erforderlich ist, ausgeschlossen werden. Dadurch wird die Leistung verbessert.

Benutzersuchattribut für RDN mit mehreren Attributen Nur LDAP-aktivierte Benutzerverzeichnisse außer Active Directory: Legen Sie diesen Wert nur fest, wenn Ihr Verzeichnisserver zum Verwenden eines RDN mit mehreren Attributen konfiguriert ist. Der von Ihnen festgelegte Wert muss der eines der RDN-Attribute sein. Der Wert des Attributs, den Sie angeben, muss eindeutig sein, und das Attribut muss suchbar sein. Beispiel: Ein SunONE-Verzeichnisserver ist zum Kombinieren der Attribute "cn" (

cn=John Doe) und "uid" (uid=jDoe12345) konfiguriert, um einen RDN mit mehreren Attributen ähnlich dem folgenden zu erstellen:cn=John Doe+uid=jDoe12345, ou=people, dc=myCompany, dc=com

In diesem Fall können Sie

cnoderuidverwenden, wenn diese Attribute die folgenden Bedingungen erfüllen:-

Das Attribut ist von dem Benutzer suchbar, der im Feld "Benutzer-DN" in der Registerkarte "Verbindungsinformationen" angegeben wurde.

-

Sie müssen für das Attribut einen eindeutigen Wert im Benutzerverzeichnis festlegen.

Lösen Sie benutzerdefinierte Primärgruppen auf. Nur Active Directory: Mit diesem Kontrollkästchen wird angegeben, ob Primärgruppen von Benutzern zur Festlegung effektiver Rollen bestimmt werden sollen. Dieses Kontrollkästchen ist standardmäßig ausgewählt. Oracle empfiehlt, diese Einstellung nicht zu ändern. Warnung anzeigen bei Ablauf des Benutzerkennworts in: Nur Active Directory: Mit diesem Kontrollkästchen wird festgelegt, ob eine Warnmeldung angezeigt werden soll, wenn das Active Directory-Benutzerkennwort innerhalb der angegebenen Anzahl von Tagen abläuft. Fußnote 1 EPM System-Sicherheit kann Standardwerte für Felder verwenden, für die ein Konfigurationswert optional ist. Wenn Sie in diese Felder keine Werte eingeben, werden während der Laufzeit Standardwerte verwendet.

- Active Directory:

- Klicken Sie auf Weiter.

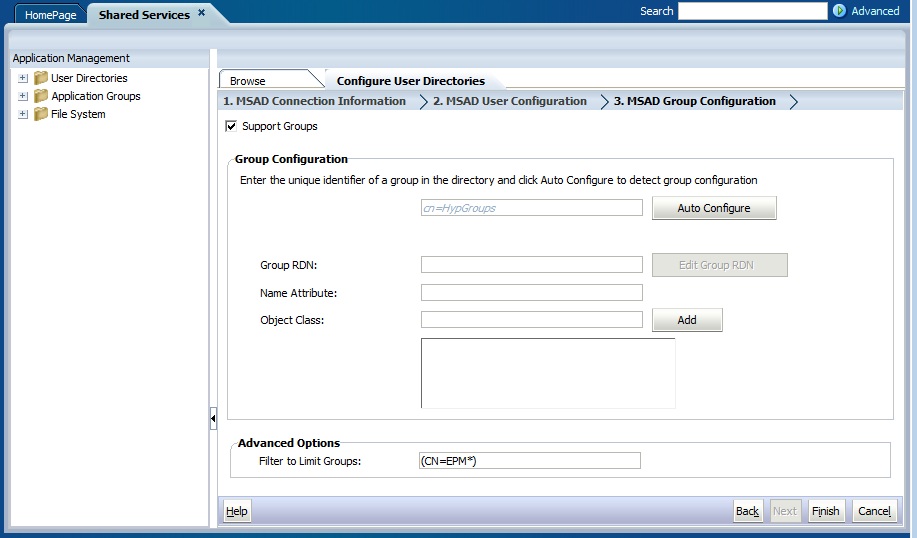

Das Fenster "Gruppenkonfiguration" wird angezeigt. Shared Services verwendet die in diesem Fenster definierten Eigenschaften, um einen Gruppen-URL zu erstellen. Dieser wiederum legt den Knoten fest, mit dem die Suche nach Gruppen beginnt. Die Verwendung dieses URLs beschleunigt die Suche.

Achtung:

Der Gruppen-URL darf nicht auf einen Aliasnamen verweisen. Die EPM System-Sicherheit erfordert, dass der Gruppen-URL auf eine tatsächliche Gruppe verweist. Wenn Sie ein Novell eDirectory konfigurieren, das Gruppenaliasnamen und Gruppen-Accounts verwendet, müssen diese im Gruppen-URL verfügbar sein.Hinweis:

Die Dateneingabe in das Fenster für die Gruppenkonfiguration ist optional. Wenn Sie die Einstellungen für den Gruppen-URL nicht vornehmen, sucht Shared Services innerhalb des Basis-DN nach Gruppen. Dies kann sich nachteilig auf die Leistung auswirken, besonders, wenn das Benutzerverzeichnis viele Gruppen enthält.

- Deaktivieren Sie die Option Gruppen unterstützen, wenn Ihre Organisation nicht vorhat, eine Zugriffsberechtigung für Gruppen zu erteilen, oder wenn die Benutzer im Benutzerverzeichnis nicht in Gruppen kategorisiert werden. Wenn Sie diese Option deaktivieren, werden die Felder dieses Fensters deaktiviert.

Wenn Gruppen unterstützt werden, empfiehlt Oracle, die Funktion zur automatischen Konfiguration zum Abrufen der benötigten Daten zu verwenden.

Wenn Sie OID als Benutzerverzeichnis konfigurieren, können Sie die Funktion zur automatischen Konfiguration nicht nutzen, da die Root-DSE von OID keine Einträge im Attribut für Benennungskontexte enthält. Informationen hierzu finden Sie unter Benennungskontexte verwalten in der Dokumentation Oracle Fusion Middleware Administrator's Guide for Oracle Internet Directory.

- Geben Sie im Textfeld Automatische Konfiguration eine eindeutige Gruppen-ID ein, und klicken Sie auf Los.

Die Gruppen-ID muss im Format

attribute=identifierangegeben werden. Beispiel:cn=western_region.Die Attribute von Gruppen werden im Bereich der Gruppenkonfiguration angezeigt.

Hinweis:

Sie können die benötigten Gruppenattribute in die Textfelder der Gruppenkonfiguration eingeben.

Achtung:

Wenn die Gruppen-URL nicht für Benutzerverzeichnisse festgelegt wurde, die das Zeichen / (Schrägstrich) oder \\ (umgekehrter Schrägstrich) im Knotennamen enthalten, ist die Suche nach Benutzern und Gruppen nicht erfolgreich. Beispiel: Benutzer oder Gruppen können nicht aufgelistet werden, wenn keine Gruppen-URL für ein Benutzerverzeichnis angegeben wurde, in dem Benutzer und Gruppen in einem Knoten wieOU=child\ou,OU=parent/ouoderOU=child/ou,OU=parent \ ouvorhanden sind.Tabelle 3-3 Fenster "Gruppenkonfiguration"

Label BeschreibungFußnote 2 Gruppen-RDN Der relative DN der Gruppe. Dieser Wert ist der relative Pfad für den Basis-DN und wird als Gruppen-URL verwendet. Geben Sie einen Gruppen-RDN an, der den niedrigsten Benutzerverzeichnisknoten identifiziert, in dem alle Gruppen verfügbar sind, die eine Zugriffsberechtigung erhalten sollen.

Wenn Sie eine primäre Active Directory-Gruppe für das Provisioning verwenden, müssen Sie sicherstellen, dass die primäre Gruppe den Gruppen-RDN aufweist. Shared Services ruft die primäre Gruppe nicht ab, wenn sie sich außerhalb des gültigen Bereichs für die Gruppen-URL befindet.

Der Gruppen-RDN wirkt sich erheblich auf die Leistung bei Anmeldung und Suche aus. Da es sich um den Startpunkt aller Gruppensuchen handelt, müssen Sie den niedrigsten Knoten ermitteln, in dem alle Gruppen für EPM System-Produkte verfügbar sind. Zur Gewährleistung der optimalen Leistung sollte die Anzahl der Gruppen im Gruppen-RDN nicht über 10.000 steigen. Falls mehrere Gruppen vorhanden sind, verwenden Sie einen Gruppenfilter, um nur die Gruppen abzurufen, denen Sie Zugriffsberechtigungen erteilen möchten.

Hinweis:

Shared Services zeigt eine Warnung an, wenn die Anzahl der verfügbaren Gruppen im Gruppen-URL höher als 10.000 ist.

Informationen zu Einschränkungen finden Sie unter Sonderzeichen verwenden.

Beispiel:

ou=GroupsNamensattribut Dieses Attribut speichert den Gruppennamen. Standardwert

-

LDAP-Verzeichnisse einschließlich Active Directory:

cn -

Native Directory:

cssDisplayNameDefault

Objektklasse Objektklassen der Gruppe. Shared Services verwendet die in diesem Fenster aufgeführten Objektklassen im Suchfilter. So kann Shared Services alle Gruppen ermitteln, die einem Benutzer zugeordnet sind.

Hinweis:

Wenn Sie den Benutzerverzeichnistyp

Otherverwenden, um Active Directory oder ADAM zu konfigurieren, und ein benutzerdefiniertes ID-Attribut verwenden möchten, müssen Sie diesen Wert aufgroup?membersetzen.Bei Bedarf können Sie Objektklassen manuell hinzufügen. Um eine Objektlasse hinzuzufügen, geben Sie den Namen der Objektklasse in das Textfeld "Objektklasse" ein, und klicken Sie auf Hinzufügen.

Um Objektklassen zu löschen, wählen Sie die Objektklasse aus, und klicken Sie auf Entfernen.

Standardwert

-

Active Directory:

group?member -

LDAP-Verzeichnisse außer Active Directory:

groupofuniquenames?uniquemember, groupOfNames?member -

Native Directory:

groupofuniquenames?uniquemember, cssGroupExtend?cssIsActive

Filter zur Einschränkung der Gruppen Diese LDAP-Abfrage ruft nur die Gruppen ab, denen EPM System-Produktrollen zugewiesen werden sollen. Beispiel: Die LDAP-Abfrage

(|(cn=Hyp*)(cn=Admin*))ruft nur Gruppen ab, deren Namen mitHypoderAdminbeginnen.Mit dem Gruppenfilter wird die Anzahl der Gruppen eingegrenzt, die von einer Abfrage zurückgegeben wird. Dies ist besonders sinnvoll, wenn der vom Gruppen-RDN ermittelte Knoten viele Gruppen umfasst, für die keine Zugriffsberechtigung erforderlich ist. Die Filter können auch so eingesetzt werden, dass solche Gruppen ausgeschlossen werden, deren Zugriffsberechtigung nicht nötig ist. Dadurch wird eine Leistungsverbesserung erzielt.

Wenn Sie die primäre Active Directory-Gruppe für das Provisioning verwenden, müssen Sie sicherstellen, dass alle Gruppenfilter, die Sie festlegen, die im gültigen Bereich der Gruppen-URL enthaltene primäre Gruppe abrufen können. Beispiel: Der Filter

(|(cn=Hyp*)(cn=Domain Users))ruft Gruppen ab, deren Name mitHypbeginnt und deren primäre Gruppe den NamenDomain Usershat.Fußnote 2 EPM System-Sicherheit kann Standardwerte für Felder verwenden, für die ein Konfigurationswert optional ist. Wenn Sie in diese Felder keine Werte eingeben, werden während der Laufzeit Standardwerte verwendet.

-

- Klicken Sie auf Fertig stellen.

Shared Services speichert die Konfiguration und zeigt wieder das Fenster "Definierte Benutzerverzeichnisse" an. Hier wird nun das von Ihnen konfigurierte Benutzerverzeichnis aufgeführt.

- Testen Sie die Konfiguration. Informationen hierzu finden Sie unter Benutzerverzeichnisverbindungen testen.

- Ändern Sie die Suchreihenfolge, falls erforderlich. Ausführliche Informationen finden Sie unter Suchreihenfolge des Benutzerverzeichnisses verwalten.

- Legen Sie die Sicherheitsoptionen fest, falls erforderlich. Ausführliche Informationen finden Sie unter Sicherheitsoptionen festlegen.

- Starten Sie Oracle Hyperion Foundation Services und andere EPM System-Komponenten erneut.