SSL für Essbase 11.1.2.4

Übersicht

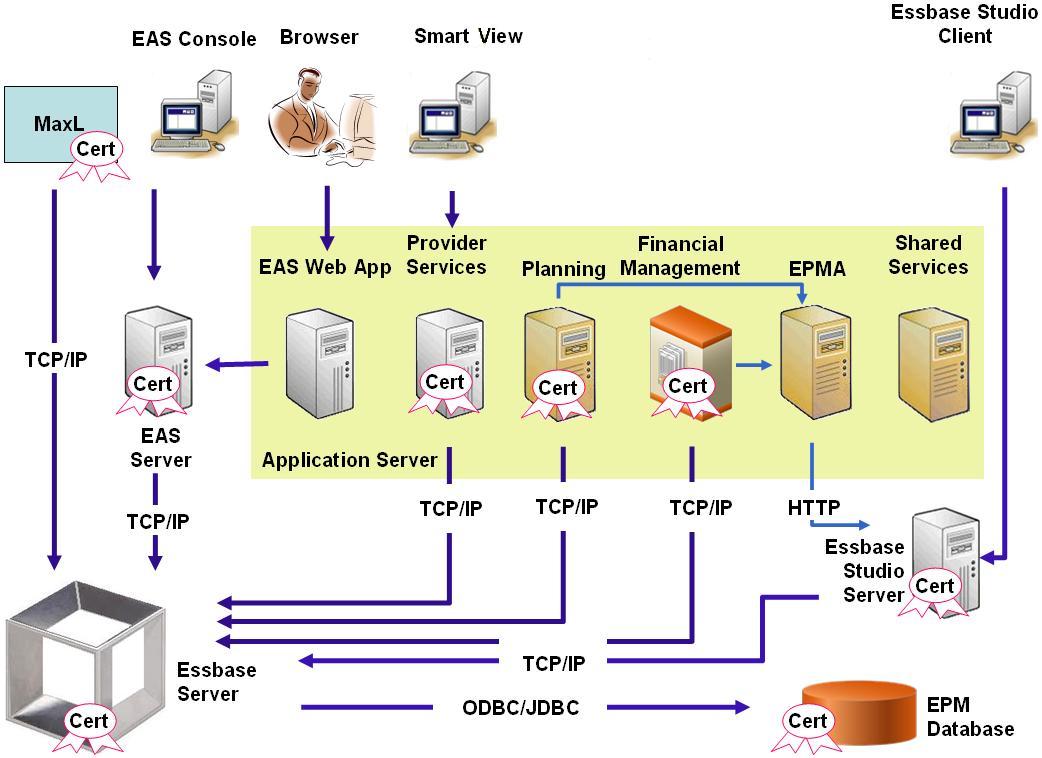

In diesem Abschnitt wird die Vorgehensweise beim Ersetzen der Standardzertifikate beschrieben, die zum Sichern der Kommunikation zwischen einer Oracle Essbase-Instanz und Komponenten wie MaxL, Oracle Essbase Administration Services-Server, Oracle Essbase Studio-Server, Oracle Hyperion Provider Services, Oracle Hyperion Foundation Services, Oracle Hyperion Planning, Oracle Hyperion Financial Management und Oracle Hyperion Shared Services Registry verwendet werden.

Standard-Deployment

Essbase kann im SSL- und im Nicht-SSL-Modus bereitgestellt werden. Der Essbase-Agent hört einen unsicheren Port ab. Er kann auch für das Listening an einem sicheren Port konfiguriert werden. Alle Verbindungen, die auf den sicheren Port zugreifen, werden als SSL-Verbindungen behandelt. Wenn ein Client eine Verbindung zum Essbase-Agent über den Nicht-SSL-Port herstellt, wird die Verbindung als Nicht-SSL-Verbindung behandelt. Komponenten können gleichzeitig Nicht-SSL- und SSL-Verbindungen zu einem Essbase-Agent herstellen.

Sie können SSL sessionbasiert kontrollieren, indem Sie bei der Anmeldung das sichere Protokoll und den sicheren Port angeben. Informationen hierzu finden Sie unter Sessionbasierte SSL-Verbindung herstellen.

Wenn SSL aktiviert ist, wird die gesamte Kommunikation in einer Essbase-Instanz verschlüsselt, um für Datensicherheit zu sorgen.

Standard-Deployments von Essbase-Komponenten im sicheren Modus verwenden selbstsignierte Zertifikate, um die SSL-Kommunikation zu aktivieren. Dies dient hauptsächlich zu Testzwecken. Oracle empfiehlt, Zertifikate von bekannten Drittanbieter-CAs zu verwenden, um SSL für Essbase in Produktionsumgebungen zu aktivieren.

Ein Oracle-Wallet speichert in der Regel das Zertifikat, mit dem die SSL-Kommunikation mit Clients aktiviert wird, die Essbase RTC verwenden. Ein Java Keystore speichert das Zertifikat, mit dem die SSL-Kommunikation mit Komponenten aktiviert wird, die JAPI für die Kommunikation verwenden. Um die SSL-Kommunikation einzurichten, speichern Essbase-Clients und -Tools das Stammzertifikat der CA, die die Zertifikate des Essbase-Servers und -Agents signiert hat. Informationen hierzu finden Sie unter Erforderliche Zertifikate und zugehörige Speicherorte.

Erforderliche Zertifikate und zugehörige Speicherorte

Oracle empfiehlt, Zertifikate von bekannten Drittanbieter-CAs zu verwenden, um SSL für Essbase in einer Produktionsumgebung zu aktivieren. Sie können die selbstsignierten Standardzertifikate zu Testzwecken verwenden.

Hinweis:

Essbase unterstützt die Verwendung von Platzhalterzertifikaten, wodurch mehrere Subdomains mit einem SSL-Zertifikat gesichert werden können. Die Verwendung eines Platzhalterzertifikats ermöglicht Zeit- und Kosteneinsparungen bei der Verwaltung.

Platzhalterzertifikate können nicht verwendet werden, wenn die Hostnamenüberprüfung aktiviert ist.

Sie benötigen die folgenden Zertifikate:

- Ein CA-Stammzertifikat.

Für Komponenten, die Essbase RTC verwenden, um eine Verbindung zu Essbase herzustellen, muss das CA-Stammzertifikat in einem Oracle-Wallet gespeichert werden. Für Komponenten, die JAPI verwenden, um eine Verbindung herzustellen, muss das CA-Stammzertifikat in einem Java Keystore gespeichert werden. Die erforderlichen Zertifikate und die jeweiligen Speicherorte sind in der folgenden Tabelle angegeben.

Hinweis:

Sie müssen möglicherweise kein CA-Stammzertifikat installieren, wenn Sie Zertifikate einer bekannten Drittanbieter-CA verwenden, deren Stammzertifikat bereits im Oracle-Wallet installiert ist.

- Signiertes Zertifikat für Essbase-Server und Essbase-Agent.

Tabelle 2-1 Erforderliche Zertifikate und zugehörige Speicherorte

| Komponente 1 | Keystore | Zertifikat 2 |

|---|---|---|

| MaxL | Oracle-Wallet | CA-Stammzertifikat |

| Administration Services-Server | Oracle-Wallet | CA-Stammzertifikat |

| Provider Services | Oracle-Wallet | CA-Stammzertifikat |

| Oracle Enterprise Performance Management System-Datenbank | Oracle-Wallet | CA-Stammzertifikat |

| Essbase Studio-Server | Java Keystore | CA-Stammzertifikat |

| Planning |

|

CA-Stammzertifikat |

| Financial Management | Java Keystore | CA-Stammzertifikat |

| Essbase (Server und Agent) 3 |

|

|

| Oracle Hyperion Shared Services-Repository | ||

|

1 Sie benötigen nur eine Keystore-Instanz, um mehrere Komponenten zu unterstützen, die ähnliche Keystores verwenden. 2 Mehrere Komponenten können ein Stammzertifikat verwenden, das in einem Keystore installiert ist. 3 Zertifikate müssen im Oracle-Standard-Wallet und im Java Keystore installiert sein. |

||