Single Sign-On con Kerberos

Panoramica

I prodotti Oracle Enterprise Performance Management System supportano SSO con Kerberos se il server applicazioni in cui sono ospitati i prodotti EPM System è impostato per l'autenticazione Kerberos.

Kerberos è un servizio di autenticazione sicuro in cui ciascun client Kerberos considera attendibili e quindi valide le identità degli altri client Kerberos, ovvero utenti, servizi di rete e così via.

Di seguito viene illustrato cosa si verifica quando un utente accede a un prodotto EPM System.

- Da un computer Windows l'utente esegue l'accesso a un dominio Windows, che è anche un realm Kerberos.

- Utilizzando un browser configurato per l'utilizzo dell'Autenticazione integrata di Windows, l'utente tenta di accedere ai prodotti di EPM System in esecuzione sul server applicazioni.

- Il server applicazioni (Negotiate Identity Asserter) intercetta la richiesta e ottiene il token SPNEGO, ovvero Simple and Protected GSSAPI (Generic Security Services API) Negotiation Mechanism, con il ticket Kerberos dall'intestazione di autorizzazione del browser.

- Asserter convalida l'identità dell'utente inclusa nel token a fronte della relativa area memorizzazione identità per passare le informazioni sull'utente al prodotto EPM System. Il prodotto EPM System convalida il nome utente a fronte di un'istanza di Active Directory. Il prodotto EPM System emette un token SSO che supporta SSO in tutti i prodotti EPM System.

Limitazioni relative al supporto

L'SSO con Kerberos è supportato per tutti i prodotti di EPM System con le seguenti eccezioni:

- SSO con Kerberos non è supportato per i client thick diversi da Oracle Smart View for Office.

- Smart View supporta l'integrazione con Kerberos solo per i provider di Oracle Essbase, Oracle Hyperion Planning e Oracle Hyperion Financial Management.

Presupposti

In questo documento, contenente le procedure di configurazione di Kerberos a livello di applicazione, si presuppone che si conosca la configurazione di Kerberos a livello di sistema. Prima di iniziare tali procedure, verificare che siano soddisfatti i prerequisiti per questi task.

All'interno del documento si presuppone che si stia operando in un ambiente di rete abilitato per Kerberos e completamente funzionante in cui i computer client Windows sono configurati per l'autenticazione Kerberos.

- L'istanza aziendale di Active Directory è configurata per l'autenticazione Kerberos. Fare riferimento alla sezione documentazione di Microsoft Windows Server.

- I browser utilizzati per accedere ai prodotti EPM System sono configurati per eseguire la negoziazione con ticket Kerberos.

- Nella sincronizzazione dell'ora vi è un disallineamento di cinque minuti al massimo tra il computer KDC e il computer client. Fare riferimento alla pagina Web relativa agli errori di autenticazione causati da clock non sincronizzati all'indirizzo http://technet.microsoft.com/en-us/library/cc780011(WS.10).aspx.

SSO con Kerberos mediante WebLogic Server

SSO (Single Sign-On) con Kerberos mediante Oracle WebLogic Server utilizza Negotiate Identity Asserter per negoziare e decodificare i token SPNEGO allo scopo di abilitare l'accesso SSO con i client Microsoft. WebLogic Server decodifica i token SPNEGO per ottenere il ticket Kerberos, quindi convalida e mappa il ticket su un utente di WebLogic Server. È possibile utilizzare l'autenticatore di Active Directory di WebLogic Server con Negotiate Identity Asserter per configurare Active Directory come directory utenti per gli utenti di WebLogic Server.

Quando il browser richiede l'accesso a un prodotto EPM System, KDC emette un ticket Kerberos per il browser, il quale crea un token SPNEGO contenente i tipo di token GSS supportati. Negotiate Identity Asserter decodifica il token SPNEGO e utilizza le API GSS (GSSAPI) per accettare il contesto di sicurezza. L'identità dell'utente che ha iniziato la richiesta viene mappata su un nome utente e passata nuovamente a WebLogic Server. WebLogic Server inoltre determina i gruppi a cui appartiene l'utente. A questo punto, il prodotto EPM System richiesto viene reso disponibile per l'utente.

Nota:

Per accedere ai prodotti EPM System in esecuzione in WebLogic Server, gli utenti devono utilizzare un browser che supporti SPNEGO, ad esempio Internet Explorer o Firefox.

Utilizzando l'ID utente ottenuto dal processo di autenticazione, il processo di autorizzazione del prodotto di EPM System verifica la presenza dei dati dell'assegnazione ruoli. L'accesso al prodotto EPM System è limitato in base ai dati dell'assegnazione ruoli.

Procedure di WebLogic Server per supportare l'autenticazione Kerberos

Per supportare l'autenticazione Kerberos, un amministratore deve completare i task seguenti.

- Creare il dominio WebLogic per EPM System. Fare riferimento alla sezione Creazione del dominio WebLogic per EPM System.

- Creare un provider di autenticazione. Fare riferimento alla sezione Creazione di un provider di autenticazione LDAP in WebLogic Server.

- Creare un Negotiate Identity Asserter. Fare riferimento alla sezione Creazione di un Negotiate Identity Asserter.

- Creare un'identificazione Kerberos. Fare riferimento alla sezione Creazione di un'identificazione Kerberos per WebLogic Server.

- Aggiornare le opzioni JVM per Kerberos. Fare riferimento alla sezione Aggiornamento delle opzioni JVM per Kerberos.

- Configurare i criteri di autorizzazione. Fare riferimento alla sezione Configurazione dei criteri di autorizzazione.

- Distribuire e utilizzare SSODiag per verificare che WebLogic Server sia pronto a supportare SSO con Kerberos per EPM System. Fare riferimento alla sezione Utilizzo di SSODiag per testare l'ambiente Kerberos.

Creazione del dominio WebLogic per EPM System

In genere, i componenti di EPM System vengono distribuiti nel dominio WebLogic EPMSystem (la posizione predefinita è MIDDLEWARE_HOME/user_projects/domains/EPMSystem).

Per configurare il dominio WebLogic EPM System per l'autenticazione Kerberos, procedere come segue.

- Installare i componenti di EPM System.

- Distribuire solo Oracle Hyperion Foundation Services.

La distribuzione di Foundation Services crea il dominio WebLogic EPM System predefinito.

- Eseguire l'accesso a Oracle Hyperion Shared Services Console per verificare che la distribuzione di Foundation Services abbia avuto esito positivo. Fare riferimento alla sezione Avvio di Shared Services Console.

Creazione di un provider di autenticazione LDAP in WebLogic Server

Un amministratore di WebLogic Server crea il provider di autenticazione LDAP, che memorizza le informazioni su utenti e gruppi in un server LDAP esterno. Con WebLogic Server interagiscono i server LDAP conformi a LDAP v2 o v3. Consultare i documenti di riferimento riportati di seguito.

- Configurazione dei provider di autenticazione LDAP nella guida Oracle Fusion Middleware Securing Oracle WebLogic Server (in lingua inglese)

- Configurare i provider di autenticazione e di Identity Assertion nella Guida in linea di Oracle Fusion Middleware Oracle WebLogic Server Administration Console

Creazione di un Negotiate Identity Asserter

Il provider di Negotiate Identity Assertion abilita SSO con i client Microsoft. Esso decodifica i token SPNEGO per ottenere i token Kerberos, convalida i token Kerberos e mappa i token sugli utenti di WebLogic. Il provider di Negotiate Identity Assertion, un'implementazione dell'interfaccia SSPI (Security Service Provider Interface) definita da WebLogic Security Framework, offre la logica necessaria per autenticare un client in base al token SPNEGO del client stesso.

- Configurazione di un provider di Negotiate Identity Assertion nella guida di Oracle Fusion Middleware Securing Oracle WebLogic Server (in lingua inglese)

- Configurare i provider di autenticazione e di Identity Assertion nella Guida in linea di Oracle Fusion Middleware Oracle WebLogic Server Administration Console

Durante la creazione del provider di Negotiate Identity Assertion, impostare l'opzione relativa al flag di controllo JAAS su SUFFICIENT per tutti gli autenticatori. Fare riferimento alla sezione "Impostazione del flag di controllo JAAS" nella Guida in linea di Oracle Fusion Middleware Oracle WebLogic Server Administration Console.

Creazione di un'identificazione Kerberos per WebLogic Server

Nel computer controller di dominio Active Directory, creare gli oggetti utente che rappresentano WebLogic Server e il server Web di EPM System, quindi mapparli sui nomi dell'entità servizio (SPN) che rappresentano l'istanza di WebLogic Server e il server Web in uso nel realm Kerberos. I client non sono in grado di individuare un servizio che non dispone di un SPN. È possibile memorizzare gli SPN in file keytab che vengono copiati nel dominio di WebLogic Server per essere utilizzati nel processo di accesso.

Per le procedure dettagliate, fare riferimento alla sezione Creazione di un'identificazione per WebLogic Server nella guida Oracle Fusion Middleware Securing Oracle WebLogic Server.

Per creare un'identificazione Kerberos per WebLogic Server, procedere come segue.

- Nel computer controller di dominio Active Directory, creare un account utente, ad esempio

epmHost, per il computer che ospita il dominio di WebLogic Server.Nota:

Creare l'identificazione come un oggetto utente, non come un computer.Utilizzare il nome semplice del computer. Ad esempio, utilizzare

epmHostse l'host è denominatoepmHost.example.com.Prendere nota della password utilizzata durante la creazione dell'oggetto utente. Sarà necessaria per creare gli SPN.

Non selezionare opzioni relative alla password, soprattutto l'opzione

User must change password at next logon. - Modificare l'oggetto utente in modo che sia conforme al protocollo Kerberos. L'account deve richiedere la preautenticazione Kerberos.

- Nella scheda Account, selezionare una cifratura da utilizzare.

- Assicurarsi che non siano selezionate altre opzioni relative all'account, soprattutto

Do not require Kerberos pre-authentication. - Poiché l'impostazione del tipo di cifratura potrebbe avere danneggiato la password dell'oggetto, reimpostare la password in modo che corrisponda a quella impostata durante la creazione dell'oggetto.

- Nel computer che ospita il controller di dominio Active Directory, aprire una finestra del prompt dei comandi e passare alla directory in cui sono installati gli strumenti di supporto di Active Directory.

- Creare e configurare gli SPN necessari.

- Utilizzando un comando simile al seguente, verificare che gli SPN siano associati all'oggetto utente (

epmHost) creato nel passo 1 di questa procedura.setspn -L epmHost - Utilizzando un comando simile al seguente, configurare l'SPN per WebLogic Server in Active Directory Domain Services e generare un file keytab contenente la chiave segreto condiviso.

ktpass -princ HTTP/epmHost.example.com@EXAMPLE.COM -pass password -mapuser epmHost -out c:\epmHost.keytab

- Utilizzando un comando simile al seguente, verificare che gli SPN siano associati all'oggetto utente (

- Creare un file keytab nel computer che ospita WebLogic Server.

- Aprire un prompt dei comandi.

- Passare a

MIDDLEWARE_HOME/jdk/bin. - Eseguire un comando come il seguente:

ktab -k keytab_filename -a epmHost@example.com - Quando viene richiesto di specificare una password, immettere quella impostata durante la creazione dell'utente nel passo 1 di questa procedura.

- Copiare il file keytab nella directory di avvio all'interno del dominio WebLogic, ad esempio in

C:\Oracle\Middleware\user_projects\domains\EPMSystem. - Verificare che l'autenticazione Kerberos funzioni correttamente.

kinit -k -t keytab-file account-name

In questo comando,

account-nameindica l'entità Kerberos, ad esempioHTTP/epmHost.example.com@EXAMPLE.COM. L'output di questo comando deve essere simile a quello riportato di seguito:New ticket is stored in cache file C:\Documents and Settings\Username\krb5cc_MachineB

Aggiornamento delle opzioni JVM per Kerberos

Fare riferimento alle sezioni Utilizzo degli argomenti di avvio per l'autenticazione Kerberos con WebLogic Server e Creazione di un file di accesso JAAS nel manuale Oracle Fusion Middleware Securing Oracle WebLogic Server 12c Release (12.2.1.4) (in lingua inglese).

Se i server gestiti EPM System vengono eseguiti come servizi Windows, aggiornare il Registro di sistema di Windows per impostare le opzioni di avvio JVM.

Per aggiornare le opzioni di avvio JVM nel Registro di sistema di Windows, procedere come segue.

- Aprire l'editor del Registro di sistema di Windows.

- Selezionare Computer, HKEY_LOCAL_MACHINE, Software, Soluzioni Hyperion, Foundationservices0 e infine HyS9EPMServer_epmsystem1.

- Creare i valori stringa riportati di seguito.

Nota:

I nomi riportati nella tabella che segue sono forniti come esempio.

Tabella 3-4 Opzioni di avvio JVM per l'autenticazione Kerberos

Nome Tipo Dati JVMOption44 REG_SZ -Djava.security.krb5.realm=Active Directory Realm NameJVMOption45 REG_SZ -Djava.security.krb5.kdc=Active Directory host name or IP addressJVMOption46 REG_SZ -Djava.security.auth.login.config=location of Kerberos login configuration fileJVMOption47 REG_SZ -Djavax.security.auth.useSubjectCredsOnly=false -

Aggiornare il valore DWORD JVMOptionCount in modo che rifletta le opzioni JVM (JVMOption) aggiunte (aggiungere 4 al valore decimale corrente).

Configurazione dei criteri di autorizzazione

Per informazioni sulla configurazione dei criteri di autorizzazione per gli utenti di Active Directory che accedono a EPM System, fare riferimento alla sezione Opzioni per proteggere le risorse di tipo applicazione Web ed EJB nella guida Oracle Fusion Middleware Securing Resources Using Roles and Policies for Oracle WebLogic Server (in lingua inglese).

Per la procedura di configurazione dei criteri campione, fare riferimento alla sezione Creazione dei criteri per SSODiag.

Utilizzo di SSODiag per testare l'ambiente Kerberos

SSODiag è un'applicazione Web di diagnostica che verifica se WebLogic Server nell'ambiente Kerberos in uso è pronto per supportare EPM System.

Distribuzione di SSODiag

Distribuire SSODiag utilizzando le credenziali di amministratore di WebLogic Server (il nome utente predefinito è epm_admin) specificate durante la distribuzione di Foundation Services.

Per distribuire e configurare SSOdiag, procedere come segue.

- Eseguire l'accesso alla console di amministrazione di WebLogic Server per il dominio di EPM System.

-

Nel Centro modifiche, selezionare Blocca e modifica.

- Da EPMSystem in Struttura dominio, fare clic su Distribuzioni.

- In Riepilogo delle distribuzioni, fare clic su Installa.

- In Percorso, selezionare EPM_ORACLE_HOME

/products/Foundation/AppServer/InstallableApps/common/SSODiag.war. - Fare clic su Avanti.

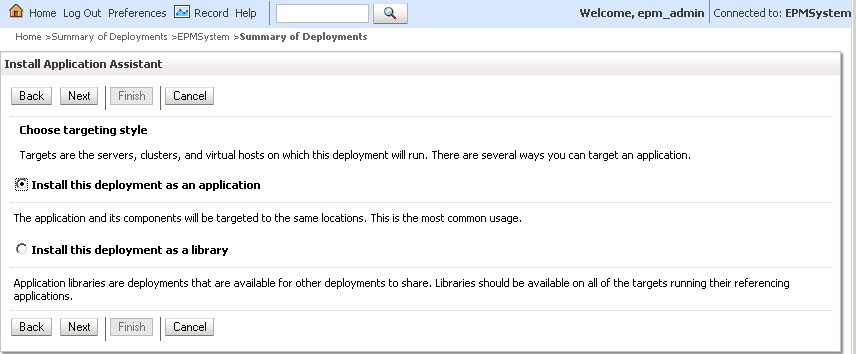

- In Scegli stile di determinazione destinazioni, assicurarsi che sia selezionata l'opzione Installa questa distribuzione come applicazione, quindi fare clic su Avanti.

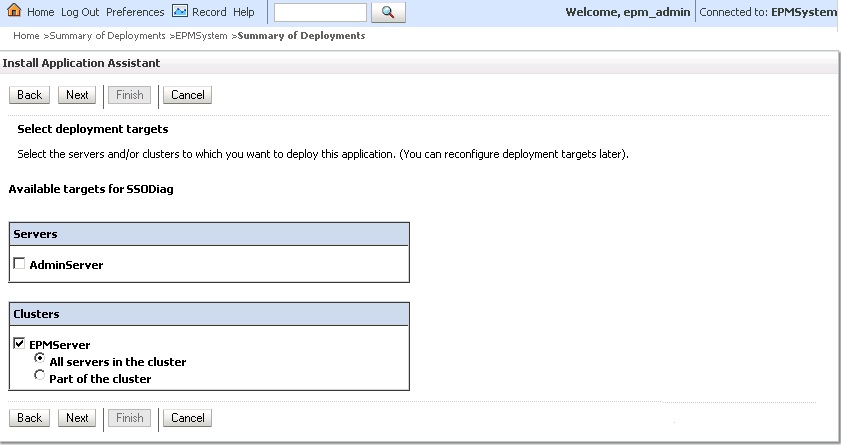

- In Seleziona destinazioni distribuzione, selezionare quanto segue, quindi fare clic su Avanti.

- EPMServer

- Tutti i server nel cluster

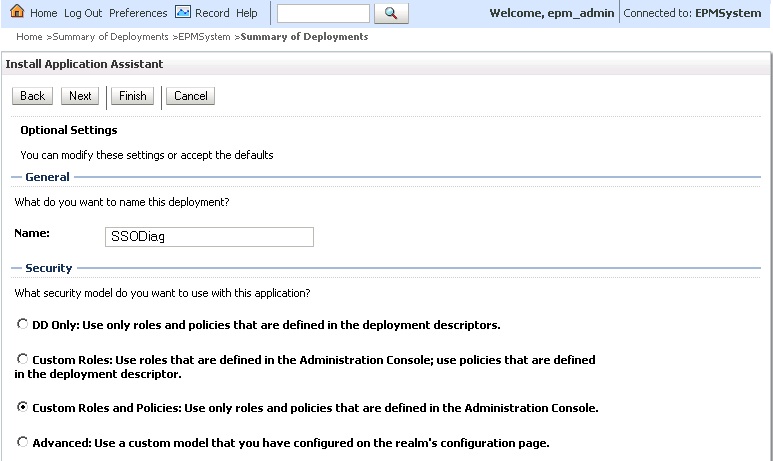

- In Impostazioni facoltative, come modello di sicurezza selezionare Ruoli e criteri personalizzati: vengono utilizzati solo i ruoli e i criteri definiti nella console di amministrazione.

- Fare clic su Avanti.

- Nella schermata di revisione, selezionare l'opzione per rivedere la configurazione in un secondo momento.

- Fare clic su Fine.

- Nel Centro modifiche, selezionare Attiva modifiche.

Configurazione di Oracle HTTP Server per SSODiag

Aggiornare il file mod_wl_ohs.conf per configurare Oracle HTTP Server in modo che le richieste di URL di SSODiag vengano inoltrate a WebLogic Server.

Per configurare l'inoltro degli URL in Oracle HTTP Server, procedere come segue.

- Aprire EPM_ORACLE_INSTANCE

/httpConfig/ohs/config/fmwconfig/components/OHS/ohs_component/mod_wl_ohs.confcon un editor di testo. - Aggiungere una definizione

LocationMatchper SSODiag:<LocationMatch /SSODiag/> SetHandler weblogic-handler WeblogicCluster myServer:28080 </LocationMatch>Nel campione precedente,

myServerindica il computer host di Foundation Services e28080rappresenta la porta su cui Oracle Hyperion Shared Services resta in ascolto delle richieste. - Salvare e chiudere

mod_wl_ohs.conf. - Riavviare Oracle HTTP Server.

Creazione dei criteri per SSODiag

Nella console di amministrazione di WebLogic Server creare un criterio per proteggere l'URL seguente di SSODiag:

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

In questo campione, OHS_HOST_NAME indica il nome del server che ospita Oracle HTTP Server e PORT indica la porta su cui Oracle HTTP Server resta in ascolto delle richieste.

Per creare i criteri per proteggere SSODiag, procedere come segue.

- Nel Centro modifiche nella console di amministrazione di WebLogic Server per il dominio di EPM System, selezionare Blocca e modifica.

- Selezionare Distribuzioni, SSODiag, quindi Sicurezza, URLPatterns e infine Criteri.

- Creare i pattern di URL riportati di seguito.

//index.jsp

- Modificare ogni pattern di URL creato procedendo come segue.

- Nell'elenco di pattern di URL in Pattern di URL per applicazione Web standalone, aprire il pattern (/) creato facendo clic su di esso.

- Selezionare Aggiungi condizioni.

- In Lista di predicati, selezionare Utente.

- Selezionare Avanti.

- In Nome argomento utente, immettere l'utente di Active Directory il cui account viene utilizzato per accedere a un desktop client configurato per l'autenticazione Kerberos (ad esempio,

krbuser1), quindi selezionare Aggiungi.krbuser1è un utente desktop di Active Directory o Windows. - Selezionare Fine.

-

Selezionare Salva.

Utilizzo di SSODiag per testare la configurazione di WebLogic Server per l'autenticazione Kerberos

Se la configurazione di WebLogic Server per l'autenticazione Kerberos funziona correttamente, nella pagina di Oracle Hyperion Kerberos SSO diagnostic Utility V 1.0 viene visualizzato il messaggio seguente:

Retrieving Kerberos User principal name... Success.

Kerberos principal name retrieved... SOME_USER_NAME

Attenzione:

Non configurare i componenti di EPM System per l'autenticazione Kerberos se SSODiag non riesce a recuperare il nome dell'entità Kerberos.

Per testare la configurazione di WebLogic Server per l'autenticazione Kerberos, procedere come segue.

- Avviare Foundation Services e Oracle HTTP Server.

- Tramite la console di amministrazione di WebLogic Server, avviare l'applicazione Web SSODiag per gestire tutte le richieste.

- Eseguire l'accesso a un computer client configurato per l'autenticazione Kerberos utilizzando credenziali di Active Directory valide.

- Utilizzando un browser, connettersi all'URL seguente di SSODiag:

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

In questo campione,

OHS_HOST_NAMEindica il nome del server che ospita Oracle HTTP Server ePORTindica la porta su cui Oracle HTTP Server resta in ascolto delle richieste.Se l'autenticazione Kerberos funziona correttamente, SSODiag visualizza le informazioni seguenti:

Retrieving Kerberos User principal name... Success. Kerberos principal name retrieved... SOME_USER_NAMESe invece l'autenticazione Kerberos non funziona correttamente, SSODiag visualizza le informazioni seguenti:

Retrieving Kerberos User principal name... failed.

Modifica del modello di sicurezza

Il modello di sicurezza predefinito per le applicazioni Web protette tramite il realm di sicurezza è DDonly. È necessario cambiare modello di sicurezza impostando CustomRolesAndPolicies.

Per cambiare modello di sicurezza, procedere come segue.

- Utilizzando un editor di testo, aprire

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xml. - Individuare l'elemento seguente nel descrittore della distribuzione dell'applicazione per ogni componente Foundation Services:

<security-dd-model>DDOnly</security-dd-model>

- Cambiare modello di sicurezza come segue per ogni componente:

<security-dd-model>CustomRolesAndPolicies</security-dd-model>

- Salvare e chiudere

config.xml.

Aggiornamento della configurazione di sicurezza di EPM System

Modificare la configurazione di sicurezza di EPM System in modo da abilitare SSO con Kerberos.

Per configurare EPM System per l'autenticazione Kerberos, procedere come segue.

- Eseguire l'accesso a Shared Services Console come amministratore.

- Aggiungere il dominio di Active Directory configurato per l'autenticazione Kerberos come directory utenti esterna in Shared Services. Fare riferimento alla sezione "Configurazione di OID, Active Directory e altre directory utenti basate su LDAP" nel manuale Oracle Enterprise Performance Management System User Security Administration Guide (in lingua inglese).

- Abilitare SSO. Fare riferimento alla sezione Configurazione di OID, Active Directory e altre directory utenti basate su LDAP.

In Opzioni di sicurezza, selezionare le impostazioni nella tabella che segue per abilitare SSO con Kerberos.

Tabella 3-5 Impostazioni per abilitare SSO con Kerberos

Campo Impostazione richiesta Abilita SSO Selezionato Provider o agente SSO Altro Meccanismo SSO Richiama utente remoto da richiesta HTTP - Riavviare Foundation Services.

Test di SSO con Kerberos

Eseguire l'accesso a Foundation Services per verificare che SSO con Kerberos funzioni correttamente.

Per testare SSO con Kerberos, procedere come segue.

- Verificare che Foundation Services e Oracle HTTP Server siano in esecuzione.

- Eseguire l'accesso a un computer client configurato per l'autenticazione Kerberos utilizzando credenziali di Active Directory valide.

- Utilizzando un browser, connettersi all'URL di Foundation Services.

Configurazione dei componenti di EPM System

Utilizzando EPM System Configurator, configurare e distribuire gli altri componenti di EPM System nel dominio WebLogic in cui è stato distribuito Foundation Services.

Configurazione dei server gestiti di EPM System per l'autenticazione Kerberos

Negli ambienti Microsoft Windows, i server gestiti EPM System vengono eseguiti come servizi Windows. È necessario modificare le opzioni JVM di avvio per ogni server gestito WebLogic. Di seguito è riportato un elenco completo di server gestiti in modalità distribuzione non compatta.

- AnalyticProviderServices0

- CalcMgr0

- ErpIntegrator0

- EssbaseAdminServer0

- FinancialReporting0

- HFMWeb0

- FoundationServices0

- HpsAlerter0

- HpsWebReports0

- Planning0

- Profitability0

Se le applicazioni Web EPM System vengono distribuite in modalità distribuzione compatta, è necessario aggiornare le opzioni JVM di avvio solo del server gestito EPMSystem0. Se si dispone di più server gestiti compatti, è necessario aggiornare le opzioni JVM di avvio per tutti i server gestiti.

Fare riferimento alla sezione Utilizzo degli argomenti di avvio per l'autenticazione Kerberos con WebLogic Server nella guida Oracle Fusion Middleware Securing Oracle WebLogic Server (in lingua inglese).

Nota:

Nella procedura seguente viene descritto come impostare le opzioni JVM di avvio per il server gestito FoundationServices. È necessario eseguire questo task per ogni server gestito WebLogic presente nella distribuzione.Per le procedure dettagliate per la configurazione delle opzioni JVM negli script di avvio di WebLogic Server, fare riferimento alla sezione Aggiornamento delle opzioni JVM per Kerberos.

Per configurare le opzioni JVM negli script di avvio di WebLogic Server

Configurazione dei criteri di autorizzazione

Configurare i criteri di autorizzazione per gli utenti di Active Directory che accederanno a componenti di EPM System diversi da Foundation Services. Per informazioni sulla configurazione dei criteri di sicurezza dalla console di amministrazione WebLogic, fare riferimento alla sezione Configurazione dei criteri di autorizzazione.

Modifica del modello di sicurezza predefinito dei componenti di EPM System

Per utilizzare un modello di sicurezza diverso da quello predefinito, è necessario modificare il file di configurazione di EPM System. Per le distribuzioni non compatte di EPM System, è necessario specificare un modello di sicurezza diverso da quello predefinito per ogni applicazione Web EPM System registrata in config.xml. Di seguito è riportato un elenco di applicazioni Web EPM System.

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

Per cambiare modello di sicurezza, procedere come segue.

- Utilizzando un editor di testo, aprire

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xml - Nella definizione app-deployment di ogni componente di EPM System, impostare il valore di

<security-dd-model>suCustomRolesAndPoliciescome illustrato nell'esempio seguente:<app-deployment> <name>SHAREDSERVICES#11.1.2.0</name> <target>EPMServer</target> <module-type>ear</module-type> <source-path>C:\Oracle\Middleware\EPMSystem11R1/products/Foundation/AppServer/InstallableApps/common/interop.ear</source-path> <security-dd-model>CustomRolesAndPolicies</security-dd-model> <staging-mode>nostage</staging-mode> </app-deployment>

- Salvare e chiudere

config.xml. - Riavviare WebLogic Server.

Creazione dei criteri di protezione URL per i componenti di EPM System

Nella console di amministrazione di WebLogic Server, creare un criterio di protezione URL per proteggere l'URL di ogni componente di EPM System. Per informazioni dettagliate, fare riferimento alla sezione Opzioni per proteggere le risorse di tipo applicazione Web ed EJB nella guida Oracle Fusion Middleware Securing Resources Using Roles and Policies for Oracle WebLogic Server (in lingua inglese).

Per creare i criteri di protezione URL, procedere come segue.

- Nel Centro modifiche nella console di amministrazione di WebLogic Server per il dominio di EPM System, fare clic su Blocca e modifica.

- Fare clic su Distribuzioni.

- Espandere un'applicazione aziendale EPM System (ad esempio,

PLANNING) nella distribuzione, quindi fare clic sulla relativa applicazione Web (ad esempio,HyperionPlanning). Per un elenco dei componenti di EPM System, fare riferimento alla sezione Modifica del modello di sicurezza predefinito dei componenti di EPM System.Nota:

Alcune applicazioni aziendali, ad esempio Oracle Essbase Administration Services, includono diverse applicazioni Web per le quali devono essere definiti pattern di URL. - Creare un criterio che abbia come ambito un pattern di URL per l'applicazione Web.

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

- Fare clic su Sicurezza, quindi su Criteri e infine su Nuovo.

- In Pattern URL , immettere gli URL protetti e non protetti dei prodotti EPM System. Per ulteriori dettagli, fare riferimento alla sezione Protezione e rimozione della protezione per le risorse di EPM System.

- Fare clic su OK.

- Fare clic sul pattern di URL creato.

- Fare clic su Aggiungi condizioni.

- In Lista di predicati, selezionare una condizione per il criterio, quindi fare clic su Avanti.

Oracle consiglia di utilizzare la condizione

Group, che concede questo criterio di sicurezza a tutti i membri di un determinato gruppo. - Specificare gli argomenti rilevanti per il predicato scelto. Ad esempio, se è stato scelto

Groupnel passo precedente, è necessario completare le operazioni riportate di seguito. - In Nome argomento gruppo, immettere il nome del gruppo contenente gli utenti a cui deve essere consentito l'accesso all'applicazione Web. Il nome immesso deve corrispondere esattamente al nome di un gruppo di Active Directory.

- Fare clic su Aggiungi.

- Ripetere i passi precedenti per aggiungere ulteriori gruppi.

- Fare clic su Fine.

WebLogic Server visualizza un messaggio di errore se non riesce a individuare il gruppo in Active Directory. È necessario correggere tale errore prima di continuare.

- Selezionare Salva.

- Ripetere i passi 3 e 4 di questa procedura per gli altri componenti di EPM System nella distribuzione.

- Nel Centro modifiche, fare clic su Rilascia configurazione.

- Riavviare WebLogic Server.

Abilitazione dell'autenticazione basata su certificati client nelle applicazioni Web

Inserire la definizione login-config nel file di configurazione degli archivi di applicazioni seguenti contenuti in EPM_ORACLE_HOME/products/.

Essbase/eas/server/AppServer/InstallableApps/Common/eas.earFinancialDataQuality/AppServer/InstallableApps/aif.earfinancialreporting/InstallableApps/HReports.earProfitability/AppServer/InstallableApps/common/profitability.ear

Per abilitare l'autenticazione basata su certificati client, procedere come segue.

- Arrestare i componenti e i processi di EPM System.

- Utilizzando 7 Zip, espandere un archivio Web contenuto all'interno dell'archivio aziendale, ad esempio,

EPM_ORACLE_HOME/products/Essbase/eas/server/AppServer/InstallableApps/Common/eas.ear/eas.war. - Passare a

WEB-INF. - Modificare

web.xmlaggiungendo la definizionelogin_configseguente subito prima dell'elemento</webapp>:<login-config> <auth-method>CLIENT-CERT</auth-method> </login-config> - Salvare

web.xml. - Quando 7-Zip richiede se si desidera aggiornare l'archivio, fare clic su Yes.

Aggiornamento della configurazione di sicurezza di EPM System

Configurare la sicurezza di EPM System in modo che sia conforme a SSO. Fare riferimento alla sezione Configurazione di EPM System per l'SSO.