تكوين تخزين الملفات لمستخدمي Microsoft Windows Active Directory

يمكنك دمج تخزين ملفات Oracle Cloud Infrastructure (OCI) مع Microsoft Windows Active Directory لتصديق مستخدمي Windows واعتمادهم.

غالبًا ما تحتاج التطبيقات التي تعمل على خوادم Windows إلى الوصول إلى التخزين المشترك بشكل متزامن لدعم بنية المعالجة الموزعة والتوافر العالي. يحتاج مستخدمو Windows أيضًا إلى وحدات تخزين مشتركة للتعاون مع المستخدمين الآخرين. في بعض الحالات، من الضروري مشاركة البيانات بين أنظمة Linux وWindows.

- إعادة تصدير نظام ملفات OCI File Storage باستخدام SAMBA في طبعة حوسبة أخرى

- إنشاء بنية أساسية منفصلة لمشاركة ملفات Windows

تحتوي أنظمة تشغيل Windows التي تبدأ بـ Windows 7 وخادم Windows 2008 على دعم نظام ملفات الشبكة (NFS) مع تمكين عميل NFS افتراضيًا في الإصدارات اللاحقة.

قبل البدء

يفترض دليل تشغيل الحلول هذا أن لديك بيئة Active Directory وأن لديك حق الوصول إلى وحدة تحكم المجال باستخدام بروتوكول سطح المكتب البعيد (RDP). يمكنك تكوين المصادقة وحدها (Kerberos)، أو LDAP وحده (التصريح وحده)، أو كليهما معًا.

البنية

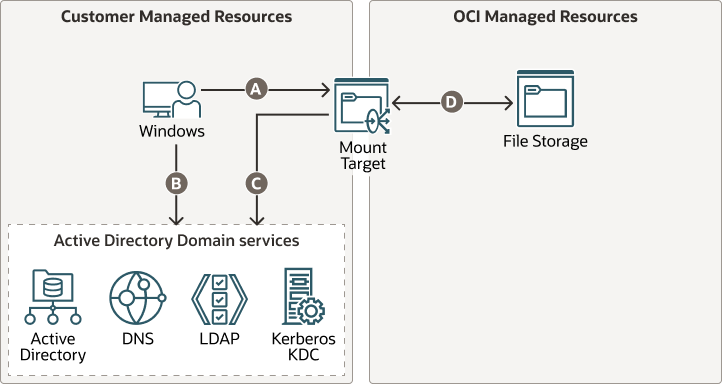

تعرض هذه البنية نظام التشغيل Microsoft Windows والخدمات في مركز بيانات مدار بواسطة العميل وكيفية تفاعلها مع هدف التوصيل وOracle Cloud Infrastructure File Storage الموجود في Oracle Cloud Infrastructure (OCI).

تتطلب بيئة مشاركة ملف خدمة OCI File Storage اتصال الشبكة بخادم LDAP والتكامل مع البنية الأساسية لـ Kerberos وLDAP وDNS.

وصف الشكل التوضيحي file-storage-windows-ad.png

file-storage-windows-ad-oracle.zip

- أ: اتصال عميل NFS مع هدف التوصيل من خلال منفذ TCP 2048 و2049 و2050.

- ب: يتحدث عميل NFS إلى DNS من خلال TCP ومنفذ UDP 53، LDAP عبر المنفذ 389 أو LDAPS عبر المنفذ 636. Kerberos أكثر من TCP ومنفذ UDP 88.

- C: توصيل الاتصال الهدف إلى DNS من خلال TCP ومنفذ UDP 53، وLDAP عبر منفذ TCP 636. يتطلب توصيل الهدف أن يكون لخادم LDAP شهادة مناسبة من قبل سلطة شهادات مناسبة. لا تُقبل الشهادات الموقعة نفسها

- D: الاتصال الداخلي بين هدف التوصيل ونظام الملفات داخل خدمة تخزين ملفات OCI (البنية الأساسية المدارة من Oracle).

تدعم هذه البنية المكونات التالية في مركز بيانات يديره العميل:

- خادم DNS

تمكين هدف التوصيل والأنظمة الأخرى من البحث عن أسماء المضيفين، بما في ذلك خادم LDAP. خادم DNS هو كيان مدار بواسطة العميل يجلس خارج خدمة تخزين ملفات OCI. يمكن تحديد موقع خادم DNS في شبكة سحابة افتراضية (VCN) نفسها كهدف التوصيل أو شبكة سحابية افتراضية (VCN) مختلفة في نفس المنطقة أو منطقة أخرى أو محليًا. تتطلب خدمة DNS فتح TCP ومنفذ UDP 53 على جدار الحماية.

- LDAP

LDAP هو خدمة الدليل حيث تحصل أهداف التوصيل والأنظمة الأخرى على سمات للمستخدمين والمجموعات. وعلى غرار خادم DNS، يُعد هذا كيانًا مدارًا بواسطة العميل ويمكن تحديد موقعه في أي مكان مع الاتصال بالمنفذ 636 (LDAPS). يستخدم Active Directory بروتوكول LDAP لخدمات الدليل ويستخدم هدف التوصيل خدمات LDAP هذه لاعتماد المستخدم.

- Kerberos

Kerberos هو بروتوكول مصادقة آمن قياسي للصناعة يعمل على تسهيل المصادقة وتكامل البيانات والتشفير أثناء النقل. Kerberos هو جزء من بنية Active Directory الأساسية وهو التصديق القياسي المستخدم من قبل مستخدمي Windows.

- Active Directory

Active Directory هو خدمة الدليل الخاصة بمجال Microsoft Windows. وهو يتيح إدارة النطاق المركزي وخدمات الهوية المختلفة المستندة إلى الدليل. تقوم وحدات تحكم المجال باستضافة خدمات Active Directory لتصديق كافة المستخدمين وأجهزة الكمبيوتر الموجودة في بيئة Windows واعتمادها. وهو ينفذ بروتوكول Kerberos القياسي للتصديق الذي يستخدمه هدف التوصيل للتصديق على مستخدمي Windows واعتمادهم. هذا كيان مدار بواسطة العميل يشبه DNS الموجود خارج خدمة تخزين ملفات OCI.

تدعم هذه البنية المكونات التالية في OCI:

- هدف التوصيل

هدف التوصيل هو مكون لتخزين ملفات OCI. ويقع في VCN للعميل ويوفر عنوان IP للعملاء لتركيب نظام الملفات.

- تخزين الملف

توفر خدمة Oracle Cloud Infrastructure File Storage نظام ملفات شبكة متين وقابل للتوسع وآمن على مستوى المؤسسة. يمكنك الاتصال بنظام ملفات خدمة تخزين الملفات من أي جهاز ظاهري أو مثيل حاويات في شبكة سحابية افتراضية (VCN). يمكنك أيضًا الوصول إلى نظام ملفات من خارج شبكة السحابة الافتراضية (VCN) باستخدام Oracle Cloud Infrastructure FastConnect وIPSec VPN.

طور العملية

باستخدام تكامل Kerberos وLDAP مع خدمة تخزين الملفات، يمكنك تكوين مشاركة ملفات Windows بإحدى الطرق التالية:

- وصول بسيط إلى NFS من طبعات Windows دون تصديق.

قم بتوصيل تخزين الملفات من طبعات Windows دون تكوين إضافي على هدف التوصيل.

يمكن لمستخدمي Windows والتطبيق الوصول إلى تخزين الملفات باستخدام معرف مستخدم مكوَّن ومعرف مجموعة في سجل Windows، ولا يلزم تكوين LDAP أو Kerberos لوضع التشغيل هذا. لمزيد من المعلومات، يرجى الاطلاع على تركيب أنظمة الملفات من طبعات Windows.

- التصديق على المستخدمين بدون اعتماد.

قم بتكوين Kerberos لتصديق المستخدمين باستخدام Active Directory. يتم عندئذ تخطيط كل المستخدمين المصدق عليهم إلى معرف مستخدم واحد ومعرف مجموعة باستخدام الاسكربت المستخدم لتصدير مخزن الملفات. يتم استخدام معرف المستخدم ومعرف المجموعة هذا لاعتماد الوصول إلى الملفات والمجلد في تخزين الملفات. يمكن لوضع التشغيل هذا تبسيط التكوين إذا كان التشفير أثناء النقل مطلوبًا فقط. راجع "تكوين هدف التثبيت لـ Kerberos" و"تكوين المستخدمين والمجموعات مع تصدير NFS".

- اعتماد المستخدمين بدون تصديق.

تكامل عميل Windows NFS مع Active Directory واستخدام uidNumber وgidNumber المكونين في Active Directory.

تكوين LDAP على هدف التوصيل غير إلزامي لوضع العملية هذا. ومع ذلك، إذا كان يجب مراعاة عضوية مجموعة إضافية للمستخدم للتصريح، يكون تكوين LDAP مطلوبًا في هدف التوصيل. راجع "تكامل عميل Windows NFS مع Active Directory" و"تكوين LDAP".

- مصادقة المستخدمين واعتمادهم باستخدام Active Directory.

قم بتكوين كل من Kerberos وLDAP على هدف التوصيل لتحقيق كل من التصديق والاعتماد. وكما هو الحال مع الأوضاع الأخرى، يتم إجراء عمليات التحقق من الإذن (التصريح) استنادًا إلى أذونات Unix (

uidوgidوغيرها). راجع "تكوين هدف التثبيت لـ Kerberos" و"تكوين LDAP" و"إذن Unix في Windows".

حول Kerberos وLDAP وWindows Active Directory

يمكنك دمج Kerberos وبروتوكول الوصول إلى الدليل الخفيف (LDAP) مع Oracle Cloud Infrastructure File Storage للتصديق والاعتماد المركزي الآمن. يعتمد مصادقة Active Directory لمستخدمي Windows على ميزة تخزين الملفات Kerberos وLDAP.

فيما يلي بعض مزايا تكامل Kerberos وLDAP:

- الإدارة المركزية: قم بتنظيم المستخدمين وتمكين حقوق الوصول المخصصة باستخدام نظام إدارة هوية Windows Active Directory Kerberos وLDAP.

- التوافق الأمني: تلبية متطلبات التوافق الأمني مع أساليب العمليات التالية:

- krb5: مصادقة Kerberos واعتماده.

- krb5i: التكامل للحماية من هجمات الإنسان في الوسط والتعديل غير المصرح به.

- krb5p: الخصوصية أو السرية لمنع التنصت (التشفير أثناء النقل).

- توسيع المستخدمين بمزيد من المجموعات: زيادة الحد الأقصى لعدد مجموعات Unix الثانوية التي يدعمها تخزين ملفات OCI للاعتماد إلى 256 (من 16).

- التكامل مع Microsoft Windows Active Directory: انضمت المشاركة في NFS OCI File Storage من Active Directory إلى محطات عمل Microsoft Windows ولديها أذونات Unix لمستخدمي Active Directory (بناءً على المستخدم والمجموعة وغيرها).

ملخص بالمزايا التي تستخدم تكامل Active Directory في بيئة Microsoft Windows:

- الوصول إلى تخزين الملفات من Microsoft Windows والوصول العام عبر Linux وWindows والأذونات استنادًا إلى Unix (معرف المستخدم ومعرف المجموعة وغير ذلك).

- مصادقة المستخدم مع Active Directory.

- تجنب استخدام سامبا على طبعة حوسبة لإعادة تصدير تخزين ملفات OCI باستخدام بروتوكول Server Message Block (SMB) للوصول إلى Microsoft Windows.

- استخدم Active Directory وLDAP لإدارة المستخدمين المركزية.

- تمكين التشفير أثناء النقل باستخدام Kerberos.

قيود وصول NFS من Windows

فكر في القيود التالية الخاصة بالوصول إلى NFS من Microsoft Windows:

- بروتوكول NFS ليس بروتوكول مشاركة الملفات الافتراضي والأصلي في Windows. قد يكون الأداء الملاحظ من حالات فردية أبطأ مقارنةً بالشركات الصغيرة والمتوسطة. إذا كان هناك فرق في الأداء، فهو من منظور عميل NFS دون أي تأثير على الأداء المقدم من خدمة Oracle Cloud Infrastructure File Storage.

- مقيد بأذونات Unix دون دعم لقائمة التحكم في الوصول (ACL).

- دعم محدود للأحرف الدولية (بدون Unicode). انظر الأمرount للحصول على دعم محدود لمجموعة الأحرف الدولية.

حول المنتجات والخدمات والأدوار المطلوبة

يتطلب هذا الحل المنتجات والخدمات التالية:

- Oracle Cloud Infrastructure (OCI)

- تخزين ملفات OCI

- Active Directory

- LDAP

هذه هي الأدوار اللازمة لكل منتج وخدمة.

| اسم المنتج أو الخدمة: الأذونات | مطلوب لـ... |

|---|---|

| Oracle Cloud Infrastructure: الأذونات الموجودة في القسم. إذا تم فصل الأذون إلى أدوار مختلفة، فاتصل بالمسئولين المناسبين لتنفيذ المهمة. |

|

| Active Directory: كتابة الأذونات إلى Active Directory | قم بإنشاء المستخدمين وإضافة سمات المستخدم وإنشاء حسابات الكمبيوتر. |

| LDAP: مستخدم Active Directory ذو اسم LDAP المميز وكلمة السر |

تكوين LDAP على أهداف التوصيل. يتطلب هدف التثبيت وجود مستخدم لديه الحد الأدنى من أذونات القراءة فقط لمستخدمي القراءة والمجموعة والسمات ذات الصلة باستخدام LDAP. |

اطلع على منتجات Oracle وحلولها وخدماتها للحصول على ما تريده.