حماية أحمال عمل Siebel من خلال نشر جدار حماية VM - eries لـ Palo Alto Networks على Oracle Cloud

حماية أحمال عمل Oracle Siebel وقطعها، ومنع التهديدات المتقدمة، وتحسين رؤية التطبيقات باستخدام جدار حماية Palo Alto Networks VM - eries في Oracle Cloud Infrastructure.

شركة Palo Alto VM - eries هي معامل النموذج الافتراضي للجيل التالي من جدار حماية Palo Alto Networks، وهو يتيح لك تحقيق الأهداف التالية:

- الحد من سطح الهجوم وإدراج الوقاية من التهديد.

- أتمتة أمان الشبكة التي تضمن قابلية التوسع الآمنة حسب الطلب.

- إدارة أمان الشبكة بشكل متسق عبر عمليات النشر المختلفة.

البنية

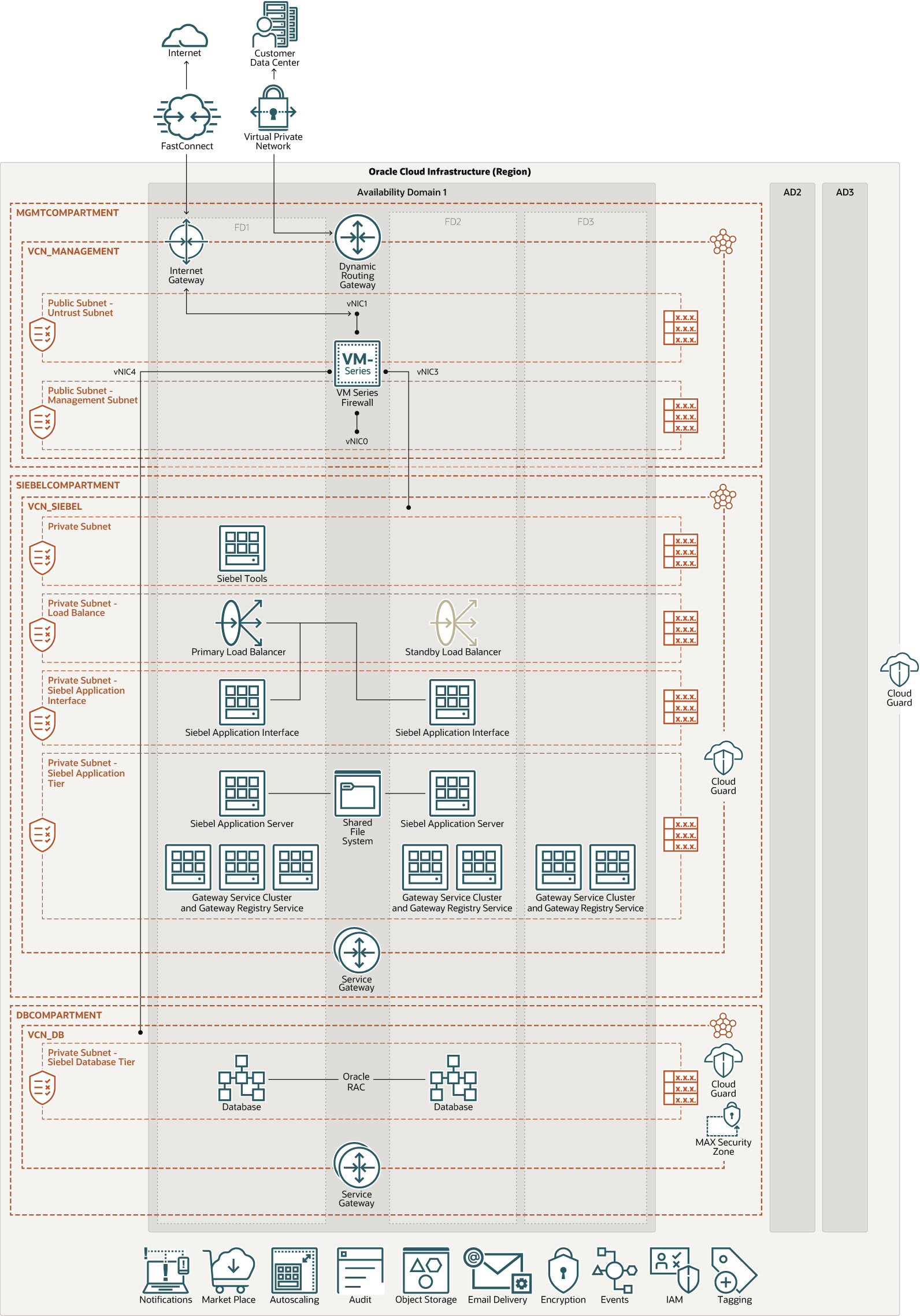

تعرض هذه البنية توزيع Oracle Siebel الذي يستخدم جدار حماية Palo Alto Networks VM - eries في Oracle Cloud Infrastructure (OCI).

يمكن نشر Palo Alto Networks VM مباشرةً من السوق في وحدة تحكم OCI الطرفية. من المهم أن تعمل مباشرةً مع Palo Alto Networks للتحقق من تصميمك باستخدام هذا الهيكل المرجعي كإرشاد.

تتيح لك شبكات بالو ألتو ووزع OCI VCN المتعدد كما هو موضح في الرسم التخطيطي المعماري التحكم في حركة المرور بين الشمال والجنوب والشرق والغرب:

- حركة المرور بين الشمال والجنوب: تضمن شركة Palo Alto Networks VM حركة المرور التي تدخل شبكة السحابة من مصدر غير موثوق به أو شبكة السحابة للوصول إلى مصدر غير موثوق به.

- حركة المرور بين الشرق والغرب: تضمن شركة Palo Alto Networks VM حركة المرور داخل بيئة السحابة بين الشبكات السحابية الافتراضية (VCNs).

في حين توصي شركة بالو ألتو نيتوركس بتجزئة الشبكة باستخدام لوحة وصل وطوبولوجيا متحدثة، حيث يتم توجيه حركة المرور عبر مركز مركزي وتكون متصلة بشبكات متميزة متعددة (متحدثون)، في البنية أدناه، تعتبر كل حركة المرور بين الشمال والجنوب وبين الشرق والغرب تمر عبر جدار حماية سلسلة PAN VM للحصول على مزيد من الأمان. ويتوقف ذلك على المعايير والمتطلبات الأمنية للشركة.

يجب أن تمر كل حركة مرور Oracle Siebel الداخلية والخارجية عبر Palo Alto Networks VM. لا يوجد إعداد تثبيت محلي بين VCNs، مما يعني أن أية تدفقات حركة مرور بين الشبكة الفرعية لتطبيق Siebel والشبكة الفرعية لقاعدة بيانات Siebel يجب أن تمر عبر جهاز VM لـ Palo Alto Networks للحصول على أمان أكثر تقدمًا وتحسيناً.

يوضح الشكل التالي هيكل المرجع هذا.

وصف الشكل التوضيحي deploy-siebel - alo-alto-vm-firewall.png

deploy-siebel - alo-alto-vm - irewall-oracle.zip

تشتمل البنية على المكونات التالية:

- Region (المنطقة)

منطقة Oracle Cloud Infrastructure هي منطقة جغرافية محلية تحتوي على مركز بيانات واحد أو أكثر، تسمى نطاقات الإتاحة. والمناطق مستقلة عن المناطق الأخرى، ويمكن لمسافات شاسعة أن تفصل بينها (عبر البلدان أو حتى القارات).

- تجزئة

المقاطع هي مقاطع منطقية عبر المناطق ضمن عقد إيجار Oracle Cloud Infrastructure. استخدم المقاطع لتنظيم مواردك في Oracle Cloud، والتحكم في الوصول إلى الموارد، وتعيين حصص الاستخدام. للتحكم في الوصول إلى الموارد في قسم محدد، يمكنك تحديد الأنظمة التي تحدد من يمكنه الوصول إلى الموارد والإجراءات التي يمكنه تنفيذها.

- نطاقات الإتاحة

تعتبر نطاقات الإتاحة مراكز بيانات مستقلة ومستقلة داخل المنطقة. ويتم عزل الموارد المادية في كل مجال من مجالات التوفر عن الموارد الموجودة في مجالات التوفر الأخرى، مما يوفر تسامحاً خاطئاً. لا تشترك نطاقات الإتاحة في البنية الأساسية مثل الطاقة أو التبريد أو شبكة نطاق الإتاحة الداخلية. ولذلك، فمن غير المرجح أن يؤثر الفشل في مجال واحد من مجالات التوافر الأخرى في المنطقة.

- مجالات الخطأ

نطاق الخطأ هو تجميع للأجهزة والبنية التحتية ضمن نطاق التوفر. يحتوي كل مجال إتاحة على ثلاثة مجالات خطأ مزودة بقدرة وأجهزة مستقلة. عند توزيع الموارد عبر نطاقات أخطاء متعددة، يمكن لتطبيقاتك أن تتسامح مع فشل الخادم الفعلي وصيانة النظام وفشل الطاقة داخل نطاق خطأ.

- شبكة السحابة الافتراضية (VCN) والشبكات الفرعية

VCN شبكة قابلة للتخصيص ومحددة برمجيًا تقوم بإعدادها في منطقة Oracle Cloud Infrastructure. مثل شبكات مراكز البيانات التقليدية، توفر لك شبكات VCN التحكم الكامل في بيئة الشبكة. يمكن أن يحتوي VCN على كتل CIDR متعددة غير متداخلة يمكنك تغييرها بعد تكوين VCN. يمكنك تقسيم VCN إلى شبكات فرعية، يمكن تحديد نطاقها إلى منطقة أو إلى نطاق إتاحة. تتكون كل شبكة فرعية من نطاق متجاور من العناوين لا يتداخل مع الشبكات الفرعية الأخرى في VCN. يمكنك تغيير حجم الشبكة الفرعية بعد التكوين. يمكن أن تكون الشبكة الفرعية عامة أو خاصة.

لنشر جدار حماية VM - eries في OCI، يجب أن يكون لدى VCN على الأقل ثلاث بطاقات واجهات شبكة افتراضية (VNIC) لواجهة الإدارة وواجهتي بيانات.

- جدار حماية سلسلة PAN VM

جدار حماية Palo Alto Networks VM - eries هو الشكل الافتراضي للجيل التالي من جدار حماية Palo Alto Networks. وهي في وضع يسمح باستخدامها في بيئة افتراضية أو سحابية حيث يمكنها حماية وتأمين حركة المرور بين الشرق والغرب والشمال والجنوب.

- مُوازن التحميل

توفر خدمة Oracle Cloud Infrastructure Load Balancing توزيع حركة المرور التلقائي من نقطة إدخال واحدة إلى خوادم متعددة يمكن الوصول إليها من VCN. توفر الخدمة موزان التحميل مع اختيارك لعنوان IP عام أو خاص وعرض النطاق الترددي المزود. تعمل وحدة موازنة التحميل على تحسين استخدام الموارد وتسهيل التوسيع والمساعدة على ضمان إتاحة عالية. يمكنك تكوين أنظمة موازنة تحميل متعددة وفحوص صحية خاصة بالتطبيق للتأكد من أن موزان التحميل يوجه حركة المرور إلى الطبعات الصحية فقط. يمكن لرصيد التحميل تقليل فترة الصيانة عن طريق سحب حركة المرور من خادم تطبيق غير صحي قبل إزالتها من الخدمة للصيانة. تتيح لك خدمة موازنة التحميل إمكانية تكوين موازنة تحميل عامة أو خاصة داخل VCN. يحتوي موزان التحميل العام على عنوان IP عام يمكن الوصول إليه من الإنترنت. يحتوي موزان التحميل الخاص على عنوان IP من الشبكة الفرعية المضيفة، وهو مرئي فقط في VCN. سيتم تكوين شبكات فرعية مخصصة لأرصدة التحميل الخاصة أو العامة للمتطلبات المستقبلية. سيتم اعتبار موزن التحميل العام OCI مع Oracle Cloud Infrastructure Web Application Firewall (WAF) لأي تطبيق ويب يستخدم الإنترنت أو API يستند إلى HTTP.

- طبقة التطبيق

تشتمل طبقة التطبيق على طبعات الحوسبة لتطبيق Oracle Siebel 2021. في هذا التصميم، يتم توزيع التطبيقات في الأجهزة الظاهرية، ويتم إرفاق كل مثيلات الحوسبة في طبقة التطبيق بشبكة فرعية خاصة. وبالتالي، فإن التطبيقات معزولة على مستوى الشبكة عن جميع الموارد الأخرى في المنظومة، وهي محمية من الوصول غير المأذون به إلى الشبكة. تتيح جيت واي NAT لطبعات الحوسبة الخاصة في طبقة التطبيق الوصول إلى المضيفين خارج السحابة (على سبيل المثال، تنزيل تصحيحات التطبيقات أو لأي عمليات تكامل خارجية). من خلال جيت واي NAT، يمكن لطبعات الحوسبة في الشبكة الفرعية الخاصة بدء الاتصالات بالإنترنت وتلقي الاستجابات، ولكن لن تتلقى أية اتصالات واردة تم بدؤها من مضيفين على الإنترنت. تتيح جيت واي الخدمة لطبعات الحوسبة الخاصة في طبقة التطبيق الوصول إلى خادم Yum داخل المنطقة للحصول على تحديثات نظام التشغيل والحزم الإضافية. كما تمكنك جيت واي الخدمة من نسخ التطبيقات احتياطيًا إلى Oracle Cloud Infrastructure Object Storage داخل المنطقة، دون تحريك الإنترنت العام. تتمتع المكونات الموجودة في طبقة التطبيق بصلاحية الوصول إلى مخزن ملفات Oracle Cloud Infrastructure المشترك، لتخزين الثنائي المشترك والبيانات التي تم إنشاؤها بواسطة تطبيقات Oracle Siebel.

- طبقة قاعدة البيانات

تحتوي طبقة قاعدة البيانات على طبعات Oracle Cloud Infrastructure Database. تعتمد قاعدة بيانات VM/جهاز IaaS أو Oracle Database Exadata Cloud Service على متطلبات قاعدة البيانات. تمكنك جيت واي الخدمة من نسخ قواعد البيانات احتياطيًا إلى Oracle Cloud Infrastructure Object Storage داخل المنطقة، دون إصدار إنترنت عام.

- قائمة السرية

بالنسبة لكل شبكة فرعية، يمكنك تكوين قواعد تأمين تحدد مصدر ووجهة ونوع حركة المرور التي يجب السماح بها داخل الشبكة الفرعية وخارجها.

- جيت واي ترجمة عنوان الشبكة (NAT)

تتيح جيت واي NAT للموارد الخاصة في VCN الوصول إلى المضيفين على الإنترنت، دون عرض تلك الموارد لاتصالات الإنترنت الواردة.

- جيت واي الخدمة

توفر جيت واي الخدمة وصولاً من VCN إلى خدمات أخرى، مثل Oracle Cloud Infrastructure Object Storage. تنتقل حركة المرور من VCN إلى خدمة Oracle عبر نسيج شبكة Oracle، ولا تمر عبر الإنترنت مطلقًا.

- حارس السحابة

يمكنك استخدام Oracle Cloud Guard لمراقبة تأمين مواردك في Oracle Cloud Infrastructure. يستخدم حارس السحابة وصفات أجهزة الكشف التي يمكنك تعريفها لفحص مواردك لمعرفة نقاط الضعف الأمنية ومراقبة المشغلين والمستخدمين للأنشطة الخطرة. عند اكتشاف أي تكوين خاطئ أو نشاط غير آمن، يوصي حارس السحابة باتخاذ إجراءات تصحيحية ويساعد في اتخاذ تلك الإجراءات، استنادًا إلى وصفات المستجيب التي يمكنك تعريفها.

- منطقة الأمان

تضمن مناطق الحماية أفضل الممارسات الأمنية في Oracle منذ البداية من خلال فرض سياسات مثل تشفير البيانات ومنع وصول الجمهور إلى الشبكات لقسم بأكمله. ترتبط منطقة الحماية بقسم يحمل نفس الاسم وتتضمن سياسات منطقة الحماية أو "وصفة" تنطبق على المقطع ومقاطعه الفرعية. لا يمكنك إضافة مقطع قياسي أو نقله إلى مقطع منطقة حماية.

منطقة تأمين Oracle القصوى هي أكثر الوصفات صرامة في Oracle مع فرض نظام صارم.

- خدمة مجموعة خدمة جيت واي وخدمة سجل جيت واي

يوفر Oracle Siebel Gateway سجل العناوين الديناميكي لخوادم Siebel ومكونات الخادم، وكذلك لواجهة تطبيق Siebel والوحدات النمطية الأخرى. تعمل واجهة تطبيق Siebel وجيت واي Siebel معًا لتوفير موازنة تحميل Siebel Server. يشتمل Siebel Gateway أيضًا على تخزين دائم في السجل لمعلومات التكوين لخادم Siebel وواجهة تطبيق Siebel والمكونات القابلة للتثبيت الأخرى.

يدعم Oracle Siebel CRM ميزة تجميع أصلية اختيارية لـ Siebel Gateway لتوفير مزايا إتاحة عالية لعملاء Siebel CRM. تعمل هذه الميزة على مستوى البرنامج وهي النهج المفضل والموصى به لتجميع Siebel Gateway. تدعم ميزة التجميع خدمة Siebel Gateway (حاوية التطبيق) وسجل Siebel Gateway.

التوصيات

- VCN

-

عند تكوين VCN، حدد عدد كتل CIDR المطلوبة وحجم كل قطعة استنادًا إلى عدد الموارد التي تخطط لإرفاقها بالشبكات الفرعية في VCN. استخدم كتل CIDR الموجودة داخل مساحة عنوان IP الخاصة القياسية.

-

حدد كتل CIDR التي لا تتداخل مع أي شبكة أخرى (في Oracle Cloud Infrastructure أو مركز البيانات المحلي أو موفر سحابة آخر) تنوي إعداد اتصالات خاصة بها.

بعد تكوين VCN، يمكنك تغيير مجموعات CIDR الخاصة بها وإضافتها وإزالتها.

-

عند تصميم الشبكات الفرعية، ضع في اعتبارك تدفق المرور ومتطلبات الأمان. إرفاق كل الموارد الموجودة داخل طبقة أو دور معين بنفس الشبكة الفرعية، والتي يمكن أن تكون بمثابة حد أمان.

-

استخدام الشبكات الفرعية الإقليمية.

-

يوصى بأن يكون للشبكات الفرعية الخاصة جداول توجيه فردية للتحكم في تدفق حركة المرور داخل وخارج VCN.

-

- أمان

استخدم Oracle Cloud Guard لمراقبة تأمين مواردك وصيانتها بشكل استباقي في Oracle Cloud Infrastructure. يستخدم حارس السحابة وصفات أجهزة الكشف التي يمكنك تعريفها لفحص مواردك لمعرفة نقاط الضعف الأمنية ومراقبة المشغلين والمستخدمين للأنشطة الخطرة. عند اكتشاف أي تكوين خاطئ أو نشاط غير آمن، يوصي حارس السحابة باتخاذ إجراءات تصحيحية ويساعد في اتخاذ تلك الإجراءات، استنادًا إلى وصفات المستجيب التي يمكنك تعريفها.

بالنسبة للموارد التي تتطلب الحد الأقصى من الحماية، يوصي Oracle باستخدام مناطق الحماية. منطقة الحماية هي مقطع مرتبط بوصفة محددة بواسطة Oracle لسياسات الحماية التي تستند إلى أفضل الممارسات. على سبيل المثال، يجب عدم إمكانية الوصول إلى الموارد الموجودة في منطقة الحماية من خلال الإنترنت العام ويجب تشفيرها باستخدام المفاتيح التي يديرها العميل. عند تكوين الموارد وتحديثها في منطقة سرية، يقوم Oracle Cloud Infrastructure بمراجعة العمليات مقابل السياسات الموجودة في وصفة منطقة الأمان، ورفض العمليات التي تنتهك أي من السياسات.

- حارس السحابة

استنساخ الوصفات الافتراضية التي يوفرها Oracle وتخصيصها لتكوين الوصفات المخصصة للكشف والمستجيب. تمكنك هذه الوصفات من تحديد نوع انتهاكات الأمان التي تقوم بإنشاء تحذير والإجراءات المسموح بها لتنفيذها عليها. على سبيل المثال، قد ترغب في اكتشاف رزم تخزين الكائنات التي تم تعيين رؤية لها على عام.

تطبيق Cloud Guard على مستوى الاستئجار لتغطية النطاق الأوسع ولتخفيف العبء الإداري لصيانة التكوينات المتعددة.

يمكنك أيضًا استخدام ميزة القائمة المدارة لتطبيق تكوينات معينة على أجهزة الكشف.

- مناطق السرية

بالنسبة للموارد التي تتطلب الحد الأقصى من الحماية، يوصي Oracle باستخدام مناطق الحماية. منطقة الحماية هي مقطع مرتبط بوصفة محددة بواسطة Oracle لسياسات الحماية التي تستند إلى أفضل الممارسات. على سبيل المثال، يجب عدم إمكانية الوصول إلى الموارد الموجودة في منطقة الحماية من خلال الإنترنت العام ويجب تشفيرها باستخدام المفاتيح التي يديرها العميل. عند تكوين الموارد وتحديثها في منطقة سرية، يقوم Oracle Cloud Infrastructure بمراجعة العمليات مقابل السياسات الموجودة في وصفة منطقة الأمان، ورفض العمليات التي تنتهك أي من السياسات.

- مجموعات أمن الشبكات

يمكنك استخدام وحدات التخزين غير الكافية لتحديد مجموعة من قواعد الإخراج والإغلاق التي تنطبق على وحدات التخزين غير المحددة. نوصي باستخدام قوائم NSGs بدلاً من قوائم التأمين، لأن مجموعات NSG تمكنك من فصل بنية الشبكة الفرعية لـ VCN عن متطلبات التأمين الخاصة بالتطبيق.

- عرض النطاق الترددي لموازن التحميل

أثناء تكوين وحدة موازنة التحميل، يمكنك إما تحديد شكل محدد مسبقًا يوفر عرض نطاق ترددي ثابت، أو تحديد شكل مخصص (مرن) حيث يمكنك تعيين نطاق عرض النطاق الترددي والسماح للخدمة بقياس عرض النطاق الترددي تلقائيًا استنادًا إلى أنماط المرور. باستخدام أي من النهجين، يمكنك تغيير الشكل في أي وقت بعد تكوين موزان التحميل.

الاعتبارات

عند توزيع Oracle Siebel CRM وPalo Alto Networks VM - eries في Oracle Cloud Infrastructure( OCI)، يجب مراعاة ما يلي.

- VCN

يوفر لك AVCN التحكم الكامل في بيئة الشبكة. يتضمن ذلك تخصيص مساحة عنوان IP الخاصة بك، وتكوين شبكات فرعية، وتكوين جداول توجيه، وتكوين جدران حماية ذات حالة. وتشبه الشبكة بشكل وثيق الشبكة التقليدية، بقواعد جدار الحماية وأنواع محددة من جيت واي الاتصال التي يمكنك استخدامها.

لنشر جدار حماية VM - eries في OCI، يجب أن يكون لدى VCN على الأقل ثلاث بطاقات واجهات شبكة افتراضية (VNIC) لواجهة الإدارة وواجهتي بيانات.- تأكد من عدم تداخل كتلة VCN CIDR مع VCNs الأخرى في Oracle Cloud Infrastructure (نفس المناطق أو مناطق مختلفة) ومع نطاقات شبكة IP الخاصة بالمؤسسات.

- يجب ألا تتداخل كتل CIDR الخاصة بـ VCN مع CIDR الخاصة بشبكة أخرى تناظرها.

- تأكد من عدم تخصيص كل عناوين IP مرة واحدة داخل VCN أو الشبكة الفرعية، بدلاً من ذلك قم بتخطيط حجز بعض عناوين IP للاستخدام الآجل.

- يمكن للمضيفين الذين لديهم متطلبات توجيه مماثلة استخدام نفس جداول التوجيه عبر نطاقات إتاحة متعددة. على سبيل المثال، المضيفون العموميون والمضيفون الخاصون وطبعات NAT.

- تأكد من استخدام قوائم التأمين كجداول حماية لإدارة الاتصال بين الشمال والجنوب (حركة مرور VCN الواردة والصادرة) وبين الشرق والغرب (حركة مرور VCN الداخلية بين شبكات فرعية متعددة) وتطبيقها على مستوى شبكة فرعية. تكتسب كل الطبعات الموجودة في هذه الشبكة الفرعية كل قواعد التأمين في SL هذا.

- يجب استثناء عناوين IP المحجوزة للاستخدام بواسطة Oracle (169.254.0/16).

- يغطي VCN قطعة IPv4 CIDR واحدة ومتصلة من اختيارك. داخل VCN، يمكن توزيع شبكات IPv4 الفرعية الفردية لمضيفي المجموعات. يتم التحكم في الوصول إلى كل شبكة فرعية بواسطة قوائم التأمين. تتحكم جدران الحماية في الأمان الإضافي على مستوى المضيف. الشبكات الفرعية هي أقسام فرعية معرفة في VCN. تتكون كل شبكة فرعية من نطاق متجاور من عناوين IP التي لا تتداخل مع الشبكات الفرعية الأخرى في VCN. يمكنك تعيين شبكة فرعية لوجودها إما في نطاق إتاحة واحد أو عبر منطقة بأكملها. تعمل الشبكات الفرعية كوحدة تكوين في VCN: تستخدم كل وحدات VNIC في شبكة فرعية محددة نفس جدول التوجيه وقوائم التأمين وخيارات DHCP. يمكنك تعيين شبكة فرعية إما عامة أو خاصة عند تكوينها. خاص يعني أن VNICs في الشبكة الفرعية لا يمكن أن تحتوي على عناوين IP عامة. يمكن أن تحتوي رموز VNIC العامة في الشبكة الفرعية على عناوين IP عامة وفقًا لتقديرك. للتحكم في الوصول إلى الشبكة، سيتم استخدام إستراتيجية شبكة فرعية متدرجة لـ VCN. نمط التصميم العام هو أن يكون له طبقات الشبكة الفرعية التالية:

- الشبكة الفرعية العامة للمضيفين وأجهزة جدار الحماية الافتراضية التي يمكن الوصول إليها خارجيًا.

- الشبكة الفرعية الخاصة للمضيفين الداخليين مثل قواعد البيانات وخوادم التطبيقات وأرصدة التحميل الخاصة.

- الشبكة الفرعية DMZ لرصيد التحميل العام.

- تستخدم OCI سلسلة من جداول التوجيه لإرسال حركة المرور من VCN وإضافة جدول مسار واحد إلى كل شبكة فرعية. الشبكة الفرعية هي قسم من VCN. في حالة عدم تحديد جدول توجيه، تستخدم الشبكة الفرعية جدول التوجيه الافتراضي لـ VCN. تحدد كل قاعدة جدول توجيه قطعة CIDR الوجهة وخطوة تالية (هدف) لأي حركة مرور تطابق CIDR. يستخدم OCI جدول توجيه الشبكة الفرعية فقط إذا كان عنوان IP الوجهة خارج كتلة CIDR المحددة في VCN؛ قواعد التوجيه غير مطلوبة لتمكين حركة المرور داخل VCN. وإذا كانت حركة المرور تحتوي على قواعد متداخلة، تستخدم OCI القاعدة الأكثر تحديدًا في جدول التوجيه لتوجيه حركة المرور.

- الأداء

- تحديد حجم الطبعة المناسب، الذي يتم تحديده بواسطة شكل الحوسبة، يحدد الحد الأقصى للإنتاجية المتاحة ووحدة المعالجة المركزية وRAM وعدد الواجهات

- فكر في إضافة واجهات مخصصة لخدمات FastConnect أو VPN.

- فكر في استخدام أشكال الحوسبة الكبيرة لتحقيق إنتاجية أعلى والوصول إلى المزيد من واجهات الشبكة.

تبعًا لكمية البيانات، يمكنك استخدام Oracle Cloud Infrastructure FastConnect أو IPSec VPN لإدارة التكاليف. للوصول بشكل أسرع، يمكنك تخزين الملفات التي تحتاج إلى وصول متكرر في الطبقة القياسية Oracle Cloud Infrastructure Object Storage.

- أمان

يتيح نشر جدار حماية من طراز Palo Alto Networks VM - eries في OCI إمكانية تكوين نظام أمان مركزي ومراقبة كل طبعات Palo Alto Networks VM - eries المادية والافتراضية.

- الإتاحة

- قم بنشر البنية الخاصة بك في مناطق جغرافية متميزة لأكبر تكرار.

- تكوين شبكات VPN موقعية مع الشبكات التنظيمية ذات الصلة للتواصل الزائد مع الشبكات المحلية.

- ضع في اعتبارك أفضل الممارسات للتوفر العالي في Oracle.

- التكلفة

يتوفر جدار الحماية طراز Palo Alto Networks VM - eries في نماذج الترخيص الخاصة بك (BYOL) وPay As You Go للحزمة 1 والمجموعة 2 في Oracle Cloud Marketplace.

- وتشمل المجموعة 1 رخصة القدرة من طراز VM - Series، ورخصة الوقاية من التهديدات، واستحقاق دعم الأقساط.

- تشتمل المجموعة 2 على رخصة سعة VM - eries بمجموعة كاملة من التراخيص التي تتضمن منع التهديد، وWildFire، وترشيح عنوان URL، وتأمين DNS، وGlobalProtect، واستحقاق دعم العلاوة.

توزيع

- النشر باستخدام المكدس في Oracle Cloud Marketplace:

- قم بإعداد البنية الأساسية للشبكة المطلوبة كما هو موضح في مخطط البنية. يرجى الاطلاع على المثال، إعداد منظومة شبكة محورية وسطحية.

- توزيع التطبيقات، مثل Oracle Siebel، على بيئتك.

- يشتمل Oracle Cloud Marketplace على قوائم متعددة للتكوينات ومتطلبات الترخيص المختلفة. على سبيل المثال، تؤدي ميزة القوائم التالية إلى الحصول على الترخيص الخاص بك (BYOL) أو الدفع. بالنسبة لكل قائمة تختارها، انقر على إحضار تطبيق واتبع الموجهات على الشاشة:

- النشر باستخدام تعليمات Terraform البرمجية في GitHub:

- انتقل إلى GitHub.

- استنساخ المستودع أو تنزيله إلى الكمبيوتر المحلي.

- اتبع التعليمات الواردة في مستند

README.