نشر حمل عمل متوافق مع SCCA باستخدام Cloud Native SCCA LZ في Oracle Cloud

توفر هذه البنية المرجعية إرشادات لمالكي المهام وشركاء التنفيذ التابعين لوزارة الدفاع الأمريكية (DoD) لاستخدام أتمتة النظام الأساسي الأصلي للسحابة من Oracle فيما يتعلق بمتطلبات بنية الحوسبة السحابية الآمنة.

استخدم حل منطقة هبوط بنية الحوسبة السحابية الآمنة الأصلية من Oracle Cloud (SCCA LZ) لنشر SCCA بسرعة في مستأجرك بأقل تدخل. يؤدي ذلك إلى نشر بنية آمنة للغاية في مستأجرك في الوقت المناسب.

الغرض من وزارة الدفاع (DoD) SCCA هو توفير حاجز الحماية بين DoD Information System Network (DISN)، والخدمات السحابية التجارية التي تستخدمها DoD مع تحسين تجارة أداء التكلفة في الأمن السيبراني. ستوفر SCCA بشكل استباقي وتفاعلي طبقة من الحماية الشاملة ضد الهجمات على البنية التحتية وتطبيقات المهام الخاصة بـ DISN التي تعمل داخل السحابة التجارية.

وهو يعالج على وجه التحديد الهجمات الناشئة عن التطبيقات الحيوية للمهام التي توجد داخل بيئة Cloud Service (CSE) على كل من البنية التحتية DISN والمستأجرين المجاورين في بيئة متعددة المستأجرين. وهو يوفر مستوى مستقلاً من الأمان لسياسة أمان المحتوى (CSP) المتسقة والذي يتيح استخدام عروض Cloud Service المتاحة تجاريًا (CSO) لاستضافة تطبيقات DoD للمهام التي تعمل على جميع مستويات تأثير نظام المعلومات DoD (2، 4، 5، و6). تتضمن مكونات SCCA الأساسية نقطة الوصول إلى السحابة (CAP) والخدمات المُدارة لمركز البيانات الافتراضي (VDSS) وخدمات إدارة مركز البيانات الافتراضي (VDMS) ومدير بيانات اعتماد السحابة الموثوق (TCCM).

تم نشر هذه البنية المرجعية بواسطة سحابة Oracle DoD لتتوافق مع معايير SCCA.

البنية

تدعم منطقة الهبوط هذه DISA SCCAs وتوفر إطارًا لتأمين مستوى التأثير DoD الأمريكي (IL) 4 و5 أحمال عمل على Oracle Cloud Infrastructure Government Cloud مفتاح المجال OC2 وOC3 المناطق الحكومية. تم تصميمه من أجل DoD، ولكنه متاح لأي عميل يرغب في تعزيز الأمان في منطقة الهبوط الخاصة به.

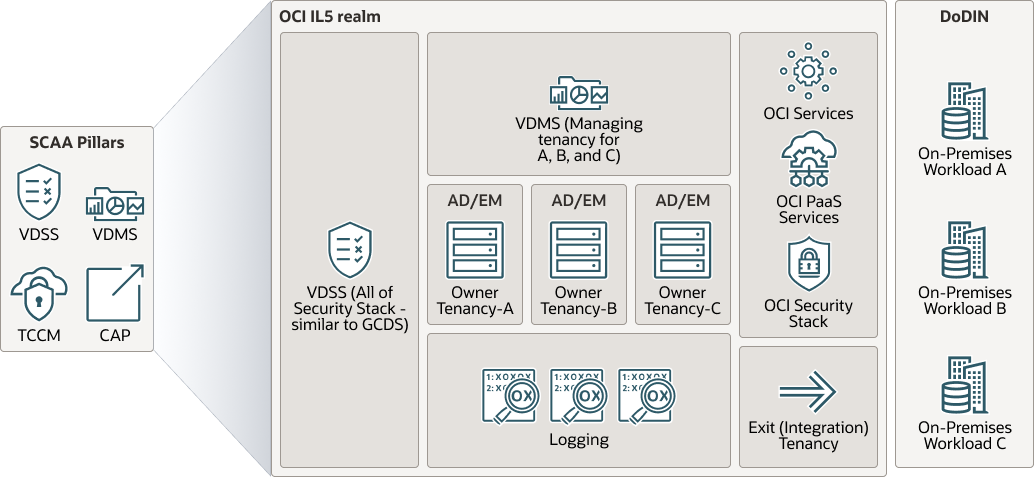

بنية مرجع Oracle Cloud Native SCCA Landing Zone

يوضح مخطط البنية المرجعية هذا عناصر البناء المجردة لإنشاء مكونات وتكوينات SCCA لكي تصبح متوافقة مع SCCA. يمكنك نشر هذه البنية بناءً على خدمات Oracle Cloud Infrastructure (OCI) السحابية الأصلية الموجودة هنا. تستند البنية المرجعية هذه إلى DISA FRD وتحتوي على مكونات CAP/BCAP وVDSS وVDMS وTCCM.

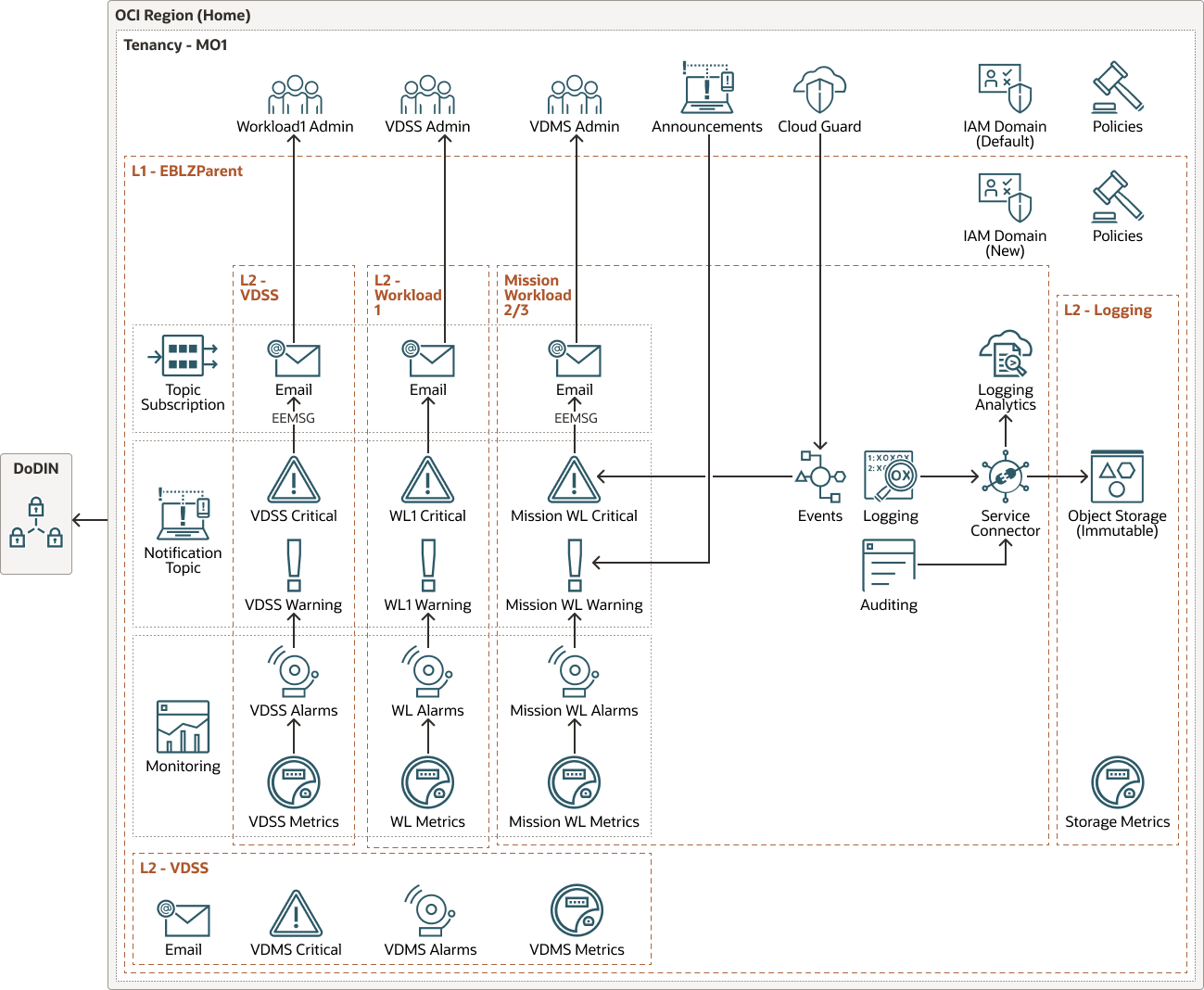

بنية المراقبة أو نشر عمل Oracle Cloud لتكون DoD متوافقة مع SCCA

كجزء من حل SCCA السحابي الأصلي، يوجد هيكل مراقبة في حجرات VDSS وVDMS وحِمل العمل التي تفي بمتطلبات SCCA الأولية. ويمكن تعديل ذلك وفقًا للنموذج التشغيلي للمسئول. توفر الخدمات داخل OCI مقاييس وأحداث يمكن مراقبتها من خلال لوحة معلومات المقاييس. يمكنك إنشاء تنبيهات بناءً على استعلامات عن هذه القياسات والأحداث. يمكنك تنظيم هذه التنبيهات في مجموعات تشتمل على موضوعات تقوم بتكوينها. يمكنك تكوين موضوعات مختلفة حسب الحاوية (VDSS وVDMS وعبء العمل) وتخصيص قواعد مراقبة مختلفة مخصصة لها.

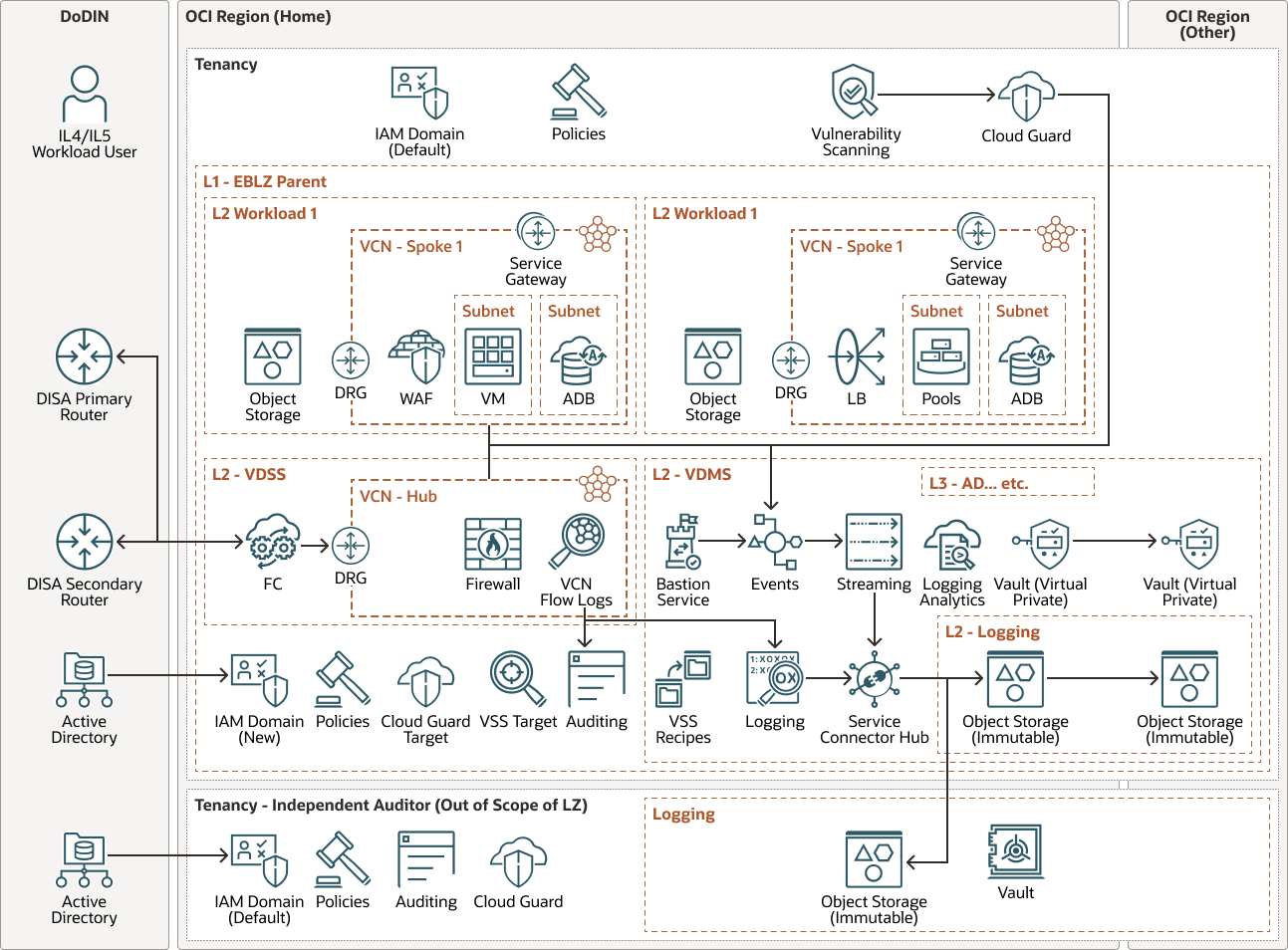

البنية التقنية Oracle Cloud Native SCCA Landing Zone

الاختصارات

| الاختصار | التعريف |

|---|---|

| أرسيبر | القيادة الإلكترونية للجيش الأمريكي |

| BCAP | CAP الحدية |

| BCND | الحد - CND |

| CAC | بطاقة الوصول العامة |

| غطاء | نقطة الوصول إلى السحابة |

| CND | الدفاع عن شبكة الكمبيوتر |

| علبة | بيئة Cloud Service |

| تسجيل الدخول الموحد | عروض Cloud Service |

| CSP | موفر Cloud Service |

| CSSP | موفرو خدمات الأمن السيبراني |

| DISA | وكالة نظم معلومات الدفاع |

| رفض | شبكة نظام معلومات الدفاع |

| DoD مدير المعلومات التنفيذي | كبير مسؤولي المعلومات بوزارة الدفاع |

| DoD | وزارة الدفاع |

| DoDIN | شبكة معلومات وزارة الدفاع |

| FRD | مستند المتطلبات الوظيفية |

| IaaS | البنية الأساسية كخدمة |

| إلينوي | مستوى التأثير |

| لتر | منطقة الوصول |

| تأكيد الاتصال | الدفاع الإلكتروني عن المهمة |

| NSG | مجموعات سرية الشبكة |

| PaaS | Platform as a Service |

| PIV | التحقق من التعريف الشخصي |

| RoT | جذر الثقة |

| SaaS | Software as a Service |

| SCCA | بنية حوسبة سحابية آمنة |

| سكا ليز | المنطقة الترحيبية لهيكل الحوسبة السحابية الآمن |

| SRG | دليل مورد التأمين |

| ستيج | أدلة التنفيذ الفني للأمان |

| TCCM | مدير بيانات اعتماد السحابة الموثوق بها |

| أوسيبركوم | القيادة الإلكترونية للولايات المتحدة |

| نظام إدارة المحتوى | الخدمات المُدارة بمركز البيانات الافتراضي |

| VDSS | خدمات أمان مراكز البيانات الافتراضية |

| VTAP | نقطة الوصول للاختبار الافتراضي |

تتضمن البنية المكونات التالية:

- نطاقات الإتاحة

تعتبر نطاقات التوافر مراكز بيانات مستقلة ومستقلة وحيدة داخل المنطقة. يتم عزل الموارد المادية في كل نطاق إتاحة عن الموارد الموجودة في نطاقات التوفر الأخرى، والتي توفر إمكانية تحمل الأخطاء. لا تتشارك نطاقات التوافر البنية الأساسية، مثل الطاقة أو التبريد أو شبكة نطاق التوفر الداخلي. لذا، من غير المحتمل أن يؤثر الفشل في أحد نطاقات التوفر على نطاقات التوفر الأخرى في المنطقة.

- Autonomous Database

Oracle Autonomous Database هي بيئات قاعدة بيانات مُدارة بالكامل ومكوّنة مسبقًا يمكنك استخدامها لمعالجة المعاملات وأحمال عمل تخزين البيانات. لست بحاجة إلى تكوين أي جهاز أو إدارته، أو تثبيت أي برنامج. يتعامل Oracle Cloud Infrastructure مع إنشاء قاعدة البيانات، بالإضافة إلى النسخ الاحتياطي وتصحيح وترقية وضبط قاعدة البيانات.

- Cloud Guard

يمكنك استخدام Oracle Cloud Guard لمراقبة أمان مواردك والحفاظ عليه في Oracle Cloud Infrastructure. يستخدم Cloud Guard وصفات القطاع التي يمكنك تعريفها لفحص مواردك لمواطن الضعف الأمنية ومراقبة المشغلين والمستخدمين للأنشطة الخطيرة. عند اكتشاف أي سوء تكوين أو نشاط غير آمن، يوصي Cloud Guard باتخاذ إجراءات تصحيحية والمساعدة في اتخاذ هذه الإجراءات، بناءً على وصفات المستجيب التي يمكنك تحديدها.

- حاوية

الحاويات عبارة عن أقسام منطقية عبر المناطق داخل عقد إيجار Oracle Cloud Infrastructure. استخدم الحاويات لتنظيم مواردك في Oracle Cloud، والتحكم في الوصول إلى الموارد، وتعيين حصص الاستخدام. للتحكم في الوصول إلى الموارد في أحد الأقسام، عليك تعريف الأنظمة التي تحدد من يمكنه الوصول إلى الموارد والإجراءات التي يمكنه تنفيذها.

- DRG

جهاز التوجيه الظاهري الذي يمكنك إرفاق VCNs وأنفاق IPSec به.

- خدمة قاعدة بيانات Exadata

تمكّنك Oracle Exadata Database Service من الاستفادة من قوة Exadata في السحابة. يمكنك توفير أنظمة X8M وX9M المرنة التي تتيح لك إضافة خوادم حوسبة قاعدة بيانات وخوادم تخزين إلى النظام مع نمو احتياجاتك. توفر أنظمة X8M وX9M RDMA عبر شبكات Ethernet المتقاربة (RoCE) لعرض النطاق الترددي العالي وزمن الوصول المنخفض ووحدات الذاكرة الدائمة (PMEM) وبرامج Exadata الذكية. يمكنك توفير نظامي X8M وX9M باستخدام شكل يعادل نظام X8 وX9M ذي الحامل ربع السنوي، ثم إضافة خوادم قاعدة بيانات وتخزين في أي وقت بعد التزويد.

توفر Oracle Exadata Database Service on Dedicated Infrastructure Oracle Exadata Database Machine كخدمة في مركز بيانات Oracle Cloud Infrastructure (OCI). يعد مثيل Oracle Exadata Database Service on Dedicated Infrastructure مجموعة أجهزة ظاهرية (VM) موجودة على حوامل Exadata في منطقة OCI.

توفر Oracle Exadata Database Service on Cloud@Customer Oracle Exadata Database Service المستضافة في مركز البيانات الخاص بك.

- FastConnect

يوفر Oracle Cloud Infrastructure FastConnect طريقة سهلة لإنشاء اتصال خاص مخصص بين مركز بياناتك وOracle Cloud Infrastructure. يوفر موقع FastConnect خيارات نطاق ترددي أعلى وتجربة شبكات أكثر موثوقية مقارنة بالاتصالات المستندة إلى الإنترنت.

- نطاقات الخطأ

مجال الخطأ هو مجموعة من الأجهزة والبنية التحتية داخل نطاق التوافر. يحتوي كل نطاق توافر على ثلاثة نطاقات خطأ ذات طاقة وأجهزة مستقلة. عند توزيع الموارد عبر نطاقات خطأ متعددة، يمكن لتطبيقاتك تحمل فشل الخادم المادي، وصيانة النظام، وحالات فشل الطاقة داخل نطاق الخطأ.

- جدار الحماية

يوفر خدمة اكتشاف التدخل ومنعه، كما يقوم بترشيح حركة المرور الواردة وفقًا للقواعد.

- الهوية

تفترض SCCA LZ توفر ميزة نطاق الهوية في المجال الذي سيتم توزيعها فيه. سيتم تمكين إشارة الميزة X.509 في توزيع مناطق الهبوط هذه. DoD سيحتاج العملاء إلى توفير موفر هوية X.509 الخاص بهم (IdP)، والذي يجب أن يدعم أيضًا ملف تعريف حامل المفتاح SAML (HOK). بمجرد تكوينه، سيتمكن المستخدمون الموحدون من تسجيل الدخول إلى وحدة تحكم OCI باستخدام بطاقة الوصول العامة (CAC) أو بطاقة التحقق من الهوية الشخصية (PIV). لدعم متطلبات الوصول إلى SCCA مع تكوين القسم أعلاه، سيتم نشر مجموعات IAM التالية: VDSSAAdmin المجموعة ومجموعة إدارة VDMS ومجموعة إدارة حمل العمل.

- خدمات مستقلة

هذه هي الخدمات على مستوى الإيجار التي سيتم تنشيطها لاستخدامها مع LZ وCloud Guard و VSS.

- موازن التحميل

توفر خدمة Oracle Cloud Infrastructure Load Balancing توزيع حركة المرور التلقائي من نقطة إدخال واحدة إلى خوادم متعددة في الواجهة الخلفية.

- بوابة المناظير المحلية (LPG)

تتيح لك وحدات LPG إقران VCN واحد مع VCN آخر في نفس المنطقة. يعني النظير أن VCNs تتواصل باستخدام عناوين IP الخاصة، دون مرور شبكة الإنترنت أو التوجيه عبر شبكتك المحلية.

- الأرشفة

تتوفر هذه الخدمة في الإيجار الخاص بك للتدقيق وتتضمن حجرة يتم فيها نسخ جميع سجلات التدقيق إلى موقع مشترك بقواعد الاحتفاظ حتى لا يمكن تعديل السجلات. ويكمن متطلب DoD في إمكانية وصول المستخدمين الخارجيين ومراجعي الحسابات وما شابه ذلك دون تعديل أذون البيئة المتبقية.

- تحليلات التسجيل

Oracle Logging Analytics هو حل سحابي في OCI يتيح لك فهرسة بيانات السجلات وإثراؤها وتجميعها واستكشافها والبحث فيها وتحليلها وربطها وتصورها ومراقبتها من التطبيقات والبنية الأساسية للنظام في مكان العمل أو في السحابة.

- المراقبة

توفر منصة OCI والمنطقة الترحيبية العديد من الخدمات التي تعمل معًا لتوفير إمكانيات المراقبة عبر مستأجرك. فهي تقوم بإنشاء هيكل مراقبة في مكونات VDSS وVDMS وأحمال العمل التي تقوم بإعدادها لمتطلبات المراقبة الأولية.

فهي توفر نقطة بداية يمكن للمسؤولين تعديلها وفقًا لنموذج التشغيل الخاص بهم. لتجنب التكلفة الزائدة والكثير من الرسائل، سيتم تعطيل كل هذه التنبيهات من خلال نشر منطقة الوصول بشكل افتراضي. بناءً على النموذج التشغيلي، يمكنك تمكين التنبيهات ذات الصلة من وحدة تحكم OCI.

- بوابة ترجمة عنوان الشبكة (NAT)

تتيح بوابة NAT للموارد الخاصة في VCN الوصول إلى الأجهزة المضيفة على الإنترنت، دون تعريض هذه الموارد لاتصالات الإنترنت الواردة.

- شبكة الاتصال

لحماية جميع تدفقات حركة المرور (الشمال والجنوب والشرق والغرب)، توصي OCI بتقسيم الشبكة باستخدام هيكل لوحة وصل (hub-and-spoke)، حيث يتم توجيه حركة المرور من خلال مركز مركزي يسمى Virtual Datacenter Security Stack (VDSS) VCN وهو متصل بشبكات مميزة متعددة (المتحدثات) تسمى Virtual Datacenter Managed Services (VDMS) VCN وWorkload VCNs.

يتم توجيه جميع حركات المرور بين أنظمة VDMS وحمل العمل، سواء من الإنترنت أو منه، أو من داخل الشركة أو إلى شبكة خدمات Oracle أو بينها، من خلال نظام VDSS ويتم فحصها باستخدام تقنيات منع التهديدات متعددة الطبقات الخاصة بجدار حماية الشبكة. يعد دور جدار حماية الشبكة أمرًا بالغ الأهمية، وبوصفه خدمة PaaS، تتم إدارة الأداء بواسطة OCI. يحتوي VDSS VCN على جدار حماية للشبكة يستند إلى Palo Alto Technologies وبوابة Oracle للإنترنت وDRG وبوابة Oracle Service. يتصل VDSS VCN بـ VCNs الفرعية (VDMS وWorkload) عبر DRG. يحتوي كل شبكة سحابية افتراضية (VCN) على مرفق بـ DRG، والذي يسمح لهم بالتواصل مع بعضهم البعض. راجع "استكشاف المزيد" للحصول على تفاصيل حول مرفقات DRG وVCN. تستخدم حركة المرور (من VDMS وWorkload) قواعد جدول المسارات لتوجيه حركة المرور عبر DRG إلى VDSS للفحص بواسطة جدار حماية الشبكة.

كما تعرض البنية خيار استخدام خدمة التقاط الحزم الجديدة في OCI تسمى نقطة الوصول للاختبار الافتراضي (VTAP). هناك مكون رئيسي آخر للبنية وهو التكامل بين موازن التحميل (موزع في نظام إدارة البيانات الافتراضية (VDMS) وحمل العمل) وجدار حماية تطبيق الويب (WAF).

- تخزين الكائنات

يوفر تخزين الكائنات وصولاً سريعًا إلى كميات كبيرة من البيانات المهيكلة وغير المهيكلة من أي نوع محتوى، بما في ذلك النسخ الاحتياطية لقاعدة البيانات والبيانات التحليلية والمحتوى الغني مثل الصور ومقاطع الفيديو. يمكنك تخزين البيانات بشكل آمن وآمن ثم استردادها مباشرة من الإنترنت أو من داخل النظام الأساسي السحابي. يمكنك توسيع نطاق التخزين بسلاسة دون التعرض لأي تدهور في الأداء أو موثوقية الخدمة. استخدم التخزين القياسي للتخزين "الساخن" الذي تحتاج إلى الوصول إليه بسرعة وعلى الفور وبشكل متكرر. استخدم تخزين الأرشيف للتخزين "البارد" الذي تحتفظ به لفترات طويلة من الوقت ونادراً ما تتمكن من الوصول إليه.

- Region (المنطقة)

منطقة Oracle Cloud Infrastructure هي منطقة جغرافية محلية تحتوي على مركز بيانات واحد أو أكثر، تسمى نطاقات التوفر. المناطق مستقلة عن المناطق الأخرى، والمسافات الشاسعة يمكن أن تفصل بينها (عبر البلدان أو حتى القارات).

- الأمان

سيتم تنفيذ الخدمات الأصلية التالية لسحابة OCI بواسطة المنطقة الترحيبية SCCA لمساعدة مؤسستك على تلبية متطلبات أمان SCCA VDMS.

- الخزانة (إدارة المفاتيح)

- أرشفة سجل مستودع التخزين

- التدفقات والأحداث

- مجموعة السجلات الافتراضية

- موصل الخدمة

- خدمة مسح نقاط الضعف الأمنية (VSS)

- Cloud Guard

- الحصن

- قائمة السرية

بالنسبة لكل شبكة فرعية، يمكنك إنشاء قواعد أمان تحدد المصدر والوجهة ونوع حركة المرور التي يجب السماح بها داخل الشبكة الفرعية وخارجها.

- منطقة الأمان

تضمن مناطق الأمان أفضل ممارسات أمان Oracle منذ البداية من خلال فرض سياسات مثل تشفير البيانات ومنع الوصول العام إلى الشبكات للحجرة بأكملها. ترتبط منطقة الأمان بقسم بنفس الاسم وتتضمن سياسات منطقة الأمان أو "وصفة" تنطبق على القسم وأقسامه الفرعية. لا يمكنك إضافة أو نقل قسم قياسي إلى مقسم منطقة سرية.

- مركز موصلات الخدمة

خدمتك لنقل البيانات بين الخدمات.

- بوابة الخدمة

توفر بوابة الخدمة الوصول من شبكة سحابة افتراضية (VCN) إلى الخدمات الأخرى، مثل Oracle Cloud Infrastructure Object Storage. تنتقل حركة المرور من VCN إلى خدمة Oracle عبر نسيج شبكة Oracle ولا تنتقل أبدًا عبر الإنترنت.

- متدفق

ستقوم هذه الإمكانية باستيعاب تدفقات البيانات كبيرة الحجم واستهلاكها في الوقت الفعلي.

- مجموعة العملاء

يُعد الإيجار قسمًا آمنًا ومعزولاً تقوم Oracle بإعداده داخل Oracle Cloud عند تسجيل الاشتراك في Oracle Cloud Infrastructure. يمكنك إنشاء مواردك وتنظيمها وإدارتها في Oracle Cloud ضمن مستأجرك. الإيجار مرادف لشركة أو تنظيم. وعادة ما يكون للشركة عقد إيجار واحد وتعكس هيكلها التنظيمي في هذا الإيجار. وعادة ما يرتبط عقد إيجار واحد باشتراك واحد، وعادة ما يكون لاشتراك واحد سوى عقد إيجار واحد.

- خدمات المستأجرين

وتشمل هذه الخدمات نطاقات الهوية، وIAM، والسياسات، والتدقيق، وCloud Guard.

- الشبكات الفرعية وشبكة السحابة الافتراضية (VCN)

شبكة السحابة الافتراضية (VCN) هي شبكة قابلة للتخصيص ومحددة بالبرامج قمت بإعدادها في منطقة Oracle Cloud Infrastructure. توفر لك شبكات VCN، مثلها مثل شبكات مراكز البيانات التقليدية، تحكمًا كاملاً في بيئة شبكتك. يمكن أن يحتوي VCN على العديد من كتل CIDR غير المتداخلة التي يمكنك تغييرها بعد إنشاء VCN. يمكنك تقسيم شبكة سحابية افتراضية (VCN) إلى شبكات فرعية، يمكن تحديد مجال لها إلى منطقة أو إلى نطاق إتاحة. وتتكون كل شبكة فرعية من نطاق متجاور من العناوين التي لا تتداخل مع الشبكات الفرعية الأخرى في شبكة السحابة الافتراضية (VCN). يمكنك تغيير حجم الشبكة الفرعية بعد إنشائها. يمكن أن تكون الشبكة الفرعية عامة أو خاصة.

- الخدمات المدارة لمركز البيانات الافتراضي (VDMS)

يتوافق مع جميع الخدمات الأساسية المطلوبة لإدارة عمليات البيئة مثل المخزن وVSS وتخزين الكائنات.

- خدمات أمان مراكز البيانات الظاهرية (VDSS)

VCN هو نقطة وصول واحدة داخل وخارج لحركة المرور الخاصة بك داخل البيئة الخاصة بك ويتم عزل حركة المرور والتحكم في الشبكة للتوجيه.

- المخزن الافتراضي الخاص (VPV)

خدمة إدارة التشفير التي تقوم بتخزين وإدارة مفاتيح وأسرار التشفير للوصول الآمن إلى الموارد. سيتم نسخ VPV إلى منطقة DR من أجل التكرار والإدارة الرئيسية في حالة وقوع كارثة.

- خدمة مسح نقاط الضعف الأمنية (VSS)

يجب عليك استخدام هذا لمراقبة جميع الجيوب باستمرار داخل بيئة موفر الخدمة السحابية لديك.

- حجرة حمل العمل

يحتوي كل حمل عمل على حجرة مخصصة وتوجيه VCN من خلال VDSS وجدار حماية الشبكة للتواصل مع الأنظمة المحلية.

إنكار

هذا المستند مخصص لأغراض البيانات فقط ويقصد به فقط مساعدتك في التخطيط لتنفيذ ميزات المنتج الموضحة وتجديدها. ولا يُعد ذلك التزامًا بتوفير أية مواد أو تعليمات برمجية أو وظائف، ولا يجب الاعتماد على ذلك في اتخاذ قرارات متعلقة بالشراء. وتظل عمليات التطوير والإصدارات وأوقات الميزات أو الوظائف الموضحة في هذا المستند تخضع لرؤية أوراكل الخاصة. يمكن أن يشير هذا المستند إلى المنتجات/الخدمات أو عناصر التحكم الأمنية الجاري حاليًا الحصول على ترخيص DISA Impact Level 5 المؤقت.

التوصيات

- VCN

عند إنشاء شبكة سحابية افتراضية (VCN)، حدد عدد كتل CIDR المطلوبة وحجم كل كتلة بناءً على عدد الموارد التي تخطط لإرفاقها بالشبكات الفرعية في شبكة سحابة افتراضية (VCN). استخدم كتل CIDR الموجودة ضمن مساحة عنوان IP الخاص القياسية.

حدد كتل CIDR التي لا تتداخل مع أي شبكة أخرى (في Oracle Cloud Infrastructure، أو مركز البيانات المحلي، أو موفر خدمة سحابية آخر) التي تنوي إعداد اتصالات خاصة بها.

بعد إنشاء شبكة سحابية افتراضية (VCN)، يمكنك تغيير كتل CIDR الخاصة بها وإضافتها وإزالتها.

عند تصميم الشبكات الفرعية، ضع في اعتبارك تدفق المرور ومتطلبات الأمان. قم بإرفاق كل الموارد الموجودة في طبقة أو دور معين بنفس الشبكة الفرعية، والتي يمكن أن تكون بمثابة حد أمان.

- Cloud Guard

استنسخ الوصفات الافتراضية التي توفرها Oracle وتخصيصها لإنشاء وصفات مخصصة للباحث والمستجيب. تمكنك هذه الوصفات من تحديد نوع انتهاكات الأمان التي ينتج عنها تحذير والإجراءات المسموح بتنفيذها. على سبيل المثال، قد ترغب في اكتشاف رزم تخزين الكائنات التي تم تعيين إمكانية العرض لها على عام.

قم بتطبيق Cloud Guard على مستوى الاستئجار لتغطية أوسع نطاق ولتخفيف العبء الإداري لصيانة التكوينات المتعددة.

يمكنك أيضًا استخدام ميزة القائمة المدارة لتطبيق تكوينات معينة على أجهزة الكشف.

- مناطق الأمان

بالنسبة للموارد التي تتطلب أقصى قدر من الأمان، توصي Oracle باستخدام مناطق الأمان. المنطقة الأمنية هي عبارة عن حجرة مرتبطة بوصفة محددة من Oracle لسياسات الأمان التي تستند إلى أفضل الممارسات. على سبيل المثال، لا يمكن الوصول إلى الموارد الموجودة في منطقة الأمان من خلال الإنترنت العام ويجب تشفيرها باستخدام المفاتيح التي يديرها العميل. عند تكوين الموارد وتحديثها في منطقة تأمين، يتحقق Oracle Cloud Infrastructure من العمليات وفقًا للسياسات الموجودة في وصفة منطقة الأمان، ورفض العمليات التي تنتهك أي من السياسات.

- مجموعات تأمين الشبكة (NSGs)

يمكنك استخدام NSGs لتحديد مجموعة من قواعد الإدخال والخروج التي تنطبق على VNIC محددة. نوصي باستخدام NSGs بدلاً من قوائم الأمان، لأن NSGs تمكنك من فصل بنية الشبكة الفرعية لـ VCN عن متطلبات الأمان للتطبيق.

- عرض النطاق الترددي لموازن التحميل

أثناء إنشاء موازن التحميل، يمكنك إما تحديد شكل معرف مسبقًا يوفر عرض نطاق ترددي ثابت، أو تحديد شكل مخصص (مرن) حيث تقوم بتعيين نطاق عرض النطاق الترددي وتتيح للخدمة قياس عرض النطاق الترددي تلقائيًا استنادًا إلى أنماط حركة المرور. باستخدام أي من الاتجاهين، يمكنك تغيير الشكل في أي وقت بعد إنشاء موازن التحميل.

الاعتبارات

ضع في اعتبارك النقاط التالية عند توزيع بنية SCCA LZ هذه.

- الأداء

داخل المنطقة، لا يتأثر الأداء بعدد VCNs. عندما تقوم بت نظير VCNs في مناطق مختلفة، ضع في اعتبارك زمن الوصول. عند تحديد المكونات والتطبيقات التي سيتم نشرها داخل حاويات أحمال عمل نظام إدارة VDMS وكائن الصيانة (استدعاء VCNs)، ستحتاج إلى التفكير بعناية في الإنتاجية التي يجب تنفيذها على مستوى الاتصال مع البيئة المحلية على شبكة VPN أو OCI FastConnect.

- الأمان

استخدم آليات الأمان المناسبة لحماية الهيكل. يشتمل الهيكل الذي تقوم بتوزيعه باستخدام تعليمات Terraform البرمجية المقدمة على خصائص التأمين التالية:

- تسمح قائمة التأمين الافتراضية الخاصة بـ VDSS VCN بحركة مرور SSH من 0.0.0.0/0. اضبط قائمة الأمان للسماح للمضيفين والشبكات التي يجب أن يكون لها وصول SSH (أو أي منافذ خدمات أخرى مطلوبة) للبنية الأساسية لديك.

- لا يمكن الوصول إلى Spoke VCNs (VDMS و MO Workload) من الإنترنت.

- الإدارة

يتم تبسيط إدارة المسارات لأن معظم المسارات ستكون في DRG. باستخدام DRG كـ VDSS، يمكن أن يكون هناك ما يصل إلى 300 مرفق.

- تكاليف التشغيل

يجب مراقبة استهلاك السحابة عن كثب لضمان أن تكون التكاليف التشغيلية ضمن الميزانية المصممة. تم تكوين علامات مستوى القسم الأساسية لمقاطع VDSS وVDMS. وتعد بعض موارد السحابة مثل Virtual Private Vault (وهو HSM مخصص) وجدار حماية الشبكة من متطلبات SCCA. ولهذه الخدمات تكلفة تشغيل أعلى ويمكن النظر في الخدمات البديلة في بيئات غير إنتاجية (على سبيل المثال، يمكن استخدام مخزن برمجيات مشترك بدلا من ذلك في بيئة غير إنتاجية.

توزيع

- التوزيع باستخدام مجموعة العينات في Oracle Cloud Infrastructure Resource Manager:

- انتقل إلى Oracle Cloud Infrastructure Resource Manager.

- قم بتسجيل الدخول (إذا لم تكن قد قمت بذلك بالفعل)، وأدخل بيانات صلاحية المستأجر والمستخدم.

- حدد المنطقة التي تريد توزيع المكدس فيها.

- اتبع الموجهات والتعليمات التي تظهر على الشاشة لتكوين الكومة: انقر على تكوين كومة، وانقر على قالب، ثم انقر على تحديد قالب، ثم انقر على هندسة، ثم انقر على قالب المنطقة الترحيبية لـ OCI SCCA، ثم انقر على تحديد قالب.

- بعد تكوين المكدس، انقر على إجراءات Terraform وحدد خطة.

- انتظر حتى تكتمل الوظيفة، وقم بمراجعة الخطة.

- إذا كانت التغييرات مطلوبة، فارجع إلى صفحة تفاصيل المكدس، وانقر على تحرير المكدس، وقم بإجراء التغييرات المطلوبة، ثم قم بتشغيل إجراء الخطة مرة أخرى.

- إذا لم تكن هناك حاجة لإجراء المزيد من التغييرات، فارجع إلى صفحة تفاصيل المكدس، وانقر على إجراءات Terraform، وحدد تطبيق.

- التوزيع باستخدام تعليمات Terraform البرمجية في GitHub:

- انتقل إلى GitHub.

- استنساخ المستودع أو تنزيله إلى الكمبيوتر المحلي.

- اتبع التعليمات الواردة في مستند

README.

اكتشاف المزيد

تعرف على المزيد حول Oracle Cloud للحكومة وDoD المجال وSCCA.

- للحصول على مزيد من المعلومات الخاصة بالسحابة الفيدرالية الأمريكية لـ OCI بترخيص مستوى التأثير 5 من DISA، ارجع إلى Oracle Cloud Infrastructure US Federal Cloud مع تصريح المستوى 5 لتأثير DISA

- دليل مسئول SCAA

- أدوار ومسئوليات SCAA

- وزارة الدفاع (DoD) المتطلبات الوظيفية لهيكل الحوسبة السحابية الآمن (SCCA)

- إعداد هيكل شبكة لوحة الوصل (hub) والتحدث (spoke) باستخدام عبّارة التوجيه الديناميكية

- بوابات التوجيه الديناميكي (DRGs)

- الإعلان عن VTAP لـ Oracle Cloud Infrastructure

- نظرة عامة على جدار حماية تطبيقات الويب

- للحصول على معلومات إضافية خاصة بحل SCCA الأصلي لسحابة Oracle، يُرجى التواصل مع فريق Oracle Cloud DoD Product Management.