فك ضغط PDP وPEP لدعم بنية انعدام الثقة على Oracle Cloud

توفر Oracle Cloud Infrastructure (OCI) مجموعة مقنعة من إمكانات الأمان لحماية أحمال العمل بالغة الأهمية والبيانات الحساسة. تنفذ Oracle Cloud نموذج أمان من دون ثقة يستند إلى بنية عدم الثقة التي أنشأها المعهد الوطني للمعايير والتكنولوجيا (NIST). يتيح لك هذا النموذج فرض وضع أمان صارم يتطلب التحقق من كل مستخدم يحاول الوصول إلى الأنظمة والشبكات والبيانات.

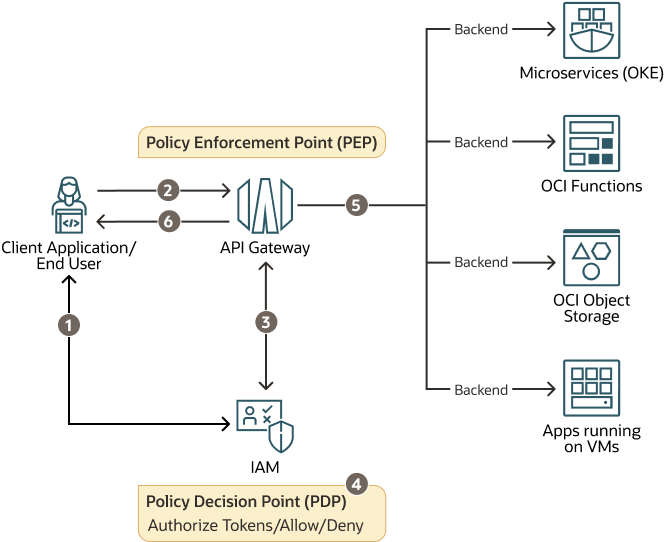

يمكنك دمج OCI Identity and Access Management وOCI API Gateway لتحقيق الفصل بين PDP وPEP.

إدارة الهوية والوصول (IAM)

توفر Oracle Cloud نظامًا أساسيًا من فئة المؤسسات للهوية كخدمة (IDaaS) يُسمى OCI Identity and Access Management. تستخدم OCI Identity and Access Management مجالات الهوية لتوفير هويات السحابة والمستخدمين والتطبيقات الآمنة. يمكنك استخدام OCI Identity and Access Management مع مجالات الهوية باعتبارها PDP للسماح بالوصول إلى مختلف موارد أو خدمات السحابة أو رفضه من خلال تحديد سياسات دقيقة.

يعمل النظام الأساسي للهوية بمثابة الباب الأمامي للخدمات السحابية، بالإضافة إلى نظام أساسي مستقل للهوية كخدمة (IDaaS) لكل من مستخدمي المؤسسة والمستهلكين. يوفر هذا النظام الأساسي إمكانات إدارة الهوية الرئيسة للتطبيقات والخدمات التي تعمل في Oracle Cloud وسحابات الجهات الخارجية ومراكز البيانات المحلية. توفر OCI Identity and Access Management المصادقة وتسجيل الدخول الموحد (SSO) وإدارة دورة حياة الهوية لـ Oracle Cloud ولتطبيقات Oracle والتطبيقات غير التابعة لـ Oracle، سواء كانت SaaS أو مستضافة على السحابة أو محلية. يتيح لك IAM أيضًا التحكم في نوع الوصول الذي تمتلكه مجموعة من المستخدمين وموارد السحابة المحددة.

بوابة API

تبني Oracle Cloud الخدمات باستخدام نهج تصميم الأمان أولاً. باستخدام هذا النهج، تتيح لك خدمات مثل OCI API Gateway تكوين سياسات الوصول إلى البيانات التي تسمح للمستخدمين أو التطبيقات المصرح لهم فقط بالوصول إلى البيانات عبر المؤسسة.

تتيح لك خدمة OCI API Gateway تكوين واجهات HTTP/S محكومة (APIs) للعديد من الأطراف الخلفية بما في ذلك خدمات Oracle Cloud مثل موازنة أحمال OCI ووظائف OCI وحوسبة OCI والتطبيقات المحلية المتصلة بـ Oracle Cloud من خلال VPN أو OCI FastConnect. توفر بوابة واجهة برمجة تطبيقات OCI ميزات إنفاذ السياسة مثل الحد من السعر لنقاط انتهاء HTTP/S والمصادقة مع موفري الهوية والوصول إلى خدمات RESTful المتعددة في السحابة وفي أماكن العمل على حد سواء.

يضمن OCI API Gateway تصديق المتصل بحيث لا يمكن استدعاء الطرف الخلفي المتصل بالعبّارة بشكل مجهول. يمكن لـ OCI API Gateway أيضًا التحقق من الاعتماد ويتيح لك إضافة عناوين URL HTTP وHTTP/S إلى خدمة خلفية لمنح هذه الخدمات الوصول إلى الواجهة الأمامية مع فرض النظام. يمكن أن تكون عناوين URL لـ HTTP/S التي تحددها لخدمة الواجهة الخلفية واحدة مما يلي:

- عنوان URL لخدمة Oracle Cloud (على سبيل المثال، وظائف OCI أو تخزين كائنات OCI)

- عنوان URL لخدمة في شبكتك الخاصة أو الداخلية المتصلة بـ OCI من خلال VPN أو OCI FastConnect

البنية

يوضح الشكل التالي البنية المرجعية هذه.

وصف الشكل التوضيحي صفر-trust-pdp-pep-oci.png

صفر-trust-pdp-pep-oci-oracle.zip

- إنشاء رمز مميز للوصول

يستخدم تطبيق عميل المستخدم النهائي واجهة برمجة تطبيقات IAM لإنشاء مقطع وصول JWT من OCI Identity and Access Management (PDP).

- الاتصال بمقطع الوصول (JWT)

يتم إرسال رمز وصول JWT المميز إلى OCI API Gateway كجزء من رأس طلب HTTP لكل استدعاء API. بشكل اختياري، يمكن أن يحتوي المقطع على نطاقات محددة خصيصًا للموارد.

- التحقق من السياسة والتحقق من JWT باستخدام IAM

تستدعي OCI API Gateway (PEP) IAM Authorization API وتمرير رمز الوصول المميز المستلم من العميل.

- قرار النظام

تقوم خدمة OCI Identity and Access Management (PDP) بتقييم الرمز المميز وإرجاع قرار بالسماح أو الرفض.

- منح الوصول إلى الواجهات الخلفية

تمنح بوابة واجهة برمجة تطبيقات OCI (PEP) الوصول إلى الخدمات الخلفية أو ترفضه (مثل الخدمات الصغيرة التي تعمل في Oracle Cloud Infrastructure Container Engine for Kubernetes (OKE) أو وظائف OCI أو تخزين كائنات OCI أو إلى نقطة انتهاء خدمة يعرضها تطبيق يعمل في VM) بناءً على نتيجة قرار سياسة IAM.

- الاستجابة (200 موافق / 403 ممنوع)

تقوم جيت واي OCI API (PEP) بإرجاع الحالة 200 موافق (السماح) أو 403 ممنوع (رفض) إلى المتصل.

يمكنك استخدام استدعاءات وحدة تحكم OCI أو واجهة المستخدم الرسومية وREST لتكوين تنفيذ هذا التكامل.

تحتوي البنية على المكونات التالية:

- بوابة واجهة برمجة التطبيقات

تتيح لك خدمة OCI API Gateway نشر واجهات برمجة التطبيقات مع نقاط انتهاء خاصة يمكن الوصول إليها من داخل شبكتك، والتي يمكنك عرضها على الإنترنت العام إذا لزم الأمر. تدعم نقاط النهاية التحقق من واجهة برمجة التطبيقات (API) وتحويل الطلب والاستجابة وCORS والتصديق والاعتماد وتقييد الطلب.

- إدارة الهوية والوصول (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) هو مستوى التحكم في الوصول لـ Oracle Cloud Infrastructure (OCI) وOracle Cloud Applications. تتيح لك واجهة برمجة تطبيقات IAM وواجهة المستخدم إدارة مجالات الهوية والموارد داخل مجال الهوية. يمثل كل مجال هوية OCI IAM حلاً مستقلًا لإدارة الهوية والوصول أو مجموعة مختلفة من المستخدمين.

يتيح لك IAM التحكم في من يمكنه الوصول إلى مواردك في OCI والعمليات التي يمكنه تنفيذها على هذه الموارد.

- السياسة

تحدد سياسة Oracle Cloud Infrastructure Identity and Access Management من يمكنه الوصول إلى الموارد وكيفية الوصول إليها. يتم منح الوصول على مستوى المجموعة والوعاء، ما يعني أنه يمكنك كتابة نهج يمنح المجموعة نوعًا محددًا من الوصول داخل وعاء معين، أو إلى مثيل قاعدة البيانات المؤجر.

- محرك حاوية لـ Kubernetes

Oracle Cloud Infrastructure Container Engine for Kubernetes (OKE) هي خدمة مدارة بالكامل وقابلة للتوسع وعالية التوافر يمكنك استخدامها لنشر تطبيقاتك المحفوظة في حاويات على السحابة. يمكنك تحديد موارد الحوسبة التي تتطلبها تطبيقاتك، ويقوم Container Engine for Kubernetes بتوفيرها في Oracle Cloud Infrastructure في مثيل قاعدة البيانات المؤجر الحالي. يستخدم Container Engine for Kubernetes نظام Kubernetes لأتمتة نشر التطبيقات المحفوظة في حاويات وتوسيعها وإدارتها عبر مجموعات المضيفين.

- الوظائف

Oracle Cloud Infrastructure Functions هي نظام أساسي مُدار بالكامل ومتعدد المؤسسات وقابل للتوسع بدرجة كبيرة وحسب الطلب وFunctions-as-a-Service (FaaS). يتم تشغيله بواسطة محرك Fn Project مفتوح المصدر. تتيح لك الوظائف نشر التعليمات البرمجية، واستدعائها مباشرة أو تشغيلها استجابة للأحداث. تستخدم Oracle Functions حاويات Docker المستضافة في Oracle Cloud Infrastructure Registry.

- مخزن الكائنات

يوفر تخزين الكائنات وصولاً سريعًا إلى كميات كبيرة من البيانات المهيكلة وغير المهيكلة من أي نوع محتوى، بما في ذلك النسخ الاحتياطية لقاعدة البيانات والبيانات التحليلية والمحتوى الغني مثل الصور ومقاطع الفيديو. يمكنك تخزين البيانات بأمان وأمان ثم استردادها مباشرة من الإنترنت أو من داخل النظام الأساسي السحابي. يمكنك توسيع نطاق التخزين بسلاسة دون التعرض لأي تدهور في الأداء أو موثوقية الخدمة. استخدم التخزين القياسي للتخزين "الساخن" الذي تحتاج إلى الوصول إليه بسرعة وعلى الفور وبشكل متكرر. استخدم تخزين الأرشيف للتخزين "البارد" الذي تحتفظ به لفترات طويلة من الوقت ونادراً ما تصل إليه.

التوصيات

- التأمين

استخدم Oracle Cloud Guard لمراقبة أمان مواردك والحفاظ عليها في Oracle Cloud Infrastructure (OCI) بشكل استباقي. يستخدم Oracle Cloud Guard خطط أدوات الكشف التي يمكنك تعريفها لفحص مواردك بحثًا عن نقاط الضعف الأمنية ومراقبة المشغلين والمستخدمين بحثًا عن أنشطة خطرة. عند اكتشاف خطأ في التكوين أو نشاط غير آمن، يوصي Oracle Cloud Guard بإجراءات تصحيحية ويساعد في اتخاذ هذه الإجراءات، استنادًا إلى خطط المستجيب التي يمكنك تعريفها.

بالنسبة للموارد التي تتطلب أقصى قدر من الأمان، توصي Oracle باستخدام مناطق الأمان. منطقة الأمان هي وعاء مرتبط بخطة محددة من Oracle لسياسات الأمان تستند إلى أفضل الممارسات. على سبيل المثال، يجب عدم إمكانية الوصول إلى الموارد الموجودة في منطقة الأمان من الإنترنت العام ويجب تشفيرها باستخدام مفاتيح يديرها العميل. عند تكوين الموارد وتحديثها في منطقة أمان، تتحقق OCI من العمليات مقابل السياسات في خطة منطقة الأمان وترفض العمليات التي تنتهك أي من السياسات.

- Cloud Guard

استنساخ الخطط الافتراضية المقدمة من Oracle وتخصيصها لتكوين خطط أدوات كشف ومستجيب مخصصة. تتيح لك هذه الخطط تحديد نوع انتهاكات الأمان التي تولد تحذيرًا والإجراءات المسموح بتنفيذها عليها. على سبيل المثال، قد ترغب في اكتشاف رزم تخزين كائنات OCI التي تم تعيين إمكانية رؤيتها على "عام".

تطبيق Oracle Cloud Guard على مستوى مثيل قاعدة البيانات المؤجر لتغطية أوسع نطاق ولتقليل العبء الإداري المتمثل في الحفاظ على تكوينات متعددة.

يمكنك أيضًا استخدام ميزة القائمة المدارة لتطبيق تكوينات معينة على أدوات الكشف.

الاعتبارات

فكر فيما يلي عند تنفيذ البنية المرجعية هذه:

- توفير المستخدم والتحكم في الوصول

عند منح العملاء حق الوصول إلى البيانات وخدمات الواجهات الخلفية، كيف يتم توفيرها في Oracle Cloud Infrastructure Identity and Access Management (الذي يصادق عليها)؟ كيف يتم إلغاء تزويدهم عندما يتم إلغاء حقوق الوصول الخاصة بهم؟ وتنشأ هذه الاعتبارات كجزء من النقاش الأوسع حول كيفية إتاحة منتجات البيانات النقدية ولمن.

- الأداء

يدعم Oracle Cloud Infrastructure API Gateway تخزين الاستجابة في الذاكرة المخبئية من خلال التكامل مع خادم ذاكرة مخبئية خارجي (مثل خادم Redis أو KeyDB)، مما يساعد على تجنب التحميل غير الضروري على الخدمات الخلفية. باستخدام الاستجابات المخزنة في الذاكرة المخبئية، يتم إكمال الطلبات المتشابهة عن طريق استرجاع البيانات من الذاكرة المخبئية للاستجابة بدلاً من إرسال الطلب إلى خدمة الواجهة الخلفية. وهذا يقلل من الحمل على خدمات الواجهة الخلفية، مما يساعد على تحسين الأداء وتقليل التكاليف.

تقوم بوابة واجهة برمجة تطبيقات OCI أيضًا بتخزين مقاطع التصديق في الذاكرة المخبئية استنادًا إلى وقت عملها (TTL)، مما يقلل الحمل على موفر الهوية ويحسن الأداء.

- التأمين

تستخدم خدمات Oracle Cloud Infrastructure (OCI) سياسات OCI Identity and Access Management مثل السماح لـ OCI API Gateway باستدعاء الوظائف. يمكن أن تتحكم بوابة واجهة برمجة تطبيقات OCI أيضًا في الوصول باستخدام تصديق OAuth واعتماده. يمكن توحيد التصديق والاعتماد من خلال OCI Identity and Access Management، مما يمنح OCI API Gateway القدرة على التصديق مقابل مجموعة واسعة من الخدمات وإعدادات التصديق.

- التوافر العالي

فكر في استخدام خيار إتاحة عالية استنادًا إلى متطلبات النشر والمنطقة. تتضمن الخيارات توزيع الموارد عبر نطاقات إتاحة متعددة في منطقة ما وتوزيع الموارد عبر نطاقات الخطأ داخل نطاق الإتاحة. توفر مجالات الخطأ أفضل مرونة لأحمال العمل المنشورة داخل نطاق إتاحة واحد. للتوافر العالي في طبقة التطبيق، قم بنشر خوادم التطبيقات في نطاقات خطأ مختلفة واستخدم موازن تحميل لتوزيع حركة مرور العميل عبر خوادم التطبيقات.

اكتشاف المزيد

تعرف على المزيد حول Oracle Cloud Infrastructure.

- Oracle Cloud Infrastructure Identity and Access Management

- واجهات برمجة تطبيقات Oracle Cloud Infrastructure Identity and Access Management

- واجهة برمجة تطبيقات Oracle Cloud Infrastructure Identity and Access Management Authorization

- نموذج الثقة الصفرية

- إدارة واجهة برمجة التطبيقات

- وثائق منتج عبّارة API