تأمين التطبيق باستخدام WAF

بمجرد توجيه التطبيق الخاص بك من خلال جدار حماية تطبيقات الويب (WAF)، قم بتأمين التطبيق من خلال استخدام سمات السرية المختلفة المعروضة من خلال بروتوكول التطبيق اللاسلكي (WAF).

يمكنك تأمين التطبيق بواسطة:

- تكوين قواعد الحماية

- استخدام إدارة اللوحات

- إضافة قواعد الوصول

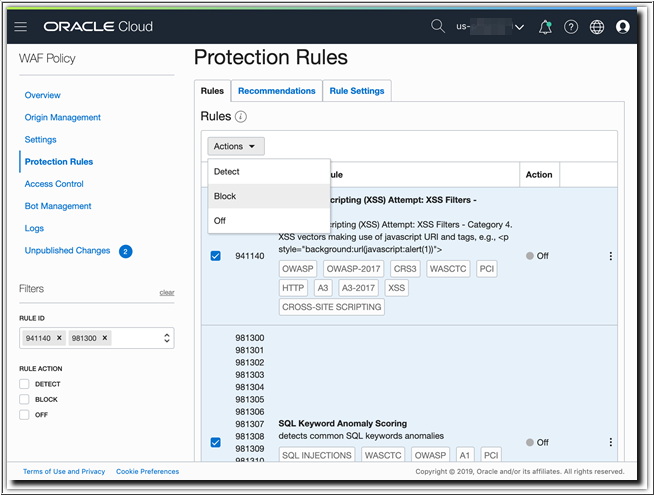

تكوين قواعد الحماية

يمكنك تأمين التطبيق بقواعد لقطعة وحدات كتابة اسكربت الموقع المتقاطع (XSS) وإحضار SQL (SQLi).

التحقق من قواعد الحماية

Block عدة مرات. الآن، ارجع إلى بيانات نظام WAF في وحدة تحكم Oracle Cloud Infrastructure الطرفية لفحص السجلات.

- افتح نظام العرض التجريبي للموظف.

- انقر على السجلات.

- حدد نطاقًا زمنيًا/زمنيًا يتجاوز الوقت الذي حاولت فيه استخدام SQLi وXSS attacks.

- حدد العناصر التي تشتمل على

Action: Block، وقم بتوسيع بيانات الصف في طلب مجمد ثم انقر على عرض JSON. - عرض الرسائل المسرودة كـ

protectionRuleDetectionsوبيانات الطلب الأخرى.

استخدام إدارة الإطارات

إحدى ميزات خدمة جدار الحماية من تطبيق ويب Oracle Cloud Infrastructure (WAF) هي إمكانيات إدارة بوينت.

وفي حالات عديدة، تكون الحركة غير البشرية أكبر نسبة مئوية من حركة المرور في الموقع. وفي حين أن "لوحات" صالحة "معينة مفضلة، فإن" لوحات "أخرى" قد تحاول إزالة المحتويات أوالتشذيب أوالصمغ أوهجمات الفرض من طبقة التطبيق أوهجمات DDoS الخاصة بطبقة التطبيق.

على سبيل المثال، قد ترغب في إضافة قوائم سماح إلى منطقة معينة معروفة لتحسين محرك البحث (SEO) وأغراض ترتيب المحتوى، ولكن قصر التحقق من المستخدم البشري على تفاعلات معينة. ويمكن إنجاز هذا النوع من السيناريوهات بسهولة من خلال إعدادات إدارة "Bot" لسياسة WAF.

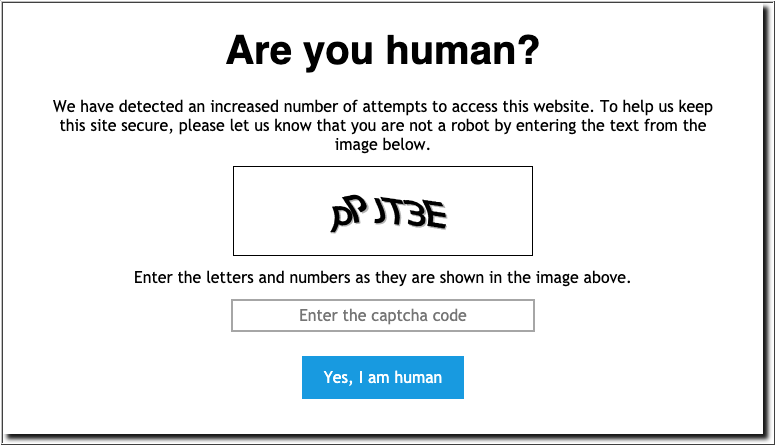

إضافة تحدي CAPTCHA

إحدى سمات التراكم لإدارة Bot هي CAPTCHA. يوفر استخدام CAPTCHA وسيلة بسيطة للتحقق من المستخدمين التي تضمن التفاعل البشري، دون طلب أية تغييرات على التطبيق الأساسي.

بعد إدخال التعليمات البرمجية الصحيحة، أدخل موقع الويب دون أية أسئلة التحقق من الهوية لفترة مطابقة لقيمة Session Duration في تكوين التحقق من الهوية.

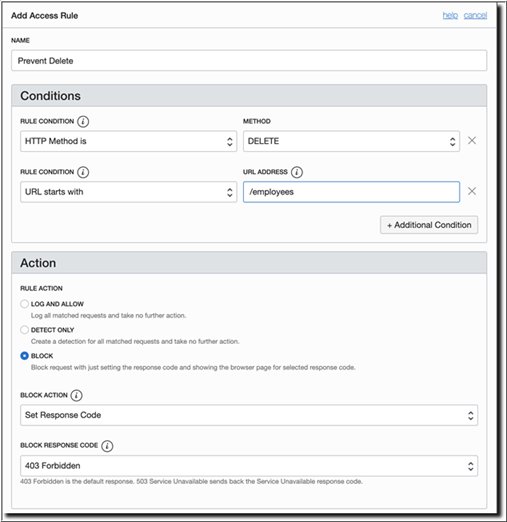

إضافة قاعدة التحكم في صلاحيات الوصول

يوفر التحكم في الوصول إلى WAF طبقة تأمين إضافية عن طريق قصر الوصول إلى البيانات والخدمات المتاحة في التطبيق أومنعه.

- رؤوس HTTP

- أنماط عناوين URL

- عناوين IP

- الموقع الجغرافي

في نموذج تطبيق الموظف، لديك إمكانية حذف بيانات الموظف من قاعدة البيانات. قد تحتاج إلى تقييد استخدام سمة Delete لغرض التأمين. يمكنك تكوين قاعدة وصول وتطبيقها لمنع طلبات الحذف.

بعد نشر التغييرات واستئناف نظام WAF في حالة ACTIVE:

- افتح علامة تبويب الشبكة من صفحة أدوات مطور المستعرض.

- قم بالوصول إلى نموذج تطبيق الموظف،

http://employee.<example.com>/public/، من المتصفح الخاص بك. - حدد سجل موظف، ثم انقر زر حذف

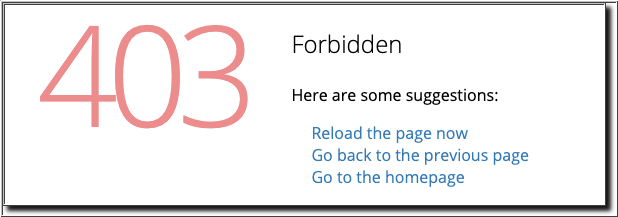

في علامة تبويب "الشبكة" بقسم "أدوات مطور مستعرض"، ستلاحظ أن WAF قد استبعد هذا الطلب وتم تجميده باستجابة 403 Forbidden.

تتم مناقشة سمات Oracle Cloud Infrastructure WAF في تركيز هذا الحل على تأمين مثال أساسي. ستكون سيناريوهات الاستخدام فريدة لكل تطبيق، ويمكنك تكوين WAF وفقًا لذلك.