تعلم حول حماية تطبيقات الويب المستندة إلى الأجهزة المصغرة من الملابس

عند توزيع التطبيقات في السحابة العمومية، فمن الضروري حمايتها وتأمينها في كل مستوى. توفر خدمة WAF على Oracle Cloud Infrastructure طريقة منظرة لتأمين التطبيقات في إطار "اللياقات". تشتمل بعض الخصائص على ما لا الحصر على:

- أكثر من 250 مشروع تأمين مفتوح مسبقًا للوصول إلى الويب (OWASP) والتطبيق وقواعد الحماية الخاصة بالتعامل

- التحليل الذكي لسلسلة العمليات المجمعة من مصادر متعددة، بما في ذلك Webroot BrightCloud®

- إدارة Bot المتقدمة باستخدام التحقق من JavaScript وCPITCHA للتحقق من الهوية، إضافة إلى حد، ومطابقة الجهاز، وخوارزميات التفاعل البشري

- التحكم في الوصول المستند إلى القاعدة، بما في ذلك رؤوس HTTP وأنماط عنوان URL والموقع الجغرافي وخصائص عنوان IP

- حماية هجوم طبقة 7 رفض خدمة (DDoS) الموزعة

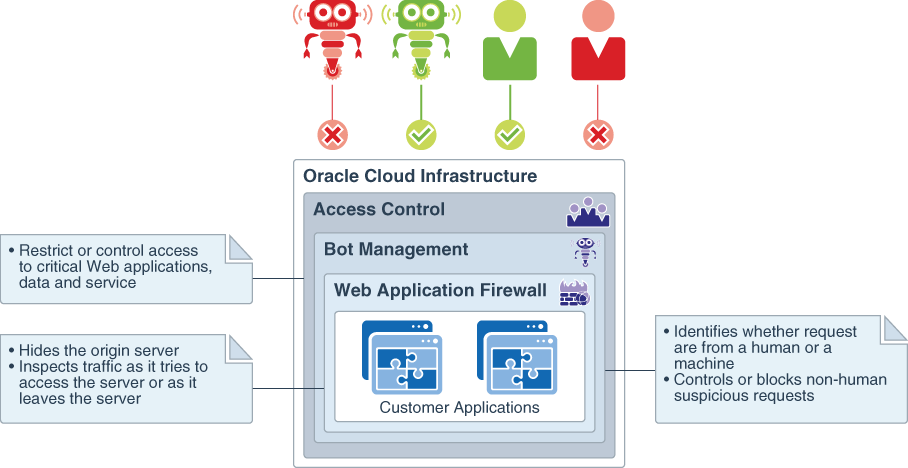

تعرض الصورة التالية سمات التأمين الخاصة بـ WAF في Oracle Cloud Infrastructure.

قبل البدء

البنية

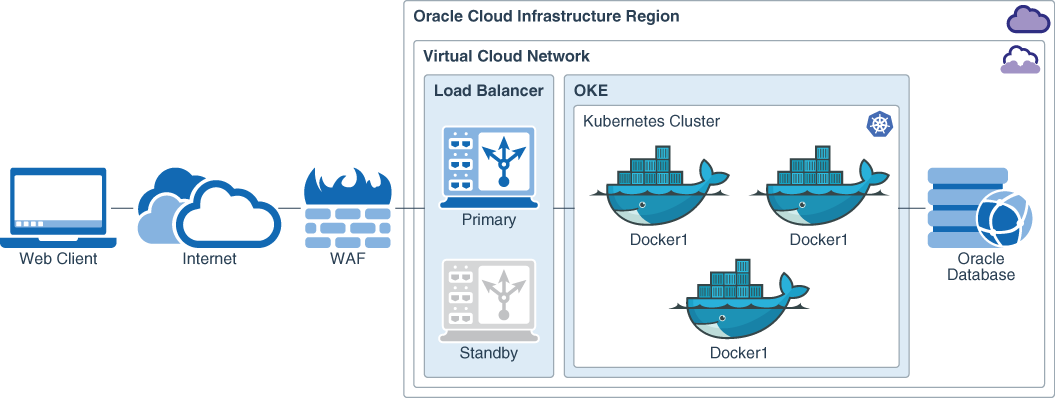

يظهر مخطط البنية هذا تطبيق خدمات RESTful Java المصغرة المكتملة المؤمن باستخدام WAF.

وتتكون كل خدمة مصغر من التطبيق الذي يتم تشغيله في حاويات Docker متعددة في مجموعة Kubernetes. يتم توجيه حركة مرور التطبيق من خلال ميزة التدريب، وخدمة WAF، عادةً من خلال نظام أسماء المجالات (DNS). تم تكوين WAF لتوجيه حركة مرور الطلب إلى التطبيق من خلال رصيد التحميل. يحدد رصيد التحميل طبعة التطبيق المستخدمة لمعالجة طلب. يتم التحكم في عدد طبعات التطبيق بواسطة مجموعة Kubernetes ويمكن قياسها أوتعطيلها تلقائيًا. استخدم هذه البنية لتوزيع تطبيقات الخدمات المصغرة المماثلة.

- يتم استخدام تطبيق عميل خدمة الويب RESTFul، المكتوب في HTML/CSS /JavaScript، للوصول إلى التطبيق.

- يتصل العميل بالتطبيق من خلال ميزة الربط الداخلي وخدمة WAF، عادةً من خلال DNS.

- تم تكوين WAF لتوجيه حركة مرور الطلب إلى التطبيق من خلال رصيد التحميل باستخدام عنوان IP الخاص برصيد التحميل، في هذه الحالة.

- تطبيق الخلفية هومجموعة من حاويات Docker في مجموعة Kubernetes. عادةً، يتم توزيع أكثر من نسخة من التطبيق ويتم استخدام رصيد التحميل لتحديد طبعة التطبيق التي يتصل بها العميل.

- يستخدم التطبيق Oracle Cloud Infrastructure Database للاستمرارية. يتم دفع أية بيانات مخزنة إلى قاعدة البيانات. لم يتم حفظ أية حالة في مجموعة Kubernetes.

حول الخدمات والأدوار المطلوبة

يتطلب هذا الحل الخدمات التالية:

- Oracle Cloud Infrastructure Database

- Oracle Cloud Infrastructure Container Engine for Kubernetes

- Oracle Cloud Infrastructure Registry

لاستخدام Oracle Cloud Infrastructure WAF، يجب تعريف امتيازات كافية في waas-policy. إذا حاولت تنفيذ إجراء واحصل على رسالة ليس لديك إذن بذلك أوغير معتمد، أكّد مع المسئول نوع الوصول الذي تم منحك الاحتفاظ به ومن ثم ما سيكون من المقرر العمل به.

للسماح لمجموعة مستخدمين محددة بإدارة الأنظمة في WAF:

Allow group <GroupName> to manage waas-policy in compartment <CompartmentName>Allow group <GroupName> to read waas-work-request in compartment <CompartmentName>يرجى الاطلاع على كيفية الحصول على خدمات Oracle Cloud لـ Oracle Solutions للحصول على الخدمات السحابية التي تحتاجها.