Kapitel 5 Verwalten von Hauptbenutzern und Richtlinien

In diesem Kapitel werden Prozeduren zur Verwaltung von Hauptbenutzern und den ihnen zugeordneten Richtlinien beschrieben. Weiterhin wird die Verwaltung der Schlüsseltabelle eines Hosts veranschaulicht.

Dieses Kapitel sollte von jedem bearbeitet werden, der Hauptbenutzer und Richtlinien verwalten muß. Vor der Bearbeitung dieses Kapitels sollten Sie mit Hauptbenutzern und Richtlinien vertraut sein, einschließlich any planning considerations. Weitere Informationen finden Sie entsprechend unter Kapitel 1 und Kapitel 2.

Es folgt eine Liste der schrittweisen Anweisungen in diesem Kapitel.

-

"Einrichten von Standardwerten für die Erstellung neuer Hauptbenutzer"

-

"Hinzufügen eines Service-Hauptbenutzers zu einer Schlüsseltabelle"

-

"Entfernen eines Service-Hauptbenutzers aus einer Schlüsseltabelle"

-

"Anzeigen der Schlüsselliste (Hauptbenutzer) in einer Schlüsseltabelle"

-

"Temporäres Deaktivieren der Authentisierung für einen Service auf einem Host"

Möglichkeiten der Verwaltung von Hauptbenutzern und Richtlinien

Die Kerberos-Datenbank auf dem Master-KDC enthält alle Kerberos-Hauptbenutzer, ihre Paßwörter, Richtlinien und andere administrative Informationen Ihres Bereichs. Sie können die Befehle kadmin(1M) oder gkadmin(1M) verwenden, um Hauptbenutzer zu erstellen oder zu löschen und ihre Attribute zu verändern.

Der Befehl kadmin stellt eine interaktive Befehlszeilen-Schnittstelle bereit, die Ihnen die Verwaltung von Kerberos-Hauptbenutzern, Richtlinien und Schlüsseltabellen ermöglicht. Es sind zwei Versionen des Befehls kadmin verfügbar: kadmin, der die Kerberos-Authentisierung verwendet, um sicher von einer beliebigen Position im Netzwerk aus zu operieren und kadmin.local, der direkt auf dem Master-KDC ausgeführt werden muß. Mit Ausnahme davon, daß kadmin Kerberos zur Authentisierung von Benutzern verwendet, ist die Funktionalität der beiden Versionen identisch. Die lokale Version ist erforderlich, damit Sie die Datenbank ausreichend einrichten können, um die entfernte Version verwenden zu können.

Außerdem wird mit dem SEAM-Produkt das SEAM-Verwaltungs-Tool, gkadmin, bereitgestellt, bei dem es sich um eine interaktive grafische Benutzeroberfläche (GUI, Graphical User Interface) handelt, die im wesentlichen dieselben Funktionen wie der Befehl kadmin bietet. Weitere Informationen finden Sie unter "SEAM-Verwaltungs-Tool".

SEAM-Verwaltungs-Tool

Das SEAM-Verwaltungs-Tool stellt eine interaktive grafische Benutzeroberfläche (GUI) dar, mit der Sie Kerberos-Hauptbenutzer und Richtlinien verwalten können. Es bietet dieselben Funktionen wie der Befehl kadmin; die Verwaltung von Schlüsseltabellen wird jedoch nicht unterstützt. Sie müssen den Befehl kadmin verwenden, um Schlüsseltabellen zu verwalten, wie in "Verwalten von Schlüsseltabellen" beschrieben.

Wie auch der Befehl kadmin verwendet das SEAM Tool die Kerberos-Authentisierung und verschlüsseltes RPC, um sicher von einer beliebigen Position im Netzwerk aus zu operieren. Mit dem SEAM Tool können Sie folgendes durchführen:

-

Erstellen neuer Hauptbenutzer auf Basis von Standardwerten oder vorhandener Hauptbenutzer

-

Erstellen neuer Richtlinien auf Basis vorhandener Richtlinien

-

Hinzufügen von Kommentaren zu Hauptbenutzern

-

Einrichten von Standardwerten für die Erstellung neuer Hauptbenutzer

-

Anmelden als anderer Hauptbenutzer, ohne das Tool zu verlassen

-

Drucken oder Speichern von Hauptbenutzer- und Richtlinienlisten

-

Anzeigen und Druchsuchen von Hauptbenutzer- und Richtlinienlisten

DasSEAM Tool stellt auch eine kontextabhängige und allgemeine Online-Hilfe bereit.

Die folgenden Aufgabentabellen stellen Zeiger auf die verschiedenen Aufgaben bereit, die mit dem SEAM Tool ausgeführt werden können:

Beschreibungen aller Hauptbenutzer- und Richtlinienattribute, die im SEAM-Tool entweder festgelegt oder angezeigt werden können, finden Sie unter.

Befehlszeilen-Äquivalente des SEAM Tools

In diesem Abschnitt werden die Befehle von kadmin aufgeführt, die dieselbe Funktionalität wie das SEAM Tool bereitstellen und ohne die Ausführung des X Window Systems verwendet werden können. Obwohl die meisten Prozeduren in diesem Kapitel das SEAM Tool verwenden, bieten viele dieser Prozeduren auch entsprechende Beispiele für die Verwendung der Befehlszeilen-Äquivalente.

Tabelle 5-1 Befehlszeilen-Äquivalente des SEAM Tools|

Prozedur |

kadmin Befehl |

|---|---|

|

Anzeigen der Hauptbenutzerliste |

list_principalsoder get_principals |

|

Anzeigen der Hauptbenutzerattribute |

get_principal |

|

Erstellen eines neuen Hauptbenutzers |

add_principal |

|

Duplizieren eines Hauptbenutzers |

Kein Befehlszeilen-Äquivalente |

|

Ändern eines Hauptbenutzers |

modify_principal und change_password |

|

Löschen eines Hauptbenutzers |

delete_principal |

|

Einrichten von Standardwerten für die Erstellung neuer Hauptbenutzer |

Kein Befehlszeilen-Äquivalente |

|

Anzeigen der Richtlinienliste |

list_policies oder get_policies |

|

Anzeigen der Richtlinienattribute |

get_policy |

|

Erstellen einer neuen Richtlinie |

add_policy |

|

Ändern einer Richtlinie |

modify_policy |

|

Duplizieren einer Richtlinie |

Kein Befehlszeilen-Äquivalente |

|

Löschen einer Richtlinie |

delete_policy |

Mit dem SEAM Tool geänderte Dateien

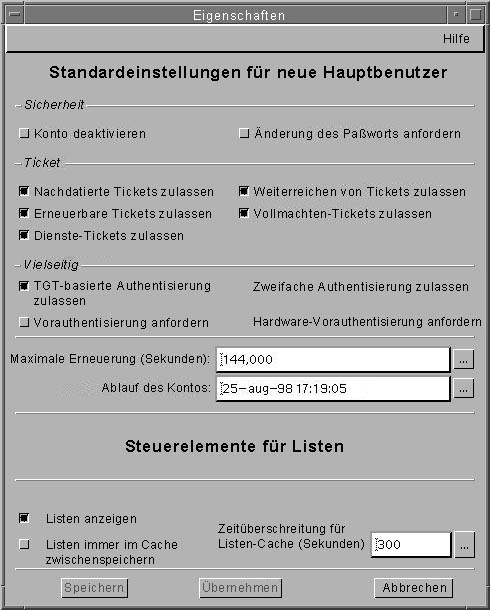

Die einzige vom SEAM Tool veränderte Datei, ist die Datei $HOME/.gkadmin. Sie enthält die Standardwerte für die Erstellung neuer Hauptbenutzer. Sie kann über den Befehl Eigenschaften im Menü Bearbeiten aktualisiert werden.

Funktionen des SEAM Tool zum Drucken und für die Online-Hilfe

Das SEAM Tool stellt sowohl Funktionen zum Drucken als auch für die Online-Hilfe bereit. Aus dem Menü "Drucken" können Sie folgendes an einen Drucker oder eine Datei senden:

-

Eine Liste auf dem angegebenen Master-KDC verfügbarer Hauptbenutzer

-

Eine Liste auf dem angegebenen Master-KDC verfügbarer Richtlinien

-

Der momentan ausgewählte oder geladene Hauptbenutzer

-

Die momentan ausgewählte oder geladene Richtlinie

Über das Menü "Hilfe" können Sie die kontextabhängige und die allgemeine Hilfe aufrufen. Wenn Sie die kontextabhängige Hilfe aus dem Menü "Hilfe" aufrufen, wird das Fenster für die kontextabhängige Hilfe angezeigt und das Tool in den Hilfemodus umgeschaltet. Im Hilfemodus wird beim Klicken auf ein Feld, eine Beschriftung oder auf Schaltflächen des Fensters die Hilfe für das entsprechende Element im Hilfe-Fenster angezeigt. Klicken Sie im Hilfe-Fenster auf "Verlassen", um wieder in den normalen Modus des Tools zurückzukehren.

Sie können auch Inhalt der Hilfe wählen, wodurch ein HTML-Browser geöffnet wird, der Zeiger auf die Informationen der allgemeinen Übersicht und Aufgaben bereitstellt, die in diesem Kapitel aufgeführt werden.

Arbeiten mit großen Listen im SEAM Tool

Wenn Ihre Site beginnt, eine große Anzahl von Hauptbenutzern und Richtlinien anzusammeln, benötigt das SEAM-Tool zum Laden und Anzeigen der Hauptbenutzer- und Richtlinienlisten zunehmend länger und verringert somit die Produktivität dieses Tools. Es gibt verschiedene Möglichkeiten, dies zu vermeiden.

Als erstes können Sie die Ladezeiten für diese Listen komplett wegfallen lassen, indem die Listen nicht vom SEAM-Tool geladen werden. Sie können diese Option durch die Auswahl des Befehls Eigenschaften im Menü Bearbeiten und das anschließende Deaktivieren des Feldes Listen anzeigen festlegen. Selbstverständlich kann das Tool die Listen nicht anzeigen, wenn es diese nicht lädt, und somit können Sie die Bildschirme mit den Listen nicht mehr verwenden, um Hauptbenutzer oder Richtlinien auszuwählen. Stattdessen müssen Sie einen Hauptbenutzer- oder Richtliniennamen in das bereitgestellte neue Feld Name eingeben und dann die gewünschte Operation auswählen, die Sie damit durchführen wollen. Im Grunde wird die Auswahl eines Elements aus der Liste durch die Eingabe eines Namens ersetzt.

Eine weitere Möglichkeit zur Arbeit mit langen Listen besteht darin, sie in einem Cache zu speichern. Tatsächlich ist die Speicherung der Listen im Cache für eine begrenzte Zeit als Standardverhalten für das SEAM-Tool festgelegt. Das SEAM-Tool muß die Listen weiterhin anfangs in den Cache laden, aber danach kann das Tool den Cache verwenden, anstatt die Listen erneut abzurufen. Dadurch müssen die Listen nicht mehr vom Server geladen werden, was den Grund für die langen Ladezeiten darstellte.

Sie können die Zwischenspeicherung der Listen ebenfalls über den Befehl Eigenschaften im Menü Bearbeiten festlegen. Dort befinden sich zwei Einstellungen für den Cache. Sie können die dauerhafte Zwischenspeicherung der Listen wählen oder eine Zeitgrenze festlegen, wann das Tool die Listen erneut vom Server in den Cache laden muß.

Wenn Sie die Listen im Cache speichern, können Sie weiterhin die Bildschirme mit den Listen für die Auswahl der Hauptbenutzer und Richtlinien verwenden. Somit wird die Verwendungsweise des SEAM Tool nicht wie bei der ersten Option betroffen. Auch wenn die Speicherung im Cache es Ihnen nicht ermöglicht, die Änderungen von anderen einzusehen, sind Sie weiterhin in der Lage, die aktuellsten Listeninformationen auf Basis Ihrer Änderungen anzuzeigen, da Ihre Änderungen die Listen sowohl auf dem Server als auch im Cache aktualisieren. Wenn Sie den Cache aktualisieren wollen, um die Änderungen von anderen anzuzeigen und die aktuellsten Kopien der Listen abzurufen, können Sie jederzeit das Menü Aktualisieren verwenden, wenn Sie den Cache mit Daten vom Server aktualisieren möchten.

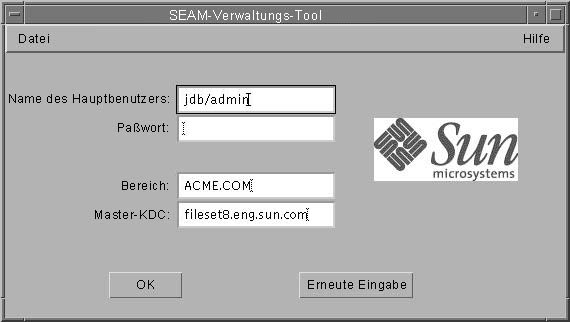

Starten des SEAM Tool

-

Starten Sie das SEAM Tool mit dem Befehl gkadmin.

$ /usr/krb5/sbin/gkadmin

Das Fenster Anmeldung wird angezeigt.

-

Wenn Sie die Standardwerte nicht verwenden möchten, legen Sie neue fest.

Das Fenster Anmeldung fügt automatisch die Standardwerte ein. Der Standardname für den Hauptbenutzer wird bestimmt, indem Ihre aktuelle Identität von der Umgebungsvariable USER übernommen und /admin daran angehängt wird ( benutzername/admin). Die Felder für den Standardbereich und das Master-KDC werden aus der Datei /etc/krb5/krb5.conf entnommen. Wenn Sie zu den Standardwerten zurückkehren möchten, klicken Sie auf Erneute Eingabe.

Hinweis -Die Verwaltungsvorgänge, die der Hauptbenutzername durchführen kann, werden von der Kerberos ACL-Datei, /etc/krb5/kadm5.acl vorgegeben. Weitere Informationen über eingeschränkte Berechtigungen finden Sie unter "Verwenden des SEAM Tool mit eingeschränkten Kerberos-Verwaltungsberechtigungen".

-

Geben Sie für den angegebenen Hauptbenutzernamen ein Paßwort ein.

-

Klicken Sie auf OK.

Das folgende Fenster wird angezeigt.

Verwalten von Hauptbenutzern

In diesem Abschnitt werden schrittweise Anweisungen für die Verwaltung von Hauptbenutzern mit dem SEAM Tool bereitgestellt. Außerdem werden, wenn möglich, Beispiele für Befehlszeilen-Äquivalente aufgeführt, indem nach jeder Prozedur der Befehl kadmin ausgeführt wird.

Aufgabentabelle zur Verwaltung von Hauptbenutzern

Tabelle 5-2 Aufgabentabelle zur Verwaltung von Hauptbenutzern|

Aufgabe |

Beschreibung |

Anweisungen erhalten Sie unter |

|---|---|---|

|

Anzeigen der Hauptbenutzerliste |

Zeigen Sie die Hauptbenutzerliste an, indem Sie auf die Registerkarte Hauptbenutzer klicken. | |

|

Anzeigen der Hauptbenutzerattribute |

Zeigen Sie die Hauptbenutzerattribute an, indem Sie den Hauptbenutzer in der Hauptbenutzerliste auswählen und auf die Schaltfläche Ändern klicken. | |

|

Erstellen eines neuen Hauptbenutzers |

Erstellen Sie einen neuen Hauptbenutzer, indem Sie auf die Schaltfläche Neu erzeugen des Bildschirms Liste der Hauptbenutzer klicken. | |

|

Duplizieren eines Hauptbenutzers |

Duplizieren Sie einen Hauptbenutzer, indem Sie den zu duplizierenden Hauptbenutzer in der Liste der Hauptbenutzer auswählen und dann auf die Schaltfläche Duplizieren klicken. | |

|

Ändern eines Hauptbenutzers |

Ändern Sie einen Hauptbenutzer, indem Sie den zu ändernden Hauptbenutzer in der Liste der Hauptbenutzer auswählen und auf die Schaltfläche Ändern klicken. Der Name eines Hauptbenutzers kann nicht geändert werden. Sie müssen den Hauptbenutzer kopieren, einen neuen Namen für diesen festlegen und dann den alten Hauptbenutzer löschen, um einen Hauptbenutzer umzubenennen. | |

|

Löschen eines Hauptbenutzers |

Löschen Sie einen Hauptbenutzer, indem Sie den zu löschenden Hauptbenutzer in der Liste der Hauptbenutzer auswählen und auf die Schaltfläche Löschen klicken. | |

|

Einrichten von Standardwerten für die Erstellung neuer Hauptbenutzer |

Sie können die Zwischenspeicherung der Listen ebenfalls über den Befehl Eigenschaften im Menü Bearbeiten festlegen. |

"Einrichten von Standardwerten für die Erstellung neuer Hauptbenutzer" |

|

Ändern der Kerberos-Verwaltungs-berechtigungen (kadm5.acl Datei) |

Nur Befehlszeile. Die Berechtigungen für die Kerberos-Verwaltung bestimmen, welche Operationen ein Hauptbenutzer für die Kerberos-Datenbank durchführen kann, wie z. B. das Hinzufügen oder Ändern. Sie müssen die Datei /etc/krb5/kadm5.acl bearbeiten, um für jeden Hauptbenutzer die Berechtigungen für die Kerberos-Verwaltung zu ändern. |

Automatisieren der Erstellung neuer Hauptbenutzer

Obwohl das SEAM Tool einfach zu verwenden ist, ermöglicht es nicht die Automatisierung der Erstellung neuer Hauptbenutzer. Die Automatisierung ist besonders hilfreich, wenn Sie in kurzer Zeit zehn oder sogar 100 neue Hauptbenutzer hinzufügen müssen. Durch die Ausführung des Befehls kadmin.local in einem Bourne Shell-Skript können Sie genau dies erreichen.

Die folgende Zeile eines Shell-Skripts stellt ein Beispiel für diesen Vorgang dar:

time /usr/krb5/sbin/kadmin.local> /dev/null

Dieses Beispiel wurde auf 2 Zeilen aufgeteilt, um die Lesbarkeit zu erhöhen. Dieses Skript liest eine Datei namens hauptbenutzernamen ein, die Hauptbenutzernamen und ihre Paßwörter enthält und fügt diese zur Kerberos-Datenbank hinzu. Sie müßten die Datei hauptbenutzernamen erstellen, die in jeder Zeile einen Hauptbenutzernamen und das dazugehörige Paßwort enthalten muß, die durch ein oder mehrere Leerzeichen getrennt werden. Die Option +needchange konfiguriert den Hauptbenutzer, damit der Benutzer zur Eingabe eines neuen Paßworts aufgefordert wird, wenn er sich zum ersten Mal mit dem Hauptbenutzer anmeldet, was dabei hilft sicherzustellen, daß die Paßwörter in der Datei hauptbenutzernamen kein Sicherheitsrisiko darstellen.

Dies ist nur ein Bespiel. Sie können ausführlichere Skripts erstellen, indem Sie die Informationen des Namen-Services verwenden, um die Liste mit Benutzernamen für die Hauptbenutzernamen abzurufen. Was Sie tun und wie Sie vorgehen, hängt von den Anforderungen Ihrer Site und Ihren Erfahrungen bei der Skripterstellung ab.

Anzeigen der Hauptbenutzerliste

Ein Beispiel für das entsprechende Befehlszeilen-Äquivalent folgt auf diese Prozedur.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Hauptbenutzer.

Die Liste der Hauptbenutzer wird angezeigt.

-

Geben Sie eine Filterzeichenfolge in das Feld Filtermuster ein, und drücken Sie die Eingabetaste, um einen bestimmten Hauptbenutzer oder eine Unterliste mit Hauptbenutzern anzuzeigen. Bei erfolgreicher Anwendung des Filters wird die Liste mit den Hauptbenutzern angezeigt, die mit dem Filter übereinstimmen.

Die Filterzeichenfolge muß aus einem oder mehreren Zeichen bestehen. Da der Filtermechanismus zwischen Groß- und Kleinschreibung unterscheidet, müssen Sie die entsprechenden Groß- oder Kleinbuchstaben für den Filter verwenden. Wenn Sie z. B. die Filterzeichenfolge ge eingeben, zeigt der Filtermechanismus nur Hauptbenutzer an, die die Zeichenfolge ge enthalten (beispielweise georg oder lage).

Wenn Sie die vollständige Liste mit Hauptbenutzern anzeigen möchten, klicken Sie auf Filter löschen.

Beispiel--Anzeigen der Hauptbenutzerliste (Befehlszeile)

Das folgende Beispiel verwendet den Befehllist_principals von kadmin, um alle Hauptbenutzer aufzuführen, die mit test* übereinstimmen. Mit dem Befehl list_principals können auch Platzhalter verwendet werden.

kadmin: list_principals test* test1@ACME.COM test2@ACME.COM kadmin: quit |

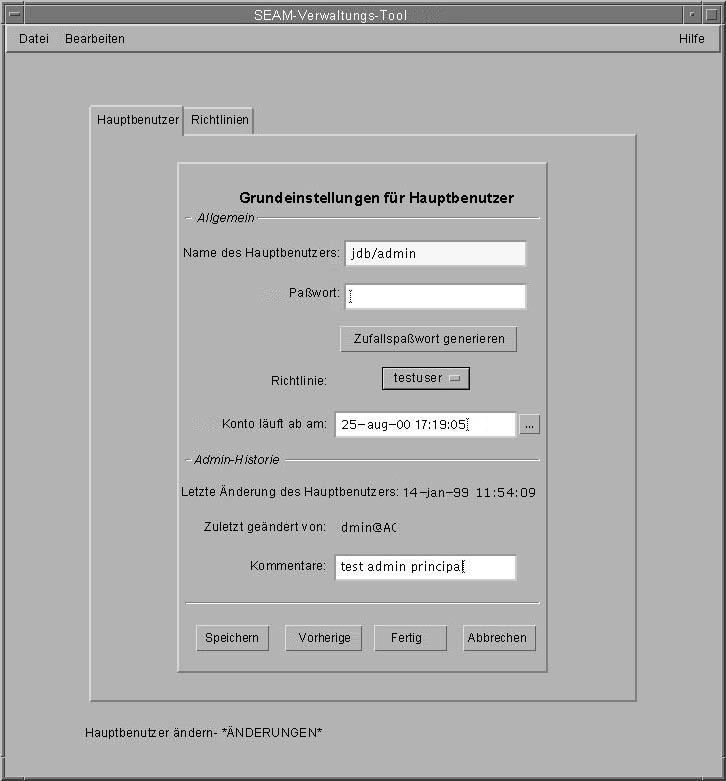

Anzeigen der Hauptbenutzerattribute

Ein Beispiel für das entsprechende Befehlszeilen-Äquivalent folgt auf diese Prozedur.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Hauptbenutzer.

-

Wählen Sie den anzuzeigenden Hauptbenutzer in der Liste, und klicken Sie auf Ändern.

Der Bildschirm Grundeinstellungen für Hauptbenutzer wird angezeigt, der einige Attribute des Hauptbenutzers enthält.

-

Klicken Sie weiter auf Nächstes, um alle Attribute des Hauptbenutzers anzuzeigen.

Es sind drei Fenster mit Attributinformationen vorhanden. Wählen Sie aus dem Menü Hilfe den Befehl Kontextsensitive Hilfe, um Informationen über die verschiedenen Attribute in jedem Fenster abzurufen. Beschreibungen zu allen Hauptbenutzerattributen erhalten Sie unter "SEAM Tool Bildschirmbeschreibungen".

-

Wenn Sie mit der Anzeige fertig sind, klicken Sie auf Abbrechen.

Beispiel--Anzeigen der Hauptbenutzerattribute

Das folgende Beispiel zeigt das erste Fenster, wenn der Hauptbenutzer jdb/admin angezeigt wird.

Beispiel--Anzeigen der Hauptbenutzerattribute (Befehlszeile)

Das folgende Beispiel verwendet den Befehl get_principal von kadmin , um die Attribute des Hauptbenutzers jdb/admin anzuzeigen.

kadmin: getprinc jdb/admin Hauptbenutzer: jdb/admin@ACME.COM Ablaufdatum: Fre Aug 25 17:19:05 MEZ 2000 Letzte Paßwortänderung: [nie] Ablaufdatum für Paßwort: Mit Apr 14 11:53:10 MEZ 1999 Maximale Lebensdauer des Tickets: 1 Tag 16:00:00 Maximale erneuerbare Lebensdauer: 1 Tag 16:00:00 Letzte Änderung: Don Jan 14 11:54:09 PST 1999 (admin/admin@ACME.COM) Letzte erfolgreiche Authentisierung: [nie] Letzte fehlgeschlagene Authentisierung: [nie] Fehlgeschlagene Paßwortversuche: 0 Schlüsselanzahl: 1 Schlüssel: vno 1, DES cbc-Modus mit CRC-32, keine salt Attribute: REQUIRES_HW_AUTH Richtlinie: [keine] kadmin: quit |

Erstellen eines neuen Hauptbenutzers

Ein Beispiel für das entsprechende Befehlszeilen-Äquivalent folgt auf diese Prozedur.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

Hinweis -Wenn Sie einen neuen Hauptbenutzer erstellen, der eine neue Richtlinie benötigt, dann sollten Sie die Richtlinie vor dem neuen Hauptbenutzer erstellen. Gehe zu "Erstellen einer neuen Richtlinie".

-

Klicken Sie auf die Registerkarte Hauptbenutzer.

-

Klicken Sie auf Neu.

Der Bildschirm Grundeinstellungen für Hauptbenutzer wird angezeigt, der einige Attribute des Hauptbenutzers enthält.

-

Legen Sie ein Hauptbenutzernamen und ein Paßwort fest.

Sowohl der Hauptbenutzername als auch das Paßwort sind erforderlich.

-

Legen Sie Werte für die Attribute des Hauptbenutzers fest, und klicken Sie dann auf Nächstes, um weitere Attribute festzulegen.

Es sind drei Fenster mit Attributinformationen vorhanden. Wählen Sie aus dem Menü Hilfe den Befehl Kontextsensitive Hilfe, um Informationen über die verschiedenen Attribute in jedem Fenster abzurufen. Beschreibungen zu allen Hauptbenutzerattributen erhalten Sie unter "SEAM Tool Bildschirmbeschreibungen".

-

Klicken Sie auf Speichern, um den Hauptbenutzer zu speichern, oder klicken Sie auf dem letzten Bildschirm auf Fertig.

-

Richten Sie bei Bedarf Kerberos-Verwaltungsberechtigungen für den neuen Hauptbenutzer in der Datei /etc/krb5/kadm5.acl ein.

Weitere Informationen finden Sie unter "Ändern der Kerberos-Verwaltungsberechtigungen".

Beispiel -- Erstellen eines neuen Hauptbenutzers

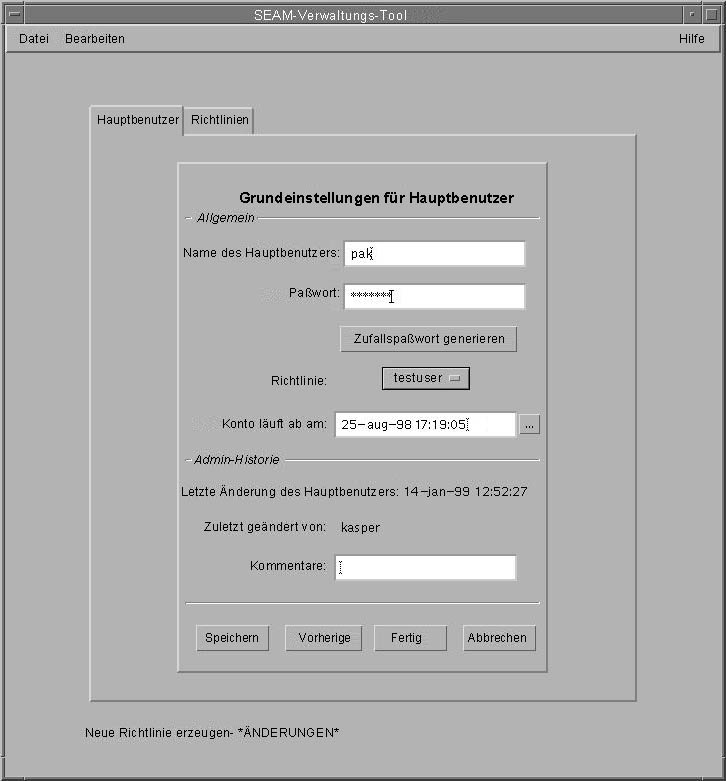

Das folgende Beispiel zeigt bei der Erstellung eines neuen Hauptbenutzers namens pak den Bildschirm für die Grundeinstellungen des Hauptbenutzers an. Bis jetzt wurde testuser (Testbenutzer) als Richtlinie festgelegt.

Beispiel -- Erstellen eines neuen Hauptbenutzers (Befehlszeile)

Das folgende Beispiel verwendet den Befehl add_principal von kadmin, um einen neuen Hauptbenutzer namens pak zu erstellen. Für die Richtlinie des Hauptbenutzers wurde testuser (Testbenutzer) festgelegt.

kadmin: add_principal -policy testuser pak Geben Sie das Paßwort für Hauptbenutzer "pak@ACME.COM" ein: <Paßwort eingeben> Geben Sie das Paßwort für Hauptbenutzer "pak@ACME.COM" erneut ein: <Paßwort erneut eingeben> Hauptbenutzer "pak@ACME.COM" wurde erstellt. kadmin: quit |

Duplizieren eines Hauptbenutzers

Diese Prozedur erläutert, wie alle oder einige Attribute eines vorhandenen Hauptbenutzers dazu verwendet werden können, um einen neuen Hauptbenutzer zu erstellen. Für diese Prozedur gibt es kein Befehlszeilen-Äquivalent.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Hauptbenutzer.

-

Wählen Sie den zu duplizierenden Hauptbenutzer in der Liste, und klicken Sie auf Duplizieren.

Der Bildschirm Grundeinstellungen für Hauptbenutzer wird angezeigt. Alle Attribute des ausgewählten Hauptbenutzers werden mit Ausnahme der Felder für Hauptbenutzername und Paßwort kopiert, die leer sind.

-

Legen Sie ein Hauptbenutzernamen und ein Paßwort fest.

Sowohl der Hauptbenutzername als auch das Paßwort sind erforderlich. Wenn Sie eine exakte Kopie des ausgewählten Hauptbenutzers erstellen möchten, klicken Sie auf Speichern und gehen bis zum letzten Schritt vor.

-

Legen Sie unterschiedliche Werte für die Attribute des Hauptbenutzers fest, und klicken Sie dann auf Nächstes, um weitere Attribute festzulegen.

Es sind drei Fenster mit Attributinformationen vorhanden. Wählen Sie aus dem Menü Hilfe den Befehl Kontextsensitive Hilfe, um Informationen über die verschiedenen Attribute in jedem Fenster abzurufen. Beschreibungen zu allen Hauptbenutzerattributen erhalten Sie unter "SEAM Tool Bildschirmbeschreibungen".

-

Klicken Sie auf Speichern, um den Hauptbenutzer zu speichern, oder klicken Sie auf dem letzten Bildschirm auf Fertig.

-

Richten Sie bei Bedarf Kerberos-Verwaltungsberechtigungen für den Hauptbenutzer in der Datei /etc/krb5/kadm5.acl ein.

Weitere Informationen finden Sie unter "Ändern der Kerberos-Verwaltungsberechtigungen".

Ändern eines Hauptbenutzers

Ein Beispiel für das entsprechende Befehlszeilen-Äquivalent folgt auf diese Prozedur.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Hauptbenutzer.

-

Wählen Sie den zu ändernden Hauptbenutzer in der Liste, und klicken Sie auf Ändern.

Der Bildschirm Grundeinstellungen für Hauptbenutzer wird angezeigt, der einige Attribute des Hauptbenutzers enthält.

-

Ändern Sie die Attribute des Hauptbenutzers, und klicken Sie dann auf Nächstes, um weitere Attribute zu ändern.

Es sind drei Fenster mit Attributinformationen vorhanden. Wählen Sie aus dem Menü Hilfe den Befehl Kontextsensitive Hilfe, um Informationen über die verschiedenen Attribute in jedem Fenster abzurufen. Beschreibungen zu allen Hauptbenutzerattributen erhalten Sie unter "SEAM Tool Bildschirmbeschreibungen".

Hinweis -Der Name eines Hauptbenutzers kann nicht geändert werden. Sie müssen den Hauptbenutzer kopieren, einen neuen Namen für diesen festlegen und dann den alten Hauptbenutzer löschen, um einen Hauptbenutzer umzubenennen.

-

Klicken Sie auf Speichern, um den Hauptbenutzer zu speichern, oder klicken Sie auf dem letzten Bildschirm auf Fertig.

-

Ändern Sie die Kerberos-Verwaltungsberechtigungen für den Hauptbenutzer in der Datei /etc/krb5/kadm5.acl.

Weitere Informationen finden Sie unter "Ändern der Kerberos-Verwaltungsberechtigungen".

Beispiel -- Ändern eines Hauptbenutzerpaßworts (Befehlszeile)

Im folgenden Beispiel wird der Befehl change_password von kadmin verwendet, um das Paßwort für den Hauptbenutzer jdb zu ändern. Mit change_password können Sie kein Paßwort angeben, das sich im Paßwortverlauf des Hauptbenutzers befindet.

kadmin: change_password jdb Geben Sie das Paßwort für Hauptbenutzer "jdb" ein: <Neues Paßwort eingeben> Geben Sie das Paßwort für Hauptbenutzer "jdb" erneut ein: <Paßwort erneut eingeben> Das Paßwort für "jdb@ACME.COM" wurde geändert. kadmin: quit |

Sie müssen den Befehl modify_principal von kadmin verwenden, um weitere Attribute für einen Hauptbenutzer zu ändern.

Löschen eines Hauptbenutzers

Ein Beispiel für das entsprechende Befehlszeilen-Äquivalent folgt auf diese Prozedur.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Hauptbenutzer.

-

Wählen Sie den zu löschenden Hauptbenutzer in der Liste, und klicken Sie auf Löschen.

Nachdem Sie den Löschvorgang bestätigt haben, wird der Hauptbenutzer gelöscht.

-

Entfernen Sie den Hauptbenutzer aus der Datei /etc/krb5/kadm5.acl für die Kerberos ACLs.

Weitere Informationen finden Sie unter "Ändern der Kerberos-Verwaltungsberechtigungen".

Beispiel -- Löschen eines Hauptbenutzers (Befehlszeile)

Im folgenden Beispiel wird der Befehl delete_principal von kadmin verwendet, um den Hauptbenutzer jdb zu löschen.

kadmin: delete_principal pak Sind Sie sicher, daß Sie den Hauptbenutzer "pak@ACME.COM" löschen möchten? (Ja/Nein): Ja Hauptbenutzer "pak@ACME.COM" wurde gelöscht. Stellen Sie sicher, daß Sie diesen Hauptbenutzer vor der erneuten Verwendung aus allen ACLs (Zugriffsteuerungslisten) entfernt haben. kadmin: quit |

Einrichten von Standardwerten für die Erstellung neuer Hauptbenutzer

Für diese Prozedur gibt es kein Befehlszeilen-Äquivalent.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Wählen Sie im Menü Bearbeiten den Befehl Eigenschaften aus.

Das Fenster Eigenschaften wird angezeigt.

-

Wählen Sie die Standardwerte, die Sie für die Erstellung neuer Hauptbenutzer verwenden möchten.

Wählen Sie aus dem Menü Hilfe den Befehl Kontextsensitive Hilfe, um Informationen über die verschiedenen Attribute in jedem Fenster abzurufen.

-

Klicken Sie auf Speichern.

Ändern der Kerberos-Verwaltungsberechtigungen

Obwohl Ihre Site sicherlich über viele Benutzer-Hauptbenutzer verfügt, möchten Sie normalerweise nur einigen von ihnen die Möglichkeit zur Verwaltung der Kerberos-Datenbank bieten. Die Berechtigungen für die Verwaltung der Kerberos-Datenbank werden in der Datei für die Kerberos-Zugriffssteuerungsliste (ACL, Access Control List), kadm5.acl(4), bestimmt. Mit der Datei kadm5.acl können Sie Berechtigungen für einzelne Hauptbenutzer erteilen oder zurücknehmen. Sie können auch den Platzhalter '*' in Hauptbenutzernamen verwenden, um Berechtigungen für Hauptbenutzergruppen festzulegen.

-

Melden Sie sich als Superuser für das Master-KDC an.

-

Bearbeiten Sie die Datei /etc/krb5/kadm5.acl.

Einträge in der Datei kadm5.acl müssen das folgende Format besitzen:

Hauptbenutzer Berechtigungen [Hauptbenutzer_Ziel]

Hauptbenutzer

Der Hauptbenutzer, dem die Berechtigungen erteilt werden. Jeder Teil des Hauptbenutzernamens kann den Platzhalter '*' einbeziehen, der bei der Erteilung derselben Berechtigungen zu einer Hauptbenutzergruppe hilfreich ist. Wenn Sie z. B. alle Hauptbenutzer mit der Instanz admin festlegen möchten, verwenden Sie */admin@Bereich. Beachten Sie, daß eine häufige Verwendung der Instanz admin die Erteilung separater Berechtigungen (wie der Verwaltungszugriff auf die Kerberos-Datenbank) für einen separatem Kerberos-Hauptbenutzer darstellt. Der Benutzer jdb könnte z. B. einen Hauptbenutzer namens jdb/admin für diese Verwaltungsaufgabe besitzen. Auf diese Weise erhält jdb Tickets für jdb/admin nur, wenn er diese Berechtigungen tatsächlich verwenden muß.

Berechtigungen

Legen fest, welche Operationen vom Hauptbenutzer durchgeführt werden können. Sie bestehen aus einer Zeichenfolge aus einem oder mehreren Zeichen der folgenden Liste oder ihren Entsprechungen in Großbuchstaben. Wenn es sich bei dem Zeichen um einen Großbuchstaben handelt (oder es nicht angegeben wurde), dann wurde die Operation abgelehnt. Ein Kleinbuchstabe als Zeichen weist auf eine zugelassene Operation hin.

a

Erlaubt das Hinzufügen von Hauptbenutzern und Richtlinien [nicht].

d

Erlaubt das Löschen von Hauptbenutzern und Richtlinien [nicht].

m

Erlaubt das Ändern von Hauptbenutzern und Richtlinien [nicht].

c

Erlaubt das Ändern von Paßwörtern für Hauptbenutzer [nicht].

i

Erlaubt Anfragen bei der Datenbank [nicht].

l

Erlaubt das Aufführen von Hauptbenutzern und Richtlinien [nicht].

x or *

Erlaubt alle Berechtigungen (admcil

Hauptbenutzer_Ziel

Wenn in diesem Feld ein Hauptbenutzer festgelegt wurde, werden die Berechtigungen nur dann dem Hauptbenutzer zugewiesen, wenn er auf dem Hauptbenutzer_Ziel aktiv ist. Jeder Teil des Hauptbenutzernamens kann den Platzhalter '*' enthalten, der bei der Gruppierung von Hauptbenutzern hilfreich ist.

Beispiel--Ändern der Kerberos-Verwaltungsberechtigungen

Mit dem folgenden Eintrag in der Datei kadm5.acl werden jedem Hauptbenutzer im Bereich ACME.COM mit der Instanz admin alle Berechtigungen für die Datenbank erteilt.

*/admin@ACME.COM * |

Mit dem folgenden Eintrag in der Datei kadm5.acl wird dem Hauptbenutzer jdb@ACME.COM die Berechtigung zum Hinzufügen und Aufführen erteilt sowie die Berechtigung, um Anfragen zu jedem Hauptbenutzer zu stellen, erteilt, der die Instanz root besitzt.

jdb@ACME.COM ali */root@ACME.COM |

Verwalten von Richtlinien

In diesem Abschnitt werden schrittweise Anweisungen für die Verwaltung von Richtlinien mit dem SEAM Tool bereitgestellt. Außerdem werden, wenn möglich, Beispiele für Befehlszeilen-Äquivalente aufgeführt, indem nach jeder Prozedur der Befehl kadmin ausgeführt wird.

Aufgabentabelle zur Verwaltung von Richtlinien

Tabelle 5-3 Aufgabentabelle zur Verwaltung von Richtlinien|

Aufgabe |

Beschreibung |

Anweisungen erhalten Sie unter |

|---|---|---|

|

Anzeigen der Richtlinienliste |

Zeigen Sie die Liste der Richtlinien an, indem Sie auf die Registerkarte Richtlinien klicken. | |

|

Anzeigen der Richtlinienattribute |

Zeigen Sie die Richtlinienattribute an, indem Sie die Richtlinie in der Richtlinienliste auswählen und auf die Schaltfläche Ändern klicken. | |

|

Erstellen einer neuen Richtlinie |

Erstellen Sie eine neue Richtlinie, indem Sie auf die Schaltfläche Neu erzeugen des Bildschirms Liste der Richtlinien klicken. | |

|

Duplizieren einer Richtlinie |

Duplizieren Sie eine Richtlinie, indem Sie die zu duplizierende Richtlinie in der Liste der Richtlinien auswählen und dann auf die Schaltfläche Duplizieren klicken. | |

|

Richtlinie ändern |

Ändern Sie eine Richtlinie, indem Sie die zu ändernde Richtlinie in der Liste der Richtlinien auswählen und auf die Schaltfläche Ändern klicken. Der Name einer Richtlinie kann nicht geändert werden. Sie müssen die Richtlinie kopieren, einen neuen Namen für diese festlegen und sie speichern sowie die alte Richtlinie löschen, um eine Richtlinie umzubenennen. | |

|

Löschen einer Richtlinie |

Löschen Sie eine Richtlinie, indem Sie die zu löschende Richtlinie in der Liste der Richtlinien auswählen und dann auf die Schaltfläche Löschen klicken. |

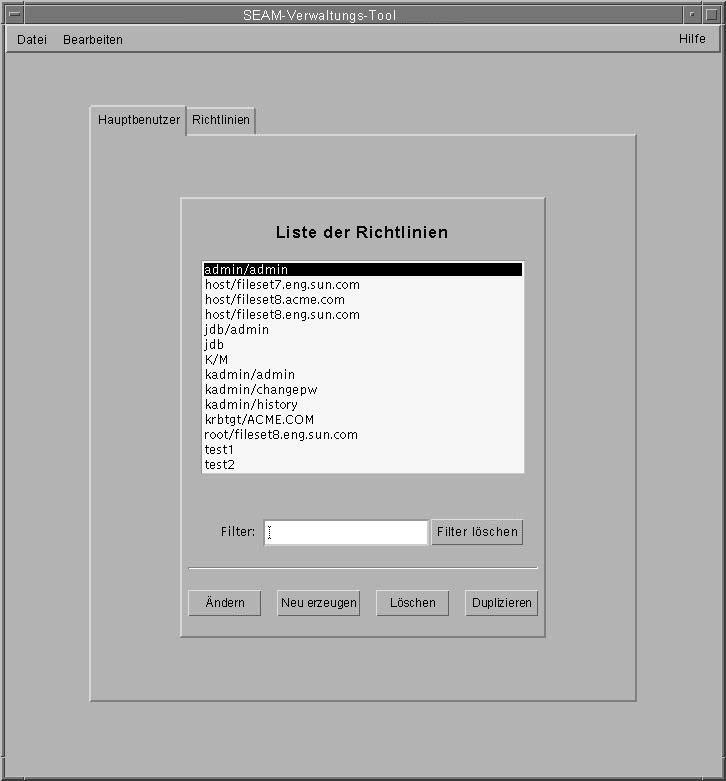

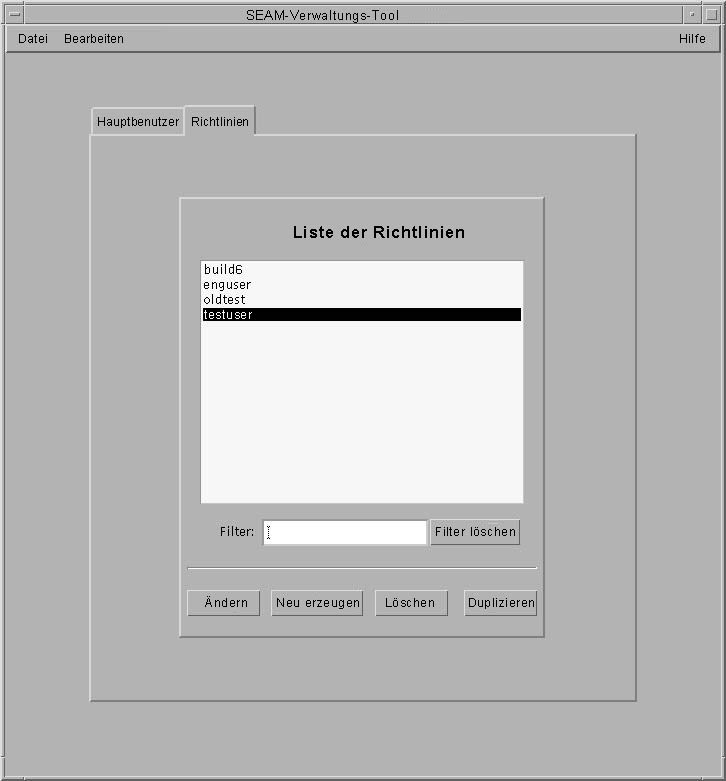

Anzeigen der Richtlinienliste

Ein Beispiel für das entsprechende Befehlszeilen-Äquivalent folgt auf diese Prozedur.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Richtlinien.

Die Liste der Richtlinien wird angezeigt.

-

Geben Sie eine Filterzeichenfolge in das Feld Filtermuster ein, und drücken Sie die Eingabetaste, um einen bestimmten Hauptbenutzer oder eine Unterliste mit Richtlinien anzuzeigen. Bei erfolgreicher Anwendung des Filters wird die Liste mit den Richtlinien angezeigt, die mit dem Filter übereinstimmen.

Die Filterzeichenfolge muß aus einem oder mehreren Zeichen bestehen. Da der Filtermechanismus zwischen Groß- und Kleinschreibung unterscheidet, müssen Sie die entsprechenden Groß- oder Kleinbuchstaben für den Filter verwenden. Wenn Sie z. B. die Filterzeichenfolge ge eingeben, zeigt der Filtermechanismus nur Richtlinien an, die die Zeichenfolge ge enthalten (beispielweise georg oder lage).

Wenn Sie die vollständige Liste mit Richtlinien anzeigen möchten, klicken Sie auf Filter löschen.

Beispiel--Anzeigen der Richtlinienliste (Befehlszeile)

Im folgenden Beispiel wird der Befehl list_policies von kadmin verwendet, um alle Richtlinien aufzuführen, die mit *user* übereinstimmen. Mit dem Befehl list_policies können auch Platzhalter verwendet werden.

kadmin: list_policies *user* testuser enguser kadmin: quit |

Anzeigen der Richtlinienattribute

Ein Beispiel für das entsprechende Befehlszeilen-Äquivalent folgt auf diese Prozedur.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Richtlinien.

-

Wählen Sie die anzuzeigende Richtlinie in der Liste, und klicken Sie auf Ändern.

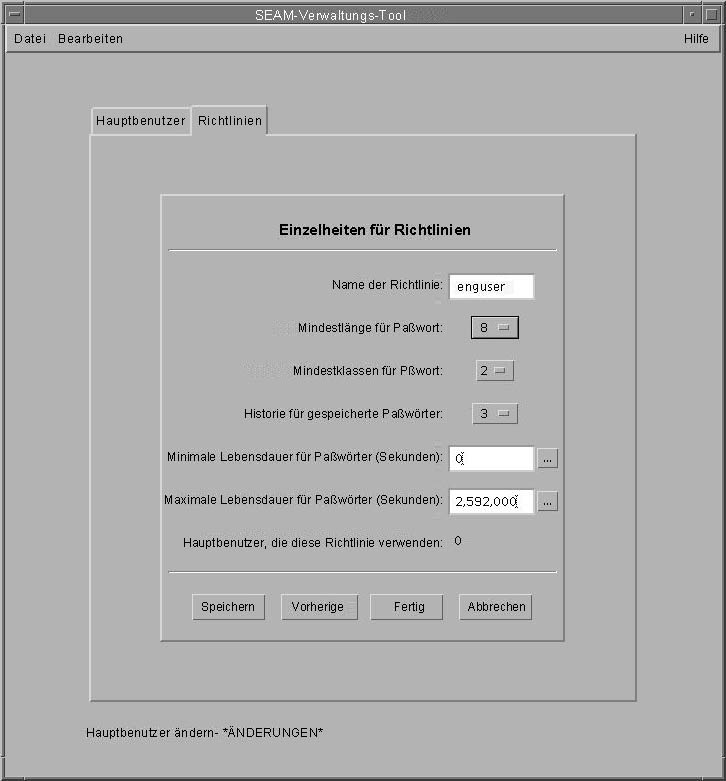

Der Bildschirm Einzelheiten für Richtlinien wird angezeigt.

-

Wenn Sie mit der Anzeige fertig sind, klicken Sie auf Abbrechen.

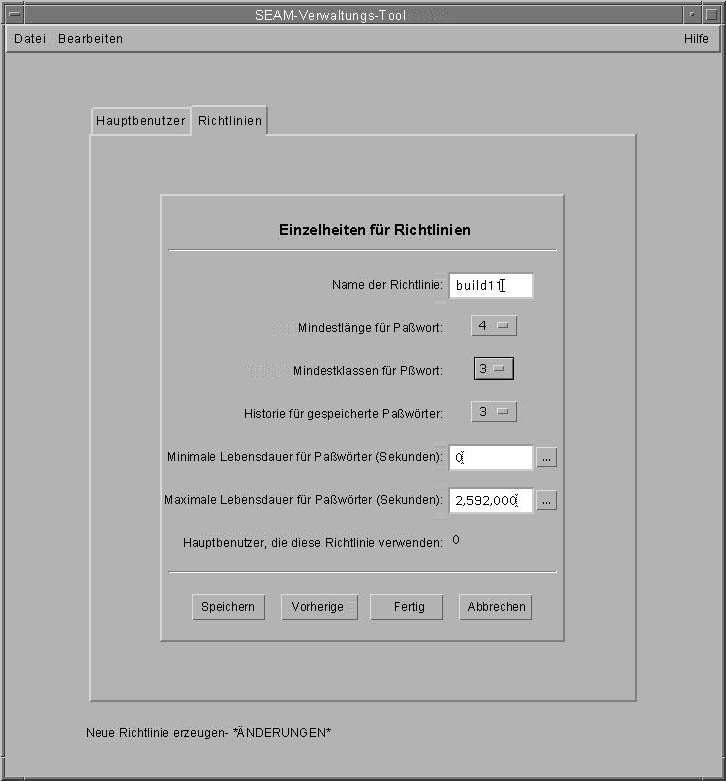

Beispiel--Anzeigen der Richtlinienattribute

In dem folgenden Beispiel wird der Bildschirm Einzelheiten für Richtlinien geöffnet, wenn die Richtlinietest angezeigt wird.

Beispiel--Anzeigen der Richtlinienattribute (Befehlszeile)

Im folgenden Beispiel wird der Befehl get_policy von kadmin verwendet, um die Attribute der Richtlinie enguser anzuzeigen.

kadmin: get_policy enguser Richtlinie: enguser Maximale Lebensdauer des Paßworts: 2592000 Minimale Lebensdauer des Paßworts: 0 Minimale Paßwortlänge: 8 Minimale Anzahl an Paßwort-Zeichenklassen: 2 Anzahl erhaltener alter Schlüssel: 3 Referenzzähler: 0 kadmin: quit |

Der Referenzzähler steht für die Anzahl der Hauptbenutzer, die diese Richtlinie verwenden.

Erstellen einer neuen Richtlinie

Ein Beispiel für das entsprechende Befehlszeilen-Äquivalent folgt auf diese Prozedur.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Richtlinien.

-

Klicken Sie auf Neu.

Der Bildschirm Einzelheiten für Richtlinien wird angezeigt.

-

Geben Sie für die Richtlinie einen Namen im Feld Richtlinienname ein.

Der Richtlinienname ist erforderlich.

-

Legen Sie Werte für die Richtlinienattribute fest.

Wählen Sie aus dem Menü Hilfe den Befehl Kontextsensitive Hilfe, um Informationen über die verschiedenen Attribute in jedem Fenster abzurufen. Unter Tabelle 5-7 finden Sie eine Beschreibung für alle Richtlinienattribute.

-

Klicken Sie zum Speichern der Richtlinie auf Speichern, oder klicken Sie auf Fertig.

Beispiel--Erstellen einer neuen Richtlinie

In dem folgenden Beispiel wird die Erstellung einer neuen Richtlinie namens build11 gezeigt. Bis jetzt wurde der Wert 3 für die minimale Anzahl der Paßwortklassen festgelegt.

Beispiel -- Erstellen einer neuen Richtlinie (Befehlszeile)

In dem folgenden Beispiel wird der Befehl add_policy von kadmin verwendet, um die Richtlinie build11 zu erstellen, die mindestens 3 Zeichenklassen in einem Paßwort erfordert.

$ kadmin kadmin: add_policy -minclasses 3 build11 kadmin: quit |

Duplizieren einer Richtlinie

Diese Prozedur erläutert, wie alle oder einige Attribute einer vorhandenen Richtlinie dazu verwendet werden können, um eine neue Richtlinie zu erstellen. Für diese Prozedur gibt es kein Befehlszeilen-Äquivalent.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Richtlinien.

-

Wählen Sie die zu duplizierenden Richtlinie in der Liste, und klicken Sie auf Duplizieren.

Der Bildschirm Einzelheiten für Richtlinien wird angezeigt. Alle Attribute der ausgewählten Richtlinie werden mit Ausnahme des Feldes für den Richtlinienname kopiert, das leer ist.

-

Geben Sie für die kopierte Richtlinie einen Namen im Feld Richtlinienname ein.

Der Richtlinienname ist erforderlich. Wenn Sie eine exakte Kopie der ausgewählten Richtlinie erstellen möchten, klicken Sie auf Speichern und gehen bis zum letzten Schritt vor.

-

Legen Sie unterschiedliche Werte für die Richtlinienattribute fest.

Wählen Sie aus dem Menü Hilfe den Befehl Kontextsensitive Hilfe, um Informationen über die verschiedenen Attribute in jedem Fenster abzurufen. Unter Tabelle 5-7 finden Sie eine Beschreibung für alle Richtlinienattribute.

-

Klicken Sie zum Speichern der Richtlinie auf Speichern, oder klicken Sie auf Fertig.

Ändern einer Richtlinie

Ein Beispiel für das entsprechende Befehlszeilen-Äquivalent folgt auf diese Prozedur.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Richtlinien.

-

Wählen Sie die zu ändernde Richtlinie in der Liste, und klicken Sie auf Ändern.

Der Bildschirm Einzelheiten für Richtlinien wird angezeigt.

-

Ändern Sie die Attribute der Richtlinie.

Wählen Sie aus dem Menü Hilfe den Befehl Kontextsensitive Hilfe, um Informationen über die verschiedenen Attribute in jedem Fenster abzurufen. Unter Tabelle 5-7 finden Sie eine Beschreibung für alle Richtlinienattribute.

Hinweis -Der Name eines Richtlinie kann nicht geändert werden. Sie müssen die Richtlinie kopieren, einen neuen Namen für diese festlegen und sie speichern sowie die alte Richtlinie löschen, um eine Richtlinie umzubenennen.

-

Klicken Sie zum Speichern der Richtlinie auf Speichern, oder klicken Sie auf Fertig.

Beispiel -- Ändern einer Richtlinie (Befehlszeile)

In dem folgenden Bespiel wird der Befehl modify_policy von kadmin verwendet, um die minimale Länge eines Paßworts für die Richtlinie build11 auf fünf Zeichen festzulegen.

$ kadmin kadmin: modify_policy -minlength 5 build11 kadmin: quit |

Löschen einer Richtlinie

Ein Beispiel für das entsprechende Befehlszeilen-Äquivalent folgt auf diese Prozedur.

-

Starten Sie bei Bedarf das SEAM Tool.

Weitere Informationen finden Sie unter "Starten des SEAM Tool".

-

Klicken Sie auf die Registerkarte Richtlinien.

Hinweis -Bevor Sie eine Richtlinie löschen, müssen Sie die Richtlinie von allen Hauptbenutzern trennen, die diese momentan verwenden (Sie müssen die Richtlinienattribute der Hauptbenutzer ändern). Die Richtlinie kann nicht gelöscht werden, wenn sie noch von einem Hauptbenutzer verwendet wird.

-

Wählen Sie die zu löschenden Richtlinie in der Liste, und klicken Sie auf Löschen.

Nachdem Sie den Löschvorgang bestätigt haben, wird die Richtlinie gelöscht.

Beispiel -- Löschen einer Richtlinie (Befehlszeile)

Im folgenden Beispiel wird der Befehl delete_policy von kadmin verwendet, um die Richtlinie build11 zu löschen.

kadmin: delete_policy build11 Sind Sie sicher, daß Sie die Richtlinie "build11" löschen möchten? (Ja/Nein): Ja kadmin: quit |

Bevor Sie eine Richtlinie löschen, müssen Sie die Richtlinie von allen Hauptbenutzern trennen, die diese momentan verwenden (Sie müssen den Befehl modify_principal -Richtlinie von kadmin auf die Hauptbenutzer anwenden). Der Befehl delete_policy kann die Richtlinie nicht löschen, wenn sie von einem Hauptbenutzer verwendet wird.

SEAM Tool Referenz

In diesem Abschnitt werden Referenzinformationen für das SEAM Tool bereitgestellt.

SEAM Tool Bildschirmbeschreibungen

In diesem Abschnitt werden Beschreibungen für jedes Hauptbenutzer- und Richtlinienattribut bereitgestellt, das Sie im SEAM-Tool entweder festlegen oder anzeigen können. Die Attribute werden so angeordnet, wie sie auf den Bildschirmen angezeigt werden.

Tabelle 5-4 Attribute des Bildschirms Grundeinstellungen für Hauptbenutzer|

Attribut |

Beschreibung |

|---|---|

|

Name des Hauptbenutzers |

Der Name des Hauptbenutzers (primär/ instanz des voll qualifizierten Hauptbenutzernamens). Ein Hauptbenutzer stellt eine eindeutige Identität dar, der das KDC Tickets zuweisen kann. Wenn Sie einen Hauptbenutzer ändern, können Sie jedoch nicht seinen Hauptbenutzernamen bearbeiten. |

|

Paßwort |

Das Paßwort des Hauptbenutzers. Sie können die Schaltfläche Zufälliges Paßwort erzeugen verwenden, um ein Paßwort für den Hauptbenutzer zufällig zu vergeben. |

|

Richtlinie |

Ein Menü der für den Hauptbenutzer verfügbaren Richtlinien. |

|

Konto läuft ab |

Datum und Uhrzeit für den Ablauf des Kontos des Hauptbenutzers. TGT (Ticket-granting-Ticket) mehr empfangen und sich nicht mehr anmelden.\n |

|

Letzte Änderung des Hauptbenutzers |

Das Datum, an dem zuletzt Informationen für den Hauptbenutzer geändert wurden. (Schreibgeschützt) |

|

Zuletzt geändert von |

Der Name des Hauptbenutzers, der zuletzt den Zugang für diesen Hauptbenutzer geändert hat. (Schreibgeschützt) |

|

Kommentare |

Auf den Hauptbenutzer bezogene Kommentare (z.B. 'Zeitweiliges Konto') |

Tabelle 5-5 Attribute des Bildschirms Details für Hauptbenutzer

|

Attribut |

Beschreibung |

|---|---|

|

Letzter Erfolg |

Datum und Uhrzeit der letzten erfolgreichen Anmeldung des Hauptbenutzers. (Schreibgeschützt) |

|

Letzter Fehler |

Datum und Uhrzeit, an dem der letzte Anmeldefehler des Hauptbenutzers aufgetreten ist. (Schreibgeschützt) |

|

Fehlerzähler |

Die Häufigkeit der Anmeldefehler für den Hauptbenutzer. (Schreibgeschützt) |

|

Letzte Änderung des Paßworts |

Datum und Zeit, an dem das Paßwort des Hauptbenutzers zuletzt geändert wurde. (Schreibgeschützt) |

|

Zeitpunkt des Ablaufens des Paßworts |

Datum und Uhrzeit des Ablaufs des aktuellen Paßworts. |

|

Schlüssel-Version |

Die Schlüssel-Versionsnummer für den Hauptbenutzer; dies wird normalerweise nur geändert, wenn das Paßwort nicht mehr geheim ist. |

|

Maximale Lebensdauer (Sekunden) |

Die maximale Zeit, die für ein Ticket eines Hauptbenutzers gewährt werden kann (ohne Erneuerung). |

|

Maximale Erneuerung (Sekunden) |

Die maximale Zeit, in der ein vorhandenes Ticket für einen Hauptbenutzer erneuert werden kann. |

Tabelle 5-6 Attribute des Bildschirms Grundeinstellungen für Hauptbenutzer

|

Attribut (Optionsschaltflächen) |

Beschreibung |

|---|---|

|

Konto deaktivieren |

Wenn diese Option markiert ist, kann sich der Hauptbenutzer nicht anmelden. Auf diese Weise kann ein Hauptbenutzerkonto einfach aus einem beliebigen Grund temporär "eingefroren" werden. |

|

Änderung des Paßworts anfordern |

Wenn diese Option markiert ist, läuft das aktuelle Paßwort des Hauptbenutzers ab, wodurch der Benutzer dazu gezwungen ist, den Befehl kpasswd zu verwenden, um ein neues Paßwort zu erstellen. Dies ist hilfreich, wenn eine Sicherheitsverletzung vorhanden ist, und Sie sicherstellen müssen, daß alte Paßwörter ersetzt werden. |

|

Nachdatierte Tickets zulassen |

Wenn aktiviert, kann der Hauptbenutzer nachdatierte Tickets erhalten. Wenn Sie z. B. nachdatierte Tickets für Cron-Aufträge verwenden müssen, die nach Feierabend ausgeführt werden, und Sie wegen der kurzen Lebensdauer der Tickets keine Tickets im voraus abrufen können. |

|

Weiterreichen von Tickets zulassen |

Wenn aktiviert, kann der Hauptbenutzer weiterreichbare Tickets erhalten. Weiterreichbare Tickets sind Tickets, die an den entfernten Host weitergeleitet werden, um eine Sitzung mit einmaliger Anmeldung bereitzustellen. Wenn Sie z. B. weiterreichbare Tickets verwenden und sich selbst über ftp oder rsh authentisieren, sind andere Dienste, wie der NFS-Dienst, verfügbar, ohne daß Sie nach einem anderen Paßwort gefragt werden. |

|

Erneuerbare Tickets zulassen |

Wenn aktiviert, kann der Hauptbenutzer erneuerbare Tickets erhalten. Ein Hauptbenutzer kann das Ablaufdatum oder die Ablaufzeit eines erneuerbaren Tickets automatisch verlängern (anstatt ein neues Ticket abzurufen, nachdem das erste abgelaufen ist). Momentan ist der NFS-Service der einzige Service, der Tickets erneuern kann. |

|

Vollmachten-Tickets zulassen |

Wenn aktiviert, kann der Hauptbenutzer Vollmachten-Tickets erhalten. Ein Vollmachten-Ticket ist ein Ticket, daß im Auftrag eines Client von einem Dienst verwendet werden kann, um eine Operation für den Client durchzuführen. Mit einem Vollmachten-Ticket kann ein Dienst die Identität eines Clients annehmen und ein Ticket für einen anderen Dienst empfangen, jedoch kann es kein Ticket-granting Ticket erhalten. |

|

Dienste-Tickets zulassen |

Wenn diese Option markiert ist, können Dienste-Tickets für den Hauptbenutzer ausgestellt werden. Dienste-Tickets sollten nicht für die Hauptbenutzer kadmin/hostname und changepw/hostname ausgestellt werden. Dadurch wird sichergestellt, daß diese Hauptbenutzer nur die KDC-Datenbank aktualisieren können. |

|

TGT-basierte Authentisierung zulassen |

Wenn diese Option markiert ist, kann der Dienste-Hauptbenutzer für andere Hauptbenutzer Dienste bereitstellen. Genauer gesagt, ermöglicht sie dem KDC ein Dienste-Ticket für den Dienste-Hauptbenutzer auszustellen. Dieses Attribut ist nur für Dienste-Hauptbenutzer gültig. Wenn diese Option nicht markiert ist, können keine Dienste-Tickets für den Dienste-Hauptbenutzer ausgegeben werden. |

|

Zweifache Authentisierung zulassen |

Wenn diese Option markiert ist, kann der Benutzer-Hauptbenutzer für andere Benutzer-Hauptbenutzer Dienste-Tickets entgegennehmen. Dieses Attribut ist nur für Benutzer-Hauptbenutzer gültig. Wenn diese Option nicht markiert ist, kann der Benutzer-Hauptbenutzer auch weiterhin Dienste-Tickets für Dienste-Hauptbenutzer, jedoch nicht für andere Benutzer-Hauptbenutzer entgegebennehmen. |

|

Erforderliche Vorauthentisierung |

Wenn diese Option markiert ist, sendet das KDC kein angefordertes Ticket-granting Ticket (TGT) an den Hauptbenutzer, bevor es nicht bestätigen konnte (mittels Software), daß es sich wirklich um den Hauptbenutzer handelt, der das TGT anfordert. Diese Pre-Authentisierung wird normalerweise über ein zusätzliches Paßwort erreicht, z. B. von einer DES-Karte. Wenn diese Option nicht markiert ist, muß das KDC für den Hauptbenutzer keine Pre-Authentisierung durchführen, bevor es ein angefordertes TGT an ihn sendet. |

|

Erforderliche Hardware-Authentisierung |

Wenn diese Option markiert ist, sendet das KDC kein angefordertes Ticket-granting Ticket (TGT) an den Hauptbenutzer, bevor es nicht bestätigen konnte (mittels Hardware), daß es sich wirklich um den Hauptbenutzer handelt, der das TGT anfordert. Die Hardware-Pre-Authentisierung könnte z. B. einem Java-Ringreader ähnlich sein. Wenn diese Option nicht markiert ist, muß das KDC für den Hauptbenutzer keine Pre-Authentisierung durchführen, bevor es ein angefordertes TGT an ihn sendet. |

Tabelle 5-7 Attribute des Bildschirms Grundeinstellungen für Richtlinien

|

Attribut |

Beschreibung |

|---|---|

|

Name der Richtlinie |

Der Name der Richtlinie. Eine Richtlinie stellt eine Reihe von Regeln dar, die das Paßwort und die Tickets eines Hauptbenutzers behandeln. Beim Ändern einer Richtlinie können Sie den Namen der Richtlinie nicht bearbeiten. |

|

Mindestlänge für Paßwort |

Die minimale Länge des Paßworts einer Richtlinie. |

|

Mindestklassen für Paßwort |

Die Mindestanzahl der unterschiedlichen Zeichenarten, die im Paßwort des Hauptbenutzers vorhanden sein müssen. Bei einem Wert für die minimale Anzahl der Klasse von z. B. 2, bedeutet dies, daß ein Paßwort mindestens zwei unterschiedliche Zeichenarten besitzen muß, wie beispielsweise Buchstaben und Zahlen (hi2mom). Bei einem Wert von 3 bedeutet dies, daß ein Paßwort mindestens drei unterschiedliche Zeichenarten besitzen muß, wie beispielsweise Buchstaben, Zahlen und Satzzeichen (hi2mom!) usw. Ein Wert von 1 legt grundsätzlich keine Einschränkung für die Anzahl der im Paßwort erforderlichen Zeichenarten fest. |

|

Historie für gespeicherte Paßwörter |

Die Anzahl früherer, vom Hauptbenutzer verwendeter Paßwörter, die nicht wiederverwendet werden können. |

|

Minimale Lebensdauer für Paßwörter (Sekunden) |

Die Mindestzeit, die ein Paßwort verwendet werden muß, bevor es geändert werden kann. |

|

Maximale Lebensdauer für Paßwörter (Sekunden) |

Die Höchstzeit, die ein Paßwort verwendet werden kann, bevor es geändert werden muß. |

|

Hauptbenutzer, die diese Richtlinie verwenden |

Die Anzahl der Hauptbenutzer, für die diese Richtlinie z.Z. gültig ist. (Schreibgeschützt) |

Verwenden des SEAM Tool mit eingeschränkten Kerberos-Verwaltungsberechtigungen

Es sind alle Funktionen des SEAM-Verwaltungs-Tools verfügbar, wenn Ihr Hauptbenutzer admin alle Berechtigungen für die Verwaltung der Kerberos-Datenbank besitzt. Es ist jedoch möglich, nur über eingeschränkte Berechtigungen zu verfügen, um z. B. nur dazu berechtigt zu sein, die Hauptbenutzerliste anzuzeigen oder ein Hauptbenutzer-Paßwort zu ändern. Mit eingeschränkten Kerberos-Verwaltungsberechtigungen können Sie auch weiterhin das SEAM-Verwaltungs-Tool verwenden. Verschiedene Komponenten des SEAM-Tools werden sich jedoch in Abhängigkeit davon ändern, über welche Kerberos-Verwaltungsberechtigungen Sie nicht verfügen. zeigt, wie sich das SEAM-Tool in Abhängigkeit von Ihren Kerberos-Verwaltungsberechtigungen ändert.

Die offensichtlichste Änderung des SEAM-Tools erfolgt, wenn Sie nicht über die Listen-Berechtigung verfügen. Ohne die Berechtigung zum Anzeigen von Listen, zeigen die Listenbildschirme keine Listen mit den Hauptbenutzern und Richtlinien an, die Sie ändern möchten. Stattdessen müssen Sie das Feld Name der Listenbildschirme verwenden, um einen zu bearbeitenden Hauptbenutzer oder eine Richtlinie festzulegen.

Wenn Sie sich beim SEAM-Tool ohne ausreichende Berechtigungen zur Durchführung sinnvoller Aufgaben anmelden, wird die folgende Meldung angezeigt. Sie werden dann zurück zum Fenster Anmeldung geführt:

Unzureichende Berechtigungen für die Verwendung von gkadmin: ADMCIL. Versuchen Sie bitte, einen anderen Hauptbenutzer zu verwenden. |

Informationen zum Ändern der Berechtigungen für einen Hauptbenutzer, um die Kerberos-Datenbank zu verwalten, finden Sie unter "Ändern der Kerberos-Verwaltungsberechtigungen".

Tabelle 5-8 Verwenden des SEAM-Tools mit eingeschränkten Kerberos-Verwaltungsberechtigungen|

Fehlende Berechtigung |

Änderung am SEAM-Tool |

|---|---|

|

a (hinzufügen) |

Die Schaltflächen Neu erzeugen und Kopieren sind auf den Listenbildschirmen für Hauptbenutzer und Richtlinien nicht verfügbar. Ohne die Berechtigung zum Hinzufügen können Sie keine neuen Hauptbenutzer oder Richtlinien erzeugen und diese auch nicht kopieren. |

|

d (löschen) |

Die Schaltfläche Löschen ist auf den Listenbildschirmen für Hauptbenutzer und Richtlinien nicht verfügbar. Ohne die Berechtigung zum Löschen können Sie keine Hauptbenutzer oder Richtlinien löschen. |

|

m (ändern) |

Die Schaltfläche Ändern ist auf den Listenbildschirmen für Hauptbenutzer und Richtlinien nicht verfügbar. Ohne die Berechtigung zum Ändern können Sie keine Hauptbenutzer oder Richtlinien ändern. Ohne die Schaltfläche zum Ändern können Sie auch das Paßwort eines Hauptbenutzers nicht ändern, auch wenn Sie die Berechtigung zum Ändern von Paßwörtern besitzen. |

|

c (Paßwort ändern) |

Das Feld Paßwort des Bildschirms Grundeinstellungen für Hauptbenutzer ist schreibgeschützt und kann somit nicht geändert werden. Ohne die Berechtigung zum Ändern des Paßworts können Sie keine Paßwörter von Hauptbenutzern ändern. Beachten Sie, daß Sie auch die Berechtigung zum Ändern der Hauptbenutzer und Richtlinien besitzen müssen, falls Sie bereits über die Berechtigung zum Ändern von Paßwörtern verfügen, um das Paßwort eines Hauptbenutzers zu ändern. |

|

i (Datenbankabfrage) |

Die Schaltflächen Ändern und Kopieren sind auf den Listenbildschirmen für Hauptbenutzer und Richtlinien nicht verfügbar. Ohne die Berechtigung zum Senden von Anfragen können Sie keine Hauptbenutzer oder Richtlinien ändern oder kopieren. Ohne die Schaltfläche zum Ändern können Sie auch das Paßwort eines Hauptbenutzers nicht ändern, auch wenn Sie die Berechtigung zum Ändern von Paßwörtern besitzen. |

|

l (auflisten) |

Die Liste der Hauptbenutzer und Richtlinien ist auf den Listenbildschirmen nicht verfügbar. Ohne die Berechtigung zum Anzeigen der Liste müssen Sie das Feld Name der Listenbildschirme verwenden, um einen zu bearbeitenden Hauptbenutzer oder eine Richtlinie festzulegen. |

Verwalten von Schlüsseltabellen

Jeder Service anbietende Host muß über eine lokale Datei verfügen, die als Schlüsseltabelle bezeichnet wird und die den Hauptbenutzer für den geeigneten Service enthält, der als Serviceschlüssel bezeichnet wird. Serviceschlüssel werden von einem Service verwendet, um sich selbst für das KDC zu authentisieren. Sie sind nur Kerberos und dem Service selbst bekannt. Wenn Sie zum Beispiel einen Kerberos-NFS-Server besitzen, muß dieser Server über eine Schlüsseltabelle verfügen, die seinen Service-Hauptbenutzer nfs enthält.

Sie fügen den entsprechenden Service-Hauptbenutzer mit dem Befehl ktadd von kadmin zur Schlüsseltabelle eines Hosts hinzu, um einen Service zu einer Schlüsseltabelle hinzuzufügen. Da Sie einen Service-Hauptbenutzer zu einer Schlüsseltabelle hinzufügen, muß der Hauptbenutzer auch bereits in der Kerberos-Datenbank vorhanden sein, damit kadmin seine Existenz verifizieren kann. Für das Master-KDC befindet sich die Schlüsseltabellen-Datei standardmäßig unter /etc/krb5/kadm5.keytab. Für Anwendungs-Server, die Kerberos-Services bereitstellen, befindet sich die Schlüsseltabellen-Datei standardmäßig unter /etc/krb5/krb5.keytab.

Eine Schlüsseltabelle entspricht einem Benutzerpaßwort. Für Anwendungs-Server ist es gleichermaßen wichtig, ihre Schlüsseltabellen zu schützen, wie es auch für Benutzer wichtig ist, ihr Paßwort zu schützen. Sie sollten Schlüsseltabellen immer auf einem lokalen Datenträger speichern und den Lesezugriff nur für root zulassen. Außerdem sollten Sie eine Schlüsseltabelle niemals über ein ungesichertes Netzwerk senden.

Es gibt außerdem die Möglichkeit, einen root-Hauptbenutzer zur Schlüsseltabelle eines Hosts hinzuzufügen. Im Grunde müssen Sie den root-Hauptbenutzer des Clients zur Schlüsseltabelle des Clients hinzufügen, damit ein Benutzer des SEAM-Clients Kerberos-NFS-Dateisysteme automatisch mit der Kerberos-Authentisierung einhängen kann. Andernfalls müssen Benutzer den Befehl kinit als root ausführen, um Berechtigungsnachweise für den root-Hauptbenutzer des Clients bei jedem Einhängen eines Kerberos-NFS-Dateisystems zu empfangen, auch wenn der Automounter dazu verwendet wird. Weitere Informationen finden Sie unter "Einrichten der Root-Authentisierung für das Einhängen von NFS-Dateisystemen".

Hinweis -

Beim Einrichten einer Master-KDC müssen Sie die Hauptbenutzer kadmind und changepw zur Datei kadm5.keytab hinzufügen, damit das KDC die Kerberos-Tickets des Verwalters entschlüssel kann, um zu ermitteln, ob diesem der Zugriff auf die Datenbank gewährt wird.

Einen weiteren Befehl zur Verwaltung von Schlüsseltabellen stellt ktutil dar. ktutil ist ein interaktives Dienstprogramm für die Befehlszeilen-Schnittstelle, mit dem Sie die Schlüsseltabelle eines lokalen Hosts verwalten können, ohne Kerberos-Verwaltungsberechtigungen zu besitzen, da ktutil nicht wie kadmin mit der Kerberos-Datenbank arbeitet. Nachdem somit ein Hauptbenutzer zur Schlüsseltabelle hinzugefügt wurde, können Sie ktutil verwenden, um die Schlüsselliste in einer Schlüsseltabelle anzuzeigen, oder um die Authentisierung temporär für einen Service zu deaktivieren.

Aufgabentabelle zur Verwaltung von Schlüsseltabellen

Tabelle 5-9 Aufgabentabelle zur Verwaltung von Schlüsseltabellen|

Aufgabe |

Beschreibung |

Anweisungen erhalten Sie unter |

|---|---|---|

|

Hinzufügen eines Service-Hauptbenutzers zu einer Schlüsseltabelle |

Verwenden Sie den Befehl ktadd von kadmin, um einen Service-Hauptbenutzer zu einer Schlüsseltabelle hinzuzufügen. |

"Hinzufügen eines Service-Hauptbenutzers zu einer Schlüsseltabelle" |

|

Entfernen eines Service-Hauptbenutzers aus einer Schlüsseltabelle |

Verwenden Sie den Befehl ktremove von kadmin, um einen Service-Hauptbenutzer aus einer Schlüsseltabelle zu entfernen. |

"Entfernen eines Service-Hauptbenutzers aus einer Schlüsseltabelle" |

|

Anzeigen der Schlüsselliste (Hauptbenutzer) in einer Schlüsseltabelle |

Verwenden Sie den Befehl ktutil, um die Schlüsselliste in einer Schlüsseltabelle anzuzeigen. |

"Anzeigen der Schlüsselliste (Hauptbenutzer) in einer Schlüsseltabelle" |

|

Temporäres Deaktivieren der Authentisierung für einen Service auf einem Host |

Mit dieser Prozedur können Sie die Authentisierung für einen Service auf einem Host schnell temporär deaktivieren, ohne kadmin-Berechtigungen zu besitzen. Bevor Sie ktutil zum Löschen des Service-Hauptbenutzers aus der Schlüsseltabelle des Servers verwenden, kopieren Sie die ursprüngliche Schlüsseltabelle an einen temporären Ort. Wenn Sie den Service wieder aktivieren möchten, kopieren Sie die ursprüngliche Schlüsseltabelle einfach wieder zurück. |

"Temporäres Deaktivieren der Authentisierung für einen Service auf einem Host" |

Hinzufügen eines Service-Hauptbenutzers zu einer Schlüsseltabelle

-

Stellen Sie sicher, daß der Hauptbenutzer bereits in der Kerberos-Datenbank vorhanden ist.

Weitere Informationen finden Sie unter "Anzeigen der Hauptbenutzerliste".

-

Melden Sie sich als Superuser auf dem Host an, für den ein Hauptbenutzer zur Schlüsseltabelle hinzugefügt werden soll.

-

Starten Sie den Befehl kadmin.

# /usr/krb5/sbin/kadmin

-

Fügen Sie mit dem Befehl ktadd einen Hauptbenutzer zu einer Schlüsseltabelle hinzu.

kadmin: ktadd [-k Schlüsseltabelle] [-q] [Hauptbenutzer | -glob Hauptbenutzer_Ziel]

-p Schlüsseltabelle

Legt die Schlüsseltabellen-Datei fest. Standardmäßig wird /etc/krb5/krb5.keytab verwendet.

-q

Zeigt weniger ausführliche Informationen an.

Hauptbenutzer

Der zur Schlüsseltabelle hinzuzufügende Hauptbenutzer. Folgende Service-Hauptbenutzer können hinzugefügt werden: host, root, nfs und ftp

-glob Hauptbenutzer_Ausdruck

Alle mit dem Hauptbenutzer-Ausdruck übereinstimmenden Hauptbenutzer werden zur Schlüsseltabelle hinzugefügt. Die Regeln für Hauptbenutzer-Ausdrücke sind dieselben, wie für den Befehl list_principals von kadmin.

-

Beenden Sie den Befehl kadmin.

kadmin: quit

Beispiel--Hinzufügen eines Service-Hauptbenutzers zu einer Schlüsseltabelle

In dem folgenden Beispiel werden die Hauptbenutzer kadmin/admin und kadmin/changepw zur Schlüsseltabelle eines KDCs hinzugefügt. In diesem Beispiel muß die Schlüsseltabelle-Datei in der Datei kdc.conf angegeben sein.

kdc1 # /usr/krb5/bin/kadmin.local kadmin.local: ktadd -k /etc/krb5/kadm5.keytab kadmin/admin kadmin/changepw Eintrag für Hauptbenutzer kadmin/admin@ACME.COM mit kvno 3, Verschlüsselungstyp DES-CBC-CRC wurde zur Schlüsseltabelle WRFILE:/etc/krb5/kadm5.keytab hinzugefügt. Eintrag für Hauptbenutzer kadmin/changepw@ACME.COM mit kvno 3, Verschlüsselungstyp DES-CBC-CRC wurde zur Schlüsseltabelle WRFILE:/etc/krb5/kadm5.keytab hinzugefügt. kadmin.local: quit |

In folgendem Beispiel wird der Host-Hauptbenutzer von hannover zur Schlüsseltabellen-Datei von hannover hinzugefügt, damit die Netzwerkdienste von hannover vom KDC authentisiert werden können.

denver # /usr/krb5/bin/kadmin kadmin: ktadd host/hannover@acme.com@ACME.COM kadmin: Eintrag für Hauptbenutzer host/hannover@acme.com@ACME.COM mit kvno 2, Verschlüsselungstyp DES-CBC-CRC wurde zur Schlüsseltabelle WRFILE:/etc/krb5/krb5.keytab hinzugefügt. kadmin: quit |

Entfernen eines Service-Hauptbenutzers aus einer Schlüsseltabelle

-

Melden Sie sich auf dem Host als Superuser an, auf dem ein Hauptbenutzer aus dessen Schlüsseltabelle entfernt werden muß.

-

Starten Sie den Befehl kadmin.

# /usr/krb5/bin/kadmin

-

Optional. Verwenden Sie den Befehl ktutil, um die aktuelle Hauptbenutzerliste (Schlüssel) in der Schlüsseltabelle anzuzeigen..

Weitere Anweisungen finden Sie unter "Anzeigen der Schlüsselliste (Hauptbenutzer) in einer Schlüsseltabelle".

-

Entfernen Sie einen Hauptbenutzer mit dem Befehl ktremove aus einer Schlüsseltabelle.

kadmin: ktremove [-k Schlüsseltabelle] [-q] Hauptbenutzer [kvno | all | old ]

-k Schlüsseltabelle

Legt die Schlüsseltabellen-Datei fest. Standardmäßig wird /etc/krb5/krb5.keytab verwendet.

-q

Zeigt weniger ausführliche Informationen an.

Hauptbenutzer

Der aus der Schlüsseltabelle zu entfernende Hauptbenutzer.

kvno

Entfernt alle Einträge für den angegebenen Hauptbenutzer, dessen kvno (Key Version Number, Schlüsselversionsnummer) mit kvno übereinstimmt.

all

Entfernt alle Einträge für den angegebenen Hauptbenutzer.

old

Entfernt alle Einträge für den angegebenen Hauptbenutzer, ausgenommen der Einträge mit der höchsten kvno.

-

Beenden Sie den Befehl kadmin.

kadmin: quit

Beispiel--Entfernen eines Service-Hauptbenutzers aus einer Schlüsseltabelle

Im folgenden Beispiel der Host-Principal von hannover aus der Schlüsseltabellen-Datei von hannover entfernt.

denver # /usr/krb5/bin/kadmin kadmin: ktremove host/hannover.acme.com@ACME.COM kadmin: Eintrag für Hauptbenutzer host/hannover.acme.com@ACME.COM mit kvno 3 wurde aus der Schlüsseltabelle WRFILE:/etc/krb5/krb5.keytab entfernt. kadmin: quit |

Anzeigen der Schlüsselliste (Hauptbenutzer) in einer Schlüsseltabelle

-

Melden Sie sich auf dem Host mit der Schlüsseltabelle als Superuser an.

Hinweis -Obwohl Sie Schlüsseltabellen erstellen können, die Eigentum anderer Benutzer sind, erfordert die Standardposition für die Schlüsseltabelle die root-Eigentümerrechte.

-

Starten Sie den Befehl ktutil.

# /usr/krb5/bin/ktutil

-

Lesen Sie die Schlüsseltabelle mit dem Befehl read_kt in den Puffer für die Schlüssellisten ein.

ktutil: read_kt Schlüsseltabelle

-

Zeigen Sie den Puffer für die Schlüssellisten mit dem Befehl list an.

ktutil: list

Der aktuelle Schlüssellisten-Puffer wird angezeigt.

-

Beenden Sie den Befehl ktutil.

ktutil: quit

Beispiel--Anzeigen der Schlüsselliste (Hauptbenutzer) in einer Schlüsseltabelle

Im folgenden Beispiel wird die Schlüsselliste in der Datei /etc/krb5/krb5.keytab auf dem Host hannover angezeigt.

denver # /usr/krb5/bin/ktutil

ktutil: read_kt /etc/krb5/krb5.keytab

ktutil: list

slot KVNO Principal

---- ---- ---------------------------------------

1 5 host/hannover@ACME.COM

ktutil: quit

|

Temporäres Deaktivieren der Authentisierung für einen Service auf einem Host

Es kann vorkommen, daß Sie den Authentisierungsmechanismus für einen Service, wie z. B. rlogin oder ftp, auf einem Netzwerk-Anwendungs-Server temporär deaktivieren müssen. Wenn Sie z. B. Benutzer davon abhalten möchten, sich auf einem System anzumelden, während Sie Verwaltungsaufgaben durchführen. Mit dem Befehl ktutil können Sie dies erreichen, indem Sie den Service-Hauptbenutzer aus der Schlüsseltabelle des Servers entfernen, ohne daß kadmin-Berechtigungen erforderlich sind. Wenn Sie die Authentisierung wieder aktivieren möchten, müssen Sie nur die zuvor gesicherte ursprüngliche Schlüsseltabelle wieder an die Ausgangsposition kopieren.

Hinweis -

Die meisten Services sind so eingerichtet, daß die Authentisierung standardmäßig aktiviert ist. Wenn dies nicht der Fall sein sollte, kann der Service dennoch ausgeführt werden, auch wenn die Authentisierung für diesen Service deaktiviert wurde.

-

Melden Sie sich auf dem Host mit der Schlüsseltabelle als Superuser an.

Hinweis -Obwohl Sie Schlüsseltabellen erstellen können, die Eigentum anderer Benutzer sind, erfordert die Standardposition für die Schlüsseltabelle die root-Eigentümerrechte.

-

Speichern Sie die aktuelle Schlüsseltabelle in einer temporären Datei.

-

Starten Sie den Befehl ktutil.

# /usr/krb5/bin/ktutil

-

Lesen Sie die Schlüsseltabelle mit dem Befehl read_kt in den Puffer für die Schlüssellisten ein.

ktutil: read_kt Schlüsseltabelle

-

Zeigen Sie den Puffer für die Schlüssellisten mit dem Befehl list an.

ktutil: list

Der aktuelle Schlüssellisten-Puffer wird angezeigt. Beachten Sie die Slot-Nummer für den zu deaktivierenden Service.

-

Entfernen Sie den bestimmten Service-Hauptbenutzer mit dem Befehl delete_entry aus dem Puffer für die Schlüssellisten, um den Service eines Hosts temporär zu deaktivieren.

ktutil: delete_entry slot_number

Slot_Nummer

Die Slot-Nummer des zu löschenden Hauptbenutzers, der vom Befehl list angezeigt wird.

-

Schreiben Sie den Puffer für die Schlüsselliste mit dem Befehl write_kt in die Schlüsseltabelle.

ktutil: write_kt Schlüsseltabelle

-

Beenden Sie den Befehl ktutil.

ktutil: quit

-

Wenn Sie den Service wieder aktivieren möchten, kopieren Sie die temporäre (ursprüngliche) Schlüsseltabelle wieder an ihre ursprüngliche Position zurück.

Beispiel--Temporäres Deaktivieren der Authentisierung für einen Service auf einem Host

Bei dem folgenden Beispiel wird der host-Service auf dem Host hannover deaktiviert. Um den Host-Service wieder auf hannover zu aktivieren, würden Sie die Datei krb5.keytab.temp zur Datei /etc/krb5/krb5.keytab kopieren.

denver # cp /etc/krb5/krb5.keytab /etc/krb5/krb5.keytab.temp

denver # /usr/krb5/bin/ktutil

ktutil:read_kt /etc/krb5/krb5.keytab

ktutil:list

slot KVNO Principal

---- ---- ---------------------------------------

1 8 host/hannover@ACME.COM

2 5 host/hannover@ACME.COM

ktutil:delete_entry 2

ktutil:list

slot KVNO Principal

---- ---- ---------------------------------------

1 8 root/hannover@ACME.COM

ktutil:write_kt /etc/krb5/krb5.keytab

ktutil: quit

|

- © 2010, Oracle Corporation and/or its affiliates