| Navigationslinks �berspringen | |

| Druckansicht beenden | |

|

Systemverwaltungshandbuch: IP Services |

Teil I Einführung in die Systemverwaltung: IP Services

1. Oracle Solaris TCP/IP-Protokollfamilie (Übersicht)

Teil II Administration von TCP/IP

2. Planen Ihres TCP/IP-Netzwerks (Vorgehen)

3. Einführung in IPv6 (Überblick)

4. Planen eines IPv6-Netzwerks (Aufgaben)

5. Konfiguration der TCP/IP-Netzwerkservices und IPv4-Adressierung (Aufgaben)

6. Verwalten von Netzwerkschnittstellen (Aufgaben)

7. Konfigurieren eines IPv6-Netzwerks (Vorgehen)

8. Verwaltung eines TCP/IP-Netzwerks (Aufgaben)

9. Fehlersuche bei Netzwerkproblemen (Aufgaben)

10. TCP/IP und IPv4 im Detail (Referenz)

12. Einführung in DHCP (Übersicht)

13. Planungen für den DHCP-Service (Aufgaben)

14. Konfiguration des DHCP-Services (Aufgaben)

15. Verwalten von DHCP (Aufgaben)

16. Konfiguration und Verwaltung des DHCP-Clients

17. DHCP-Fehlerbehebung (Referenz)

18. DHCP - Befehle und Dateien (Referenz)

19. IP Security Architecture (Übersicht)

20. Konfiguration von IPsec (Aufgaben)

Schützen des Datenverkehrs mit IPsec (Übersicht der Schritte)

Schützen von Datenverkehr mit IPsec

So sichern Sie Datenverkehr zwischen zwei Systemen mit IPsec

How to Use IPsec to Protect a Web Server From Nonweb Traffic

So zeigen Sie die IPsec-Richtlinien an

So erzeugen Sie Zufallszahlen auf einem Solaris-System

So erstellen Sie manuell IPsec-Sicherheitszuordnungen

So prüfen Sie, ob Pakete mit IPsec geschützt sind

How to Configure a Role for Network Security

Verwalten von IKE- und IPsec-Services

Beispiele für den Schutz eines VPN mit IPsec mithilfe von Tunneln im Tunnelmodus

Schützen eines VPN mit IPsec (Übersicht der Schritte)

Beschreibung der Netzwerktopologie für IPsec-Aufgaben zum Schützen eines VPN

So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4

So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv6

So schützen Sie ein VPN mit einem IPsec-Tunnel im Transportmodus über IPv4

So schützen Sie ein VPN mit einem IPsec-Tunnel im Transportmodus über IPv6

21. IP Security Architecture (Referenz)

22. Internet Key Exchange (Übersicht)

23. Konfiguration von IKE (Aufgaben)

24. Internet Key Exchange (Referenz)

25. IP Filter in Oracle Solaris (Übersicht)

28. Verwalten von Mobile IP (Aufgaben)

29. Mobile IP-Dateien und Befehle (Referenz)

30. Einführung in IPMP (Übersicht)

31. Verwaltung von IPMP (Aufgaben)

Teil VII IP Quality of Service (IPQoS)

32. Einführung in IPQoS (Übersicht)

33. Planen eines IPQoS-konformen Netzwerks (Aufgaben)

34. Erstellen der IPQoS-Konfigurationsdatei (Aufgaben)

35. Starten und Verwalten des IPQoS (Aufgaben)

36. Verwenden von Flow Accounting und Erfassen von Statistiken (Aufgaben)

Die folgende Tabelle enthält Links zu den Verfahren, mit denen IPsec zum Schutz des Datenverkehrs über das Internet konfiguriert wird. Diese Verfahren richten ein sicheres virtuelles privates Netzwerk (VPN) zwischen zwei Systemen ein, die durch das Internet voneinander getrennt sind. Eine häufige Anwendung dieser Technologie ist das Schützen von Datenverkehr zwischen Heimarbeitern und dem Unternehmensbüro.

|

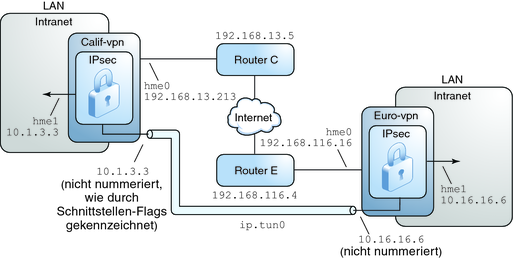

Bei den in diesem Abschnitt aufgeführten Verfahren wird das im Folgenden beschriebene Setup vorausgesetzt. Eine Darstellung des Netzwerks finden Sie in Abbildung 20-2.

Jedes System verwendet einen IPv4-Adressraum.

Ein ähnliches Beispiel mit IPv6-Adressen finden Sie unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv6.

Jedes System verfügt über zwei Schnittstellen. Die hme0-Schnittstelle stellt die Verbindung mit dem Internet her. In diesem Beispiel beginnen die Internet-IP-Adressen mit 192.168. Die Schnittstelle hme1 stellt die Verbindung mit dem LAN des Unternehmens, dem Intranet, her. In diesem Beispiel beginnen die Intranet-IP-Adressen mit 10.

Jedes System erfordert ESP-Authentifizierung mit dem SHA-1-Algorithmus. Der SHA–1-Algorithmus erfordert einen 160-Bit-Schlüssel.

Jedes System erfordert ESP-Verschlüsselung mit dem AES-Algorithmus. Der AES-Algorithmus verwendet einen 128-Bit-Schlüssel oder einen 256-Bit-Schlüssel.

Jedes System kann eine Verbindung zu einem Router herstellen, der über direkten Zugriff auf das Internet verfügt.

Jedes System verwendet gemeinsam genutzte Sicherheitszuordnungen.

Abbildung 20-2 Beispiel-VPN zwischen Büros, die durch das Internet voneinander getrennt sind

Wie die oben stehende Abbildung zeigt, verwenden die Verfahren für das IPv4-Netzwerk die folgenden Konfigurationsparameter.

|

In den Verfahren werden die folgenden IPv6-Adressen verwendet. Die Tunnelnamen sind dieselben.

|

Im Tunnelmodus bestimmt das innere IP-Paket die IPsec-Richtlinie, die dessen Inhalte schützt.

Dieses Verfahren ergänzt das unter So sichern Sie Datenverkehr zwischen zwei Systemen mit IPsec beschriebene Verfahren. Dieses Setup wird unter Beschreibung der Netzwerktopologie für IPsec-Aufgaben zum Schützen eines VPN beschrieben.

Hinweis - Führen Sie die Schritte dieses Verfahrens auf beiden Systemen aus.

Sie verbinden nicht nur zwei Systeme, sondern zwei Intranets, die mit diesen zwei Systemen verbunden sind. Die Systeme in diesem Verfahren arbeiten als Gateways.

Bevor Sie beginnen

Sie müssen sich in der globalen Zone befinden, um die IPsec-Richtlinie für das System oder für eine gemeinsame IP-Zone zu konfigurieren. Für eine exklusive IP-Zone konfigurieren Sie die IPsec-Richtlinie in der nicht-globalen Zone.

Die Rolle des Primäradministrators enthält das Primary Administrator-Profil. Informationen zum Erstellen von Rollen und Zuweisen von Rollen zu Benutzern finden Sie in Kapitel 2, Working With the Solaris Management Console (Tasks) in System Administration Guide: Basic Administration.

Hinweis - Eine remote Anmeldung führt zu sicherheitskritischem Datenverkehr, der abgehört werden könnte. Auch wenn Sie eine remote Anmeldung schützen, wird die Sicherheit des Systems auf die Sicherheit der remoten Anmeldesitzung reduziert. Verwenden Sie den Befehl ssh, um sich sicher remote anzumelden.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

IPv4 forwarding disabled disabled

IPv4 routing default (enabled) enabled

…Deaktivieren Sie die IP-Weiterleitung und das dynamische IP-Routing, wenn diese aktiviert sind.

# routeadm -d ipv4-routing -d ipv4-forwarding # routeadm -u

Durch Deaktivieren der IP-Weiterleitung wird verhindert, dass Pakete über dieses System von einem Netzwerk zu einem anderen weitergeleitet werden. Eine Beschreibung des Befehls routeadm finden Sie auf der Manpage routeadm(1M).

# ndd -set /dev/ip ip_strict_dst_multihoming 1

Durch Aktivieren von IP Strict Destination Multihoming wird sichergestellt, dass Pakete für eine der Zieladressen auf dem System bei der richtigen Zieladresse eintreffen.

Wenn das Strict Destination Multihoming aktiviert ist, müssen Pakete, die an einer bestimmten Schnittstelle eintreffen, an eine der lokalen IP-Adressen dieser Schnittstelle adressiert sein. Alle anderen Pakete, auch solche, die an andere lokale Adressen des Systems adressiert sind, werden abgeworfen.

| Achtung - Der Multihoming-Wert wird beim Booten des Systems auf den Standardwert zurückgesetzt. Informationen zum dauerhaften Ändern des Wertes finden Sie unter So verhindern Sie IP-Spoofing. |

Hinweis - Wenn Ihr System mit dem SMF-Profil „limited“ installiert wurde, können Sie diesen Schritt überspringen. Netzwerkservices, mit Ausnahme der Solaris Secure Shell, sind deaktiviert.

Durch Deaktivieren der Netzwerkservices wird verhindert, das IP-Pakete Schaden an einem System anrichten können. Beispielsweise könnten ein SNMP-Daemon, eine telnet-Verbindung oder eine rlogin-Verbindung ausgenutzt werden.

Wählen Sie eine der folgenden Optionen:

Wenn Sie das Solaris 10 11/06-Release oder eine aktuellere Version ausführen, rufen Sie das SMF-Profil „limited“ auf.

# netservices limited

Alternativ können Sie die Netzwerkservices einzeln deaktivieren.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

Stellen Sie sicher, dass die Loopback-Mounts und der ssh-Service ausgeführt werden.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

Wählen Sie eine der folgenden Optionen:

Konfiguration von IKE zur Verwaltung der Schlüssel für die SAs. Zur Konfiguration von IKE für das VPN verwenden Sie eines der Verfahren unter Konfiguration von IKE (Übersicht der Schritte).

Wenn ein besonderer Grund vorliegt, die Schlüssel manuell zu konfigurieren, lesen Sie So erstellen Sie manuell IPsec-Sicherheitszuordnungen.

Geben Sie die IPsec-Richtlinie für das VPN in die Datei /etc/inet/ipsecinit.conf ein. Informationen zur Verstärkung der Richtlinie finden Sie in Beispiel 20-12. Zusätzliche Beispiele finden Sie unter Beispiele für den Schutz eines VPN mit IPsec mithilfe von Tunneln im Tunnelmodus.

Bei dieser Richtlinie ist der IPsec-Schutz zwischen Systemen im lokalen LAN und mit der internen IP-Adresse des Gateway nicht erforderlich, daher wird eine bypass-Anweisung hinzugefügt.

# LAN traffic to and from this host can bypass IPsec.

{laddr 10.16.16.6 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# LAN traffic to and from this host can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

Für die Datei gilt folgende Syntax:

system1-point system2-point tsrc system1-taddr tdst system2-taddr router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

192.168.116.16 router

192.168.13.213 router

IP-Weiterleitung bedeutet, dass alle Pakete, unabhängig vom Absender weitergeleitet werden. Darüber hinaus bedeutet IP-Weiterleitung, dass Pakete, die diese Schnittstelle verlassen, möglicherweise von einem anderen Absender stammen. Um ein Paket erfolgreich weiterzuleiten, müssen sowohl die empfangende als auch die übertragende Schnittstelle die IP-Weiterleitung aktiviert haben.

Da die Schnittstelle hme1 innerhalb des Intranets liegt, muss die IP-Weiterleitung für hme1 aktiviert sein. Da ip.tun0 die zwei Systeme über das Internet miteinander verbindet, muss die IP-Weiterleitung für ip.tun0 aktiviert sein.

Jedoch wurde die IP-Weiterleitung für die Schnittstelle hme0 deaktiviert, um zu verhindern, dass ein Angreifer von außen Pakete in das geschützte Intranet einleitet. außen bezieht sich in diesem Fall auf das Internet.

10.16.16.6 private

10.1.3.3 private

Auch wenn die IP-Weiterleitung für die Schnittstelle hme0 deaktiviert wurde, kann eine Routing-Protokoll-Implementierung die Schnittstelle noch immer bekannt geben. Beispielsweise könnte das in.routed-Protokoll bekannt geben, dass hme0 in der Lage ist, Pakete an ihre Peers im Intranet weiterzuleiten. Durch Einstellen des Schnittstellen-Flags private werden diese Advertisement-Nachrichten verhindert.

Die Standardroute muss ein Router mit direktem Zugriff auf das Internet sein.

# route add default 192.168.116.4

# route add default 192.168.13.5

Auch wenn die Schnittstelle hme0 nicht zum Intranet gehört, muss hme0 über das Internet auf ihr Peer-System zugreifen können. Um ihren Peer zu finden, benötigt die Schnittstelle hme0 Informationen zum Internet-Routing. Das VPN-System erscheint dem restlichen Internet gegenüber als Host und nicht als Router. Aus diesem Grund können Sie einen Standard-Router verwenden, um das Router-Erkennungsprotokoll zum Finden eines Peer-Systems auszuführen. Weitere Informationen entnehmen Sie bitte den Manpages route(1M) and in.routed(1M).

Hinweis - Durch die folgenden Schritte wird ein Tunnel auf einem System konfiguriert, auf dem eine ältere Version als Solaris 10 4/09 ausgeführt wird.

Verwenden Sie ifconfig-Befehle, um eine Point-to-Point-Schnittstelle zu erzeugen:

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 system1-point system2-point \ tsrc system1-taddr tdst system2-taddr

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \ tsrc 192.168.13.213 tdst 192.168.116.16

# ipsecconf

# ifconfig ip.tun0 router up

# ifconfig hme1 router

IP-Weiterleitung bedeutet, dass alle Pakete, unabhängig vom Absender weitergeleitet werden. Darüber hinaus bedeutet IP-Weiterleitung, dass Pakete, die diese Schnittstelle verlassen, möglicherweise von einem anderen Absender stammen. Um ein Paket erfolgreich weiterzuleiten, müssen sowohl die empfangende als auch die übertragende Schnittstelle die IP-Weiterleitung aktiviert haben.

Da die Schnittstelle hme1 innerhalb des Intranets liegt, muss die IP-Weiterleitung für hme1 aktiviert sein. Da ip.tun0 die zwei Systeme über das Internet miteinander verbindet, muss die IP-Weiterleitung für ip.tun0 aktiviert sein.

Jedoch wurde die IP-Weiterleitung für die Schnittstelle hme0 deaktiviert, um zu verhindern, dass ein Angreifer von außen Pakete in das geschützte Intranet einleitet. außen bezieht sich in diesem Fall auf das Internet.

# ifconfig hme0 private

Auch wenn die IP-Weiterleitung für die Schnittstelle hme0 deaktiviert wurde, kann eine Routing-Protokoll-Implementierung die Schnittstelle noch immer bekannt geben. Beispielsweise könnte das in.routed-Protokoll bekannt geben, dass hme0 in der Lage ist, Pakete an ihre Peers im Intranet weiterzuleiten. Durch Einstellen des Schnittstellen-Flags private werden diese Advertisement-Nachrichten verhindert.

Die Standardroute muss ein Router mit direktem Zugriff auf das Internet sein.

# route add default 192.168.116.4

# route add default 192.168.13.5

Auch wenn die Schnittstelle hme0 nicht zum Intranet gehört, muss hme0 über das Internet auf ihr Peer-System zugreifen können. Um ihren Peer zu finden, benötigt die Schnittstelle hme0 Informationen zum Internet-Routing. Das VPN-System erscheint dem restlichen Internet gegenüber als Host und nicht als Router. Aus diesem Grund können Sie einen Standard-Router verwenden, um das Router-Erkennungsprotokoll zum Finden eines Peer-Systems auszuführen. Weitere Informationen entnehmen Sie bitte den Manpages route(1M) and in.routed(1M).

system1-point system2-point tsrc system1-taddr tdst system2-taddr router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# cat /etc/hostname.hme0 ## enigma 10.16.16.6 private

# cat /etc/hostname.hme1 ## enigma 192.168.116.16 router

# cat /etc/hostname.hme0 ## partym 10.1.3.3 private

# cat /etc/hostname.hme1 ## partym 192.168.13.213 router

# routeadm -e ipv4-routing # routeadm -u

Eventuell müssen Sie das Routing-Protokoll konfigurieren, bevor Sie es ausführen können. Weitere Informationen finden Sie unter Routing-Protokolle in Oracle Solaris. Anweisungen finden Sie unter So konfigurieren Sie einen IPv4-Router.

Beispiel 20-10 Erstellen temporärer Tunnels beim Testen

In diesem Beispiel testet der Administrator die Tunnelerstellung auf einem Solaris 10 4/09-System. Später verwendet der Administrator das unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4 Verfahren zur dauerhaften Einrichtung der Tunnel. Während des Testens führt der Administrator eine Reihe von Schritten auf den Systemen system1 und system 2 aus.

Der Administrator führt auf beiden Systemen die ersten fünf Schritte des unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4 erläuterten Verfahrens aus.

Der Administrator verwendet den ifconfig-Befehl zur Untersuchung und Konfiguration eines temporären Tunnels.

system1 # ifconfig ip.tun0 plumb

system1 # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \

tsrc 192.168.116.16 tdst 192.168.13.213

# ssh system2

Password: admin-password-on-system2

system2 # ifconfig ip.tun0 plumb

system2 # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \

tsrc 192.168.13.213 tdst 192.168.116.16Der Administrator aktiviert die IPsec-Richtlinie für den Tunnel. Die Richtlinie wurde in Schritt 4 des unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4 erläuterten Verfahrens erstellt.

system1 # svcadm refresh svc:/network/ipsec/policy:default system2 # svcadm refresh svc:/network/ipsec/policy:default

Der Administrator wandelt die Internetschnittstelle in einen Router um und verhindert, dass Routingprotokolle über die Intranetschnittstelle hinausgehen.

system1 # ifconfig hme1 router ; ifconfig hme0 private system2 # ifconfig hme1 router ; ifconfig hme0 private

Der Administrator fügt manuell Routing hinzu und führt das Routingprotokoll auf beiden Systemen nach Schritt 12 und Schritt 22 des unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4 beschriebenen Verfahrens aus.

Beispiel 20-11 Erstellen eines Tunnels für eine frühere Version eines Solaris-Systems mithilfe der Befehlszeile

In Solaris 10 7/07 wurde die Syntax des ifconfig-Befehls vereinfacht. In diesem Beispiel testet der Administrator die Tunnelerstellung auf einem System, auf dem eine ältere Version als Solaris 10 7/07 ausgeführt wird. Mithilfe der ursprünglichen Syntax des ifconfig-Befehls kann der Administrator identische Befehle auf den beiden kommunizierenden Systemen verwenden. Später wandelt der Administrator die Tunnel nach der unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4 erläuterten Verfahrensweise in dauerhafte Tunnel um.

Während des Testens führt der Administrator folgende Schritte auf den Systemen system1 und system 2 aus.

Der Administrator führt auf beiden Systemen die ersten fünf Schritte des unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4 erläuterten Verfahrens aus.

Der Administrator untersucht und konfiguriert den Tunnel.

system1 # ifconfig ip.tun0 plumb

system1 # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \

tsrc 192.168.116.16 tdst 192.168.13.213 \

encr_algs aes encr_auth_algs sha1

system1 # ifconfig ip.tun0 router up# ssh system2

Password: admin-password-on-system2

system2 # ifconfig ip.tun0 plumb

system2 # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \

tsrc 192.168.13.213 tdst 192.168.116.16 \

encr_algs aes encr_auth_algs sha1

system2 # ifconfig ip.tun0 router upDer Administrator aktiviert die IPsec-Richtlinie für den Tunnel. Die Richtlinie wurde in Schritt 4 des unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4 erläuterten Verfahrens erstellt.

system1 # svcadm refresh svc:/network/ipsec/policy:default system2 # svcadm refresh svc:/network/ipsec/policy:default

Der Administrator wandelt die Internetschnittstelle in einen Router um und verhindert, dass Routingprotokolle über die Intranetschnittstelle hinausgehen.

system1 # ifconfig hme1 router ; ifconfig hme0 private system2 # ifconfig hme1 router ; ifconfig hme0 private

Der Administrator fügt Routing nach der in Schritt 12 und Schritt 22 unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4 angegebenen Verfahrensweise auf beiden System hinzu.

Beispiel 20-12 Erfordern einer IPsec-Richtlinie auf allen Systemen in einem LAN

In diesem Beispiel wandelt der Administrator die bypass-Richtlinie, die in Schritt 4 konfiguriert wurde, in einen Kommentar um und verstärkt somit den Schutz. Bei dieser Richtlinienkonfiguration muss jedes System im LAN IPsec aktivieren, um mit dem Router kommunizieren zu können.

# LAN traffic must implement IPsec.

# {laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel} ipsec {encr_algs aes encr_auth_algs sha1}Beispiel 20-13 Verwenden von IPsec, um Telnet-Verkehr anders als SMTP-Verkehr zu schützen

In diesem Beispiel schützt die erste Regel den telnet-Datenverkehr an·Port 23 mit Blowfish und SHA-1. Die zweite Regel schützt den SMTP-Datenverkehr an Port 25 mit AES und MD5.

{laddr 10.1.3.3 ulp tcp dport 23 dir both}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa unique}

{laddr 10.1.3.3 ulp tcp dport 25 dir both}

ipsec {encr_algs aes encr_auth_algs md5 sa unique}Beispiel 20-14 Verwenden eines IPsec-Tunnels im Tunnelmode, um den Teilnetz-Verkehr anders als den restlichen Netzwerkverkehr zu schützen

Die folgende Tunnelkonfiguration schützt den gesamten Verkehr aus dem Teilnetz 10.1.3.0/24 über den Tunnel:

{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

Die folgende Tunnelkonfiguration schützt Verkehr aus dem Teilnetz 10.1.3.0/24 an andere Teilnetze über den Tunnel. Teilnetze, die mit 10.2.x.x beginnen, befinden sich hinter dem Tunnel.

{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.1.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.2.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

Zum Einrichten eines VPN in einem IPv6-Netzwerk führen Sie die gleichen Schritte wie für ein IPv4-Netzwerk aus. Lediglich die Syntax der Befehle ist etwas anders. Eine vollständige Beschreibung der Gründe für bestimmte Befehle finden Sie unter den entsprechenden Schritten der Beschreibung unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4.

Hinweis - Führen Sie die Schritte dieses Verfahrens auf beiden Systemen aus.

In diesem Verfahren werden die folgenden Konfigurationsparameter verwendet.

|

Die Rolle des Primäradministrators enthält das Primary Administrator-Profil. Informationen zum Erstellen von Rollen und Zuweisen von Rollen zu Benutzern finden Sie in Kapitel 2, Working With the Solaris Management Console (Tasks) in System Administration Guide: Basic Administration.

Hinweis - Eine remote Anmeldung führt zu sicherheitskritischem Datenverkehr, der abgehört werden könnte. Auch wenn Sie eine remote Anmeldung schützen, wird die Sicherheit des Systems auf die Sicherheit der remoten Anmeldesitzung reduziert. Verwenden Sie den Befehl ssh, um sich sicher remote anzumelden.

Informationen zu den Auswirkungen dieser Befehle finden Sie unter Schritt 2 in So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

…

IPv6 forwarding disabled disabled

IPv6 routing disabled disabledWenn IP-Weiterleitung und dynamisches IP-Routing aktiviert sind, können diese Funktionen wie folgt deaktiviert werden:

# routeadm -d ipv6-forwarding -d ipv6-routing # routeadm -u

# ndd -set /dev/ip ip6_strict_dst_multihoming 1

| Achtung - ip_strict_dst_multihoming wird beim Booten des Systems auf den Standardwert zurückgesetzt. Informationen zum dauerhaften Ändern des Wertes finden Sie unter So verhindern Sie IP-Spoofing. |

Hinweis - Wenn Ihr System mit dem SMF-Profil „limited“ installiert wurde, können Sie diesen Schritt überspringen. Netzwerkservices, mit Ausnahme der Solaris Secure Shell, sind deaktiviert.

Durch Deaktivieren der Netzwerkservices wird verhindert, das IP-Pakete Schaden an einem System anrichten können. Beispielsweise könnten ein SNMP-Daemon, eine telnet-Verbindung oder eine rlogin-Verbindung ausgenutzt werden.

Wählen Sie eine der folgenden Optionen:

Wenn Sie das Solaris 10 11/06-Release oder eine aktuellere Version ausführen, rufen Sie das SMF-Profil „limited“ auf.

# netservices limited

Alternativ können Sie die Netzwerkservices einzeln deaktivieren.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

Stellen Sie sicher, dass die Loopback-Mounts und der ssh-Service ausgeführt werden.

# svcs | grep network online Aug_02 svc:/network/loopback:default ... online Aug_09 svc:/network/ssh:default

Wählen Sie eine der folgenden Optionen:

Konfiguration von IKE zur Verwaltung der Schlüssel für die SAs. Zur Konfiguration von IKE für das VPN verwenden Sie eines der Verfahren unter Konfiguration von IKE (Übersicht der Schritte).

Wenn ein besonderer Grund vorliegt, die Schlüssel manuell zu konfigurieren, lesen Sie So erstellen Sie manuell IPsec-Sicherheitszuordnungen.

Geben Sie die IPsec-Richtlinie für das VPN in die Datei /etc/inet/ipsecinit.conf ein.

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic to and from this host can bypass IPsec.

{laddr 6000:6666::aaaa:1116 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic to and from this host can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

6000:6666::aaaa:1116 6000:3333::eeee:1113 tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

2001::aaaa:6666:6666 inet6 router

2001::eeee:3333:3333 inet6 router

6000:6666::aaaa:1116 inet6 private

6000:3333::eeee:1113 inet6 private

Hinweis - Durch die folgenden Schritte wird ein Tunnel auf einem System konfiguriert, auf dem eine ältere Version als Solaris 10 4/09 ausgeführt wird.

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666

# ipsecconf

# ifconfig ip6.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

Die Standardroute muss ein Router mit direktem Zugriff auf das Internet sein.

Dieser Eintrag repliziert die Parameter, die in Schritt 14 an den Befehl Schritt 14 übergeben wurden.

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# cat /etc/hostname6.hme0 ## enigma 6000:6666::aaaa:1116 inet6 private

# cat /etc/hostname6.hme1 ## enigma 2001::aaaa:6666:6666 inet6 router

# cat /etc/hostname6.hme0 ## partym 6000:3333::eeee:1113 inet6 private

# cat /etc/hostname6.hme1 ## partym 2001::eeee:3333:3333 inet6 router

# routeadm -e ipv6-routing # routeadm -u

Eventuell müssen Sie das Routing-Protokoll konfigurieren, bevor Sie es ausführen können. Weitere Informationen finden Sie unter Routing-Protokolle in Oracle Solaris. Anweisungen finden Sie unter Konfiguration eines IPv6-Routers.

Im Transportmodus bestimmt der äußere Header die IPsec-Richtlinie, die das innere IP-Paket schützt.

Dieses Verfahren ergänzt das unter So sichern Sie Datenverkehr zwischen zwei Systemen mit IPsec beschriebene Verfahren. Sie verbinden nicht nur zwei Systeme, sondern zwei Intranets, die mit diesen zwei Systemen verbunden sind. Die Systeme in diesem Verfahren arbeiten als Gateways.

Dieses Verfahren verwendet das unter Beschreibung der Netzwerktopologie für IPsec-Aufgaben zum Schützen eines VPN beschriebene Setup. Eine vollständige Beschreibung der Gründe für bestimmte Befehle finden Sie unter den entsprechenden Schritten der Beschreibung unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4.

Hinweis - Führen Sie die Schritte dieses Verfahrens auf beiden Systemen aus.

Die Rolle des Primäradministrators enthält das Primary Administrator-Profil. Informationen zum Erstellen von Rollen und Zuweisen von Rollen zu Benutzern finden Sie in Kapitel 2, Working With the Solaris Management Console (Tasks) in System Administration Guide: Basic Administration.

Hinweis - Eine remote Anmeldung führt zu sicherheitskritischem Datenverkehr, der abgehört werden könnte. Auch wenn Sie eine remote Anmeldung schützen, wird die Sicherheit des Systems auf die Sicherheit der remoten Anmeldesitzung reduziert. Verwenden Sie den Befehl ssh, um sich sicher remote anzumelden.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

IPv4 forwarding disabled disabled

IPv4 routing default (enabled) enabled

…Wenn IP-Weiterleitung und dynamisches IP-Routing aktiviert sind, können diese Funktionen wie folgt deaktiviert werden:

# routeadm -d ipv4-routing -d ipv4-forwarding # routeadm -u

# ndd -set /dev/ip ip_strict_dst_multihoming 1

| Achtung - ip_strict_dst_multihoming wird beim Booten des Systems auf den Standardwert zurückgesetzt. Informationen zum dauerhaften Ändern des Wertes finden Sie unter So verhindern Sie IP-Spoofing. |

Hinweis - Wenn Ihr System mit dem SMF-Profil „limited“ installiert wurde, können Sie diesen Schritt überspringen. Netzwerkservices, mit Ausnahme der Solaris Secure Shell, sind deaktiviert.

Durch Deaktivieren der Netzwerkservices wird verhindert, das IP-Pakete Schaden an einem System anrichten können. Beispielsweise könnten ein SNMP-Daemon, eine telnet-Verbindung oder eine rlogin-Verbindung ausgenutzt werden.

Wählen Sie eine der folgenden Optionen:

Wenn Sie das Solaris 10 11/06-Release oder eine aktuellere Version ausführen, rufen Sie das SMF-Profil „limited“ auf.

# netservices limited

Alternativ können Sie die Netzwerkservices einzeln deaktivieren.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

Stellen Sie sicher, dass die Loopback-Mounts und der ssh-Service ausgeführt werden.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

Wählen Sie eine der folgenden Optionen:

Konfiguration von IKE zur Verwaltung der Schlüssel für die SAs. Zur Konfiguration von IKE für das VPN verwenden Sie eines der Verfahren unter Konfiguration von IKE (Übersicht der Schritte).

Wenn ein besonderer Grund vorliegt, die Schlüssel manuell zu konfigurieren, lesen Sie So erstellen Sie manuell IPsec-Sicherheitszuordnungen.

Geben Sie die IPsec-Richtlinie für das VPN in die Datei /etc/inet/ipsecinit.conf ein. Informationen zur Verstärkung der Richtlinie finden Sie in Beispiel 20-15.

# LAN traffic to and from this host can bypass IPsec.

{laddr 10.16.16.6 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# LAN traffic to and from this host can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

192.168.116.16 router

192.168.13.213 router

10.16.16.6 private

10.1.3.3 private

Hinweis - Durch die folgenden Schritte wird ein Tunnel auf einem System konfiguriert, auf dem eine ältere Version als Solaris 10 4/09 ausgeführt wird.

Verwenden Sie ifconfig-Befehle, um eine Point-to-Point-Schnittstelle zu erzeugen:

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 system1-point system2-point \ tsrc system1-taddr tdst system2-taddr

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \ tsrc 192.168.13.213 tdst 192.168.116.16

# ipsecconf

# ifconfig ip.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

Die Standardroute muss ein Router mit direktem Zugriff auf das Internet sein.

# route add default router-on-hme0-subnet

system1-point system2-point tsrc system1-taddr \ tdst system2-taddr encr_algs aes encr_auth_algs sha1 router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 \ tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 \ tdst 192.168.116.16 router up

# cat /etc/hostname.hme0 ## enigma 10.16.16.6 private

# cat /etc/hostname.hme1 ## enigma 192.168.116.16 router

# cat /etc/hostname.hme0 ## partym 10.1.3.3 private

# cat /etc/hostname.hme1 ## partym 192.168.13.213 router

# routeadm -e ipv4-routing # routeadm -u

Beispiel 20-15 Erfordern einer IPsec-Richtlinie auf allen Systemen im Transportmodus

IPsec-RichtlinieLAN-BeispielIn diesem Beispiel wandelt der Administrator die bypass-Richtlinie, die in Schritt 4 konfiguriert wurde, in einen Kommentar um und verstärkt somit den Schutz. Bei dieser Richtlinienkonfiguration muss jedes System im LAN IPsec aktivieren, um mit dem Router kommunizieren zu können.

# LAN traffic must implement IPsec.

# {laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport} ipsec {encr_algs aes encr_auth_algs sha1}Beispiel 20-16 Verwenden einer eingestellten Syntax zur Konfiguration eines IPsec-Tunnels im Transportmodus

In diesem Beispiel stellt der Administrator eine Verbindung zwischen einem Solaris 10 7/07-System und einem System her, das das Solaris 10-Release ausführt. Aus diesem Grund verwendet der Administrator die Solaris 10-Syntax in der Konfigurationsdatei und nimmt die IPsec-Algorithmen in den Befehl ifconfig auf.

Der Administrator verwendet das Verfahren So schützen Sie ein VPN mit einem IPsec-Tunnel im Transportmodus über IPv4 mit den folgenden Syntaxänderungen.

Für Schritt 4 lautet die Syntax der ipsecinit.conf-Datei folgendermaßen:

# LAN traffic to and from this address can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{} ipsec {encr_algs aes encr_auth_algs sha1}Für Schritt 14 bis Schritt 16 lautet die Syntax zum Konfigurieren eines sicheren Tunnels folgendermaßen:

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213 \ encr_algs aes encr_auth_algs sha1 # ifconfig ip.tun0 router up

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213 \ encr_algs aes encr_auth_algs sha1

Die an die ifconfig-Befehle übergebene IPsec-Richtlinie muss der IPsec-Richtlinie in der ipsecinit.conf-Datei gleichen. Beim erneuten Booten liest das System die ipsecinit.conf-Datei ein, um die Richtlinie zu beziehen.

Für Schritt 20 lautet die Syntax der hostname.ip.tun0-Datei folgendermaßen:

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 \ tdst 192.168.13.213 encr_algs aes encr_auth_algs sha1 router up

Zum Einrichten eines VPN in einem IPv6-Netzwerk führen Sie die gleichen Schritte wie für ein IPv4-Netzwerk aus. Lediglich die Syntax der Befehle ist etwas anders. Eine vollständige Beschreibung der Gründe für bestimmte Befehle finden Sie unter den entsprechenden Schritten der Beschreibung unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus über IPv4.

Hinweis - Führen Sie die Schritte dieses Verfahrens auf beiden Systemen aus.

In diesem Verfahren werden die folgenden Konfigurationsparameter verwendet.

|

Die Rolle des Primäradministrators enthält das Primary Administrator-Profil. Informationen zum Erstellen von Rollen und Zuweisen von Rollen zu Benutzern finden Sie in Kapitel 2, Working With the Solaris Management Console (Tasks) in System Administration Guide: Basic Administration.

Hinweis - Eine remote Anmeldung führt zu sicherheitskritischem Datenverkehr, der abgehört werden könnte. Auch wenn Sie eine remote Anmeldung schützen, wird die Sicherheit des Systems auf die Sicherheit der remoten Anmeldesitzung reduziert. Verwenden Sie den Befehl ssh, um sich sicher remote anzumelden.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

…

IPv6 forwarding disabled disabled

IPv6 routing disabled disabledWenn IP-Weiterleitung und dynamisches IP-Routing aktiviert sind, können diese Funktionen wie folgt deaktiviert werden:

# routeadm -d ipv6-forwarding -d ipv6-routing # routeadm -u

# ndd -set /dev/ip ip6_strict_dst_multihoming 1

| Achtung - ip_strict_dst_multihoming wird beim Booten des Systems auf den Standardwert zurückgesetzt. Informationen zum dauerhaften Ändern des Wertes finden Sie unter So verhindern Sie IP-Spoofing. |

Stellen Sie sicher, dass die Loopback-Mounts und der ssh-Service ausgeführt werden.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

Wählen Sie eine der folgenden Optionen:

Konfiguration von IKE zur Verwaltung der Schlüssel für die SAs. Zur Konfiguration von IKE für das VPN verwenden Sie eines der Verfahren unter Konfiguration von IKE (Übersicht der Schritte).

Wenn ein besonderer Grund vorliegt, die Schlüssel manuell zu konfigurieren, lesen Sie So erstellen Sie manuell IPsec-Sicherheitszuordnungen.

Geben Sie die IPsec-Richtlinie für das VPN in die Datei /etc/inet/ipsecinit.conf ein.

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:6666::aaaa:1116 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1}# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1}# ipsecconf -c -f /etc/inet/ipsecinit.conf

6000:6666::aaaa:1116 6000:3333::eeee:1113 tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

2001::aaaa:6666:6666 inet6 router

2001::eeee:3333:3333 inet6 router

6000:6666::aaaa:1116 inet6 private

6000:3333::eeee:1113 inet6 private

Hinweis - Durch die folgenden Schritte wird ein Tunnel auf einem System konfiguriert, auf dem eine ältere Version als Solaris 10 4/09 ausgeführt wird.

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666

# ipsecconf

# ifconfig ip6.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

Die Standardroute muss ein Router mit direktem Zugriff auf das Internet sein.

Dieser Eintrag repliziert die Parameter, die in Schritt 14 an den Befehl Schritt 14 übergeben wurden.

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# cat /etc/hostname6.hme0 ## enigma 6000:6666::aaaa:1116 inet6 private

# cat /etc/hostname6.hme1 ## enigma 2001::aaaa:6666:6666 inet6 router

# cat /etc/hostname6.hme0 ## partym 6000:3333::eeee:1113 inet6 private

# cat /etc/hostname6.hme1 ## partym2001::eeee:3333:3333 inet6 router

# routeadm -e ipv6-routing # routeadm -u

Beispiel 20-17 Verwenden einer eingestellten Syntax zur Konfiguration von IPsec im Transportmodus über IPv6

In diesem Beispiel stellt der Administrator eine Verbindung zwischen einem Solaris 10 7/07-System und einem System her, das das Solaris 10-Release ausführt. Aus diesem Grund verwendet der Administrator die Solaris 10-Syntax in der Konfigurationsdatei und nimmt die IPsec-Algorithmen in den Befehl ifconfig auf.

Der Administrator verwendet das Verfahren So schützen Sie ein VPN mit einem IPsec-Tunnel im Transportmodus über IPv6 mit den folgenden Syntaxänderungen.

Für Schritt 4 lautet die Syntax der ipsecinit.conf-Datei folgendermaßen:

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{} ipsec {encr_algs aes encr_auth_algs sha1}Für Schritt 14 bis Schritt 17 lautet die Syntax zum Konfigurieren eines sicheren Tunnels folgendermaßen:

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 \ encr_algs aes encr_auth_algs sha1 # ifconfig ip6.tun0 inet6 router up

Die an die ifconfig-Befehle übergebene IPsec-Richtlinie muss der IPsec-Richtlinie in der ipsecinit.conf-Datei gleichen. Beim erneuten Booten liest das System die ipsecinit.conf-Datei ein, um die Richtlinie zu beziehen.

Für Schritt 20 lautet die Syntax der hostname6.ip6.tun0-Datei folgendermaßen:

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 \ encr_algs aes encr_auth_algs sha1 router up

Um IP-Spoofing auszuschließen, muss das System daran gehindert werden, Pakete ohne Entschlüsselung an eine andere Schnittstelle weiterzuleiten. Eine Methode ist das Festlegen der strengen IP-Ziel-Multihoming-Parameter mithilfe des Befehls ndd. Wird dieser Parameter in einem SMF-Manifest festgelegt, wird er beim erneuten Booten des Systems eingestellt.

Hinweis - Führen Sie die Schritte dieses Verfahrens auf beiden Systemen aus.

Die Rolle des Primäradministrators enthält das Primary Administrator-Profil. Informationen zum Erstellen von Rollen und Zuweisen von Rollen zu Benutzern finden Sie in Kapitel 2, Working With the Solaris Management Console (Tasks) in System Administration Guide: Basic Administration.

Verwenden Sie das Beispielskript /var/svc/manifest/site/spoof_check.xml.

<?xml version="1.0"?>

<!DOCTYPE service_bundle SYSTEM "/usr/share/lib/xml/dtd/service_bundle.dtd.1">

<service_bundle type='manifest' name='Custom:ip_spoof_checking'>

<!-- This is a custom smf(5) manifest for this system. Place this

file in /var/svc/manifest/site, the directory for local

system customizations. The exec method uses an unstable

interface to provide a degree of protection against IP

spoofing attacks when this system is acting as a router.

IP spoof protection can also be achieved by using ipfilter(5).

If ipfilter is configured, this service can be disabled.

Note: Unstable interfaces might be removed in later

releases. See attributes(5).

-->

<service

name='site/ip_spoofcheck'

type='service'

version='1'>

<create_default_instance enabled='false' />

<single_instance />

<!-- Don't enable spoof protection until the

network is up.

-->

<dependency

name='basic_network'

grouping='require_all'

restart_on='none'

type='service'>

<service_fmri value='svc:/milestone/network' />

</dependency>

<exec_method

type='method'

name='start'

exec='/usr/sbin/ndd -set /dev/ip ip_strict_dst_multihoming 1'

<!--

For an IPv6 network, use the IPv6 version of this command, as in:

exec='/usr/sbin/ndd -set /dev/ip ip6_strict_dst_multihoming 1

-->

timeout_seconds='60'

/>

<exec_method

type='method'

name='stop'

exec=':true'

timeout_seconds='3'

/>

<property_group name='startd' type='framework'>

<propval

name='duration'

type='astring'

value='transient'

/>

</property_group>

<stability value='Unstable' />

</service>

</service_bundle># svccfg import /var/svc/manifest/site/spoof_check.xml

Verwenden Sie den Namen, der im Manifest /site/ip_spoofcheck definiert wird.

# svcadm enable /site/ip_spoofcheck

# svcs /site/ip_spoofcheck