| Navigationslinks �berspringen | |

| Druckansicht beenden | |

|

Systemverwaltungshandbuch: Netzwerkdienste |

Teil I Netzwerkdienste - Themen

2. Verwalten von Webcache-Servern

Teil II Zugriff auf Netzwerkdateisysteme - Themen

4. Verwalten von Netzwerkdateisystemen (Übersicht)

5. Verwaltung des Netzwerkdateisystems (Aufgaben)

6. Zugreifen auf Netzwerkdateisysteme (Referenz)

Teil III SLP (Service Location Protocol) - Themen

8. Planen und Aktivieren von SLP (Aufgaben)

9. Verwalten von SLP (Aufgaben)

10. Integrieren von veralteten Services

Teil V Serielle Vernetzung - Themen

15. Solaris PPP 4.0 (Überblick)

16. PLanen einer PPP-Verbindung (Aufgaben)

17. Einrichten einer PPP-Einwahlverbindung (Aufgaben)

18. Einrichten einer PPP-Standleitungsverbindung (Aufgaben)

19. Einrichten der PPP-Authentifizierung (Aufgaben)

20. Einrichten eines PPPoE-Tunnels (Aufgaben)

21. Beheben von allgemeinen PPP-Problemen (Aufgaben)

22. Solaris PPP 4.0 (Referenz)

Verwenden von PPP-Optionen in Dateien und in der Befehlszeile

Wo PPP-Optionen definiert werden können

Wie PPP-Optionen verarbeitet werden

Funktionsweise der PPP-Konfigurationsdateiberechtigungen

Auswirkungen der Optionsberechtigungen

/etc/ppp/options-Konfigurationsdatei

Beispiele für /etc/ppp/options-Dateien

/etc/ppp/options. ttyname-Konfigurationsdatei

Verwenden von /etc/ppp/options. ttyname auf einem Einwahlserver

Verwenden von /etc/ppp/options. ttyname auf einem Einwahlrechner

options.ttya.tmpl-Vorlagendatei

Beispiele für die /etc/ppp/options.ttyname-Dateien

Konfigurieren von benutzerspezifischen Optionen

Konfigurieren von $HOME/.ppprc auf einem Einwahlserver

Konfigurieren von $HOME/.ppprc auf einem Hinauswahlrechner

Angeben von Informationen für die Kommunikation mit dem Einwahlserver

/etc/ppp/peers/ peer-name-Datei

/etc/ppp/peers/myisp.tmpl-Vorlagendatei

Beispiele für die /etc/ppp/peers/peer-name-Dateien

Konfigurieren der Modemgeschwindigkeit für eine Wählverbindung

Definieren der Kommunikation über die Einwahlverbindung

Grundlegendes Modem-Chat-Skript

/etc/ppp/myisp-chat.tmpl-Chat-Skript-Vorlage

Modem-Chat-Skript zum Anwählen eines ISP

Grundlegendes Chat-Skript, das für eine UNIX-basierte Anmeldung erweitert wurde

Chat-Skript für einen externen ISDN-TA

So rufen Sie ein Chat-Skript auf (Aufgabe)

Erstellen einer ausführbaren Chat-Datei

So erstellen Sie ein ausführbares Chat-Programm

PAP (Password Authentication Protocol)

Vorgänge während der PAP-Authentifizierung

Verwenden der login-Option mit /etc/ppp/pap-secrets

Erstellen eines IP-Adressierungsschemas für Anrufer

Zuweisen von dynamischen IP-Adressen für Anrufer

Zuweisen von statischen IP-Adressen für Anrufer

Zuweisen von IP-Adressen durch eine sppp-Einheitennummer

Erstellen von PPPoE-Tunneln für DSL-Unterstützung

Dateien zum Konfigurieren von Schnittstellen für PPPoE

Beispiele für sppptun-Befehle zum Verwalten von Schnittstellen

Befehle und Dateien für den PPPoE-Zugangsserver

Verwenden von PPPoE- und PPP-Dateien zur Konfiguration eines Zugangsserver

Befehle und Dateien für den PPPoE-Client

/usr/lib/inet/pppoec-Dienstprogramm

Gemeinsam genutztes pppoe.so-Objekt

/etc/ppp/peers/ peer-name-Datei zum Definieren eines Zugangsserver-Peers

23. Migrieren von Asynchronous Solaris PPP zu Solaris PPP 4.0 (Aufgaben)

25. Verwalten von UUCP (Aufgaben)

Teil VI Arbeiten mit Remote-Systemen - Themen

27. Arbeiten mit Remote-Systemen (Übersicht)

28. Verwalten des FTP-Servers (Aufgaben)

29. Zugriff auf Remote-Systeme (Aufgaben)

Teil VII Überwachen von Netzwerkdiensten - Themen

Dieser Abschnitt enthält Erklärungen zur Funktionsweise der PPP-Authentifizierungsprotokolle und der Datenbanken, die den Authentifizierungsprotokollen zugeordnet sind.

Die PAP-Authentifizierung ähnelt in ihrer Funktionsweise dem UNIX-Anmeldeprogramm, obwohl PAP den Benutzern keinen Shell-Zugriff erlaubt. PAP verwendet die PPP-Konfigurationsdateien und die PAP-Datenbank unter Zuhilfenahme der /etc/ppp/pap-secrets-Datei, um die Authentifizierung durchzuführen. Außerdem wird /etc/ppp/pap-secrets von PAP zum Definieren der PAP-Sicherheitsberechtigungsnachweise verwendet. Diese Berechtigungsnachweise umfassen einen Peer-Namen, einen "Benutzernamen" in PAP-Sprache und ein Passwort. Zu den PAP-Berechtigungsnachweisen zählen zudem relevante Informationen für jeden Anrufer, dem gestattet ist, eine Verbindung mit dem lokalen Rechner herzustellen. Die PAP-Benutzernamen und -Passwörter können mit den UNIX-Benutzernamen und -Passwörtern in der Passwortdatenbank übereinstimmen oder sich von diesen unterscheiden.

Die PAP-Datenbank wird in der /etc/ppp/pap-secrets -Datei implementiert. In den /etc/ppp/pap-secrets-Dateien der Rechner, die sich an beiden Enden der PPP-Verbindung befinden, müssen richtig konfigurierte PAP-Berechtigungsnachweise enthalten sein, damit die Authentifizierung erfolgreich durchgeführt werden kann. Der Anrufer (Authentifizierungsempfänger) stellt Berechtigungsnachweise in den user- und password-Spalten der /etc/ppp/pap-secrets-Datei oder in der veralteten +ua -Datei bereit. Der Server (Authentifizierer) gleicht diese Berechtigungsnachweise mit den Informationen in /etc/ppp/pap-secrets ab, indem die passwd-UNIX-Datenbank oder die PAM-Funktion verwendet wird.

Die /etc/ppp/pap-secrets-Datei weist die folgende Syntax auf:

myclient ISP-server mypassword *

Die Parameter haben folgende Bedeutungen:

PAP-Benutzername des Anrufers. Dieser Name ist oft mit dem UNIX-Benutzernamen des Anrufers identisch, insbesondere dann, wenn der Einwahlserver die Anmeldeoption (login) von PAP verwendet.

Name des Remote-Rechners, bei dem es sich oft um einen Einwahlserver handelt

PAP-Passwort des Anrufers

IP-Adresse des Anrufers. Verwenden Sie ein Sternchen (*), um eine IP-Adresse anzugeben.

PAP-Passwörter werden unverschlüsselt über die Verbindung gesendet, d. h. in lesbarem ASCII-Format. Für den Anrufer (Authentifizierungsempfänger) muss das PAP-Passwort an folgenden Stellen unverschlüsselt gespeichert werden:

In /etc/ppp/pap-secrets

In einer anderen externen Datei

In einer benannten Pipe durch die pap-secrets @-Funktion

Als Option für pppd entweder in der Befehlszeile oder in einer PPP-Konfigurationsdatei

Über die +ua-Datei

Auf dem Server (Authentifizierer) kann das PAP-Passwort wie folgt ausgeblendet werden:

Angeben von papcrypt und Verwenden von Passwörtern, die durch crypt(3C) in der pap-secrets-Datei mit Hash-Codierung versehen werden

Angeben der login-Option für pppd und Weglassen des Passworts in der pap-secrets-Datei durch Eintragen von doppelten Anführungszeichen ("") in die Passwort-Spalte In diesem Fall wird die Authentifizierung mithilfe der UNIX-Passwortdatenbank oder des pam(3pam)-Mechanismus durchgeführt.

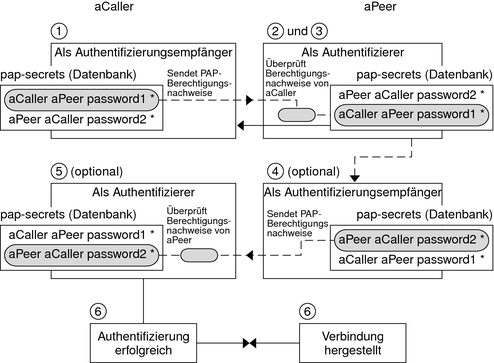

Die PAP-Authentifizierung läuft wie folgt ab.

Abbildung 22-1 PAP-Authentifizierungsprozess

Der Anrufer (Authentifizierungsempfänger) wählt den Remote-Peer (Authentifizierer) an und stellt seinen PAP-Benutzernamen und ein Passwort als Teil der Aushandlung der Verbindung bereit.

Der Peer prüft die Identität des Anrufers in der /etc/ppp/pap-secrets -Datei. Wenn der Peer die login-Option von PAP verwendet, verifiziert der Peer den Benutzernamen und das Passwort des Anrufers in seiner Passwortdatenbank.

Wenn die Authentifizierung erfolgreich ist, setzt der Peer die Aushandlung der Verbindung mit dem Anrufer fort. Schlägt die Authentifizierung fehl, wird die Verbindung abgebrochen.

(Optional) Wenn der Anrufer Antworten von Remote-Peers authentifiziert, muss der Remote-Peer seine eigenen PAP-Berechtigungsnachweise an den Anrufer senden. Dadurch wird der Remote-Peer zum Authentifizierungsempfänger und der Anrufer zum Authentifizierer.

(Optional) Der ursprüngliche Anrufer liest seine eigene /etc/ppp/pap-secrets , um die Identität des Remote-Peers zu verifizieren.

Hinweis - Wenn der ursprüngliche Anrufer Authentifizierungs-Berechtigungsnachweise vom Remote-Peer verlangt, werden Schritt 1 und 4 gleichzeitig ausgeführt.

Wenn der Peer authentifiziert ist, wird die Aushandlung fortgesetzt. Anderenfalls wird die Verbindung abgebrochen.

Die Aushandlung zwischen Anrufer und Peer wird fortgesetzt, bis die Verbindung hergestellt ist.

Sie können die login-Option für die Authentifizierung von PAP-Berechtigungsnachweisen in jede PPP-Konfigurationsdatei einfügen. Wenn login beispielsweise in /etc/ppp/options angegeben wird, verifiziert pppd, dass die PAP-Berechtigungsnachweise des Anrufers in der Solaris-Passwortdatenbank enthalten sind. Im Folgenden wir das Format einer /etc/ppp/pap-secrets-Datei mit der login-Option dargestellt:

joe * "" * sally * "" * sue * "" *

Die Parameter haben folgende Bedeutungen:

joe, sally und sue sind die Namen der autorisierten Anrufer.

Sternchen (*), das anzeigt, dass ein Servername gültig ist. Die name-Option wird in den PPP-Konfigurationsdateien nicht benötigt.

Doppelte Anführungszeichen, die anzeigen, dass ein Passwort gültig ist.

Wenn in dieser Spalte ein Passwort enthalten ist, muss dass vom Peer gesendete Passwort sowohl mit dem PAP-Passwort als auch mit dem Passwort in der UNIX-Passwortdatenbank (passwd) übereinstimmen.

Sternchen (*), das anzeigt, dass eine beliebige IP-Adresse erlaubt ist.

Bei der CHAP-Authentifizierung wird das Konzept der Aufforderung und Antwort verwendet. Das bedeutet, dass der Peer (Authentifizierer) den Anrufer (Authentifizierungsempfänger) auffordert, seine Identität nachzuweisen. Die Aufforderung besteht aus einer Zufallszahl und einer eindeutigen ID, die vom Authentifizierer generiert wird. Der Anrufer muss die ID, die Zufallszahl und seine CHAP-Sicherheitsberechtigungsnachweise verwenden, um die richtige Antwort (Handshake) an den Peer zu senden.

Zu den CHAP-Sicherheitsberechtigungsnachweisen gehören ein CHAP-Benutzername und ein "CHAP-Geheimnis". Das CHAP-Geheimnis ist eine beliebige Zeichenfolge, die sowohl dem Anrufer als auch dem Peer bekannt ist, bevor diese mit dem Aushandeln einer PPP-Verbindung beginnen. Die CHAP-Sicherheitsberechtigungsnachweise konfigurieren Sie in der CHAP-Datenbank, /etc/ppp/chap-secrets.

Die CHAP-Datenbank ist in der /etc/ppp/chap-secrets-Datei implementiert. Die Rechner, die sich an beiden Enden der PPP-Verbindung befinden, müssen über die CHAP-Berechtigungsnachweise des jeweils anderen Rechners in den /etc/ppp/chap-secrets -Dateien verfügen, damit die Authentifizierung erfolgreich durchgeführt werden kann.

Hinweis - Anders als bei PAP muss das gemeinsame Geheimnis auf beiden Peers unverschlüsselt sein. Bei CHAP können die Optionen crypt, PAM oder PPP login nicht verwendet werden.

Die /etc/ppp/chap-secrets hat die folgende Syntax:

myclient myserver secret5748 *

Die Parameter haben folgende Bedeutungen:

CLIENT-HOSTAP-Benutzername des Anrufers. Dieser Name kann mit dem UNIX-Benutzernamen des Anrufers übereinstimmen oder sich von diesem unterschieden.

Name des Remote-Rechners, bei dem es sich oft um einen Einwahlserver handelt

CHAP-Geheimnis des Anrufers

Hinweis - Anders als bei PAP-Passwörtern werden CHAP-Geheimnisse nie über die Verbindung gesendet. Stattdessen werden CHAP-Geheimnisse verwendet, während die lokalen Rechner die Antwort berechnen.

IP-Adresse des Anrufers. Verwenden Sie ein Sternchen (*), um eine IP-Adresse anzugeben.

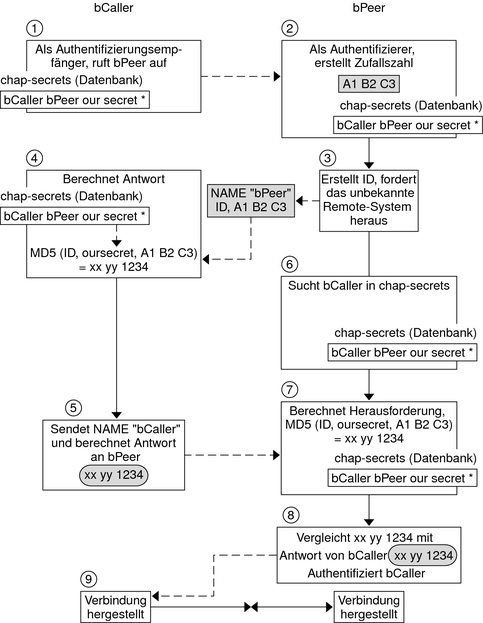

Die CHAP-Authentifizierung läuft wie folgt ab.

Abbildung 22-2 Ablauf der CHAP-Authentifizierung

Zwei Peers, die gerade im Begriff sind, die Kommunikation zu initiieren, vereinbaren ein Geheimnis, das während der Aushandlung einer PPP-Verbindung zur Authentifizierung verwendet werden soll.

Die Administratoren beider Rechner fügen das Geheimnis, die CHAP-Benutzernamen und andere CHAP-Berechtigungsnachweise in die /etc/ppp/chap-secrets-Datenbank der betreffenden Rechner ein.

Der Anrufer (Authentifizierungsempfänger) ruft den Remote-Peer (Authentifizierer) auf.

Der Authentifizierer genehmigt eine Zufallszahl und eine ID und sendet diese Daten als Aufforderung an den Authentifizierungsempfänger.

Der Authentifizierungsempfänger sucht in seiner /etc/ppp/chap-secrets-Datenbank nach dem Namen und dem Geheimnis des Peers.

Der Authentifizierungsempfänger berechnet eine Antwort, indem er den MD5-Berechnungsalgorithmus auf das Geheimnis und die Zufallszahl des Peers anwendet. Dann sendet der Authentifizierungsempfänger die Ergebnisse in Form einer Antwort an den Authentifizierer.

Der Authentifizierer sucht in seiner /etc/ppp/chap-secrets-Datenbank nach dem Namen und dem Geheimnis des Authentifizierungsempfängers.

Der Authentifizierer berechnet seine eigene Zahl, indem er MD5 auf die als Aufforderung generierte Zahl und das Geheimnis für den Authentifizierungsempfänger in /etc/ppp/chap-secrets anwendet.

Der Authentifizierer vergleicht seine Ergebnisse mit der Antwort des Anrufers. Wenn die beiden Zahlen übereinstimmen, ist der Anrufer erfolgreich vom Peer authentifiziert worden, und die Aushandlung der Verbindung wird fortgesetzt. Anderenfalls wird die Verbindung abgebrochen.