| Navigationslinks �berspringen | |

| Druckansicht beenden | |

|

Systemverwaltungshandbuch: Sicherheitsservices |

Teil I Übersicht über die Sicherheit

1. Sicherheitsservices (Überblick)

Teil II System-, Datei- und Gerätesicherheit

2. Verwalten von Rechnersicherheit (Übersicht)

3. Steuern des Zugriffs auf Systeme (Aufgaben)

4. Steuern des Zugriffs auf Geräte (Aufgaben)

5. Verwenden von Basic Audit Reporting Tool (Aufgaben)

6. Steuern des Zugriffs auf Dateien (Aufgaben)

7. Verwenden von Automated Security Enhancement Tool (Aufgaben)

Automated Security Enhancement Tool (ASET)

Optimierung der Systemdateienberechtigungen

Prüfungen der Benutzer und Gruppen

Prüfung der Systemkonfigurationsdateien

Prüfung der Umgebungsvariablen

Beispiel einer ASET-Ausführungsprotokolldatei

Format der ASET-Berichtdateien

Untersuchen von ASET-Berichtdateien

Vergleichen von ASET-Berichtdateien

Ändern der Umgebungsdatei (asetenv)

Auswählen der auszuführenden Aufgaben: TASKS

Angeben von Verzeichnissen für die Aufgabe der Prüfungen der Systemdateien: CKLISTPATH

Planen der ASET-Ausführung: PERIODIC_SCHEDULE

Angeben einer Aliase-Datei: UID_ALIASES

Erweitern der Prüfungen auf NIS+-Tabellen: YPCHECK

Wiederherstellen der von ASET geänderten Systemdateien

Netzwerkbetrieb mit dem NFS-System

Globale Konfiguration für jede Sicherheitsebene

Umgebungsvariable ASETSECLEVEL

Umgebungsvariable PERIODIC_SCHEDULE

Ausführen von ASET (Übersicht der Schritte)

So führen Sie ASET interaktiv aus

So führen Sie ASET in regelmäßigen Abständen aus

So halten Sie die regelmäßige Ausführung von ASET an

So erfassen Sie ASET-Berichte auf einem Server

Fehlerbehebung bei ASET-Problemen

Teil III Rollen, Berechtigungsprofile und Berechtigungen

8. Verwenden von Rollen und Berechtigungen (Übersicht)

9. Rollenbasierte Zugriffssteuerung (Aufgaben)

10. Rollenbasierte Zugriffssteuerung (Übersicht)

Teil IV Kryptografische Services

13. Oracle Solaris Cryptographic Framework (Übersicht)

14. Oracle Solaris Cryptographic Framework (Aufgaben)

15. Oracle Solaris Key Management Framework

Teil V Authentifizierungsservices und sichere Kommunikation

16. Verwenden von Authentifizierungsservices (Aufgaben)

19. Verwenden von Oracle Solaris Secure Shell (Aufgaben)

20. Oracle Solaris Secure Shell (Referenz)

21. Einführung zum Kerberos-Service

22. Planen des Kerberos-Service

23. Konfigurieren des Kerberos-Service (Aufgaben)

24. Kerberos-Fehlermeldungen und -Fehlerbehebung

25. Verwalten von Kerberos-Hauptelementen und Richtlinien (Aufgaben)

26. Verwenden von Kerberos-Anwendungen (Aufgaben)

27. Der Kerberos-Service (Referenz)

Teil VII Prüfung bei Oracle Solaris

28. Prüfung bei Oracle Solaris (Übersicht)

29. Planen der Oracle Solaris-Prüfung

30. Verwalten der Oracle Solaris-Prüfung (Aufgaben)

Im Lieferumfang von Oracle Solaris-Betriebssystem ist das Automated Security Enhancement Tool (ASET) enthalten. Mithilfe von ASET kann die Systemsicherheit überwacht und gesteuert werden, indem normalerweise manuell durchgeführte Aufgaben automatisiert werden.

Das ASET-Sicherheitspaket bietet automatische Verwaltungswerkzeuge, mit denen Sie die Sicherheit des Systems steuern und überwachen können. Sie geben eine Sicherheitsebene an, bei der ASET ausgeführt wird. Verfügbar sind die Sicherheitsebenen niedrig, mittel und hoch. Bei steigender Sicherheitsebene bietet ASET weitere Dateisteuerungsfunktionen, um den Dateizugriff einzuschränken und die Systemsicherheit zu erhöhen.

ASET führt sieben Aufgaben aus. Bei jeder Aufgabe werden bestimmte Prüfungen und Anpassungen an den Systemdateien durchgeführt. Durch die ASET-Aufgaben werden die Dateizugriffsrechte eingeschränkt, der Inhalt kritischer Systemdateien auf Sicherheitsschwächen überprüft und wichtige Bereiche überwacht. Mit ASET können Sie außerdem ein Netzwerk schützen, indem Sie allgemeine Anforderungen eines Firewallsystems auf ein als Gatewaysystem dienendes System anwenden. Weitere Informationen erhalten Sie unter Firewallkonfiguration.

ASET verwendet Master-Dateien für die Konfiguration. Master-Dateien, Berichte und andere ASET-Dateien sind im Verzeichnis /usr/aset gespeichert. Diese Dateien können an die Anforderungen Ihres Standorts angepasst werden.

Durch jede Aufgabe wird ein Bericht generiert. Im Bericht sind die festgestellten Sicherheitsschwächen und alle durch die Aufgabe durchgeführten Änderungen an den Systemdateien aufgelistet. Beim Ausführen der höchsten Sicherheitsebene versucht ASET alle Systemsicherheitsschwächen zu lösen. Wenn ASET ein potenzielles Sicherheitsproblem nicht beheben kann, generiert ASET einen Bericht zum Fehler.

Sie können eine ASET-Sitzung durch den Befehl /usr/aset/aset interaktiv starten. Stattdessen können Sie angeben, dass ASET in regelmäßigen Abständen ausgeführt wird, indem Sie einen Eintrag in der Datei crontab hinzufügen.

Für ASET-Aufgaben wird viel Festplattenspeicher benötigt. Die Aufgaben können mit den normalerweise stattfindenden Aktivitäten in Konflikt treten. Um die Auswirkungen auf die Systemleistung so gering wie möglich zu halten, planen Sie die Ausführung von ASET bei niedriger Systemaktivität. Beispielsweise können Sie ASET alle 24 oder 48 Stunden um Mitternacht ausführen.

Für die Ausführung von ASET können drei Sicherheitsebenen festgelegt werden: niedrig, mittel oder hoch. Bei steigender Sicherheitsebene bietet ASET weitere Dateisteuerungsfunktionen, um den Dateizugriff einzuschränken und die Systemsicherheit zu erhöhen. Diese Funktionen reichen von Überwachen der Systemsicherheit ohne Einschränkung des Dateizugriffs der Benutzer bis zu zunehmender Einschränkung der Zugriffsrechte, bis das System vollständig gesichert ist.

In der folgenden Tabelle werden diese drei Sicherheitsebenen aufgeführt.

Hinweis - ASET ändert nicht die Berechtigungen einer Datei, um die Sicherheit der Datei herabzusetzen, es sei denn, Sie setzen die Sicherheitsebene herunter. Außerdem können Sie das System auf die Einstellungen zurücksetzen, die vor dem Ausführen von ASET vorhanden waren.

In diesem Abschnitt wird beschrieben, welche Aufgaben von ASET durchgeführt werden. Sie sollten die Funktionsweise der einzelnen ASET-Aufgaben kennen. Indem Sie die Ziele von ASET, die von ASET durchgeführten Vorgänge und die von ASET betroffenen Systemkomponenten kennen, können Sie die Berichte effizient interpretieren und verwenden.

Die ASET-Berichtdateien enthalten Meldungen, in denen so genau wie möglich die während der einzelnen ASET-Aufgaben festgestellten Probleme beschrieben werden. Anhand dieser Meldungen können Sie diese Probleme diagnostizieren und beheben. Die Voraussetzung für eine erfolgreiche Verwendung von ASET ist, dass Sie über allgemeine Kenntnisse der Systemverwaltung und der Systemkomponenten verfügen. Wenn Sie noch über geringe Kenntnisse der Systemadministration verfügen, erhalten Sie weitere Informationen in der Dokumentation zur Systemadministration von Oracle Solaris. Lesen Sie beispielsweise die entsprechenden Handbuchseiten, um sich auf die ASET-Administration vorzubereiten.

Durch das Dienstprogramm taskstat werden die abgeschlossenen Aufgaben festgestellt. Außerdem erkennt das Dienstprogramm die noch ausgeführten Aufgaben. Durch eine abgeschlossene Aufgabe wird eine Berichtdatei generiert. Eine ausführliche Beschreibung des Dienstprogramms taskstat erhalten Sie unter taskstat(1M).

Durch diese Aufgabe werden die Berechtigungen der Systemdateien auf die von Ihnen angegebene Sicherheitsebene festgelegt. Diese Aufgabe wird bei der Installation des Systems ausgeführt. Wenn Sie zu einem späteren Zeitpunkt die festgelegten Ebenen ändern möchten, führen Sie diese Aufgabe erneut aus. Bei niedriger Sicherheitsebene werden die Berechtigungen auf Werte gesetzt, die für eine Umgebung mit offenem Informationsaustausch geeignet sind. Bei mittlerer Sicherheitsebene werden die Berechtigungen eingeschränkt, um eine für die meisten Umgebungen geeignete Sicherheit zu bieten. Bei hoher Sicherheitsebene werden die Berechtigungen eingeschränkt, um den Zugriff erheblich einzuschränken.

Alle durch diese Aufgabe durchgeführten Änderungen an Systemdateienberechtigungen oder Parametereinstellungen werden in der Datei tune.rpt protokolliert. Ein Beispiel der Dateien, die ASET beim Festlegen der Berechtigungen abfragt, finden Sie unter Beispiele für tune-Dateien.

Durch diese Aufgabe werden Systemdateien untersucht und jede Datei mit einer Beschreibung dieser Datei in einer Master-Datei verglichen. Die Master-Datei wird erstellt, wenn ASET diese Aufgabe erstmalig ausführt. Die Master-Datei enthält die Systemdateieinstellungen, die von checklist für die angegebene Sicherheitsebene durchgesetzt werden.

Eine Liste der Verzeichnisse, dessen Dateien überprüft werden sollen, wird für jede Sicherheitsebene definiert. Sie können die Standardliste verwenden oder die Liste durch die Angabe unterschiedlicher Verzeichnisse für jede Ebene ändern.

Für jede Datei werden die folgenden Kriterien überprüft:

Eigentümer oder Gruppe

Berechtigungsbits

Größe und Prüfsumme

Anzahl der Verknüpfungen

Zeit der letzten Änderung

Alle von ASET festgestellten Unstimmigkeiten werden in der Datei cklist.rpt protokolliert. Diese Datei enthält die Ergebnisse des Vergleichs der Systemdateigröße, Berechtigung und Prüfsummenwerte mit der Master-Datei.

Diese Aufgabe prüft Benutzerkonten und Gruppen auf Einheitlichkeit und Integrität. Die Aufgabe verwendet die Definitionen in den Dateien passwd und group. Diese Aufgabe prüft die lokalen und NIS- bzw. NIS+-Passwortdateien. Die Probleme bei Passwortdateien für NIS+ werden gemeldet, aber nicht behoben.

Diese Aufgabe führt eine Prüfung auf die folgenden Verletzungen durch:

Doppelte Namen oder IDs

Einträge im falschen Format

Konten ohne Passwort

Ungültige Anmeldeverzeichnisse

Konto nobody

Leeres Gruppenpasswort

Pluszeichen (+) in der Datei /etc/passwd auf einem NIS- bzw. NIS+-Server

Unstimmigkeiten werden in der Datei usrgrp.rpt protokolliert.

Während dieser Aufgabe prüft ASET verschiedene Systemtabellen, die sich hauptsächlich im Verzeichnis /etc befinden.

Dabei handelt es sich um folgende Dateien:

/etc/default/login

/etc/hosts.equiv

/etc/inetd.conf

/etc/aliases

/var/adm/utmpx

/.rhosts

/etc/vfstab

/etc/dfs/dfstab

/etc/ftpd/ftpusers

ASET führt verschiedene Prüfungen und Änderungen an diesen Dateien durch. Von ASET werden Probleme in der Datei sysconf.rpt protokolliert.

In dieser Aufgabe wird überprüft, wie die Umgebungsvariablen PATH und UMASK für Root- und andere Benutzer festgelegt werden. Die Aufgabe prüft die Dateien /.profile, /.login und /.cshrc.

Die Ergebnisse der Sicherheitsprüfung der Umgebung werden in der Datei env.rpt protokolliert.

Diese Aufgabe prüft den Wert des Sicherheitsparameters eeprom, um sicherzustellen, dass für den Parameter die geeignete Sicherheitsebene festgelegt ist. Sie können den Sicherheitsparameter eeprom auf none, command oder full festlegen.

ASET ändert diese Einstellung nicht, die empfohlenen Änderungen werden jedoch in der Datei eeprom.rpt gespeichert.

Durch diese Aufgabe wird sichergestellt, dass das System als ein Netzwerk-Relay sicher verwendet werden kann. Durch diese Aufgabe wird ein internes Netzwerk vor externen öffentlichen Netzwerken geschützt, indem ein dediziertes System als eine Firewall eingerichtet wird (siehe Beschreibung unter Firewall-Systeme). Das Firewallsystem erstellt zwei getrennte Netzwerke. In diesem Fall erfolgt der Zugriff zwischen den Netzwerken über eine nicht vertrauenswürdige Verbindung. Die Aufgabe der Firewallkonfiguration deaktiviert die Weiterleitung von IP-Paketen (Internet Protocol). Außerdem blendet die Firewall Routing-Informationen vom externen Netzwerk aus.

Die Firewallaufgabe wird auf allen Sicherheitsebenen ausgeführt, jedoch werden Aktionen nur auf der höchsten Ebene durchgeführt. Wenn Sie ASET mit der höchsten Sicherheitsebene ausführen möchten, jedoch keinen Firewallschutz für das System benötigen, können Sie die Firewallaufgabe entfernen. Die Aufgabe können Sie durch Bearbeiten der Datei asetenv entfernen.

Alle durchgeführten Änderungen werden in der Datei firewall.rpt protokolliert.

ASET generiert ein Ausführungsprotokoll, unabhängig davon, ob ASET interaktiv oder im Hintergrund ausgeführt wird. Standardmäßig generiert ASET die Protokolldatei bei der Standardausgabe. Im Ausführungsprotokoll wird bestätigt, dass ASET zu der festgelegten Zeit ausgeführt wurde. Es enthält ebenfalls Fehlermeldungen zur Ausführung. Durch den Befehl aset -n wird das Protokoll per E-Mail an den angegebenen Benutzer weitergeleitet. Eine vollständige Liste der ASET-Optionen erhalten Sie auf der Manpage aset(1M).

ASET running at security level low

Machine=example; Current time = 0325_08:00

aset: Using /usr/aset as working directory

Executing task list...

firewall

env

sysconfig

usrgrp

tune

cklist

eeprom

All tasks executed. Some background tasks may still be running.

Run /usr/aset/util/taskstat to check their status:

$/usr/aset/util/taskstat aset_dir

Where aset_dir is ASET's operating directory, currently=/usr/aset

When the tasks complete, the reports can be found in:

/usr/aset/reports/latest/*.rpt

You can view them by:

more /usr/aset/reports/latest/*.rpt

Im Ausführungsprotokoll werden zunächst das System und die Zeit der ASET-Ausführung angezeigt. Anschließend werden die einzelnen Aufgaben nach Startzeitpunkt aufgeführt.

ASET ruft einen im Hintergrund ausgeführten Prozess für diese Aufgaben auf, die unter ASET-Aufgabenliste beschrieben sind. Die Aufgabe wird im Ausführungsprotokoll aufgeführt, wenn sie gestartet wird. Dabei wird nicht angegeben, ob die Aufgabe abgeschlossen wurde. Den Status der im Hintergrund ausgeführten Aufgaben können Sie prüfen, indem Sie den Befehl taskstat verwenden.

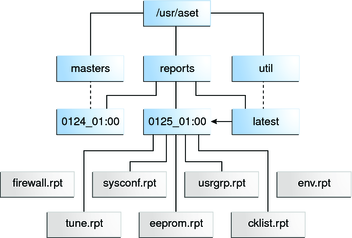

Alle aus ASET-Aufgaben generierten Berichtdateien werden in Unterverzeichnissen des Verzeichnisses /usr/aset/reports gespeichert. Dieser Abschnitt enthält eine Beschreibung der Struktur des Verzeichnisses /usr/aset/reports und Richtlinien zur Verwaltung der Berichtdateien.

ASET speichert die Berichtdateien in Unterverzeichnissen, die mit der Uhrzeit und dem Datum der Berichtgenerierung benannt werden. Durch diese Konvention können Sie die den Systemstatus dokumentierenden Datensätze sortieren, da der Status je nach ASET-Ausführung unterschiedlich sein kann. Sie können diese Berichte überwachen und vergleichen, um den Sicherheitszustand des Systems festzustellen.

Die folgende Abbildung zeigt ein Beispiel der Struktur des Verzeichnisses reports.

Abbildung 7-1 Struktur des ASET-Verzeichnisses reports

Dieses Beispiel zeigt zwei Unterverzeichnisse von Berichten.

0124_01:00

0125_01:00

Die Namen der Unterverzeichnisse geben das Datum und die Uhrzeit der Berichtgenerierung an. Die Namen der Berichtunterverzeichnisse weisen folgendes Format auf:

monthdate_hour:minute

month, date, hour und minute sind zweistellige Zahlen. Beispiel: 0125_01:00 steht für 25. Januar um 1 Uhr nachts.

Diese zwei Berichtunterverzeichnisse enthalten verschiedene Berichte, die aus einer Ausführung von ASET generiert wurden.

Das Verzeichnis latest ist eine symbolische Verknüpfung, die auf das Unterverzeichnis verweist, das die aktuellen Berichte enthält. Die aktuellen von ASET generierten Berichte finden Sie im Verzeichnis /usr/aset/reports/latest. Dieses Verzeichnis enthält eine Berichtdatei für jede Aufgabe, die ASET während der letzten Ausführung durchgeführt hat.

Die Berichtdateien werden nach den Aufgaben benannt, die den Bericht generieren. In der folgenden Tabelle sind die Aufgaben und die zugehörigen Berichte aufgeführt.

Tabelle 7-1 ASET-Aufgaben und zugehörige Berichte

|

In den Berichtdateien sind die Meldungen am Anfang und Ende durch eine Banner-Zeile eingeschlossen. In einigen Fällen kann eine Aufgabe vorzeitig abgebrochen werden. Dies ist beispielsweise der Fall, wenn eine ASET-Komponente versehentlich entfernt oder beschädigt wurde. In diesen Fällen ist am Ende der Berichtdatei normalerweise eine Meldung enthalten, die den Grund für die vorzeitige Beendigung angibt.

Im Folgenden sehen Sie als Beispiel die Berichtdatei usrgrp.rpt.

*** Begin User and Group Checking *** Checking /etc/passwd ... Warning! Password file, line 10, no passwd :sync::1:1::/:/bin/sync ..end user check; starting group check ... Checking /etc/group... *** End User And group Checking ***

Wenn Sie ASET erstmalig ausführen oder erneut konfigurieren, untersuchen Sie sorgfältig die Berichtdateien. Bei einer Neukonfiguration werden die Datei asetenv oder die Master-Dateien im Unterverzeichnis masters oder die Sicherheitsebene für die ASET-Ausführung geändert.

Die Berichte enthalten alle Fehler, die bei der Neukonfiguration von ASET versehentlich eingegeben wurden. Indem Sie die Berichte sorgfältig untersuchen, können Sie beim Auftreten von Problemen auf diese reagieren oder sie lösen.

Wenn Sie die Berichtdateien während eines Zeitraums überwachen, in dem keine Konfigurationsänderungen oder Systemaktualisierungen durchgeführt wurden, haben Sie möglicherweise den Eindruck, dass der Inhalt der Berichte gleich ist. Wenn die Berichte nur geringfügige Änderungen enthalten, können Sie mithilfe des Dienstprogramms diff die Berichte vergleichen.

Die ASET-Master-Dateien tune.high, tune.low , tune.med und uid_aliases sind im Verzeichnis /usr/aset/masters gespeichert. ASET definiert mithilfe der Master-Dateien die Sicherheitsebenen. Weitere Informationen erhalten Sie auf der Manpage asetmasters(4).

Durch die Master-Dateien tune.low, tune.med und tune.high werden die verfügbaren ASET-Sicherheitsebenen definiert. Die Dateien geben die Attribute der Systemdateien auf jeder Ebene an und werden zu Vergleichs- und Referenzzwecken verwendet.

Die Datei uid_aliases enthält eine Liste mehrerer Benutzerkonten, die die gleiche Benutzer-ID (UID) aufweisen. Normalerweise gibt ASET eine Warnung zu mehreren Benutzerkonten aus, da dadurch die Verantwortlichkeit schwieriger festgestellt werden kann. Sie können Ausnahmen zu dieser Regel zulassen, indem Sie die Ausnahmen in der Datei uid_aliases angeben. ASET protokolliert keine Einträge in der Datei passwd mit doppelten UIDs, wenn diese Einträge in der Datei uid_aliases angegeben sind.

Versuchen Sie zu vermeiden, dass mehrere Benutzerkonten die gleiche UID verwenden. Verwenden Sie andere Methoden, um das gewünschte Ziel zu erreichen. Wenn beispielsweise verschiedene Benutzer einen Satz von Berechtigungen gemeinsam verwenden sollen, können Sie ein Gruppenkonto erstellen. Außerdem können Sie eine Rolle erstellen. Das gemeinsame Verwenden von UIDs sollte ausschließlich nur dann verwendet werden, wenn Sie mit den anderen Methoden das gewünschte Ziel nicht erreichen.

Mit der Umgebungsvariable UID_ALIASES können Sie eine alternative Aliase-Datei angeben. Die Standarddatei lautet /usr/aset/masters/uid_aliases.

Die Master-Dateien, die von den Prüfungen der Systemdateien verwendet werden, werden beim erstmaligen Ausführen von ASET generiert. Die Master-Dateien werden ebenfalls generiert, wenn Sie ASET nach dem Ändern der Sicherheitsebene ausführen.

Die folgenden Umgebungsvariablen definieren die Dateien, die von dieser Aufgabe geprüft werden:

CKLISTPATH_LOW

CKLISTPATH_MED

CKLISTPATH_HIGH

Die Umgebungsdatei asetenv enthält eine Liste der Umgebungsvariablen, die sich auf ASET-Aufgaben auswirken. Einige dieser Variablen können geändert werden, um die ASET-Ausführung anzupassen. Weitere Informationen zur Datei asetenv erhalten Sie unter asetenv(4).

In diesem Abschnitt wird die Konfiguration von ASET beschrieben. Außerdem wird die Umgebung für die Ausführung von ASET beschrieben.

ASET erfordert nur eine geringfügige Verwaltung und Konfiguration. In den meisten Fällen können Sie ASET mit den Standardwerten ausführen. Jedoch können Sie einige der Parameter, die sich auf die Ausführung und das Verhalten von ASET auswirken, einstellen, um die Leistung zu optimieren. Vor dem Ändern der Standardwerte sollten Sie verstehen, wie ASET funktioniert und sich auf die Systemkomponenten auswirkt.

ASET verwendet vier Konfigurationsdateien, um das Verhalten der Aufgaben zu steuern:

/usr/aset/asetenv

/usr/aset/masters/tune.low

/usr/aset/masters/tune.med

/usr/aset/masters/tune.high

Die Datei /usr/aset/asetenv ist in zwei Abschnitte unterteilt:

Einen Abschnitt mit benutzerkonfigurierbaren Umgebungsvariablen

Einen Abschnitt mit internen Umgebungsvariablen

Den Abschnitt mit benutzerkonfigurierbaren Parametern können Sie bearbeiten. Die Einstellungen im Abschnitt mit internen Umgebungsvariablen sind jedoch nur für die interne Verwendung. Ändern Sie diese Einstellungen nicht.

Gehen Sie wie folgt vor, um die Einträge im Abschnitt mit benutzerkonfigurierbaren Variablen zu bearbeiten:

Wählen Sie die auszuführenden Aufgaben.

Geben Sie die Verzeichnisse für die Aufgabe der Prüfung der Systemdateien an.

Planen Sie die ASET-Ausführung.

Geben Sie eine UID-Aliase-Datei an.

Erweitern Sie die Prüfungen auf die NIS+-Tabellen.

Jede von ASET ausgeführte Aufgaben überwacht einen bestimmten Bereich der Systemsicherheit. In den meisten Systemumgebungen sind alle Aufgaben erforderlich, um die Sicherheit entsprechend zu gewährleisten. Sie können jedoch eine oder mehrere Aufgaben entfernen.

Beispielsweise wird die Firewallaufgabe auf allen Sicherheitsebenen ausgeführt, jedoch werden Aktionen nur auf der hohen Sicherheitsebene durchgeführt. Möglicherweise möchten Sie ASET auf der hohen Sicherheitsebene ausführen, benötigen jedoch keinen Firewallschutz.

Sie können ASET so einrichten, dass das Programm auf der hohen Sicherheitsebene ohne die Firewallfunktion ausgeführt wird. Bearbeiten Sie dazu die TASKS-Liste der Umgebungsvariablen in der Datei asetenv. Die TASKS-Liste enthält standardmäßig alle ASET-Aufgaben. Sie können eine Aufgabe entfernen, indem Sie die aufgabenbezogene Umgebungsvariable aus der Datei löschen. Löschen Sie in diesem Fall die Umgebungsvariable firewall aus der Liste. Bei der nächsten Ausführung von ASET wird die entfernte Aufgabe nicht durchgeführt.

Im folgenden Beispiel wird die TASKS-Liste mit allen ASET-Aufgaben angezeigt.

TASKS=”env sysconfig usrgrp tune cklist eeprom firewall”

Bei der Prüfung der Systemdateien werden die Attribute der Dateien in den ausgewählten Systemverzeichnissen überprüft. Sie können die zu überprüfenden Verzeichnisse angeben, indem Sie die folgenden Umgebungsvariablen verwenden.

Die Variable CKLISTPATH_LOW definiert die Verzeichnisse, die auf der niedrigen Sicherheitsebene überprüft werden. Die Umgebungsvariablen CKLISTPATH_MED und CKLISTPATH_HIGH werden auf ähnliche Weise für die mittlere und hohe Sicherheitsebene verwendet.

Die Verzeichnisliste, die von einer Umgebungsvariable auf der niedrigen Sicherheitsebene definiert wird, sollte ein untergeordneter Satz der Verzeichnisliste sein, die auf der nächsthöheren Ebene definiert wird. Beispielsweise müssen alle Verzeichnisse, die für CKLISTPATH_LOW angegeben werden, in CKLISTPATH_MED enthalten sein. Ebenso müssen alle Verzeichnisse, die für CKLISTPATH_MED angegeben werden, in CKLISTPATH_HIGH enthalten sein.

Die für diese Verzeichnisse durchgeführten Prüfungen sind nicht rekursiv. ASET prüft nur die Verzeichnisse, die explizit in der Umgebungsvariable aufgeführt sind. Es werden keine Unterverzeichnisse überprüft.

Sie können diese Umgebungsvariablendefinitionen bearbeiten, um Verzeichnisse hinzuzufügen oder zu entfernen, die von ASET überprüft werden sollen. Beachten Sie, dass diese Checklisten nur für Systemdateien geeignet sind, die nicht täglich geändert werden. Das Home-Verzeichnis eines Benutzers ist normalerweise zu dynamisch, um als Checkliste zu dienen.

Sie können ASET interaktiv starten oder mit der Option -p die ASET-Aufgaben zu einer geplanten Zeit ausführen. Sie können ASET in regelmäßigen Abständen während einer geringen Systemauslastung ausführen. Beispielsweise wird PERIODIC_SCHEDULE von ASET abgefragt, um die Häufigkeit und den Zeitpunkt für die Ausführung von ASET-Aufgaben festzulegen. Ausführliche Anweisungen zum Einrichten der regelmäßigen Ausführung von ASET finden Sie unter So führen Sie ASET in regelmäßigen Abständen aus.

Das Format von PERIODIC_SCHEDULE entspricht dem Format der Einträge von crontab. Ausführliche Informationen erhalten Sie unter crontab(1).

Die Variable UID_ALIASES gibt eine Aliase-Datei an, die gemeinsam genutzte UIDs enthält. Die Standarddatei lautet /usr/aset/masters/uid_aliases.

Die Umgebungsvariable YPCHECK gibt an, ob ASET auch Tabellen der Systemkonfigurationsdatei prüfen soll. YPCHECK ist eine boolesche Variable. Sie können für YPCHECK nur "true" oder "false" angeben. Der Standardwert ist "false", wodurch die Prüfung der NIS+-Tabelle deaktiviert wird.

Die Funktionsweise dieser Umgebungsvariable können Sie anhand der Datei passwd sehen. Bei der Einstellung "false" prüft ASET die lokale passwd-Datei. Bei der Einstellung "true" prüft die Aufgabe ebenfalls die passwd-Tabelle von NIS+ für die Domain des Systems.

Hinweis - Obwohl ASET die lokalen Dateien automatisch repariert, werden nur potenzielle Probleme in den NIS+-Tabellen protokolliert. Die Tabellen werden von ASET nicht geändert.

ASET verwendet drei tune-Master-Dateien (tune.low, tune.med und tune.high), um den Zugriff auf kritische Systemdateien zuzulassen oder einzuschränken. Diese Master-Dateien sind im Verzeichnis /usr/aset/masters gespeichert. Sie können die Dateien an Ihre Umgebung anpassen. Beispiele dazu finden Sie unter Beispiele für tune-Dateien.

Durch die Datei tune.low werden Berechtigungen auf Werte gesetzt, die sich für die standardmäßigen Systemeinstellungen eignen. Durch die Datei tune.med werden diese Berechtigungen weiter eingeschränkt. Die Datei tune.med enthält ebenfalls Einträge, die nicht in der Datei tune.low enthalten sind. Die Datei tune.high schränkt die Berechtigungen weiter ein.

Hinweis - Ändern Sie die Einstellungen in den tune-Dateien, indem Sie Einträge hinzufügen oder entfernen. Für eine Berechtigung können nicht geringere Einschränkungen als die aktuelle Einstellung festgelegt werden. Durch die ASET-Aufgaben werden die Einschränkungen der Berechtigungen nur dann aufgehoben, wenn Sie für die Systemsicherheit eine niedrigere Ebene festlegen.

Wenn Sie ASET erstmalig ausführen, speichert und archiviert ASET die ursprünglichen Systemdateien. Durch das Dienstprogramm aset.restore werden diese Dateien wiederhergestellt. Außerdem hebt dieses Dienstprogramm die Ausführung von ASET auf, wenn die regelmäßige Ausführung von ASET derzeit geplant ist. Der Befehl aset.restore ist im ASET-Betriebsverzeichnis unter /usr/aset gespeichert.

Die an Systemdateien durchgeführten Änderungen gehen verloren, wenn Sie den Befehl aset.restore ausführen.

Verwenden Sie den Befehl aset.restore in den folgenden Fällen:

Wenn Sie ASET-Änderungen entfernen und das ursprüngliche System wiederherstellen möchten

Um ASET dauerhaft zu deaktivieren, können Sie ASET von der cron-Planung entfernen, wenn der Befehl aset zu crontab des Roots hinzugefügt wurde. Anweisungen dazu, wie Sie mit cron die automatische Ausführung beenden können, finden Sie unter So halten Sie die regelmäßige Ausführung von ASET an.

Wenn Sie nach einer kurzzeitigen Verwendung von ASET den ursprünglichen Systemstatus wiederherstellen möchten

Wenn eine wichtige Systemfunktion nicht ordnungsgemäß funktioniert und Sie vermuten, dass das Problem von ASET verursacht wird

Normalerweise wird ASET im Standalone-Modus verwendet, auch wenn das System in einem Netzwerk vorhanden ist. Als Systemadministrator für das Standalone-System sind Sie für die Sicherheit des Systems zuständig. Daher sind Sie für die Ausführung und Verwaltung von ASET verantwortlich, um das System zu schützen.

Außerdem können Sie ASET in der verteilten NFS-Umgebung verwenden. Als Netzwerkadministrator sind Sie für die Installation, Ausführung und Verwaltung verschiedener administrativer Aufgaben für alle Clients verantwortlich. Um die ASET-Verwaltung auf mehreren Clientsystemen zu erleichtern, können Sie Konfigurationsänderungen durchführen, die auf alle Clients angewendet werden. Durch das globale Anwenden der Änderungen brauchen Sie sich nicht an jedem System anzumelden und die Konfigurationsänderungen erneut durchzuführen.

Beim Planen der Einrichtung von ASET auf Netzwerksystemen sollten Sie überlegen, von welchen Personen die Sicherheit kontrolliert werden soll. Beispielsweise können Sie festlegen, dass die Benutzer einige Sicherheitsfunktionen auf ihren Systemen kontrollieren. Oder Sie können eine zentrale Verantwortung für die Kontrolle der Sicherheit festlegen.

In einigen Fällen möchten Sie möglicherweise mehrere Netzwerkkonfigurationen einrichten. Beispielsweise möchten Sie eine Konfiguration für Clients einrichten, denen eine niedrige Sicherheitsebene zugewiesen ist. Oder Sie möchten eine andere Konfiguration für Clients mit mittlerer Sicherheitsebene und eine weitere Konfiguration für Clients mit einer hohen Sicherheitsebene einrichten.

Um eine separate ASET-Netzwerkkonfiguration für jede Sicherheitsebene zu erstellen, können Sie drei ASET-Konfigurationen auf dem Server erstellen. Sie erstellen eine Konfiguration für jede Ebene. Die einzelnen Konfigurationen können mit der entsprechenden Sicherheitsebene auf die Clients exportiert werden. Einige ASET-Komponenten, die bei allen drei Konfigurationen verwendet werden, können durch Verknüpfungen gemeinsam verwendet werden.

Sie können nicht nur die ASET-Komponenten auf einem Server zentral verwalten, sondern auch ein zentrales Verzeichnis auf einem Server einrichten, um alle ASET-Berichte zu erfassen. Der Zugriff auf den Server durch Clients erfolgt mit oder ohne Superuser-Berechtigungen. Anweisungen zum Einrichten einer Methode zur Erfassung finden Sie unter So erfassen Sie ASET-Berichte auf einem Server.

Durch Einrichten der Erfassung von Berichten auf einem Server können Sie die Berichte für alle Clients von einem Speicherort aufrufen. Diese Methode können Sie unabhängig davon verwenden, ob der Client über Superuser-Berechtigungen verfügt. Stattdessen können Sie auch das Verzeichnis "reports" im lokalen System verwenden, wenn die Benutzer ihre eigenen ASET-Berichte überprüfen sollen.

Im Folgenden ist eine Liste der ASET-Umgebungsvariablen und der von den Variablen definierten Werte aufgeführt.

Gibt das ASET-Arbeitsverzeichnis an

Gibt die Sicherheitsebene an

Gibt die Planung der regelmäßigen Ausführung an

Gibt die auszuführenden ASET-Aufgaben an

Gibt eine Aliase-Datei an

Gibt an, ob Prüfungen auf NIS-Maps und NIS+-Tabellen erweitert werden sollen

Ist die Verzeichnisliste für die niedrige Sicherheitsebene

Ist die Verzeichnisliste für die mittlere Sicherheitsebene

Ist die Verzeichnisliste für die hohe Sicherheitsebene

Die in den folgenden Abschnitten aufgeführten Umgebungsvariablen sind in der Datei /usr/aset/asetenv gespeichert. Die Variablen ASETDIR und ASETSECLEVEL sind optional. Die Variablen können nur über die Shell durch den Befehl /usr/aset/aset festgelegt werden. Die anderen Umgebungsvariablen können durch Bearbeiten der Datei angegeben werden.

ASETDIR gibt ein ASET-Arbeitsverzeichnis an.

Geben Sie über die C-Shell Folgendes ein:

% setenv ASETDIR pathname

Geben Sie über die Bourne-Shell oder Korn-Shell Folgendes ein:

$ ASETDIR=pathname $ export ASETDIR

Geben Sie für pathname den vollständigen Pfadnamen des ASET-Arbeitsverzeichnisses an.

Die Variable ASETSECLEVEL gibt eine Sicherheitsebene an, bei der ASET-Aufgaben ausgeführt werden.

Geben Sie über die C-Shell Folgendes ein:

% setenv ASETSECLEVEL level

Geben Sie über die Bourne-Shell oder Korn-Shell Folgendes ein:

$ ASETSECLEVEL=level $ export ASETSECLEVEL

In diesen Befehlen können Sie für level einen der folgenden Werte festlegen:

Niedrige Sicherheitsebene

Mittlere Sicherheitsebene

Hohe Sicherheitsebene

Der Wert von PERIODIC_SCHEDULE entspricht dem gleichen Format wie in der Datei crontab. Geben Sie für den Variablenwert eine Zeichenfolge aus fünf Feldern an, die in doppelten Anführungszeichen eingeschlossen ist, wobei jedes Feld durch ein Leerzeichen getrennt wird:

"minutes hours day-of-month month day-of-week"

Gibt die Startzeit in Anzahl von Minuten (0-59) nach der Stunde und die Stunde (0-23) an

Gibt den Tag des Monats für die ASET-Ausführung an; die Werte reichen von 1 bis 31

Gibt den Monat des Jahres für die ASET-Ausführung an; die Werte reichen von 1 bis 12

Gibt den Tag der Woche für die ASET-Ausführung an; die Werte reichen von 0 bis 6. Sonntag entspricht dem Wert 0.

Die folgenden Regeln gelten für die Erstellung der Planung einer regelmäßigen ASET-Ausführung:

Sie können eine Liste der Werte, die durch ein Komma getrennt sind, für ein beliebiges Feld angeben.

Sie können den Wert als eine Zahl oder einen Bereich angeben. Ein Bereich ist ein Zahlenpaar, das durch einen Bindestrich verbunden ist. Durch einen Bereich wird angegeben, dass die ASET-Aufgaben zu jedem im Bereich enthaltenen Zeitpunkt ausgeführt werden.

Sie können ein Sternchen (*) als Wert für ein Feld angeben. Ein Sternchen kann alle möglichen Werte des Felds annehmen.

Durch den Standardeintrag für die Variable PERIODIC_SCHEDULE wird ASET täglich um 00:00 Mitternacht ausgeführt:

PERIODIC_SCHEDULE=”0 0 * * *”

Durch die Variable TASKS werden die von ASET durchgeführten Aufgaben aufgelistet. Standardmäßig werden alle sieben Aufgaben aufgeführt:

TASKS=”env sysconfig usrgrp tune cklist eeprom firewall”

Die Variable UID_ALIASES gibt eine Aliase-Datei an. Wenn diese Datei vorhanden ist, fragt ASET diese Datei nach einer Liste der zugelassenen mehrfachen Aliase ab. Das Format ist UID_ALIASES=pathname, wobei pathname für den vollständigen Pfadnamen der Aliase-Datei steht.

Der Standardwert lautet wie folgt:

UID_ALIASES=${ASETDIR}/masters/uid_aliases

Die Variable YPCHECK erweitert die Aufgabe der Prüfung von Systemtabellen auf die NIS- bzw. NIS+-Tabellen. Die Variable YPCHECK ist boolesch und kann entweder den Wert "true" oder "false" annehmen.

Der Standardwert lautet "false", wodurch nur lokale Systemtabellen überprüft werden:

YPCHECK=false

Durch die drei Checklisten-Pfad-Variablen werden die Verzeichnisse aufgeführt, die von der Aufgabe der Prüfungen der Systemdateien überprüft werden. Die folgenden Definitionen der Variablen werden standardmäßig eingestellt. Die Definitionen zeigen die Beziehung zwischen den Variablen auf unterschiedlichen Ebenen:

CKLISTPATH_LOW=${ASETDIR}/tasks:${ASETDIR}/util:${ASETDIR}/masters:/etc

CKLISTPATH_MED=${CKLISTPATH_LOW}:/usr/bin:/usr/ucb

CKLISTPATH_HIGH=${CKLISTPATH_MED}:/usr/lib:/sbin:/usr/sbin:/usr/ucblib

Die Werte der Checklisten-Pfad-Umgebungsvariablen sind ähnlich wie die Werte der Shell-Pfad-Variablen. Ebenso wie die Shell-Pfad-Variablen sind die Checklisten-Pfad-Umgebungsvariablen Listen von Verzeichnisnamen. Die Verzeichnisnamen werden durch Doppelpunkte getrennt. Durch ein Gleichheitszeichen (=) können Sie den Variablennamen mit dem zugehörigen Wert verbinden.

Dieser Abschnitt enthält Beispiele einiger ASET-Dateien, einschließlich tune-Dateien und der Aliase-Datei.

ASET verwaltet drei tune-Dateien. Jeder Eintrag in einer tune-Datei steht in einer Zeile. Die Felder in einem Eintrag sind in der folgenden Reihenfolge vorhanden:

pathname mode owner group type

Vollständiger Pfadname der Datei

Fünfstellige Zahl für die Berechtigungseinstellung

Eigentümer der Datei

Gruppeneigentümer der Datei

Typ der Datei

Beim Bearbeiten der tune-Dateien gelten folgende Regeln:

Sie können die üblichen Platzhalterzeichen einer Shell, beispielsweise Sternchen ( *) und Fragezeichen (?), für verschiedene Referenzzwecke im Pfadnamen verwenden. Weitere Informationen erhalten Sie unter sh(1).

mode steht für den Wert mit den wenigsten Einschränkungen. Wenn die aktuelle Einstellung mehr Einschränkungen aufweist als der angegebene Wert, werden die Berechtigungseinstellungen durch ASET nicht herabgesetzt. Wenn der angegebene Wert beispielsweise 00777 lautet, wird die Berechtigung nicht geändert, da 00777 immer weniger Einschränkungen aufweist als die aktuelle Einstellung.

Dieser Vorgang legt fest, wie von ASET die Einstellung "mode" behandelt wird. Der Vorgang ändert sich, wenn die Sicherheitsebene herabgesetzt oder ASET entfernt wird. Wenn Sie eine geringere Sicherheitsebene als bei der letzten Ausführung verwenden oder die Systemdateien auf einen Status vor der ersten Ausführung von ASET zurücksetzen möchten, werden die von Ihnen durchgeführten Vorgänge von ASET erkannt und die Sicherheitsebene herabgesetzt.

Verwenden Sie für owner und group Namen und nicht numerische IDs.

Sie können ein Fragezeichen (?) anstatt owner, group und type verwenden, damit die vorhandenen Werte dieser Parameter von ASET nicht geändert werden.

type kann entweder ein symlink, ein Verzeichnis oder eine Datei darstellen. Ein symlink ist ein symbolischer Link.

Durch tune-Dateien mit höheren Sicherheitsebenen werden die Dateiberechtigungen auf mindestens die gleichen Einschränkungen wie die Dateiberechtigungen auf niedrigen Sicherheitsebenen zurückgesetzt. Bei höheren Sicherheitsebenen werden ebenfalls weitere Dateien zur Liste hinzugefügt.

Eine Datei kann mehreren tune-Dateieinträgen entsprechen. Beispielsweise entspricht etc/passwd den Einträgen etc/pass* und /etc/*.

Wenn zwei Einträge mit unterschiedlichen Berechtigungen vorhanden sind, wird die Dateiberechtigung auf den Wert mit der höchsten Einschränkung gesetzt. Im folgenden Beispiel wird die Berechtigung der Datei /etc/passwd auf den Wert 00755 gesetzt, der 00755 und 00770 weiter einschränkt.

/etc/pass* 00755 ? ? file /etc/* 00770 ? ? file

Wenn zwei Einträge unterschiedliche owner- oder group-Bezeichnungen aufweisen, hat der letzte Eintrag Vorrang. Im folgenden Beispiel wird der Eigentümer ("owner") von /usr/sbin/chroot auf root gesetzt.

/usr/sbin/chroot 00555 bin bin file /usr/sbin/chroot 00555 root bin file

Die Aliase-Datei enthält eine Liste der Aliase, die die gleiche Benutzer-ID verwenden.

Die Einträge liegen im folgenden Format vor:

uid=alias1 =alias2=alias3 =...

Gemeinsam genutzte UID

Benutzerkonten, die die gleiche UID verwenden

Im folgenden Eintrag ist beispielsweise die UID 0 aufgeführt. Die UID wird von den Konten sysadm und root gemeinsam verwendet:

0=root=sysadm