| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de administración del sistema: servicios IP |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de administración del sistema: servicios IP |

Parte I Introducción a la administración del sistema: servicios IP

1. Conjunto de protocolos TCP/IP de Oracle Solaris (descripción general)

Parte II Administración de TCP/IP

2. Planificación de la red TCP/IP (tareas)

3. Introducción a IPv6 (descripción general)

4. Planificación de una red IPv6 (tareas)

5. Configuración de servicios de red TCP/IP y direcciones IPv4 (tareas)

6. Administración de interfaces de red (tareas)

7. Configuración de una red IPv6 (tareas).

8. Administración de redes TCP/IP (tareas)

9. Resolución de problemas de red (Tareas)

10. Descripción detallada de TCP/IP e IPv4 (referencia)

11. IPv6 en profundidad (referencia)

12. Acerca de DHCP (descripción general)

13. Planificación del servicio DHCP (tareas)

14. Configuración del servicio DHCP (tareas)

15. Administración de DHCP (tareas)

16. Configuración y administración del cliente DHCP

17. Solución de problemas de DHCP (referencia)

18. Comandos y archivos DHCP (referencia)

19. Arquitectura de seguridad IP (descripción general)

20. Configuración de IPsec (tareas)

Protección del tráfico con IPsec (mapa de tareas)

Protección del tráfico con IPsec

Cómo proteger el tráfico entre dos sistemas con IPsec

Cómo utilizar IPsec para proteger un servidor web del tráfico que no procede de Internet

Cómo visualizar las directivas de IPsec

Cómo generar números aleatorios en un sistema Solaris

Cómo crear manualmente asociaciones de seguridad IPsec

Cómo verificar que los paquetes estén protegidos con IPsec

Cómo configurar una función para la seguridad de la red

Cómo administrar servicios de IPsec e IKE

Protección de una VPN con IPsec

Ejemplos de protección de una VPN con IPsec mediante el uso de túneles en modo túnel

Protección de una VPN con IPsec (mapa de tareas)

Descripción de la topología de red para la protección de una VPN por parte de las tareas de IPsec

Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4

Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv6

Cómo proteger una VPN con un túnel IPsec en modo transporte mediante IPv4

Cómo proteger una VPN con un túnel IPsec en modo transporte mediante IPv6

21. Arquitectura de seguridad IP (referencia)

22. Intercambio de claves de Internet (descripción general)

23. Configuración de IKE (tareas)

24. Intercambio de claves de Internet (referencia)

25. Filtro IP en Oracle Solaris (descripción general)

27. IP para móviles (Descripción general)

28. Administración de IP móvil (tareas)

29. Archivos y comandos de IP para móviles (referencia)

30. Introducción a IPMP (descripción general)

31. Administración de IPMP (tareas)

Parte VII Calidad de servicio IP (IPQoS)

32. Introducción a IPQoS (Descripción general)

33. Planificación para una red con IPQoS (Tareas)

34. Creación del archivo de configuración IPQoS (Tareas)

35. Inicio y mantenimiento de IPQoS (Tareas)

36. Uso de control de flujo y recopilación de estadísticas (Tareas)

El mapa de tareas siguiente indica procedimientos que configuran IPsec para la protección del tráfico por Internet. Estos procedimientos configuran una red privada virtual (VPN) entre dos sistemas separados por Internet. Un uso común de esta tecnología es proteger el tráfico entre los trabajadores remotos y su oficina corporativa.

|

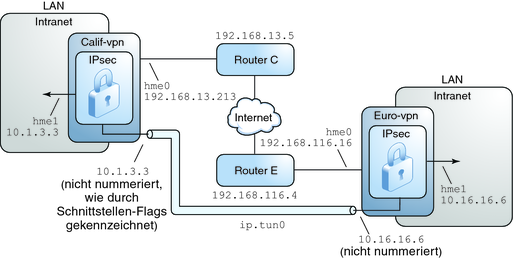

Los procedimientos que se describen a continuación presuponen la siguiente configuración. Para ver una representación de la red, consulte la Figura 20-2.

Cada sistema utiliza un espacio de dirección IPv4.

Para ver un ejemplo similar con direcciones IPv6, consulte Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv6.

Cada sistema cuenta con dos interfaces. La interfaz hme0 se conecta a Internet. En este ejemplo, las direcciones IP de Internet empiezan por 192.168. La interfaz hme1 se conecta a la LAN de la compañía, es decir, a su intranet. En este ejemplo, las direcciones IP de la intranet empiezan por el número 10.

Cada sistema requiere autenticación ESP con el algoritmo SHA-1. El algoritmo SHA–1 requiere una clave de 160 bits.

Cada sistema requiere cifrado ESP con el algoritmo AES. El algoritmo AES utiliza una clave de 128 o 256 bits.

Cada sistema puede conectarse a un enrutador que tenga acceso directo a Internet.

Cada sistema utiliza asociaciones de seguridad compartidas.

Figura 20-2 VPN de ejemplo entre oficinas separadas por Internet

Como muestra la ilustración anterior, los procedimientos para la red IPv4 utilizan los siguientes parámetros de configuración.

|

Las siguientes direcciones IPv6 se utilizan en los procedimientos. Los nombres de túnel son los mismos.

|

En modo túnel, el paquete IP interior determina la directiva IPsec que protege su contenido.

Este procedimiento amplía el procedimiento de Cómo proteger el tráfico entre dos sistemas con IPsec. El procedimiento de configuración se describe en Descripción de la topología de red para la protección de una VPN por parte de las tareas de IPsec.

Nota - Lleve a cabo los pasos de este procedimiento en ambos sistemas.

Además de conectar dos sistemas, está conectando dos intranets que se conectan a estos dos sistemas. Los sistemas de este procedimiento actúan como portales.

Antes de empezar

Debe estar en la zona global para configurar la directiva IPsec para el sistema o para una zona de IP compartida. Para una zona de IP exclusiva, configure la directiva IPsec en la zona no global.

La función de administrador principal incluye el perfil de administrador principal. Para crear el rol y asignarlo a un usuario, consulte el Capítulo 2, Trabajo con Solaris Management Console (tareas) de Guía de administración del sistema: administración básica.

Nota - El inicio de sesión remoto expone el tráfico cuya seguridad es crítica a intrusos. Aunque proteja de algún modo el inicio de sesión remoto, la seguridad del sistema se reducirá a la seguridad de la sesión remota. Utilice el comando ssh para un inicio de sesión remota seguro.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

IPv4 forwarding disabled disabled

IPv4 routing default (enabled) enabled

…Si el reenvío de IP y el encaminamiento dinámico de IP están activos, deshabilítelos.

# routeadm -d ipv4-routing -d ipv4-forwarding # routeadm -u

La desactivación del reenvío de IP impide que los paquetes se envíen de una red a otra a través de este sistema. Para ver una descripción del comando routeadm, consulte la página del comando manrouteadm(1M).

# ndd -set /dev/ip ip_strict_dst_multihoming 1

La activación de los hosts múltiples de destino estricto de IP garantiza que los paquetes de una de las direcciones de destino del sistema llegan a la dirección de destino correcta.

Cuando está habilitada la función de hosts múltiples de destino estricto, los paquetes que alcanzan una determinada interfaz deben dirigirse a una de las direcciones IP locales de dicha interfaz. Todos los demás paquetes, incluidos los que se dirigen a otras direcciones locales del sistema, se eliminan.

| Precaución - El valor de host múltiple vuelve al predeterminado cuando se inicia el sistema. Para hacer que el valor cambiado sea persistente, consulte Cómo evitar la falsificación de la IP. |

Nota - Si su sistema se instaló con el perfil SMF "limitado", puede omitir este paso. Los servicios de red se deshabilitan, a excepción de Solaris Secure Shell.

La desactivación de los servicios de red evita que los paquetes IP dañen el sistema. Por ejemplo, podrían aprovecharse un daemon SNMP, una conexión telnet o una conexión rlogin.

Elija una de las siguientes opciones:

Si ejecuta Solaris 10 11/06 o una versión posterior, ejecute el perfil SMF "limitado".

# netservices limited

De lo contrario, deshabilite los servicios de red de forma individual.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

Compruebe que los montajes de realimentación y el servicio ssh se estén ejecutando.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

Elija una de las siguientes opciones:

Configure IKE para administrar las claves para las SA. Utilice uno de los procedimientos de Configuración de IKE (mapa de tareas) para configurar IKE para la VPN.

Si tiene motivos para administrar las claves manualmente, consulte Cómo crear manualmente asociaciones de seguridad IPsec.

Edite el archivo /etc/inet/ipsecinit.conf para agregar la directiva IPsec para la VPN. Para reforzar la directiva, consulte el Ejemplo 20-12. Para ver ejemplos adicionales, consulte Ejemplos de protección de una VPN con IPsec mediante el uso de túneles en modo túnel.

En esta directiva, la protección IPsec no se necesita entre sistemas de la LAN local y la dirección IP del servidor de seguridad, de modo que se agrega una instrucción bypass.

# LAN traffic to and from this host can bypass IPsec.

{laddr 10.16.16.6 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# LAN traffic to and from this host can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

La sintaxis del archivo es la siguiente:

system1-point system2-point tsrc system1-taddr tdst system2-taddr router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

192.168.116.16 router

192.168.13.213 router

El reenvío de IP significa que los paquetes que llegan desde cualquier parte se pueden reenviar. El reenvío de IP también significa que los paquetes que abandonan esta interfaz podrían haberse originado en cualquier otra parte. Para reenviar un paquete correctamente, tanto la interfaz receptora como la de transmisión deben tener activa la opción de reenvío de IP.

Dado que la interfaz hme1 está dentro de la intranet, el reenvío de IP debe estar activo para hme1. Dado que ip.tun0 conecta los dos sistemas a través de Internet, el reenvío de IP debe estar activo para ip.tun0.

La interfaz hme0 tiene su propio reenvío de IP desactivado para evitar que un adversario externo inserte paquetes en la intranet protegida. El término externo hace referencia a Internet.

10.16.16.6 private

10.1.3.3 private

Aunque hme0 tenga el reenvío de IP desactivado, la implementación de un protocolo de enrutamiento podría seguir publicando la interfaz. Por ejemplo, el protocolo in.routed podría seguir anunciando que hme0 está disponible para reenviar paquetes a sus equivalentes dentro de la intranet. Al configurar el indicador private de la interfaz, se evita la publicación de estos datos.

La ruta predeterminada debe ser un enrutador con acceso directo a Internet.

# route add default 192.168.116.4

# route add default 192.168.13.5

Aunque la interfaz hme0 no forme parte de la intranet, hme0 necesita alcanzar su sistema equivalente a través de Internet. Para encontrar su equivalente, hme0 necesita información sobre el enrutamiento de Internet. El sistema VPN aparece como host, en lugar de aparecer como enrutador, para el resto de Internet. Por tanto, puede utilizar un enrutador predeterminado o ejecutar el protocolo de descubrimiento de enrutador para encontrar un sistema equivalente. Para más información, consulte las páginas del comando man route(1M) e in.routed(1M).

Nota - Los siguientes pasos configuran un túnel en un sistema que esté ejecutando una versión anterior a Solaris 10 4/09.

Utilice los comandos ifconfig para crear la interfaz de punto a punto:

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 system1-point system2-point \ tsrc system1-taddr tdst system2-taddr

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \ tsrc 192.168.13.213 tdst 192.168.116.16

# ipsecconf

# ifconfig ip.tun0 router up

# ifconfig hme1 router

El reenvío de IP significa que los paquetes que llegan desde cualquier parte se pueden reenviar. El reenvío de IP también significa que los paquetes que abandonan esta interfaz podrían haberse originado en cualquier otra parte. Para reenviar un paquete correctamente, tanto la interfaz receptora como la de transmisión deben tener activa la opción de reenvío de IP.

Puesto que la interfaz hme1 está dentro de la intranet, el reenvío de IP debe estar activo para hme1. Dado que ip.tun0 conecta los dos sistemas a través de Internet, el reenvío de IP debe estar activo para ip.tun0.

La interfaz hme0 tiene su propio reenvío de IP desactivado para evitar que un adversario externo inserte paquetes en la intranet protegida. El término externo hace referencia a Internet.

# ifconfig hme0 private

Aunque hme0 tenga el reenvío de IP desactivado, la implementación de un protocolo de enrutamiento podría seguir publicando la interfaz. Por ejemplo, el protocolo in.routed podría seguir publicando que hme0 está disponible para reenviar paquetes a sus equivalentes dentro de la intranet. Al configurar el indicador private de la interfaz, se evita la publicación de estos datos.

La ruta predeterminada debe ser un enrutador con acceso directo a Internet.

# route add default 192.168.116.4

# route add default 192.168.13.5

Aunque la interfaz hme0 no forme parte de la intranet, hme0 necesita alcanzar su sistema equivalente a través de Internet. Para encontrar su equivalente, hme0 necesita información sobre el enrutamiento de Internet. El sistema VPN aparece como host, en lugar de aparecer como enrutador, para el resto de Internet. Por tanto, puede utilizar un enrutador predeterminado o ejecutar el protocolo de descubrimiento de enrutador para encontrar un sistema equivalente. Para más información, consulte las páginas del comando man route(1M) e in.routed(1M).

system1-point system2-point tsrc system1-taddr tdst system2-taddr router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# cat /etc/hostname.hme0 ## enigma 10.16.16.6 private

# cat /etc/hostname.hme1 ## enigma 192.168.116.16 router

# cat /etc/hostname.hme0 ## partym 10.1.3.3 private

# cat /etc/hostname.hme1 ## partym 192.168.13.213 router

# routeadm -e ipv4-routing # routeadm -u

Podría ser que antes de ejecutar el protocolo de enrutamiento fuese necesario configurarlo. Para obtener más información, consulte Protocolos de enrutamiento en Oracle Solaris. Para conocer el procedimiento, consulte Configuración de un enrutador IPv4.

Ejemplo 20-10 Creación de túneles temporales durante la prueba

En este ejemplo, el administrador prueba la creación del túnel en un sistema Solaris 10 4/09. Más tarde, el administrador utilizará el procedimiento Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4 para que los túneles sean permanentes. Durante la prueba, el administrador realiza las siguientes series de pasos en los sistemas system1 y system2:

En ambos sistemas, el administrador completa los cinco primeros pasos de Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4.

El administrador utiliza el comando ifconfig para conectar y configurar un túnel temporal.

system1 # ifconfig ip.tun0 plumb

system1 # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \

tsrc 192.168.116.16 tdst 192.168.13.213

# ssh system2

Password: admin-password-on-system2

system2 # ifconfig ip.tun0 plumb

system2 # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \

tsrc 192.168.13.213 tdst 192.168.116.16El administrador habilita la directiva IPsec en el túnel. La directiva se creó en el Paso 4 de Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4.

system1 # svcadm refresh svc:/network/ipsec/policy:default system2 # svcadm refresh svc:/network/ipsec/policy:default

El administrador realiza la interfaz de Internet y evita que los protocolos de enrutamiento pasen a través de la interfaz de la intranet.

system1 # ifconfig hme1 router ; ifconfig hme0 private system2 # ifconfig hme1 router ; ifconfig hme0 private

El administrador agrega manualmente enrutamiento y ejecuta el protocolo de enrutamiento mediante el Paso 12 y el Paso 22 de Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4 en ambos sistemas.

Ejemplo 20-11 Creación de un túnel en una versión anterior de un sistema Solaris mediante la línea de comandos

En la versión Solaris 10 7/07, la sintaxis del comando ifconfig se ha simplificado. En este ejemplo, el administrador prueba la creación del túnel en un sistema que está ejecutando una versión de Solaris anterior a Solaris 10 7/07. Mediante la sintaxis original del comando ifconfig, el administrador puede utilizar comandos idénticos en los dos sistemas comunicantes. Más tarde, el administrador utilizará Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4 para hacer que los túneles sean permanentes.

Durante la prueba, el administrador realiza los pasos siguientes en los sistemas system1 y system2:

En ambos sistemas, el administrador completa los cinco primeros pasos de Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4.

El administrador conecta y configura el túnel.

system1 # ifconfig ip.tun0 plumb

system1 # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \

tsrc 192.168.116.16 tdst 192.168.13.213 \

encr_algs aes encr_auth_algs sha1

system1 # ifconfig ip.tun0 router up# ssh system2

Password: admin-password-on-system2

system2 # ifconfig ip.tun0 plumb

system2 # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \

tsrc 192.168.13.213 tdst 192.168.116.16 \

encr_algs aes encr_auth_algs sha1

system2 # ifconfig ip.tun0 router upEl administrador habilita la directiva IPsec en el túnel. La directiva se creó en el Paso 4 de Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4.

system1 # svcadm refresh svc:/network/ipsec/policy:default system2 # svcadm refresh svc:/network/ipsec/policy:default

El administrador realiza la interfaz de Internet y evita que los protocolos de enrutamiento pasen a través de la interfaz de la intranet.

system1 # ifconfig hme1 router ; ifconfig hme0 private system2 # ifconfig hme1 router ; ifconfig hme0 private

El administrador agrega enrutamiento mediante la realización del Paso 12 y el Paso 22 de Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4 en ambos sistemas.

Ejemplo 20-12 Requisito de directiva IPsec en todos los sistemas de una LAN

En este ejemplo, el administrador comenta la directiva bypass que se ha configurado en el Paso 4, con lo cual se refuerza la seguridad. Con esta configuración de directiva, cada sistema de la LAN debe activar IPsec para comunicarse con el enrutador.

# LAN traffic must implement IPsec.

# {laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel} ipsec {encr_algs aes encr_auth_algs sha1}Ejemplo 20-13 Uso de IPsec para proteger el tráfico Telnet de un modo distinto del tráfico SMTP

En este ejemplo, la primera regla protege al tráfico telnet del puerto 23 con Blowfish y SHA–1. La segunda regla protege al tráfico SMTP del puerto 25 con AES y MD5.

{laddr 10.1.3.3 ulp tcp dport 23 dir both}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa unique}

{laddr 10.1.3.3 ulp tcp dport 25 dir both}

ipsec {encr_algs aes encr_auth_algs md5 sa unique}Ejemplo 20-14 Uso de un túnel IPsec en modo túnel para proteger una subred de un modo distinto del resto del tráfico de red

La siguiente configuración de túnel protege todo el tráfico de la subred 10.1.3.0/24 a través del túnel:

{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

Las siguientes configuraciones de túnel protegen el tráfico de la subred 10.1.3.0/24 a distintas subredes a través del túnel. Las subredes que empiezan por 10.2.x.x atraviesan el túnel.

{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.1.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.2.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

Para configurar una VPN en una red IPv6, debe seguir los mismos pasos que para configurar una red IPv4. No obstante, la sintaxis de los comandos es ligeramente distinta. Para ver una descripción completa de los motivos para ejecutar comandos específicos, consulte los pasos correspondientes en Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4.

Nota - Lleve a cabo los pasos de este procedimiento en ambos sistemas.

Este procedimiento utiliza los siguientes parámetros.

|

La función de administrador principal incluye el perfil de administrador principal. Para crear el rol y asignarlo a un usuario, consulte el Capítulo 2, Trabajo con Solaris Management Console (tareas) de Guía de administración del sistema: administración básica.

Nota - El inicio de sesión remoto expone el tráfico cuya seguridad es crítica a intrusos. Aunque proteja de algún modo el inicio de sesión remoto, la seguridad del sistema se reducirá a la seguridad de la sesión remota. Utilice el comando ssh para un inicio de sesión remota seguro.

Para ver los efectos de estos comandos, consulte el Paso 2 de Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

…

IPv6 forwarding disabled disabled

IPv6 routing disabled disabledSi el reenvío de IP y el enrutamiento dinámico de IP están habilitados, puede deshabilitarlos escribiendo:

# routeadm -d ipv6-forwarding -d ipv6-routing # routeadm -u

# ndd -set /dev/ip ip6_strict_dst_multihoming 1

| Precaución - El valor de ip6_strict_dst_multihoming vuelve al predeterminado cuando se inicia el sistema. Para hacer que el valor cambiado sea persistente, consulte Cómo evitar la falsificación de la IP. |

Nota - Si su sistema se instaló con el perfil SMF "limitado", puede omitir este paso. Los servicios de red se deshabilitan, a excepción de Solaris Secure Shell.

La desactivación de los servicios de red evita que los paquetes IP dañen el sistema. Por ejemplo, podrían aprovecharse un daemon SNMP, una conexión telnet o una conexión rlogin.

Elija una de las siguientes opciones:

Si ejecuta Solaris 10 11/06 o una versión posterior, ejecute el perfil SMF "limitado".

# netservices limited

De lo contrario, deshabilite los servicios de red de forma individual.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

Compruebe que los montajes de realimentación y el servicio ssh se estén ejecutando.

# svcs | grep network online Aug_02 svc:/network/loopback:default ... online Aug_09 svc:/network/ssh:default

Elija una de las siguientes opciones:

Configure IKE para administrar las claves para las SA. Utilice uno de los procedimientos de Configuración de IKE (mapa de tareas) para configurar IKE para la VPN.

Si tiene motivos para administrar las claves manualmente, consulte Cómo crear manualmente asociaciones de seguridad IPsec.

Edite el archivo /etc/inet/ipsecinit.conf para agregar la directiva IPsec para la VPN.

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic to and from this host can bypass IPsec.

{laddr 6000:6666::aaaa:1116 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic to and from this host can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

6000:6666::aaaa:1116 6000:3333::eeee:1113 tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

2001::aaaa:6666:6666 inet6 router

2001::eeee:3333:3333 inet6 router

6000:6666::aaaa:1116 inet6 private

6000:3333::eeee:1113 inet6 private

Nota - Los siguientes pasos configuran un túnel en un sistema que esté ejecutando una versión anterior a Solaris 10 4/09.

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666

# ipsecconf

# ifconfig ip6.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

La ruta predeterminada debe ser un enrutador con acceso directo a Internet.

La entrada replica los parámetros que se hayan transferido al comando ifconfig en el Paso 14.

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# cat /etc/hostname6.hme0 ## enigma 6000:6666::aaaa:1116 inet6 private

# cat /etc/hostname6.hme1 ## enigma 2001::aaaa:6666:6666 inet6 router

# cat /etc/hostname6.hme0 ## partym 6000:3333::eeee:1113 inet6 private

# cat /etc/hostname6.hme1 ## partym 2001::eeee:3333:3333 inet6 router

# routeadm -e ipv6-routing # routeadm -u

Podría ser que antes de ejecutar el protocolo de enrutamiento fuese necesario configurarlo. Para obtener más información, consulte Protocolos de enrutamiento en Oracle Solaris. Para obtener un procedimiento, consulte Configuración de un enrutador IPv6.

En modo transporte, el encabezado exterior determina la directiva IPsec que protege el paquete IP interior.

Este procedimiento amplía el procedimiento de Cómo proteger el tráfico entre dos sistemas con IPsec. Además de conectar dos sistemas, está conectando dos intranets que se conectan a estos dos sistemas. Los sistemas de este procedimiento actúan como portales.

En este procedimiento se utiliza la configuración descrita en Descripción de la topología de red para la protección de una VPN por parte de las tareas de IPsec. Para ver una descripción completa de los motivos para ejecutar comandos específicos, consulte los pasos correspondientes en Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4.

Nota - Lleve a cabo los pasos de este procedimiento en ambos sistemas.

La función de administrador principal incluye el perfil de administrador principal. Para crear el rol y asignarlo a un usuario, consulte el Capítulo 2, Trabajo con Solaris Management Console (tareas) de Guía de administración del sistema: administración básica.

Nota - El inicio de sesión remoto expone el tráfico cuya seguridad es crítica a intrusos. Aunque proteja de algún modo el inicio de sesión remoto, la seguridad del sistema se reducirá a la seguridad de la sesión remota. Utilice el comando ssh para un inicio de sesión remota seguro.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

IPv4 forwarding disabled disabled

IPv4 routing default (enabled) enabled

…Si el reenvío de IP y el enrutamiento dinámico de IP están habilitados, puede deshabilitarlos escribiendo:

# routeadm -d ipv4-routing -d ipv4-forwarding # routeadm -u

# ndd -set /dev/ip ip_strict_dst_multihoming 1

| Precaución - El valor de ip_strict_dst_multihoming vuelve al predeterminado cuando se inicia el sistema. Para hacer que el valor cambiado sea persistente, consulte Cómo evitar la falsificación de la IP. |

Nota - Si su sistema se instaló con el perfil SMF "limitado", puede omitir este paso. Los servicios de red se deshabilitan, a excepción de Solaris Secure Shell.

La desactivación de los servicios de red evita que los paquetes IP dañen el sistema. Por ejemplo, podrían aprovecharse un daemon SNMP, una conexión telnet o una conexión rlogin.

Elija una de las siguientes opciones:

Si ejecuta Solaris 10 11/06 o una versión posterior, ejecute el perfil SMF "limitado".

# netservices limited

De lo contrario, deshabilite los servicios de red de forma individual.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

Compruebe que los montajes de realimentación y el servicio ssh se estén ejecutando.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

Elija una de las siguientes opciones:

Configure IKE para administrar las claves para las SA. Utilice uno de los procedimientos de Configuración de IKE (mapa de tareas) para configurar IKE para la VPN.

Si tiene motivos para administrar las claves manualmente, consulte Cómo crear manualmente asociaciones de seguridad IPsec.

Edite el archivo /etc/inet/ipsecinit.conf para agregar la directiva IPsec para la VPN. Para reforzar la directiva, consulte el Ejemplo 20-15.

# LAN traffic to and from this host can bypass IPsec.

{laddr 10.16.16.6 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# LAN traffic to and from this host can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

192.168.116.16 router

192.168.13.213 router

10.16.16.6 private

10.1.3.3 private

Nota - Los siguientes pasos configuran un túnel en un sistema que esté ejecutando una versión anterior a Solaris 10 4/09.

Utilice los comandos ifconfig para crear la interfaz de punto a punto:

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 system1-point system2-point \ tsrc system1-taddr tdst system2-taddr

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \ tsrc 192.168.13.213 tdst 192.168.116.16

# ipsecconf

# ifconfig ip.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

La ruta predeterminada debe ser un enrutador con acceso directo a Internet.

# route add default router-on-hme0-subnet

system1-point system2-point tsrc system1-taddr \ tdst system2-taddr encr_algs aes encr_auth_algs sha1 router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 \ tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 \ tdst 192.168.116.16 router up

# cat /etc/hostname.hme0 ## enigma 10.16.16.6 private

# cat /etc/hostname.hme1 ## enigma 192.168.116.16 router

# cat /etc/hostname.hme0 ## partym 10.1.3.3 private

# cat /etc/hostname.hme1 ## partym 192.168.13.213 router

# routeadm -e ipv4-routing # routeadm -u

Ejemplo 20-15 Requisito de directiva IPsec en todos los sistemas en modo transporte

En este ejemplo, el administrador comenta la directiva bypass configurada en el Paso 4, con lo cual se refuerza la seguridad. Con esta configuración de directiva, cada sistema de la LAN debe activar IPsec para comunicarse con el enrutador.

# LAN traffic must implement IPsec.

# {laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport} ipsec {encr_algs aes encr_auth_algs sha1}Ejemplo 20-16 Uso de sintaxis no admitida para configurar un túnel IPsec en modo transporte

En este ejemplo, el administrador conecta un sistema Solaris 10 7/07 con un sistema con la versión Solaris 10. Por tanto, el administrador utiliza la sintaxis de Solaris 10 en el archivo de configuración e incluye los algoritmos IPsec en el comando ifconfig.

El administrador sigue el procedimiento Cómo proteger una VPN con un túnel IPsec en modo transporte mediante IPv4 con los siguientes cambios en la sintaxis.

Para el Paso 4, la sintaxis del archivo ipsecinit.conf es la siguiente:

# LAN traffic to and from this address can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{} ipsec {encr_algs aes encr_auth_algs sha1}Para el proceso del Paso 14 al Paso 16, la sintaxis para configurar un túnel seguro es la siguiente:

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213 \ encr_algs aes encr_auth_algs sha1 # ifconfig ip.tun0 router up

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213 \ encr_algs aes encr_auth_algs sha1

La directiva IPsec que se transfiere a los comandos ifconfig debe ser la misma que la directiva IPsec del archivo ipsecinit.conf. Al reiniciar, cada sistema lee el archivo ipsecinit.conf para su directiva.

Para el Paso 20, la sintaxis del archivo hostname.ip.tun0 es la siguiente:

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 \ tdst 192.168.13.213 encr_algs aes encr_auth_algs sha1 router up

Para configurar una VPN en una red IPv6, debe seguir los mismos pasos que para configurar una red IPv4. No obstante, la sintaxis de los comandos es ligeramente distinta. Para ver una descripción completa de los motivos para ejecutar comandos específicos, consulte los pasos correspondientes en Cómo proteger una VPN con un túnel IPsec en modo túnel mediante IPv4.

Nota - Lleve a cabo los pasos de este procedimiento en ambos sistemas.

Este procedimiento utiliza los siguientes parámetros.

|

La función de administrador principal incluye el perfil de administrador principal. Para crear el rol y asignarlo a un usuario, consulte el Capítulo 2, Trabajo con Solaris Management Console (tareas) de Guía de administración del sistema: administración básica.

Nota - El inicio de sesión remoto expone el tráfico cuya seguridad es crítica a intrusos. Aunque proteja de algún modo el inicio de sesión remoto, la seguridad del sistema se reducirá a la seguridad de la sesión remota. Utilice el comando ssh para un inicio de sesión remota seguro.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

…

IPv6 forwarding disabled disabled

IPv6 routing disabled disabledSi el reenvío de IP y el enrutamiento dinámico de IP están habilitados, puede deshabilitarlos escribiendo:

# routeadm -d ipv6-forwarding -d ipv6-routing # routeadm -u

# ndd -set /dev/ip ip6_strict_dst_multihoming 1

| Precaución - El valor de ip6_strict_dst_multihoming vuelve al predeterminado cuando se inicia el sistema. Para hacer que el valor cambiado sea persistente, consulte Cómo evitar la falsificación de la IP. |

Compruebe que los montajes de realimentación y el servicio ssh se estén ejecutando.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

Elija una de las siguientes opciones:

Configure IKE para administrar las claves para las SA. Utilice uno de los procedimientos de Configuración de IKE (mapa de tareas) para configurar IKE para la VPN.

Si tiene motivos para administrar las claves manualmente, consulte Cómo crear manualmente asociaciones de seguridad IPsec.

Edite el archivo /etc/inet/ipsecinit.conf para agregar la directiva IPsec para la VPN.

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:6666::aaaa:1116 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1}# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1}# ipsecconf -c -f /etc/inet/ipsecinit.conf

6000:6666::aaaa:1116 6000:3333::eeee:1113 tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

2001::aaaa:6666:6666 inet6 router

2001::eeee:3333:3333 inet6 router

6000:6666::aaaa:1116 inet6 private

6000:3333::eeee:1113 inet6 private

Nota - Los siguientes pasos configuran un túnel en un sistema que esté ejecutando una versión anterior a Solaris 10 4/09.

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666

# ipsecconf

# ifconfig ip6.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

La ruta predeterminada debe ser un enrutador con acceso directo a Internet.

La entrada replica los parámetros que se hayan transferido al comando ifconfig en el Paso 14.

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# cat /etc/hostname6.hme0 ## enigma 6000:6666::aaaa:1116 inet6 private

# cat /etc/hostname6.hme1 ## enigma 2001::aaaa:6666:6666 inet6 router

# cat /etc/hostname6.hme0 ## partym 6000:3333::eeee:1113 inet6 private

# cat /etc/hostname6.hme1 ## partym2001::eeee:3333:3333 inet6 router

# routeadm -e ipv6-routing # routeadm -u

Ejemplo 20-17 Uso de sintaxis descartada para configurar IPsec en modo de transporte mediante IPv6

En este ejemplo, el administrador conecta un sistema Solaris 10 7/07 con un sistema con la versión Solaris 10. Por tanto, el administrador utiliza la sintaxis de Solaris 10 en el archivo de configuración e incluye los algoritmos IPsec en el comando ifconfig.

El administrador sigue el procedimiento Cómo proteger una VPN con un túnel IPsec en modo transporte mediante IPv6 con los siguientes cambios en la sintaxis.

Para el Paso 4, la sintaxis del archivo ipsecinit.conf es la siguiente:

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{} ipsec {encr_algs aes encr_auth_algs sha1}Para el proceso del Paso 14 al Paso 17, la sintaxis para configurar un túnel seguro es la siguiente:

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 \ encr_algs aes encr_auth_algs sha1 # ifconfig ip6.tun0 inet6 router up

La directiva IPsec que se transfiere a los comandos ifconfig debe ser la misma que la directiva IPsec del archivo ipsecinit.conf. Al reiniciar, cada sistema lee el archivo ipsecinit.conf para su directiva.

Para el Paso 20, la sintaxis del archivo hostname6.ip6.tun0 es la siguiente:

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 \ encr_algs aes encr_auth_algs sha1 router up

Para evitar que el sistema reenvíe paquetes a otra interfaz sin intentar descifrarlos, el sistema debe comprobar que no haya falsificación de IP. Un método de prevención es definir el parámetro de inicio múltiple de destino estricto de IP mediante el uso del comando ndd. Cuando este parámetro se define en un manifiesto SMF, el parámetro se establece cuando el sistema se reinicia.

Nota - Lleve a cabo los pasos de este procedimiento en ambos sistemas.

La función de administrador principal incluye el perfil de administrador principal. Para crear el rol y asignarlo a un usuario, consulte el Capítulo 2, Trabajo con Solaris Management Console (tareas) de Guía de administración del sistema: administración básica.

Use el siguiente ejemplo de secuencia de comandos: /var/svc/manifest/site/spoof_check.xml.

<?xml version="1.0"?>

<!DOCTYPE service_bundle SYSTEM "/usr/share/lib/xml/dtd/service_bundle.dtd.1">

<service_bundle type='manifest' name='Custom:ip_spoof_checking'>

<!-- This is a custom smf(5) manifest for this system. Place this

file in /var/svc/manifest/site, the directory for local

system customizations. The exec method uses an unstable

interface to provide a degree of protection against IP

spoofing attacks when this system is acting as a router.

IP spoof protection can also be achieved by using ipfilter(5).

If ipfilter is configured, this service can be disabled.

Note: Unstable interfaces might be removed in later

releases. See attributes(5).

-->

<service

name='site/ip_spoofcheck'

type='service'

version='1'>

<create_default_instance enabled='false' />

<single_instance />

<!-- Don't enable spoof protection until the

network is up.

-->

<dependency

name='basic_network'

grouping='require_all'

restart_on='none'

type='service'>

<service_fmri value='svc:/milestone/network' />

</dependency>

<exec_method

type='method'

name='start'

exec='/usr/sbin/ndd -set /dev/ip ip_strict_dst_multihoming 1'

<!--

For an IPv6 network, use the IPv6 version of this command, as in:

exec='/usr/sbin/ndd -set /dev/ip ip6_strict_dst_multihoming 1

-->

timeout_seconds='60'

/>

<exec_method

type='method'

name='stop'

exec=':true'

timeout_seconds='3'

/>

<property_group name='startd' type='framework'>

<propval

name='duration'

type='astring'

value='transient'

/>

</property_group>

<stability value='Unstable' />

</service>

</service_bundle># svccfg import /var/svc/manifest/site/spoof_check.xml

Utilice el nombre que se ha definido en el manifiesto, /site/ip_spoofcheck.

# svcadm enable /site/ip_spoofcheck

# svcs /site/ip_spoofcheck