| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide de l'utilisateur Oracle Solaris Trusted Extensions |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide de l'utilisateur Oracle Solaris Trusted Extensions |

1. Présentation du logiciel Solaris Trusted Extensions

2. Connexion à Trusted Extensions (tâches)

3. Utilisation de Trusted Extensions (tâches)

4. Éléments de Trusted Extensions (Référence)

Caractéristiques visibles de Trusted Extensions

Étiquettes sur les bureaux Trusted Extensions

Indicateur d'étiquette de fenêtre

Sécurité des périphériques dans Trusted Extensions

Fichiers et applications dans Trusted Extensions

Sécurité du mot de passe dans le SE Solaris

Sécurité du tableau de bord (Trusted CDE)

Zone de commutation de l'espace de travail

Sécurité du gestionnaire de fichiers

Sécurité de l'éditeur de texte

Sous-panneau d'applications personnelles

Sécurité du logiciel de messagerie

Sécurité du gestionnaire de style

Le tableau de bord de Solaris Trusted Extensions (CDE) est très similaire à celui du CDE standard. Le tableau de bord de Trusted Extensions vous permet d'accéder uniquement aux applications, fichiers et utilitaires que vous êtes autorisé à utiliser. Si vous cliquez avec le bouton de souris 3 n'importe où dans la zone de commutation de l'espace de travail, le menu menu Trusted Path (Chemin de confiance) (menu Chemin de confiance) apparaît.

Pour pouvoir accéder à un périphérique via le gestionnaire de support amovible (Removable Media Manager), ce périphérique doit être alloué à l'aide du gestionnaire d'allocation de périphériques (Device Allocation Manager). Le gestionnaire de support amovible est accessible via le sous-panneau Tools (Outils), lequel est placé au-dessus de l'icône Style Manager (Gestionnaire de style) sur le tableau de bord.

Astuce - Si vous réduisez le tableau de bord, vous pouvez le rétablir en cliquant n'importe où dans la bande de confiance.

Dans Trusted Extensions, les sites de dépôt de l'icône d'installation (Install) sont limités aux applications et fichiers que vous êtes autorisé à utiliser au niveau de l'étiquette de l'espace de travail actif.

Pour plus d'informations sur le CDE standard, reportez-vous au Common Desktop Environment User's Guide.

Dans Trusted Extensions, les boutons de l'espace de travail définissent non seulement des espaces de travail distincts, mais exigent également que vous travailliez à des niveaux d'étiquette précis. Lorsque vous ouvrez une session multiniveau, chaque espace de travail possède l'étiquette la plus basse que vous pouvez utiliser. Si votre administrateur a utilisé des codes de couleur pour les étiquettes sur votre site, les boutons de l'espace de travail s'affichent dans la couleur de l'étiquette qui leur est associée. Le menu Trusted Path (Chemin de confiance) est disponible à partir de la zone de commutation de l'espace de travail.

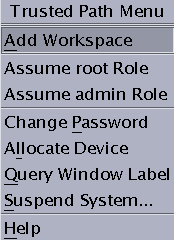

Le menu Trusted Path contient les options de menu qui touchent à la sécurité, comme illustré dans la figure suivante.

Figure 4-6 Menu Trusted Path - Base

Ce menu vous permet par exemple de modifier votre mot de passe ou d'allouer des périphériques. Pour plus d'informations, reportez-vous à la section Réalisation d'actions sécurisées.

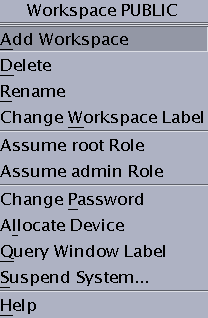

Dans Trusted CDE, le menu Trusted Path comporte une deuxième version. La version de l'espace de travail Name inclut d'autres options de l'espace de travail. Les sélections qui s'affichent dans votre menu dépendent de la façon dont l'administrateur a configuré votre compte.

Figure 4-7 Menu Trusted Path - Version de l'espace de travail Name

Dans Trusted Extensions, seul un administrateur peut modifier la date et l'heure définies pour votre station de travail.

Le calendrier affiche vos rendez-vous correspondant à l'étiquette de votre espace de travail actif uniquement. Pour voir les rendez-vous correspondant à une autre étiquette, vous devez ouvrir un calendrier sous l'étiquette concernée.

Dans Trusted Extensions, le gestionnaire de fichiers (File Manager) affiche les fichiers possédant l'étiquette de l'espace de travail actif. Pour afficher simultanément des fichiers correspondant à plusieurs étiquettes, exécutez le gestionnaire de fichiers à partir d'espaces de travail possédant des étiquettes différentes. Utilisez ensuite la commande Occupy Workspace (Occuper l'espace de travail) pour afficher les différentes fenêtres du gestionnaire de fichiers dans le même espace de travail.

Le gestionnaire de fichiers vous permet de modifier les autorisations de base et la liste de contrôle d'accès (ACL) pour un fichier ou un dossier. Si vous y êtes autorisé, vous pouvez également déplacer ou lier des fichiers entre des gestionnaires de fichiers possédant différentes étiquettes. Pour plus d'informations sur l'utilisation des gestionnaires de fichiers, reportez-vous aux sections Procédure d'affichage de vos fichiers dans un espace de travail étiqueté et Réalisation d'actions sécurisées.

Un éditeur de texte peut être utilisé pour modifier des fichiers correspondant à l'étiquette de l'espace de travail actif uniquement. Si vous y êtes autorisé, vous pouvez copier des informations entre les éditeurs de texte de différentes étiquettes.

Les applications par défaut dans le sous-panneau d'applications personnelles fonctionnent de la même manière que l'environnement CDE standard. L'icône Terminal ouvre le shell par défaut qui vous a été attribué par votre administrateur. Pour accéder à un serveur Web, l'étiquette de votre navigateur doit être la même que celle du serveur Web.

Dans Trusted Extensions, tous les messages sont étiquetés. Lorsque vous envoyez un message, il est envoyé avec l'étiquette de votre application de messagerie électronique. Seuls les utilisateurs et les hôtes qui sont autorisés à accéder à cette étiquette reçoivent le message. Seuls les utilisateurs qui travaillent au niveau de cette étiquette peuvent visualiser le message.

Si vous devez utiliser le message d'absence dans votre application de messagerie électronique, vous devez explicitement activer les réponses aux messages automatiques pour chaque étiquette au niveau de laquelle vous avez l'habitude de recevoir du courrier électronique. Adressez-vous à votre administrateur de sécurité pour connaître la stratégie de sécurité appliquée sur votre site au sujet des messages de réponse automatique.

Le gestionnaire d'impression dans le panneau Personal Printers (Imprimantes personnelles) affiche des icônes de toutes les imprimantes qui sont accréditées jusqu'à votre niveau d'autorisation. Toutefois, vous ne pouvez utiliser que les imprimantes autorisées à imprimer des documents au niveau de l'étiquette de l'espace de travail actif.

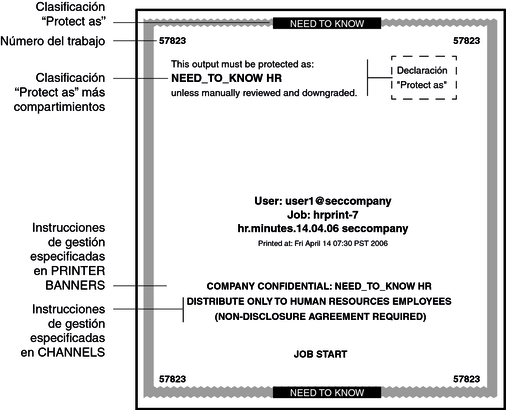

Un travail d'impression typique dans Trusted Extensions inclut les étiquettes et différentes pages supplémentaires :

Une page de garde au début de la tâche d'impression identifie le travail d'impression, fournit des instructions de traitement et précise une étiquette adaptée au site.

Les pages du corps du texte sont étiquetées au niveau de l'en-tête et du pied de page.

Une page de fin signale la fin du travail d'impression.

Une page de garde étiquetée standard est illustrée dans la figure suivante. Les mots DÉMARRAGE DU TRAVAIL identifient la page de garde.

Figure 4-8 Page de garde standard pour un travail d'impression étiqueté

Pour obtenir des informations de sécurité précises concernant l'impression sur votre site, contactez votre administrateur.

À trois exceptions près, le gestionnaire de style fonctionne de la même manière que sur un système Solaris.

Le gestionnaire de style ne peut pas être exécuté à partir du gestionnaire d'applications lorsque Trusted Extensions est configuré car le gestionnaire de style requiert le chemin de confiance. Exécutez le gestionnaire de style à partir du tableau de bord et du menu de l'espace de travail, où le gestionnaire de style dispose du chemin de confiance.

Les options d'économiseur d'écran et de verrouillage de l'écran sont limitées. L'administrateur spécifie la durée maximale pendant laquelle votre système peut rester inactif avant d'être verrouillé. Vous pouvez réduire le temps d'inactivité. Vous ne pouvez pas augmenter la durée d'inactivité au-delà du maximum. Vous avez toujours la possibilité de choisir un motif pour les moments où l'écran est verrouillé. Contactez votre administrateur si vous n'êtes pas familiarisé avec la stratégie en vigueur sur votre site.

Le contrôle du démarrage définit les paramètres de la session au démarrage en fonction de l'étiquette ou des droits que vous spécifiez lors de la connexion. Par conséquent, vous pouvez enregistrer une configuration d'espace de travail différente pour chaque étiquette dans la plage d'étiquettes de votre compte.

Le gestionnaire d'applications vous permet d'accéder uniquement aux applications et utilitaires que votre administrateur vous a affectés. Dans un rôle, vous avez accès à un autre ensemble d'applications et de fonctionnalités. N'oubliez pas que l'effectivité d'une fonction sur un fichier dépend de l'étiquette de l'espace de travail actif.

De même, bien que vous puissiez ajouter des applications au sous-panneau d'applications personnelles en faisant glisser des icônes dans le site de dépôt de l'icône d'installation, vous pouvez uniquement exécuter une application si votre administrateur vous l'a attribuée.

Dans Trusted Extensions, la corbeille peut stocker les fichiers à supprimer par étiquettes. Vous pouvez envoyer des fichiers possédant n'importe quelle étiquette dans la corbeille, mais la corbeille affichera uniquement les fichiers possédant l'étiquette active. Vous devez supprimer les informations sensibles dès qu'elles sont dans la corbeille.