| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Administración de Oracle Solaris: interfaces y virtualización de redes Oracle Solaris 11 Information Library (Español) |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Administración de Oracle Solaris: interfaces y virtualización de redes Oracle Solaris 11 Information Library (Español) |

1. Descripción general de la pila de red

Configuración de red en esta versión de Oracle Solaris

La pila de red en Oracle Solaris

Dispositivos de red y nombres de enlaces de datos

Administración de otros tipos de enlaces

Parte I Conexión automática a la red (NWAM, Network Auto-Magic)

3. Configuración y administración de NWAM (descripción general)

4. Configuración de perfiles de NWAM (tareas)

5. Administración de perfiles de NWAM (tareas)

6. Acerca de la interfaz gráfica de usuario de NWAM

Parte II Configuración de interfaz y enlace de datos

7. Uso de comandos de configuración de interfaces y enlaces de datos en perfiles

8. Configuración y administración de enlaces de datos

9. Configuración de una interfaz IP

10. Configuración de las comunicaciones mediante interfaces inalámbricas en Oracle Solaris

12. Administración de agregaciones de enlaces

16. Intercambio de información de conectividad de red con LLDP

Parte III Virtualización de la red y gestión de los recursos

17. Introducción a la virtualización de redes y el control de recursos (descripción general)

18. Planificación para la virtualización de red y el control de recursos

Mapa de tareas de virtualización de red y control de recursos

Planificación y diseño de una red virtual

Red virtual básica en un sistema único

Mejores usos para la red virtual básica

Red privada virtual en un sistema único

Mejores usos para una red privada virtual

Aplicación de controles en los recursos de red

Control de recursos basado en interfaz para una red tradicional

Mejor uso de control de recursos basados en interfaz en una red tradicional

Control de flujo para la red virtual

Cómo crear una política de uso para las aplicaciones en una red virtual

Cómo crear un acuerdo de nivel de servicio para la red virtual

19. Configuración de redes virtuales (tareas)

20. Uso de la protección de enlaces en entornos virtualizados

21. Gestión de recursos de red

La virtualización de red le permite implementar su configuración de red de forma más eficaz a un precio más bajo mediante la construcción de una red en una caja. Para aumentar la eficacia, también puede implementar controles para determinar cómo los procesos de red utilizan los recursos. Las propiedades de enlace que se relacionan específicamente con recursos de red, como, anillos, CPU, etc., se pueden personalizar para procesar paquetes de red. Además, también puede crear flujos para gestionar el uso de la red. El control de recursos de red se examina en detalle en el Capítulo 21, Gestión de recursos de red.

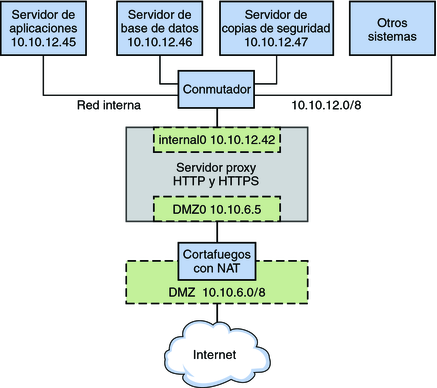

La Figura 18-3 muestra la topología de red para una pequeña empresa que necesita gestionar el ancho de banda en su servidor proxy. El servidor proxy ofrece un sitio web público así como un proxy para clientes internos que necesitan servicios de distintos servidores de la red interna del sitio.

Nota - Este escenario no muestra cómo configurar el control de flujo para una red virtual y, en consecuencia, no incluye VNIC. Para el control de flujo en una red virtual, consulte Control de flujo para una red virtual.

Figura 18-3 Control de recursos para un servidor proxy en una red tradicional

La figura muestra que la empresa tiene una red pública, 10.10.6.0/8, que también sirve como zona desmilitarizada (DMZ). Un sistema en la DMZ proporciona traducción de nombre a dirección (NAT) a través de un cortafuegos de filtro IP. La empresa tiene un sistema grande que funciona como el servidor proxy. El sistema tiene dos interfaces con cables y 16 conjuntos de procesadores con identificadores del 0 al 16. Este sistema está conectado a la red pública a través de la interfaz nge0, con la dirección IP l0 10.6.5. El nombre del enlace para la interfaz es DMZ0. A través DMZ0, el servidor proxy ofrece servicio HTTP y HTTPS a través del sitio web público de la empresa.

La figura también ilustra el red interna de la empresa, 10.10.12.0/24. El servidor proxy se conecta a la red interna 10.10.12.0/8 mediante la interfaz nge1, con la dirección IP 10.10.12.42. El nombre del enlace para esta interfaz es internal0. A través del enlace de datos internal0, el servidor proxy funciona en nombre de clientes internos que solicitan los servicios de un servidor de aplicaciones, 10.10.12.45, un servidor de base de datos, 10.10.12.46 y un servidor de copia de seguridad, 10.10.12.47.

Considere la posibilidad de establecer control de flujo para sistemas muy usados, especialmente para aquellos con las nuevas interfaces GLDv3 con grandes cantidades de ancho de banda disponible. El control de flujo basado en la interfaz mejora la efectividad de la interfaz, del sistema y, potencialmente, de la red. Puede aplicar control de flujo en cualquier sistema de cualquier tipo de red. Además, si su objetivo es mejorar la eficacia de la red, puede separar distintos servicios en flujos individuales. Esta acción asigna recursos de hardware y software independientes a los flujos individuales y, por lo tanto, los aísla de otros servicios en un sistema determinado. Después de establecer los flujos, puede observar el tráfico para cada flujo y recopilar estadísticas. A partir de ese momento, puede asignar la cantidad de ancho de banda y las prioridades para controlar el uso en las interfaces.

Para conocer las tareas para implementar el control de flujo, consulte el Capítulo 21, Gestión de recursos de red.

Para obtener información conceptual sobre la gestión del ancho de banda y el control de recursos, consulte ¿Qué es el control de recursos?.

Para obtener información técnica detallada, consulte las páginas del comando man dladm(1M) y flowadm(1M).

Este escenario muestra cómo se utiliza el control de flujo en una red virtual, como la red virtual básica que se introduce en Red virtual básica en un sistema único.

Figura 18-4 Red virtual básica con control del flujo

La topología se describe en Red virtual básica en un sistema único. Aquí un host tiene una interfaz de red, e1000g0, con dos VNIC, vnic1 y vnic2. zone1 se configura en vnic1, y zone2 se configura en vnic2. La gestión de recursos para la red virtual implica la creación de flujos según la VNIC. Estos flujos definen y aíslan los paquetes con características similares, tales como número de puerto o dirección IP del host de envío. Puede asignar ancho de banda según la política de uso para el sistema.

Otro uso común para los controles del flujo en el tráfico de VNIC es el de las empresas que arriendan zonas. Deberá crear diferentes acuerdos de nivel de servicio para los clientes, y arrendar zonas con una cantidad garantizada de ancho de banda. Al crear los flujos por zona, puede aislar y observar el tráfico de cada cliente y supervisar el uso del ancho de banda. Si el acuerdo de nivel de servicio se basa estrictamente en el uso, se pueden usar las funciones de estadísticas y de contabilidad para facturar a los clientes.

Los controles del flujo son eficaces para cualquier red que necesita gestión del ancho de banda para el tráfico por las zonas. Las organizaciones más grandes, como proveedores de servicios de aplicaciones (ASP) o proveedores de servicios de Internet (ISP), pueden aprovechar el control de recursos para VNIC para centros de datos y sistemas con varios procesadores. Las zonas individuales pueden ser arrendadas a los clientes para diferentes niveles de servicio. Por lo tanto, sería posible arrendar zone1 al precio estándar y ofrecer un ancho de banda estándar. Luego, podría alquilar zone2 con un precio premium y otorgar a ese cliente un nivel alto de ancho de banda.

Por ejemplo, la aplicación telnet podría no consumir grandes cantidades de ancho de banda en el sistema, pero podría ser muy usada. En cambio, las aplicaciones de base de datos consumen una gran cantidad de ancho de banda, pero es posible que sólo se las utilice de manera esporádica. Considere supervisar el tráfico de estas aplicaciones antes de asignarlos a las zonas. Puede utilizar la opción de estadísticas del comando dladm show-link para recopilar estadísticas, como se describe en Recopilación de estadísticas sobre el tráfico de red en enlaces.

Por ejemplo, puede crear niveles de servicio básicos, superiores y altos, y establecer el precio de cada nivel en consecuencia.

Si elige la última estructura de definición de precios, debe recopilar estadísticas de todos los usos del cliente.

Una forma muy común de implementación es darle a cada cliente su propio funcionamiento de zona en una VNIC.

Para aislar todo el tráfico de la zona, debe usar la dirección IP que se asigna a VNIC de la zona.