| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Trusted Extensions 構成と管理 Oracle Solaris 11 Information Library (日本語) |

| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Trusted Extensions 構成と管理 Oracle Solaris 11 Information Library (日本語) |

パート I Trusted Extensions の初期構成

1. Trusted Extensions のセキュリティー計画

2. Trusted Extensions の構成ロードマップ

3. Oracle Solaris への Trusted Extensions 機能の追加 (手順)

4. Trusted Extensions の構成 (手順)

5. Trusted Extensions のための LDAP の構成 (手順)

8. Trusted Extensions システムのセキュリティー要件 (概要)

9. Trusted Extensions での一般的なタスクの実行 (手順)

10. Trusted Extensions でのユーザー、権利、および役割 (概要)

11. Trusted Extensions でのユーザー、権利、役割の管理 (手順)

12. Trusted Extensions での遠隔管理 (手順)

13. Trusted Extensions でのゾーンの管理 (手順)

14. Trusted Extensions でのファイルの管理とマウント (手順)

16. Trusted Extensions でのネットワークの管理 (手順)

17. Trusted Extensions と LDAP (概要)

18. Trusted Extensions でのマルチレベルメール (概要)

20. Trusted Extensions のデバイス (概要)

21. Trusted Extensions でのデバイス管理 (手順)

Trusted Extensions でのデバイスの扱い (作業マップ)

Trusted Extensions でのデバイスの使用法 (作業マップ)

Trusted Extensions でのデバイスの管理 (作業マップ)

Trusted Extensions でデバイスを解除または再利用する

Trusted Extensions でのデバイス承認のカスタマイズ (作業マップ)

Trusted Extensions でサイト固有の承認をデバイスに追加する

22. Trusted Extensions での監査 (概要)

23. Trusted Extensions のソフトウェア管理 (リファレンス)

サイトのセキュリティーポリシーと Trusted Extensions

B. Trusted Extensions の構成チェックリスト

Trusted Extensions を構成するためのチェックリスト

Trusted Extensions による Oracle Solaris インタフェースの拡張

Trusted Extensions の厳密なセキュリティーデフォルト

Trusted Extensions で制限されるオプション

D. Trusted Extensions マニュアルページのリスト

Trusted Extensions マニュアルページ (アルファベット順)

次の作業マップでは、サイトのデバイスを保護する手順について説明します。

|

デフォルトで割り当て可能なデバイスは、ラベル範囲が ADMIN_LOW から ADMIN_HIGH であり、使用するには割り当てられる必要があります。また、ユーザーはデバイス割り当てを承認されている必要があります。これらのデフォルトは変更可能です。

使用するために割り当て可能なデバイスは次のとおりです。

audion – マイクロフォンとスピーカーを表します

cdromn – CD-ROM ドライブを表します

floppyn – フロッピーディスクドライブを表します

mag_tapen – テープドライブ (ストリーマテープドライブ) を表します

rmdiskn – JAZ ドライブや ZIP ドライブなどのリムーバブルディスク、または USB ホットプラグ対応メディアを表します

始める前に

大域ゾーンでセキュリティー管理者役割になります。

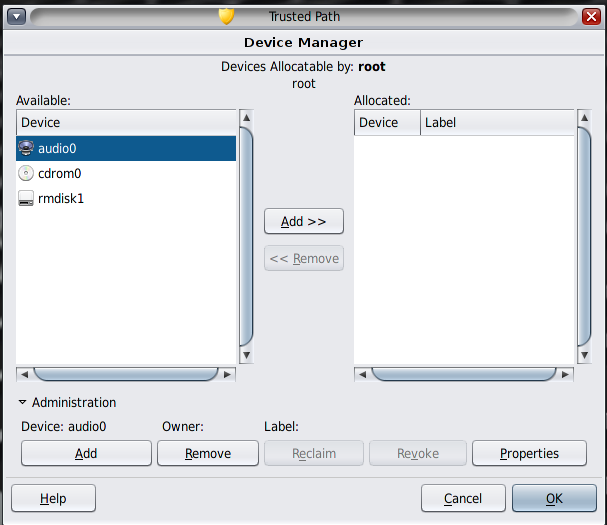

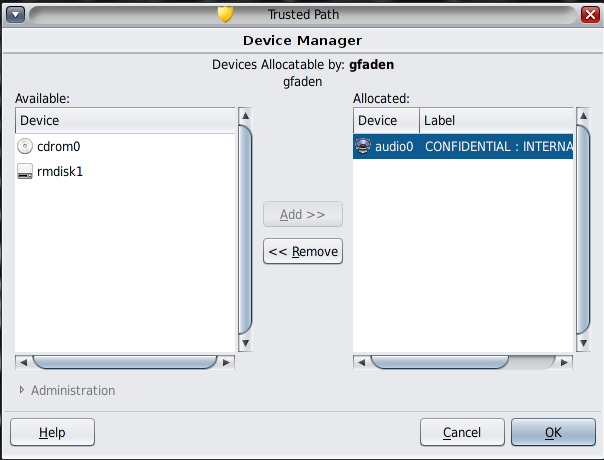

デバイスマネージャーが表示されます。

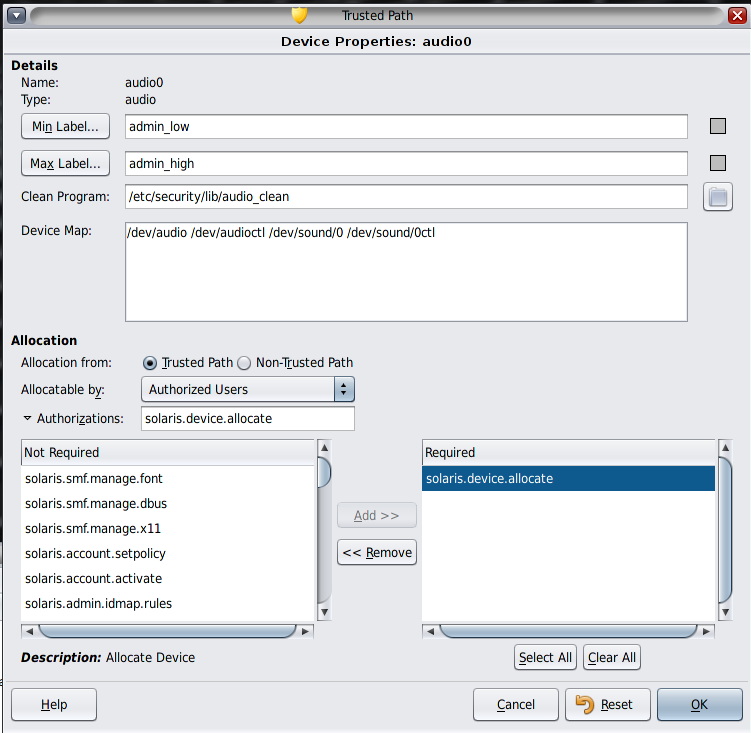

「管理」をクリックして、デバイスを強調表示します。次の図は、root 役割が表示しているオーディオデバイスを示したものです。

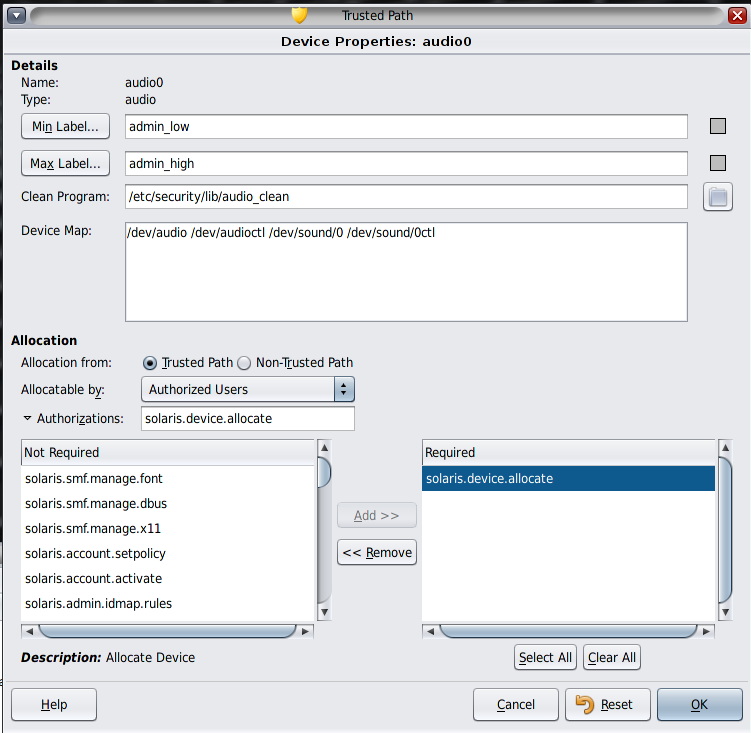

「最小ラベル」ボタンをクリックします。ラベルビルダーから最小ラベルを選択します。ラベルビルダーの詳細は、「Trusted Extensions のラベルビルダー」を参照してください。

「最大ラベル...」ボタンをクリックします。ラベルビルダーから最大ラベルを選択します。

「トラステッドパスからの割り当て」の下の「Device Configuration」ダイアログボックスで、「割り当てを行えるユーザー」リストからオプションを選択します。デフォルトでは、「承認されたユーザー」オプションがチェックされています。したがって、デバイスは割り当て可能であり、ユーザーは承認が必要です。

プリンタ、フレームバッファーなど、割り当て可能にしてはいけないデバイスを構成する場合は、「なし」を選択します。

「信頼できないパスからの割り当て」セクションで、「割り当てを行えるユーザー」リストからオプションを選択します。デフォルトでは、「トラステッドパスと同じ」オプションがチェックされています。

次のダイアログボックスは、cdrom0 デバイスを割り当てるために solaris.device.allocate 承認が必要であることを示しています。

サイト固有のデバイス承認の作成と使用法については、「Trusted Extensions でのデバイス承認のカスタマイズ (作業マップ) 」を参照してください。

デバイスがデバイスマネージャーに表示されていない場合、すでに割り当てられているか、割り当てエラー状態である可能性があります。システム管理者は、利用できるようにデバイスを回復できます。

始める前に

大域ゾーンで、システム管理者役割になっている必要があります。この役割には、solaris.device.revoke 承認が含まれています。

次の図では、オーディオデバイスがすでにユーザーに割り当てられています。

デバイス名を選択し、「状態」フィールドを確認します。

「デバイス割り当て: 構成」ダイアログボックスの「割り当てを行えるユーザー」セクションの「なし」オプションは、フレームバッファーとプリンタでもっとも頻繁に使用されます。これらのデバイスは割り当てせずに利用できるからです。

始める前に

大域ゾーンでセキュリティー管理者役割になります。

「最小ラベル...」ボタンをクリックします。ラベルビルダーから最小ラベルを選択します。ラベルビルダーの詳細は、「Trusted Extensions のラベルビルダー」を参照してください。

「最大ラベル...」ボタンをクリックします。ラベルビルダーから最大ラベルを選択します。

例 21-1 オーディオデバイスの遠隔割り当ての禁止

「割り当てを行えるユーザー」セクションの「なし」オプションを使用すると、遠隔ユーザーは遠隔システム周辺の会話を聞くことができません。

セキュリティー管理者は、デバイスマネージャーで次のようにオーディオデバイスを構成します。

Device Name: audio For Allocations From: Trusted Path Allocatable By: Authorized Users Authorizations: solaris.device.allocate

Device Name: audio For Allocations From: Non-Trusted Pathh Allocatable By: No Users

デバイスの作成時に device_clean スクリプトが指定されていない場合、デフォルトスクリプトの /bin/true が使用されます。

始める前に

使用可能なデータをすべて物理デバイスから削除し、成功の場合は 0 を返すスクリプトを用意します。リムーバブルメディアを使用するデバイスの場合、メディアの取り出しをユーザーが行わないと、代わりにスクリプトが試行します。メディアが取り出されない場合、スクリプトによってデバイスは割り当てエラー状態になります。要件については、device_clean(5) のマニュアルページを参照してください。

大域ゾーンで root 役割になっている必要があります。