| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Gestion des performances du réseau Oracle Solaris 11.1 Oracle Solaris 11.1 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Gestion des performances du réseau Oracle Solaris 11.1 Oracle Solaris 11.1 Information Library (Français) |

1. Présentation de la gestion des performances du réseau

2. Utilisation des groupements de liaisons

3. Utilisation des réseaux locaux virtuels (VLAN)

Présentation du déploiement de réseaux locaux virtuels

Cas dans lesquels mettre en place des VLAN

Administration des réseaux locaux virtuels

Planification de la configuration d'un VLAN

Configuration de VLAN par le biais d'un groupement de liaisons

Configuration de VLAN sur un périphérique hérité

Affichage des informations du VLAN

Etude de cas : combinaison de groupements de liaisons et de configurations VLAN

4. Administration des réseaux pontés (tâches)

5. Présentation de la fonctionnalité de chemins d'accès multiples sur réseau IP (IPMP)

6. Administration de la fonctionnalité de chemins d'accès multiples sur réseau IP (tâches)

7. Echange d'informations sur la connectivité réseau à l'aide du protocole LLDP

8. Utilisation des fonctionnalités Data Center Bridging dans Oracle Solaris

9. Pontage virtuel d'extrémité dans Oracle Solaris

10. Equilibreur de charge intégré (présentation)

11. Configuration de l'équilibreur de charge intégré

12. Gestion de l'équilibreur de charge intégré

13. Protocole de redondance de routeur virtuel (présentation)

A. Types de groupements de liaisons : comparaison des fonctionnalités

B. Groupement de liaisons et IPMP : comparaison des fonctionnalités

Un réseau local virtuel (VLAN) désigne une subdivision d'un réseau local au niveau de la couche de liaison de données de la pile de protocoles. Vous pouvez créer des VLAN pour tout réseau local utilisant la technologie de commutation. L'assignation de groupes d'utilisateurs à des VLAN permet d'améliorer l'administration et la sécurité du réseau local entier. Vous pouvez également assigner les interfaces d'un même système à des VLAN différents.

Les sections suivantes offrent un bref aperçu des VLAN.

Vous pouvez envisager de diviser un réseau local en VLAN pour réaliser les opérations suivantes.

Création de divisions logiques de groupes de travail

Supposons par exemple que tous les hôtes d'un étage d'un immeuble sont connectés à un réseau local commuté. Vous pouvez dans ce cas créer un VLAN distinct pour chaque groupe de travail de cet étage.

Application de stratégies de sécurité différentes selon les groupes de travail

Par exemple, les attentes d'un service financier et d'un service informatique sont totalement différentes en matière de sécurité. Si les systèmes de ces deux services partagent le même réseau local, vous pouvez alors créer un VLAN distinct pour chaque service et appliquer la stratégie de sécurité qui convient à chaque VLAN.

Division de groupes de travail en domaines de diffusion gérables

Les VLAN réduisent la taille des domaines de diffusion et améliorent ainsi l'efficacité du réseau.

Les VLAN offrent l'avantage de porter des noms génériques ou personnalisés. Dans les versions précédentes, le réseau local virtuel était identifié par le point de connexion physique (PPA) qui exigeait la combinaison du nom matériel de la liaison de données et de l'ID du VLAN. Dans Oracle Solaris 11, vous pouvez choisir un nom plus explicite pour identifier un VLAN. Ce nom doit respecter les règles de dénomination des liaisons de données présentées à la section Règles d’affectation de noms de liaison valides du manuel Introduction à la mise en réseau d’Oracle Solaris 11. Vous pouvez ainsi attribuer le nom sales0 ou marketing1 à un VLAN, par exemple.

Les noms de VLAN fonctionnent avec leur ID. Chaque VLAN d'un réseau local est identifié par un ID (également appelé étiquette VLAN). L'ID de VLAN est attribué au réseau local virtuel lors de sa configuration. Lorsque vous configurez des commutateurs pour prendre en charge des VLAN, il faut attribuer un ID de VLAN à chaque port. L'ID de VLAN du port doit être identique à celui associé à l'interface connectée au port.

La section suivante illustre l'utilisation de noms et d'ID de VLAN personnalisés.

La technologie de commutation du réseau local permet d'organiser les systèmes d'un réseau local en plusieurs VLAN. Pour diviser un réseau local en VLAN, vous devez obtenir des commutateurs qui prennent en charge la technologie de réseau local virtuel. Vous pouvez configurer tous les ports d'un commutateur de manière à ce qu'ils servent un VLAN unique ou plusieurs VLAN (selon la topologie du réseau). La configuration des ports d'un commutateur varie en fonction du fabricant de ce dernier.

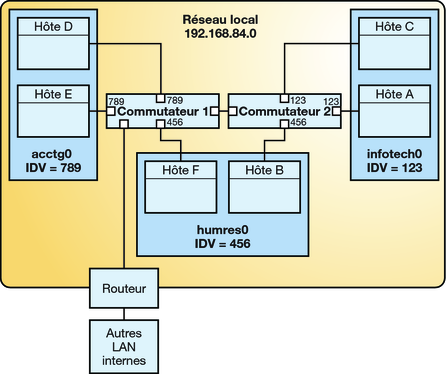

Le schéma suivant illustre un réseau local divisé en trois VLAN.

Figure 3-1 Réseau local avec trois VLAN

Le réseau local de la Figure 3-1 porte l'adresse de sous-réseau 192.168.84.0. Ce réseau local est divisé en trois VLAN afin de correspondre à trois groupes de travail :

acctg0 portant l'ID de VLAN 789 : Comptabilité. Ce groupe comprend les hôtes D et E.

humres0 portant l'ID de VLAN 456 : Ressources Humaines. Ce groupe comprend les hôtes B et F.

infotech0 portant l'ID de VLAN 123 : Informatique. Ce groupe comprend les hôtes A et C.

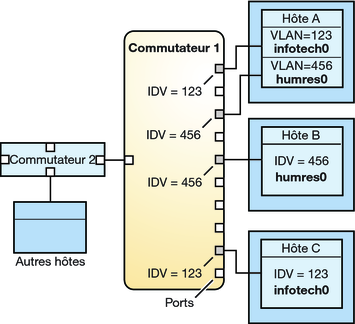

La Figure 3-2 est une variante de la Figure 3-1, dans laquelle plusieurs hôtes appartenant à différents VLAN sont connectés au seul commutateur disponible.

Figure 3-2 Configuration des commutateurs sur un réseau comportant des VLAN

Dans la Figure 3-2, les hôtes A et C font partie du VLAN du groupe Informatique portant l'ID 123. Ainsi, une des interface de l'hôte A porte l'ID de VLAN 123. Cette interface est connectée au port 1 du commutateur 1, qui porte également l'ID de VLAN 123. L'hôte B est membre du VLAN Ressources humaines portant l'ID 456. L'interface de l'hôte B est connectée au port 5 du commutateur 1, qui porte l'ID de VLAN 456. Enfin, l'interface de l'hôte C porte l'ID de VLAN 123. L'interface est connectée au port 9 du commutateur 1. Le port 9 porte également l'ID de VLAN 123.

La Figure 3-2 démontre également qu'un même hôte peut appartenir à plusieurs VLAN. Par exemple, deux VLAN sont configurés sur l'interface de l'hôte A. Le deuxième VLAN porte l'ID 456 et il est connecté au port 3, qui porte également l'ID de VLAN 456. L'hôte A est donc membre des VLAN infotech0 et humres0.

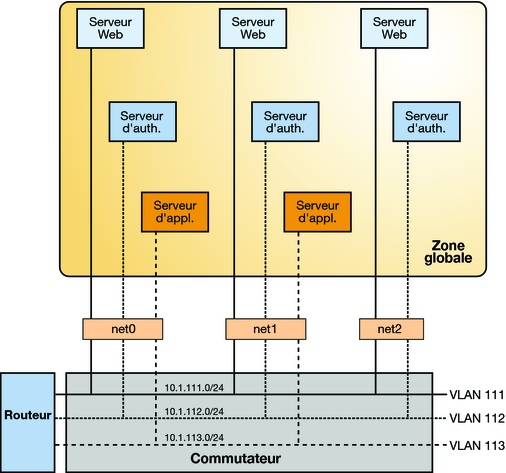

Vous avez la possibilité de configurer plusieurs réseaux virtuels au sein d'une seule et même unité (comme un commutateur) en combinant des VLAN et Oracle Solaris Zones. Le schéma suivant illustre un système possédant trois cartes réseau physiques (net0, net1 et net2).

Figure 3-3 Système comportant plusieurs VLAN

Sans VLAN, vous devez configurer différents systèmes pour qu'ils exécutent des fonctions spécifiques et connectez ces systèmes à des réseaux distincts. Par exemple, les serveurs Web seraient connectés à un réseau local, les serveurs d'authentification à un autre et les serveurs d'application à un troisième. Avec les VLAN et les zones, vous pouvez réduire les huit systèmes et les configurer en tant que zones dans un système unique. Il faut ensuite attribuer des ID pour affecter un VLAN à chaque ensemble de zones qui effectue les mêmes fonctions. Les informations fournies dans le schéma peuvent être classées comme suit :

|

Pour créer la configuration illustrée dans le schéma, reportez-vous à l'Exemple 3-1.