| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Configuración y administración de Trusted Extensions Oracle Solaris 11.1 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Configuración y administración de Trusted Extensions Oracle Solaris 11.1 Information Library (Español) |

Parte I Configuración inicial de Trusted Extensions

1. Planificación de la seguridad para Trusted Extensions

2. Guía básica de configuración de Trusted Extensions

3. Agregación de la función Trusted Extensions a Oracle Solaris (tareas)

4. Configuración de Trusted Extensions (tareas)

5. Configuración de LDAP para Trusted Extensions (tareas)

Parte II Administración de Trusted Extensions

6. Conceptos de la administración de Trusted Extensions

7. Herramientas de administración de Trusted Extensions

8. Requisitos de seguridad del sistema Trusted Extensions (descripción general)

9. Realización de tareas comunes en Trusted Extensions

10. Usuarios, derechos y roles en Trusted Extensions (descripción general)

11. Gestión de usuarios, derechos y roles en Trusted Extensions (tareas)

12. Administración remota en Trusted Extensions (tareas)

13. Gestión de zonas en Trusted Extensions

14. Gestión y montaje de archivos en Trusted Extensions

15. Redes de confianza (descripción general)

16. Gestión de redes en Trusted Extensions (tareas)

17. Trusted Extensions y LDAP (descripción general)

18. Correo de varios niveles en Trusted Extensions (descripción general)

19. Gestión de impresión con etiquetas (tareas)

20. Dispositivos en Trusted Extensions (descripción general)

21. Gestión de dispositivos para Trusted Extensions (tareas)

Control de dispositivos en Trusted Extensions (mapa de tareas)

Uso de dispositivos en Trusted Extensions (mapa de tareas)

Gestión de dispositivos en Trusted Extensions (mapa de tareas)

Cómo configurar un dispositivo en Trusted Extensions

Cómo revocar o reclamar un dispositivo en Trusted Extensions

Cómo proteger los dispositivos no asignables en Trusted Extensions

Cómo agregar una secuencia de comandos device_clean en Trusted Extensions

Personalización de autorizaciones para dispositivos en Trusted Extensions (mapa de tareas)

Cómo crear nuevas autorizaciones para dispositivos

Cómo agregar autorizaciones específicas del sitio a un dispositivo en Trusted Extensions

Cómo asignar autorizaciones para dispositivos

22. Auditoría de Trusted Extensions (descripción general)

23. Gestión de software en Trusted Extensions

A. Política de seguridad del sitio

Creación y gestión de una política de seguridad

Política de seguridad del sitio y Trusted Extensions

Recomendaciones de seguridad informática

Recomendaciones de seguridad física

Recomendaciones de seguridad del personal

Infracciones de seguridad comunes

Referencias de seguridad adicionales

B. Lista de comprobación de configuración de Trusted Extensions

Lista de comprobación para la configuración de Trusted Extensions

C. Referencia rápida a la administración de Trusted Extensions

Interfaces administrativas en Trusted Extensions

Interfaces de Oracle Solaris ampliadas por Trusted Extensions

Valores predeterminados de seguridad que brindan mayor protección en Trusted Extensions

Opciones limitadas en Trusted Extensions

D. Lista de las páginas del comando man de Trusted Extensions

Páginas del comando man de Trusted Extensions en orden alfabético

Páginas del comando man de Oracle Solaris modificadas por Trusted Extensions

El siguiente mapa de tareas describe los procedimientos que se deben llevar a cabo para proteger los dispositivos en el sitio.

|

De manera predeterminada, los dispositivos asignables tienen un rango de etiquetas de ADMIN_LOW a ADMIN_HIGH y se deben asignar para su uso. Además, los usuarios deben estar autorizados para asignar dispositivos. Estos valores predeterminados se pueden cambiar.

Los siguientes dispositivos se pueden asignar para su uso:

audion: indica un micrófono y un altavoz

cdromn: indica una unidad de CD-ROM

floppyn: indica una unidad de disquete

mag_tapen: indica una unidad de cinta (transmisión por secuencias)

rmdiskn: indica un disco extraíble, como una unidad Jaz o Zip, o medios USB conectables

Antes de empezar

Debe estar con el rol de administrador de la seguridad en la zona global.

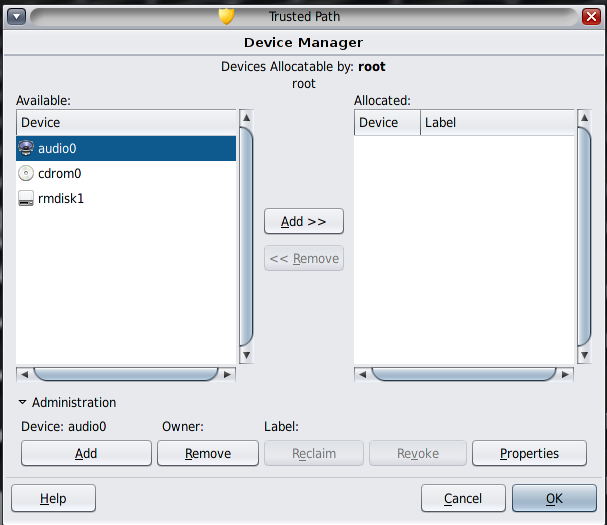

Aparece Device Manager.

Haga clic en Administration y, a continuación, resalte el dispositivo. La siguiente figura muestra un dispositivo de audio que el rol de usuario root está visualizando.

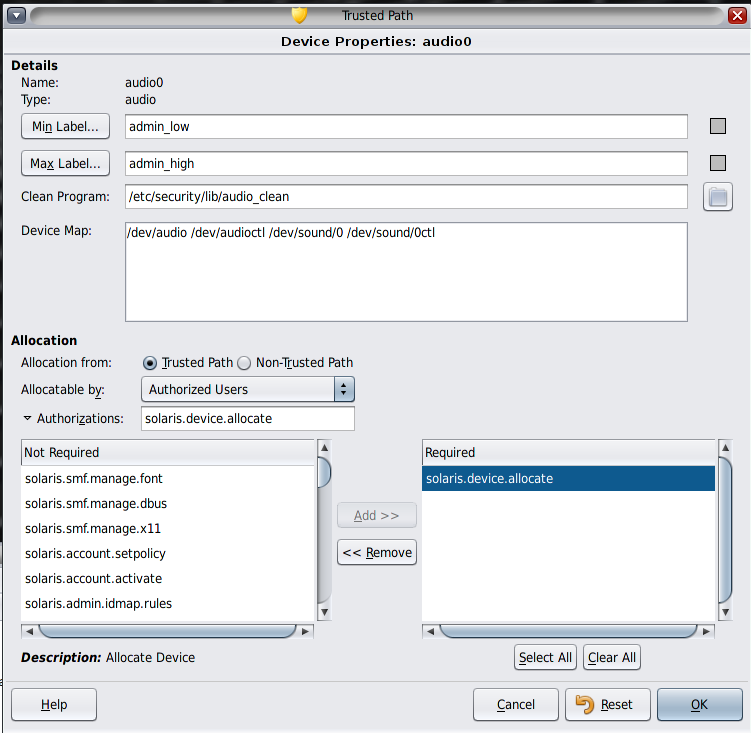

Haga clic en el botón Min Label... y seleccione una etiqueta mínima del generador de etiquetas. Para obtener información sobre el generador de etiquetas, consulte Generador de etiquetas en Trusted Extensions.

Haga clic en el botón Max Label... y seleccione una etiqueta máxima del generador de etiquetas.

En el cuadro de diálogo Device Configuration, en For Allocations From Trusted Path, seleccione una opción de la lista Allocatable By. De manera predeterminada, la opción Authorized Users está activada. Por lo tanto, el dispositivo es asignable y los usuarios deben estar autorizados.

Si configura una impresora, un búfer de trama u otro dispositivo que no deba ser asignable, seleccione No Users.

En la sección For Allocations From Non-Trusted Path, seleccione una opción de la lista Allocatable By. De manera predeterminada, la opción Same As Trusted Path está activada.

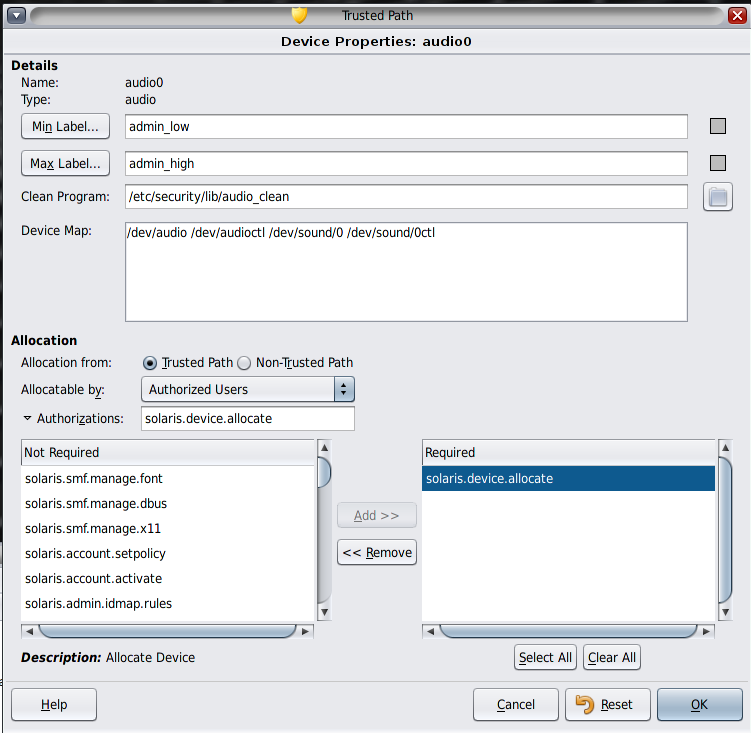

El cuadro de diálogo siguiente muestra que se requiere la autorización solaris.device.allocate para asignar el dispositivo cdrom0.

Para crear y utilizar autorizaciones para dispositivos específicas del sitio, consulte Personalización de autorizaciones para dispositivos en Trusted Extensions (mapa de tareas).

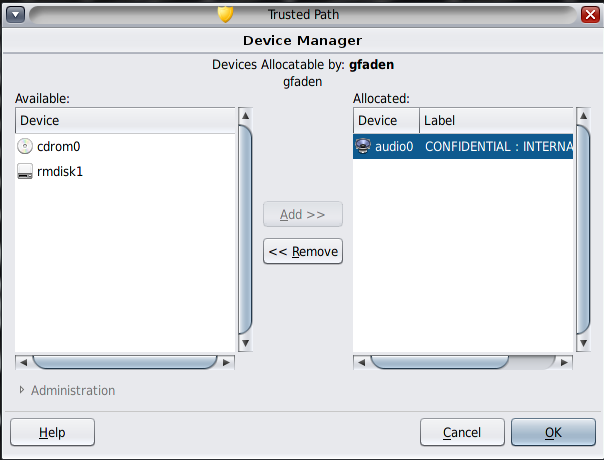

Si un dispositivo no aparece en Device Manager, es posible ya esté asignado o que tenga un estado de error de asignación. El administrador del sistema puede recuperar el dispositivo para su uso.

Antes de empezar

Debe estar con el rol de administrador del sistema en la zona global. Este rol cuenta con la autorización solaris.device.revoke.

En la siguiente figura, el dispositivo de audio ya está asignado a un usuario.

Seleccione el nombre del dispositivo y active el campo State.

La opción No Users de la sección Allocatable By del cuadro de diálogo Device Configuration con frecuencia se utiliza para el búfer de trama y la impresora, que no requieren asignación para su uso.

Antes de empezar

Debe estar con el rol de administrador de la seguridad en la zona global.

Haga clic en el botón Min Label... y seleccione una etiqueta mínima del generador de etiquetas. Para obtener información sobre el generador de etiquetas, consulte Generador de etiquetas en Trusted Extensions.

Haga clic en el botón Max Label... y seleccione una etiqueta máxima del generador de etiquetas.

Ejemplo 21-1 Impedir la asignación remota del dispositivo de audio

La opción No Users de la sección Allocatable By impide que los usuarios remotos escuchen las conversaciones en un sistema remoto.

El administrador de la seguridad configura el dispositivo de audio en Device Manager de la siguiente manera:

Device Name: audio For Allocations From: Trusted Path Allocatable By: Authorized Users Authorizations: solaris.device.allocate

Device Name: audio For Allocations From: Non-Trusted Pathh Allocatable By: No Users

Si no se especifica ninguna secuencia de comandos device_clean cuando se crea un dispositivo, se usa la secuencia de comandos predeterminada /bin/true.

Antes de empezar

Debe tener lista una secuencia de comandos que purgue todos los datos utilizables del dispositivo físico y que devuelva 0 para que el proceso se realice correctamente. Para los dispositivos con medios extraíbles, la secuencia de comandos intenta expulsar el medio si el usuario no lo hace. La secuencia de comandos coloca el dispositivo en estado de error de asignación si el medio no se expulsa. Para obtener detalles sobre los requisitos, consulte la página del comando man device_clean(5).

Debe estar con el rol de usuario root en la zona global.