| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 11.1의 네트워크 보안 Oracle Solaris 11.1 Information Library (한국어) |

| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 11.1의 네트워크 보안 Oracle Solaris 11.1 Information Library (한국어) |

구성된 터널은 지점간 인터페이스입니다. 터널을 통해 한 IP 패킷을 다른 IP 패킷 내부에 캡슐화할 수 있습니다. 올바르게 구성된 터널에는 터널 소스와 터널 대상이 필요합니다. 자세한 내용은 Oracle Solaris 11.1 네트워크 구성 및 관리의 IP 터널을 만들고 구성하는 방법을 참조하십시오.

터널은 IP에 대한 분명한 물리적 인터페이스를 만듭니다. 물리적 링크의 무결성은 기본 보안 프로토콜에 의존합니다. SA(보안 연결)를 안전하게 설정할 경우 터널을 신뢰할 수 있습니다. 터널에서 나온 패킷은 터널 대상에 지정된 피어로부터 나왔어야 합니다. 이 신뢰가 존재할 경우 인터페이스별 IP 전달을 사용하여 VPN(가상 사설망)을 만들 수 있습니다.

IPsec 보호를 VPN에 추가할 수 있습니다. IPsec는 연결을 보호합니다. 예를 들어, VPN 기술을 사용하여 별도 네트워크의 사무실을 연결하는 조직에서는 IPsec를 추가하여 두 사무실 사이의 트래픽을 보호할 수 있습니다.

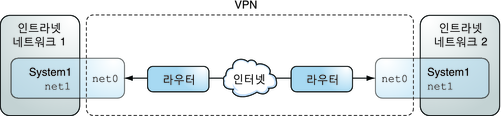

다음 그림은 IPsec를 사용하는 VPN의 두 사무실이 해당 네트워크 시스템에서 어떻게 배치되었는지 보여줍니다.

그림 6-7 VPN(Virtual Private Networks)

설정 절차의 자세한 예는 터널 모드에서 IPsec를 사용하여 VPN을 보호하는 방법을 참조하십시오.