| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 11.1의 네트워크 보안 Oracle Solaris 11.1 Information Library (한국어) |

| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 11.1의 네트워크 보안 Oracle Solaris 11.1 Information Library (한국어) |

3. 웹 서버 및 Secure Sockets Layer 프로토콜

ESP(Encapsulating Security Payload)

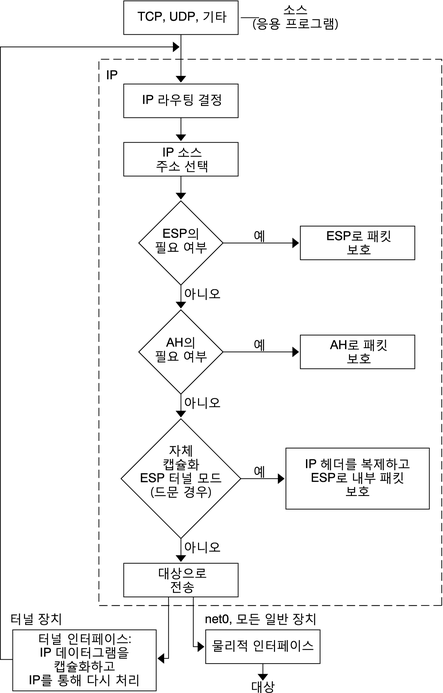

그림 6-1은 IPsec가 아웃바운드 패킷에서 호출될 때 IP 주소 지정된 패킷이 IP 데이터그램의 일부로 진행되는지 보여줍니다. 플로우 다이어그램은 AH(authentication header) 및 ESP(encapsulating security payload) 엔티티를 어디에서 패킷에 적용할 수 있는지 보여줍니다. 이러한 엔티티를 적용하는 방법 및 알고리즘을 선택하는 방법은 다음 절에서 설명합니다.

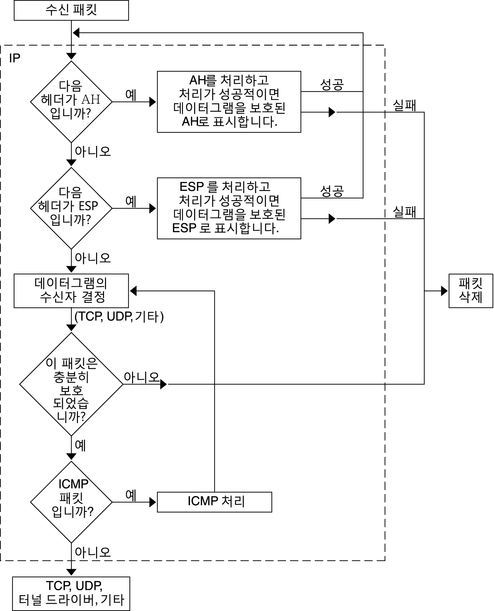

그림 6-2는 IPsec 인바운드 프로세스를 보여줍니다.

그림 6-1 아웃바운드 패킷 프로세스에 적용된 IPsec

그림 6-2 인바운드 패킷 프로세스에 적용된 IPsec