| 跳过导航链接 | |

| 退出打印视图 | |

|

Oracle Solaris 11.1 管理:安全服务 Oracle Solaris 11.1 Information Library (简体中文) |

| 跳过导航链接 | |

| 退出打印视图 | |

|

Oracle Solaris 11.1 管理:安全服务 Oracle Solaris 11.1 Information Library (简体中文) |

计算机常常属于某个计算机网络。连接的计算机可通过网络交换信息。联网的计算机可以访问网络中其他计算机的数据和其他资源。计算机网络营造了一种强大且完善的计算环境。但是,网络也让计算机安全问题变复杂了。

例如,在计算机网络中,单个系统允许共享信息。未经授权的访问存在安全风险。由于许多用户都有权访问网络,因此更可能会出现未经授权的访问,尤其是由于用户错误而发生的访问。口令使用不当也会导致未经授权的访问。

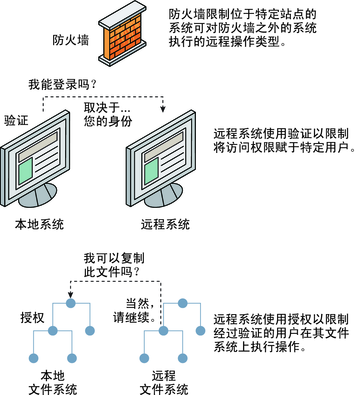

网络安全性通常是在限制或阻止来自远程系统的操作的基础上实现的。下图介绍了可以对远程操作强制执行的安全限制。

图 2-1 远程操作的安全限制

验证是一种限制特定用户在访问远程系统时的访问权限的方法。可以同时在系统级别和网络级别设置验证。授予用户对远程系统的访问权限后,可以通过授权来限制该用户可执行的操作。下表列出了提供验证和授权的服务。

表 2-3 远程访问的验证服务

|

安全 RPC 的可能替代项是 Oracle Solaris 特权端口机制。为特权端口指定的端口号小于 1024。客户机系统验证客户机的凭证之后,此客户机便会使用特权端口与服务器建立连接。然后,服务器通过检查连接的端口号来检验客户机凭证。

未运行 Oracle Solaris 软件的客户机可能无法使用特权端口进行通信。如果客户机无法通过此端口进行通信,则会显示类似如下的错误消息:

“Weak Authentication NFS request from unprivileged port”

可以设置防火墙系统来防止外部对网络中的资源进行访问。防火墙系统是一种安全主机,可充当内部网络与外部网络之间的屏障。内部网络将所有其他网络均视为不可信。应该考虑将此设置作为内部网络和任何与其进行通信的外部网络(如 Internet)之间的强制性设置。

防火墙可充当网关和屏障,充当网关时,它在网络之间传递数据。充当屏障时,它阻止在网络间来回自由传递数据。内部网络中的用户必须登录到防火墙系统才能访问远程网络中的主机。同样,外部网络中的用户必须先登录到防火墙系统,然后才会被授予访问内部网络中主机的权限。

在某些内部网络之间也可以使用防火墙。例如,可以设置防火墙或安全网关计算机来按地址或按协议对包的传送进行限制。例如,您可以允许用于传送邮件的包,但不允许 ftp 命令的包。

此外,从内部网络发送的所有电子邮件均会首先发送到防火墙系统。然后,防火墙将邮件传送给外部网络中的主机。防火墙系统还会接收所有传入的电子邮件,并将邮件分发给内部网络中的主机。

| 注意 - 防火墙可阻止未经授权的用户访问网络中的主机。应该严格维护对防火墙强制实施的安全性,但对网络中其他主机的安全性限制可以较为宽松。但是,突破防火墙的入侵者可以获取访问内部网络中所有其他主机的权限。 |

防火墙系统不应有任何可信主机。可信主机是指用户无需提供口令即可通过其登录的主机。防火墙系统不应共享其任何文件系统,也不应挂载其他服务器的任何文件系统。

IPsec 和 Oracle Solaris 的 IP 过滤器功能可以提供防火墙保护。有关保护网络通信的更多信息,请参见《在 Oracle Solaris 11.1 中保护网络安全》。

大多数局域网可以通过称为包的块在计算机之间传输数据。通过一种称为包粉碎的过程,网络外部的未经授权用户可以破坏或销毁数据。

包粉碎涉及在包到达其目标之前捕获这些包。然后,入侵者在包内容中加入任意数据,并将这些包发送回其原始路线。在局域网中无法实现粉碎包,因为包会同时到达所有系统(包括服务器)。但是,可以在网关上实现包粉碎,因此请确保网络中的所有网关都受到保护。

大多数危险的攻击都会影响数据的完整性。这类攻击包括更改包的内容或者模拟用户。窃听相关的攻击不会破坏数据的完整性。窃听者会记录对话内容供以后重放,但不会模拟用户。尽管窃听攻击不会破坏数据的完整性,但是会影响保密性。可以对通过网络上的数据进行加密来保护敏感信息的保密性。

要对不安全网络上的远程操作进行加密,请参见第 15 章。

要对网络中的数据进行加密和验证,请参见第 19 章。

要对 IP 数据报进行加密,请参见《在 Oracle Solaris 11.1 中保护网络安全》中的第 6 章 "IP 安全体系结构(概述)"。