| Navigationslinks überspringen | |

| Druckansicht beenden | |

|

Oracle Systemverwaltungshandbuch: IP-Services Oracle Solaris 10 1/13 Information Library (Deutsch) |

| Navigationslinks überspringen | |

| Druckansicht beenden | |

|

Oracle Systemverwaltungshandbuch: IP-Services Oracle Solaris 10 1/13 Information Library (Deutsch) |

Teil I Einführung in die SystemAdministration: IP Services

1. Oracle Solaris TCP/IP-Protokollfamilie (Übersicht)

Teil II Administration von TCP/IP

2. Planen Ihres TCP/IP-Netzwerks (Vorgehen)

3. Einführung in IPv6 (Überblick)

4. Planen eines IPv6-Netzwerks (Aufgaben)

5. Konfiguration der TCP/IP-Netzwerkservices und IPv4-Adressierung (Aufgaben)

6. Verwalten von Netzwerkschnittstellen (Aufgaben)

7. Konfigurieren eines IPv6-Netzwerks (Vorgehen)

8. Administration eines TCP/IP-Netzwerks (Aufgaben)

9. Fehlersuche bei Netzwerkproblemen (Aufgaben)

10. TCP/IP und IPv4 im Detail (Referenz)

12. Einführung in DHCP (Übersicht)

13. Planungen für den DHCP-Service (Aufgaben)

14. Konfiguration des DHCP-Services (Aufgaben)

15. Verwalten von DHCP (Aufgaben)

16. Konfiguration und Administration des DHCP-Clients

17. DHCP-Fehlerbehebung (Referenz)

18. DHCP - Befehle und Dateien (Referenz)

19. IP Security Architecture (Übersicht)

IPsec und Sicherheitszuordnungen

Encapsulating Security Payload

Sicherheitsbetrachtungen beim Verwenden von AH und ESP

Authentifizierungs- und Verschlüsselungsalgorithmen in IPsec

Authentifizierungsalgorithmen in IPsec

Verschlüsselungsalgorithmen in IPsec

Transport- und Tunnelmodi in IPsec

IPsec und Oracle Solaris-Zonen

IPsec-Serviceprogramme und Dateien

Änderungen an IPsec im Oracle Solaris 10-Release

20. Konfiguration von IPsec (Aufgaben)

21. IP Security Architecture (Referenz)

22. Internet Key Exchange (Übersicht)

23. Konfiguration von IKE (Aufgaben)

24. Internet Key Exchange (Referenz)

25. IP Filter in Oracle Solaris (Übersicht)

27. Einführung in IPMP (Übersicht)

28. Administration von IPMP (Aufgaben)

Teil VI IP Quality of Service (IPQoS)

29. Einführung in IPQoS (Übersicht)

30. Planen eines IPQoS-konformen Netzwerks (Aufgaben)

31. Erstellen der IPQoS-Konfigurationsdatei (Aufgaben)

32. Starten und Verwalten des IPQoS (Aufgaben)

33. Verwenden von Flow Accounting und Erfassen von Statistiken (Aufgaben)

Ein konfigurierter Tunnel ist eine Point-to-Point-Schnittstelle. Ein Tunnel ermöglicht, dass ein IP-Paket in einem anderen IP-Paket eingekapselt wird. Ein korrekt konfigurierter Tunnel erfordert sowohl eine Tunnelquelle als auch ein Tunnelziel. Weitere Informationen finden Sie auf der Manpage tun(7M) und unter Konfiguration von Tunneln zur Unterstützung von IPv6.

Ein Tunnel erstellt eine scheinbare Physikalische Schnittstelle für IP. Die Integrität einer physikalischen Verknüpfung hängt von den zu Grunde liegenden Sicherheitsprotokollen ab. Wenn Sie die Sicherheitszuordnungen (SAs) sicher einrichten, können Sie dem Tunnel vertrauen. Pakete, die den Tunnel verlassen, müssen von dem Peer stammen, der am Tunnelziel angegeben wurde. Wenn diese Vertrauensstellung existiert, können Sie eine für eine Schnittstelle geltende IP-Weiterleitung verwenden, um ein Virtuelles privates Netzwerk (VPN) zu erstellen.

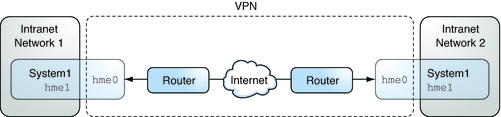

Einem VPN können IPsec-Schutzfunktionen hinzugefügt werden. IPsec sichert die Verbindung. So kann eine Organisation, die zwei Büros mit separaten Netzwerken über ein VPN verbindet, IPsec zur Sicherung des Datenverkehrs zwischen den beiden Büros hinzufügen.

Die folgende Abbildung zeigt, wie zwei Büros ein VPN bilden, das IPsec in den Netzwerksystemen einsetzt.

Abbildung 19-7 Virtuelles privates Netzwerk

Ein ausführliches Beispiel zur Einrichtung dieses Systems finden Sie unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus mithilfe von IPv4.

Ein ähnliches Beispiel mit IPv6-Adressen finden Sie unter So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus mithilfe von IPv6.