| Navigationslinks überspringen | |

| Druckansicht beenden | |

|

Oracle Systemverwaltungshandbuch: IP-Services Oracle Solaris 10 1/13 Information Library (Deutsch) |

| Navigationslinks überspringen | |

| Druckansicht beenden | |

|

Oracle Systemverwaltungshandbuch: IP-Services Oracle Solaris 10 1/13 Information Library (Deutsch) |

Teil I Einführung in die SystemAdministration: IP Services

1. Oracle Solaris TCP/IP-Protokollfamilie (Übersicht)

Teil II Administration von TCP/IP

2. Planen Ihres TCP/IP-Netzwerks (Vorgehen)

3. Einführung in IPv6 (Überblick)

4. Planen eines IPv6-Netzwerks (Aufgaben)

5. Konfiguration der TCP/IP-Netzwerkservices und IPv4-Adressierung (Aufgaben)

6. Verwalten von Netzwerkschnittstellen (Aufgaben)

7. Konfigurieren eines IPv6-Netzwerks (Vorgehen)

8. Administration eines TCP/IP-Netzwerks (Aufgaben)

9. Fehlersuche bei Netzwerkproblemen (Aufgaben)

10. TCP/IP und IPv4 im Detail (Referenz)

12. Einführung in DHCP (Übersicht)

13. Planungen für den DHCP-Service (Aufgaben)

14. Konfiguration des DHCP-Services (Aufgaben)

15. Verwalten von DHCP (Aufgaben)

16. Konfiguration und Administration des DHCP-Clients

17. DHCP-Fehlerbehebung (Referenz)

18. DHCP - Befehle und Dateien (Referenz)

19. IP Security Architecture (Übersicht)

IPsec und Sicherheitszuordnungen

Encapsulating Security Payload

Sicherheitsbetrachtungen beim Verwenden von AH und ESP

Authentifizierungs- und Verschlüsselungsalgorithmen in IPsec

Transport- und Tunnelmodi in IPsec

Virtuelle private Netzwerke und IPsec

IPsec und Oracle Solaris-Zonen

IPsec-Serviceprogramme und Dateien

Änderungen an IPsec im Oracle Solaris 10-Release

20. Konfiguration von IPsec (Aufgaben)

21. IP Security Architecture (Referenz)

22. Internet Key Exchange (Übersicht)

23. Konfiguration von IKE (Aufgaben)

24. Internet Key Exchange (Referenz)

25. IP Filter in Oracle Solaris (Übersicht)

27. Einführung in IPMP (Übersicht)

28. Administration von IPMP (Aufgaben)

Teil VI IP Quality of Service (IPQoS)

29. Einführung in IPQoS (Übersicht)

30. Planen eines IPQoS-konformen Netzwerks (Aufgaben)

31. Erstellen der IPQoS-Konfigurationsdatei (Aufgaben)

32. Starten und Verwalten des IPQoS (Aufgaben)

33. Verwenden von Flow Accounting und Erfassen von Statistiken (Aufgaben)

IPsec umfasst zwei Sicherheitsprotokolle zum Schutz von Daten:

Authentication Header (AH)

Encapsulating Security Payload (ESP)

AH schützt Daten mit einem Authentifizierungsalgorithmus. Eine ESP schützt Daten mit einem Verschlüsselungsalgorithmus. ESP kann und sollte mit einem Authentifizierungsmechanismus verwendet werden. Außer beim Durchqueren eines NAT können Sie ESP mit AH kombinieren. Ansonsten können Sie einen Authentifzierungsalgorithmus und einen Verschlüsselungsmechanismus mit ESP verwenden.

Der Authentication Header bietet Datenauthentifizierung, starke Integrität und Replay-Schutz für IP-Datagrammen. AH schützt den größten Teil des IP-Datagramms. Wie die folgende Abbildung zeigt, wird der AH zwischen IP-Header und Transport-Header eingefügt.

Der Transport-Header kann TCP, UDP, SCTP oder ICMP sein. Wenn ein Tunnel verwendet wird, kann der Transport-Header ein anderer IP-Header sein.

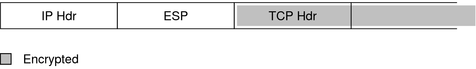

Das Encapsulating Security Payload (ESP)-Modul bietet Vertraulichkeit für Inhalte, die durch ESP eingekapselt sind. ESP stellt auch Services bereit, die vom AH angeboten werden. ESP stellt seinen Schutz jedoch nur dem Teil des Datagramms zur Verfügung, den ESP einkapselt. ESP bietet optionale Authentifizierungsservices, um die Integrität des geschützten Pakets sicherzustellen. Da ESP eine verschlüsselungskonforme Technologie verwendet, könnte ein System zur ESP-Bereitstellung den Gesetzen zu Exportbeschränkungen unterliegen.

ESP kapselt seine Daten ein, sodass ESP nur die Daten schützt, die seinem Anfang im Datagramm folgen, wie in der folgenden Abbildung gezeigt.

In einem TCP-Paket kapselt ESP nur den TCP-Header und dessen Daten ein. Handelt es sich bei dem Paket um ein IP-in-IP-Datagramm, schützt ESP das innere IP-Datagramm. Die für einen Socket geltende Richtlinie ermöglicht eine Selbst-Einkapselung, sodass ESP gegebenenfalls auch IP-Optionen einkapseln kann.

Bei aktivierter Selbst-Einkapselung wird eine Kopie des IP-Headers erstellt, um ein IP-in-IP-Datagramm zu konstruieren. Ist die Selbst-Einkapselung nicht auf ein TCP-Socket gesetzt, wird das Datagramm in dem folgenden Format gesendet:

[ IP(a -> b) options + TCP + data ]

Ist die Selbst-Einkapselung auf ein TCP-Socket gesetzt, wird das Datagramm in dem folgenden Format gesendet:

[ IP(a -> b) + ESP [ IP(a -> b) options + TCP + data ] ]

Weitere Informationen finden Sie unter Transport- und Tunnelmodi in IPsec.

In der folgenden Tabelle werden AH und ESP hinsichtlich des gebotenen Schutzes miteinander verglichen.

Tabelle 19-2 Von AH und ESP in IPsec gebotener Schutz

|

Die IPsec-Sicherheitsprotokolle verwenden zwei Arten von Algorithmen: Authentifizierung und Verschlüsselung. Das AH-Modul verwendet Authentifizierungsalgorithmen. Das ESP-Modul kann sowohl Verschlüsselungs- als auch Authentifizierungsalgorithmen verwenden. Eine Liste der auf Ihrem System verwendeten Algorithmen und deren Eigenschaften können Sie durch Eingabe des Befehls ipsecalgs anzeigen. Weitere Informationen finden Sie in der Manpage ipsecalgs(1M) Mit den auf der Manpage getipsecalgbyname(3NSL) beschriebenen Funktionen können Sie auch die Eigenschaften der Algorithmen abrufen.

IPsec greift über das Cryptographic Framework auf die Algorithmen zu. Das Cryptographic Framework bietet neben anderen Services auch ein zentrales Repository für Algorithmen. Mithilfe der Grundstruktur kann IPsec von den leistungsstarken kryptografischen Hardwarebeschleunigern profitieren.

Weitere Informationen finden Sie hier:

Authentifizierungsalgorithmen erzeugen eine Integritätsprüfsumme (digest), die auf den Daten und einem Schlüssel basiert. Das AH-Modul verwendet Authentifizierungsalgorithmen. Das ESP-Modul kann ebenfalls Authentifizierungsalgorithmen verwenden.

Verschlüsselungsalgorithmen verschlüsseln Daten mithilfe eines Schlüssels. Das ESP-Modul in IPsec verwendet Verschlüsselungsalgorithmen. Der Algorithmus arbeitet mit Daten in Einheiten von jeweils einer Blockgröße.

Verschiedene Releases von Oracle Solaris enthalten verschiedene Standard-Verschlüsselungsalgorithmen.

Ab Release Solaris 10 7/07 wird der Inhalt des Solaris Encryption Kit vom Solaris-Installationsdatenträger installiert. Bei dieser Version sind die SHA2-Authentifizierungsalgorithmen sha256, sha384 und sha512 hinzugefügt. Die SHA2-Implementierungen entsprechen der Spezifikation RFC 4868. Bei dieser Version werden größere Diffie-Hellman-Gruppen hinzugefügt: 2048-Bit (Gruppe 14), 3072-Bit (Gruppe 15) und 4096-Bit (Gruppe 16). Bei Oracle Sun-Systemen mit CoolThreads-Technologie wird nur die 2048-Bit-Gruppe beschleunigt.

| Achtung - Ab Solaris 10 7/07 brauchen Sie das Solaris Encryption Kit auf Ihrem System nicht zusätzlich zu installieren. Das Kit stuft den Patch-Level zur Verschlüsselung auf Ihrem System herab. Das Kit ist mit der Verschlüsselung auf Ihrem System nicht kompatibel. |