| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : Services IP Oracle Solaris 10 1/13 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : Services IP Oracle Solaris 10 1/13 Information Library (Français) |

Partie I Introduction à l'administration système : services IP

1. Suite de protocoles réseau TCP/IP Oracle Solaris (présentation)

Partie II Administration TCP/IP

2. Planification de votre réseau TCP/IP (tâches)

4. Planification d'un réseau IPv6 (tâches)

5. Configuration des services réseau TCP/IP et de l'adressage IPv4 (tâches)

6. Administration d'interfaces réseau (tâches)

7. Configuration d'un réseau IPv6 (tâches)

8. Gestion d'un réseau TCP/IP (tâches)

9. Dépannage des problèmes de réseau (tâches)

10. Présentation détaillée de TCP/IP et IPv4 (référence)

11. Présentation détaillée de IPv6 (référence)

12. A propos de DHCP (présentation)

13. Planification pour le service DHCP (liste des tâches)

14. Configuration du service DHCP (tâches)

15. Administration de DHCP (tâches)

16. Configuration et administration du client DHCP

17. Résolution des problèmes DHCP (référence)

18. Commandes et fichiers DHCP (référence)

19. Architecture IPsec (présentation)

Associations de sécurité IPsec

Mécanismes de protection IPsec

ESP (Encapsulating Security Payload, association de sécurité)

Considérations de sécurité lors de l'utilisation de AH et ESP

Authentification et chiffrement dans IPsec

Stratégies de protection IPsec

Modes Transport et Tunnel dans IPsec

Réseaux privés virtuels et IPsec

Passage de la translation d'adresses et IPsec

IPsec et les zones Oracle Solaris

Modifications IPsec dans la version Oracle Solaris 10

20. Configuration d'IPsec (tâches)

21. Architecture IPsec (référence)

22. Protocole IKE (présentation)

23. Configuration du protocole IKE (tâches)

25. IP Filter dans Oracle Solaris (présentation)

28. Administration d'IPMP (tâches)

Partie VI Qualité de service IP (IPQoS)

29. Présentation d'IPQoS (généralités)

30. Planification d'un réseau IPQoS (tâches)

31. Création du fichier de configuration IPQoS (tâches)

32. Démarrage et maintenance d'IPQoS (tâches)

33. Utilisation de la comptabilisation des flux et de la collecte statistique (tâches)

IPsec offre deux protocoles de sécurité dans le cadre de la protection des données :

AH (Authentication Header, en-tête d'authentification)

ESP (Encapsulating Security Payload, association de sécurité)

AH protège les données à l'aide d'un algorithme d'authentification. ESP protège les données à l'aide d'un algorithme de chiffrement, mais ESP peut et doit être utilisé avec un mécanisme d'authentification. Si vous ne traversez pas de NAT, vous pouvez combiner ESP à AH. Autrement, vous pouvez utiliser un algorithme d'authentification et un mécanisme de chiffrement avec ESP.

L'en-tête d'authentification offre l'authentification des données, un niveau élevé d'intégrité et la protection de rediffusion des datagrammes IP. AH protège la majeure partie du datagramme IP. Comme l'illustre la figure suivante, AH est inséré entre l'en-tête IP et l'en-tête de transport.

L'en-tête de transport peut être TCP, UDP, SCTP ou ICMP. Dans le cas de l'utilisation d'un tunnel, l'en-tête de transport peut être un autre en-tête IP.

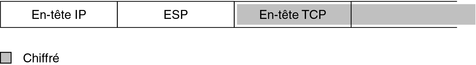

Le module protocole ESP assure la confidentialité des encapsulations ESP. ESP propose également les services AH. Toutefois, ESP n'offre sa protection qu'à la partie des datagrammes d'encapsulation ESP. ESP fournit des services d'authentification facultatifs afin d'assurer l'intégrité du paquet protégé. Du fait qu'ESP utilise une technologie de chiffrement, un système fournissant ESP peut être soumis à des lois sur le contrôle des importations et exportations.

ESP encapsule ses données de sorte à protéger uniquement les données figurant à la suite de son commencement dans le datagramme, comme illustré ci-dessous.

Dans un paquet TCP, ESP encapsule uniquement l'en-tête TCP et ses données. Si le paquet est un datagramme IP-in-IP, ESP protège le datagramme IP interne. La stratégie par socket permet l'auto-encapsulation. Ainsi, ESP peut encapsuler les options IP, le cas échéant.

Lorsque l'auto-encapsulation est définie, l'en-tête IP est copié afin de créer un datagramme IP-in-IP. Par exemple, lorsque l'auto-encapsulation n'est pas définie sur un socket TCP, le datagramme est envoyé dans le format suivant :

[ IP(a -> b) options + TCP + data ]

Lorsque l'auto-encapsulation est définie sur ce socket TCP, le datagramme est envoyé dans le format suivant :

[ IP(a -> b) + ESP [ IP(a -> b) options + TCP + data ] ]

Pour plus d'informations, reportez-vous à la section Modes Transport et Tunnel dans IPsec.

Le tableau suivant permet de comparer les protections AH et ESP.

Tableau 19-2 Protections assurées par AH et ESP dans IPsec

|

Les protocoles de sécurité IPsec font appel à deux types d'algorithmes : les algorithmes d'authentification et les algorithmes de chiffrement. Le module AH recourt aux algorithmes d'authentification. Le module ESP peut utiliser aussi bien les algorithmes d'authentification que les algorithmes de chiffrement. La commande ipsecalgs affiche la liste des algorithmes présents sur le système, ainsi que leurs propriétés. Pour plus d'informations, reportez-vous à la page de manuel ipsecalgs(1M) Vous pouvez aussi utiliser les fonctions décrites dans la page de manuel getipsecalgbyname(3NSL)pour obtenir les propriétés des algorithmes.

IPsec utilise la structure cryptographique pour accéder aux algorithmes. Celle-ci offre un référentiel central d'algorithmes, en plus d'autres services. Elle permet à IPsec de tirer profit des accélérateurs cryptographiques hautes performances et

Pour plus d'informations, reportez-vous aux références suivantes :

Les algorithmes d'authentification génèrent une valeur de somme de contrôle d'intégrité, digest, à partir des données et d'une clé. Le module AH recourt aux algorithmes d'authentification. Le module ESP peut également y avoir recours.

Les algorithmes de chiffrement chiffrent les données à l'aide d'une clé. Dans IPsec, le module ESP fait appel aux algorithmes de chiffrement. Les algorithmes agissent sur les données dans des unités d'une taille de bloc.

Les diverses versions d'Oracle Solaris offrent différents algorithmes de chiffrement par défaut.

A partir de la version Solaris 10 7/07, le contenu de Solaris Encryption Kit est installé par le média d'installation Solaris. Cette version intègre les algorithmes d'authentification SHA2 suivants : sha256, sha384 et sha512. Les implémentations SHA2 sont conformes à la spécification RFC 4868. Cette version ajoute également des groupes Diffie-Hellman plus grands : 2 048 bits (groupe 14), 3 072 bits (groupe 15) et 4 096 bits (groupe 16). Notez que les systèmes Oracle Sun alliés à la technologie CoolThreads permettent d'accélérer les groupes de 2 048 bits uniquement.

| Attention - A partir de la version Solaris 10 7/07, n'ajoutez plus Solaris Encryption Kit à votre système. Le kit effectue une mise à niveau inférieure du patch de chiffrement de votre système. Le kit n'est pas compatible avec le chiffrement de votre système. |