| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Procédures de l'administrateur Trusted Extensions Oracle Solaris 10 1/13 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Procédures de l'administrateur Trusted Extensions Oracle Solaris 10 1/13 Information Library (Français) |

1. Concepts d'administration de Trusted Extensions

2. Outils d'administration de Trusted Extensions

3. Mise en route en tant qu'administrateur Trusted Extensions (tâches)

4. Exigences de sécurité sur un système Trusted Extensions (présentation)

5. Administration des exigences de sécurité dans Trusted Extensions (tâches)

6. Utilisateurs, droits et rôles dans Trusted Extensions (présentation)

7. Gestion des utilisateurs, des droits et des rôles dans Trusted Extensions (tâches)

8. Administration à distance dans Trusted Extensions (tâches)

9. Trusted Extensions et LDAP (présentation)

10. Gestion des zones dans Trusted Extensions (tâches)

11. Gestion et montage de fichiers dans Trusted Extensions (tâches)

12. Gestion de réseaux de confiance (présentation)

13. Gestion des réseaux dans Trusted Extensions (tâches)

14. Messagerie multiniveau dans Trusted Extensions (présentation)

15. Gestion de l'impression étiquetée (tâches)

16. Périphériques dans Trusted Extensions (présentation)

17. Gestion des périphériques pour Trusted Extensions (tâches)

Manipulation des périphériques dans Trusted Extensions (liste des tâches)

Utilisation de périphériques dans Trusted Extensions (liste des tâches)

Gestion des périphériques dans Trusted Extensions (liste des tâches)

Configuration d'un périphérique dans Trusted Extensions

Révocation ou récupération d'un périphérique dans Trusted Extensions

Protection des périphériques non allouables dans Trusted Extensions

Configuration d'une ligne série pour les connexions

Configuration d'un programme de lecture audio pour permettre son utilisation dans Trusted CDE

Désactivation de l'affichage du gestionnaire de fichiers après l'allocation d'un périphérique

Personnalisation des autorisations de périphériques dans Trusted Extensions (liste des tâches)

Création d'autorisations de périphériques

Ajout d'autorisations spécifiques à un site à un périphérique dans Trusted Extensions

Assignation d'autorisations de périphériques

18. Audit de Trusted Extensions (présentation)

19. Gestion des logiciels dans Trusted Extensions (tâches)

A. Guide de référence rapide pour l'administration de Trusted Extensions

La liste des tâches ci-dessous décrit des procédures permettant d'assurer la protection des périphériques sur votre site.

|

Par défaut, un périphérique allouable dispose d'une plage d'étiquettes allant de ADMIN_LOW à ADMIN_HIGH et doit être alloué pour pouvoir être utilisé. Des utilisateurs doivent également être autorisés à allouer le périphérique. Ces valeurs par défaut peuvent être modifiées.

Les périphériques suivants peuvent être alloués pour permettre leur utilisation :

audion : représente un microphone et un haut-parleur

cdromn : représente une unité de CD-ROM

floppyn : représente une unité de disquette

mag_tapen : représente un lecteur de bande (transmission en continu)

rmdiskn : représente un disque amovible, tel qu'un lecteur JAZ, ZIP ou un média USB enfichable à chaud

Avant de commencer

Vous devez être dans le rôle d'administrateur de sécurité dans la zone globale.

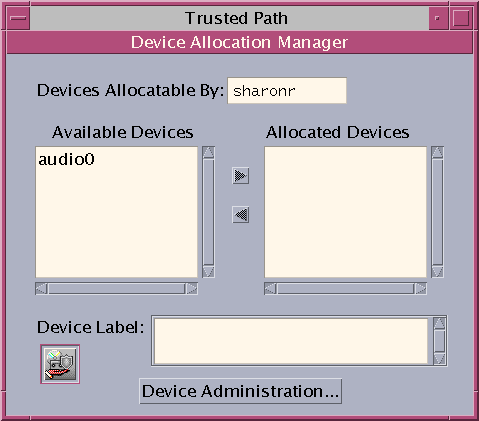

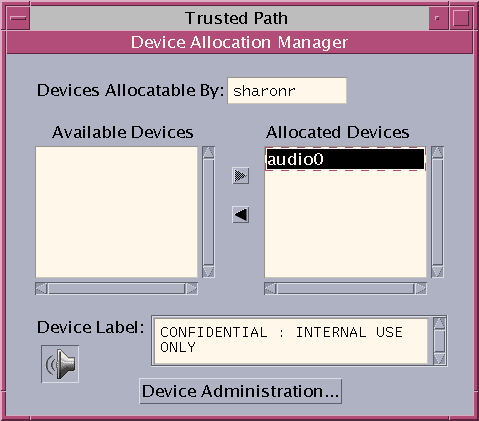

Le gestionnaire d'allocation de périphériques (Device Allocation Manager) s'affiche.

Cliquez sur Device Administration (Gestion des périphériques), puis mettez en surbrillance le périphérique. La figure suivante montre un périphérique audio en cours de visualisation par le rôle root.

Cliquez sur le bouton Min Label (Etiquette min). Choisissez une étiquette minimale dans le générateur d'étiquettes (Label Builder). Pour plus d'informations sur le générateur d'étiquettes, reportez-vous à la section Générateur d'étiquettes dans Trusted Extensions.

Cliquez sur le bouton Max Label... (Etiquette max). Choisissez une étiquette maximale dans le générateur d'étiquettes.

Dans la boîte de dialogue de configuration de l'allocation des périphériques, sous Allocations From Trusted Path (Allocations du chemin de confiance), sélectionnez une option dans la liste Allocatable By (Allouable par). Par défaut, l'option Authorized Users (Utilisateurs autorisés) est cochée. Par conséquent, le périphérique est allouable et les utilisateurs doivent être autorisés.

Lors de la configuration d'une imprimante, d'une mémoire graphique ou d'un autre périphérique qui ne doit pas être allouable, sélectionnez No Users.

Dans la section For Allocations From Non-Trusted Path (Pour des allocations à partir d'un chemin qui n'est pas de confiance), sélectionnez une option dans la liste Allocatable by. Par défaut, l'option Same As Trusted Path (Identique au chemin de confiance) est cochée.

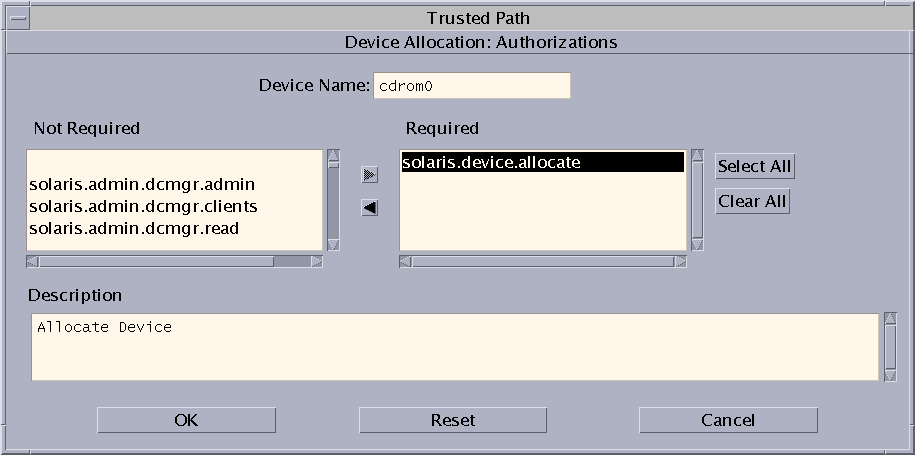

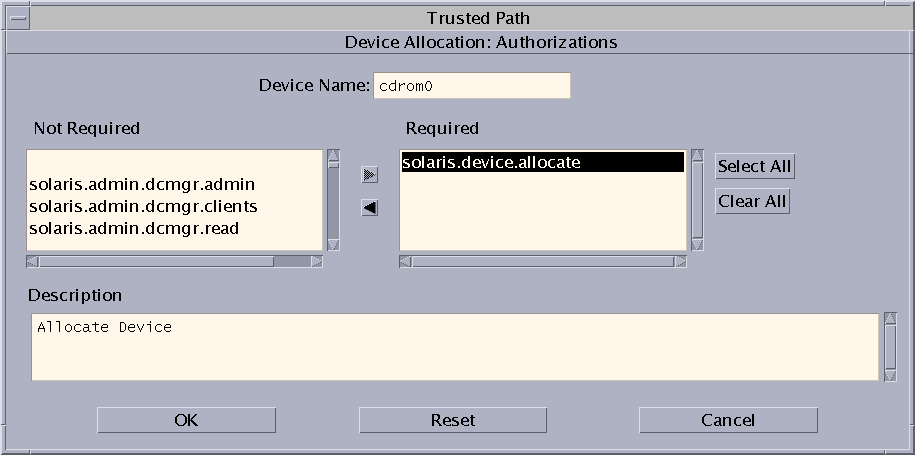

La boîte de dialogue ci-dessous montre que l'autorisation solaris.device.allocate est requise pour allouer le périphérique cdrom0.

Pour créer et utiliser des autorisations de périphériques spécifiques au site, reportez-vous à la section Personnalisation des autorisations de périphériques dans Trusted Extensions (liste des tâches).

Si un périphérique n'est pas répertorié dans le gestionnaire d'allocation de périphériques, il est peut-être déjà alloué ou dans un état d'erreur d'allocation. L'administrateur système peut récupérer le périphérique pour l'utiliser.

Avant de commencer

Vous devez être dans le rôle d'administrateur système dans la zone globale. Ce rôle inclut l'autorisation solaris.device.revoke.

Dans la figure ci-dessous, le périphérique audio est déjà alloué à un utilisateur.

Sélectionnez le nom du périphérique et vérifiez le champ State (Etat).

L'option No Users (Aucun utilisateur) dans la section Allocatable By (Allouable par) de la boîte de dialogue Device Configuration (Configuration des périphériques) est utilisée le plus souvent pour la mémoire graphique et l'imprimante, qui ne doivent pas nécessairement être allouées pour pouvoir être utilisées.

Avant de commencer

Vous devez être dans le rôle d'administrateur de sécurité dans la zone globale.

Cliquez sur le bouton Min Label... (Etiquette min). Choisissez une étiquette minimale dans le générateur d'étiquettes (Label Builder). Pour plus d'informations sur le générateur d'étiquettes, reportez-vous à la section Générateur d'étiquettes dans Trusted Extensions.

Cliquez sur le bouton Max Label... (Etiquette max). Choisissez une étiquette maximale dans le générateur d'étiquettes.

Exemple 17-1 Interdiction de l'allocation distante d'un périphérique audio

L'option No Users (Aucun utilisateur) de la section Allocatable By (Allouable par) empêche les utilisateurs distants d'entendre les conversations autour d'un système distant.

L'administrateur de sécurité configure le périphérique audio dans le gestionnaire d'allocation de périphériques comme suit :

Device Name: audio For Allocations From: Trusted Path Allocatable By: Authorized Users Authorizations: solaris.device.allocate

Device Name: audio For Allocations From: Non-Trusted Pathh Allocatable By: No Users

Avant de commencer

Vous devez être dans le rôle d'administrateur de sécurité dans la zone globale.

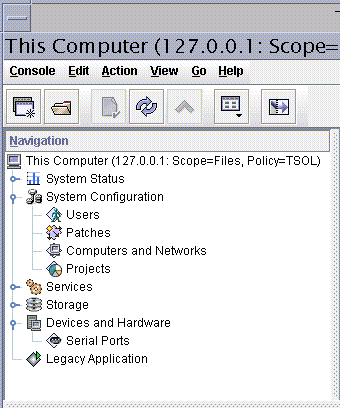

Figure 17-1 Outil Serial Ports (Ports série) dans Solaris Management Console

Saisissez un mot de passe lorsque vous y êtes invité. Suivez les procédures indiquées dans l'aide en ligne pour configurer le port série.

La plage d'étiquettes par défaut va de ADMIN_LOW à ADMIN_HIGH.

Exemple 17-2 Restriction de la plage d'étiquettes d'un port série

Après la création d'un périphérique de connexion série, l'administrateur de sécurité limite la plage d'étiquettes du port série à une seule étiquette, Public. L'administrateur définit les valeurs suivantes dans les boîtes de dialogue Device Administration (Gestion des périphériques).

Device Name: /dev/term/[a|b] Device Type: tty Clean Program: /bin/true Device Map: /dev/term/[a|b] Minimum Label: Public Maximum Label: Public Allocatable By: No Users

La procédure suivante permet à un lecteur audio de s'ouvrir automatiquement dans l'espace de travail d'un Trusted CDE lorsqu'un utilisateur insère un CD de musique. Pour la procédure de l'utilisateur, reportez-vous à l'exemple de la section How to Allocate a Device in Trusted Extensions du manuel Trusted Extensions User’s Guide.

Remarque - Dans un espace de travail Trusted JDS, les utilisateurs spécifient le comportement des médias amovibles de la même manière qu'ils le spécifieraient dans un espace de travail non fiable.

Avant de commencer

Vous devez être dans le rôle d'administrateur système dans la zone globale.

Utilisez l'éditeur de confiance. Pour plus d'informations, reportez-vous à la section Modification des fichiers d'administration dans Trusted Extensions.

action media action_program.so path-to-program

Exemple 17-3 Configuration de l'utilisation d'un programme de lecture audio

Dans l'exemple suivant, l'administrateur système rend le programme workman disponible pour tous les utilisateurs d'un système. Le programme workman est un programme de lecture audio.

# /etc/rmmount.conf file action cdrom action_workman.so /usr/local/bin/workman

Par défaut, le gestionnaire de fichiers s'affiche lorsqu'un périphérique est monté. Si vous ne montez pas de périphériques comportant des systèmes de fichiers, vous souhaitez peut-être ne pas voir s'afficher le gestionnaire de fichiers.

Avant de commencer

Vous devez être dans le rôle d'administrateur système dans la zone globale.

Utilisez l'éditeur de confiance. Pour plus d'informations, reportez-vous à la section Modification des fichiers d'administration dans Trusted Extensions.

action cdrom action_filemgr.so action floppy action_filemgr.so

L'exemple suivant présente les actions action_filemgr.so mises en commentaire pour les périphériques cdrom et diskette.

# action cdrom action_filemgr.so # action floppy action_filemgr.so

Lorsqu'une unité de CD-ROM ou de disquette est allouée, le gestionnaire de fichiers ne s'affiche pas.

Si aucun script device_clean n'est spécifié lors de la création d'un périphérique, le script par défaut /bin/true est utilisé.

Avant de commencer

Ayez à votre disposition un script qui purge toutes les données utilisables à partir du périphérique physique et qui renvoie 0 pour indiquer la réussite. Sur les périphériques avec des médias amovibles, le script tente d'éjecter le média si l'utilisateur ne le fait pas. Le script place le périphérique dans l'état d'erreur d'allocation si le média n'est pas éjecté. Pour plus d'informations sur les conditions requises, reportez-vous à la page de manuel device_clean(5).

Vous devez être dans le rôle root dans la zone globale.