| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 관리: IP 서비스 Oracle Solaris 10 1/13 Information Library (한국어) |

| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 관리: IP 서비스 Oracle Solaris 10 1/13 Information Library (한국어) |

1. Oracle Solaris TCP/IP 프로토콜 제품군(개요)

5. TCP/IP 네트워크 서비스 구성 및 IPv4 주소 지정(작업)

10. TCP/IP 및 IPv4에 대한 자세한 정보(참조)

IPsec를 사용하여 두 시스템 사이의 트래픽을 보호하는 방법

IPsec를 사용하여 비웹 트래픽에서 웹 서버를 보호하는 방법

Oracle Solaris 시스템에서 난수를 생성하는 방법

터널 모드를 사용하여 IPsec로 VPN을 보호하는 예

VPN을 보호하기 위한 IPsec 작업에 대한 네트워크 토폴로지 설명

IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법

IPv6을 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법

IPv4를 사용하여 전송 모드의 IPsec 터널로 VPN을 보호하는 방법

다음 작업 맵에서는 인터넷을 통해 트래픽을 보호하도록 IPsec를 구성하는 절차를 안내합니다. 이러한 절차는 인터넷을 거치는 두 시스템 사이에 보안 VPN(가상 사설망)을 설정합니다. 이러한 기술은 일반적으로 원격 사무실을 인터넷을 통해 회사 네트워크에 안전하게 연결하는 데 사용됩니다.

|

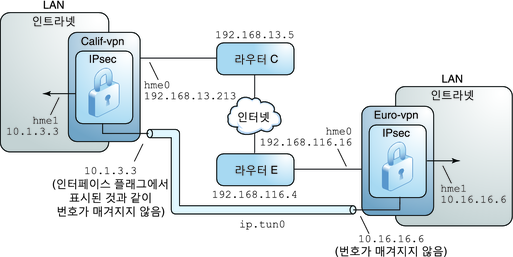

이 절에 나오는 절차에서는 다음 설정을 가정합니다. 네트워크 그림은 그림 20-2를 참조하십시오.

각 시스템은 IPv4 주소 공간을 사용합니다.

IPv6 주소에 대한 유사한 예는 IPv6을 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법을 참조하십시오.

각 시스템에는 두 개의 인터페이스가 있습니다. hme0 인터페이스는 인터넷에 연결됩니다. 이 예에서 인터넷 IP 주소는 192.168로 시작됩니다. hme1 인터페이스는 회사의 LAN(인트라넷)에 연결됩니다. 이 예에서는 인트라넷 IP 주소가 숫자 10으로 시작됩니다.

각 시스템에는 SHA-1 알고리즘을 사용하는 ESP 인증이 필요합니다. SHA-1 알고리즘에는 160비트 키가 필요합니다.

각 시스템에는 AES 알고리즘을 사용하는 ESP 암호화가 필요합니다. AES 알고리즘은 128비트 또는 256비트 키를 사용합니다.

각 시스템은 인터넷에 직접 액세스되는 라우터에 연결할 수 있습니다.

각 시스템은 공유 보안 연결을 사용합니다.

그림 20-2 인터넷으로 구분된 사무실 사이의 샘플 VPN

위의 그림에 나온 대로 IPv4 네트워크에 대한 절차에서는 다음 구성 매개변수를 사용합니다.

|

다음 IPv6 주소가 절차에 사용됩니다. 터널 이름은 동일합니다.

|

터널 모드에서 내부 IP 패킷은 해당 컨텐츠를 보호하는 IPsec 정책을 결정합니다.

이 절차는 절차 IPsec를 사용하여 두 시스템 사이의 트래픽을 보호하는 방법을 확장합니다. 설정은 VPN을 보호하기 위한 IPsec 작업에 대한 네트워크 토폴로지 설명에 설명되어 있습니다.

주 - 두 시스템에서 이 절차의 단계를 수행하십시오.

두 시스템 연결과 함께 이러한 두 시스템에 연결되는 두 인트라넷을 연결하게 됩니다. 이 절차에서 시스템은 게이트웨이로 작동합니다.

시작하기 전에

시스템 또는 공유 IP 영역에 대한 IPsec 정책을 구성하려면 전역 영역에 있어야 합니다. 배타적 IP 영역의 경우 비전역 영역에서 IPsec 정책을 구성합니다.

기본 관리자 역할에는 기본 관리자 프로파일이 포함됩니다. 역할을 만들어 사용자에게 지정하려면 Oracle Solaris 관리: 기본 관리의 2 장, Solaris Management Console 작업(작업)을 참조하십시오.

주 - 원격으로 로그인하면 보안이 중요한 트래픽이 도청될 수 있습니다. 원격 로그인을 보호해도 시스템의 보안은 원격 로그인 세션 보안으로 약해집니다. 원격 로그인을 보호하려면 ssh 명령을 사용하십시오.

# routeadm

Configuration Current Current

Option Configuration System State

---------------------------------------------------------------

IPv4 routing default (enabled) enabled

IPv4 forwarding disabled disabled

...IP 전달 및 IP 동적 경로 지정이 사용으로 설정된 경우 사용 안함으로 설정합니다.

# routeadm -d ipv4-routing -d ipv4-forwarding # routeadm -u

IP 전달을 해제하면 패킷이 이 시스템을 통해 한 네트워크에서 다른 네트워크로 전달되지 않습니다. routeadm 명령에 대한 설명은 routeadm(1M) 매뉴얼 페이지를 참조하십시오.

# ndd -set /dev/ip ip_strict_dst_multihoming 1

엄격한 IP 대상 멀티홈을 설정하면 시스템의 대상 주소 중 하나에 대한 패킷이 올바른 대상 주소에 도달해야 합니다.

엄격한 대상 멀티홈이 사용으로 설정되면 특정 인터페이스에 도착하는 패킷의 주소를 해당 인터페이스의 로컬 IP 주소 중 하나로 지정해야 합니다. 기타 모든 패킷은 시스템의 다른 로컬 주소로 지정된 패킷이라도 삭제됩니다.

주 - “제한된” SMF 프로파일을 사용하여 시스템이 설치된 경우 이 단계를 건너뛸 수 있습니다. Oracle Solaris의 Secure Shell 기능은 제외한 네트워크 서비스가 사용 안함으로 설정됩니다.

네트워크 서비스를 사용 안함으로 설정하면 IP 패킷이 시스템에 손상을 주지 않습니다. 예를 들어 SNMP 데몬, telnet 연결 또는 rlogin 연결이 악용될 수 있습니다.

다음 옵션 중 하나를 선택합니다.

Solaris 10 11/06 릴리스 또는 이후 릴리스를 실행 중인 경우 “제한된” SMF 프로파일을 실행합니다.

# netservices limited

그렇지 않으면 네트워크 서비스를 개별적으로 사용 안함으로 설정합니다.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

루프백 마운트 및 ssh 서비스가 실행 중인지 확인합니다.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

다음 옵션 중 하나를 선택합니다.

SA에 대한 키를 관리하도록 IKE를 구성합니다. IKE 구성(작업 맵)의 절차 중 하나를 사용하여 VPN에 대한 IKE를 구성합니다.

수동으로 키를 관리해야 하는 분명한 이유가 있다면 수동으로 IPsec 보안 연관을 만드는 방법을 참조하십시오.

/etc/inet/ipsecinit.conf 파일을 편집하여 VPN에 대한 IPsec 정책을 추가합니다. 정책을 강화하려면 예 20-12를 참조하십시오. 추가 예는 터널 모드를 사용하여 IPsec로 VPN을 보호하는 예를 참조하십시오.

이 정책에서 로컬 LAN의 시스템과 게이트웨이의 내부 IP 주소 사이에는 IPsec 보호가 필요하지 않으므로 bypass 명령문이 추가됩니다.

# LAN traffic to and from this host can bypass IPsec.

{laddr 10.16.16.6 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# LAN traffic to and from this host can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

파일 구문은 다음과 같습니다.

system1-point system2-point tsrc system1-taddr tdst system2-taddr router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

192.168.116.16 router

192.168.13.213 router

IP 전달은 다른 곳에서 도달한 패킷을 전달할 수 있음을 의미합니다. 또한 IP 전달은 이 인터페이스에서 떠난 패킷이 다른 곳에서 왔을 수 있음을 의미합니다. 패킷을 성공적으로 전달하려면 수신 인터페이스와 전송 인터페이스에 모두 IP 전달이 설정되어 있어야 합니다.

hme1 인터페이스는 인트라넷 내부에 있으므로 hme1에 대해 IP 전달이 설정되어 있어야 합니다. ip.tun0은 인터넷을 통해 두 시스템을 연결하므로 ip.tun0에 대해 IP 전달이 설정되어 있어야 합니다.

hme0 인터페이스의 경우 외부 공격자가 보호된 인트라넷에 패킷을 주입하지 못하도록 IP 전달이 해제되어 있습니다. 외부는 인터넷을 의미합니다.

10.16.16.6 private

10.1.3.3 private

hme0에 IP 전달이 해제되어 있더라도 경로 지정 프로토콜 구현은 여전히 인터페이스를 알릴 수 있습니다. 예를 들어, in.routed 프로토콜은 hme0을 인트라넷 내부의 피어에 패킷을 전달하는 데 사용할 수 있음을 알릴 수 있습니다. 인터페이스의 개인 플래그를 설정하여 알림을 막을 수 있습니다.

기본 경로는 인터넷에 직접 액세스되는 라우터에 있어야 합니다.

# route add default 192.168.116.4

# route add default 192.168.13.5

hme0 인터페이스는 인트라넷의 일부가 아니지만 hme0은 인터넷을 거쳐 피어 시스템에 도달할 필요가 없습니다. 피어를 찾으려면 hme0은 인터넷 경로 지정에 대한 정보가 필요합니다. VPN 시스템은 나머지 인터넷에 라우터가 아닌 호스트로 나타납니다. 따라서 기본 라우터를 사용하거나 라우터 검색 프로토콜을 실행하여 피어 시스템을 찾을 수 있습니다. 자세한 내용은 route(1M) 및 in.routed(1M) 매뉴얼 페이지를 참조하십시오.

주 - 다음 단계에서는 Solaris 10 4/09 이전 릴리스를 실행 중인 시스템에서 터널을 구성합니다.

ifconfig 명령을 사용하여 지점 간 인터페이스를 만듭니다.

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 system1-point system2-point \ tsrc system1-taddr tdst system2-taddr

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \ tsrc 192.168.13.213 tdst 192.168.116.16

# ipsecconf

# ifconfig ip.tun0 router up

# ifconfig hme1 router

IP 전달은 다른 곳에서 도달한 패킷을 전달할 수 있음을 의미합니다. 또한 IP 전달은 이 인터페이스에서 떠난 패킷이 다른 곳에서 왔을 수 있음을 의미합니다. 패킷을 성공적으로 전달하려면 수신 인터페이스와 전송 인터페이스에 모두 IP 전달이 설정되어 있어야 합니다.

hme1 인터페이스는 인트라넷 내부에 있으므로 hme1에 대해 IP 전달이 설정되어 있어야 합니다. ip.tun0은 인터넷을 통해 두 시스템을 연결하므로 ip.tun0에 대해 IP 전달이 설정되어 있어야 합니다.

hme0 인터페이스의 경우 외부 공격자가 보호된 인트라넷에 패킷을 주입하지 못하도록 IP 전달이 해제되어 있습니다. 외부는 인터넷을 의미합니다.

# ifconfig hme0 private

hme0에 IP 전달이 해제되어 있더라도 경로 지정 프로토콜 구현은 여전히 인터페이스를 알릴 수 있습니다. 예를 들어, in.routed 프로토콜은 hme0이 인트라넷 내부의 피어에 패킷을 전달할 수 있음을 알릴 수 있습니다. 인터페이스의 개인 플래그를 설정하여 알림을 막을 수 있습니다.

기본 경로는 인터넷에 직접 액세스되는 라우터에 있어야 합니다.

# route add default 192.168.116.4

# route add default 192.168.13.5

hme0 인터페이스는 인트라넷의 일부가 아니지만 hme0은 인터넷을 거쳐 피어 시스템에 도달할 필요가 없습니다. 피어를 찾으려면 hme0은 인터넷 경로 지정에 대한 정보가 필요합니다. VPN 시스템은 나머지 인터넷에 라우터가 아닌 호스트로 나타납니다. 따라서 기본 라우터를 사용하거나 라우터 검색 프로토콜을 실행하여 피어 시스템을 찾을 수 있습니다. 자세한 내용은 route(1M) 및 in.routed(1M) 매뉴얼 페이지를 참조하십시오.

system1-point system2-point tsrc system1-taddr tdst system2-taddr router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# cat /etc/hostname.hme0 ## enigma 10.16.16.6 private

# cat /etc/hostname.hme1 ## enigma 192.168.116.16 router

# cat /etc/hostname.hme0 ## partym 10.1.3.3 private

# cat /etc/hostname.hme1 ## partym 192.168.13.213 router

# routeadm -e ipv4-routing # routeadm -u

경로 지정 프로토콜을 실행하기 전에 경로 지정 프로토콜을 구성해야 합니다. 자세한 내용은 Oracle Solaris의 경로 지정 프로토콜을 참조하십시오. 절차는 IPv4 라우터 구성 방법을 참조하십시오.

예 20-10 테스트 시 임시 터널 만들기

이 예에서 관리자는 Solaris 10 4/09 시스템에서 터널 만들기를 테스트합니다. 나중에 관리자는 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법 절차를 사용하여 터널을 영구 터널로 만듭니다. 테스트 시 관리자는 시스템 system1 및 system2에서 다음과 같은 일련의 단계를 수행합니다.

두 시스템에서 관리자는 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법의 처음 5개 단계를 수행합니다.

관리자는 ifconfig 명령을 사용하여 임시 터널을 연결하고 구성합니다.

system1 # ifconfig ip.tun0 plumb

system1 # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \

tsrc 192.168.116.16 tdst 192.168.13.213

# ssh system2

Password: admin-password-on-system2

system2 # ifconfig ip.tun0 plumb

system2 # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \

tsrc 192.168.13.213 tdst 192.168.116.16관리자는 터널에 대한 IPsec 정책을 사용으로 설정합니다. 정책은 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법의 단계 4에서 만들어졌습니다.

system1 # svcadm refresh svc:/network/ipsec/policy:default system2 # svcadm refresh svc:/network/ipsec/policy:default

관리자는 인터넷 인터페이스를 라우터로 만들고 경로 지정 프로토콜이 인트라넷 인터페이스를 통해 이동하지 못하도록 합니다.

system1 # ifconfig hme1 router ; ifconfig hme0 private system2 # ifconfig hme1 router ; ifconfig hme0 private

관리자는 두 시스템에서 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법의 단계 12 및 단계 22를 수행하여 수동으로 경로 지정을 추가하고 경로 지정 프로토콜을 실행합니다.

예 20-11 명령줄을 사용하여 이전 버전의 Solaris 시스템에 대한 터널 만들기

Solaris 10 7/07 릴리스에서 ifconfig 명령 구문이 간단해졌습니다. 이 예에서 관리자는 Solaris 10 7/07 이전 릴리스인 Solaris 버전을 실행 중인 시스템에 대한 터널 만들기를 테스트합니다. 관리자는 ifconfig 명령의 원래 구문을 사용하여 두 통신 시스템에서 동일한 명령을 사용할 수 있습니다. 나중에 관리자는 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법을 사용하여 터널을 영구 터널로 만듭니다.

테스트 시 관리자는 시스템 system1 및 system2에서 다음 단계를 수행합니다.

두 시스템에서 관리자는 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법의 처음 5개 단계를 수행합니다.

관리자는 터널을 연결하고 구성합니다.

system1 # ifconfig ip.tun0 plumb

system1 # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \

tsrc 192.168.116.16 tdst 192.168.13.213 \

encr_algs aes encr_auth_algs sha1

system1 # ifconfig ip.tun0 router up# ssh system2

Password: admin-password-on-system2

system2 # ifconfig ip.tun0 plumb

system2 # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \

tsrc 192.168.13.213 tdst 192.168.116.16 \

encr_algs aes encr_auth_algs sha1

system2 # ifconfig ip.tun0 router up관리자는 터널에 대한 IPsec 정책을 사용으로 설정합니다. 정책은 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법의 단계 4에서 만들어졌습니다.

system1 # svcadm refresh svc:/network/ipsec/policy:default system2 # svcadm refresh svc:/network/ipsec/policy:default

관리자는 인터넷 인터페이스를 라우터로 만들고 경로 지정 프로토콜이 인트라넷 인터페이스를 통해 이동하지 못하도록 합니다.

system1 # ifconfig hme1 router ; ifconfig hme0 private system2 # ifconfig hme1 router ; ifconfig hme0 private

관리자는 두 시스템에서 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법의 단계 12 및 단계 22를 수행하여 경로 지정을 추가합니다.

예 20-12 LAN의 모든 시스템에 대한 IPsec 정책 필요

이 예에서 관리자는 단계 4에서 구성된 bypass 정책을 주석 처리하여 보호를 강화합니다. 이 정책 구성을 사용하면 LAN의 각 시스템은 라우터와 통신하기 위해 IPsec를 활성화해야 합니다.

# LAN traffic must implement IPsec.

# {laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate tunnel} ipsec {encr_algs aes encr_auth_algs sha1}예 20-13 IPsec를 사용하여 SMTP 트래픽과 다르게 Telnet 트래픽 보호

이 예에서 첫번째 규칙은 Blowfish 및 SHA-1을 사용하여 포트 23에 대한 telnet 트래픽을 보호합니다. 두번째 규칙은 AES 및 MD5를 사용하여 포트 25에 대한 SMTP 트래픽을 보호합니다.

{laddr 10.1.3.3 ulp tcp dport 23 dir both}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa unique}

{laddr 10.1.3.3 ulp tcp dport 25 dir both}

ipsec {encr_algs aes encr_auth_algs md5 sa unique}예 20-14 터널 모드의 IPsec 터널을 사용하여 다른 네트워크 트래픽과 다르게 서브넷 보호

다음 터널 구성은 터널을 통해 서브넷 10.1.3.0/24의 모든 트래픽을 보호합니다.

{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

다음 터널 구성은 터널을 통해 서브넷 10.1.3.0/24에서 다른 서브넷으로의 트래픽을 보호합니다. 10.2.x.x로 시작하는 서브넷은 터널을 통과합니다.

{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.1.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.2.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}{tunnel ip.tun0 negotiate tunnel laddr 10.1.3.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

IPv6 네트워크에서 VPN을 설정하려면 IPv4 네트워크의 단계를 동일하게 수행합니다. 그러나 명령 구문은 약간 다릅니다. 특정 명령을 실행하는 이유에 대한 자세한 설명은 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법에서 해당하는 단계를 참조하십시오.

주 - 두 시스템에서 이 절차의 단계를 수행하십시오.

이 절차에서는 다음 구성 매개변수를 사용합니다.

|

기본 관리자 역할에는 기본 관리자 프로파일이 포함됩니다. 역할을 만들어 사용자에게 지정하려면 Oracle Solaris 관리: 기본 관리의 2 장, Solaris Management Console 작업(작업)을 참조하십시오.

주 - 원격으로 로그인하면 보안이 중요한 트래픽이 도청될 수 있습니다. 원격 로그인을 보호해도 시스템의 보안은 원격 로그인 세션 보안으로 약해집니다. 원격 로그인을 보호하려면 ssh 명령을 사용하십시오.

이러한 명령의 효과는 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법의 단계 2를 참조하십시오.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

…

IPv6 forwarding disabled disabled

IPv6 routing disabled disabledIP 전달 및 IP 동적 경로 지정이 사용으로 설정된 경우 다음을 입력하여 사용 안함으로 설정할 수 있습니다.

# routeadm -d ipv6-forwarding -d ipv6-routing # routeadm -u

# ndd -set /dev/ip ip6_strict_dst_multihoming 1

| 주의 - 시스템을 부트하면 ip6_strict_dst_multihoming 값이 기본값으로 돌아갑니다. 변경된 값을 지속 값으로 만들려면 IP 속임수를 방지하는 방법을 참조하십시오. |

주 - "제한된" SMF 프로파일을 사용하여 시스템이 설치되어 있는 경우 이 단계를 건너뛸 수 있습니다. Secure Shell은 제외한 네트워크 서비스가 사용 안함으로 설정됩니다.

네트워크 서비스를 사용 안함으로 설정하면 IP 패킷이 시스템에 손상을 주지 않습니다. 예를 들어 SNMP 데몬, telnet 연결 또는 rlogin 연결이 악용될 수 있습니다.

다음 옵션 중 하나를 선택합니다.

Solaris 10 11/06 릴리스 또는 이후 릴리스를 실행 중인 경우 “제한된” SMF 프로파일을 실행합니다.

# netservices limited

그렇지 않으면 네트워크 서비스를 개별적으로 사용 안함으로 설정합니다.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

루프백 마운트 및 ssh 서비스가 실행 중인지 확인합니다.

# svcs | grep network online Aug_02 svc:/network/loopback:default ... online Aug_09 svc:/network/ssh:default

다음 옵션 중 하나를 선택합니다.

SA에 대한 키를 관리하도록 IKE를 구성합니다. IKE 구성(작업 맵)의 절차 중 하나를 사용하여 VPN에 대한 IKE를 구성합니다.

수동으로 키를 관리해야 하는 분명한 이유가 있다면 수동으로 IPsec 보안 연관을 만드는 방법을 참조하십시오.

/etc/inet/ipsecinit.conf 파일을 편집하여 VPN에 대한 IPsec 정책을 추가합니다.

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic to and from this host can bypass IPsec.

{laddr 6000:6666::aaaa:1116 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic to and from this host can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

6000:6666::aaaa:1116 6000:3333::eeee:1113 tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

2001::aaaa:6666:6666 inet6 router

2001::eeee:3333:3333 inet6 router

6000:6666::aaaa:1116 inet6 private

6000:3333::eeee:1113 inet6 private

주 - 다음 단계에서는 Solaris 10 4/09 이전 릴리스를 실행 중인 시스템에서 터널을 구성합니다.

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666

# ipsecconf

# ifconfig ip6.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

기본 경로는 인터넷에 직접 액세스되는 라우터에 있어야 합니다.

# route add -inet6 default 2001::aaaa:0:4

# route add -inet6 default 2001::eeee:0:1

항목은 단계 14의 ifconfig 명령에 전달된 매개변수를 복제합니다.

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# cat /etc/hostname6.hme0 ## enigma 6000:6666::aaaa:1116 inet6 private

# cat /etc/hostname6.hme1 ## enigma 2001::aaaa:6666:6666 inet6 router

# cat /etc/hostname6.hme0 ## partym 6000:3333::eeee:1113 inet6 private

# cat /etc/hostname6.hme1 ## partym 2001::eeee:3333:3333 inet6 router

# routeadm -e ipv6-routing # routeadm -u

경로 지정 프로토콜을 실행하기 전에 경로 지정 프로토콜을 구성해야 합니다. 자세한 내용은 Oracle Solaris의 경로 지정 프로토콜을 참조하십시오. 절차는 IPv6 라우터 구성을 참조하십시오.

전송 모드에서 외부 헤더는 내부 IP 패킷을 보호하는 IPsec 정책을 결정합니다.

이 절차는 절차 IPsec를 사용하여 두 시스템 사이의 트래픽을 보호하는 방법을 확장합니다. 두 시스템 연결과 함께 이러한 두 시스템에 연결되는 두 인트라넷을 연결하게 됩니다. 이 절차에서 시스템은 게이트웨이로 작동합니다.

이 절차는 VPN을 보호하기 위한 IPsec 작업에 대한 네트워크 토폴로지 설명에 설명되어 있는 설정을 사용합니다. 특정 명령을 실행하는 이유에 대한 자세한 설명은 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법에서 해당하는 단계를 참조하십시오.

주 - 두 시스템에서 이 절차의 단계를 수행하십시오.

기본 관리자 역할에는 기본 관리자 프로파일이 포함됩니다. 역할을 만들어 사용자에게 지정하려면 Oracle Solaris 관리: 기본 관리의 2 장, Solaris Management Console 작업(작업)을 참조하십시오.

주 - 원격으로 로그인하면 보안이 중요한 트래픽이 도청될 수 있습니다. 원격 로그인을 보호해도 시스템의 보안은 원격 로그인 세션 보안으로 약해집니다. 원격 로그인을 보호하려면 ssh 명령을 사용하십시오.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

IPv4 forwarding disabled disabled

IPv4 routing default (enabled) enabled

…IP 전달 및 IP 동적 경로 지정이 사용으로 설정된 경우 다음을 입력하여 사용 안함으로 설정할 수 있습니다.

# routeadm -d ipv4-routing -d ipv4-forwarding # routeadm -u

# ndd -set /dev/ip ip_strict_dst_multihoming 1

| 주의 - 시스템을 부트하면 ip_strict_dst_multihoming 값이 기본값으로 돌아갑니다. 변경된 값을 지속 값으로 만들려면 IP 속임수를 방지하는 방법을 참조하십시오. |

주 - "제한된" SMF 프로파일을 사용하여 시스템이 설치되어 있는 경우 이 단계를 건너뛸 수 있습니다. Secure Shell은 제외한 네트워크 서비스가 사용 안함으로 설정됩니다.

네트워크 서비스를 사용 안함으로 설정하면 IP 패킷이 시스템에 손상을 주지 않습니다. 예를 들어 SNMP 데몬, telnet 연결 또는 rlogin 연결이 악용될 수 있습니다.

다음 옵션 중 하나를 선택합니다.

Solaris 10 11/06 릴리스 또는 이후 릴리스를 실행 중인 경우 “제한된” SMF 프로파일을 실행합니다.

# netservices limited

그렇지 않으면 네트워크 서비스를 개별적으로 사용 안함으로 설정합니다.

# svcadm disable network/ftp:default # svcadm disable network/finger:default # svcadm disable network/login:rlogin # svcadm disable network/nfs/server:default # svcadm disable network/rpc/rstat:default # svcadm disable network/smtp:sendmail # svcadm disable network/telnet:default

루프백 마운트 및 ssh 서비스가 실행 중인지 확인합니다.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

다음 옵션 중 하나를 선택합니다.

SA에 대한 키를 관리하도록 IKE를 구성합니다. IKE 구성(작업 맵)의 절차 중 하나를 사용하여 VPN에 대한 IKE를 구성합니다.

수동으로 키를 관리해야 하는 분명한 이유가 있다면 수동으로 IPsec 보안 연관을 만드는 방법을 참조하십시오.

/etc/inet/ipsecinit.conf 파일을 편집하여 VPN에 대한 IPsec 정책을 추가합니다. 정책을 강화하려면 예 20-15를 참조하십시오.

# LAN traffic to and from this host can bypass IPsec.

{laddr 10.16.16.6 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# LAN traffic to and from this host can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}# ipsecconf -c -f /etc/inet/ipsecinit.conf

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 tdst 192.168.116.16 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

192.168.116.16 router

192.168.13.213 router

10.16.16.6 private

10.1.3.3 private

주 - 다음 단계에서는 Solaris 10 4/09 이전 릴리스를 실행 중인 시스템에서 터널을 구성합니다.

ifconfig 명령을 사용하여 지점 간 인터페이스를 만듭니다.

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 system1-point system2-point \ tsrc system1-taddr tdst system2-taddr

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.1.3.3 10.16.16.6 \ tsrc 192.168.13.213 tdst 192.168.116.16

# ipsecconf

# ifconfig ip.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

기본 경로는 인터넷에 직접 액세스되는 라우터에 있어야 합니다.

# route add default router-on-hme0-subnet

# route add default 192.168.116.4

# route add default 192.168.13.5

system1-point system2-point tsrc system1-taddr \ tdst system2-taddr encr_algs aes encr_auth_algs sha1 router up

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 \ tdst 192.168.13.213 router up

10.1.3.3 10.16.16.6 tsrc 192.168.13.213 \ tdst 192.168.116.16 router up

# cat /etc/hostname.hme0 ## enigma 10.16.16.6 private

# cat /etc/hostname.hme1 ## enigma 192.168.116.16 router

# cat /etc/hostname.hme0 ## partym 10.1.3.3 private

# cat /etc/hostname.hme1 ## partym 192.168.13.213 router

# routeadm -e ipv4-routing # routeadm -u

예 20-15 전송 모드의 모든 시스템에 대한 IPsec 정책 필요

이 예에서 관리자는 단계 4에서 구성된 bypass 정책을 주석 처리하여 보호를 강화합니다. 이 정책 구성을 사용하면 LAN의 각 시스템은 라우터와 통신하기 위해 IPsec를 활성화해야 합니다.

# LAN traffic must implement IPsec.

# {laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip.tun0 negotiate transport} ipsec {encr_algs aes encr_auth_algs sha1}예 20-16 제거된 구문을 사용하여 전송 모드의 IPsec 터널 구성

이 예에서 관리자는 Solaris 10 7/07 시스템을 Oracle Solaris 10 릴리스를 실행 중인 시스템에 연결하고 있습니다. 따라서 관리자는 구성 파일의 Solaris 10 구문을 사용하고 ifconfig 명령에 IPsec 알고리즘을 포함시킵니다.

관리자는 구문의 다음 변경 사항과 함께 IPv4를 사용하여 전송 모드의 IPsec 터널로 VPN을 보호하는 방법 절차를 수행합니다.

단계 4의 경우 ipsecinit.conf 파일 구문은 다음과 같습니다.

# LAN traffic to and from this address can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{} ipsec {encr_algs aes encr_auth_algs sha1}단계 14에서 단계 16까지의 경우 보안 터널을 구성하는 구문은 다음과 같습니다.

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213 \ encr_algs aes encr_auth_algs sha1 # ifconfig ip.tun0 router up

# ifconfig ip.tun0 plumb # ifconfig ip.tun0 10.16.16.6 10.1.3.3 \ tsrc 192.168.116.16 tdst 192.168.13.213 \ encr_algs aes encr_auth_algs sha1

ifconfig 명령에 전달된 IPsec 정책은 ipsecinit.conf 파일의 IPsec 정책과 동일해야 합니다. 재부트 시 각 시스템은 해당 정책에 대한 ipsecinit.conf 파일을 읽습니다.

단계 20의 경우 hostname.ip.tun0 파일 구문은 다음과 같습니다.

10.16.16.6 10.1.3.3 tsrc 192.168.116.16 \ tdst 192.168.13.213 encr_algs aes encr_auth_algs sha1 router up

IPv6 네트워크에서 VPN을 설정하려면 IPv4 네트워크의 단계를 동일하게 수행합니다. 그러나 명령 구문은 약간 다릅니다. 특정 명령을 실행하는 이유에 대한 자세한 설명은 IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법에서 해당하는 단계를 참조하십시오.

주 - 두 시스템에서 이 절차의 단계를 수행하십시오.

이 절차에서는 다음 구성 매개변수를 사용합니다.

|

기본 관리자 역할에는 기본 관리자 프로파일이 포함됩니다. 역할을 만들어 사용자에게 지정하려면 Oracle Solaris 관리: 기본 관리의 2 장, Solaris Management Console 작업(작업)을 참조하십시오.

주 - 원격으로 로그인하면 보안이 중요한 트래픽이 도청될 수 있습니다. 원격 로그인을 보호해도 시스템의 보안은 원격 로그인 세션 보안으로 약해집니다. 원격 로그인을 보호하려면 ssh 명령을 사용하십시오.

# routeadm

Configuration Current Current

Option Configuration System State

--------------------------------------------------

…

IPv6 forwarding disabled disabled

IPv6 routing disabled disabledIP 전달 및 IP 동적 경로 지정이 사용으로 설정된 경우 다음을 입력하여 사용 안함으로 설정할 수 있습니다.

# routeadm -d ipv6-forwarding -d ipv6-routing # routeadm -u

# ndd -set /dev/ip ip6_strict_dst_multihoming 1

| 주의 - 시스템을 부트하면 ip6_strict_dst_multihoming 값이 기본값으로 돌아갑니다. 변경된 값을 지속 값으로 만들려면 IP 속임수를 방지하는 방법을 참조하십시오. |

루프백 마운트 및 ssh 서비스가 실행 중인지 확인합니다.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

다음 옵션 중 하나를 선택합니다.

SA에 대한 키를 관리하도록 IKE를 구성합니다. IKE 구성(작업 맵)의 절차 중 하나를 사용하여 VPN에 대한 IKE를 구성합니다.

수동으로 키를 관리해야 하는 분명한 이유가 있다면 수동으로 IPsec 보안 연관을 만드는 방법을 참조하십시오.

/etc/inet/ipsecinit.conf 파일을 편집하여 VPN에 대한 IPsec 정책을 추가합니다.

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:6666::aaaa:1116 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1}# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{tunnel ip6.tun0 negotiate transport}

ipsec {encr_algs aes encr_auth_algs sha1}# ipsecconf -c -f /etc/inet/ipsecinit.conf

6000:6666::aaaa:1116 6000:3333::eeee:1113 tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# svcadm refresh svc:/network/ipsec/policy:default

# svcadm restart svc:/network/initial:default

2001::aaaa:6666:6666 inet6 router

2001::eeee:3333:3333 inet6 router

6000:6666::aaaa:1116 inet6 private

6000:3333::eeee:1113 inet6 private

주 - 다음 단계에서는 Solaris 10 4/09 이전 릴리스를 실행 중인 시스템에서 터널을 구성합니다.

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666

# ipsecconf

# ifconfig ip6.tun0 router up

# ifconfig hme1 router

# ifconfig hme0 private

기본 경로는 인터넷에 직접 액세스되는 라우터에 있어야 합니다.

# route add -inet6 default 2001::aaaa:0:4

# route add -inet6 default 2001::eeee:0:1

항목은 단계 14의 ifconfig 명령에 전달된 매개변수를 복제합니다.

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 router up

6000:3333::eeee:1113 6000:6666::aaaa:1116 \ tsrc 2001::eeee:3333:3333 tdst 2001::aaaa:6666:6666 router up

# cat /etc/hostname6.hme0 ## enigma 6000:6666::aaaa:1116 inet6 private

# cat /etc/hostname6.hme1 ## enigma 2001::aaaa:6666:6666 inet6 router

# cat /etc/hostname6.hme0 ## partym 6000:3333::eeee:1113 inet6 private

# cat /etc/hostname6.hme1 ## partym2001::eeee:3333:3333 inet6 router

# routeadm -e ipv6-routing # routeadm -u

예 20-17 제거된 구문을 사용하여 IPv6으로 전송 모드의 IPsec 구성

이 예에서 관리자는 Solaris 10 7/07 시스템을 Oracle Solaris 10 릴리스를 실행 중인 시스템에 연결하고 있습니다. 따라서 관리자는 구성 파일의 Solaris 10 구문을 사용하고 ifconfig 명령에 IPsec 알고리즘을 포함시킵니다.

관리자는 구문의 다음 변경 사항과 함께 IPv6을 사용하여 전송 모드의 IPsec 터널로 VPN을 보호하는 방법 절차를 수행합니다.

단계 4의 경우 ipsecinit.conf 파일 구문은 다음과 같습니다.

# IPv6 Neighbor Discovery messages bypass IPsec.

{ulp ipv6-icmp type 133-137 dir both} pass {}

# LAN traffic can bypass IPsec.

{laddr 6000:3333::eeee:1113 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-1.

{} ipsec {encr_algs aes encr_auth_algs sha1}단계 14에서 단계 17까지의 경우 보안 터널을 구성하는 구문은 다음과 같습니다.

# ifconfig ip6.tun0 inet6 plumb # ifconfig ip6.tun0 inet6 6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 \ encr_algs aes encr_auth_algs sha1 # ifconfig ip6.tun0 inet6 router up

ifconfig 명령에 전달된 IPsec 정책은 ipsecinit.conf 파일의 IPsec 정책과 동일해야 합니다. 재부트 시 각 시스템은 해당 정책에 대한 ipsecinit.conf 파일을 읽습니다.

단계 20의 경우 hostname6.ip6.tun0 파일 구문은 다음과 같습니다.

6000:6666::aaaa:1116 6000:3333::eeee:1113 \ tsrc 2001::aaaa:6666:6666 tdst 2001::eeee:3333:3333 \ encr_algs aes encr_auth_algs sha1 router up

시스템에서 패킷을 해독하지 않고 다른 인터페이스에 패킷을 전달하지 못하도록 지정하려면 IP 속임수를 확인해야 합니다. 한 가지 방지 방법은 ndd 명령을 사용하여 엄격한 IP 대상 멀티홈 매개변수를 설정하는 것입니다. 이 매개변수가 SMF 매니페스트에 설정되어 있는 경우 시스템이 재부트되면 매개변수가 설정됩니다.

주 - 두 시스템에서 이 절차의 단계를 수행하십시오.

기본 관리자 역할에는 기본 관리자 프로파일이 포함됩니다. 역할을 만들어 사용자에게 지정하려면 Oracle Solaris 관리: 기본 관리의 2 장, Solaris Management Console 작업(작업)을 참조하십시오.

다음 샘플 스크립트 /var/svc/manifest/site/spoof_check.xml을 사용합니다.

<?xml version="1.0"?>

<!DOCTYPE service_bundle SYSTEM "/usr/share/lib/xml/dtd/service_bundle.dtd.1">

<service_bundle type='manifest' name='Custom:ip_spoof_checking'>

<!-- This is a custom smf(5) manifest for this system. Place this

file in /var/svc/manifest/site, the directory for local

system customizations. The exec method uses an unstable

interface to provide a degree of protection against IP

spoofing attacks when this system is acting as a router.

IP spoof protection can also be achieved by using ipfilter(5).

If ipfilter is configured, this service can be disabled.

Note: Unstable interfaces might be removed in later

releases. See attributes(5).

-->

<service

name='site/ip_spoofcheck'

type='service'

version='1'>

<create_default_instance enabled='false' />

<single_instance />

<!-- Don't enable spoof protection until the

network is up.

-->

<dependency

name='basic_network'

grouping='require_all'

restart_on='none'

type='service'>

<service_fmri value='svc:/milestone/network' />

</dependency>

<exec_method

type='method'

name='start'

exec='/usr/sbin/ndd -set /dev/ip ip_strict_dst_multihoming 1'

<!--

For an IPv6 network, use the IPv6 version of this command, as in:

exec='/usr/sbin/ndd -set /dev/ip ip6_strict_dst_multihoming 1

-->

timeout_seconds='60'

/>

<exec_method

type='method'

name='stop'

exec=':true'

timeout_seconds='3'

/>

<property_group name='startd' type='framework'>

<propval

name='duration'

type='astring'

value='transient'

/>

</property_group>

<stability value='Unstable' />

</service>

</service_bundle># svccfg import /var/svc/manifest/site/spoof_check.xml

매니페스트 /site/ip_spoofcheck에 정의된 이름을 사용합니다.

# svcadm enable /site/ip_spoofcheck

# svcs /site/ip_spoofcheck