| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 관리: IP 서비스 Oracle Solaris 10 1/13 Information Library (한국어) |

| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 관리: IP 서비스 Oracle Solaris 10 1/13 Information Library (한국어) |

1. Oracle Solaris TCP/IP 프로토콜 제품군(개요)

5. TCP/IP 네트워크 서비스 구성 및 IPv4 주소 지정(작업)

10. TCP/IP 및 IPv4에 대한 자세한 정보(참조)

IPsec를 사용하여 두 시스템 사이의 트래픽을 보호하는 방법

IPsec를 사용하여 비웹 트래픽에서 웹 서버를 보호하는 방법

Oracle Solaris 시스템에서 난수를 생성하는 방법

VPN을 보호하기 위한 IPsec 작업에 대한 네트워크 토폴로지 설명

IPv4를 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법

IPv6을 사용하여 터널 모드의 IPsec 터널로 VPN을 보호하는 방법

IPv4를 사용하여 전송 모드의 IPsec 터널로 VPN을 보호하는 방법

IPv6을 사용하여 전송 모드의 IPsec 터널로 VPN을 보호하는 방법

Oracle Solaris는 IPsec로 보호되는 VPN을 구성할 수 있습니다. 터널은 터널 모드 또는 전송 모드에서 만들 수 있습니다. 터널 모드는 다른 공급업체의 IPsec 구현과 상호 운용합니다. 전송 모드는 이전 버전의 Solaris OS와 상호 운용합니다. 터널 모드에 대한 자세한 내용은 IPsec의 전송 및 터널 모드를 참조하십시오.

터널 모드의 IPsec는 트래픽을 좀 더 세부적으로 제어합니다. 터널 모드에서 내부 IP 주소의 경우, 단일 포트까지 원하는 특정 보호를 지정할 수 있습니다.

터널 모드에서 터널에 대한 IPsec 정책의 예는 터널 모드를 사용하여 IPsec로 VPN을 보호하는 예를 참조하십시오.

VPN을 보호하는 절차는 IPsec를 사용하여 VPN 보호(작업 맵)를 참조하십시오.

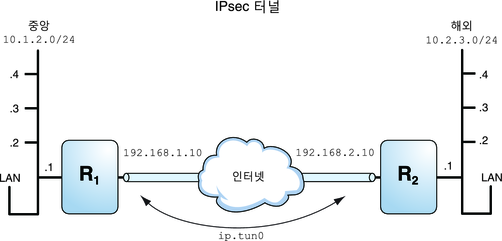

그림 20-1 IPsec 터널 다이어그램

다음 예에서는 터널이 LAN의 모든 서브넷에 대해 구성되어 있다고 가정합니다.

## Tunnel configuration ## # Tunnel name is ip.tun0 # Intranet point for the source is 10.1.2.1 # Intranet point for the destination is 10.2.3.1 # Tunnel source is 192.168.1.10 # Tunnel destination is 192.168.2.10

예 20-6 모든 서브넷에서 사용할 수 있는 터널 만들기

이 예에서는 그림 20-1과 같이 중앙 LAN의 로컬 LAN에서 모든 트래픽이 라우터 1을 거쳐 라우터 2로 터널링된 다음 해외 LAN의 모든 로컬 LAN에 전달될 수 있습니다. 이 트래픽은 AES로 암호화됩니다.

## IPsec policy ##

{tunnel ip.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}예 20-7 두 서브넷만 연결하는 터널 만들기

이 예에서는 중앙 LAN의 서브넷 10.1.2.0/24와 해외 LAN의 서브넷 10.2.3.0/24 사이의 트래픽만 터널링되고 암호화됩니다. 중앙에 대한 다른 IPsec 정책이 없을 때 중앙 LAN에서 이 터널을 통해 다른 LAN에 대한 트래픽을 경로 지정하려고 시도하면 트래픽이 라우터 1에서 삭제됩니다.

## IPsec policy ##

{tunnel ip.tun0 negotiate tunnel laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha1 shared}예 20-8 두 서브넷 간의 sendmail 트래픽에 대한 터널만 만들기

이 예에서는 sendmail 트래픽에 대한 터널만 만듭니다. 트래픽은 중앙 LAN의 서브넷 10.1.2.0/24에서 해외 LAN의 서브넷 10.2.3.0/24에 있는 전자 메일 서버로 전달됩니다. 전자 메일은 Blowfish를 사용하여 암호화됩니다. 정책은 원격 및 로컬 전자 메일 포트에 적용됩니다. rport 정책은 중앙이 해외의 원격 전자 메일 포트에 보내는 전자 메일을 보호합니다. lport 정책은 중앙에서 해외로부터 로컬 포트 25에서 수신하는 전자 메일을 보호합니다.

## IPsec policy for email from Central to Overseas ##

{tunnel ip.tun0 negotiate tunnel ulp tcp rport 25

laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}## IPsec policy for email from Overseas to Central ##

{tunnel ip.tun0 negotiate tunnel ulp tcp lport 25

laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}예 20-9 모든 서브넷에 대한 FTP 트래픽의 터널 만들기

이 예에서 IPsec 정책은 중앙 LAN의 모든 서브넷에서 해외 LAN의 모든 서브넷까지 AES를 사용하여 그림 20-1의 FTP 포트를 보호합니다. 이 구성은 FTP의 활성 모드에 대해 작동합니다.

## IPsec policy for outbound FTP from Central to Overseas ##

{tunnel ip.tun0 negotiate tunnel ulp tcp rport 21}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

{tunnel ip.tun0 negotiate tunnel ulp tcp lport 20}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}## IPsec policy for inbound FTP from Central to Overseas ##

{tunnel ip.tun0 negotiate tunnel ulp tcp lport 21}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

{tunnel ip.tun0 negotiate tunnel ulp tcp rport 20}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}