| StorageTek Tape Analytics Guía de instalación y configuración Versión 2.0 E53326-01 |

|

Anterior |

Siguiente |

| StorageTek Tape Analytics Guía de instalación y configuración Versión 2.0 E53326-01 |

|

Anterior |

Siguiente |

Debe autenticar los usuarios para que se les permita el acceso a STA. La creación de usuarios locales y la asignación de roles se procesan desde la aplicación de STA y se describen en "Configuración de usuarios.". En este capítulo, se describe la configuración de un proveedor de servicio de seguridad externo (SSP) para STA: Abra LDAP y Resource Access Control Facility (RACF) de IBM.

Para configurar Open LDAP para STA, siga estos pasos.

Vaya a la pantalla de inicio de sesión de la consola de WebLogic mediante el número de puerto HTTP (el puerto predeterminado es 7001) o HTTPS (el puerto predeterminado es 7002) que haya seleccionado durante la instalación de STA.

http(s)://Nombre del host:Número de puerto/console/

Inicie sesión con el nombre de usuario y la contraseña de la consola de administración de WebLogic que definió durante la instalación de STA.

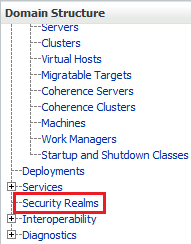

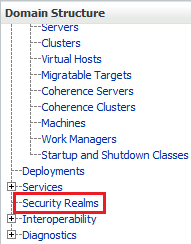

En Domain Structure (Estructura del dominio) (lado izquierdo de la pantalla), haga clic en Security Realms (Dominios de seguridad).

En Realms (Dominios), seleccione myrealm (seleccione el nombre, no la casilla de verificación).

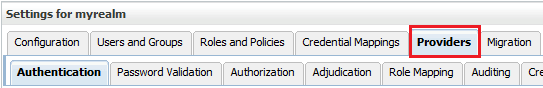

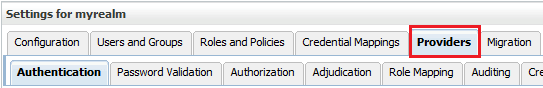

Haga clic en la ficha Providers (Proveedores).

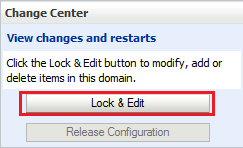

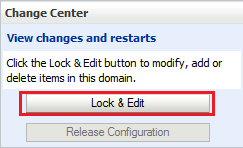

En Change Center (Cambiar centro) (arriba a la izquierda en la pantalla), haga clic en Lock & Edit (Bloquear y editar).

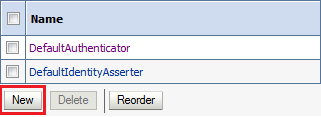

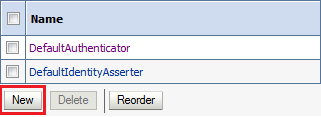

En Authentication Providers (Proveedores de autenticación), haga clic en New (Nuevo).

Introduzca el nombre del proveedor de autenticación (por ejemplo, openLdapAuthenticator) y seleccione OpenLDAPAuthenticator en la lista Type (Tipo). Haga clic en OK (Aceptar).

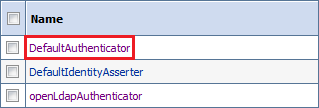

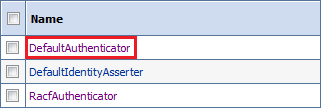

Seleccione DefaultAuthenticator (seleccione el nombre, no la casilla de verificación).

Cambie Control Flag (Indicador de control) a Sufficient (Suficiente) y haga clic en Save (Guardar).

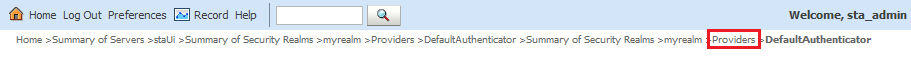

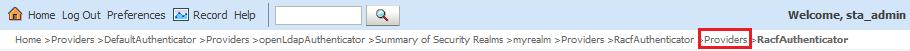

Haga clic en el vínculo localizador Providers (Proveedores) (cerca de la parte superior de la pantalla) para regresar a la pantalla Authentication Providers (Proveedores de autenticación).

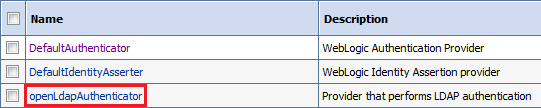

En la sección Authentication Providers (Proveedores de autenticación), seleccione el nombre del autenticador de Open LDAP que creó en el paso 8 (seleccione el nombre, no la casilla de verificación).

Cambie Control Flag (Indicador de control) a Sufficient (Suficiente) y haga clic en Save (Guardar).

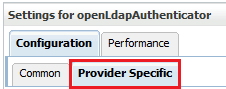

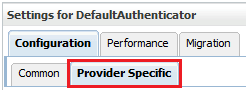

Haga clic en la ficha Provider Specific (Específico del proveedor).

Introduzca los siguientes parámetros. Estos valores de configuración se aplican al servidor lses-ldap1 y son específicos para cada entorno de los clientes.

Host = lses-ldap1

Port (Puerto) = 389

Principal = déjelo en blanco

Credential (Credencial) = déjelo en blanco

User Base DN (DN de base de usuarios) = ou=people,dc=oracle,dc=eng

User From Name Filter (Filtro de nombre de usuario remitente) = (&(cn=%u)(objectclass=inetOrgPerson))

User Object Class (Clase de objeto de usuario) = inetOrgPerson

Group Base DN (DN de base de grupos) = ou=groups,dc=oracle,dc=eng

Group From Name Filter (Filtro de nombre de grupo remitente) = (&(cn=%g)(objectclass=groupofnames))

Haga clic en Save (Guardar).

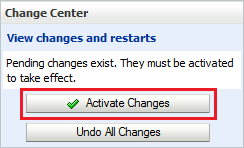

En Change Center (Cambiar centro) (arriba a la izquierda en la pantalla), haga clic en Activate Changes (Activar cambios).

(Opcional) Haga lo siguiente para probar la configuración:

Cierre la sesión en la consola de WebLogic.

Detenga STA y reinícielo con el comando STA. Para obtener información acerca del uso de comandos, consulte la Guía de administración de STA.

# STA stop all # STA start all

Vuelva a iniciar sesión en la consola de WebLogic.

Vaya a Security Realms (Dominios de seguridad) > myrealm > Users and Groups (Usuarios y grupos).

En las fichas Users (Usuarios) y Groups (Grupos), verifique que haya entradas en la columna Provider (Proveedor) correspondiente al proveedor de Open LDAP.

Para configurar STA para la autenticación de RACF, realice las siguientes tareas:

Tarea 1, "Revisión de los requisitos mínimos del mainframe de RACF de IBM"

Tarea 2, "Activación de compatibilidad del mainframe para autorizaciones RACF de STA"

Tarea 4, "Creación de los perfiles de RACF usados por la rutina CGI"

Tarea 5, "Importación del archivo del certificado y el archivo de la clave privada (opcional)"

Tarea 7, "Configuración de RACF/SSP para la consola de WebLogic"

Tarea 10, "Instalación de RACF/SSP en la consola de WebLogic"

|

Nota: STA admite productos de terceros que sean compatibles con RACF de IBM, por ejemplo, ACF-2 y Top Secret de CA. La persona que instala STA, o el administrador de seguridad, es responsable de ejecutar los comandos apropiados para el producto de seguridad instalado. |

Los requisitos de RACF se indican en la Guía de requisitos de STA.

El lado del mainframe del servicio de RACF para STA se proporciona mediante una rutina CGI que es parte del componente SMC para ELS 7.0 y 7.1. Esta rutina CGI es invocada por el servidor HTTP de SMC y usa los perfiles de RACF definidos en la clase FACILITY.

Para que STA use RACF como medio de autenticación de acceso, se debe configurar en el mainframe una tarea iniciada de SMC que ejecute el servidor HTTP. En el documento Configuración y gestión de SMC de ELS puede encontrar los detalles para hacerlo.

|

Nota: La tarea iniciada de SMC debe coincidir con la regla de AT-TLS definida. De manera alternativa, permita que la definición de AT-TLS use un nombre de tarea genérico (por ejemplo, SMCWPie 1 ). |

Nota a pie de página 1 Si usa un identificador de STC proporcionado por el valor (por ejemplo, JOBNAME.JOB), se producirá un error en la conexión de la rutina de CGI.

El número de puerto usado para el servidor HTTP debe coincidir con el definido en la consola de WebLogic y el host debe coincidir con el nombre IP del host en el que se ejecuta la tarea de SMC.

|

Nota: Se puede usar un SMC existente si existe en el host en el que se realizará la autorización de RACF. En este caso, use el número de puerto del servidor HTTP existente cuando esté realizando la configuración de WebLogic. |

AT-TLS es una solución de cifrado para aplicaciones TCP/IP que es transparente para el servidor de aplicaciones y el cliente. El cifrado y el descifrado de paquetes se realizan en el espacio de direcciones z/OS TCPIP en el nivel del protocolo TCP. Los requisitos de AT-TLS para la autorización de RACF se indican en la Guía de requisitos de STA.

Los siguientes comandos de RACF indican el estado de los diversos objetos de RACF que se definen en el proceso de configuración:

RLIST STARTED PAGENT.* STDATA ALL

RLIST DIGTRING *ALL

RLIST FACILITY IRR.DIGTCERT.LISTRING ALL

RLIST FACILITY IRR.DIGCERT.LST ALL

RLIST FACILITY IRR.DIGCERT.GENCERT ALL

RACDCERT ID(stcuser) LIST

RACDCERT ID(stcuser) LISTRING(keyringname)

RACDCERT CERTAUTH LIST

Para configurar AT-TLS, haga lo siguiente:

Activación de AT-TLS

Especifique el siguiente parámetro en el juego de datos del perfil TCPIP para activar la función de AT-TLS:

TCPCONFIG TTLS

Esta declaración se puede colocar en el archivo TCP OBEY.

Configuración del agente de políticas (PAGENT)

El espacio de direcciones del agente de políticas controla cuál es el tráfico de TCP/IP que se cifra.

Introduzca la tarea JCL iniciada por PAGENT.

Por ejemplo:

//PAGENT PROC //* //PAGENT EXEC PGM=PAGENT,REGION=0K,TIME=NOLIMIT, // PARM='POSIX(ON) ALL31(ON) ENVAR("_CEE_ENVFILE=DD:STDENV")/-d1' //* //STDENV DD DSN=pagentdataset,DISP=SHR//SYSPRINT DD SYSOUT=* //SYSOUT DD SYSOUT=* //* //CEEDUMP DD SYSOUT=*,DCB=(RECFM=FB,LRECL=132,BLKSIZE=132)

Introduzca las variables del entorno de PAGENT. El juego de datos pagentdataset contiene las variables del entorno de PAGENT.

Por ejemplo:

LIBPATH=/lib:/usr/lib:/usr/lpp/ldapclient/lib:. PAGENT_CONFIG_FILE=/etc/pagent.conf PAGENT_LOG_FILE=/tmp/pagent.log PAGENT_LOG_FILE_CONTROL=3000,2 _BPXK_SETIBMOPT_TRANSPORT=TCPIP TZ=MST7MDT

En este ejemplo, /etc/pagent.conf contiene los parámetros de configuración de PAGENT. Use su propia zona horaria para el parámetro TZ.

Configure PAGENT.

Por ejemplo:

TTLSRule TBI-TO-ZOS

{

LocalAddr localtcpipaddress

RemoteAddr remotetcpipaddress

LocalPortRange localportrange

RemotePortRange remoteportrange

Jobname HTTPserverJobname

Direction Inbound

Priority 255

TTLSGroupActionRef gAct1~TBI_ICSF

TTLSEnvironmentActionRef eAct1~TBI_ICSF

TTLSConnectionActionRef cAct1~TBI_ICSF

}

TTLSGroupAction gAct1~TBI_ICSF

{

TTLSEnabled On

Trace 2

}

TTLSEnvironmentAction eAct1~TBI_ICSF

{

HandshakeRole Server

EnvironmentUserInstance 0

TTLSKeyringParmsRef keyR~ZOS

}

TTLSConnectionAction cAct1~TBI_ICSF

{

HandshakeRole ServerWithClientAuth

TTLSCipherParmsRef cipher1~AT-TLS__Gold

TTLSConnectionAdvancedParmsRef cAdv1~TBI_ICSF

CtraceClearText Off

Trace 2

}

TTLSConnectionAdvancedParms cAdv1~TBI_ICSF

{

ApplicationControlled Off

HandshakeTimeout 10

ResetCipherTimer 0

CertificateLabel certificatelabel

SecondaryMap Off

}

TTLSKeyringParms keyR~ZOS

{

Keyring keyringname

}

TTLSCipherParms cipher1~AT-TLS__Gold

{

V3CipherSuites TLS_RSA_WITH_3DES_EDE_CBC_SHA

V3CipherSuites TLS_RSA_WITH_AES_128_CBC_SHA

}

Donde:

localtcpipaddress

dirección de TCP/IP local (dirección del servidor HTTP)

remotetcpipaddress

dirección de TCP/IP remota (dirección del cliente de STA). Puede ser ALL (Todas) para todas las direcciones de TCP/IP

localportrange

puerto local del servidor HTTP (especificado en el inicio de HTTP o SMC)

remoteportrange

rango de puertos remoto (1024-65535 para todos los puertos efímeros)

HTTPserverJobname

nombre de tarea del servidor HTTP

certificatelabel

etiqueta de la definición del certificado

keyringname

nombre de la definición del archivo de claves de RACF

Activación de clases de RACF

Introduzca los siguientes comandos para activar las clases de RACF. Se pueden usar los paneles de RACF o la CLI.

Las clases de RACF incluyen:

DIGTCERT

DIGTNMAP

DIGTRING

SERVAUTH CLASS debe ser RACLISTed para evitar que PORTMAP y RXSERV finalicen de manera anormal.

SETROPTS RACLIST(SERVAUTH) RDEFINE SERVAUTH **UACC(ALTER) OWNER (RACFADM) RDEFINE STARTED PAGENT*.* OWNER(RACFADM) STDATA(USER(TCPIP) GROUP(STCGROUP) RDEFINE FACILITY IRR.DIGTCERT.LISTRING UACC(NONE) OWNER(RACFADM) RDEFINE FACLITY IRR.DIGTCERT.LIST UACC(NONE) OWNER(RACFADM) RDEFINE FACILITY IRR.DIGTCERT.GENCERT UACC(NONE) OWNER (RACFADM)

Definición de archivos de claves y certificados de RACF

Introduzca los siguientes comandos de RACF para crear archivos de claves y certificados:

RACDCERT ID(stcuser) ADDRING(keyringname)

Donde:

stcuser: ID de usuario de RACF asociado con el espacio de direcciones de TCPIP

keyringname: Nombre del archivo de claves, debe coincidir con el archivo de claves especificado en la configuración de PAGENT

RACDCERT ID(stcuser) GENCERT CERTAUTH SUBJECTSDN(CN('serverdomainname') O('companyname') OU('unitname') C('country')) WITHLABEL('calabel') TRUST SIZE(1024) KEYUSAGE(HANDSHAKE,DATAENCRYPT,CERTSIGN)

|

Nota: Es el certificado de CA para el sistema de STA. |

Donde:

stcuser: ID de usuario de RACF asociado con el espacio de direcciones de TCPIP

serverdomainname: Nombre de dominio del servidor z/OS (por ejemplo, MVSA.COMPANY.COM)

companyname: Nombre de la organización

unitname: Nombre de la unidad organizativa

country: País

calabel: Etiqueta de la autoridad de certificación (por ejemplo, CATBISERVER)

RACDCERT ID(stcuser) GENCERT SUBJECTSDN(CN('serverdomainname') O('companyname') OU('unitname') C('country')) WITHLABEL('serverlabel') TRUST SIZE(1024) SIGNWITH(CERTAUTH LABEL('calabel'))

|

Nota: Es el certificado SERVER. |

Donde:

stcuser: ID de usuario de RACF asociado con el espacio de direcciones de TCPIP

serverdomainname: nombre de dominio del servidor z/OS (por ejemplo, MVSA.COMPANY.COM)

companyname: nombre de la organización

unitname: nombre de la unidad organizativa

country: país

serverlabel: etiqueta del certificado del servidor (por ejemplo, TBISERVER)

calabel: etiqueta de la autoridad de certificación, especificada en la definición del certificado de CA

RACDCERT ID(stcuser) GENCERT SUBJECTSDN(CN('clientdomainname') O('companyname') OU('unitname') C('country')) WITHLABEL('clientlabel') TRUST SIZE(1024) SIGNWITH(CERTAUTH LABEL('calabel'))

|

Nota: Es el certificado CLIENT. |

Donde:

stcuser: ID de usuario de RACF asociado con el espacio de direcciones de TCPIP

clientdomainname: nombre de dominio del cliente de STA (por ejemplo, TBIA.COMPANY.COM)

companyname: nombre de la organización

unitname: nombre de la unidad organizativa

country: país

clientlabel: etiqueta del certificado del servidor: TBICLIENT

calabel: etiqueta de la autoridad de certificación, especificada en la definición del certificado de CA

Introduzca los siguientes comandos para conectar los certificados de CA, SERVER y CLIENT con el archivo de claves especificado en la configuración de PAGENT:

RACDCERT ID(stcuser) CONNECT(CERTAUTH LABEL('calabel') RING('keyringname') USAGE(CERTAUTH))

Donde:

stcuser: ID de usuario de RACF asociado con el espacio de direcciones de TCPIP

calabel: etiqueta de la autoridad de certificación, especificada en la definición del certificado de CA

keyringname: nombre del archivo de claves, debe coincidir con el archivo de claves especificado en la configuración de PAGENT

RACDCERT ID(stcuser) CONNECT(ID(stcuser) LABEL('serverlabel') RING('keyingname') DEFAULT USEAGE(PERSONAL)

Donde:

stcuser: ID de usuario de RACF asociado con el espacio de direcciones de TCPIP

serverlabel: etiqueta del certificado del servidor

keyringname: nombre del archivo de claves, debe coincidir con el archivo de claves especificado en la configuración de PAGENT

RACDCERT ID(stcuser) CONNECT(ID(stcuser) LABEL('clientlabel') RING('keyingname') USEAGE(PERSONAL)

Donde:

stcuser: identificador de usuario de RACF asociado con el espacio de direcciones de TCPIP

clientlabel: etiqueta del certificado del cliente

keyringname: nombre del archivo de claves, debe coincidir con el archivo de claves especificado en la configuración de PAGENT

Introduzca los siguientes comandos para exportar los certificados de CA y el cliente que se transmitirán a STA:

RACDCERT EXPORT (LABEL('calabel')) CERTAUTH DSN('datasetname') FORMAT(CERTB64)

Donde:

calabel: etiqueta de la autoridad de certificación, especificada en la definición del certificado de CA

datasetname: juego de datos para recibir el certificado exportado

RACDCERT EXPORT (LABEL('clientlabel')) ID(stcuser) DSN('datasetname') FORMAT(PKCS12DER) PASSWORD(' password ')

Donde:

clientlabel: etiqueta del certificado del cliente

stcuser: ID de usuario de RACF asociado con el espacio de direcciones de TCPIP

datasetname: juego de datos para recibir el certificado exportado

password: contraseña para el cifrado de datos. Se necesita cuando se recibe el certificado en STA. La contraseña debe tener ocho caracteres o más.

Los juegos de datos de exportación ahora se transmiten a STA y se puede usar FTP. El certificado de CA se transmite con una conversión de EBCDIC a ASCII. El certificado CLIENT se transmite como archivo BINARY y contiene el certificado del cliente y la clave privada correspondiente.

Los perfiles se definen en la clase FACILITY. El primero de los perfiles se llama SMC.ACCESS.STA y determina si el usuario tiene acceso a la aplicación de STA.

Los usuarios que necesitan tener acceso a STA deben tener acceso READ a este perfil. Los demás perfiles se muestran como SMC.ROLE.nnn y se usan para determinar cuáles son los roles que tiene el usuario cuando inicia sesión.

|

Nota: El único rol definido para STA es StorageTapeAnalyticsUser. Para obtener este rol, debe solicitar que su identificador de usuario se agregue al perfil SMC.ROLE.STORAGETAPEANALYTICSUSER con acceso READ. |

Este procedimiento puede ser valioso para probar que las claves públicas y privadas se hayan generado correctamente y que los identificadores y las contraseñas de los usuarios se hayan definido con los permisos apropiados.

La prueba se puede hacer con cualquier explorador; en el ejemplo se usa Firefox.

En Firefox, haga clic en Tools (Herramientas) y, a continuación, en Options (Opciones).

Seleccione la ficha Advanced (Avanzadas) y, a continuación, la ficha Encryption (Cifrado).

Haga clic en el botón View Certificates (Ver certificados).

Haga clic en la ficha Authorities (Autoridades) del cuadro de diálogo Certificate Manager (Gestor de certificados) y seleccione el archivo de certificado que desea importar.

Haga clic en Import (Importar).

Haga clic en la ficha Your Certificates (Sus certificados) e introduzca el archivo de claves privadas que desea importar.

Haga clic en Import (Importar).

Haga clic en el botón OK (Aceptar) para guardar y salir del cuadro de diálogo.

Para probar la rutina de CGI desde un explorador, introduzca la siguiente dirección URL, donde host, port, userid y password están configurados con los valores apropiados.

https://host:port/smcgsaf?type=authentication&userid=userid

&password=password&roles=StorageTapeAnalyticsUser

La salida resultante indica si el usuario está autorizado o no a acceder a STA y el rol StorageTapeAnalyticsUser.

|

Nota: La facilidad de autorización RACF de STA no admite el cambio de la contraseña de identificadores de usuarios del mainframe. Si la contraseña de un ID de usuario caduca, STA así lo indica y la contraseña se debe restablecer por medio de los canales normales del mainframe antes de intentar iniciar sesión en STA nuevamente. |

El proveedor de servicios de seguridad RACF (o RACF SSP) debe instalarse como complemento en WebLogic.

Si se instaló RACF SSP, el instalador de STA debe colocarlo en la ubicación apropiada de WebLogic. Si no está instalado, coloque el archivo jar de seguridad de RACF en el directorio llamado:

/Oracle/Middleware/wlserver_10.3/server/lib/mbeantypes/staRACF.jar

Instale los PTF requeridos en el sistema MVS. Estos PTF posibilitan la autenticación con RACF u otro software de seguridad de terceros al iniciar sesión en STA. Para obtener información acerca de los requisitos de PTF, consulte la Guía de requisitos de STA.

Application Transparent TLS (AT-TLS) se configuró en MVS para que el número de puerto definido para el servidor HTTP de SMC y WebLogic se cifre en el servidor.

Antes de continuar, asegúrese de tener dos archivos: el certificado del servidor de MVS (en formato ASCII) y la clave privada del cliente de STA (en formato binario PKCS12). El administrador del sistema de MVS le entregó la contraseña del archivo PKCS12.

Coloque el certificado en Oracle/Middleware/user_projects/domains/tbi/cert.

Convierta el certificado del formato DER al formato PEM.

openssl pkcs12 -clcerts -in PKCS12DR.xxxxxx -out mycert.pem

Se le solicitará que introduzca la contraseña de importación (que se le entregó con el certificado), una nueva contraseña de PEM y que verifique la contraseña.

Con el comando de la herramienta de claves de Java, importe el archivo del certificado al archivo /Oracle/Middleware/jdk1.6.0_xx/jre/lib/security/cacerts con el siguiente comando:

/Oracle/Middleware/jdk1.6.0_xx/jre/bin/keytool -importcert -alias tbiServer -file certificate -keystore /Oracle/Middleware/jdk1.6.0_xx/jre/lib/security/cacerts -storetype jks

Para configurar WebLogic para la autenticación de RACF, siga el procedimiento indicado en "Reconfiguración de WebLogic para usar otro certificado de seguridad."

Vaya a la pantalla de inicio de sesión de la consola de WebLogic mediante el número de puerto HTTP (el puerto predeterminado es 7001) o HTTPS (el puerto predeterminado es 7002) que haya seleccionado durante la instalación de STA.

http(s)://Nombre del host:Número de puerto/console/

Inicie sesión con el nombre de usuario y la contraseña de la consola de administración de WebLogic que definió durante la instalación de STA.

En Domain Structure (Estructura del dominio) (lado izquierdo de la pantalla), haga clic en Security Realms (Dominios de seguridad).

En Realms (Dominios), seleccione myrealm (seleccione el nombre, no la casilla de verificación).

En Change Center (Cambiar centro) (arriba a la izquierda en la pantalla), haga clic en Lock & Edit (Bloquear y editar).

Seleccione la ficha Providers (Proveedores).

En Authentication Providers (Proveedores de autenticación), haga clic en New (Nuevo).

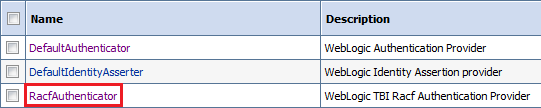

Introduzca el nombre del proveedor de autenticación (por ejemplo, RacfAuthenticator) y seleccione RacfAuthenticator en la lista Type (Tipo). Haga clic en OK (Aceptar).

En la lista Type (Tipo), debería aparecer el archivo jar de RACF. Si no es así, detenga STA y reinícielo con el comando STA. Para obtener información acerca del uso de comandos, consulte la Guía de administración de STA.

En Authentication Providers (Proveedores de autenticación), asegúrese de que el proveedor RACF aparezca al final de la lista. DefaultAuthenticator y DefaultIdentityAsserter deben ser siempre los dos primeros elementos de esta lista.

Haga clic en DefaultAuthenticator (seleccione el nombre, no la casilla de verificación).

Cambie el indicador de control a Sufficient (Suficiente) y, a continuación, haga clic en Save (Guardar).

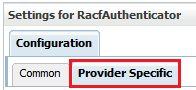

Seleccione la ficha Provider Specific (Específico del proveedor) y haga clic en Save (Guardar).

Haga clic en el vínculo localizador Providers (Proveedores) para regresar a la pantalla Authentication Providers (Proveedores de autenticación).

En la sección Authentication Providers (Proveedores de autenticación), seleccione el nombre del autenticador de RACF que creó en el paso 8 (seleccione el nombre, no la casilla de verificación).

Cambie el indicador de control a Sufficient (Suficiente) y, a continuación, haga clic en Save (Guardar).

Seleccione la ficha Provider Specific (Específico del proveedor).

Introduzca el nombre del host (por ejemplo, mvshost.yourcompany.com) y el número de puerto (por ejemplo, 8700) en donde se está ejecutando el sistema MVS y haga clic en Save (Guardar).

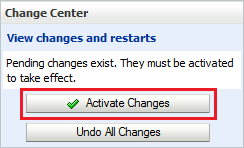

En Change Center (Cambiar centro) (arriba a la izquierda en la pantalla), haga clic en Activate Changes (Activar cambios).

Cierre la sesión de WebLogic.

Detenga STA y reinícielo con el comando STA. Para obtener información adicional acerca del uso del comando STA, consulte la Guía de administración de STA.

# STA stop all # STA start all