| 跳过导航链接 | |

| 退出打印视图 | |

|

Oracle® VM Server for SPARC 3.1 安全指南 |

第 1 章 Oracle VM Server for SPARC 安全概述

Oracle VM Server for SPARC 使用的安全功能

Oracle VM Server for SPARC 产品概述

将常规安全原则应用到 Oracle VM Server for SPARC

对策:使用 Logical Domains Manager 权限

操作环境包括物理系统及其组件、数据中心架构师、管理员以及 IT 组织的成员。安全违规可能发生在操作环境中的任何点上。

虚拟化会将一个软件层放在实际硬件与运行生产服务的来宾域之间,这将增加复杂性。因此,必须仔细地规划和配置虚拟系统,注意人为错误。此外,还要注意攻击者利用“社交工程”获取操作环境访问权限的企图。

以下各部分介绍了可能在操作环境级别遇到的各种威胁。

虚拟化环境的主要安全问题是通过划分网段、隔离管理访问权限以及将服务器部署到安全类(具有相同安全要求和特权的域组),保持服务器隔离。

仔细配置虚拟资源以避免以下某些错误:

在生产来宾域和执行环境之间建立不必要的信道

创建不必要的网段访问权限

在独立的安全类之间建立意外连接

将来宾域意外迁移到错误的安全类

分配的硬件不足,这可能导致意外的资源过载

将磁盘或 I/O 设备分配到错误的域

在开始之前,仔细地制定适合您的 Oracle VM Server for SPARC 环境的操作准则。这些准则说明以下要执行的任务以及执行任务的方式:

管理所有环境组件的修补程序

支持定义完善并且可跟踪的安全更改实现

定期检查日志文件

监视环境的完整性和可用性

定期执行检查以确保这些准则保持最新并适当,并验证在日常操作中是否遵循了这些准则。

除了这些准则以外,还可以采取若干其他技术措施来降低意外操作的风险。请参见Logical Domains Manager。

将物理系统转移到虚拟化环境中时,通常可以重复使用原来的 LUN,原样保留存储配置。但是,必须针对虚拟化环境调整网络配置,得到的体系结构可能与物理系统上使用的体系结构有很大的不同。

必须考虑如何保持独立安全类的隔离及其需求。此外,还要考虑平台的共享硬件以及网络交换机和 SQN 交换机等共享组件。

为了最大程度地提高环境的安全性,要确保保持来宾域与安全类的隔离。设计体系结构时,预知可能的错误和攻击,并实施防御措施。良好的设计有助于压制可能的安全问题,同时管理好复杂性和成本。

使用安全类(具有相同安全要求和特权的域组)将各个域互相隔离。通过将同一个安全类中的来宾域分配到特定的硬件平台,即使在突破隔离的情况下,也能防止攻击跨界进入其他安全类。

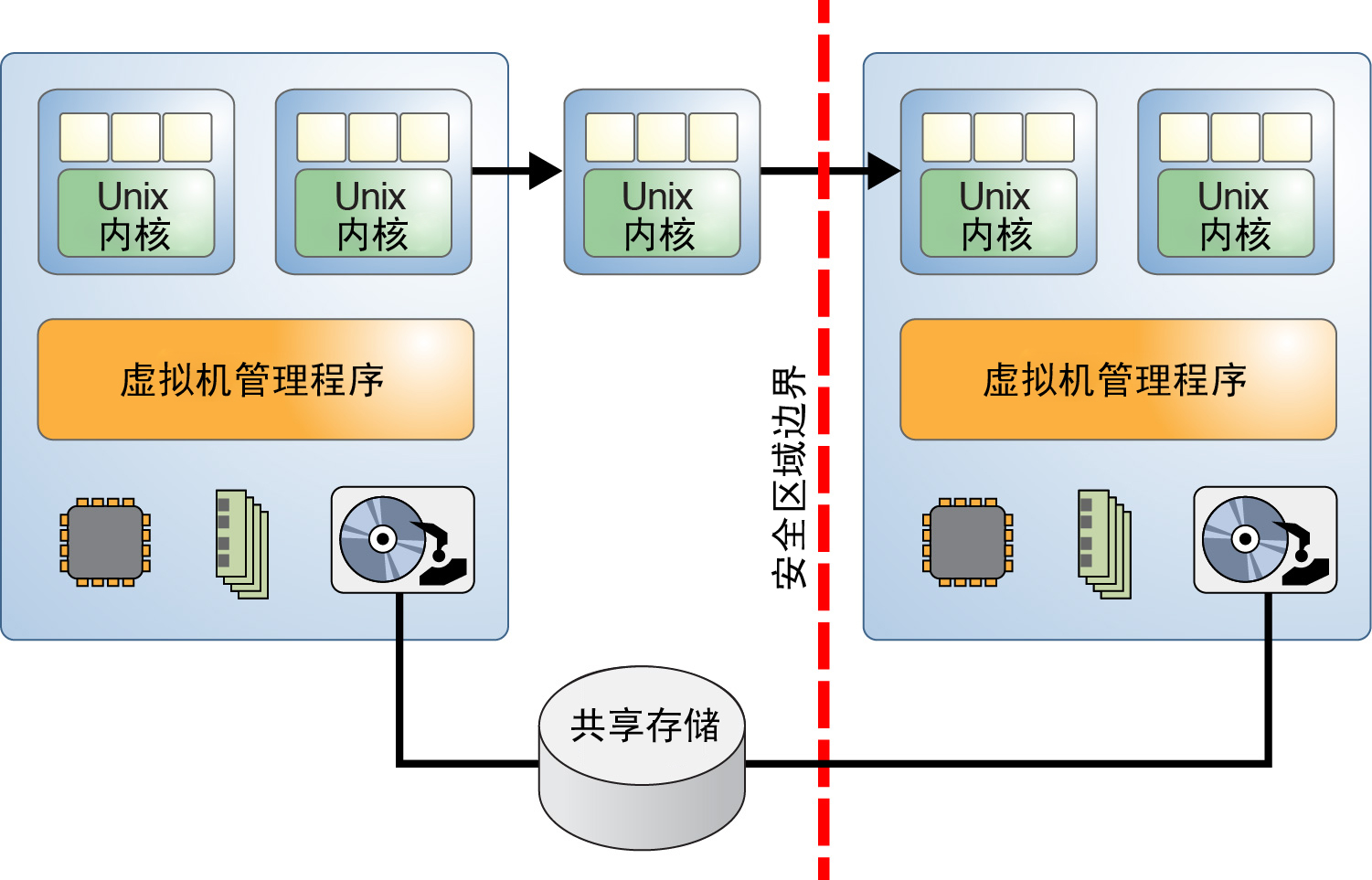

如果无意间将来宾域迁移到分配给不同安全类的平台,则实时域迁移功能可能会突破隔离,如下图中所示。因此,要仔细规划来宾域迁移,确保不允许跨安全类边界进行迁移。

图 1-4 跨安全边界的域迁移

失去对所有虚拟网络连接的跟踪可能会导致域获得对网段的错误访问权限。例如,可能绕过防火墙或安全类的访问权限。

为了降低出现实现错误的风险,要仔细地规划并记录环境中的所有虚拟连接和物理连接。优化域连接规划以获得简单性和易管理性。清晰地记录规划,并在投入生产前对照规划验证实现是否正确。即使在虚拟环境投入生产之后,也可对照规划定期验证实现内容。

可以使用 VLAN 标记将多个以太网段整合到一个物理网络上。此功能也可用于虚拟交换机。为了减轻虚拟交换机实现中涉及软件错误的风险,要为每个物理 NIC 和 VLAN 配置一个虚拟交换机。为了进一步防备以太网驱动程序方面的错误,要避免使用标记的 VLAN。但是,由于这是一个众所周知的标记 VLAN 漏洞,因此发生此类错误的可能性很低。对采用 Oracle VM Server for SPARC 软件的 Oracle Sun SPARC T 系列平台的入侵测试没有显示此漏洞。

诸如包过滤器和防火墙之类的安全设备是一些隔离工具,可以保护对安全类的隔离。这些设备也会面临与其他任何来宾域一样的威胁,因此使用它们不能保证完全防范隔离违规。所以,要仔细考虑风险和安全的所有方面,然后再决定对此类服务进行虚拟化。

在虚拟化环境中共享资源可能会导致拒绝服务 (denial-of-service, DoS) 攻击,就是过量加载资源,直到对其他组件(例如其他域)产生负面影响。

在 Oracle VM Server for SPARC 环境中,只有部分资源可能会受 DoS 攻击影响。CPU 和内存资源是以独占方式分配给每个来宾域的,这样可防止大多数 DoS 攻击。即使以独占方式分配这些资源,也可能会因为以下几方面的原因降低来宾域速度:

挤占在导线束间共享并且分配给两个来宾域的高速缓存区域

内存带宽过载

与 CPU 和内存资源不同,磁盘和网络服务通常在来宾域之间共享。这些服务是通过一个或多个服务域提供给来宾域的。需要仔细考虑如何向来宾域分配和分发这些资源。请注意,可以最大程度地提高性能和资源利用率的任何配置,都能同时最大程度地降低副作用的风险。

不管是以独占方式分配给域,还是在域之间共享,网络链路都可能会饱和,磁盘也可能会过载。此类攻击会影响服务在攻击期间的可用性。攻击的目标不会受损,数据不会丢失。可以轻松地将此威胁的影响降到最低,但是,即使将其限制到 Oracle VM Server for SPARC 上的网络和磁盘资源,也应对其保持警惕。

确保仅将所需的硬件资源分配到来宾域。确保取消分配不再需要的未使用资源;例如,仅在安装过程中需要网络端口或 DVD 驱动器。通过遵循这种做法,可以最大程度地减少攻击者的可能入口点数量。

物理网络端口之类的共享硬件资源会提供可能的 DoS 攻击目标。为了将 DoS 攻击的影响局限于一组来宾域,要仔细确定哪些来宾域共享哪些硬件资源。

例如,共享硬件资源的来宾域可以按相同的可用性或安全要求分组。在分组以外,可以应用各种不同的资源控制。

必须考虑如何共享磁盘和网络资源。通过分隔经由专用的物理访问路径或者专用的虚拟磁盘服务的磁盘访问,可以减轻问题。

本部分介绍的所有对策都需要了解部署的技术细节及其安全意义。需要仔细规划,认真记录,并让体系结构尽可能地简单。确保了解虚拟化硬件的意义,从而可以做好安全部署 Oracle VM Server for SPARC 软件的准备。

逻辑域可以稳健地承受共享 CPU 和内存的影响,因为实际上很少发生共享。虽然如此,最好还是要应用资源控制,如在来宾域内部进行 Solaris 资源管理。利用这些控制可以防止虚拟化环境或非虚拟化环境的不良应用程序行为。