| Oracle® Fusion Middleware Enterprise Single Sign-On Suite管理者ガイド 11g リリース2 (11.1.2.2) E51902-03 |

|

前 |

次 |

| Oracle® Fusion Middleware Enterprise Single Sign-On Suite管理者ガイド 11g リリース2 (11.1.2.2) E51902-03 |

|

前 |

次 |

Oracle Enterprise Single Sign-On Universal Authentication Managerを使用すると、企業は、Microsoft WindowsおよびActive Directoryネットワークへのネイティブのパスワード・ログオンを、より強力で使いやすい認証方法に置き換えることができます。Universal Authentication Managerシステムでは、2要素認証方式も提供されており、従来のパスワード認証を上回るように社内セキュリティが拡張されます。Universal Authentication Managerでは、ユーザーの特定および認証に使用される資格証明を迅速かつセキュアに登録できます。

この章の内容は次のとおりです。

Universal Authentication Managerでは、そのコアの部分において、柔軟かつ応用性の高い、汎用的な認証ソリューションが提供されているため、多種多様な認証方式をそのフレームワークおよびAPIと統合することができます。Universal Authentication Managerでは、スマート・カード、パッシブ型近接型カード、指紋による生体認証、チャレンジ質問の4つの構成可能な組込みの認証方式が、すぐに使用できるように提供されています。ネイティブのWindowsパスワードもサポートされます。

Universal Authentication Managerでは、スマート・カードまたは近接型カードから簡単に取得可能なデータをユーザー・アカウントと関連付けて、このカードまたはトークンをユーザーの識別および認証に使用できるようにします。

Universal Authentication ManagerをMicrosoft Active Directoryと同期させると、Universal Authentication Managerポリシーを集中的に格納することができます。Universal Authentication Managerでリポジトリを使用するように構成すると、ログオン方法のポリシーとユーザー資格証明の登録データが、そのリポジトリとの間で定期的に同期されます。

同期が行われるのは、集中リポジトリを使用するためにクライアント・ワークステーションがエンタープライズ・モードでデプロイされている場合のみです。リポジトリ自体は、Universal Authentication Managerの同期をサポートするように適切に構成される必要があります。リポジトリの準備については、「Microsoft Active Directoryと同期するためのUniversal Authentication Managerの構成」および「Microsoft AD LDS (ADAM)と同期するためのUniversal Authentication Managerの構成」を参照してください。

ポリシーの同期はプルダウンのみであり、これは各ユーザーに公開された最新のローミング・ポリシーのみが、同期時にリポジトリからプルダウンされることを意味します。ユーザー資格証明の登録データは、タイムスタンプで調整されます(つまり、より新しいローカル・データがリポジトリにアップロードされ、より新しいリモート・データがクライアント・コンピュータにダウンロードされてキャッシュされます)。

Universal Authentication Managerは、システムの構成内容に応じて、多くの場所および時間で同期します。データはいつでも古くなる可能性があります。これは、一般的なケース(データの変更頻度が低く、同期の必要がない場合)で、最高レベルのパフォーマンスを提供するために必要です。デフォルトでは、同期はすべての認証および登録イベント時に発生します。同期の設定をカスタマイズするには、第7.5項「Universal Authentication Managerレジストリ設定」を参照してください。

Universal Authentication Manager管理者は、管理コンソールを使用すると、一か所から複数のUniversal Authentication Managerポリシー設定を構成し、適用することができます。管理コンソールには、Universal Authentication Manager設定が含まれており、管理者がポリシーを構成できます。このポリシーで、異なるユーザーおよびユーザー・グループに対して様々なログオン方法がどのように動作するかを指定します。

ポリシーとは単に設定のコレクションであり、ユーザーまたはユーザー・グループがシステムの認証を受ける方法を制御し、リポジトリおよびUniversal Authentication Managerのローカル・キャッシュ内のオブジェクトとして格納されます。企業全体ですべてのユーザーのセキュアな認証を確立するには、必要な数のポリシーを作成できますが、1人のユーザーまたは1つのユーザー・グループに適用できるポリシーは1つだけです。

ポリシーの作成後に、サポートされるリポジトリにそれを公開し、そのポリシーの管理対象となるユーザーを選択します。詳細は、「ポリシーの公開」を参照してください。

管理コンソールを使用して、管理者は次のタスクを実行できます。

Universal Authentication Managerのポリシーの管理

新しいポリシーの作成および構成

ユーザーおよびユーザー・グループへのポリシーの公開

デプロイメントの管理

一元化されたデータ・リポジトリの構成。この手順の実行については、Oracle Enterprise Single Sign-On Suiteインストレーション・ガイドで、Microsoft AD LDS (ADAM)と同期するためのUniversal Authentication Managerの構成に関する説明を参照してください。

Universal Authentication Managerでは、Universal Authentication Managerに対する認証メカニズムとしてラップトップに組み込まれたサード・パーティのUSB生体認証指紋リーダーを1つ以上登録して、使用することができます。

管理者は、最大10の指紋サンプルを登録して構成できます。デフォルトでは、Universal Authentication Managerで1つの指紋サンプルが必要になりますが、負傷のため主要なサンプルが使用不可になった場合のロックアウトを回避するために、管理者はこの数を2つ以上に増やすことをお薦めします。

このログオン方法では、サポートされる生体認証リーダー・デバイスとBIO-key BSP v1.10 (以前のバージョンはサポートされません)を、このログオン方法を使用する各ユーザーのシステムにインストールし、構成する必要があります。これをインストールしない場合、ユーザーはエラー・メッセージを受け取ります。

指紋ログオン方法を使用するには、ユーザーは「Logon」ダイアログから、この方法でログオンすることを手動で選択する必要があります。

パッシブ近接型カードまたはトークンは、カードの読取りデバイスが検出して解読できる回路を含むアイデンティティ・オブジェクト(社員IDカードなど)です。近接型カードをリーダーに近づけると、リーダーはトークンの存在を検出し、特定のユーザーに関連付けられている識別情報を認識します。このUniversal Authentication Managerログオン方法には、ユーザーに近接型トークンに関連付けられているPINの登録を求めるオプションが含まれています。そのように構成した場合、Universal Authentication Managerは、ログオン時に、トークンに関連付けられている登録済PINの入力をユーザーに求めるため、ユーザー認証が厳格になります。

ユーザーのログオンおよびロック解除はカード検出によって開始することも、ユーザーがこの方法を使用してログオンまたはロック解除を手動で選択することもできます。ユーザーは接続されたリーダーに登録済カードを挿入するかタッチして、ログオンまたはロック解除を開始または完了します。

近接型カードを使用する際、ユーザーは近接型カードをリーダーにタッチして、ソフトウェアがイベントに顕著に応答するまで、そのまま保持する必要があります。レジストリのMinPresence設定を使用して、近接型トークンが認識されるまでに必要な最小限のトークンの存在時間を調節できます。詳細は、第7.5項「Universal Authentication Managerレジストリ設定」を参照してください。

近接型カードの登録は、各カードの一意のシリアル番号を取得して、その値を単一のリポジトリ・ユーザー・アカウントとセキュアに関連付けることによって行われます。

Universal Authentication Managerは、次の2つの近接型カード認証方式をサポートします。

近接型カードのみ(PINなし)

近接型カードとUniversal Authentication Manager PIN (デフォルト値)

近接型カードにPINを関連付けて、より厳密なアカウント・セキュリティを得ることができます。デフォルトでは、ユーザーは登録時にPINの作成を求められ、認証時にPINの入力を求められます。

|

注意: セキュリティ強化のベスト・プラクティスとして、常に近接型カードに関連付けられているPINを使用することを強くお薦めます。 |

近接型カードのPINは、ユーザーが作成し、Universal Authentication Managerでセキュアに管理され、格納されます(ハッシュのみ)。Universal Authentication Manager PIN機能は近接型カード・オーセンティケータに統合されて、ユーザーがオプションのPIN値を登録可能になっています(この値は各登録済カードにリンクされ、格納されます)。

ポリシーは、ユーザー認証にカードのUniversal Authentication Manager PINが必要かどうかを制御します。Universal Authentication Manager PINが必要な場合、カードがリーダーに提示されて検出されると、PINを求めるダイアログが表示されます。

カードとPINを求めるようにポリシーを構成すると、カード登録フロー時に、ユーザーはUniversal Authentication Manager PINとカードを組み合せて、1つのイベントとして登録するように求められます。

スマート・カードは、セキュアにデータを格納して処理できるチップまたは組込み回路が搭載されたクレジット・カード・サイズのトークンです。スマート・カードに格納される情報は、識別と認証にも使用できます。Universal Authentication Managerでは、ユーザーのログオンおよび認証用にスマート・カードを登録して使用可能であり、そのスマート・カードになんらかのデータを書き込む必要はありません。スマート・カードを登録して使用するには、常にPINが必要です。

ユーザーのログオンおよびロック解除はカード検出によって開始することも、ユーザーがこの方法を使用してログオンまたはロック解除を手動で選択することもできます。ユーザーは接続されたリーダーに登録済カードを挿入して、ログオンまたはロック解除を開始します。

ユーザーに発行されるスマート・カードには、各カードで格納され、管理される関連付けられたPINがあります。Universal Authentication Managerでは、ユーザーが常にスマート・カードとともにPINを使用する必要がありますが、スマート・カードの組込みPINを使用するか、またはユーザーがカスタムUniversal Authentication Manager PINを生成してスマート・カードに割り当てできるようにするかを選択できます。このPINは、Universal Authentication Managerによってセキュアに格納(ハッシュのみ、実際のPINではない)および管理されて、カードには書き込まれません。目的のPINモードを選択するには、「Universal Authentication Managerシンクロナイザの構成」を参照してください。

スマート・カードを組込みのPINとともに使用するには、使用する環境が次の前提条件を満たす必要があります。

各カードにはシリアル番号が埋め込まれている必要があります。

各カードには有効なデジタル証明書と鍵ペアが必要です(これらはサードパーティ・ツールまたはUniversal Authentication Managerで生成できます)。所属する組織のセキュリティ・ポリシーに密接に準拠する方法を使用することをお薦めします。有効な証明書および鍵ペアのないカードは、Universal Authentication Managerが生成したPINでのみ使用できます。

|

注意: Universal Authentication Managerで鍵ペアを生成するには、第7.5項「Universal Authentication Managerレジストリ設定」に従って構成する必要があります。Universal Authentication Managerはデジタル証明書を生成しません(このようなシナリオでは必要ありません)。 |

カードのミドルウェアは、Microsoft Base CSP標準に準拠するか、またはPKCS#11に完全準拠してCSPモジュールを提供している必要があります。

Windows XPおよびMicrosoft Base CSP準拠のミドルウェアを使用する場合、Microsoft Base CSPフレームワークをインストールする必要があります。

ポリシー設定は、カードの組込みPINを使用するか、またはユーザーが割り当てたUniversal Authentication Manager PINを使用するかを制御します。PINの最小長および使用可能な文字を制御する設定もあります。

カード登録時には、セキュリティ対策としてカードを登録する前に、ユーザーはスマート・カードの正しいPIN値を入力するか、新しいカスタムPINを入力して、ユーザーが関連付けられたPIN値を知っていることを確認する必要があります。認証にカードを使用した場合、認証に成功するために、ユーザーはカードのPINの入力を求められます。

チャレンジ質問方法は、他の登録された方法を使用して認証が失敗した場合に、フォールバック・ログオン方法として使用できる質疑応答クイズです。チャレンジ質問では、ユーザーが十分な質問に正しく回答して、ログオン成功のために事前に定義された重み付け要件を満たすことが求められます。

ローカル・モードでは、質問と回答だけでなく、その重み付け要件を事前に構成しますが、これを変更することはできません。エンタープライズ・モードでは、Universal Authentication ManagerとPassword Resetとの同期がサポートされており、これによってUniversal Authentication Managerでユーザーが登録した質問および回答を格納するためにPassword Resetを使用できるようになり(既存のPassword Reset登録は、Universal Authentication Managerでは使用不可)、データ登録の移植性が実現されます。また、Password Resetとの同期では、Password Resetによって、異なるユーザーやグループおよび各質問の重み付けの個々のカスタマイズに使用可能な質問に対する制御ができます。

|

警告: エンタープライズ・モードでUniversal Authentication Managerをデプロイしていて、チャレンジ質問ログオン方法をインストールする場合は、「Password Resetとの統合」の説明に従って、Password Resetサーバーで同期を構成する必要があります。それをしない場合は、ネットワーク全体でユーザーがチャレンジ質問方法を登録することも、それを使用して認証を受けることもできなくなります。 |

Password Resetと同期するには、次の操作が必要です。

ネットワークにPassword Resetをデプロイします。

Universal Authentication Managerをエンタープライズ・モードでデプロイします。

完全に機能するPassword Resetサーバー・インスタンスのPassword Reset同期URLを、「Password Resetとの統合」の説明に従って提供します。

Universal Authentication Managerを介して、チャレンジ質問ログオン方法を登録することで、ユーザーに、質問を選択して、回答を提供するよう指示します(既存のPassword Reset登録は、Universal Authentication Managerで使用できません)。

|

注意: インターネットに接続されていないマシンでチャレンジ質問ログオン方法を使用していて、チャレンジ質問クイズに登録する際またはそれに回答する際に長い遅延が発生した場合、Internet Explorerで「発行元証明書の取り消しを確認する」オプションを無効にします。この遅延は、Microsoft .NET Frameworkによるサーバー証明書の確認が行われ、証明書認証局にアクセスできずにタイムアウトしたために発生します。 |

この項では、次のUniversal Authentication Managerデプロイメント・タスクについて説明します。

Microsoft Active Directoryと同期するためのUniversal Authentication Managerの構成

Microsoft AD LDS (ADAM)と同期するためのUniversal Authentication Managerの構成

インストール時に、Universal Authentication Managerをローカル・モードとエンタープライズ・モードのどちらでインストールするかを選択できます。

ローカル・モードでは、Universal Authentication Managerはポリシーと登録データをローカル・マシンにセキュアに格納します。次の点に注意してください。

Windowsのデフォルト・セキュリティ・ポリシーでは、ローカル・アカウントでの空のパスワードの使用をワークステーション・ログオンのみに制限しています。結果として、ローカル・アカウントの空のパスワードは、Windowsに対する認証では使用可能でも、Universal Authentication Managerに対する認証には使用できません。常にエンタープライズ全体で暗号面で強力なパスワードを強制することをお薦めします。

Universal Authentication Managerをエンタープライズ・モードに切り替え、リポジトリと同期する場合、管理者が構成するポリシー設定はすべて実施されて、すべてのローカル・ポリシー設定をオーバーライドします。その時点以降、ローカルに格納された登録データはかわりにリポジトリに格納されます。

Universal Authentication Managerをローカル・モードでデプロイ済で、これからエンタープライズ・モードに切り替える予定がある場合、ユーザーは複数のマシンに登録してはいけません。そのようにした場合、複数の登録がリポジトリに同期化された時点で暗号化鍵の不一致が発生し、登録データが消失するおそれがあります。

エンタープライズ・モードでは、Universal Authentication Managerは中央リポジトリと同期します(Universal Authentication Managerは、このリポジトリに登録データを格納し、管理者によってこのリポジトリに預けられたポリシー設定を取得します)。次の点に注意してください。

Universal Authentication Managerは、リポジトリに接続できる場合、各認証および登録操作中に必要に応じてポリシーおよびユーザー登録の変更の同期を取ります。管理者は同期の様々な側面(繰返しのバックグラウンド同期など)を構成できます。

Universal Authentication Managerがリポジトリに接続できない場合でも、それは引き続き機能し、前回成功した同期中に取得したポリシーおよび登録のローカル・コピーを使用します。リポジトリにデプロイされたポリシー更新が有効になるのは、リポジトリへの接続が再確立され、同期が完了した後です。

Universal Authentication Managerをエンタープライズ・モードでデプロイする場合、リポジトリとの同期が適切に構成されてテストが完了するまで、ユーザーはどのログオン方法にも登録しないでください。そうしない場合、同期前の登録データが失われます。

|

警告: エンタープライズ・モードでUniversal Authentication Managerをデプロイしていて、チャレンジ質問ログオン方法をインストールする場合は、「Password Resetとの統合」の説明に従って、Password Resetサーバーで同期を構成する必要があります。それをしない場合は、ネットワーク全体でユーザーがチャレンジ質問方法を登録することも、それを使用して認証を受けることもできなくなります。 |

Universal Authentication Managerをリポジトリと同期させる予定の場合、ベスト・プラクティスとして、ローカル・モードでUniversal Authentication Managerをインストールし、リポジトリの準備が完了し同期設定が構成された後に手動でエンタープライズ・モードに切り替えることをお薦めします(Oracle Enterprise Single Sign-On Suiteインストレーション・ガイドのUniversal Authentication Managerリポジトリの準備に関する説明を参照してください)。

既存のUniversal Authentication Managerインストールをローカル・モードからエンタープライズ・モードに切り替えるには、レジストリ・キーHKLM\Software\Passlogix\UAM\ClientModeにdword値1 (0x00000001)を設定して、マシンを再起動します。

|

警告: 切り替える際は、次を実施します。

|

|

注意: この項の手順を実行する前に、次の点に注意してください。

|

Universal Authentication Managerでポリシーおよび登録データを集中的に格納および管理するには、次の手順を実行してActive Directoryベースのリポジトリを準備し、そのリポジトリと同期するようにUniversal Authentication Managerを構成する必要があります。

ユーザー・グループを割り当てる場合、次の点に注意してください。

使用するユーザー・グループは同じドメイン内に存在する必要があります。

配布グループではなくセキュリティ・グループを使用します。

Universal Authentication Managerは、単一のActive Directoryドメインのみをサポートします。

Logon Managerがすでにインストールされており、Active Directoryベースのリポジトリと同期している場合、Universal Authentication Managerでは、Logon Managerのリポジトリ・コンテナを共有して独自のポリシーおよび設定を格納します。この場合、スキーマを拡張したり、ユーザー・オブジェクトでのデータ格納を有効にする必要はありません。かわりに、次の手順を実行します。

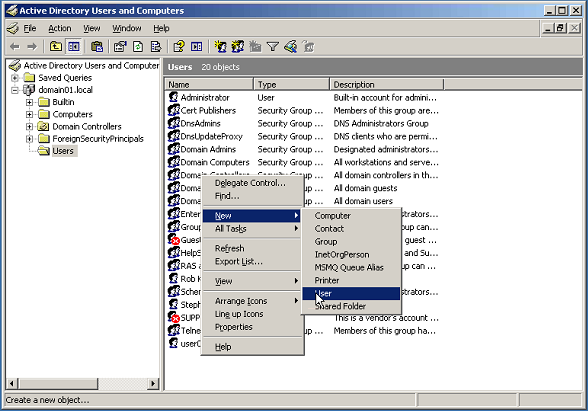

Universal Authentication Managerでリポジトリのデータの読取りと書込みを行うには、そのための実行権限を付与する必要があります。これを行うには、Universal Authentication Managerがそのリポジトリと相互作用するために使用するサービス・アカウントを作成します。このアカウントは、標準のドメイン・アカウント(Domain Usersのメンバー)である必要があり、その他の権限は不要です。

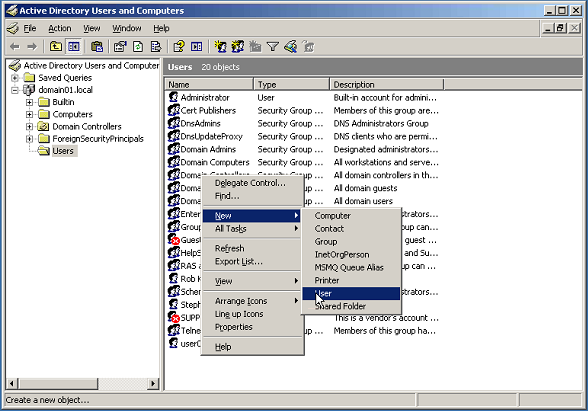

ドメイン・コントローラとして機能しているワークステーションで、「Active Directoryユーザーとコンピューター」を起動します。

「Users」コンテナを右クリックし、「新規作成」 > 「ユーザー」を選択します。ユーザー・アカウントは、Domain Usersグループの通常のメンバーです。

ユーザーまたはグループ・アカウントの名前を入力し(この例では名前はuamservice)、「次へ」をクリックします。

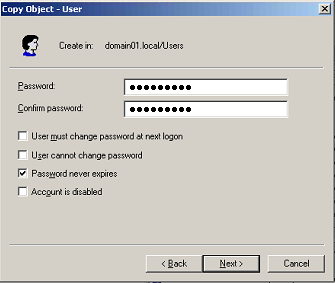

パスワードを入力し、「パスワードを無期限にする」ボックスを選択してから、「ユーザーは次回のログオン時にパスワード変更が必要」ボックスの選択を解除します。

|

注意: スキーマをすでに拡張しているかどうかがわからない場合も、そのまま次の手順を実行してください。スキーマ拡張を複数回実行しても、リポジトリやその内部のデータに問題が発生することはありません。 |

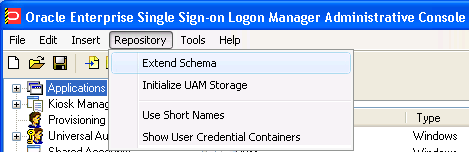

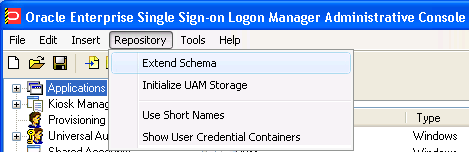

管理コンソールを起動します。

「Repository」メニューから、「Extend Schema」を選択します。

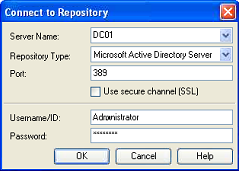

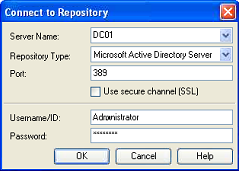

表示される「Connect to Repository」ダイアログで、サーバー名を入力し(この例では名前はDC01)、ドロップダウン・メニューから「Microsoft Active Directory Server」を選択し、「Use secure channel (SSL)」チェック・ボックスを選択し(SSL接続用に環境が構成されている場合)、ポート番号を入力し(この例ではポート389を使用)、ドメインおよびスキーマ管理者権限を持つ管理アカウントのユーザー名/IDとパスワードを入力します。終了したら、「OK」をクリックします。

スキーマを拡張したら、Universal Authentication Managerでリポジトリ内の各ユーザーのuserオブジェクトに登録データを格納可能にする必要があります。そのためには、次の手順を実行します。

|

注意: Logon Managerがすでにインストールされており、リポジトリと同期している場合、このオプションを有効にする必要はありません(すでに有効になっているため)。次の項に進んでください。 |

左側のツリーで、「Repository」ノードを右クリックし、コンテキスト・メニューから「Connect To」を選択します。

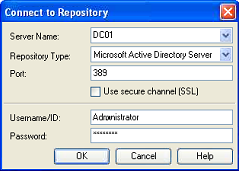

表示される「Connect to Repository」ダイアログで、サーバー名を入力し(この例では名前はDC01)、ドロップダウン・メニューから「Microsoft Active Directory Server」を選択し、「Use secure channel (SSL)」チェック・ボックスを選択し(SSL接続用に環境が構成されている場合)、ポート番号を入力し(この例ではポート389を使用)、ドメインおよびスキーマ管理者権限を持つ管理アカウントのユーザー名/IDとパスワードを入力します。終了したら、「OK」をクリックします。

「Repository」メニューで、「Enable Storing Credentials Under User Object」を選択します。

表示されるプロンプトで、「OK」をクリックします。

表示される確認ダイアログで、「OK」をクリックして終了します。

スキーマが正常に拡張されたら、次の手順を実行します。

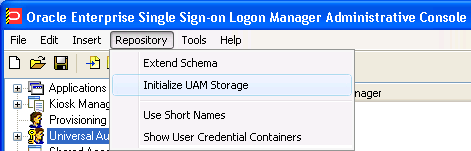

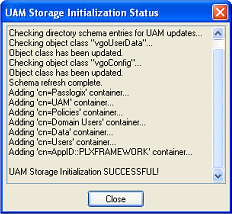

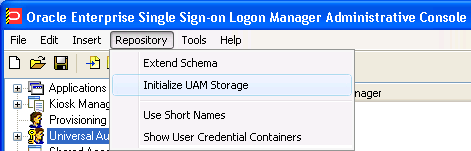

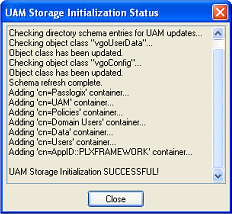

「Repository」メニューに戻って、「Initialize UAM Storage」を選択します。

ドロップダウン・メニューから、前に作成したサーバーを選択します。他のフィールドは自動的に入力されます。

「OK」をクリックします。

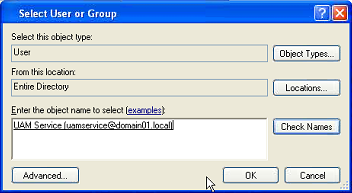

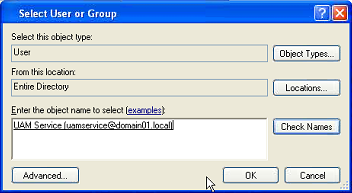

「Select User or Group」ダイアログで、サービス・アカウントの名前を入力し、「Check Names」をクリックします。サービス・アカウント名は自動的に入力されます。

「OK」をクリックして成功メッセージを待機します。

これで、データ構造が作成され、必要な権限が設定されました。この手順でリポジトリに実行される処理の詳細は、次の項を参照してください。

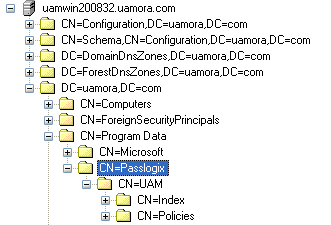

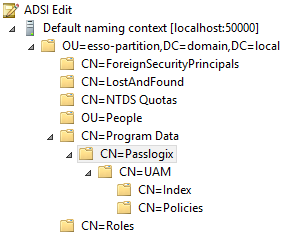

前述の「Initialize UAM Storage」コマンドを起動すると、Universal Authentication Managerによってリポジトリ内で次の処理が行われます。

スキーマを変更して、vgoUserおよびvgoConfigクラスをコンテナ・オブジェクト内に配置できるようにします。

次のように、サブコンテナPoliciesおよびIndexを含むデフォルトのコンテナ構造Program Data/Passlogix/UAMを作成します。

|

注意: indexおよびpoliciesコンテナの内容は絶対に手動で変更しないでください。 |

環境で必要な場合は、コンテナに異なる名前を付けることもできますが、そのカスタム名のコンテナを指すようにすべてのUniversal Authentication Managerクライアント・インスタンスを手動で構成する必要があります。コンテナ名はデフォルトのままにすることを強くお薦めします。

indexコンテナに対する一般的な読取り、書込み、変更および削除権限(およびその親から継承した他のすべての権限)をUniversal Authentication Managerサービス・アカウントに付与して、Universal Authentication Managerサービスがindexコンテナ内のオブジェクトの読取り、作成、変更および削除を実行できるようにします。

一般的な読取り権限(およびその親から継承したすべての権限)をUniversal Authentication Managerサービス・アカウントに付与して、Universal Authentication Managerサービスがpoliciesコンテナ内のオブジェクトを読み取ることができるようにします。

ドメインroot DSEオブジェクトを更新して、ドメイン全体のUserオブジェクトでvgoConfigおよびvGoUserオブジェクトの作成と削除を行う権限をUniversal Authentication Managerサービス・アカウントに付与します。(ユーザー・オブジェクトの場所をカスタムの場所に変更している場合、権限はルートのかわりにターゲット・コンテナで直接設定できます。)

ドメインroot DSEオブジェクトを更新して、ドメイン全体のすべてのvgoConfigオブジェクトに対する一般的な読取り権限をUniversal Authentication Managerサービス・アカウントに付与して、Universal Authentication Managerサービスがリポジトリ内での場所にかかわらずすべてのvgoConfigオブジェクトを読み取ることができるようにします。

これで、Universal Authentication Managerがリポジトリと同期するようにUniversal Authentication Managerを構成する準備が整いました。次の手順を実行します。

管理コンソールを起動します。

左側のツリーで、「Global Agent Settings」 > [TargetSettingsSet>] > 「Synchronization」の順にナビゲートします。

Logon Managerがインストールされてリポジトリと同期していない場合、次のように現在の設定にActive Directoryシンクロナイザの構成ノードを追加します(当てはまらない場合は次の手順に進んでください)。

「Synchronization」ノードを右クリックし、コンテキスト・メニューから「Manage synchronizers」を選択します。

表示されるウィンドウで、「Add」をクリックします。

使用可能なシンクロナイザのリストで、「Active Directory」を選択し、名前としてADEXTと入力して、「OK」をクリックします。

「OK」をクリックしてダイアログを閉じます。「ADEXT」ノードが「Synchronization」ノードの下に表示されます。

次のいずれかを行います。

Logon Managerがインストールされてリポジトリと同期している場合、「Base location(s) for configuration objects」フィールドの値は変更せずに、次の手順に進んでください。

Logon Managerのインストールおよびリポジトリとの同期が行われていない場合、「Base location(s) for configuration objects」フィールドで次の手順を実行します。

チェック・ボックスを選択します。

省略記号(…)ボタンをクリックします。

表示されるウィンドウで、Universal Authentication ManagerのPoliciesコンテナの完全修飾DNを入力します。

「OK」をクリックします。

「Base location(s) for UAM storage index」フィールドで、チェック・ボックスを選択し、省略記号(…)ボタンをクリックし、Indexコンテナの完全修飾されたDNを入力し、「OK」をクリックします。

まだ設定していない場合、「Location to store user credentials」オプションの横にあるチェック・ボックスを選択し、ドロップダウン・リストから「Under respective directory user objects」を選択します。

必要に応じて他の同期設定を構成します(各設定の詳細は、管理コンソールのヘルプを参照してください)。

エンド・ユーザー・ワークステーションに配布するために、設定を.REGファイルにエクスポートします。

「File」メニューで、「Export」を選択します。

表示されるダイアログで、「HKLM Registry Format」をクリックします。

表示される「Save」ダイアログで、適切な場所にナビゲートして.REGファイルの名前を指定し、「Save」をクリックします。

|

注意: コンソールは、32ビット・システムのみと互換性を持つ.REGファイルを生成します。64ビット・システムで.REGファイルをマージする場合、レジストリ・データをレジストリ内の正しい場所にマージするために、使用するインポート・コマンドに/reg:32スイッチをインクルードする必要があります。これを行わない場合、Universal Authentication Managerは機能しません。

例: |

Universal Authentication Managerワークステーションに.REGファイルを配布し、そのWindowsレジストリにマージします。

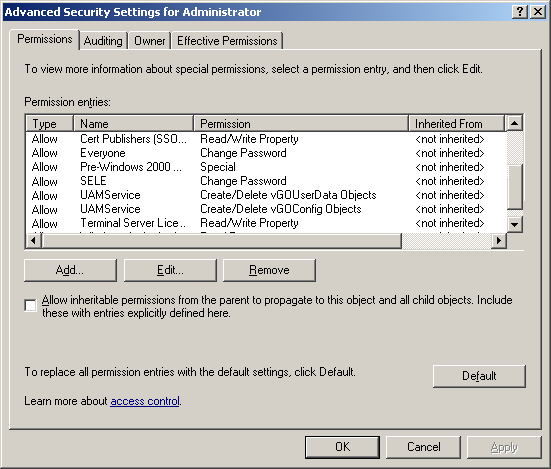

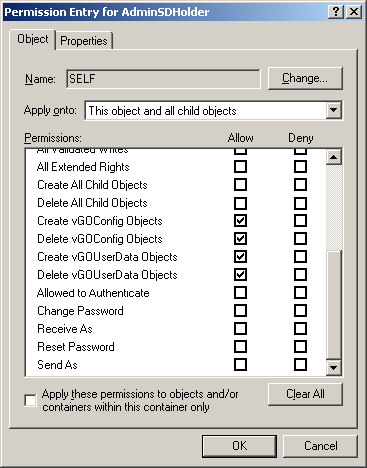

ユーザー・オブジェクトに資格証明を格納するために必要な権限は、ツリー・ルートで付与され、ユーザー・オブジェクトに継承されます。Universal Authentication Managerを、Administratorsなどの保護されたユーザー・グループのメンバーがそれを使用する環境にエンタープライズ・モードでデプロイする場合、vGOUserDataおよびvGOSecretオブジェクトの作成および削除に必要な権限を、Universal Authentication Managerサービス・アカウントにAdminSDHolderオブジェクトを通じて付与する必要があります。

|

注意: Logon ManagerがすでにインストールされてUniversal Authentication Managerが使用している同じリポジトリと同期している場合、これらの権限をAdminSDHolderオブジェクト自体にも付与する必要があります(これは、通常はLogon Managerのデプロイ時に行われています)。この付与は、関連する管理ユーザーの権限リストとAdminSDHolderオブジェクトの権限リストに、SELFとして表示されます。 |

この明示的な権限適用がない場合、AdminSDHolderオブジェクトから制限付きの権限が自動的に継承されるため、管理ユーザーはUniversal Authentication Managerデータをリポジトリに格納できません。その理由は、オブジェクトのACLは、すべての保護されたグループのACLを制御して、デフォルトで権限の継承を禁止するためです。この問題の詳細は、Microsoftヘルプおよびサポート・サイトで参照可能なMicrosoftナレッジ・ベースの記事817433(http://support.microsoft.com/kb/817433)を参照してください。

次の保護されたユーザー・グループは、この問題による影響を受けることがわかっています。

Enterprise Admins

Schema Admins

Domain Admins

Administrators

Account Operators

Server Operators

Print Operators

Backup Operators

Cert Publishers

この特定の問題が存在するかどうかを確認するには、次の手順を実行します。

プライマリ・ドメイン・コントローラにドメイン管理者としてログインします。

「Active Directoryユーザーとコンピューター」MMCスナップインを開きます。

「表示」メニューで、「拡張機能」を選択します。

関連するユーザー・オブジェクトに移動し、右クリックして「プロパティ」を選択します。

表示されるダイアログで、「セキュリティ」タブをクリックします。

「詳細設定」をクリックします。「セキュリティの詳細設定」ダイアログが表示されます。

ダイアログで、次の設定を確認します。

「継承可能なアクセス許可を...」チェック・ボックスの選択が解除されている。

手順6の図で強調表示されている権限がリストに存在しない。

前述の条件が満たされている場合、ユーザー・オブジェクトはディレクトリ・ルートから必要な権限を継承していません。

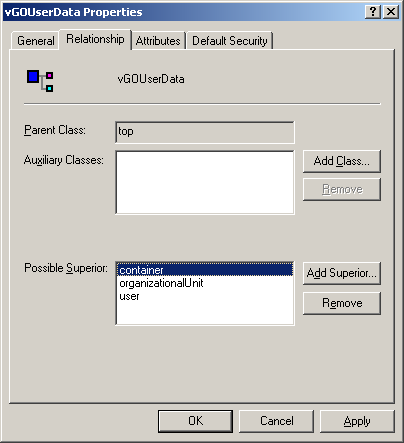

この問題を修正するには、手動でAdminSDHolderオブジェクトのACLを変更して、vGOConfigタイプとvGOUserDataタイプのオブジェクトを作成する権限を付与する必要があります。手順は次のとおりです。

ドメイン管理者としてプライマリ・ドメイン・コントローラにログインします。

Microsoft管理コンソールで、「Active Directoryスキーマ」スナップインを開きます。

左側のツリーで、「クラス」ノードをドリル・ダウンして、「vGOUserData」ノードを見つけます。

「vGOUserData」ノードを右クリックし、コンテキスト・メニューから「プロパティ」を選択します。

表示されたプロパティ・ダイアログで、「関係」タブを選択します。

「上位クラスの追加」ボタンをクリックします。

表示されるダイアログのドロップダウン・リストからコンテナを選択して「OK」をクリックします。コンテナ・クラスが「利用可能な上位クラス」フィールドに表示されます。

Microsoft管理コンソールで、「Active Directoryユーザーとコンピューター」スナップインを開きます。

「表示」メニューで、「拡張機能」を選択します。

「cn=AdminSDHolder,cn=System,dc=domainName,dc=domainSuffix」に存在する「AdminSDHolder」コンテナにナビゲートします。

「AdminSDHolder」コンテナを右クリックして「プロパティ」を選択します。

「プロパティ」ダイアログで、「セキュリティ」タブを選択して「詳細設定」をクリックします。

「セキュリティの詳細設定」ダイアログで、「追加」をクリックします。

「ユーザー、コンピュータまたはグループの選択」ダイアログで、Universal Authentication Managerサービス・アカウントの名前を入力し、「OK」をクリックします。

「アクセス許可エントリ」ダイアログで、次の手順を実行します。

「適用先」ドロップダウン・リストで、「このオブジェクトとすべての子オブジェクト」を選択します。

|

注意: vGOUserDataオブジェクトの作成および削除権限が権限リストに表示されない場合、「適用先」ドロップダウン・リストからかわりとして「ユーザー」オブジェクトを選択します。同様の事例は、異なるバージョンやパッチのActive Directoryと、基礎となるオペレーティング・システム間で発生します。 |

権限リストで、次に示す権限の「許可」チェック・ボックスを選択します。

「OK」をクリックします。

SDプロパゲータ(SDPROP)・プロセスを起動して、ネットワーク全体に即座に変更を伝播します。SDプロパゲータ・プロセスの起動手順については、Microsoftヘルプおよびサポート・サイトで参照可能なMicrosoftナレッジ・ベースの記事251343 (http://support.microsoft.com/kb/251343)を参照してください。

|

注意: この手順で前述の権限を「このオブジェクトのみ」に適用するバージョンがあっても無視してください。これは非推奨であり、現在は前述の手順が優先します。Windows Server 2008 R2を実行している場合、RunProtectAdminGroupsTaskタスクを開始することでSDプロパゲータ・プロセスを起動できます。 |

|

注意: この項の手順を実行する前に、次の点に注意してください。

|

Universal Authentication Managerがポリシーおよび登録データをMicrosoft AD LDS (ADAM)で集中的に格納および管理できるようにするには、次の手順を実行してMicrosoft AD LDS (ADAM)インスタンスを準備し、そのリポジトリと同期するようにUniversal Authentication Managerを構成する必要があります。

AD LDS (ADAM)インスタンスおよびパーティションの作成

AD LDS (ADAM)のデフォルトのネーミング・コンテキストの構成

Universal Authentication Managerサービス・アカウントの作成

スキーマの拡張

Peopleコンテナの作成

Universal Authentication Manager記憶域の初期化

Universal Authentication Managerシンクロナイザの構成

ユーザー・グループを割り当てる場合、次の点に注意してください。

使用するユーザー・グループは同じドメイン内に存在する必要があります。

配布グループではなくセキュリティ・グループを使用してください。

Universal Authentication Managerは、単一のActive Directoryドメインのみをサポートします。

Logon Managerがすでにインストールされており、AD LDS (ADAM)ベースのリポジトリと同期している場合、Universal Authentication Managerでは、Logon Managerのリポジトリ・コンテナを共有して独自のポリシーおよび設定を格納します。このような場合、スキーマの拡張やPeopleコンテナの作成は不要です。かわりに、次の手順を実行します。

Universal Authentication Managerを使用するには、Peopleコンテナがデフォルトの場所にある必要があります。その他の場所(AD LDS (ADAM)パーティションのルート以外の場所など)のPeopleコンテナを使用するようにLogon Managerを構成した場合は、そのコンテナをUniversal Authentication ManagerとLogon Managerで共有することはできません。Universal Authentication Manager用に別個のPeopleコンテナをAD LDS (ADAM)パーティションのルートに作成する必要があります。

すでに実行していない場合は、『ディレクトリ・ベースのリポジトリでのLogon Managerのデプロイ』ガイドのAD LDS (ADAM)インスタンスの作成に関する項の手順に従って、AD LDS (ADAM)インスタンスとパーティションを作成してください。

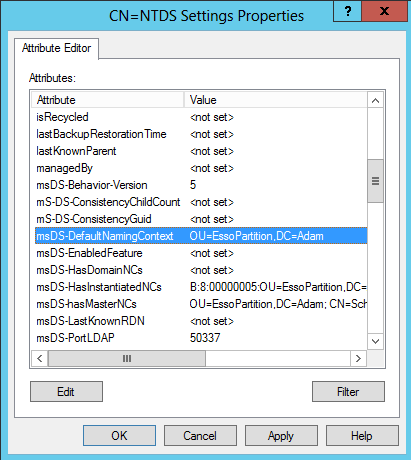

AD LDS (ADAM)インスタンスとパーティションを作成したら、そのインスタンスのデフォルトのネーミング・コンテキストがターゲット・パーティションを指すようにして、Universal Authentication Managerがリポジトリ内のそのデータを見つけることができるようにします。

ADSIEditツール(Microsoft社のWebサイトから入手可能)を起動し、ターゲットAD LDS (ADAM)インスタンスの「構成」コンテキストに接続します。

左側のツリーで、「構成」 > 「CN=Sites」 > 「CN=SiteName」 > 「CN=InstanceName」にナビゲートします。

インスタンス・ノードの下にある「CN=NTDS Settings」子ノードをダブルクリックします。

表示されるプロパティ・ダイアログで、「msDS-DefaultNamingContext」属性を選択し、「編集」をクリックします。

表示されるエディタ・ダイアログで、ターゲットAD LDS (ADAM)パーティションの完全修飾された識別名を入力し、「OK」をクリックして変更内容を保存します。

「OK」をクリックして変更内容を保存し、プロパティ・ダイアログを閉じます。

Windows Services Managerの対応するサービスを再起動することで、影響を受けたAD LDS (ADAM)インスタンスを再起動します。

Universal Authentication Managerでリポジトリのデータの読取りと書込みを行うには、そのための実行権限を付与する必要があります。これを行うには、Universal Authentication Managerがそのリポジトリと相互作用するために使用するサービス・アカウントを作成します。このアカウントは、標準のドメイン・アカウント(Domain Usersのメンバー)である必要があり、その他の権限は不要です。ただし、ターゲットAD LDS (ADAM)インスタンスの「閲覧者」グループにアカウントを追加する必要があります。

ドメイン・コントローラとして機能しているワークステーションで、「Active Directoryユーザーとコンピューター」を起動します。

「Users」コンテナを右クリックし、「新規作成」 > 「ユーザー」を選択します。ユーザー・アカウントは、Domain Usersグループの通常のメンバーです。

ユーザーまたはグループ・アカウントの名前を入力し(この例では名前はuamservice)、「次へ」をクリックします。

パスワードを入力し、「パスワードを無期限にする」ボックスを選択してから、「ユーザーは次回のログオン時にパスワード変更が必要」ボックスの選択を解除します。

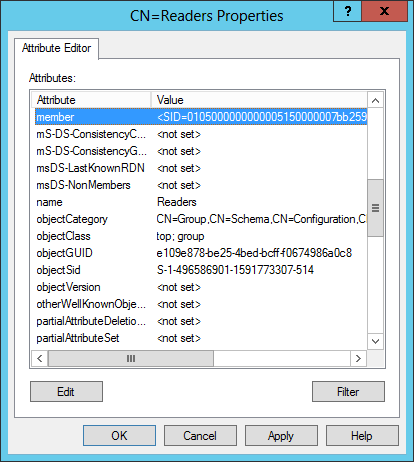

次の手順で、AD LDS (ADAM)インスタンスの「閲覧者」グループにUniversal Authentication Managerサービス・アカウントを追加します。

ADSIEditツール(Microsoft社のWebサイトから入手可能)を起動し、ターゲットAD LDS (ADAM)インスタンスのデータ・パーティションに接続します。

左側のツリーでターゲット・パーティションを展開し、「CN=Roles」ノードを選択します。

右側のペインで、「CN=Readers」の役割をダブルクリックします。

表示されるプロパティ・ダイアログで、次の手順を実行します。

メンバー属性を選択し、「編集」をクリックします。

表示される属性エディタ・ダイアログで、「Windows アカウントの追加」をクリックします。

表示されるダイアログで、Universal Authentication Managerサービス・アカウントの名前を入力し、「名前の確認」をクリックします。

名前の検証に成功したら、「OK」をクリックしてアカウント選択ダイアログを閉じます。

「OK」をクリックして変更内容を保存し、属性エディタ・ダイアログを閉じます。

「OK」をクリックして変更内容を保存し、プロパティ・ダイアログを閉じます。

|

注意: スキーマをすでに拡張しているかどうかがわからない場合も、そのまま次の手順を実行してください。スキーマ拡張を複数回実行しても、リポジトリやその内部のデータに問題が発生することはありません。 |

管理コンソールを起動します。

「Repository」メニューから、「Extend Schema」を選択します。

表示される「Connect to Repository」ダイアログで、サーバー名を入力し、ドロップダウン・メニューから「Microsoft AD LDS (ADAM)」を選択し、「Use secure channel (SSL)」チェック・ボックスを選択し(SSL接続用に環境が構成されている場合)、ポート番号、ドメインおよびスキーマ管理者権限を持つ管理アカウントのユーザー名/IDとパスワードを入力します。終了したら、「OK」をクリックします。

Universal Authentication Managerが登録データをAD LDS (ADAM)に格納できるようにするには、AD LDS (ADAM)パーティションのルートにPeopleという名前のOUを作成する必要があります。このコンテナの名前を変更したり移動したりしないでください。Universal Authentication Managerとの同期が機能しなくなります。

Logon Managerがすでにインストールされてリポジトリと同期していて、Peopleコンテナのカスタムの場所を使用している場合でも、AD LDS (ADAM)パーティションのルートにUniversal Authentication Manager用のPeopleコンテナを作成する必要があります。

AD LDS (ADAM)インスタンスを共有する場合は、Logon ManagerおよびUniversal Authentication Manager用に別個のPeopleコンテナを保持することをお薦めします。

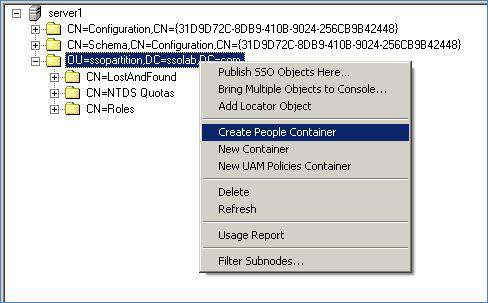

管理コンソールで、ツリー上の「Repository」ノードを選択します。

右側のペインで「Click here to connect」リンクをクリックします。コンソールに「Connect to Repository」ダイアログが表示されます。前の項の手順3で説明した各フィールドに入力し、「OK」をクリックして接続します。

ツリーでターゲットAD LDS (ADAM)インスタンスのルートを右クリックし、コンテキスト・メニューから「Create People Container」を選択します。

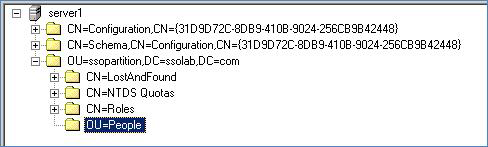

Peopleコンテナが、AD LDS (ADAM)インスタンスのサブツリーのルートに存在するようになったことを確認します。

スキーマを正常に拡張したら、次の手順を実行します。

「Repository」メニューに戻って、「Initialize UAM Storage」を選択します。

ドロップダウン・メニューから、前に作成したサーバーを選択し、「OK」をクリックします。(他のフィールドは自動的に入力されます。)

「Select User or Group」ダイアログで、サービス・アカウントの名前を入力し、「Check Names」をクリックします。サービス・アカウント名は自動的に入力されます。

「OK」をクリックして成功メッセージを待機します。

これで、データ構造が作成され、必要な権限が設定されました。この手順でリポジトリに実行される処理の詳細は、次の項を参照してください。

前述の「Initialize UAM Storage」コマンドを起動すると、Universal Authentication Managerによってリポジトリ内で次の処理が行われます。

スキーマを変更して、vgoUserおよびvgoConfigクラスをコンテナ・オブジェクト内に配置できるようにします。

次のように、サブコンテナPoliciesおよびIndexを含むデフォルトのコンテナ構造Program Data/Passlogix/UAMを作成します。

|

注意: indexおよびpoliciesコンテナの内容は絶対に手動で変更しないでください。 |

環境で必要な場合は、コンテナに異なる名前を付けることもできますが、そのカスタム名のコンテナを指すようにすべてのUniversal Authentication Managerクライアント・インスタンスを手動で構成する必要があります。コンテナ名はデフォルトのままにすることを強くお薦めします。

indexコンテナに対する一般的な読取り、書込み、変更および削除権限(およびその親から継承した他のすべての権限)をUniversal Authentication Managerサービス・アカウントに付与して、Universal Authentication Managerサービスがindexコンテナ内のオブジェクトの読取り、作成、変更および削除を実行できるようにします。

一般的な読取り権限(およびその親から継承したすべての権限)をUniversal Authentication Managerサービス・アカウントに付与して、Universal Authentication Managerサービスがpoliciesコンテナ内のオブジェクトを読み取ることができるようにします。

AD LDS (ADAM)パーティションのルートDSEオブジェクトを更新して、AD LDS (ADAM)パーティション全体のUserオブジェクトでvgoConfigおよびvGoUserオブジェクトの作成と削除を行う権限を、Universal Authentication Managerサービス・アカウントに付与します。(ユーザー・オブジェクトの場所をカスタムの場所に変更している場合、権限はルートのかわりにターゲット・コンテナで直接設定できます。)

AD LDS (ADAM)パーティションのルートDSEオブジェクトを更新して、AD LDS (ADAM)パーティション全体のすべてのvgoConfigオブジェクトに対する一般的な読取り権限をUniversal Authentication Managerサービス・アカウントに付与して、Universal Authentication Managerサービスがリポジトリ内での場所にかかわらずすべてのvgoConfigオブジェクトを読み取ることができるようにします。

これで、Universal Authentication Managerがリポジトリと同期するようにUniversal Authentication Managerを構成する準備が整いました。次の手順を実行します。

管理コンソールを起動します。

左側のツリーで、「Global Agent Settings」 > [TargetSettingsSet>] > 「Synchronization」の順にナビゲートします。

Logon Managerがインストールされてリポジトリと同期していない場合、次のように現在の設定にAD LDS (ADAM)シンクロナイザの構成ノードを追加します(当てはまらない場合は次の手順に進んでください)。

「Synchronization」ノードを右クリックし、コンテキスト・メニューから「Manage synchronizers」を選択します。

表示されるウィンドウで、「Add」をクリックします。

使用可能なシンクロナイザのリストで、「Microsoft AD LDS (ADAM)」を選択し、名前としてADAMSyncExtと入力して、「OK」をクリックします。

「OK」をクリックしてダイアログを閉じます。「ADAMSyncExt」ノードが「Synchronization」ノードの下に表示されます。

Logon Managerがインストールされてリポジトリと同期している場合、「Servers」、「SSL」または「Base location(s) for configuration objects」フィールドの値は変更せずに、次の手順に進んでください。

Logon Managerがインストールされてリポジトリと同期していない場合、次の手順を実行します。

「Servers」フィールドで、チェック・ボックスを選択します。

省略記号(…)ボタンをクリックします。

表示されるウィンドウで、AD LDS (ADAM)の各インスタンスの完全なアドレスとポートを1行に1つずつ、server:portという形式で入力します。

「OK」をクリックします。

「Base location(s) for configuration objects」フィールドで、チェック・ボックスを選択します。

省略記号(…)ボタンをクリックします。

表示されるウィンドウで、Universal Authentication ManagerのPoliciesコンテナの完全修飾DNを入力します。

「OK」をクリックします。

ご使用の環境でSSLを使用していない場合、「SSL」フィールドの横にあるチェック・ボックスを選択し、ドロップダウン・フィールドから「No」を選択します。ご使用の環境を最大限に保護するために、SSLの使用を強くお薦めします。

「Base location(s) for UAM storage index」フィールドで、チェック・ボックスを選択し、省略記号(…)ボタンをクリックし、Indexコンテナの完全修飾されたDNを入力し、「OK」をクリックします。

「Prepend Domain」フィールドで、チェック・ボックスを選択し、ドロップダウン・メニューから「Yes」を選択します。

必要に応じて他の同期設定を構成します(各設定の詳細は、コンソールのヘルプを参照してください)。

エンド・ユーザー・ワークステーションに配布するために、設定を.REGファイルにエクスポートします。

「File」メニューで、「Export」を選択します。

表示されるダイアログで、「HKLM Registry Format」をクリックします。

表示される「Save」ダイアログで、適切な場所にナビゲートして.REGファイルの名前を指定し、「Save」をクリックします。

|

注意: コンソールは、32ビット・システムのみと互換性を持つ.REGファイルを生成します。64ビット・システムで.REGファイルをマージする場合、レジストリ・データをレジストリ内の正しい場所にマージするために、使用するインポート・コマンドに/reg:32スイッチをインクルードする必要があります。これを行わない場合、Universal Authentication Managerは機能しません。

例: |

Universal Authentication Managerワークステーションに.REGファイルを配布し、そのWindowsレジストリにマージします。

そのプライマリ・ログオン方法としてUniversal Authentication Managerを使用するには、Logon Managerを構成できます。Universal Authentication ManagerとLogon Managerバージョン11.1.2との統合がサポートされています。

Universal Authentication ManagerインストーラがLogon Managerがインストール済であることを検出すると、Universal Authentication Managerオーセンティケータのカスタム設定オプションが表示され、Logon Managerとの統合が可能になるオーセンティケータのインストールを選択できるようになります。インストールの詳細は、Oracle Enterprise Single Sign-On Suiteインストレーション・ガイドを参照してください。

Universal Authentication Managerチャレンジ質問ログオン方法では、Password Resetを使用して、データの登録Universal Authentication Managerを介してユーザーによって登録された質問および回答を格納でき(既存のPassword Reset登録は、Universal Authentication Managerでは使用できません)、データ登録の移植性を提供します。また、Password Resetとの同期では、Password Resetによって、異なるユーザーやグループおよび各質問の重み付けの個々のカスタマイズに使用可能な質問に対する制御ができます。

Universal Authentication ManagerとPassword Resetを統合するよう構成するには、次の操作を実行する必要があります。

チャレンジ質問ログオン方法がまだインストールされていない場合は、インストールします。手順については、Oracle Enterprise Single Sign-On Suite Plusインストレーション・ガイドを参照してください。

Oracle Enterprise Single Sign-On Suiteインストレーション・ガイドの説明に従って、Password Resetをインストールして構成します。

Password Reset同期URLを取得します。このURLのフォーマットは、次のようになります。

https://hostname:port/ vGOSelfServiceReset/WebServices/Synchronization.asmx

Universal Authentication Managerを構成して、次の項で説明されるように、Password Resetと同期します。

Password Reset内で説明されるように、チャレンジ質問を構成します。詳細は、Password Resetのドキュメントを参照してください。

Universal Authentication Managerを介して、チャレンジ質問ログオン方法を登録することで、ユーザーに、質問を選択して、回答を提供するよう指示します(既存のPassword Reset登録は、Universal Authentication Managerで使用できません)。

Universal Authentication Managerで、認証にPassword Reset質問および回答を使用するよう構成するには、次を実行します。

管理コンソールを起動します。

「Global Agent Settings」ノードの下で、変更する設定のセットへナビゲートするか、必要に応じてロードします。

「Password Reset」ノードにナビゲートして、選択します。

右側のペインで、「Password Reset synchronization URL」オプションの横にあるチェック・ボックスを選択し、適切なURLを次のフォーマットで入力します。

https://hostname:port/ vGOSelfServiceReset/WebServices/Synchronization.asmx

|

注意: SSL接続のPassword Resetデプロイメントを構成していない場合、https://をhttp://に置換します。 |

エンド・ユーザー・マシンへの配布用に、.REGファイルへ設定をエクスポートします。

「File」メニューで、「Export」を選択します。

表示されるダイアログで、「HKLM Registry Format (.REG)」をクリックします。

表示される「Save」ダイアログで、目的のターゲットの場所にナビゲートして、説明的なファイル名を入力して、「Save」をクリックします。

|

注意: コンソールは、32ビット・システムのみと互換性を持つ.REGファイルを生成します。64ビット・システムで.REGファイルをマージしている場合、マージされたレジストリ・データをレジストリ内の正しい場所に移動するために、次のコマンドを実行する必要があります(これを行わない場合、Universal Authentication Managerは機能しません)。

|

.REGファイルをエンド・ユーザー・マシンに配布して、各マシンのWindowsレジストリにマージします。

キオスク環境でKiosk Managerセッションをロックおよびロック解除するための認証メカニズムとして、Universal Authentication Managerを使用できます。

この手順の各ステップでは、Universal Authentication ManagerとKiosk Managerを統合するために必要な最小構成のみを説明します。ご使用の環境では、Kiosk Managerのより包括的な構成が必要になる場合があります。

Universal Authentication ManagerとKiosk Managerを統合するよう構成するには、次の手順を実行する必要があります。

Oracle Enterprise Single Sign-On Suiteインストレーション・ガイドの説明に従って、Logon ManagerおよびKiosk Managerをインストールして構成します。Kiosk Managerを構成する際に、厳密認証環境の手順に従って、Universal Authentication Managerが厳密認証アプリケーションとなるようにする必要があります。

Oracle Enterprise Single Sign-On Suiteインストレーション・ガイドの説明に従ってUniversal Authentication Managerをインストールします。Windows XPの場合のみ、現在のGINAを保持するか、置き換えることを求められたら、「Keep Current GINA」オプションを選択する必要があります。

「Logon Managerとの統合」の説明に従って、Logon Managerのデフォルトのログオン方法としてUniversal Authentication Managerを設定します。

「Microsoft Active Directoryと同期するためのUniversal Authentication Managerの構成」の説明に従って、リポジトリと同期するようにUniversal Authentication Managerを構成します。

次のセクションの説明に従ってKiosk Managerを構成します。

Universal Authentication Managerを介してセッションのロックおよびロック解除を実行できるようにKiosk Managerを構成するには、次の手順を実行します。

Kiosk Managerの厳密認証の動作を、次のように構成します。

管理コンソールを起動します。

「Global Agent Settings」 > 「[TargetSettingsSet]」 > 「Kiosk Manager」にナビゲートします。

「Cached Credentials」セクションで、「Use Cached Credentials」オプションの横にあるチェック・ボックスを選択し、ドロップダウン・メニューから「No」を選択します。

「Strong Authentication」セクションで、「Monitor for device events」オプションの横にあるチェック・ボックスを選択し、ドロップダウン・メニューから「Always」を選択します。

「Prepopulate on Startup」オプションの横のチェック・ボックスを選択し、ドロップダウン・メニューから「Always」を選択します。

(オプション) Universal Authentication Managerトークンが削除されるときにKiosk Managerセッションをロックしない場合、「Lock session on ESSO-UAM token removal」オプションの横にあるチェック・ボックスを選択し、ドロップダウン・メニューから「No」を選択します。(デフォルトでは、トークンの削除でセッションがロックされます。)

Logon Managerを構成して、停止時にユーザーのローカル・キャッシュを消去します。

「Global Agent Settings」 > 「[TargetSettingsSet]」 > 「Synchronization」にナビゲートします。

「Delete Local Cache」オプションの横のチェック・ボックスを選択し、ドロップダウン・メニューから「Yes」を選択します。

次のようにKiosk Managerのユーザー・インタフェースの動作を構成します。

「Global Agent Settings」 > 「[TargetSettingsSet]」 > 「User Experience」 > 「Application Response」にナビゲートします。

「Respond to hidden and minimized windows」オプションの横にあるチェック・ボックスを選択し、ドロップダウン・メニューから「No」を選択します。

Universal Authentication Managerが必要とするKiosk Managerセッション・ステートを構成します。左側のツリーで、Kiosk Manager(最上位、グローバル・エージェント設定の下ではなく)ノードを展開します。

「KM Session Locked」イベントのアクションおよびセッション・ステートを構成します。

「Session States」サブノードを選択します。

「Add」をクリックし、名前としてKMS_Lockedを入力します。

「Events」タブを選択します。

「Session End」イベントの選択を解除します。

「Session Locked」イベントを選択します。

「Authenticators」タブを選択します。

「Universal Authentication Manager authenticator」とその個々のアダプタをすべて選択します。

「Actions」タブを選択します。

「Add」をクリックします。

名前としてKMA_Lockedを入力し、「Run List」オプションを選択し、「OK」をクリックします。

「.NET API」ラジオ・ボタンを選択し、フィールドに次の値を入力します。

Assembly: ESSO-LM_Install_Directory \AUI\UAMAuth\KioskSessionChange.dll

Class: CSessionStateChangeHandler

Method: SessionLocked

KMの「Before Session Unlocked」イベントのアクションおよびセッション・ステートを構成します。

「Session States」サブノードを選択します。

「Add」をクリックし、名前としてKMS_IsUnlockingを入力します。

「Events」タブを選択します。

「Session End」イベントの選択を解除します。

「Before Session Unlocked」イベントを選択します。

「Authenticators」タブを選択します。

「Universal Authentication Manager authenticator」とその個々のアダプタをすべて選択します。

「Actions」タブを選択します。

「Add」をクリックします。

名前としてKMA_IsUnlockingを入力し、「Run List」オプションを選択し、「OK」をクリックします。

「.NET API」ラジオ・ボタンを選択し、フィールドに次の値を入力します。

Assembly: ESSO-LM_Install_Directory \AUI\UAMAuth\KioskSessionChange.dll

Class: CSessionStateChangeHandler

Method: BeforeSessionUnlocked

リポジトリに変更を公開します。

この項では、ポリシーを使用する際に実行できる次のタスクについて説明します。

新しいUniversal Authentication Managerポリシーを作成するには、次のいずれかを実行します。

左側のペインで「Universal Authentication Manager」をクリックします。右側のペインで画面の下部にある「Add Policy」をクリックします。

または

左側のペインで「Universal Authentication Manager」を展開し、「Policies」を選択します。画面下部にある「Add」ボタンをクリックします。

または

左側のペインで「Universal Authentication Manager」または「Policies」を右クリックし、「New Policy」を選択します。

または

「Insert」メニューから、「UAM Policy」を選択します。

ダイアログが開き、ポリシーに名前を付けように求められます。ポリシーの名前を入力し、「OK」をクリックします。「Policies」ノードを展開すると、ここで作成したポリシーが表示されます。

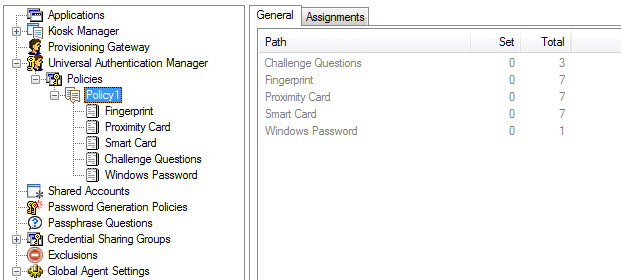

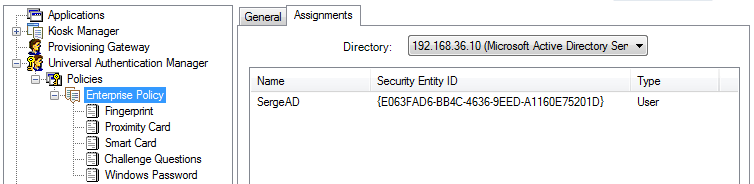

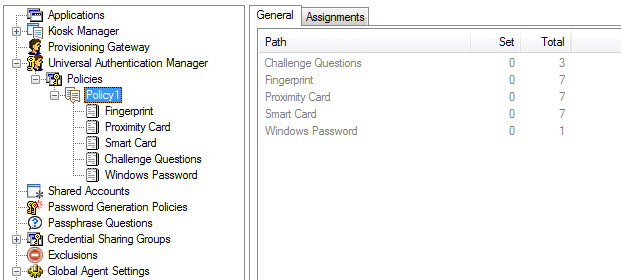

ポリシーの名前をクリックすると、右側のペインに「General」と「Assignments」の2つのタブが表示されます。

選択されたポリシーの「General」タブでは、そのポリシーのログオン方法に構成された設定の数を確認できます。具体的には、このタブには次の情報が表示されます。

Path。一連の関連する設定を構成する各ログオン方法の名前。

Set。構成された設定の数。

Total。ログオン方法ごとの設定の合計数

Add Notes。このポリシーに関するメモを書き留める場合は、「Notes」ダイアログを起動します。

設定が構成された後、左側のペインでポリシーを再選択すると、変更された「General」タブでの設定のサマリーが表示されます。列のテキストの色が変わり、ポリシーの変更箇所が強調されます。

選択したポリシーの「Assignments」タブから、このポリシーを適用する特定のユーザーやユーザー・グループにポリシーを割り当てることができます。

ポリシーの割当てに関する詳細情報および制限事項については、「ポリシーへのユーザーおよびグループの割当て」を参照してください。

Universal Authentication Managerでは、多数のログオン方法を使用した登録がサポートされており、ユーザーは資格証明を登録することができます。ポリシーを作成する際に、次を指定します。

ログオン方法を有効にするかどうか。

ユーザーに登録を求めるかどうか。

登録が必要な場合は、登録の猶予期間があるかどうかと、その猶予期間の長さ。

各ログオン方法に固有の他の設定。

Universal Authentication Manager管理者は、管理コンソールを使用すると、一か所から複数のUniversal Authentication Managerポリシー設定を構成し、適用することができます。管理コンソールには、管理者がポリシーを構成できるUniversal Authentication Manager機能が含まれています。ポリシーは、Active Directoryドメインに接続されたワークステーションにログオンするActive Directoryユーザーの権限、制限事項および登録とログオン・ルールの実施を制御します。作成する各ポリシーには、ユーザーとユーザー・グループに適用できる、Universal Authentication Managerを使用するための条件の一意のセットが含まれます。

左側のペインの「Universal Authentication Manager」の下で、「Policies」を選択します。右側のペインに、次のアイテムが表示されます。

Policy Name。ポリシーに指定する名前。

Items Set。そのポリシーに構成された設定の数または詳細。

Total Items。構成に利用できる設定の合計数。

Add。新しいポリシーを作成するには、このボタンをクリックします。

Delete。リストからポリシーを削除するには、このボタンをクリックします。

ログオン方法の設定の詳細は、次を参照してください。

|

注意: セキュリティのベスト・プラクティスとして、ユーザーのポリシーの構成および適用は管理者が行い、ユーザー自身が自分の設定を構成しないようにすることをお薦めします。管理者がユーザーのポリシーを定義しない場合、ユーザーは自分自身の設定を定義および変更できます。 |

この項では、すべてのログオン方法に適用されるポリシーについて説明します。特定のログオン方法に固有のポリシーについては、特定のログオン方法の設定に関する項を参照してください。

ログオン方法の有効化ポリシーは、管理者またはユーザーがインストール済のUniversal Authentication Managerログオン方法を無効化できるようになる、ログオン方法ごとのポリシーです。

このポリシーはすべてのログオン方法に個々に適用され、各ログオン方法がそれ固有の値を持つことになります。

エンタープライズ・モードでのログオン方法の有効化ポリシーの設定は、管理ポリシーのみです。これは、このポリシーがUniversal Authentication Manager設定では決して表示されないことを意味します。

ローカル・モードでのログオン方法の有効化ポリシーの設定は、エンド・ユーザー・ポリシーの設定です。「Settings」タブからポリシー設定を直接管理できます。

他のどのログオン方法も登録しない場合、Universal Authentication ManagerはWindowsパスワード認証を自動的に有効にします。

これは、組込みの動作であり、特に構成の必要はありません。たとえば、ログオン方法の有効化ポリシーを通じてWindowsパスワードを無効にしてあったときに、ユーザーが他の1つ以上の方法に登録されていない場合、ログオン、再認証およびロック解除に関して1つのパスワードが許可されます。

|

警告: ユーザーが他の1つ以上の方法に登録されていても、それらの方法(およびパスワード)がすべて無効になっている場合、そのユーザーはロックアウトされます。管理者は、管理コンソールでログオン方法の有効化ポリシーを再度構成することによって、これを修正する必要があります。 |

ログオン方法の有効化ポリシーを公開する前に、次の操作を行います。

システムに管理コンソールをインストールする必要があります。

エンド・ユーザーのシステムにUniversal Authentication Managerをエンタープライズ・モードでインストールする必要があります。

エンド・ユーザーのシステムに有効化されたログオン方法をインストールする必要があります。

リポジトリと同期するように、エンド・ユーザーのシステムを構成する必要があります。

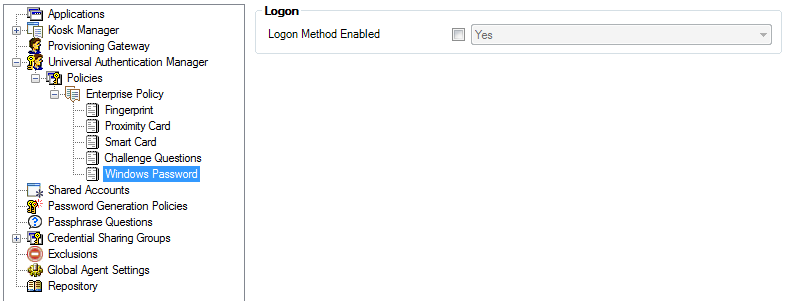

ポリシーを構成するには、次の手順を実行します。

管理コンソールを起動します。

新しいUniversal Authentication Managerポリシーを作成するか、変更する既存のポリシーを選択します。

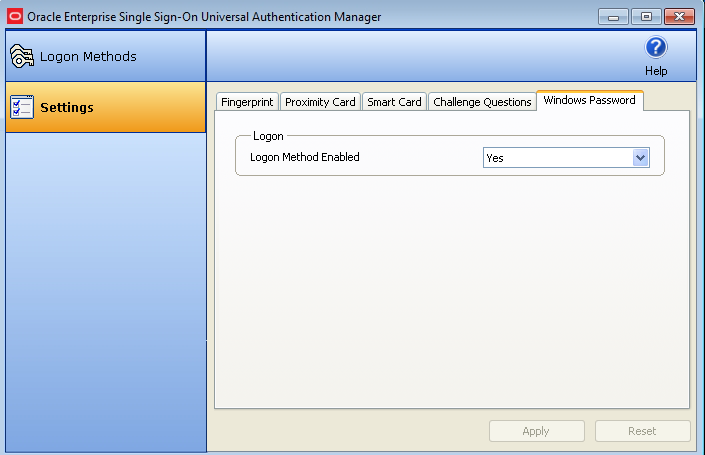

「Logon Method Enabled」の値に「Yes」または「No」を設定することで、各ログオン方法を有効または無効にします。

新規または変更済のUniversal Authentication Managerポリシーを、リポジトリ内のユーザーまたはユーザー・グループのUAM記憶域コンテナに公開して、Universal Authentication Managerがそのポリシーをエンド・ユーザーに適用するようにします。

Universal Authentication Managerは、エンド・ユーザーのUniversal Authentication Managerポリシーを同期させます。

ログオン方法の「Logon Method Enabled」を「No」に構成した場合、次のようになります。

このログオン方法は、「Logon Methods」タブにステータスが「DISABLED」として表示されます。ユーザーがこのグオン方法で登録されるかぎり、そのユーザーが実行できるアクションは削除だけです。他のどの登録アクション(登録または変更)も、実行できません。

エンタープライズ・モードでは、ログオン方法は「Settings」タブに表示されます。すべてのポリシー設定は無効になり、ログオン方法の有効化ポリシーの設定は表示されません。

ローカル・モードでは、ログオン方法は「Settings」タブに表示されます。ログオン方法の有効化ポリシーの設定は有効になり、他のすべてのポリシー設定は無効になります。

ユーザーは、そのログオン方法を使用してワークステーションにログオンしたり、登録することは許可されません。無効化されたログオン方法でログオンを試みると、エラー・メッセージが表示されます。

ユーザーはそのログオン方法を使用して再度認証を受けることはできないため、そのログオン方法が認証オプションとして表示されることはありません。パスワード認証がログオン、ロック解除、および再認証に対して有効になります(これらが他の方法に登録されない場合)。

登録プロンプトは、特定のログオン方法に関してエンド・ユーザーに資格証明の登録を求めるかどうか、登録が任意と必須のどちらかを制御する、ログオン方法ごとのポリシーです。これは、登録をサポートするすべてのログオン方法(Windowsパスワード以外)に適用され、各ログオン方法がそれ専用の値を持つことになります。オプションは、次のとおりです。

Never。ユーザーは、そのログオン方法で登録を求められることはありません。

Optional (デフォルト)。システムにログオンするたびに、およびUniversal Authentication Managerを起動するたびに、ユーザーはそのログオン方法に登録するように求められます。

Required。ユーザーは、このログオン方法に登録することを求められます。猶予期間がない場合、または代替ログオン方式(Windowsパスワードなど)が有効でない場合、ユーザーはこのログオン方法に登録しないかぎり、システムにログオンできません。

|

注意: 「Required」オプションを使用する場合は注意してください。指紋、近接型カードおよびスマート・カードによるログオン方法には追加のハードウェアが必要になるため、これらの方法のいずれかが必須と構成されていて、必要なハードウェアがログオン時に使用できない場合、または機能しない場合に、ユーザーがログオンできないことがあります。このような状況で影響を受ける可能性のあるユーザーに対しては、猶予期間または任意の登録を構成することを強くお薦めします。 |

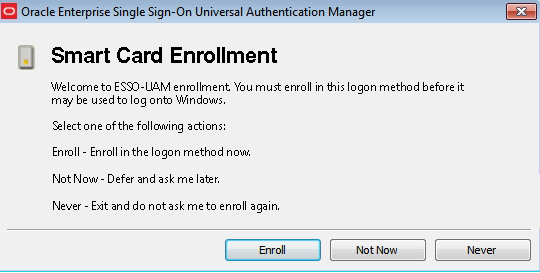

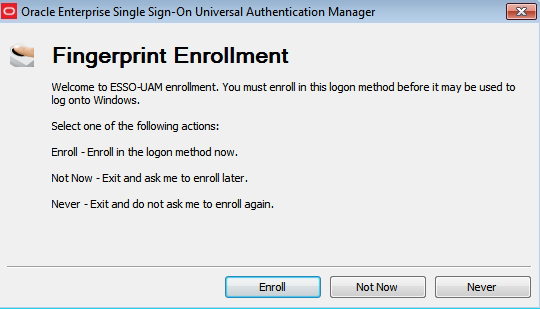

複数のログオン方法が任意または必須に設定されている場合、ユーザーは各ログオン方法の登録を連続的に求められます。各ログオン方法に登録するように求められた場合、ユーザーは次のオプションから選択できます。

Enroll。この時点でログオン方法に登録します。

Not Now。いったん終了し、後で登録を求められます。登録が必須で、猶予期間が設定されていない場合、このオプションは存在しません。

Never。登録を終了し、再度登録を求められないようにします。このオプションは、ポリシーで「Optional」が設定されている場合にのみ、存在します。

このポリシーは、猶予期間ポリシーと連携して機能します。登録プロンプトを「Required」に設定し、猶予期間を設定すると、エンド・ユーザーのシステムへのアクセスをすぐに制限することなく、特定のログオン方法への登録を求めることができます。エンド・ユーザーが登録を延期できる、適切な日数を構成できます。

登録プロンプト・ポリシーの設定は、管理エンタープライズ・ポリシーのみです。管理コンソールでのみポリシー設定を編集できます。

|

注意: 登録猶予期間は、ローカル・モードでも、エンタープライズ・モードでも、Universal Authentication Managerではユーザー設定として表示されません。デフォルト値は0(ゼロ)であり、エンタープライズ・モードでポリシーによってオーバーライドされる場合があります。 |

登録プロンプト・ポリシーを公開する前に、次の操作を行います。

システムに管理コンソールをインストールする必要があります。

エンド・ユーザーのシステムにUniversal Authentication Managerをエンタープライズ・モードでインストールする必要があります。

エンド・ユーザーのシステムに目的のログオン方法をインストールする必要があります。

リポジトリと同期するように、エンド・ユーザーのシステムを構成する必要があります。

ポリシーを構成するには、次の手順を実行します。

管理コンソールを起動します。

新しいUniversal Authentication Managerポリシーを作成するか、変更する既存のポリシーを選択します。

各ログオン方法の「Enrollment Prompt」の値を、「Never」、「Optional」または「Required」に設定します。

ポリシーをユーザーまたはグループに割り当てるか、「ポリシーの公開」の説明に従ってリポジトリにそれを公開します。

Universal Authentication Managerは、リポジトリとの次の同期中にポリシーを適用します。

登録猶予期間はログオン方法ごとのポリシーであり、ログオン方法の登録プロンプトが必須として構成されているときに、エンド・ユーザーが構成された日数(猶予期間)だけ、必要な登録を延期することができます。これは、登録をサポートするすべてのログオン方法(Windowsパスワード以外)に個々に適用され、各ログオン方法がそれ専用の値を持つことになります。

エンド・ユーザーのワークステーションへのアクセスをすぐに制限することなく、特定のログオン方法への登録を求めることができます。エンド・ユーザーが登録を延期できる、適切な日数を構成できます。

登録猶予期間ポリシーの設定は、管理エンタープライズ・クライアント・ポリシーのみです。管理コンソールでのみポリシー設定を編集できます。

猶予期間は、0日(猶予なし)から365日の範囲で指定できます。

|

注意: 登録猶予期間は、ローカル・モードでも、エンタープライズ・モードでも、Universal Authentication Managerではユーザー設定として表示されません。デフォルト値は0(ゼロ)であり、エンタープライズ・モードでポリシーによってオーバーライドされる場合があります。 |

システムに管理コンソールをインストールする必要があります。

エンド・ユーザーのシステムにUniversal Authentication Managerをエンタープライズ・モードでインストールする必要があります。

エンド・ユーザーのシステムに目的のログオン方法をインストールする必要があります。

リポジトリと同期するように、エンド・ユーザーのシステムを構成する必要があります。

ポリシーを構成するには、次の手順を実行します。

管理コンソールを起動します。

新しいUniversal Authentication Managerポリシーを作成するか、変更する既存のポリシーを選択します。

最小限、目的のログオン方法に対して次のポリシーを有効にして構成します。

登録猶予期間に0(ゼロ)より大きい値を設定します。

登録プロンプトに「Required」を設定します。

ポリシーをユーザーまたはグループに割り当てるか、「ポリシーの公開」の説明に従ってリポジトリにそれを公開します。

Universal Authentication Managerは、リポジトリとの次の同期中にポリシーを適用します。

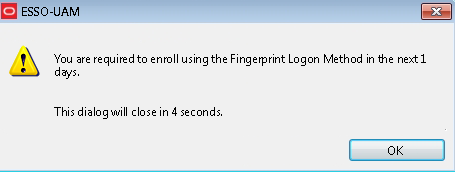

次回のシステム・ログオン時に、目的のログオン方法を使用すると、登録までの日数が設定されていることがユーザーに表示されます。

ユーザーが「Not Now」をクリックすると、メッセージ・ボックスが表示され、猶予期間があと何日残されているかが示されます。

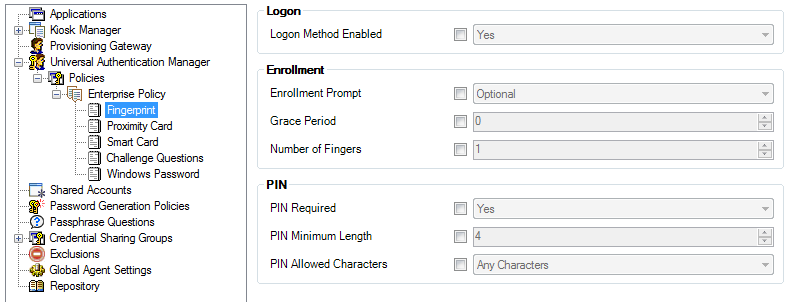

ポリシーに「Fingerprint」を選択すると、使用可能なすべての指紋設定が提示されます。デフォルトですべての設定が無効になり、デフォルト値に設定されます。設定を変更するには、設定の横にあるチェック・ボックスを選択して値を構成します。

次の設定を構成できます。

| コントロール | 機能 |

|---|---|

| Logon Method Enabled | ログオン方法を有効または無効にできます。このポリシー設定は、エンド・ユーザーが使用できるログオン方法を具体的に制御することによって、セキュリティを強化します。

オプション:

「No」を選択すると、エンド・ユーザーはこのログオン方法を使用してワークステーションにログオンまたは登録することを許可されません。ユーザーが無効化されたログオン方法でログオンを試みると、エラー・メッセージが表示されます。 |

| Enrollment Prompt | ユーザーに登録を求めるかどうか、登録が任意または必須であるかを制御します。

オプション:

|

| Grace Period | エンド・ユーザーは、構成された日数(猶予期間)だけ、必要な登録を延期できます。

管理者は、エンド・ユーザーのワークステーションへのアクセスをすぐに制限することなく、目的のログオン方法への登録を求めることができます。管理者は、エンド・ユーザーが登録を延期できる、適切な日数を構成できます。 次の条件のいずれかを満たす場合、登録猶予期間は無効になります。

デフォルトは0です。最大猶予期間は、365日です。 |

| Number of Fingers | ユーザーが登録する必要のある指の数を指定します。このポリシーはユーザーに、登録時に、指定された数の指サンプルを登録することを求めます。デフォルトは1です。 |

| PIN Required | 認証を受けるためにPINを送信する必要があるかどうかを指定します。選択肢は「Yes」(デフォルト設定)または「No」です。 |

| PIN Minimum Length | PINで許容される最小文字数。可能な値は、4から16文字(デフォルト設定は4文字)です。 |

| PIN Allowed Characters | PINで使用できる文字タイプを制限します。選択肢は、数字のみ、英数字または任意の文字(デフォルト設定)です。 |

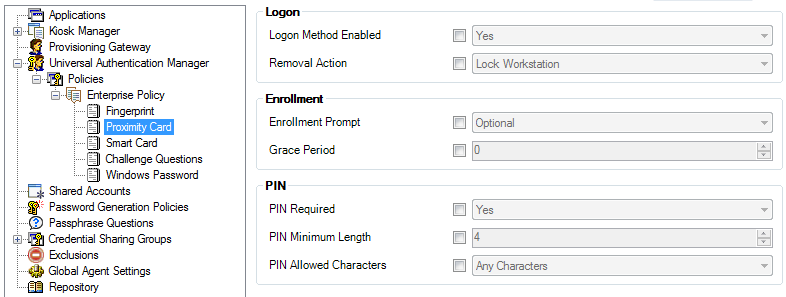

ポリシーに「Proximity Card」を選択すると、使用可能なすべての近接型カードの設定が提示されます。デフォルトですべての設定が無効になり、デフォルト値に設定されます。設定を変更するには、設定の横にあるチェック・ボックスを選択して値を構成します。

次の設定を構成できます。

| コントロール | 機能 |

|---|---|

| Logon Method Enabled | 管理者がログオン方法を有効または無効にできます。このポリシー設定は、エンド・ユーザーが使用できるログオン方法を具体的に制御することによって、セキュリティを強化します。

オプション:

「No」を選択すると、エンド・ユーザーはこのログオン方法を使用してワークステーションにログオンまたは登録することを許可されません。ユーザーが無効化されたログオン方法でログオンを試みると、エラー・メッセージが表示されます。 |

| Removal Action | ユーザーのログオン時に、コンピュータが近接型カード・イベントにどのように応答するかを制御します。

注意: 取外しアクションは、対応するログオン方法が、コンピュータへのログオンまたはロック解除に使用された最後の方法であった場合にのみ、実施されます。 オプション:

|

| Enrollment Prompt | ユーザーに登録を求めるかどうか、登録が任意または必須であるかを制御します。

オプション:

|

| Grace Period | エンド・ユーザーは、構成された日数(猶予期間)だけ、必要な登録を延期できます。

管理者は、エンド・ユーザーのワークステーションへのアクセスをすぐに制限することなく、目的のログオン方法への登録を求めることができます。管理者は、エンド・ユーザーが登録を延期できる、適切な日数を構成できます。 次の条件のいずれかを満たす場合、登録猶予期間は無効になります。

デフォルトは0です。最大猶予期間は、365日です。 |

| PIN Required | ユーザーがカードに関連付けられているPINを登録する必要があるかどうかを制御します。PINが必要な場合、近接型カードがリーダーに提示された後に、ユーザーは認証のためにPINを送信するように要求されます。

オプション:

|

| PIN Minimum Length | 近接型カードのPINで許容される最小文字数。

オプション:

|

| PIN Allowed Characters | ユーザーが近接型カードに関連付けられているPINの登録で使用できる文字セット。

オプション:

|

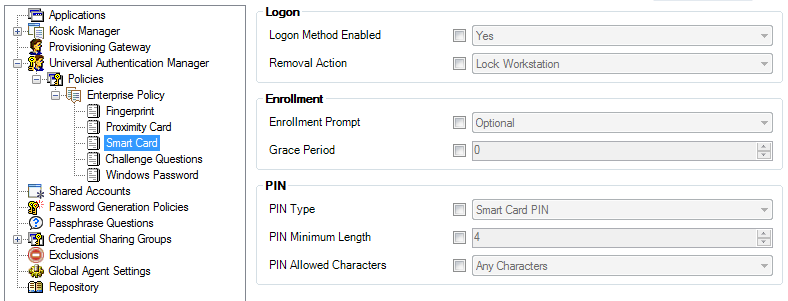

ポリシーに「Smart Card」を選択すると、使用可能なすべてのスマート・カードの設定が提示されます。デフォルトですべての設定が無効になり、デフォルト値に設定されます。設定を変更するには、設定の横にあるチェック・ボックスを選択して値を構成します。

次の設定を構成できます。

| コントロール | 機能 |

|---|---|

| Logon Method Enabled | 管理者がログオン方法を有効または無効にできます。このポリシー設定は、エンド・ユーザーが使用できるログオン方法を具体的に制御することによって、セキュリティを強化します。

オプション:

「No」を選択すると、エンド・ユーザーはこのログオン方法を使用してワークステーションにログオンまたは登録することを許可されません。ユーザーが無効化されたログオン方法でログオンを試みると、エラー・メッセージが表示されます。 |

| Removal Action | カード・リーダーからスマート・カードが取り外されたときに、コンピュータがどのように応答するかを制御します。

注意: 取外しアクションは、対応するログオン方法が、コンピュータへのログオンまたはロック解除に使用された最後の方法であった場合にのみ、実施されます。 オプション:

|

| Enrollment Prompt | ユーザーに登録を求めるかどうか、登録が任意または必須であるかを制御します。

オプション:

|

| Grace Period | エンド・ユーザーは、構成された日数(猶予期間)だけ、必要な登録を延期できます。

管理者は、エンド・ユーザーのワークステーションへのアクセスをすぐに制限することなく、目的のログオン方法への登録を求めることができます。管理者は、エンド・ユーザーが登録を延期できる、適切な日数を構成できます。 次の条件のいずれかを満たす場合、登録猶予期間は無効になります。

デフォルトは0です。最大猶予期間は、365日です。 |

| PIN Type | カードの内部の事前構成済PINを使用するか、Universal Authentication Managerのセキュアなデータ・ストア内にPINを作成して格納するかを指定します。選択肢は、スマート・カードPIN (デフォルト設定)またはESSO-UAM PINです。 |

| PIN Minimum Length | (ESSO-UAM PINタイプのみ) PINで許容される最小文字数。可能な値は、4から16文字(デフォルト設定は4文字)です。 |

| PIN Allowed Characters | (ESSO-UAM PINタイプのみ) PINで使用できる文字タイプを制限します。選択肢は、数字のみ、英数字および任意の文字(デフォルト設定)です。 |

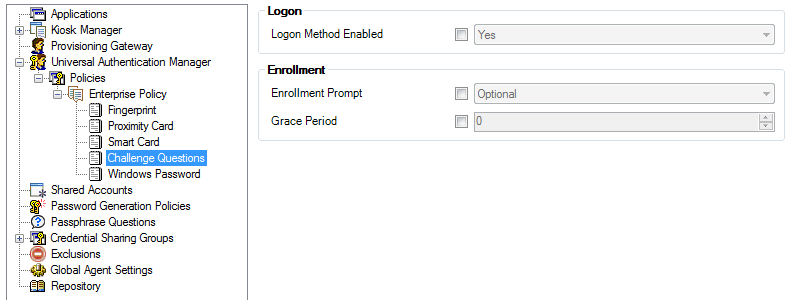

ポリシーに「Challenge Questions」を選択すると、使用可能なすべてのチャレンジ質問の設定が提示されます。デフォルトですべての設定が無効になり、デフォルト値に設定されます。設定を変更するには、設定の横にあるチェック・ボックスを選択して値を構成します。

|

注意: Password Reset (エンタープライズ・モードのみ)と統合するようにUniversal Authentication Managerを構成した場合、Password Resetを通して登録質問を構成する必要があります。ローカル・モードでは、質問と回答は変更できません。さらに、Universal Authentication Managerを介してチャレンジ質問ログオン方法を登録することで、ユーザーは質問を選択して回答する必要があります(既存のPassword Reset登録は、Universal Authentication Managerでは使用できません)。 |

次の設定を構成できます。

| コントロール | 機能 |

|---|---|

| Logon Method Enabled | 管理者がログオン方法を有効または無効にできます。このポリシー設定は、エンド・ユーザーが使用できるログオン方法を具体的に制御することによって、セキュリティを強化します。

オプション:

「No」を選択すると、エンド・ユーザーはこのログオン方法を使用してワークステーションにログオンまたは登録することを許可されません。ユーザーが無効化されたログオン方法でログオンを試みると、エラー・メッセージが表示されます。 |

| Enrollment Prompt | ユーザーに登録を求めるかどうか、登録が任意または必須であるかを制御します。

オプション:

|

| Grace Period | エンド・ユーザーは、構成された日数(猶予期間)だけ、必要な登録を延期できます。

管理者は、エンド・ユーザーのワークステーションへのアクセスをすぐに制限することなく、目的のログオン方法への登録を求めることができます。管理者は、エンド・ユーザーが登録を延期できる、適切な日数を構成できます。 次の条件のいずれかを満たす場合、登録猶予期間は無効になります。

デフォルトは0です。最大猶予期間は、365日です。 |

ポリシーにWindowsパスワードを選択すると、開いたページに編集対象のWindowsパスワード設定が表示されます。この設定はデフォルトでは無効になっており、デフォルト値が設定されています。この設定を変更するには、その横のチェック・ボックスを選択して、値を構成します。

| コントロール | 機能 |

|---|---|

| Logon Method Enabled | 管理者は、Universal Authentication Managerクライアントにインストール済のオーセンティケータを有効または無効にできます。このポリシー設定は、エンド・ユーザーが使用できるログオン方法を具体的に制御することによって、セキュリティを強化します。

オプション:

「No」を選択すると、エンド・ユーザーはこのログオン方法を使用してワークステーションにログオンまたは登録することを許可されません。ユーザーが無効化されたログオン方法でログオンを試みると、エラー・メッセージが表示されます。 |

Windowsパスワードを無効にし、ユーザーが他の方法で登録されていない場合、ユーザーが1つ以上のUniversal Authentication Manager方法で登録されるまで、そのパスワードはまだ許可されます。

Universal Authentication Managerポリシーを公開する手順は、Logon Manager構成オブジェクトを公開する手順と似ています。

1つ以上のユーザーまたはユーザー・グループにポリシーを適用するには、次の操作を行う必要があります。

目的のユーザーやグループをターゲット・ポリシーに割り当てます。

リポジトリにポリシーを公開します。

新しいUniversal Authentication Managerポリシーを作成して、その設定を構成した後、特定のユーザーまたはグループをポリシーに割り当てることによって、これらのユーザーやグループにポリシーを適用できます。

|

警告: ユーザーやグループをポリシーに割り当てる場合は、次の操作を行います。

|

ユーザーやグループをポリシーに割り当てるには、次の手順を実行します。

管理コンソールを起動します。

左側のツリーで、「Universal Authentication Manager」 > 「Policies」にナビゲートします。

「Policies」ノードの下で、ターゲット・ポリシーを選択し、右側のペインで「Assignments」タブを選択します。

「Add」をクリックします。

「Select User or Group」ダイアログに、目的のユーザーまたはグループの名前を入力し、「Check Names」をクリックしてドメイン・コントローラに対して名前を検証し、「OK」をクリックしてポリシーに割り当てます。割り当てられたユーザーまたはグループは、割当てリストに表示されます。

ポリシーに割り当てる追加のユーザーまたはグループに対して、手順5を繰り返します。

リポジトリにポリシーを公開します。

目的のユーザーやユーザー・グループをポリシーに割り当てたら、ポリシーをリポジトリに公開して、エンド・ユーザーのワークステーションに伝播できるようにします。

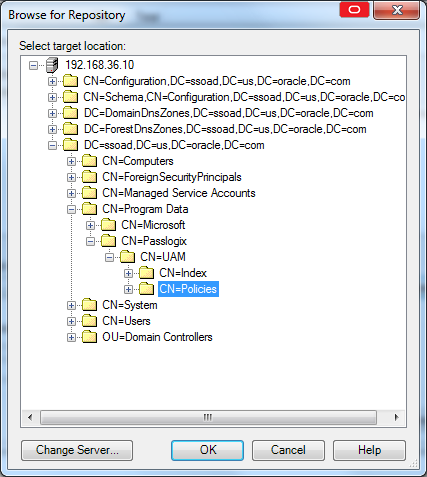

ポリシーをリポジトリに公開するには、次の手順を実行します。

管理コンソールを起動します。

左側のツリーで、「Universal Authentication Manager」 > 「Policies」にナビゲートします。

ターゲット・ポリシーを右クリックし、コンテキスト・メニューから「Publish」を選択します。

表示される「Publish to Repository」ダイアログで、次の手順を実行します。

ターゲット・ポリシーが「Selected objects to be published」リストに表示されることを確認します。

「Browse」をクリックします。

表示されるリポジトリ接続ダイアログで必須フィールドを入力し、「OK」をクリックして接続します。

表示される「Browse for Repository」ダイアログで、Universal Authentication Managerのpoliciesコンテナにナビゲートして選択し、「OK」をクリックします。

図uam_browse_for_repository.pngの説明

「Publish」をクリックします。

リポジトリに公開された既存のポリシーの設定を変更するには、次の手順を実行します。

管理コンソールを起動します。

左側のツリーで、「Repository」ノードを右クリックし、コンテキスト・メニューから「Connect To」を選択します。

「Connect to Repository」ダイアログで必要な情報を入力し、「OK」をクリックして接続します。リポジトリのコンテンツが右側のペインに表示されます。

右側のペインで、Universal Authentication Managerのpoliciesコンテナにナビゲートします。デフォルトでは、このコンテナへのパスはCN=Program Data、CN=Passlogix、CN=UAM、CN=Policiesです。

policiesコンテナを展開し、目的のポリシーを右クリックし、コンテキスト・メニューから「Bring to Console」を選択します。ポリシーは、左側のツリーの「Universal Authentication Manager」 > 「Policies」ノードの下に表示されます。

左側のツリーで、「Universal Authentication Manager」 > 「Policies」にナビゲートし、目的のポリシーをダブルクリックします。

必要に応じて、「General」と「Assignments」タブで変更を行います。ログオン方法の設定を変更するには、左側のツリーで方法を選択し、右側のペインで変更します。

変更した場合、「ポリシーの公開」の説明に従って古いポリシーのかわりに、更新後のポリシー・オブジェクトをリポジトリに公開する必要があります。

リポジトリからポリシーを削除するには、次の手順を実行します。

管理コンソールを起動します。

左側のツリーで、「Repository」ノードを右クリックし、コンテキスト・メニューから「Connect To」を選択します。

「Connect to Repository」ダイアログで必要な情報を入力し、「OK」をクリックして接続します。リポジトリのコンテンツが右側のペインに表示されます。

右側のペインで、Universal Authentication Managerのpoliciesコンテナにナビゲートします。デフォルトでは、このコンテナへのパスはCN=Program Data、CN=Passlogix、CN=UAM、CN=Policiesです。

policiesコンテナを展開し、目的のポリシーを右クリックし、コンテキスト・メニューから「Delete」を選択します。

表示される確認ダイアログで「Yes」をクリックします。このポリシーは、policiesコンテナから削除されます。