| Oracle® Fusion Middleware Oracle Access Management管理者ガイド 11gリリース2 (11.1.2.2) for All Platforms B69533-09 |

|

前 |

次 |

アクセス・ポータル・サービス

| Oracle® Fusion Middleware Oracle Access Management管理者ガイド 11gリリース2 (11.1.2.2) for All Platforms B69533-09 |

|

前 |

次 |

アクセス・ポータル・サービスは、イントラネットおよびエクストラネット・アプリケーションでOracleのフォーム入力シングル・サインオン・テクノロジを有効にする、ホストされたシングル・サインオン・プロキシ・サービスです。Webログオン・マネージャのエンドユーザーWebアプリケーションを実装するRESTインタフェースも提供しています。Webログオン・マネージャはOracleサポートからスタンドアロン・ダウンロードとして入手可能です。これは、エンドユーザーに、アプリケーション資格証明の作成、変更および削除を行う機能や、プロビジョニングされたアプリケーションにデスクトップ・ブラウザおよびモバイル・ブラウザの両方を介してログオンする機能を提供します。

この章の内容は次のとおりです。

この項の手順を実行する前に、次のタスクを完了している必要があります。各サポート・ソフトウェアの構成手順については、そのソフトウェアのドキュメントを参照してください。ドキュメントは、OracleサポートWebサイトから入手できます。

Oracleデータベース・インスタンスのインストールおよび構成

サポートされるリポジトリのインストールおよび構成(サポートされるリポジトリのリストは、証明書マトリックスを参照)

WebLogic管理サーバーのインスタンスのインストールおよび構成

Oracle Access Manager管理対象サーバーのインスタンスのインストールおよび構成

Oracle Enterprise Single Sign-On管理コンソールのインストール

(オプション)外部資格証明コレクタを使用する場合は、Oracle HTTP Serverのインスタンスのインストールおよび構成

アクセス・ポータル・サービスは、ターゲット・アプリケーションとユーザーのブラウザ間のプロキシとして機能することにより、イントラネットおよびエクストラネットWebアプリケーションにフォーム入力シングル・サインオン機能を提供します。

Oracle Traffic Directorプロキシを介して、アクセス・ポータル・サービスはターゲットアプリケーションへのユーザー接続を捕捉し、アプリケーションのログオンまたはパスワード変更ページをフェッチし、フォーム入力シングル・サインオン・タスクを実行するために必要なJavaScriptコードを挿入して(資格証明の取得や挿入など)、変更されたページをユーザーのブラウザに送ります。

アクセス・ポータル・サービスでは、次のコンポーネントを利用します。

Oracle Traffic Director: ターゲット・アプリケーションに対するユーザー接続を捕捉し、パスプロキシとDNSプロキシ機能を提供して、パスおよびDNSリライトを可能にします。また、Webゲートおよびアクセス・ポリシー・プラグインをホストします。

Webゲート・プラグイン: 捕捉されたユーザー接続でOracle Access Managerによる認証(割り当てられた認証ポリシーに基づく)が必要かどうかをモニターし、必要に応じてユーザーを認証ページにリダイレクトするプラグインです。

アクセス・ポリシー・プラグイン: 内部および外部Webアプリケーションで、シングル・サインオン機能(ログオン、パスワード変更および資格証明の取得)を有効にするプラグインです。

Oracle Access Manager: ユーザーに認証ポリシーで定義された認証サービスを提供します。

LDAPディレクトリ: アクセス・ポリシー・プラグインのデータ・リポジトリおよびOracle Access Managerのバックエンド認証メカニズムとして機能します。サポートされるディレクトリのリストは、Oracleサポート・サイトからアクセス可能な証明書マトリックスを参照してください。

(オプション) Webログオン・マネージャ: Oracleシングル・サインオン・テクノロジにより有効にされる、アプリケーションの起動パットとして機能する参照クライアント・アプリケーションです。

Webログオン・マネージャは、アクセス・ポータル・サービスのフォーム入力シングル・サインオン・テクノロジを使用して有効にされるWebアプリケーションをサポートします。これは、Oracle Technology NetworkのWebサイトから入手できます。詳細は、Oracleサポートにお問い合せください。

Oracle Enterprise Single Sign-On管理コンソール: フォーム入力アプリケーション・ポリシー(テンプレート)とパスワード生成ポリシーを作成および編集し、資格証明を委任し、Oracle Access Managerコンソールからアクセスできない他のアクセス・ポリシー機能を構成する手段を提供します。

(オプション) Oracle HTTP Server: 外部資格証明コレクタのWebページをホストします。

次に、デプロイのプロセスの概要を示します。

Oracle Access Managerサーバー上でJava Cryptography Extensionファイルをデプロイします。これらのファイルにより、Oracle Access Manager上でUnlimited Strength Jurisdictionポリシー暗号化が有効にされます。

アイデンティティ・ストア構成ファイルを作成します。このファイルには、アクセス・ポータル・サービスのデータ・リポジトリをホストするディレクトリの接続の詳細が含まれます。

アクセス・ポータル・サービスを準備して有効にします。IDM構成ツールを使用して、ディレクトリ・スキーマを拡張し、必要なユーザーおよびグループを作成し、Webゲート・プロファイルを作成し、認証スキームを作成して割り当て、データ・リポジトリを作成した後に、アクセス・ポータル・サービスを有効化する必要があります。

Oracle Access Managerポリシーのキャッシュのリフレッシュ間隔を設定します。Enterprise Single Sign-On管理コンソールを使用してアクセス・ポータル・サービスのアプリケーション・ポリシー(テンプレート)を作成および変更する場合は、Oracle Access Managerポリシーのキャッシュのリフレッシュ間隔を構成して、Oracle Access Managerがアクセス・ポータル・サービス・リポジトリ内の更新されたポリシーを定期的にチェックするようにする必要があります。

(オプション) Oracle Protected Account Manager証明書をインストールします。アクセス・ポータル・サービスを使用する、Oracle Privileged Account Managerで保護されたアプリケーションを有効にする場合は、Oracle Protected Account Manager証明書を、アクセス・ポータル・サービスを実行するOracle Access Managerのインスタンスにインストールする必要があります。(WebLogic上でのみサポートされます。)

Oracle Traffic Directorの管理サーバー・インスタンスをデプロイします。このインスタンスは、Oracle Traffic Directorのプロキシ・インスタンスを管理する(リスナー、オリジン・サーバーおよびサーバー・プールの構成など)手段を提供します。

Webゲート・バイナリおよびOracle Access Managerのセキュアな信頼アーティファクトをデプロイします。Webゲート・インストーラを実行して、必要なプラグイン・バイナリをOracle Traffic Directorにデプロイし、Oracle Access Managerのセキュアな信頼アーティファクトをデプロイされたWebゲート・インスタンスにコピーします。

(オプション) ESSOProvisioningプラグインをデプロイします。このプラグインを使用すると、シングル・サインオンのためにLDAP資格証明をアプリケーション資格証明としてプロビジョニングしたり、ディレクトリで提供される資格証明が変更された場合に格納されたアプリケーション資格証明を自動更新することが可能になります。このプラグインはオプションで、アクセス・ポータル・サービスで必須ではありません。

Oracle Traffic Director構成を作成します。Oracle Traffic Director構成は、Oracle Traffic Directorインスタンスの実行時の動作を定義する一連の要素です。構成には、リスナー、オリジン・サーバー、フェイルオーバー・グループ、ログなど、Oracle Traffic Directorインスタンスの様々な要素に関する情報が含まれています。

Oracle Traffic Directoryインスタンスを、Webゲート・プラグインおよびアクセス・プロキシ・プラグインで保護します。Webゲート・プラグインおよびアクセス・ポリシー・プラグインでユーザー・トラフィックを処理し、認証およびシングル・サインオン・サービスを提供できるようにするには、それらをOracle Traffic Directorインスタンスの前面に配置する必要があります。これは、選択されたプラグインによるインスタンスの保護と呼ばれます。

(オプション) Webゲートの外部資格証明コレクタを有効にします。

外部資格証明コレクタは、通常はOracle Access Managerに直接送信されるユーザー認証リクエストを捕捉し、ユーザーの資格証明を収集し、それらをOracle Access Managerに渡すことにより、セキュリティの層を追加します。

これにより、ユーザーが直接Oracle Access Managerインスタンスに接続する必要がなくなります。外部資格証明コレクタのページは、Oracle HTTP Serverのインスタンス上で実行されます。

フォーム入力シングル・サインオンのターゲット・アプリケーションを有効にします。アクセス・ポータル・サービスが正常にデプロイされたら、フォーム入力シングル・サインオン機能でターゲット・アプリケーションを有効にできます。これには、Oracle Traffic Directorで必要なプロキシ・ルールを構成し、Oracle Access Managerでフォーム入力アプリケーション・ポリシーを作成して公開することが含まれます。

この項では、環境を構成し、アクセス・ポータルをデプロイするために必要な手順を説明します。次のタスクについて説明します。

Oracle Access ManagerサーバーでUnlimited Strength Jurisdictionポリシー暗号化を有効にするには、適切なポリシー・ファイルをダウンロードして、それらをサーバーのJava Runtime Environmentに配置する必要があります。

ご使用のJava Runtime Environmentのバージョンに応じて、次の場所のいずれかから最新のポリシー・ファイルをダウンロードしてください。

Java 7の場合: http://www.oracle.com/technetwork/java/javase/downloads/

jce-7-download-432124.html

Java 6の場合: http://www.oracle.com/technetwork/java/javase/downloads/

jce-6-download-429243.html

WebSphere上のIBM JDKの場合 : http://www.ibm.com/developerworks/java/

jdk/security/60/

ダウンロードしたアーカイブを解凍し、US_export_policy.jarおよびlocal_policy.jarを、ターゲットJava Runtime Environment内の$JDK_Home/jre/lib/security/に配置します(既存のファイルを置き換えるよう求められた場合はそのようにします)。

Weblogic管理サーバーとOracle Access Manager管理対象サーバーを再起動します。

次のガイドラインに従って、アクセス・ポータル・サービスのアイデンティティ・キーストアを構成するidstore.propsファイルを作成します。「Oracleリポジトリでのアクセス・ポータル・サービスの準備および有効化」で、このファイルをIDM構成ツールに渡します。

Oracle Unified Directoryの例

# Common IDSTORE_HOST: IDMHOST1.mycompany.com IDSTORE_PORT: 1389 IDSTORE_ADMIN_PORT: 4444 IDSTORE_KEYSTORE_FILE: OUD_ORACLE_INSTANCE/OUD/config/admin-keystore IDSTORE_KEYSTORE_PASSWORD: Password key IDSTORE_BINDDN: cn=oudadmin IDSTORE_GROUPSEARCHBASE: cn=Groups,dc=mycompany,dc=com IDSTORE_SEARCHBASE: dc=mycompany,dc=com IDSTORE_USERNAMEATTRIBUTE: cn IDSTORE_LOGINATTRIBUTE: uid IDSTORE_USERSEARCHBASE: cn=Users,dc=mycompany,dc=com IDSTORE_NEW_SETUP: true POLICYSTORE_SHARES_IDSTORE: true # OAM IDSTORE_OAMADMINUSER:oamadmin IDSTORE_OAMSOFTWAREUSER:oamLDAP OAM11G_IDSTORE_ROLE_SECURITY_ADMIN:OAMAdministrators # OAM and OIM IDSTORE_SYSTEMIDBASE: cn=systemids,dc=mycompany,dc=com # OIM IDSTORE_OIMADMINGROUP: OIMAdministrators IDSTORE_OIMADMINUSER: oimLDAP # WebLogic IDSTORE_WLSADMINUSER : weblogic_idm IDSTORE_WLSADMINGROUP : WLSAdmins

Oracle Internet Directoryの例

# Common IDSTORE_HOST: OIDHOST1.mycompany.com IDSTORE_PORT: 3060 IDSTORE_BINDDN: cn=orcladmin IDSTORE_GROUPSEARCHBASE: cn=Groups,dc=mycompany,dc=com IDSTORE_SEARCHBASE: dc=mycompany,dc=com IDSTORE_USERNAMEATTRIBUTE: cn IDSTORE_LOGINATTRIBUTE: uid IDSTORE_USERSEARCHBASE: cn=Users,dc=mycompany,dc=com POLICYSTORE_SHARES_IDSTORE: true IDSTORE_NEW_SETUP: true # OAM IDSTORE_OAMADMINUSER:oamadmin IDSTORE_OAMSOFTWAREUSER:oamLDAP OAM11G_IDSTORE_ROLE_SECURITY_ADMIN:OAMAdministrators # OAM and OIM IDSTORE_SYSTEMIDBASE: cn=systemids,dc=mycompany,dc=com # OIM IDSTORE_OIMADMINGROUP: OIMAdministrators IDSTORE_OIMADMINUSER: oimLDAP # WebLogic IDSTORE_WLSADMINUSER : weblogic_idm IDSTORE_WLSADMINGROUP : WLSAdmins

Microsoft Active Directoryの例

# Common IDSTORE_HOST: <AD-server-hostname>IDSTORE_PORT: <AD-server-port>IDSTORE_DIRECTORYTYPE: adIDSTORE_BINDDN: <domain>\AdministratorIDSTORE_PASSWD: <password>IDSTORE_USERNAMEATTRIBUTE: cnIDSTORE_LOGINATTRIBUTE: cn (or another login attribute)>IDSTORE_USERSEARCHBASE: CN=Users,DC=essodev,DC=idc,DC=localIDSTORE_SEARCHBASE: DC=essodev,DC=idc,DC=localIDSTORE_GROUPSEARCHBASE: CN=Users,DC=essodev,DC=idc,DC=localIDSTORE_SYSTEMIDBASE: CN=Users,DC=essodev,DC=idc,DC=localIDSTORE_OAMSOFTWAREUSER: oamSoftwareUserIDSTORE_OAMADMINUSER: oamAdminUserOAM11G_CREATE_IDSTORE: trueESSO_IDSTORE_HOST : <AD-server-hostame>ESSO_IDSTORE_PORT : <AD-server-port>ESSO_IDSTORE_BINDDN : <domain>\AdministratorESSO_IDSTORE_TYPE : adIS_ESSO_PRESENT : trueESSO_IDSTORE_PASSWD : <password>

説明:

IDSTORE_HOSTおよびIDSTORE_PORTは、アイデンティティ・ストア・ディレクトリのホストおよびポートに対応します。OVDではなく、バックエンド・ディレクトリを指定します。OIDおよびOUDの場合、Oracle Internet DirectoryまたはOracle Unified Directoryのインスタンスの1つをそれぞれ指定します。例:

OID: OIDHOST1と3060

OUD: IDMHOST1と1389

IDSTORE_ADMIN_PORT (LDAP_DIR_ADMIN_PORT)は、Oracle Unified Directoryインスタンスの管理ポートです。Oracle Unified Directoryを使用していない場合、このパラメータを省略できます。

IDSTORE_KEYSTORE_FILEは、Oracle Unified Directoryのキーストア・ファイルの場所です。これは、Oracle Unified Directory管理ポートを使用したOracle Unified Directoryとの通信を有効にするために使用されます。これはadmin-keystoreと呼ばれ、OUD_ORACLE_INSTANCE/OUD/configにあります。Oracle Unified Directoryを使用していない場合、このパラメータを省略できます。このファイルは、idmConfigToolコマンドが実行されているホストと同じホストに配置する必要があります。コマンドは、このファイルを使用してOUDで自己認証します。

IDSTORE_KEYSTORE_PASSWORDは、Oracle Unified Directoryのキーストアの暗号化されたパスワードです。この値は、ファイルOUD_ORACLE_INSTANCE/OUD/config/admin-keystore.pinにあります。Oracle Unified Directoryを使用していない場合、このパラメータを省略できます。

IDSTORE_BINDDNは、アイデンティティ・ストア・ディレクトリの管理ユーザーです。

IDSTORE_GROUPSEARCHBASEは、グループが格納されるディレクトリの場所です。

IDSTORE_SEARCHBASEは、ユーザーおよびグループを格納するディレクトリの場所です。

IDSTORE_USERNAMEATTRIBUTEは、ユーザーの名前を含むディレクトリ属性の名前です。これはログイン名とは異なります。

IDSTORE_LOGINATTRIBUTEは、ユーザーのログイン名を記述したLDAP属性です。

IDSTORE_USERSEARCHBASEは、ユーザーが格納されるディレクトリの場所です。

IDSTORE_NEW_SETUPは、Oracle Unified Directoryに対して常にtrueに設定されています。OUDを使用していない場合、この属性を指定する必要はありません。

POLICYSTORE_SHARES_IDSTOREは、IDM 11gに対してtrueに設定されています。

IDSTORE_OAMADMINUSERは、Access Manager管理者として作成するユーザーの名前です。

IDSTORE_OAMSOFTWAREUSERは、LDAPに作成されるユーザーで、Access Managerが実行中にLDAPサーバーに接続するために使用されます。

OAM11G_IDSTORE_ROLE_SECURITY_ADMINは、OAMコンソールへのアクセスを許可するために使用するグループの名前です。

IDSTORE_SYSTEMIDBASEは、メイン・ユーザー・コンテナに配置する必要のないユーザーを配置できるディレクトリにあるコンテナの場所です。このような事態はほとんどありませんが、その一例としてOracle Virtual DirectoryアダプタのバインドDNユーザーにも使用されるOracle Identity Managerリコンシリエーション・ユーザーがあげられます。

IDSTORE_OIMADMINGROUPは、Oracle Identity Manager管理ユーザーを保持するために作成するグループの名前です。

IDSTORE_OIMADMINUSERは、アイデンティティ・ストアに接続するためにOracle Identity Managerが使用するユーザーです。

IDSTORE_WLSADMINUSER: SSOによって有効化された後にWeb Logicドメインへのログインに使用するユーザー名。

IDSTORE_WLSADMINGROUP: WebLogicシステム・コンポーネント(WLSコンソール、EMなど)へのログインを許可されたユーザーが属するグループの名前。

OIMエントリは、トポロジにOracle Identity Managerが含まれている場合のみ使用します。OAMエントリは、トポロジにAccess Managerが含まれている場合のみ使用します。

次のガイドラインに従って、Oracle Access Managerインスタンスを構成するconfig-oam.propsファイルを作成してください。「Oracleリポジトリでのアクセス・ポータル・サービスの準備および有効化」で、このファイルをIDM構成ツールに渡します。

アクセス・ポータル・サービスでは、簡易モードのセキュリティ状態が必要であることに注意してください。

この状態を有効にするには、パラメータを次のように設定してください。

OAM11G_OAM_SERVER_TRANSFER_MODE: simple

OAM_TRANSFER_MODE: simple

ファイルの構造は次のとおりです。

次の内容でプロパティ・ファイルconfig_oam.propsを作成します。

WLSHOST: ADMINVHN.mycompany.com

WLSPORT: 7001

WLSADMIN: weblogic

WLSPASSWD: Admin Password

IDSTORE_DIRECTORYTYPE: OUD

IDSTORE_HOST: IDSTORE.mycompany.com

IDSTORE_PORT: 389

IDSTORE_BINDDN: cn=oudadmin

IDSTORE_USERNAMEATTRIBUTE: cn

IDSTORE_LOGINATTRIBUTE: uid

OAM11G_SERVER_LOGIN_ATTRIBUTE: uid

IDSTORE_USERSEARCHBASE: cn=Users,dc=mycompany,dc=com

IDSTORE_SEARCHBASE: dc=mycompany,dc=com

IDSTORE_GROUPSEARCHBASE: cn=Groups,dc=mycompany,dc=com

IDSTORE_SYSTEMIDBASE: cn=systemids,dc=mycompany,dc=com

IDSTORE_OAMSOFTWAREUSER: oamLDAP

IDSTORE_OAMADMINUSER: oamadmin

PRIMARY_OAM_SERVERS: IDMHOST1.mycompany.com:5575,IDMHOST2.mycompany.com:5575

WEBGATE_TYPE: ohsWebgate11g

ACCESS_GATE_ID: Webgate_IDM

OAM11G_OIM_WEBGATE_PASSWD: password to be assigned to WebGate

COOKIE_DOMAIN: .mycompany.com

OAM11G_WG_DENY_ON_NOT_PROTECTED: true

OAM11G_IDM_DOMAIN_OHS_HOST: SSO.mycompany.com

OAM11G_IDM_DOMAIN_OHS_PORT: 443

OAM11G_IDM_DOMAIN_OHS_PROTOCOL: https

OAM11G_SERVER_LBR_HOST: SSO.mycompany.com

OAM11G_SERVER_LBR_PORT: 443

OAM11G_SERVER_LBR_PROTOCOL: https

OAM11G_OAM_SERVER_TRANSFER_MODE: simple

OAM_TRANSFER_MODE: simple

OAM11G_IDM_DOMAIN_LOGOUT_URLS: /console/jsp/common/logout.jsp,/em/targetauth/emaslogout.jsp

OAM11G_IDSTORE_ROLE_SECURITY_ADMIN: OAMAdministrators

OAM11G_SSO_ONLY_FLAG: false

COOKIE_EXPIRY_INTERVAL: 120

OAM11G_IMPERSONATION_FLAG: false

OAM11G_OIM_INTEGRATION_REQ: false

OAM11G_OIM_OHS_URL:https://SSO.mycompany.com:443

SPLIT_DOMAIN:true

説明:

WLSHOST (ADMINVHN)は管理サーバーのホストです。これは仮想名です。

WLSPORTは、管理サーバーの一部です。

WLSADMINは、WebLogicコンソールへのログインで使用するWebLogic管理ユーザーです。

WLSPASSWDはWebLogic管理者のパスワードです。

IDSTORE_DIRECTORYTYPEはOUD、OIDまたはOVDです。

IDSTORE_HOSTおよびIDSTORE_PORTは、アイデンティティ・ストアのディレクトリにロード・バランサを通じてアクセスする際のホストおよびポートです。

IDSTORE_BINDDNは、アイデンティティ・ストア・ディレクトリの管理ユーザーです。

IDSTORE_USERSEARCHBASEは、ユーザーが格納されるディレクトリの場所です。

IDSTORE_GROUPSEARCHBASEは、グループが格納されるディレクトリの場所です。

IDSTORE_SEARCHBASEは、ユーザーおよびグループを格納するディレクトリの場所です。

IDSTORE_SYSTEMIDBASEは、ディレクトリ内でユーザーのoamLDAPが格納されるコンテナの場所です。

IDSTORE_OAMSOFTWAREUSERは、LDAPとの対話に使用されるユーザー・アカウントの名前です。

IDSTORE_OAMADMINUSERは、OAMコンソールにアクセスできるユーザー・アカウントの名前です。

PRIMARY_OAM_SERVERSは、OAMサーバーとそれらのサーバーが使用するプロキシ・ポートのカンマ区切りリストです。例: IDMHOST1:OAM_PROXY_PORT

|

注意: OAMサーバーが使用しているプロキシ・ポートを確認する手順は次のとおりです。

|

ACCESS_GATE_IDは、Webゲートに割り当てる名前です。

OAM11G_OIM_WEBGATE_PASSWDは、Webゲートに割り当てるパスワードです。

OAM11G_IDM_DOMAIN_OHS_HOSTは、OHSの前に配置したロード・バランサの名前です。

OAM11G_IDM_DOMAIN_OHS_PORTは、ロード・バランサでリスニングするポートです(HTTP_SSL_PORT)。

OAM11G_IDM_DOMAIN_OHS_PROTOCOLは、ロード・バランサでリクエストを送るときに使用するプロトコルです。

OAM11G_WG_DENY_ON_NOT_PROTECTEDは、falseに設定すると、ログイン・ページを表示できます。webgate11gを使用する場合は、trueに設定する必要があります。

OAM_TRANSFER_MODEは、Oracle Access Managerサーバーが機能するセキュリティ・モデルです。有効な値はsimpleおよびopenです。simpleモードを使用する場合は、グローバル・パスフレーズを定義する必要があります。

OAM11G_OAM_SERVER_TRANSFER_MODEは、OAMサーバーが機能するセキュリティ・モデルです。

OAM11G_IDM_DOMAIN_LOGOUT_URLSは、様々なログアウトURLに設定されます。

OAM11G_SSO_ONLY_FLAGは、認証専用モードまたは標準モード(認証と認可をサポート)としてAccess Managerを構成します。

OAM11G_SSO_ONLY_FLAGをtrueに設定すると、OAMサーバーは認証専用モードで動作します。この場合、デフォルトではすべての認可でポリシー検証が実行されずにtrueが戻されます。このモードでは、認可の処理に伴うオーバーヘッドがサーバーに発生しません。認可ポリシーに依存せず、OAMサーバーの認証機能のみを必要とするアプリケーションでは、このモードをお薦めします。

この値をfalseに設定すると、サーバーはデフォルトのモードで実行されます。このモードでは、それぞれの認証の後でOAMサーバーに対する認可リクエストが1つ以上発生します。WebゲートはOAMサーバーからの応答に基づいて、リクエストされたリソースへのアクセスを許可または拒否します。

OAMの偽装を構成する場合は、OAM11G_IMPERSONATION_FLAGをtrueに設定します。

OAM11G_SERVER_LBR_HOSTは、サイトの前面に配置するロード・バランサの名前です。この値と次の2つのパラメータを使用してログインURLを構成します。

OAM11G_SERVER_LBR_PORTは、ロード・バランサでリスニングするポートです(HTTP_SSL_PORT)。

OAM11G_SERVER_LBR_PROTOCOLは、使用するURL接頭辞です。

OAMとOIMの両方が含まれるトポロジを構築する場合は、OAM11G_OIM_INTEGRATION_REQをtrueに設定する必要があります。それ以外の場合は、この時点ではfalseに設定します。この値はAccess ManagerとOracle Identity Managerとの統合を実行するときにのみtrueに設定され、その統合段階の間値が維持されます。

OAM11G_OIM_OHS_URLはロード・バランサのURLに設定する必要があります。このパラメータは、トポロジにOAMとOIMの両方が含まれる場合のみ必要です。

COOKIE_DOMAINは、Webゲートが機能するドメインです。

WEBGATE_TYPEは、作成するWebゲート・エージェントのタイプです。

OAM11G_IDSTORE_NAMEは、アイデンティティ・ストアの名前です。このツールでアイデンティティ・ストアを新規に作成せず、すでに運用中のアイデンティティ・ストアを再利用する場合は、このパラメータの値をその再利用するアイデンティティ・ストアの名前に設定します。

OAM11G_SERVER_LOGIN_ATTRIBUTEをuidに設定することで、ユーザーのログイン時にそのユーザー名がLDAPのuid属性に対して検証されます。

OAMのみのドメインを作成する場合、またはOIMとは別のドメインにOAMを置く場合(分割ドメイン)、SPLIT_DOMAINをtrueに設定する必要があります。それ以外の場合はこのパラメータを指定する必要はありません。

vGoLocatorオブジェクトは、Microsoft Active Directory以外のすべてのリポジトリで必要で、そのvGOLocatorAttribute属性の値は、アクセス・ポータル・サービスが各ユーザーのアプリケーション資格証明を格納するPeopleコンテナへのパスを指定します。vGOLocatorオブジェクトは、アクセス・ポータル・サービスがデプロイされるOracle Access Managerインスタンスと同じデータ・ストア・インスタンスを指している必要があります。

Oracle LDAPディレクトリには、次が適用されます。

vGOLocatorコンテナの下に単一のオブジェクトが存在する場合は、vGoLocatorAttributeの値はオブジェクトの名前に関係なく解析されます。

vGOLocatorコンテナの下に複数のオブジェクトが存在する場合は、defaultという名前のオブジェクトが解析されます。defaultというオブジェクトが存在しない場合、リクエストは失敗します。

thevGOLocatorAttribute属性に値がないか、この属性が存在しない場合、あるいはvGOLocatorコンテナが存在しない場合、リクエストは失敗します。

Microsoft Active Directoryを使用する際は、アクセス・ポータル・サービスは次に示すようにアプリケーション資格証明をUSERSコンテナ下に格納します。

vGOLocatorコンテナの下に単一のオブジェクトが存在する場合は、vGoLocatorAttributeの値はオブジェクトの名前に関係なく解析されます。

vGOLocatorコンテナの下に複数のオブジェクトが存在する場合は、defaultという名前のオブジェクトが解析されます。defaultというオブジェクトが存在しない場合、データはUSERSコンテナ内にあります。

thevGOLocatorAttribute属性に値がないか、この属性が存在しない場合、あるいはvGOLocatorコンテナが存在しない場合、データはUSERSコンテナ内に格納されます。

この手順を実行する前に、「アイデンティティ・ストア構成ファイルの作成」および「Oracle Access Manager構成ファイルの作成」の説明に従って、必要な構成ファイルを作成していることを確認してください。

idmConfigToolは次の場所にあります。

IAM_ORACLE_HOME/idmtools/bin

|

注意: idmConfigToolを実行すると、idmDomainConfig.paramファイルが作成されるか、既存のこのファイルに情報が追加されます。このファイルは、idmConfigToolを実行したディレクトリに作成されます。このツールを実行するたびに同じファイルに情報が追加されるようにするには、必ず次のディレクトリでidmConfigToolを実行します。

|

Linuxの場合、このコマンドの構文は次のとおりです。

idmConfigTool.sh -configOAM input_file=configfile

例:

idmConfigTool.sh -configOAM input_file=config_oam1.props

このコマンドを実行すると、アイデンティティ・ストアへの接続に使用しているアカウントのパスワードを入力するように要求されます。また、次のアカウントに割り当てるパスワードも指定するよう求められます。

IDSTORE_PWD_OAMSOFTWAREUSER

IDSTORE_PWD_OAMADMINUSER

ターゲットOracle Access Managerインスタンスを実行するマシン上で、次のディレクトリに変更します。

/Oracle/Middleware/Oracle_IDM1/idmtools/bin

次の環境変数を設定します。

setenv ORACLE_HOME /Oracle/Middleware/Oracle_IDM1

setenv MW_HOME /Oracle/Middleware

setenv JAVA_HOME JDKPath

(ここで、JDKPathはOracle Access Managerインスタンスにより使用されるJava Development Kitへのフルパスです。)

次のコマンドを実行することで、アイデンティティ・ストアを事前構成して、必須オブジェクト・クラスでディレクトリ・スキーマを拡張します。

./idmConfigTool.sh -preConfigIDStore input_file=idstore.props

ここで、idstore.propsは、環境に固有の構成パラメータを含むプロパティ・ファイルです。このファイルのアセンブルの詳細は、「アイデンティティ・ストア構成ファイルの作成」を参照してください。

次のコマンドを実行して、必要なユーザーおよびグループを作成します。

./idmConfigTool.sh -prepareIDStore mode=all input_file=idstore.props

ここで、idstore.propsは、環境に固有の構成パラメータを含むプロパティ・ファイルです。このファイルのアセンブルの詳細は、「アイデンティティ・ストア構成ファイルの作成」を参照してください。

このコマンドでは、次が実行されます。

アクセス・ポータル・サービスのオブジェクト・クラスと属性をスキーマに追加します。

CO、PeopleおよびvGoLocatorコンテナを作成します(作成権限のみ、子を含む)。これらのコンテナの詳細は、「アクセス・ポータル・サービス・リポジトリ・オブジェクトの理解」を参照してください。

次のコマンドを実行して、必要なWebゲート・プロファイルを作成して構成します。

./idmConfigTool.sh -configOAM input_file=config_oam.props

ここで、config_oam.propsは、環境に固有の構成パラメータを含むプロパティ・ファイルです。このファイルのアセンブルの詳細は、「Oracle Access Manager構成ファイルの作成」を参照してください。

セキュリティ・レルムの管理ロールに、次のように条件を追加します。

WebLogic管理サーバー・コンソールにログインします。

コンソールの左ペインで「セキュリティ・レルム」をクリックします。

「セキュリティ・レルムのサマリー」ページで、「レルム」表の下の「myrealm」をクリックします。

「myrealm」の「設定」ページで、「ロールとポリシー」タブをクリックします。

「レルム・ロール」ページの表「ロール」の「グローバル・ロール」エントリを開きます。これにより、ロールのエントリが表示されます。

「ロール」リンクをクリックして、「グローバル・ロール」ページに移動します。

「グローバル・ロール」ページで、「管理」ロールをクリックして「グローバル・ロールの編集」ページに移動します。

「グローバル・ロールの編集」ページで、「ロール条件」の下の「条件の追加」をクリックします。

「述部の選択」ページで、述部のリストから「グループ」を選択し、「次へ」をクリックします。

「引数の編集」ページのグループ引数フィールドにOAMAdministratorsを指定し、「追加」をクリックします。

「終了」をクリックして、「グローバル・ロールの編集」ページに戻ります。

「ロール条件」に、OAMAdministratorsグループというエントリが表示されます。

「保存」をクリックして、OAMAdministratorsグループへの管理ロールの追加を終了します。

ログ・ファイルを確認して、エラーや警告を修正します。このツールを実行したディレクトリにautomation.logというファイルが作成されます。

WebLogic管理サーバーを再起動します。

アクセス・ポータル・サービスを有効化します。

Oracle Access Managerコンソールにログオンします。

「起動パッド」タブを選択します。

「構成」セクションで、「使用可能なサービス」をクリックします。

表示される画面で、「アクセス・ポータル・サービス」の横にある「有効化」をクリックします。

|

注意: idmConfigToolを実行した後は、後続のタスクで必要になるファイルがいくつか作成されます。これらのファイルは安全な場所に格納してください。

2つの11g Webゲート・プロファイルが作成されます。コンポーネント間の通信に使用される

加えて、ファイル |

アクセス・ポータル・サービスのクラスと属性を持つActive Directoryスキーマに拡張するには、次のLDIFファイルが必要です。

<ORACLE_HOME>/idmtools/templates/ad/esso_schema_extn.ldif

このファイルはテンプレート・ファイルです。次に進む前に、ドメイン名やパスなどの値をターゲット環境に合わせて修正します。

次の手順を実行して、Microsoft Active Directoryに対するアクセス・ポータル・サービスの準備と有効化を行います。

リポジトリをホストしているサーバー・マシン上で次のコマンドを実行して、Active Directoryスキーマを拡張します。

ldifde –i –f esso_schema_extn.ldif

完了時に、データのインポートが正常終了したことを確認するメッセージが表示されます。

ADSIEditツールを使用して、リポジトリ・ルートにCO、PeopleおよびvGoLocator という名前のコンテナを作成します。

vGoLocatorコンテナで、クラスvGoLocatorClassのdefaultという名前のオブジェクトを作成し、その属性値をPeopleコンテナを保持するコンテナのDNに設定します。詳細は、アクセス・ポータル・サービス・リポジトリ・オブジェクトの理解を参照してください。

InetOrgPersonオブジェクト・クラスのターゲット・ユーザーを作成します。

ユーザー・データ・ストアを作成します。

Oracle Access Managerコンソールにログオンして、「起動パッド」タブを選択します。

「構成」セクションで、「ユーザー・アイデンティティ・ストア」をクリックします。

表示された画面で、「OAM IDストア」の下の「作成」をクリックします。

表示されたダイアログに次の必要な値を入力し、それ以外の値はデフォルトのままにしておきます。

| フィールド | 値 |

|---|---|

| ストア名 | ESSOAuthnStore |

| ストア・タイプ | Microsoft Active Directory |

| ロケーション | ad-server-hostname:port |

| バインドDN | domain\username |

| パスワード | パスワード |

| ログインID属性 | cn |

| ユーザー検索ベース | ユーザー・コンテナの完全修飾DN |

| オブジェクト検索ベース | グループ・コンテナの完全修飾DN |

接続をテストして必要に応じてエラーを修正し、「適用」をクリックします。

LDAPプラグインを更新します。

Oracle Access Managerコンソールにログオンします。

「起動パッド」タブを選択します。

「Access Manager」セクションで、「認証モジュール」をクリックします。

表示される画面で、「検索」をクリックします。

検索結果のリストから、「LDAPPlugin」モジュールを選択します。

「ステップ」タブで、「stepUI」ステップを選択します。

KEY_IDENTITY_STORE_REFドロップダウン・リストから、この手順のステップ5で作成したユーザー・データ・ストアを選択します。

stepUAステップに対して、同じ手順を繰り返します。

「保存」をクリックして変更を保存します。

Oracle Access Managerにアイデンティティ・データ・ストア(IDS)プロファイルを作成します。

Oracle Access Managerコンソールにログオンします。

「起動パッド」タブを選択します。

「構成」セクションで、「ユーザー・アイデンティティ・ストア」をクリックします。

「IDSプロファイル」セクションで、「フォーム・フィル・アプリケーションのIDSプロファイルを作成」をクリックします。

表示されたフォームで、フィールドに次のように入力します。

| フィールド | 値 |

|---|---|

| 名前 | 意味のあるプロファイル名 |

| 説明 | 意味のあるプロファイルの説明 |

| リポジトリ・オプション | 新規作成 |

| リポジトリ名 | 意味のあるリポジトリ名 |

| ディレクトリ・タイプ | Microsoft Active Directory |

| ホスト名 | Active Directoryサーバーのホスト名 |

| ポート | Active Directoryサーバーのポート |

| バインドDN | リポジトリ・アカウントのドメイン/ユーザー名 |

| バインド・パスワード | リポジトリ・アカウントのパスワード |

| ベースDN | リポジトリ・ルートの完全修飾DN |

| ユーザー検索ベース | ユーザー・コンテナの完全修飾DN |

| アプリケーション・テンプレート検索ベース | CO (ESSOポリシー・データ)コンテナの完全修飾DN |

| 上位検索ベース | リポジトリ・ルートの完全修飾DN |

接続をテストして、「適用」をクリックします。

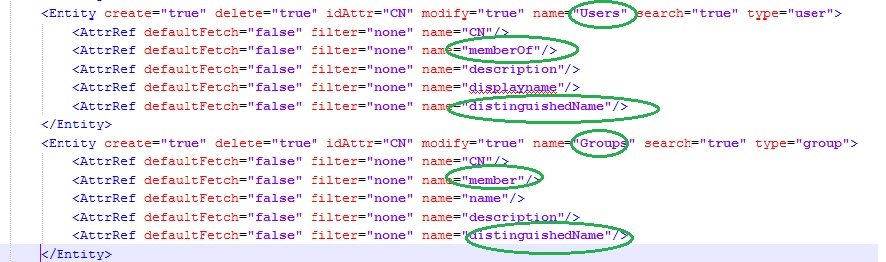

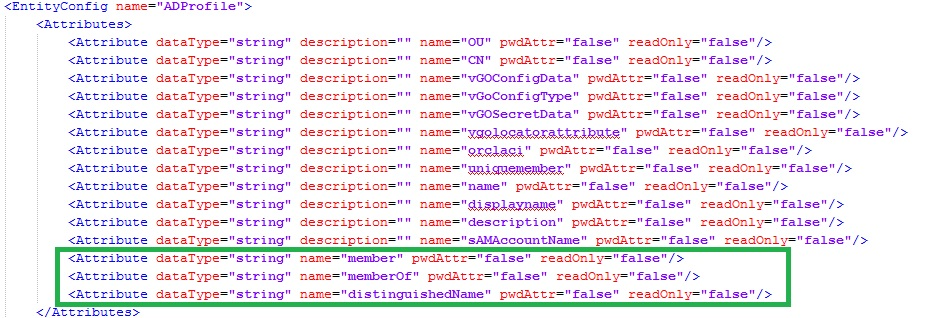

ユーザーとグループのリレーショナル・マッピングを構成します。

先ほど作成したIDSプロファイルを編集します。

エンティティ属性タブを選択します。

一度に1つずつ、次の新しい属性を追加します(複数の属性の同時追加はサポートされていません)。

member, memberOf, distinguishedName

「エンティティ」タブを選択します。

「ユーザーとグループ」において、member、memberOfおよびdistinguishedNameエンティティ属性を有効化します。

ユーザー・ベース、グループ・ベース、サーチ・ベースそして作成ベースエンティティを、リポジトリの対応するコンテナの完全修飾DNに設定します。

「関係」タブを選択します。

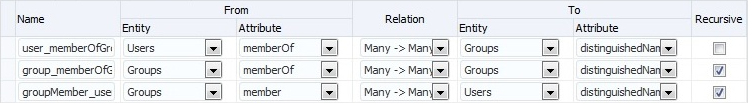

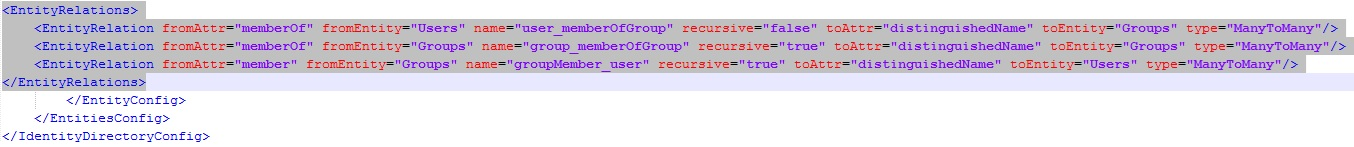

エンティティ関係を次の図のように構成します。

これによって、次のファイルに以降の変更を加えます。

DOMAIN_HOME/config/fmwconfig/ids-config.xml

IDSプロファイルを有効化します。

メイン・コンソール・ウィンドウの「起動パッド」タブを選択します。

「構成」セクションで、「アクセス・ポータル・サービス設定」をクリックします。

表示された画面で、「IDSプロファイル」ドロップダウン・リストから先に作成したIDSプロファイルをクリックします。

「適用」をクリックします。

Active DirectoryスキーマXML定義ファイルをIDSサーバー構成ファイルに追加します。

テキスト・エディタで次のファイルを開きます。

DOMAIN_HOME/config/fmwconfig/ovd/ids/server.os_xml

<schema check="true">セクションを見つけて、次の

文をその中に挿入します。

<location>schema.ms.xml</location>

ファイルを保存して閉じます。

管理対象サーバー・インスタンスを再起動して変更を適用します。

OAMAgent Webアプリケーションを使用すると、Microsoft Internet Information Server上で動作するWebインタフェースを通じて、Active Directoryベースのアクセス・ポータル・サービス・リポジトリ内のアクセス・コントロール・リストを構成することができます。

OAMAgent Webアプリケーションをデプロイするには、次の手順を実行します。

OAMAgent.zipファイル(Enterprise Single Sign-On Suite ZIPアーカイブのLogon Managerフォルダの中にあります)をディレクトリ内に展開します。

IIS Managerアプリケーションを使用して、新規のIIS Webサイトを作成します。プロンプトが表示されたら、「物理パス」フィールドにOAMAgent.zipアーカイブを展開したディレクトリのフル・パスを入力します。

新規に作成されたWebアプリケーションのWeb.configファイルを次のように編集します。

次の内容をsystem.webServerセクションに追加します。

<configuration><system.webServer><httpHandlers><add type="ColumbiaWindowsAgent.Rest.AgentAcl, OAMAgent" path="ColumbiaWindowsAgent/V1/AgentAcl" verb="POST"/></httpHandlers> </system.webServer></configuration>

次の内容をsystem.web セクションに追加します。

<compilation targetFramework="4.0"><assemblies><add assembly="Interop.ActiveDs, Version=1.0.0.0, Culture=neutral"/></assemblies></compilation>

ファイルを保存して閉じます。

IIS Managerアプリケーションで、「IIS Manager」→「ターゲット・サイト」→「.NETコンパイル」→「アセンブリ」にナビゲートして、アセンブリのリストに新規のアセンブリが表示されることを確認します(Webルート・ディレクトリにInterop.ActiveDs.dllファイルが表示されます)。

新しいハンドラ・マッピングを作成します。

IIS Managerアプリケーションで、「IIS Manager」→「ターゲット・サイト」→「ハンドラ・マッピング」にナビゲートして、右ペインの「マネージド・ハンドラの追加」をクリックします。

表示されたダイアログで、フィールドに次のように入力して変更内容を保存します。

| フィールド | 値 |

|---|---|

| パス | ColumbiaWindowsAgent/V1/AgentAcl |

| タイプ | ColumbiaWindowsAgent.Rest.AgentAcl, OAMAgent |

| 名前 | OAMAgent |

32ビット・アプリケーションのサポートを有効化します。

IIS Managerアプリケーションで、「IIS Manager」→「アプリケーション・プール」にナビゲートします。

ターゲット・サイトを右クリックして、コンテキスト・メニューから「詳細設定」を選択します。

「32ビット・アプリケーションを有効にする」オプションを「True」に設定して、変更内容を保存します。

次のようにサイト構成を変更します。

IIS Managerアプリケーションで、「IIS Manager」→「アプリケーション・プール」にナビゲートします。

ターゲット・サイトを選択します。

「.NETバージョン」を4.0に設定します。

「アイデンティティ」オプションをLocalSystemに設定します。

変更を保存します。

IIS Managerアプリケーションでホスト・マシンを選択した後、「サーバー証明書」と証明書のインポートを順にクリックし、OAMAgent Webアプリケーションが動作するIISサーバーと、ターゲットとするアクセス・ポータル・サービスのインスタンスが動作するサーバーの両方から信頼される、ルートCA証明書のパスを入力します。

さらに、アクセス・ポータル・サービスのサーバーは、そのCAによって署名された証明書をキーストアに保持している必要があります。また、このCAはサーバーのcacertファイル(トラスト・ストア)に存在している必要があります。

新規にインストールされた証明書を使用して、httpsバインディングを作成します。

IIS Managerアプリケーションで、ターゲット・サイトを右クリックして、コンテキスト・メニューから「バインディングの編集」を選択します。

「新規サイト・バインディングの追加」をクリックします。

タイプドロップダウン・リストから、httpsを選択します。

ステップ8でインポートした証明書を選択します。

「閉じる」をクリックします。

ターゲット・サイトに対してSSLを有効化します。

IIS Managerアプリケーションで、ターゲット・サイトを選択します。

「SSL設定」をクリックします。

「SSL必要」チェック・ボックスを選択します。

「クライアント証明書必要」チェック・ボックスを選択します。

右ペインの「適用」をクリックします。

アクセス・ポータル・サービスのサーバー・インスタンス上のoam-config.xmlファイルに次の内容を追加した後、インスタンスを再起動して変更内容を適用します。

<Setting Name="RestServicePath" Type="xsd:string">ColumbiaWindowsAgent/V1/AgentAcl</Setting><Setting Name="IPAddress" Type="xsd:string">iis-server-hostname</Setting><Setting Name="Protocol" Type="xsd:string">https</Setting><Setting Name="Port" Type="xsd:string">iis-server-port</Setting><Setting Name="Version" Type="xsd:string">1</Setting><Setting Name="ADPath" Type="xsd:string">AD-server-hostname:port</Setting>

管理対象のサーバーの起動スクリプトのJAVA_OPTIONS行に次のキーストア・パラメータを追加します。

-Djavax.net.ssl.keyStore=keystore-location

-Djavax.net.ssl.keyStorePassword=keystore-password

Oracle Enterprise Single Sign-On管理コンソールを使用してアクセス・ポータル・サービスのアプリケーション・ポリシーを作成および変更する場合は、アクセス・ポータル・サービスでリポジトリから変更されたポリシーを定期的にフェッチして、ポリシー・キャッシュを最新に保つ必要があります。デフォルトでは、キャッシュのリフレッシュ間隔は-1に設定されています(リフレッシュなし)。

カスタムのポリシー・キャッシュのリフレッシュ間隔を設定するには、次の手順を完了してください。0の値はポリシー・キャッシュを無効にし、すべてのリクエストがリポジトリから対応するポリシーをフェッチするようにします。

テキスト・エディタで次のファイルを開きます。

OAMDomainHome/config/fmwconfig/oam-config.xml

次の設定文字列を見つけます(まだ存在しない場合は追加します)。

<Setting Name="TimeToLive" Type="xsd:long">-1</Setting>

デフォルト値(-1)を希望の分数に変更します。

ファイルを保存して閉じます。

ファイルのバージョンを上げて、管理サーバーと管理対象サーバーの両方を再起動し、新しいリフレッシュ間隔を適用します。

Oracle Privileged Account Managerと統合する際は、次の点に注意してください。

権限タイプのOracle Privileged Account Managerテンプレートのみがサポートされます。委任済タイプのテンプレートは、サーバー側で作成された場合はサポートされません。そのようなテンプレートを作成すると、予期しない動作が発生します。

ターゲットOracle Access Managerサーバーのインスタンスのアクセス・ポータル・サービス設定で、Oracle Privileged Account ManagerサーバーのURLを指定する必要があります。

Oracle Access Managerインスタンスを実行しているアプリケーション・サーバーのアイデンティティ・キーストアに、証明書をインポートする必要があります。この手順は現在WebLogicでのみ利用できます。他のアプリケーション・サーバー上では実行しないでください。

|

注意: キーストアのパスワードは、WebLogicコンソールで次のコマンドを実行することにより入手できます。

|

WebLogicコンソールで次の環境変数の値を調べて、アイデンティティ・キーストアの場所と名前を入手します(ここで、OAMServerNameはターゲットOracle Access Managerインスタンスの名前です)。

environment-servers-OAMServerName-keystores

environment-servers-OAMServerName-ssl

次のコマンドを使用して、アイデンティティ・キーストアに証明書をインポートします。

keytool -importcert -alias CertificateAlias -file CertificateName.crt -keystore ./IdentityStoreName.jks -storepass IdentityStorePassword

ここで、CertificateAliasは識別のために証明書に割り当てる意味のある別名、CertificateNameは証明書ファイルの名前、IdentityStoreNameはターゲット・アイデンティティ・ストアの名前およびIdentityStorePasswordはそのアイデンティティ・ストアのパスワードです。

WebLogicコンソールで次の環境変数の値を調べて、CA証明書の場所と名前を入手します。

environment-servers-oam_server1-keystores

次のコマンドを使用して、アイデンティティ・キーストアにCA証明書をインポートします。

keytool -importcert -alias CertificateAlias -file CertificateName.der -keystore ./cacerts -storepass IdentityStorePassword

ここで、CertificateAliasは識別のために証明書に割り当てる意味のある別名、CertificateNameは証明書ファイルの名前、IdentityStoreNameはターゲット・アイデンティティ・ストアの名前、IdentityStorePasswordはcacertsアイデンティティ・キーストアのパスワードです。

次のコマンドを使用して、ターゲットOracle Access Managerドメインのプライベート・キー証明書(SAMLアサーションの生成に使用される)をエクスポートします。

|

注意: キーストア・タイプが、次のファイルの埋込みの信頼できるプロバイダの構成セクションで明示的に指定されていない場合:OAMDomainHome Oracleキー・ストア・サービスのキーストア・タイプと見なされます。 そのKSSキーストアに対してアプリケーション・ストライプ名が指定されていない場合、サービスはデフォルトで次の場所に設定されます。 OAMDomainHome |

keytool -export -alias orakey -file orakey.der -keystore ./IdentityStoreName.jks -storepass IdentityStorePassword

ここで、IdentityStoreNameはターゲット・アイデンティティ・ストアの名前で、IdentityStorePasswordはそのアイデンティティ・キーストアのパスワードです。

次のディレクトリに変更します。

OPAMDomainHome/config/fmwconfig

次のコマンドを使用して、ターゲットOracle Access Managerドメインのプライベート・キーを、ターゲットOracle Privileged Account Managerドメインにインポートします。

keytool -importcert -alias orakey -file orakey.der -keystore ./IdentityStoreName.jks -storepass IdentityStorePassword

ここで、IdentityStoreNameはターゲット・アイデンティティ・ストアの名前で、IdentityStorePasswordはそのアイデンティティ・キーストアのパスワードです。

影響を受けるOracle Access Managerインスタンスと、影響を受けるOracle Privileged Account Managerインスタンスを再起動します。

次の手順を実行する前に、必要なOracle Privileged Account ManagerインスタンスのターゲットOracle Access Managerインスタンスにプロバイダを作成し、プロバイダ・リスト内の最初のプロバイダとして、これを配置していることを確認します。

Oracle Privileged Account Managerインスタンスで、次の手順を実行します。

次のパラメータ値を持つターゲットを作成します。

| フィールド | 値 |

|---|---|

| 記憶域のタイプ | デプロイ済のリポジトリ・タイプ |

| サーバー | ホスト名:リポジトリ・サーバーのポート |

| ルートDN | リポジトリ・ルートの完全修飾DN |

| ユーザー・パス | ユーザー・コンテナの完全修飾DN |

| ユーザーとして接続 | リポジトリ接続アカウントのCN |

| パスワード | リポジトリ接続アカウントのパスワード |

| セキュアな接続を使用(SSL) | 無効 |

| アプリケーション・リストのかわりに構成オブジェクトを使用 | 有効 |

| ロール/グループのサポート | 有効 |

| 構成とロール/グループ・オブジェクトのルートDN | COコンテナの完全修飾DN |

| 管理グループDN | (使用しない。空白のままにする) |

| ユーザー名を先頭に追加 | UID |

ターゲットを検索し、手順1で作成したターゲットをクリックします。

「特権アカウント」タブをクリックします。

「特権アカウント」タブで、該当する特権アカウント(手順1で作成したターゲットに保存済)を追加します。

該当する権限受領者を特権アカウントに追加します。

管理サーバーおよび権限付きOracle Privileged Account Managerサーバー・インスタンスの両方を再起動して、変更を適用します。

Provisioning Gatewayサーバーで必要なテンプレート・マッピングを作成するには、次の手順を実行します。

Provisioning Gatewayサーバー・マシンで次のコマンドを実行します。

certutil -setreg chain\minRSAPubKeyBitLength 512

Provisioning Gatewayサーバー・マシンを再起動します。

Provisioning Gateway管理コンソールにログオンします。

「設定」タブ、「テンプレート・マッピング」セクションの順に選択します。

「編集」をクリックし、Oracle Privileged Account Managerターゲットに関連付けられた権限付きテンプレートを選択して、変更内容を保存します。これにより、リポジトリ内に必要なcn=OpamTemplateMapマッピングが作成されます。

次のように構成をテストします。

権限付きターゲット・アカウントに割り当てられた権限受領者の1人として、Webログオン・マネージャにログオンします。

権限付きターゲット・テンプレートの隣にある「追加」をクリックします。権限付きアカウントの詳細は、別のタブに表示されます。

Oracle Traffic Director管理サーバーは、Oracle Traffic Directorプロキシ・インスタンスをデプロイおよび管理する手段を提供します。

この手順を開始する前に、以前のOracle Traffic Director 11gインストールをすべて削除してください。空でないインストール・ディレクトリが見つかると、インストーラは失敗します。

Linuxセキュリティでは、1024以下のポートを開くことはrootユーザーのみに制限されます。Oracle Traffic Directorプロキシをポート80または443で実行する場合、『Oracle Traffic Directorインストレーション・ガイド』の「管理サーバーおよび管理ノードの作成」の章で説明されているrootユーザーとして実行するための構成のガイドラインに従ってください。

|

警告: セキュリティのリスクが高まるため、Oracle Traffic Directorを |

次のようにインストーラを起動します。

./OTD11.1.1.1.7/Disk1/runinstaller

表示される画面で、「次へ」をクリックします。

表示される画面で、「更新のスキップ」を選択して、「次へ」をクリックします。

表示される画面で、Oracle Traffic Directorホーム・ディレクトリを次に設定し、「次へ」をクリックします。

/OTD11g/trafficdirector_Home_1

インストールが完了するまで待って、次のディレクトリに変更します。

/OTD11g/trafficdirector_Home_1/bin

次のコマンドを使用して、Oracle Traffic Director管理サーバー・インスタンスを作成します(rootユーザーとしてサーバーを実行する場合は--server-user=rootのみを含めます)。

./tadm configure-server --user=admin --host=otd.hostname --server-user=root --instance-home=/OTD11g/trafficdirector_Home_1/instances

Oracle Traffic Director管理サーバーにはデフォルトのポート(8989)を使用することをお薦めします。

Oracle Traffic Director管理サーバーを次のコマンドで起動します。

./OTD11g/trafficdirector_Home_1/instances/admin-server/bin/startserv

次のURLで、Oracle Traffic Director管理コンソールにログオンします。

https://otd.hostname:8989

Oracle Traffic Directorのインストールの詳細は、『Oracle Traffic Directorインストレーション・ガイド』を参照してください。

この手順を実行する前に、「Oracleリポジトリでのアクセス・ポータル・サービスの準備および有効化」の説明に従ってOracle Access ManagerサーバーにWebゲート・プロファイルが作成されていることを確認してください。その手順で生成されるセキュアな信頼アーティファクトが、次の手順を完了するために必要となります。

Webゲート・バイナリ・インストーラをOracle Traffic Directorホストのローカル・ディレクトリに解凍し、次のコマンドでインストーラを起動します。

./runInstaller

Javaランタイム環境へのフルパスを指定するよう求められたら、そのようにします。

例: /usr/local/packages/jdk16

インストーラの「前提条件チェック」画面で、「次へ」をクリックします。

インストール・パスを指定し、「次へ」をクリックします。

/MW_HOME/OAM_OTD_WebGate_HOME

「インストール」をクリックして、インストールが完了するのを待ちます。

次のディレクトリに変更します。

/MW_HOME/OAM_OTD_WebGate_HOME/webgate/iplanet/tools/deployWebGate

次のコマンドを使用してWebゲート・バイナリをデプロイします。

./deployWebGateInstance.sh -w /MW_HOME/wginst1 -oh /MW_HOME/OAM_OTD_WebGate_HOME -ws otd

次のように、Oracle Access Managerアーティファクト・ファイル(「Oracleリポジトリでのアクセス・ポータル・サービスの準備および有効化」の手順を完了する際に生成される)をコピーします。

ObAccessClient.xml、cwallet.ssoおよびpassword.xmlアーティファクト・ファイルを次にコピーします。

/MW_HOME/wginst1/webgate/config

aaa_key.pemおよびaaa_cert.pemアーティファクト・ファイルを次にコピーします。

/MW_HOME/wginst1/webgate/config/simple

(オプション) Oracle Traffic Director管理サーバー・インスタンスをrootユーザーとしてデプロイしている場合、インスタンスの権限をWebゲートに付与します(そうでない場合は、この手順をスキップします)。

|

警告: セキュリティのリスクが高まるため、Oracle Traffic Directorインスタンスを |

/MW_HOME/wginst1に変更します。

chmod -R 777を実行します。

Oracle Access Managerに正常にログオンしたら、ESSOProvisioningプラグインは、アクセス・プロキシ(ESSO)ウォレット内の特定のアプリケーションに対するディレクトリの資格証明をプロビジョニングします。ディレクトリの資格証明が変更された場合は、ターゲット・アプリケーションの資格証明も更新します。

プラグインを有効にするには、ESSOProvAuthnSchemeを、IAMSuiteAgentアプリケーション・ドメイン・プロファイルのESSOAuthnPolicy認証ポリシーに割り当てる必要があります。

Oracle Access Managerコンソールにログオンします。

「起動パッド」タブを選択します。

「Access Manager」セクションで、「認証モジュール」をクリックします。

表示される画面で、「検索」をクリックします。

検索結果のリストから、「ESSOProvisioningModule」モジュールを見つけてダブルクリックします。

表示される画面で、「ステップ」タブを選択します。

ESSO_PROV_Stepステップを編集し、ディレクトリ資格証明をプロビジョニングするターゲット・アプリケーションの名前を入力します。

ESSO_UI_StepおよびESSO_UA_Stepステップを編集し、それぞれにKEY_IDENTITY_STORE_REFの「ユーザー・アイデンティティ・ストア」の値を追加します。

「保存」をクリックしてステップを保存し、「適用」をクリックして、変更をモジュールに適用します。

「Access Manager」セクションで、「アプリケーション・ドメイン」をクリックします。

表示される画面で、「検索」をクリックします。

検索結果のリストから、「IAMSuiteAgent」プロファイルを見つけてダブルクリックします。

「認証ポリシー」タブを選択します。

ポリシーのリストで、「ESSOAuthnPolicy」を選択します。

「認証スキーム」ドロップダウン・メニューから、「ESSOProvAuthnScheme」認証スキームを選択します。

「適用」をクリックして、変更を保存します。

次のURLで、Oracle Traffic Director管理コンソールにログオンします。

https://otd.hostname:8989

次のパラメータを使用して、新しいOracle Traffic Director構成を作成します。

名前: 構成の説明的な名前

サーバー・ユーザー: Oracle Traffic Director管理サーバーをrootとしてデプロイしていないかぎり、デフォルト値のままにします。

オリジン・サーバー・タイプの選択: HTTP

次のパラメータを使用して、リスナーを作成します(Oracle Traffic Directorインスタンスはこのポート上のユーザーのブラウザからのリクエストをリスニングします)。

ポート: 8282

ServerName: otd.hostname

次のパラメータを使用してオリジン・サーバー・プールを作成します。

applicationHostname:portとしてターゲット・アプリケーション・ホストを追加します。

applicationHostnameとしてターゲット・ノードを選択します。

左側のツリーで「インスタンス」ノードをクリックし、インスタンスを起動します。

次のURLにアクセスし、管理者の資格証明でログオンして、ページをテストします。

http://otd.hostname:8282/target_webgate_profile

Oracle Traffic DirectorインスタンスをWebゲート・プラグインおよびアクセス・ポリシー・プラグインで保護するには、次の手順を完了します。

次のディレクトリに変更します。

/MW_HOME/OAM_OTD_WebGate_HOME/webgate/iplanet/tools/setup/InstallTools

LD_LIBRARY_PATH変数を次のように設定します。

bash export LD_LIBRARY_PATH=/MW_HOME/OAM_OTD_WebGate_HOME/lib

csh setenv LD_LIBRARY_PATH /MW_HOME/OAM_OTD_WebGate_HOME/lib

次のコマンドを実行して、webgateおよびesso_webProxyライブラリをOracle Traffic Directorインスタンスにロードするディレクティブを含めるようmagnus.confファイルを変更し、2つのプラグインをアクティブ化するディレクティブを含めるよう関連付けられたOracle Traffic Director構成ファイルを変更します。

./EditObjConf -f /OTD11g/trafficdirector_Home_1/instances/targetInstance/config/targetOTDconfiguration.conf -oh /MW_HOME/OAM_OTD_WebGate_HOME -w /MW_HOME/wginst1 -ws otd -enableESSO -enableWLM

|

注意: アクセス・ポータル参照アプリケーションをデプロイしている場合は、-enableWLMフラグのみを含めます。それ以外の場合は、フラグは必要ありません。

|

次のディレクトリに変更します。

/OTD11g/trafficdirector_Home_1/instances/targetOTDConfiguration/bin

テキスト・エディタでstartsrvスクリプトを編集し、次のようにWebゲート・ライブラリ・パスをLD_LIBRARY_PATH変数に追加します。

LD_LIBRARY_PATH="${SERVER_LIB_PATH}:/MW_HOME/OAM_OTD_WebGate_HOME/lib:${SERVER_JVM_LIBPATH}:${LD_LIBRARY_PATH}";

この項では、ターゲットWebゲートで外部資格証明コレクタを有効にする方法と、Oracle HTTP Server上で外部資格証明コレクタ・ページをデプロイする方法を説明します。

「起動パッド」タブを選択します。

「Access Manager」セクションで、「認証スキーム」をクリックします。

表示される画面で、「検索」をクリックします。

検索結果のリストから、「ESSOAuthnScheme」認証スキームを見つけてクリックします。

表示される画面で、「複製」をクリックします。

新しいスキームに、DCC-ESSOAuthnSchemeなどの説明的な名前を付けます。

「チャレンジ・メソッド」ドロップダウン・リストで、「FORM」を選択します。

「チャレンジ・リダイレクトURL」フィールドで、Oracle Traffic Directorホスト名とポートをhttp://otd.hostname:port/ (末尾のスラッシュを含む)の形式で入力します。

「チャレンジURL」フィールドで、/oamsso-bin/login.plと入力します。

「コンテキスト・タイプ」ドロップダウン・リストで、「外部」を選択します。

「適用」をクリックして、変更を保存します。

「起動パッド」タブを選択します。

「Access Manager」セクションで、「アプリケーション・ドメイン」をクリックします。

表示される画面で、「検索」をクリックします。

検索結果のリストから、「IAMSuiteAgent」プロファイルを見つけてクリックします。

「認証ポリシー」タブを選択します。

「認証スキーム」ドロップダウン・リストから、作成したDCC認証スキームを選択します。

「適用」をクリックして、変更を保存します。

Oracle HTTP Serverのターゲット・インスタンス上でCGIをまだ有効にしていない場合は、有効にします。

次の場所からファイルをコピーします。

$WG_ORACLE_HOME/webgate/iplanet/oamsso

コピー先は次の場所になります。

$OHS_INSTANCE_DIR/config/OHS/ohs1/htdocs

次の場所からファイルをコピーします。

$WG_ORACLE_HOME/webgate/iplanet/oamsso-bin

コピー先は次の場所になります。

$OHS_INSTANCE_DIR/config/OHS/ohs1/

次のディレクトリでCGIを有効にします。

$OHS_INSTANCE_DIR/config/OHS/ohs1/oamsso-bin

次のURLにアクセスして構成をテストします。

http://ohs.host:port/oamsso-bin/login.pl

ターゲットOracle Traffic Director構成で、Oracle HTTP Serverホスト名およびポートを指す新しいオリジン・サーバー・プールを作成します。

手順1で作成したオリジン・サーバー・プールを指す新しいルートを作成します。

ルートに次のURI条件を追加します。

/oamsso-bin OR /oamsso

変更を保存し、Oracle Traffic Directorインスタンスを再起動します。

ターゲット・アプリケーションのプロキシURLにアクセスして構成をテストします。

ログオン・マネージャとアクセス・ポータル・サービスとの相互運用性を有効にするには、次の手順を実行します。

これをまだ実行していない場合、エンドユーザーの各ターゲット・マシンでログオン・マネージャのAuthentication Managerコンポーネントをインストールします。これにより、ログオン・マネージャ内でMultiAuthオーセンティケータが有効になります。

ログオン・マネージャのリポジトリ設定の構成の詳細は、ディレクトリベースのリポジトリでのログオン・マネージャのデプロイのガイドを参照してください。

アクセス・ポータル・サービスのために構成したIDSプロファイルで、ルート権限(たとえば、orcladmin)を持つユーザーと接続していることを確認します。

Oracle Internet Directoryをリポジトリとして使用している場合、ログオン・マネージャに初回使用ウィザードを許可するために、次の権限を設定します。

vGoLocatorオブジェクトおよびdefault子オブジェクトの場合

orclaci = access to attr=(*) by * BindMode="Simple" (read,search,compare)

orclaci = access to entry by * BindMode="Simple" (browse)

Peopleコンテナの場合

orclaci = access to attr=(*) by * BindMode="Simple" (read,write,search,compare)

orclaci: access to entry by * BindMode="Simple" (browse,add,delete)

Enterprise Single Sign-On Suite管理コンソールを起動し、アクセス・ポータル・サービス・リポジトリに接続します。

リポジトリとしてActive Directoryを使用している場合、次の手順を実行します(それ以外の場合、この手順をスキップします)。

「グローバル・エージェント設定」→「ライブ」→「同期」→「ADEXT」に移動します。

「ユーザー設定の保存のためにセキュアな場所を使用する」オプションの隣にあるチェック・ボックスを選択し、ドロップダウン・メニューから「はい」を選択します。

「グローバル・エージェント設定」→「ライブ」→「認証」→「認証マネージャ」に移動し、環境に応じて、グレード付けされたオーセンティケータを構成します。詳細は、『Enterprise Single Sign-On Suite管理者ガイド』を参照してください。

「グローバル・エージェント設定」→「ライブ」→「認証」に移動し、環境に応じて、各オーセンティケータを構成します。次の点に注意してください。

リポジトリとしてOracle Internet Directoryを使用している場合、「リカバリ・メソッド」オプションを「entryUUIDを使用してパスフレーズを抑止する」に設定します。

リポジトリとしてActive Directoryを使用している場合、「リカバリ・メソッド」オプションを「ユーザーのSIDを使用してパスフレーズを抑止する」に設定します。

詳細は、ディレクトリベースのリポジトリでのログオン・マネージャのデプロイのガイドを参照してください。

「グローバル・エージェント設定」→「ライブ」→「同期」に移動し、環境に応じて、適切なシンクロナイザを構成します。次の点に注意してください。

「積極的な同期を使用」オプションを有効にします。

「ネットワークまたは接続ステータスが変化したときに再同期する」オプションを有効にします。

「自動再同期の間隔」オプションを1に設定します。

設定をリポジトリに公開します。

左側のツリーで「ライブ」を右クリックし、コンテキスト・メニューから「公開」を選択します。

「参照」をクリックし、リポジトリ内のターゲット・パスを選択します。(接続パラメータの入力を要求された場合、適切な接続パラメータを入力し、「OK」をクリックして接続します。)

使用可能な構成オブジェクト・リストで、「ライブ」をダブルクリックし、公開用に選択したオブジェクト・リストにこれを移動します。

「公開」をクリックして、操作が完了するのを待機します。

この項では、アクセス・ポータル・サービスを使用するアプリケーションでフォーム入力シングル・サインオン機能を有効にするために必要な手順を説明します。

この項では、フォーム入力アプリケーション・ポリシーの構成方法について説明します。ポリシーを作成したら、ポリシーにプロキシが有効なアプリケーションURLを追加して、フォーム入力機能を有効にする必要があります。構成が完了したら、ポリシーをリポジトリに公開して、フォーム入力シングル・サインオンが期待どおりに機能するかどうかを確認するためにテストする必要があります。

Oracle Enterprise Single Sign-On管理コンソールを起動します。

左側のツリーで「アプリケーション」ノードを右クリックし、コンテキスト・メニューから新規Webアプリケーションを選択します。

表示されるダイアログに、説明的な名前を入力し、「次」をクリックします。これは、Oracle Access Managerコンソールでアプリケーション・ポリシー名として表示されます。

表示される画面で、希望のフォーム・タイプを選択し、「OK」をクリックします。

表示される画面で、ターゲット・アプリケーションのURLを入力します。

フィールドの検出をクリックします。アプリケーションのログオン・フォームがウィンドウに表示され、適切なフィールドが自動的に検出されて構成されます。フィールド・リストをダブルクリックして、フィールドが正しく検出され構成されていることを確認します。

アプリケーション・ポリシー(テンプレートとも呼ばれる)の作成の詳細は、Logon Managerのアプリケーション・テンプレートの作成および構成ガイドを参照してください。

「OK」をクリックして、アプリケーション・ポリシーを保存します。

「一般」タブで、アプリケーションについて説明するオプションのメタデータを指定します(このメタデータは、アクセス・ポータル参照アプリケーションまたは任意の解析済ユーザー・インタフェースに表示されます)。

説明: ユーザーのアプリケーションの意味のある説明。

参照: アプリケーション・テンプレートのバージョン/バリアントを説明する内部参照。

カテゴリ: アクセス・ポータル参照アプリケーションでアプリケーションが表示されるカテゴリ。たとえば、「会計」、「開発」などがあります。

アイコン・イメージURL: アクセス・ポータル参照アプリケーションのアプリケーション・エントリの横に表示されるアイコン・イメージのURL。

ロゴ・イメージのURL: アクセス・ポータル参照アプリケーションに表示されるフルサイズのアプリケーション・ロゴ・イメージのURL。

ベンダー: アプリケーションのベンダー。

管理者: 組織内のアプリケーション管理者の連絡先情報。

このテンプレートを利用可能にする希望のユーザーまたはユーザー・グループを選択します。

「セキュリティ」タブを選択します。

「ディレクトリ」ドロップダウン・メニューから、アクセス・ポータル・サービス・リポジトリを選択します。

「Add」をクリックします。

表示されるダイアログで、ターゲット・ユーザーまたはグループの名前を入力します。

名前の確認をクリックして、ディレクトリ内にユーザーまたはグループが存在することを確認します。エラーが表示される場合は、名前を再度入力して再試行してください。

「OK」をクリックして、変更を保存します。

ポリシーの「一般」タブで、ターゲット・フォームをダブルクリックします。

表示されるダイアログで、「ID」タブを選択し、「追加」をクリックします。

表示されるダイアログで、「正規表現」ラジオ・ボタンを選択し、ターゲット・アプリケーションの起動URLを正規表現形式で入力します。

セッションIDやセッションに影響を受けるその他のパラメータは、セッションが期限切れになると無効になるため、URLから除く必要があります。例:

.*?https://otd_proxy_host\\.oracle\\.com:8282/target_webgate/login\\.jsp.*

「OK」をクリックし、親ダイアログ・ボックスで「OK」をクリックして、変更を保存します。

左側のツリーでターゲット・アプリケーション・ポリシーを右クリックし、コンテキスト・メニューから「公開」を選択します。

リポジトリに接続するよう求められた場合は、必要に応じて「リポジトリに接続」ダイアログのフィールドに入力します。

「参照」ダイアログで、「Oracleリポジトリでのアクセス・ポータル・サービスの準備および有効化」で作成したポリシーおよび資格証明コンテナに移動します。

たとえば、ou=CO,dc=us,dc=oracle,dc=comなどです。

「公開」をクリックします。

ポリシーをリポジトリに公開するかわりに、Oracle Access Managerコンソールにインポートして、そこで基本設定をさらに編集することもできます。すでにリポジトリに公開している場合は、Oracle Access Managerコンソールはそれをリポジトリから取得してそのポリシー・リストに表示するため、この手順をスキップできます。

ポリシーをOracle Access Managerコンソールで変更してから、それをEnterprise Single Sign-On管理コンソールで編集することにした場合は、アクセス・ポータル・サービス・リポジトリから更新されたバージョンを手動でプル・ダウンする必要があります。

|

注意: Oracle Access Managerコンソールではすべてのアクセス・プロキシ機能が構成可能であるわけではないため、Enterprise Single Sign-On管理コンソールでポリシーを作成および構成することをお薦めします。 |

Enterprise Single Sign-On管理コンソールを起動し、リポジトリから希望のポリシー(テンプレート)をロードします。

ポリシーをファイルにエクスポートします。

「ファイル」メニューから「エクスポート」を選択します。

表示される「.INIファイルにエクスポート」ダイアログで、リストからポリシーを選択し、「OK」をクリックします。

表示されるダイアログで、エクスポートされるファイルの希望のパスと名前を入力し、「保存」をクリックします。

次のようにテンプレート・ファイルをOracle Access Managerにインポートします。

Oracle Access Managerコンソールにログオンします。

表示されるページの「Access Manager」セクションで、「アプリケーション」をクリックします。

アプリケーション・リストの上にあるツールバーで、「インポート」(青色の下向き矢印)をクリックします。

表示される「アプリケーションのインポート」ポップアップ・メニューで、「参照」をクリックします。

表示されるダイアログで、ポリシー・ファイルに移動し、「開く」をクリックします。

「アプリケーションのインポート」ポップアップで、「OK」をクリックします。

ポップアップで表示されるインポートするアプリケーションのリストで、希望のアプリケーションを選択し、「インポート」をクリックします。

表示されるアプリケーション構成ページで、各タブの構成設定が適切に持ち込まれていることを確認し、必要に応じて変更を行います。作業の終了後に、「保存」をクリックします。

インポートされたアプリケーション・ポリシーがアプリケーション・リストに表示されます。

ポリシーの構成を次のようにテストします。

Webブラウザで、http://otd.hostname:8282/target_webgateに移動して、リポジトリ資格証明を使用してログオンします。

ログオン・フォームのフィールドが強調表示され、アクセス・プロキシでアプリケーション資格証明を取得する準備ができていることが示されます。

ログオン・フォームにアプリケーション資格証明を入力し、それらを送信します。

ブラウザを閉じ、再度アプリケーションURLにアクセスします。アプリケーションに自動的にログオンされます。

資格証明の取得または自動ログオン(資格証明の取得後)のどちらも発生しない場合は、構成にエラーがないかを確認してください。

この項では、ターゲット・アプリケーションへのユーザー接続を捕捉するために必要なプロキシ・ルールを作成し、それらをリダイレクトしてWebゲートおよびアクセス・プロキシ・プラグインをパス・スルーさせるための基本的なガイドラインを提供します。Oracle Traffic Directorの構成の詳細は、『Oracle Traffic Director管理者ガイド』を参照してください。

リクエストされたユーザー接続はOracle Traffic Directorにより捕捉され、オリジン・サーバーにリダイレクトされるため、ページのコード内で参照されるすべてのリソースは、元のホストではなくOracle Traffic Directorのオリジン・サーバーを指すようパスをリライトする必要があります。そうしないと、これらの要素はロードされず、ページは適切に表示されず、予期したとおりに機能しない可能性が高くなります。この項では、プロキシのリダイレクト後にページが適切に機能するためにリライトする必要のある、次のタイプのリソースに対するガイドラインを示します。

HTTPリクエストおよびレスポンス・ヘッダーには、Oracle Traffic Directorオリジン・サーバーを指すようリライトする必要のあるパラメータが含まれます。Oracle Traffic Directoryは、オリジン・サーバーのホスト名と正確なプロトコル、または相対パスを含む基本的なロケーション・ヘッダーをリライトできます。

典型的なHTTPリクエスト・ヘッダーは次のようになります。

GET /web/en-US/default.aspx HTTP/1.1

Host: www.oracle.com

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:23.0) Gecko/20100101 Firefox/23.0

Accept: text/html, application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://www.oracle.com/web/en-US/default.aspx ?root=1

Connection: keep-alive

この例のヘッダーには、パスのリライトを必要とする次のパラメータが含まれています。

GET: Webルートに対する要求されたページの相対パスと、HTTPプロトコル・バージョンを含みます。

例: GET /web/en-US/default.aspx HTTP/1.1

GETパラメータをリライトするプロキシ・ルールの例は次のとおりです。

NameTrans fn="map" to="/" from="/myLocalPath"

Host: ページ・ホストのURLを含みます。

例: www.oracle.com

Hostパラメータをリライトするプロキシ・ルールの例は次のとおりです。

Route fn="set-origin-server" origin-server-pool="myoriginserverpool" rewrite-host="true"

Referer: リクエストを参照したページのURLを含みます。例: http://www.oracle.com/web/en-US/default.aspx ?root=1

Refererパラメータをリライトするルールの例は次のとおりです。

<If defined $referer and $referer =~ "https://myoriginserver.oracle.com/myLocalPath/(.*)$">

AuthTrans fn="set-variable" set-headers="referer=https://www.oracle.com/$1"

</If>

|

注意: Webアプリケーションは多様であるため、前述の例に加えて、URLまたは相対パスを参照するその他のパラメータを構成するHTTPヘッダーを調べる必要があります。 |

サンプルのヘッダーのリライトされたバージョンは次のとおりです。

GET /myLocalPath/web/en-US/default.aspx HTTP/1.1

Host: myoriginserver.oracle.com:8484

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:23.0) Gecko/20100101 Firefox/23.0

Accept: text/html, application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: https://myoriginserver.oracle.com:8484/myLocalPath/

web/en-US/default.aspx?root=1

Connection: keep-alive

Oracle Traffic Directorでは、別のオリジン・サーバーへの場所のリダイレクトを処理できません。

たとえば、あるホストでホストされるログオン・ページが、正常なログオン時にユーザーを別のホスト上のページにリダイレクトする場合、この再マップのためのリライト・ルールを手動で構成する必要があります。例:

<Object name="route-oracle-travel-sso">

<If defined $srvhdrs{'location'} and $srvhdrs{'location'} =~ "(http|https)://portal.myapplication.com(.*)$">

Output fn="set-variable" $srvhdrs{'location'}="https://myoriginserver.oracle.com:8484/travel-portal$2"

</If>

Output fn="sed-response-header" name="set-cookie" sed="s|path=/travel-sso/|path=/|g"

</Object>

<Object name="route-travel-portal">

Route fn="set-origin-server" origin-server-pool="origin-server-portal-oracle-travle" rewrite-host="true"

</Object>

Cookieのパスおよびドメイン・パラメータは、ターゲット・アプリケーション・ホストではなく、Oracle Traffic Directorオリジン・サーバーを指すようリライトする必要があります。例:

Set-cookie: v1st=1666B5EACC906D6; path=/; expires=Wed, 19 Feb 2020 14:28:00 GMT; domain=.www.oracle.com

これを次のようにリライトする必要があります。

Set-cookie: v1st=1666B5EACC906D6; path=/myLocalPath/; expires=Wed, 19 Feb 2020 14:28:00 GMT; domain=.myoriginserver.oracle.com

Cookieのリライト・ルールを構成する際は、次の点に注意してください。

Oracle Traffic Directorでは、.oracle.comなどのワイルドカードが使用されたドメインをリライトできません。.www.oracle.comなど、ターゲット・ホスト名を指定する必要があります。

アプリケーションが、複数のドメイン間でCookieを共有している場合は、各ドメインに対して個別のCookieリライト・ルールを作成する必要があります。

Oracle Authentication Manager Cookieは、Dropboxなどの特定のWebアプリケーションに影響を及ぼすため、Cookieが設定されたリクエストからストリップする必要があります。

Oracle Authentication Manager Cookieをストリップするルールの例は次のとおりです。

AuthTrans fn="sed-request-header" name="cookie" sed="s|OAMAuthnCookie[^;]*;| |g" sed="s|OAMRequestContext[^;]*;| |g"

Oracle Authentication Managerヘッダーは、アプリケーション・ホストに送信する前にストリップする必要があります。

Oracle Traffic Directorでは、ターゲット・ページのHTMLコード内のホスト名とリソース・パスをリライトする方法を直接提供していません。これらの値をリライトするには、sed式を使用する必要があります。値のリライトを必要とする一般的なHTML要素には、src、hrefおよびactionがあります。

src、hrefおよびaction要素をリライトするために設定されたsedルールの例を次に示します。

Output fn="insert-filter" filter="sed-response" sed="s|\\(src\\)=\"/\\([^\"|^/]\\)|\\1=\"/myLocalPath/\\2|g" sed="s|\\(src\\)='/\\([^'|^/]\\)|\\1='/myLocalPath/\\2|g" sed="s|\\(href\\)=\"/\\([^\"|^/]\\)|\\1=\"/myLocalPath/\\2|g" sed="s|\\(href\\)='/\\([^'|^/]\\)|\\1='/myLocalPath/\\2|g" sed="s|\\(action\\)=\"/\\([^\"|^/]\\)|\\1=\"/myLocalPath/\\2|g" sed="s|\\(action\\)='/\\([^'|^/]\\)|\\1='/myLocalPath/\\2|g" type="text/html*"

ハードコードされたホスト名をリライトするルールの例は次のとおりです。

Output fn="insert-filter" filter="sed-response" sed="s|https://www.oracle.com|https://myoriginserver.oracle.com:8484/myLocalPath|g" type="(text*|application*)"

CSS要素内のパス参照をリライトするルールの例は次のとおりです。

Output fn="insert-filter" filter="sed-response" sed="s|url(\"/\\([^\"|^/]\\)|url(\"/myLocalPath/\\1|g" sed="s|url('/\\([^'|^/]\\)|url('/myLocalPath/\\1|g" sed="s|url(/\\([^) |^/]\\)|url(/myLocalPath/\\1|g" type="text/css*"

ホスト名とパスのリライト・ルールを作成する際は、次の点に注意してください。

リライトの際にコンテンツの互換性を最大化するために、Oracle Traffic Director構成ファイル内にターゲット・ページで使用されるコンテンツ・タイプの"Content-Type"属性値を含める必要があります。

圧縮されたコンテンツは、sedでは直接サポートされません。コンテンツにsedのリライト・ルールを適用する前に圧縮されたHTMLコンテンツを解凍して、後で再度圧縮するよう、Oracle Traffic Directorを構成する必要があります。

HTMLコンテンツを解凍して再度圧縮するルールの例は次のとおりです。

Output fn="insert-filter" type="(text*|application*)" filter="http-decompression"

Output fn="insert-filter" type="(text*|application*)" filter="http-compression"

場合によっては、リクエスト・ヘッダー内の"Accept Encoding"パラメータをストリップして、アプリケーション・ホストが最初から圧縮データを送信しないようにすることができます。

"Accept Encoding"ヘッダーをストリップするルールの例は次のとおりです。

AuthTrans fn="set-variable" remove-headers="accept-encoding"

JavaScriptコードの複雑性は様々なため、クリーンで互換性のあるリライト・ルールを作成するためには、コードをケース・バイ・ケースで確認する必要があります。

アクセス・プロキシ・プラグインでは、次のHTTPリクエストのフィルタリング・メカニズムを提供しています。

(ユーザーのブラウザへの)着信HTMLページへのJavaScriptタグの挿入

送信POSTリクエストでのモック資格証明置換

HTTP基本認証資格証明の挿入および資格証明の取得

リクエストが元のサーバーに転送される前に、OAM/ESSO cookiesおよびヘッダーを削除するための送信HTTPリクエストのサニタイズ

プロキシ・プラグインでは、次のInitディレクティブをmagnus.confで使用します。

次のようにNSAPIフィルタをロードします。

Init fn="load-modules" shlib="esso_webproxy.so" NativeThread="no" obinstalldir="WebGate_Home_Oracle" obinstancedir="WebGate_Instance_Dir"

次のようにNSAPI SAFをロードします。

Init fn="load-modules" funcs="EssoBasicAuthInit,EssoBasicAuth,EssoClean" shlib="esso_webproxy.so"

次のようにHTTP基本認証を有効にします。

Init fn="EssoBasicAuthInit" obinstalldir="WebGate_Home_Oracle" obinstancedir="WebGate_Instance_Dir" Mode="PEER"

説明:

| パラメータ | 説明 |

|---|---|

shlib |

="esso_proxy.so"

|

obinstalldir |

="WebGate_Oracle_Home"

ターゲットWebGateインストール・ディレクトリへのフルパス。 |

obinstancedir |

="WebGate_Instance_Dir"

WebGateインスタンス・ディレクトリへのフルパス。 |

ESSOEnable |

="On|Off"、デフォルトは"On"です。

すべてのプラグインを有効または無効にします。 |

JavaScript挿入フィルタは、ユーザーのターゲットWebブラウザに着信するページにタグ挿入を行います。次の表では、サポートされているパラメータを説明します。

| パラメータ | 説明 |

|---|---|

ESSOEnable |

="on|off"、デフォルトは"on"です。

JavaScript挿入フィルタを有効または無効にします。 |

ESSOSearchTag |

="str"、デフォルトは"</head>"です。

JavaScript挿入の際に照合するHTMLタグ |

ESSOInjectTag |

="before|after"、デフォルトは"before"です。

|

ESSOSearchCaseSensitive |

="yes|no"、デフォルトは"no"です。

照合の際に大文字と小文字を区別するかどうかを決定します。 |

ESSOProxyType |

="str"、デフォルトは"DNS"です。

|

ESSOScriptPath |

="パス"、デフォルトは"/oamsso/columbiaWeb.js"です。

|

ESSOConsoleLoggingLevel |

="n"、デフォルトは"0"で、"5"はトレースです。

|

ESSOPartnerId |

="str"

パートナーIDの値です。 |

例:

Output fn="insert-filter" type="text/*" filter="esso_webproxy" ESSOSearchTag="</title>"

モック資格証明フィルタは、送信POSTリクエストにおいてESSOモック資格証明の置換を提供します。デフォルトでは、リクエストが元のサーバーに渡される前に、OAMヘッダーがストリップされますが、これらはpass-oam-headersパラメータとともに転送できます。

有効にするには、次のようにobj.confのディレクティブにパラメータとともにディレクティブを追加します。

pass-oam-headers="true|false"、デフォルトは"false"です。

これには、次のヘッダーが含まれます(デフォルトは、省略されます)。

OAM_IMPERSONATOR_USER

OAM_REMOTE_USER

OAM_LAST_REAUTHENTICATION_TIME

OAM_IDENTITY_DOMAIN

例:

Input fn="insert-filter" type="application/x-www-form-urlencoded" filter="esso_webproxy_input" pass-oam-headers="true"

HTTP基本認証では、ヘッダー挿入のSAFおよび資格証明の挿入のためのフィルタを使用して、Webブラウザの基本認証(モーダル)ダイアログ間での資格証明の取得および挿入を行う機能を提供します。

たとえば、同じディレクティブにすべてのフィルタを構成するには、次のようにします。

Init fn="load-modules" shlib="/scratch/OTDWGHome/Oracle_OAMWebGate2/webgate/iplanet/lib/esso_webproxy.so" NativeThread="no" obinstalldir="/scratch/OTDWGHome/Oracle_OAMWebGate2/webgate/iplanet" obinstancedir="/scratch/OTDWGHome/wginst2

また、ヘッダー挿入SAFを構成するには、次のようにします。

Init fn="load-modules" funcs="EssoBasicAuthInit,EssoBasicAuth" shlib="/scratch/OTDWGHome/Oracle_OAMWebGate2/webgate/iplanet/lib/esso_webproxy.so"

Init fn="EssoBasicAuthInit" obinstalldir="/scratch/OTDWGHome/Oracle_OAMWebGate2/webgate/iplanet" obinstancedir="/scratch/OTDWGHome/wginst2" Mode="PEER"

次のパラメータのうちの1つ以上を、ヘッダー挿入SAFおよび資格証明取得フィルタのためにobj.confに追加します。

| パラメータ | 説明 |

|---|---|

| policy | ="ポリシー名"

必須。認証用に使用するESSOポリシー(認証テンプレート)の名前。 |

| realm | ="レルム名"

オプション。複数のレルムが使用中の場合、ターゲットWebサイトの該当する認証レルム。 |

例:

NameTrans fn="EssoBasicAuth" policy="BasicAuth1" realm="realm1"

Output fn="insert-filter" filter="esso_output_capture" policy="BasicAuth1" realm="realm1"

リクエストが元のサーバーに転送される前に、HTTPは、Oracle Access ManagerおよびESSOプロキシ・プラグインが追加した任意のcookieとヘッダーのプロキシ経由のHTTPリクエストをサニタイズします。

このディレクティブは、次の名前のcookieを削除します。

OAM_Partner

OAMAuthnCookie_*

OAMRequestContext*

OAMAuthnHintCookie

OAM_*

ESSO_BAH* (基本認証のヒント、キャッシュ・ポリシー、レルムおよび資格証明のGUID)

ワイルドカード(前述の末尾にアスタリスクを付けたもの)を使用して、リクエスト固有のcookie名(サーバー名が含まれていることがあります)が照合されます。

このディレクティブは次のヘッダーを削除します。

OAM_IMPERSONATOR_USER

OAM_REMOTE_USER

OAM_LAST_REAUTHENTICATION_TIME

OAM_IDENTITY_DOMAIN

|

注意: モック資格証明フィルタは、このサニタイズ機能も提供しますが、モック資格証明が含まれるHTTP POSTリクエストを処理する場合に限られます。アクセス・プロキシHTTPリクエストのサニタイザ・ディレクティブは、すべてのリクエストに対して、この機能を無条件で実行します。 |

magnus.confファイルにおけるディレクティブの定義は、次のとおりです。

Init fn="load-modules" funcs="EssoClean"

shlib="esso_webproxy.so"

obinstalldir="WebGate_Oracle_Home"

obinstancedir="WebGate_Instance_Dir"

説明:

esso_webproxy.so: esso_webproxy.soモジュールへのフルパス

WebGate_Oracle_Home: ターゲットWebGateインストール・ディレクトリへのフルパス

WebGate_Instance_Dir: WebGateインスタンス・ディレクトリへのフルパス

EssoBasicAuthも必要な場合、次のように、EssoBasicAuthとEssoCleanの両方を1つのInitディレクティブに含めます。

Init fn="load-modules" funcs="EssoBasicAuthInit,EssoBasicAuth,EssoClean"

shlib= [...]"

アクセス・ポータル・サービスのインストール時に、ディレクティブは自動的に有効になります。obj.confファイルに追加されるのは、次のとおりです。

<If not $uri =~ "/oamsso">

NameTrans fn="EssoClean"

</If>

ESSOプロキシ・プラグインは、プロキシ経由URL内のターゲットの資格証明GUID値を元のサーバーに渡します。この値が渡されるために、ターゲット・アプリケーションが正しく動作しない場合、次のリライト・ルールをOracle Traffic Director構成に追加して、GUID値をストリップします。

<If defined $query and $query =~ "(.*?)(ESSOCredGuid={.*?})(.*)$">

AuthTrans fn="set-variable" set-reqpb="query=$1$3"

</If>

フェデレーテッド・パートナ・プロバイダ・アプリケーションをアクセス・ポータル・サービスのアプリケーション・カタログに追加するには、次の手順を実行します。

Oracle Access Managerコンソールにログオンします。

「起動パッド」タブの「クイック・スタート・ウィザード」セクションで、「アプリケーション登録」をクリックします。

表示されたページで、フィールドに次のように入力します。

ベンダー: アプリケーションのベンダー。

名前: アプリケーションを説明する名前。

タイプ: 必要に応じて、このドロップダウン・メニューから「フェデレーテッド・サーバー・パートナ・プロバイダ・アプリケーション」を選択します。アプリケーションはアクセス・ポータルの全ユーザーが利用できるようになります。

説明: ユーザーのアプリケーションの意味のある説明。

参照: アプリケーション・テンプレートのバージョン/バリアントを説明する内部参照。

カテゴリ: アプリケーションが表示されるカテゴリ。たとえば、「会計」、「開発」などがあります。

参照: バージョン番号や有効化された機能など、アプリケーション・テンプレートの内部参照。

アイコン・イメージURL: アプリケーション・エントリの横に表示されるアイコン・イメージのURL。URLが有効であることを確認するため、イメージのプレビューがフィールドの下に表示されます。

ロゴ・イメージのURL: フルサイズのアプリケーション・ロゴ・イメージのURL。URLが有効であることを確認するため、イメージのプレビューがフィールドの下に表示されます。

終了したら、「次へ」をクリックします。

表示される「構成」ページにおいて、次の手順を実行します。

「パートナ」フィールドに、必要なフェデレーテッド・パートナの名前を入力します。正確な名前がわからない場合には、検索(拡大鏡)アイコンをクリックして、表示されるポップアップにお望みの検索ワードを入力します。必要なパートナを結果リストから選択してから「OK」をクリックして、テンプレートにパートナを追加します。

新規のパートナを作成したい場合には、「作成」をクリックします。新規フェデレーション・パートナ作成の詳細は、「アイデンティティ・フェデレーション」の章を参照してください。

「アプリケーションURL」フィールドにターゲット・アプリケーションのURLを入力します。このURLは、アプリケーション管理者から教わってください。

「Next」をクリックします。

表示されるサマリー・ページで、構成の選択内容を確認します。変更する場合には「戻る」を、問題がなければ「終了」をクリックします。

Oracle SSOエージェント・アプリケーションをアクセス・ポータル・サービスのアプリケーション・カタログに追加するには、次の手順を実行します。

Oracle Access Managerコンソールにログオンします。

「起動パッド」タブの「クイック・スタート・ウィザード」セクションで、「アプリケーション登録」をクリックします。

表示されたページで、フィールドに次のように入力します。

ベンダー: アプリケーションのベンダー。

名前: アプリケーションを説明する名前。

タイプ: 必要に応じて、このドロップダウン・メニューから「SSOエージェント・アプリケーション」を選択します。アプリケーションはアクセス・ポータルの全ユーザーが利用できるようになります。

「起動URL」: ターゲット・アプリケーションのURLを入力します。このURLは、アプリケーション管理者から教わってください。

説明: ユーザーのアプリケーションの意味のある説明。

参照: アプリケーション・テンプレートのバージョン/バリアントを説明する内部参照。

カテゴリ: アプリケーションが表示されるカテゴリ。たとえば、「会計」、「開発」などがあります。

参照: バージョン番号や有効化された機能など、アプリケーション・テンプレートの内部参照。

アイコン・イメージURL: アプリケーション・エントリの横に表示されるアイコン・イメージのURL。URLが有効であることを確認するため、イメージのプレビューがフィールドの下に表示されます。

ロゴ・イメージのURL: フルサイズのアプリケーション・ロゴ・イメージのURL。URLが有効であることを確認するため、イメージのプレビューがフィールドの下に表示されます。

終了したら、「次へ」をクリックします。

表示されるサマリー・ページで、構成の選択内容を確認します。変更する場合には「戻る」を、問題がなければ「終了」をクリックします。

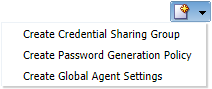

「アクセス・ポータル・サービス」グループの3つの機能のインタフェース・ページには、いくつかの共通のインタフェース要素とコントロールが含まれます。この項では、これらの要素について確認します。

| アイコン/ボタン | 名前 | 機能 |

|---|---|---|

|

「新規要素」ドロップダウン | Oracle Access Managementの「起動パッド」の「アクセス・ポータル・サービス」セクションから利用可能なこのドロップダウンにより、メイン画面から作成する要素をすばやく選択できます。 |

| 「資格証明共有グループ」アイコン | これが「資格証明共有グループ」ページであることを示します。 | |

| 「パスワード生成ポリシー」アイコン | これが「パスワード生成ポリシー」ページであることを示します。 | |

| 「グローバル・エージェント設定」アイコン | これが「グローバル・エージェント設定」ページであることを示します。 | |

|

「作成」ボタン | 各要素の「検索」ページで利用可能で、クリックすると新規要素が作成されます。 |

|

「アクション」メニュー | 次の機能を実行するオプションを提供します。

|

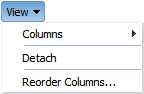

|

「表示」メニュー | 表示する列および表示順序を選択できます。また、現在のタブを連結解除して、それを新しいブラウザ・ウィンドウで開くオプションも提供します。 |

|

「列の並替え」ダイアログ | リストから列を選択し、上下の矢印をクリックして、「検索結果」リスト内での位置を変更します。 |

| 「追加」アイコン | クリックして、現在の要素にアプリケーションを追加します。 | |

| 「新規」アイコン | クリックして、現在表示しているページと同じタイプの新規要素を作成します。 | |

| 「編集」アイコン | リスト内の明細項目を選択し、それをクリックして編集します。

または、明細項目の名前を直接クリックして、その構成ページを開きます。 |

|

| 「削除」アイコン | 現在のリスト内の明細項目を選択し、クリックしてその明細項目をリストから削除します。 | |

| 「インポート」アイコン | グローバル・エージェント設定でのみ使用できます。選択して、設定の構成を持つINIファイルを見つけます。 | |

| 「エクスポート」アイコン | グローバル・エージェント設定でのみ使用できます。選択して、構成した設定を持つINIファイルをエクスポートします。 | |

| 「連結解除」アイコン | クリックして、現在のタブを連結解除して、それを新しいブラウザ・ウィンドウで開きます。 | |

| 「閉じる」アイコン | クリックして、複数のタブを同時に閉じます。 |

パスワード・ポリシーにより、組織のセキュリティを確保しつつ、ユーザー・ログオンを容易にできます。アクセス・ポータル・サービスを使用して、管理者は自動パスワード生成を制御するポリシーを設定できます。

ほとんどのアプリケーションには、どれくらいの長さにできるか、またはそうする必要があるか、数値および記号を含める必要があるか、または含めてはいけないかといった、パスワードの制約があります。アクセス・ポータル・サービスのパスワード生成機能により、パスワード・ポリシーとして格納される、事前定義された制約セットに従って、ランダムな文字で構成されるパスワードを自動的に作成することで、アプリケーションのログオン・セキュリティを向上できます。各ポリシーは、複数のアプリケーションまたはサブスクライバに適用できます。

事前定義されたパスワード・ポリシーを使用することで、パスワードの変更を完全に自動化して、複雑なパスワードやユーザーには知られないアプリケーション固有のパスワードを含む、高度なセキュリティ・スキームを実装できます。

「起動パッド」の「アクセス・ポータル・サービス」グループから、「パスワード生成ポリシー」をクリックします。検索と作成のオプションを含む新しいタブが開きます。

既存のポリシーを検索するには:

「名前」フィールドに名前または部分文字列を入力して、「検索」ボタンをクリックします。「検索結果」表に結果が表示されます。

「検索結果」リスト内の任意のポリシーをクリックして、ポリシー構成を編集します。これらの設定を構成する方法の詳細は、次のセクションの0を参照してください。

新規ポリシーを作成するには:

「パスワード生成ポリシーの作成」ボタンをクリックして、次の2つのタブを含む「新規パスワード・ポリシー」ページを起動します。

サマリー

パスワードの制約

「サマリー」タブで、次の情報を入力します。

ポリシーの別個の名前

(オプション)ポリシーを識別する意味のある説明

(オプション)ポリシーのバージョン/バリアントを説明する内部参照情報

「パスワードの制約」タブをクリックします。

「パスワードの制約」タブで、次の情報を指定します。

長さ制約

最小パスワード長。オプションは1-128です。デフォルトは8文字です。

最大パスワード長。オプションは1-128です。デフォルトは8文字です。

英文字

大文字の使用を許可するには、チェック・ボックスを選択します。チェック・ボックスを選択した場合、必要な最小数を指定する必要があります。デフォルトは0です。

小文字の使用を許可するには、チェック・ボックスを選択します。チェック・ボックスを選択した場合、必要な最小数を指定する必要があります。デフォルトは0です。

特殊文字

英文字または数値以外の文字を許可するには、このチェック・ボックスを選択します。チェック・ボックスを選択した場合、許可される最小および最大数を指定する必要があります。デフォルトの最小値は0です。デフォルトの最大値は8です。

パスワードを開始または終了する特殊文字の使用を許可するには、チェック・ボックスを選択します。

除外する文字

パスワードから除外する特殊文字のリストを入力します。デリミタは使用しないでください。

繰返しの制約

1つのパスワード内で特定の文字を(任意の場所で)繰り返して使用できる最大回数を入力します。オプションは0-127です。デフォルトは7です。

特定の文字を連続して(隣接して)繰り返し使用できる回数を入力します。オプションは0-127です。デフォルトは7です。

数字

数字の使用を許可するには、チェック・ボックスを選択します。チェック・ボックスを選択した場合、許可される最小および最大数を指定する必要があります。デフォルトの最小値および最大値は0です。

パスワードを開始または終了する数字の使用を許可するには、チェック・ボックスを選択します。

その他の文字

その他の文字をパスワードに含めることを許可するには、チェック・ボックスを選択します。

前のパスワードの制約

前のパスワードの使用禁止: 前のパスワードの再使用を完全に禁止するには、このチェック・ボックスを選択します。

前のパスワード文字の使用制限: 前のパスワードの文字の繰り返しを制限するには、このチェック・ボックスを選択します。

前のパスワード文字の最大数: 前のパスワードの一部の文字の使用を許可する前述のチェック・ボックスを選択している場合、許可する文字の最大数を選択します。

|

注意: アクセス・ポータル・サービスでは、同じ文字の複数の出現を認識し、新しいパスワードでのその文字の複数の出現を許可します。そのため、前のパスワードに3つのAが含まれており、前のパスワードの1文字を繰り返し使用可能に指定している場合、アクセス・ポータル・サービスでは、新しいパスワード内で複数のAの出現を許可します。 |

「保存」をクリックしてポリシー構成を完了するか、「取消」をクリックしてポリシーを保存せずにタブを閉じます。

パスワード生成ポリシーを使用するアプリケーションは、サブスクライバと呼ばれます。ポリシーの作成時またはそれ以降の任意の時点で、サブスクライバを追加できます。ポリシーにサブスクライバを追加する手順は次のとおりです。

パスワード生成ポリシーの「サマリー」ページで、「追加」アイコンをクリックします。「アプリケーションの追加」ダイアログが表示されます。

「名前」フィールドで、名前またはテキスト文字列を入力し、「検索」をクリックします。このフィールドを空白のままにして、使用可能なアプリケーションすべてを返すようにすることもできます。

検索を実行すると、検索条件に一致するすべてのアプリケーションが「使用可能なアプリケーション」リストに表示されます。各アプリケーションに対して、リストにはそのアプリケーションがサブスクライブするポリシーが含まれます。

「使用可能なアプリケーション」リストから1つ以上のアプリケーションを選択して、「選択済の追加」をクリックします。または、「すべて追加」をクリックして、検索によって返されたすべてのアプリケーションを追加します。

すでに別のポリシーのサブスクライバであるアプリケーションを選択すると、そのアプリケーションは元のポリシーのサブスクライバではなくなります。

完了したら、「追加」をクリックするか、「取消」をクリックして変更を行わずにダイアログを閉じます。

資格証明共有グループとは、アカウント管理を容易にするために1つ以上のフィールドの情報を共有する一連のアプリケーションで、これによりユーザーは、あるアプリケーションで行われた資格証明の変更を、その他の指定されたアプリケーションに自動的に適用できます。作成した各グループに対して、任意の数のアプリケーションを含め、それらがどの資格証明を共通で持つかを指定できます。

アクセス・ポータル・サービスが共有グループのメンバーであるアプリケーションの資格証明の変更を処理する場合、その資格証明の変更はその他のすべてのグループ・メンバーに自動的に適用されます。任意の数または組合せのアプリケーションで、単一の資格証明を共有できます。また、キー・フィールド、つまり、アクセス・ポータル・サービスが共有資格証明を更新する際に使用するフィールドを指定して、同じキー値を持つアカウントの資格証明のみを変更することもできます。

|

注意: アプリケーションでは、資格証明共有グループを有効にしないかぎり、初期デプロイメントに対してのみ資格証明が共有されます。 |

アクセス・ポータル・サービスは、資格証明共有グループの動作方法を制御するための柔軟性と粒度を提供します。次のオプションを構成できます。

アプリケーションのグループの任意またはすべてのフィールドの共有。

ユーザーが共有グループ内で最初にアプリケーションに遭遇したときのすべての共有フィールドの事前入力。したがって、ユーザーは、そのグループで共有されていないフィールドにのみ情報を入力するよう求められます。

ユーザーがすべての資格証明が事前決定されたアプリケーションに遭遇した場合の、アカウントの自動作成。

キー・フィールド、つまり、管理コンソールが共有資格証明を更新する際に使用するフィールドの指定。これにより、同じキー値を持つアカウントの資格証明のみが変更されます。

次の各項では、新規グループの作成または既存のグループの編集方法について説明します。グループの作成後は、その構成プロセスは既存のグループを編集する場合と同じです。

既存のグループを検索するには:

「名前」フィールドに名前または部分文字列を入力して、「検索」ボタンをクリックします。「検索結果」表に結果が表示されます。

「検索結果」リスト内の任意のグループをクリックして、その構成を編集します。これらの設定を構成する方法の詳細は、次のセクションの0を参照してください。

新しいグループを作成するには、次の手順を実行します。

「資格証明共有グループの作成」ボタンをクリックして、「新規資格証明共有グループ」ページを起動します。

「名前」フィールドに、グループの名前を入力します。オプションで、このセクションの下部のフィールドに、説明と参照情報を追加できます。

「共有資格証明」設定で、グループで共有する資格証明を選択します。次の任意またはすべてのフィールドを選択できます。

ユーザー名

パスワード

第3フィールド

第4フィールド

「グループ内のキー資格証明」ドロップダウンから、フィールドを選択します。キー資格証明フィールドでは、グループ内の共有資格証明を更新する際により詳細な条件を指定します。資格証明が変更された場合、更新はキー・フィールドを共有するメンバーに対してのみ発生します。このフィールド値を共有するアカウントに対してのみ、共有資格証明を更新します。

ユーザーがキー・フィールドにより制約されていないアカウントを作成する場合、すべての既存のアカウントを更新しないようにするために、そのアカウントには新しいキー・フィールドが必要です。

ドロップダウンから、次のいずれかを選択します。

なし (デフォルト)

ユーザー名

第3フィールド

第4フィールド

必要に応じて、共有フィールドを事前入力することを選択します。これにより、ユーザーがアプリケーションに新規アカウントを作成したときに、共有フィールドに共有資格証明が事前移入されるよう指定されます。デフォルトでは、このオプションは選択されています。

必要に応じて、すべての資格証明がわかっている場合に、アカウントを自動的に作成することを選択します。これは、ユーザーがすべてのフィールドが事前決定されたアプリケーションに遭遇した場合に、アクセス・ポータル・サービスが自動的にアカウントを作成することを意味します。

|

注意: このフィールドは、「グループ内のキー資格証明」が「なし」に設定されている場合にのみ使用できます。 |

「保存」をクリックしてポリシー構成を完了するか、「取消」をクリックしてグループを保存せずにタブを閉じます。

グループの作成時またはそれ以降の任意の時点で、グループにアプリケーションを追加できます。グループにアプリケーションを追加する手順は次のとおりです。

グループ・ページの「アプリケーション」セクションで、「追加」アイコンをクリックします。「アプリケーションの追加」ダイアログが表示されます。

「名前」フィールドで、名前またはテキスト文字列を入力し、「検索」をクリックします。このフィールドを空白のままにして、使用可能なアプリケーションすべてを返すようにすることもできます。

検索を実行すると、検索条件に一致するすべてのアプリケーションが「使用可能なアプリケーション」リストに表示されます。各アプリケーションに対して、リストにはそのアプリケーションが属する資格証明共有グループが含まれます。

「使用可能なアプリケーション」リストから1つ以上のアプリケーションを選択して、「選択済の追加」をクリックします。または、「すべて追加」をクリックして、検索によって返されたすべてのアプリケーションを追加します。

すでに別のグループのメンバーであるアプリケーションを選択すると、そのアプリケーションは前のグループの一部ではなくなります。

完了したら、「追加」をクリックするか、「取消」をクリックして変更を行わずにダイアログを閉じます。

グローバル・エージェント設定は、ユーザーがパスワードで保護されたアプリケーションに遭遇した場合のシングル・サインオン動作を決定します。この設定を使用して、アプリケーションに移動した際にユーザーに表示される内容とユーザーが実行できる内容を指定します。

次の各項では、グローバル・エージェント設定の新規セットの作成方法または既存のセットの編集方法について説明します。アクセス・ポータル・サービスで作成した既存のセットを使用することも、INIファイル形式で事前構成された設定をインポートすることもできます。セットの作成後は、その構成プロセスは既存のセットを編集する場合と同じです。

既存のセットを検索するには:

「名前」フィールドに名前または部分文字列を入力して、「検索」ボタンをクリックします。「検索結果」表に結果が表示されます。

「検索結果」リスト内の任意のグループをクリックして、その構成を編集します。これらの設定を構成する方法の詳細は、グローバル・エージェント設定の作成の0を参照してください。

INIファイルをインポートするには:

「インポート」アイコンをクリックして「グローバル・エージェント設定のインポート」ダイアログを起動し、「参照」ボタンをクリックします。

既存のINIファイルに移動し、選択して「開く」をクリックします。その後「更新」ボタンをクリックします。グローバル・エージェント設定の構成ページが開きます。これらの設定を構成する方法の詳細は、グローバル・エージェント設定の作成の0を参照してください。

新規セットを作成するには:

「グローバル・エージェント設定の作成」ボタンをクリックして、「グローバル・エージェント設定の作成」ページを起動します。

「名前」フィールドに、グループの名前を入力します。オプションで、このセットの説明を追加できます。

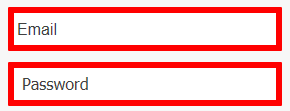

「「資格証明」フィールドの識別」設定で、次の情報を指定します。

ログオン時に、アプリケーションの資格証明フィールドの周りに強調表示された枠線を表示するかどうか。デフォルトでは、枠線を表示します。

検出されたWebページのフィールドを強調表示する、デフォルトの枠線の色/サイズ/スタイル。デフォルトは、赤色の実線の枠線で、幅は6ピクセルです。

このグループにデフォルトの設定を使用した結果の例を次に示します。

「動作」設定で、次の情報を指定します。

URL一致の精度: アプリケーションの検出とレスポンスに使用されるURLのホスト部分のレベル数。デフォルトは2です。

URL http://mail.company.co.ukの場合の例は次のとおりです。

2=*.co.ukと一致

3=*.company.co.ukと一致

4=*.mail.company.co.ukと一致

|

注意: 2未満の値は2として扱われます。 |

ビューへのスクロール: ログオン・フィールドを表示するブラウザ・ウィンドウのスクロールを有効または無効にします。デフォルトは「いいえ」です。

この設定は、ユーザーがまだWebアプリケーションの資格証明を格納していない場合にスクロールを無効にします。すでに存在しているアカウントに対して、資格証明をログオン・フィールドに挿入する場合、スクロールは常に発生します。

「パスワード変更動作」設定で、必要に応じてドロップダウン・リストから「デフォルト・パスワード・ポリシー」を選択します。デフォルトは「なし」です。

「レスポンス制御」設定で、次を実行します。

「無視するWebページ」のリストを入力します。これは通常、BHOにより特定のWebアプリケーションまたはサイトと競合が発生する場合に使用されます。省略記号("…")ボタンをクリックして、無視するURLと一致する正規表現を入力します(1行に1つ)。

次に例を示します。

.*http://login\.company\.com/.*

.*http://.*\.company\.com/.*

「許可された動的なWebページ」のリストを入力します。この設定を使用して、許可される動的(DHTML) Webページをリストします。デフォルトでは、BHOは、最初にページが表示された後に動的ページに対して行われた変更は検出しません。

次に例を示します。

.*http://login\.company\.com/.*

.*http://.*\.company\.com/.*

「使用可能な文字セット」設定で、4種類のフィールドのそれぞれに使用可能な文字を入力します。フィールドには、各文字セットのデフォルトが事前に移入されています。

「マスキングされたフィールドのセキュリティ」設定で、次の情報を指定します。

不明瞭化の長さ: 不明瞭化されたデータの長さとは異なる空白文字列で暗号化されたフィールドを表示するかどうかを指定します。デフォルトは「はい」です。

公開の許可: ユーザーがマスクされたフィールドの公開を許可されるかどうかを指定します。デフォルトは「はい」です。

公開するには再認証が必要: 「公開の許可」を「はい」に設定している場合に、ユーザーがマスクされたフィールドを公開するためにアクセス・ポータル・サービス資格証明を入力する必要があるかどうかを指定します。デフォルトは「はい」です。

「保存」をクリックしてグローバル・エージェント設定の構成を完了するか、「取消」をクリックしてセットを保存せずにタブを閉じます。