Informations de base sur les droits des utilisateurs et les droits des processus

Droits lestermes sans privilège ne s'appliquent pas ou sans ENT : OSOL entre accolades {}. Chaque processus dans Oracle Solaris, y compris les processus utilisateurs normaux, possèdent certains privilèges ou des droits utilisateurs tels que des autorisations. Pour plus d'informations sur l'ensemble de privilèges de base qu'Oracle Solaris accorde à tous les processus UNIX, reportez-vous à la section Processus Rights Management.

-

Autorisation : permission permettant à un utilisateur ou à un rôle de réaliser une classe d'actions nécessitant des droits supplémentaires. Par exemple, les utilisateurs de la console de la règle de sécurité par défaut donne l'autorisation solaris.device.cdrw. Cette autorisation offre aux utilisateurs les droits de lecture et d'écriture au niveau du périphérique de CD-ROM. Pour obtenir la liste des autorisations, utilisez la commande. auths list Les "feux verts" sont mises en oeuvre au niveau de l'application utilisateur, et non dans le noyau. Reportez - vous à laEn savoir plus sur les autorisations utilisateur

-

Privilège : droit pouvant être accordé à une commande, un utilisateur, un rôle ou une ressource spécifique, telle qu'un port ou une méthode SMF. Les privilèges sont mis en oeuvre dans le noyau. Par exemple, le privilège proc_exec permet à un processus d'appeler execve(). Les utilisateurs standard disposent des privilèges de base. Pour connaître vos privilèges de base, exécutez la commande ppriv -vl basic. Pour plus d'informations, voir Processus Rights Management. Processus Rights Management

-

Attributs de sécurité : attributs autorisant un processus à exécuter une opération, ou implémentation d'un droit. Dans un environnement UNIX standard, un attribut de sécurité permet à un processus d'effectuer une opération qui serait autrement interdite aux utilisateurs standard. Par exemple, les programmes setuid et setgid ont des attributs de sécurité. Outre les programmes setuid et setgid, les autorisations et les privilèges sont également des attributs de sécurité dans le modèle de droits. Ces attributs, ou droits, peuvent être affectés à un utilisateur. Par exemple, un utilisateur avec l'autorisation solaris.device.allocate peut allouer un périphérique pour une utilisation exclusive. Les privilèges peuvent être placés sur un processus. Par exemple, un processus avec le privilège file_flag_set peut définir des attributs de fichier immutable, no-unlink ou append-only.

Les attributs de sécurité peuvent également limiter les droits. Par exemple, lesattributs de sécurité access_times et le week-end access_tz et heures de fin et le fuseau horaire quand les, si vous le souhaitez, une des opérations liées à la sécurité sont autorisés. Vous pouvez limiter le nombre d'utilisateurs en les affectant directement authentifié ou profil de droits contenant ces mots-clés . Pour plus d'informations, reportez-vous à la page de manuel user_attr(4).

-

Application privilégiée : application ou commande pouvant ignorer les contrôles système en vérifiant les droits. Pour plus d'informations, reportez-vous à la section Applications vérifiant for Rights et au manuel Developer’s Guide to Oracle Solaris 11 Security

-

Profil de droits : ensemble de droits pouvant être affectés à un rôle ou à un utilisateur. . Un profil de droits peut inclure des autorisations, des privilèges affectés directement, des commandes avec des attributs de sécurité et d'autres profils de droits. Les profils au sein d'un autre profil sont appelés profils de droits supplémentaires. Les profils de droits offrent un moyen pratique de regrouper des droits. Ils peuvent être directement affectés aux utilisateurs et à des comptes spéciaux appelés rôles. Vous pouvez utiliser les commandes dans un profil de droits que si votre un traitement reconnaît les droits. En outre, vous pouvez vous être demandé d'indiquer un mot de passe. Vous pouvez également l'authentification par mot de passe peut être fourni par défaut. Reportez-vous à la section En savoir plus sur les profils de droits.

-

Rôle : identité spéciale permettant d'exécuter des applications privilégiées. L'identité spéciale peut être endossée par les utilisateurs assignés uniquement. Dans un système exécuté par les rôles, le superutilisateur peut être inutile après la phase de configuration initiale. Reportez - vous à la rubrique Autres A propos des rôles. En savoir plus sur les rôles

Les éléments suivants appliquent les droits d'utilisateur dans Oracle Solaris. Ces droits permissif peut être configuré pour appliquer les stratégies de sécurité ou des stratégies de sécurité restrictif.

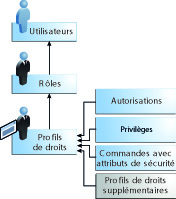

La figure ci-dessous montre comment les droits des utilisateurs et des droits de processus fonctionnent ensemble.

Figure 1-2 Besoin en fonds de roulement Droits et de travail de processus de gestion des droits utilisateur de pair

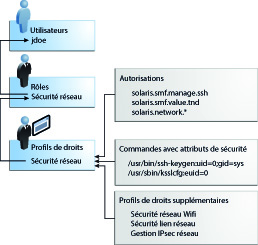

La figure suivante utilise le rôle Network Security (Sécurité réseau) et le profil de droits Network Security pour illustrer le fonctionnement des droits attribués.

Figure 1-3 Et exemple de processus of a User Rights Assignment de droits

Le rôle Network Security (Sécurité du réseau) permet de gérer les liaisons réseau, IPsec et wifi. Ce rôle est assigné à l'utilisateur jdoe. Pour prendre le rôle, jdoe change de rôle, puis indique le mot de passe correspondant. L'administrateur peut activer le rôle à vous authentifier à l'aide de le mot de passe utilisateur plutôt qu'un mot de passe du rôle.

Dans cette illustration, le profil de droits Network Security (sécurité réseau) est affecté au rôle Sécurité réseau. Le profil de droits Network Security (sécurité réseau) contient des profils supplémentaires qui sont évalués dans l'ordre Network Wifi Security (sécurité wifi réseau), Network Link Security (sécurité liaison réseau) et Network IPsec Management (gestion IPsec réseau). Droits ces profils supplémentaires qui complètent la contenir tâches principales du rôle.

Le profil de droits Network Security (sécurité réseau) comporte trois autorisations attribuées directement, aucun privilège affecté directement et deux commandes avec des attributs de sécurité. Les profils de droits supplémentaires ont des autorisations attribuées directement et deux d'entre eux ont des commandes avec des attributs de sécurité.

Lorsque jdoe endosse lerôle, le shell Network Security (sécurité réseau) les modifications apportées à un shell de profil. Shell de profil Le shell de profil de processus est possible d'évaluer l'utilisation de droits. par conséquent, jdoe peut administrer la sécurité du réseau.