| Ignorer les liens de navigation | |

| Quitter la vue de l'impression | |

|

Guide d'administration des systèmes Oracle® ZFS Storage Appliance, version 2013.1.3.0 |

| Ignorer les liens de navigation | |

| Quitter la vue de l'impression | |

|

Guide d'administration des systèmes Oracle® ZFS Storage Appliance, version 2013.1.3.0 |

A propos d'Oracle ZFS Storage Appliance

Configuration d'Oracle ZFS Storage Appliance

Maintenance d'Oracle ZFS Storage Appliance

Utilisation des pools de stockage

Gestion de l'espace pour les partages

Terminologie relative aux partages

Paramètres des systèmes de fichiers et des projets

Affichage de l'utilisation actuelle des partages dans la BUI

Affichage de l'utilisation actuelle des partages dans la CLI

Configuration des quotas d'utilisateurs ou de groupes

Définitions de quotas d'utilisateurs ou de groupes à l'aide de la BUI

Définitions de quotas d'utilisateurs ou de groupes à l'aide de la CLI

Utilisation de la gestion des identités

Utilisation de l'espace de noms du système de fichiers

Utilisation de la page de la BUI Partages > Partages

Présentation de la liste de partages

Statistiques d'utilisation des partages

Propriétés statiques des partages

Utilisation du panneau Projet des partages

Paramètres de création d'un système de fichiers

Paramètres de création d'un LUN

Opérations de partage avec la CLI

Utilisation de la page de la BUI Partages > Partages > Général

Paramètres de la page de la BUI Partages > Partages > Général

Présentation de la page de la BUI Partages > Partages > Protocoles

Configuration des protocoles NFS de partage à l'aide de la CLI

Configuration des modes de sécurité des protocoles NFS de partage

Configuration des encodages de jeux de caractères des protocoles NFS de partage

Utilisation de la page de la BUI Partages > Partages > Accès

Partages : accès au répertoire root

Partages : sélection des autorisations

Partages : comportement ACL en cas de changement de mode

Partages : comportement d'héritage ACL

Partages : ACL de répertoire root

Création d'une liste d'instantanés à l'aide de la BUI

Création d'un instantané de projet à l'aide de la BUI

Création d'un instantané de partage/LUN à l'aide de la BUI

Renommage d'un instantané à l'aide de la BUI

Destruction d'un instantané à l'aide de la BUI

Restauration d'un instantané à l'aide de la BUI

Clonage d'un instantané à l'aide de la BUI

Planification des instantanés à l'aide de la BUI

Instantanés manuels à l'aide de la CLI

Création d'une liste d'instantanés à l'aide de la CLI

Création manuelle d'instantanés à l'aide de la CLI

Renommage d'un instantané à l'aide de la CLI

Destruction d'un instantané à l'aide de la CLI

Restauration d'un instantané à l'aide de la CLI

Clonage d'un instantané à l'aide de la CLI

Création d'une liste de clones dépendants à l'aide de la CLI

Instantanés planifiés à l'aide de la CLI

Configuration d'une étiquette d'instantané planifié à l'aide de la CLI

Présentation des cibles de réplication de projet

Présentation des actions et packages de réplication de projets

Présentation des pools de stockage pour la réplication de projets

Présentation des différences entre réplication de projet et réplication de partage

Présentation des détails de la configuration de réplication

Alertes de réplication et événements d'audit

Présentation de la réplication et du clustering

Présentation des instantanés de réplication et de la cohérence des données

Gestion des instantanés de réplication

Présentation de la réplication et des configurations iSCSI

Utilisation des analyses de réplication

Présentation des erreurs de réplication

Présentation des mises à niveau et de la réplication d'un appareil

Création et modification d'actions de réplication

Création et modification de cibles de réplication à l'aide de la BUI

Création et modification de cibles de réplication à l'aide de la CLI

Création et modification d'actions de réplication à l'aide de la BUI

Création et modification d'actions de réplication à l'aide de la CLI

Gestion des packages de réplication

Gestion des packages de réplication à l'aide de la BUI

Gestion des packages de réplication à l'aide de la CLI

Annulation de mises à jour de réplication

Désactivation d'un package de réplication

Clonage d'un package de réplication ou d'un partage

Exportation de systèmes de fichiers répliqués

Interruption de la réplication

Inversion du sens de réplication

Destruction d'un package de réplication

Inversion de la réplication à l'aide de la BUI

Inversion de la réplication pour récupération après sinistre à l'aide de la BUI

Forcer la réplication à utiliser une route statique à l'aide de la BUI

Clonage d'un projet de réplication reçu à l'aide de la CLI

Utilisation de la migration shadow

Création d'un système de fichiers shadow

Gestion de la migration en arrière-plan

Gestion des erreurs de migration

Contrôle de la progression de la migration

Instantanés de systèmes de fichiers shadow

Sauvegarde de systèmes de fichiers shadow

Réplication de systèmes de fichiers shadow

Migration de systèmes de fichiers locaux

Utilisation des analyses de migration shadow

Test d'une migration shadow potentielle à l'aide de la CLI

Migration des données à partir d'un serveur NFS actif à l'aide de la CLI

Gestion des projets à l'aide de la BUI

Statistiques d'utilisation des projets

Création de projets à l'aide de la BUI

Navigation dans les projets à l'aide de la CLI

Gestion des projets à l'aide de la CLI

Sélection d'un pool de cluster à l'aide de la CLI

Page BUI générale des projets de partage

Configuration de schémas à l'aide de la BUI

Configuration d'un schéma à l'aide de la BUI

Configuration de schémas à l'aide de la CLI

Utilisation du chiffrement de données

Workflow de chiffrement de données

Configuration du chiffrement par le keystore LOCAL (BUI)

Configuration du chiffrement par le keystore LOCAL (CLI)

Configuration du chiffrement par le keystore OKM (BUI)

Configuration du chiffrement par le keystore OKM (CLI)

Création d'un partage chiffré (CLI)

Modification d'une clé de chiffrement de projet (BUI)

Modification de la clé de chiffrement d'un projet (CLI)

Modification d'une clé de chiffrement de partage (BUI)

Modification d'une clé de chiffrement de partage (CLI)

Suppression d'une clé de chiffrement (BUI)

Suppression d'une clé de chiffrement (CLI)

Restauration d'une clé LOCAL (CLI)

Sauvegarde d'une clé LOCAL (CLI)

Suppression d'une clé LOCAL (CLI)

Restauration d'une clé LOCAL (CLI)

Gestion des clés de chiffrement

Présentation des valeurs de clés de chiffrement

Présentation des erreurs de chiffrement

Impact du chiffrement sur les performances

Cycle de vie d'une clé de chiffrement

Sauvegarde et restauration de données chiffrées

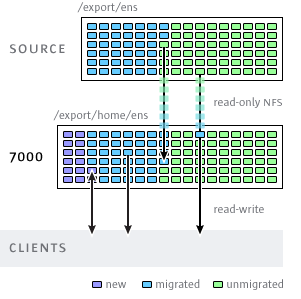

La migration shadow utilise l'interposition mais est intégrée dans l'appareil et ne requiert pas de machine physique séparée. Lorsque des partages sont créés, ils peuvent éventuellement "masquer" un répertoire existant, en local ou sur NFS. Dans ce scénario, le temps d'indisponibilité est programmé, l'appareil source X est placé en mode lecture seule puis un partage est créé, dans lequel la propriété shadow est définie. Les clients sont ensuite mis à jour pour pointer vers un nouveau partage sur l'appareil Oracle ZFS Storage Appliance. Les clients peuvent ensuite accéder à l'appareil en mode lecture-écriture.

Figure 5-11 Migration shadow

Une fois que la propriété shadow est définie, les données sont migrées localement en arrière-plan à partir de l'appareil source. Si un client envoie une requête pour un fichier qui n'a pas été encore été migré, l'appareil migre automatiquement ce fichier vers un serveur local avant de répondre à la requête. Au début, cela peut causer une latence pour certaines requêtes client mais, dès qu'un fichier est migré, tous les accès sont effectués en local sur l'appareil et ont des performances natives. Il arrive souvent que la taille de la mémoire de travail d'un système de fichiers soit inférieure à la taille totale. Ainsi, une fois que cette mémoire de travail a été migrée, il n'y a aucun impact perceptible sur les performances, quelle que soit la taille native totale sur la source.

Toutefois, la migration shadow présente un inconvénient : elle requiert une validation avant la fin de la migration des données. Cela dit, c'est le cas de toutes les méthodes d'interposition. Pendant la migration, certaines parties des données existent à deux endroits, ce qui signifie que les sauvegardes sont difficiles et qu'il est possible que les instantanés soient incomplets et/ou qu'ils n'existent que sur un seul hôte. C'est pourquoi il est très important que toutes les migrations effectuées entre deux hôtes soient d'abord testées minutieusement afin de s'assurer que la gestion des identités et les contrôles d'accès sont définis correctement. Cela n'implique pas de tester la totalité de la migration des données mais il faut vérifier que les fichiers ou les répertoires qui ne sont pas lisibles par tous sont migrés correctement, que les ACL (si elles existent) sont préservées et enfin que les identités sont représentées correctement dans le nouveau système.

La migration shadow étant implémentée à l'aide de données sur disque dans le système de fichiers, il n'y a pas de base de données externe et aucune donnée n'est stockée en local hors du pool de stockage. Si un pool bascule dans un cluster ou que les deux disques système subissent une défaillance et qu'un nouveau noeud de tête est requis, toutes les données nécessaires pour poursuivre la migration shadow sans interruption sont conservées dans le pool de stockage.

Le paragraphe suivant liste les restrictions applicables à la source shadow :

Afin de migrer les données correctement, le système de fichiers ou le répertoire source *doit être en lecture seule*. Les modifications apportées à la source des fichiers peuvent ou non être propagées selon le moment et les modifications apportées à la structure de répertoires peuvent provoquer des erreurs irréversibles sur l'appareil.

La migration shadow prend uniquement en charge la migration à partir de sources NFS. Ce sont les partages NFSv4 qui donnent les meilleurs résultats. Les migrations NFSv2 et NFSv3 sont possibles, mais les ACL seront perdues au cours du processus et les fichiers trop volumineux pour NFSv2 ne peuvent pas être migrés à l'aide de ce protocole. La migration à partir de sources SMB n'est pas prise en charge.

La migration shadow des LUN n'est pas prise en charge.

Au cours de la migration, si le client accède à un fichier ou à un répertoire qui n'a pas encore été migré, cela a des conséquences visibles. Le paragraphe suivant liste les sémantiques de système de fichiers shadow :

Pour les répertoires, les requêtes des clients sont bloquées jusqu'à ce que la totalité du répertoire soit migré. Pour les fichiers, seule la partie du fichier faisant l'objet de la requête est migré et plusieurs clients peuvent migrer différentes parties d'un fichier au même moment.

Les fichiers et les répertoires peuvent être arbitrairement renommés, supprimés ou remplacés sur le système de fichiers shadow sans que cela ait un effet sur le processus de migration.

Pour les fichiers qui sont des liens physiques, il est possible que le nombre de liens physiques ne corresponde pas à la source tant que la migration n'est pas terminée.

La majorité des attributs de fichier sont migrés à la création du répertoire mais la taille sur disque (st_nblocks dans la structure stat UNIX) n'est pas disponible tant qu'une opération de lecture ou d'écriture n'est pas effectuée sur le fichier. La taille logique est correcte mais une commande du(1) (disk usage) ou toute autre commande signale une valeur de taille nulle jusqu'à ce que le contenu des fichiers soit effectivement migré.

Si l'appareil est réinitialisé, la migration reprend là où elle s'est arrêtée. Alors qu'il n'est pas nécessaire de migrer les données à nouveau, il peut être nécessaire de parcourir certaines parties du système de fichiers déjà migrées et il est possible que cette interruption ait un impact sur la durée totale de la migration.

La migration des données fait appel à des attributs étendus privés sur les fichiers. En règle générale, ils ne sont pas visibles sauf sur le répertoire root du système de fichiers ou par le biais des instantanés. L'ajout, la modification ou la suppression d'attributs étendus qui commencent par SUNWshadow peuvent avoir des effets inconnus sur le processus de migration et peuvent entraîner un état endommagé ou incomplet. De plus, l'état filesystem-wide est stocké dans le répertoire .SUNWshadow à la racine du système de fichiers. Toute modification apportée à ce contenu aura le même effet.

Au terme de la migration d'un système de fichiers, une alerte est envoyée et l'attribut shadow est supprimé, de même que toutes les métadonnées applicables. A ce stade, le système de fichiers est similaire à un système de fichiers normal.

Les données peuvent être migrées depuis plusieurs systèmes de fichiers dans un seul système de fichiers en utilisant les montages des clients automatiques NFSv4 (parfois appelés "montages en miroir") ou les montages locaux imbriqués.

Afin de migrer des informations d'identité des fichiers, y compris les ACL, il est nécessaire de respecter les règles suivantes :

Les appareils de migration source et cible doivent avoir la même configuration de service de noms.

Les appareils de migration source et cible doivent avoir le même domaine mapid NFSv4.

L'appareil de migration source doit prendre en charge NFSv4. L'utilisation de NFSv3 est possible, mais cela peut entraîner une perte d'informations. Les informations d'identité de base (propriétaire et groupe) et les autorisations POSIX sont conservées, mais toutes les ACL sont perdues.

La source de la migration peut être exportée avec les autorisations root vers l'appareil.

Si vous voyez des fichiers ou des répertoires "sans propriétaire", cela signifie en général que les services de noms ne sont pas définis correctement sur l'appareil ou que le domaine mapid NFSv4 est différent. Si des messages d'erreurs s'affichent indiquant "autorisation refusée" lorsque vous parcourez les systèmes de fichiers auxquels le client devrait avoir accès, ceci est probablement dû à l'échec de l'exportation de la source de migration avec les autorisations root.