| StorageTek Tape Analytics Guide d'installation et de configuration Version 2.0 E53327-01 |

|

Précédent |

Suivant |

| StorageTek Tape Analytics Guide d'installation et de configuration Version 2.0 E53327-01 |

|

Précédent |

Suivant |

Oracle fournit des certificats générés automatiquement à utiliser avec les ports HTTPS/SSL. Lors de l'installation, STA génère un certificat à l'aide de la commande Java keytool et crée le certificat sur votre serveur à l'aide de votre nom d'hôte de serveur. Vous pouvez également remplacer le certificat Oracle par votre propre certificat approuvé par une autorité de certification sélectionnée (VeriSign, par exemple).

|

Remarque: Les procédures suivantes utilisent Mozilla Firefox sur une plateforme Windows. |

Saisissez la version HTTPS/SSL de l'URL de l'application STA dans le navigateur.

https://your_localhost.com:port number/STA/

Sélectionnez I Understand the Risks, puis Add Exception.

Cliquez sur View à l'écran Add Security Certificate.

L'écran "Certificate Viewer: your_localhost" s'affichera ensuite. Le certificat n'est pas indiqué comme étant vérifié car il ne provient pas d'une autorité de certification.

Vous pouvez examiner le certificat plus en détails à l'écran Certificate Viewer en cliquant sur l'onglet Details et en sélectionnant le champ issuer. Vous pouvez voir les variables suivantes :

CN = Nom d'hôte du serveur sur lequel l'application STA a été installée. Par exemple,

Common Name (CN) your server name

OU = Tape Systems

O = Oracle America Inc

L = Redwood City

ST = Californie

C = Etats-Unis

Le champ de variable CN est le nom du serveur sur lequel le certificat a été généré.

Cliquez sur Close pour revenir à l'écran Add Security Certificate.

Sélectionnez Confirm Security Exception à l'écran Add Security Certificate. Vous pourrez ensuite utiliser HTTPS avec le certificat approprié.

Allez à l'écran de connexion de la console WebLogic à l'aide du numéro de port HTTP (7001 par défaut) ou HTTPS (7002 par défaut) que vous avez sélectionné pendant l'installation de STA.

http(s)://NomDeVotreHôte:NuméroDuPort/console/

Connectez-vous à l'aide du nom d'utilisateur et du mot de passe de la console d'administration WebLogic que vous avez définis lors de l'installation de STA.

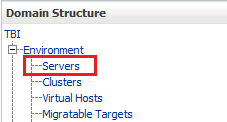

Sous "Domain Structure > Environment", Sélectionnez Servers.

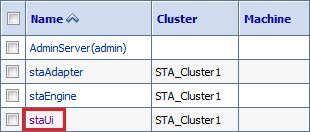

Sous Servers, Sélectionnez staUi (sélectionnez le nom et non la case à cocher).

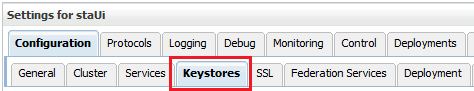

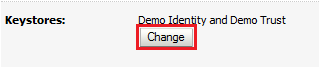

Sélectionnez l'onglet Keystores.

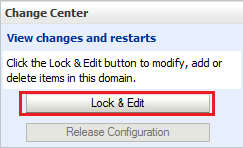

Sous Change Center (coin supérieur gauche de l'écran), cliquez sur Lock & Edit.

Dans la section Keystores, cliquez sur Change.

Dans le menu déroulant Keystores, sélectionnez Custom Identity and Java Standard Trust.

Cliquez sur Save.

A l'écran Keystores, saisissez :

Custom Identity Keystore : chemin et fichier du fichier de clés privées.

Custom Identity Keystore Type : type de keystore. Si vous effectuez une configuration pour l'authentification RACF, saisissez PKCS12.

Custom Identity Keystore Passphrase : mot de passe fourni par l'administrateur système MVS.

Java Standard Trust Keystore Passphrase : nouveau mot de passe du fichier Java Standard Trust Keystore.

|

Mise en garde: Si vous oubliez ces mots de passe, vous devrez réinstaller STA. |

Cliquez sur Save.

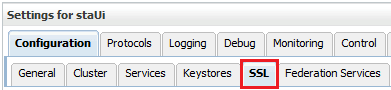

Sélectionnez l'onglet SSL.

Saisissez l'alias de clé privée et la phrase de passe de clé privée fournis par le programmeur du système MVS.

Pour définir l'alias de clé privée, utilisez la commande keytool . Par exemple :

C:\Temp>keytool -list -keystore CLTBI.PKCS12DR.D080411 -storetype PKCS12 Enter keystore password: (password from the MVS sysadmin) Keystore type: PKCS12 Keystore provider: SunJSSE Your keystore contains 1 entry tbiclient, Aug 17, 2011, PrivateKeyEntry, Certificate fingerprint (MD5): 9A:F7:D1:13:AE:9E:9C:47:55:83:75:3F:11:0C:BB:46

Cliquez sur Save.

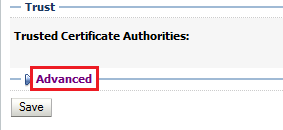

Sélectionnez le lien Advanced (dans la partie inférieure de l'écran).

Modifiez les informations suivantes :

Sélectionnez la case Use Server Certs.

Dans la liste "Two Way Client Cert Behavior", sélectionnez Client Certs Requested But Not Enforced.

Sélectionnez Builtin SSL Validation Only dans les listes "Inbound Certification Validation" et "Outbound Certificate Validation".

Cliquez sur Save.

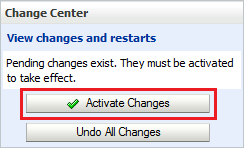

Sous le centre des modifications (coin supérieur gauche de l'écran), cliquez sur Activate Changes.

Déconnectez-vous de WebLogic.

Arrêtez puis redémarrez STA à l'aide de la commande STA. Pour plus d'informations sur l'utilisation de la commande, reportez-vous au Guide d'administration de STA.

# STA stop all # STA start all

Saisissez la version HTTPS/SSL de l'URL de l'application STA dans le navigateur.

https://your_localhost.com:port number/STA/

Sélectionnez I Understand the Risks à l'écran This Connection is Untrusted.

Cliquez sur Add Exception.

Pour définir un certificat pour votre entreprise, cliquez sur Get Certificate à l'écran Add Security Certificate, puis sélectionnez le fichier adéquat.

Cliquez sur Confirm Security Exception.