| Oracle® Exadata Database Machineセキュリティ・ガイド 12c リリース1 (12.1) E52919-07 |

|

前 |

次 |

Oracle Exadata Database Machineが到着する前に、セキュリティ上の措置が実施されている必要があります。到着後は、セキュリティ上の措置を定期的にレビューおよび調整し、組織の最新のセキュリティ要件に適合させる必要があります。この章では、次の内容を説明します。

Oracle Exadata Database Machineには、組織の特定のポリシーと要件を満たすように調整できる、数多くの階層化されたセキュリティ制御が含まれています。組織はこれらの機能を最大限に活用する方法を評価し、これらの機能を既存のITセキュリティ・アーキテクチャに統合する必要があります。IT管理の効果を高めるには、リスク管理および管理上の措置を確実に施行するための人材、プロセスおよび技術を検討する必要があります。措置およびポリシーは、Oracle Exadata Database Machineの計画、インストールおよびデプロイメントの各段階で設計し、レビューする必要があります。

Oracle Exadata Database Machineコンポーネントおよびデプロイされたサービスを組織の既存のアイデンティティおよびアクセス管理アーキテクチャに統合する際は、アイデンティティおよびアクセス管理に対する統合されたアプローチを使用する必要があります。Oracle Databaseでは、既存のアイデンティティおよびアクセス管理デプロイメントとの統合を可能にする、数多くのオープン・プロトコルおよび標準プロトコルをサポートしています。アプリケーションの可用性を確保するために、統合されたアイデンティティおよびアクセス管理システムを使用できる必要があり、使用できない場合、Oracle Exadata Database Machineの可用性が損なわれる可能性があります。

Oracle Exadata Database Machineが到着する前に、次のセキュリティ上の考慮事項について検討してください。これらの考慮事項は、Oracle Exadata Database Machineに関するOracleベスト・プラクティスに基づいています。

root、grid、oracleなどの共通のオペレーティング・システム・アカウントに直接ログインする機能は、無効にする必要があります。各管理者に対して個別のユーザー・アカウントを作成する必要があります。個別のアカウントでログインした後、管理者は必要に応じてsudoを使用して特権コマンドを実行できます。

Oracle Exadata Database Machineとの間のネットワーク・トラフィックのフローを監視するための、データベース・サーバー上での侵入防止システムの使用。このようなシステムを使用すると、疑わしい通信、潜在的な攻撃パターンおよび未認可アクセスの試みを特定できます。

Oracle Exadata Database Machine内の可視性を高めるための、ホストベースの侵入検知および侵入防止システムの使用。Oracle Databaseのファイングレイン監査機能を使用することによって、ホストベースのシステムが不適切なアクションおよび未認可のアクティビティを検出できる可能性が高まります。

Oracle Exadata Database Machineとの間での情報のフローを保護するための、アプリケーション・レイヤー・ファイアウォールおよびネットワーク・レイヤー・ファイアウォールの使用。ネットワーク・ポートのフィルタリングにより、システムおよびサービスへの未認可アクセスを防止する第1の防御が提供されます。

Ethernet仮想ローカル・エリア・ネットワーク(VLAN)を使用したネットワークレベルのセグメンテーションと、インバウンドおよびアウトバウンドのネットワーク・ポリシーをホスト・レベルで強制するホストベースのファイアウォール。セグメンテーションを使用すると、Oracle Exadata Database Machineのコンポーネント間通信のファイングレイン制御が可能になります。Exadata Storage Serverには構成済のソフトウェア・ファイアウォールがデフォルトで含まれます。ソフトウェア・ファイアウォールを使用してデータベース・サーバーを構成できます。

透過的データ暗号化(TDE)、バックアップのためのOracle Recovery Manager (RMAN)暗号化、Oracle Data Guardスタンバイ・データベースへのトラフィックを暗号化するためのOracle Advanced Securityなどの暗号化機能の使用。

相関、分析およびレポートの向上に向けてセキュリティ関連情報を集約するための一元化された監査およびログ・リポジトリの使用。Exadata Storage Serverは、セル属性syslogConfによってこれをサポートします。データベース・サーバーは、通常のシステム構成方法を使用して一元化されたロギングをサポートします。

Oracle Exadata Database Machineに統合されている機能の多くはデフォルトでセキュアなデプロイメントを実現するために構成されていますが、組織には独自のセキュリティ構成標準があります。Oracle Exadata Database Machineコンポーネントに対するセキュリティ設定変更をテストする前に、Oracleセキュリティ情報を再確認することが重要です。特に、既存の標準を改善できる場所、およびサポート問題によって特定のコンポーネントに加えることができる変更が制限される可能性がある場所を特定することが重要です。

|

注意: 攻撃面を最小化するために、Exadata Storage Serverでは、その管理インタフェースの外でのカスタマイズをサポートしていません。ストレージ・サーバーではカスタム・ユーザーは許可されません。サーバーは特定の目的で最適化および強化されています。 |

データおよびシステムのセキュリティは、脆弱なネットワーク・セキュリティによって低下します。Ethernetネットワーク・セキュリティを最大化するために、次のガイドラインをお薦めします。

管理サービスと運用サービスを現在のポリシーと一致する暗号化プロトコルおよびキー長を使用するように構成します。Oracle Exadata Database Machineによって提供される暗号化サービスは、ハードウェア・アクセラレーションを利用して、パフォーマンスに影響を与えずにセキュリティを向上させることができます。

Oracle Grid InfrastructureとOracle Databaseソフトウェアのインストールに個別のソフトウェア所有者アカウントを作成します。これらのアカウントは、Oracle Exadata Database Machineのデプロイ時に使用する必要があります。

Oracle Exadata Database Machineのスイッチを管理し、ネットワーク上のデータ・トラフィックから分離します。この分離は、バンド外とも呼ばれます。

仮想ローカルエリアネットワーク(VLAN)を使用する場合に、機密性のあるシステムのクラスタをネットワークのその他の部分から切り離します。これにより、それらのクライアントやサーバーに格納された情報にアクセスされる可能性が少なくなります。

静的VLAN構成を使用します。

スイッチの未使用のポートは無効にし、未使用のVLAN番号を割り当てます。

トランクポートには、一意のネイティブVLAN番号を割り当てます。

VLANでのトランク経由のトランスポートは、どうしても必要な場合のみにします。

VLAN Trunking Protocol (VTP)は、可能な場合は無効化します。無効化できない場合は、VTPに対して管理ドメイン、パスワードおよびプルーニングを設定します。さらに、VTPを透過モードに設定します。

TCPスモール・サーバーやHTTPなど、不要なネットワーク・サービスは無効にします。必要なネットワーク・サービスのみを有効にして、セキュアに構成します。

提供されるポート・セキュリティ機能のレベルはネットワーク・スイッチによって異なります。これらのポート・セキュリティ機能がある場合は、使用してください。

接続された1つ以上のデバイスのメディア・アクセス制御(MAC)アドレスをスイッチの物理ポートに固定します。スイッチのポートを特定のMACアドレスに固定すると、スーパーユーザーは不正アクセス・ポイントを利用するネットワークへのバックドアを作成できません。

指定したMACアドレスからのスイッチへの接続を無効にします。

スイッチのポートごとに現在の接続に基づいてセキュリティを設定できるように、各ポートの直接接続を使用します。

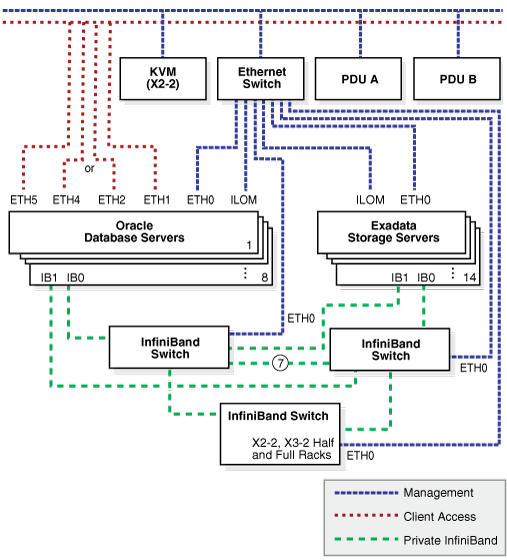

図3-1は、Oracle Exadata Database Machine X6-2、X5-2、X4-2、X3-2およびX2-2のデフォルトのネットワークを示しています。各Oracle Exadata Database Machineには、少なくとも2つのイーサネット・ネットワークと1つのInfiniBandネットワークが必要です。

図3-1 結合クライアント・アクセスを使用するOracle Exadata Database Machine X6-2、X5-2、X4-2、X3-2およびX2-2のネットワーク

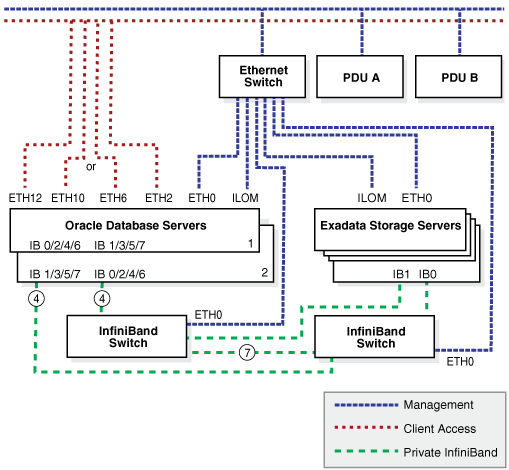

図3-2は、Oracle Exadata Database Machine X6-8、X5-8およびX4-8フル・ラックのデフォルトのネットワークを示しています。各Oracle Exadata Database Machineには、少なくとも2つのイーサネット・ネットワークと1つのInfiniBandネットワークが必要です。

図3-2 結合クライアント・アクセスを使用するOracle Exadata Database Machine X6-8、X5-8およびX4-8フル・ラックのネットワーク

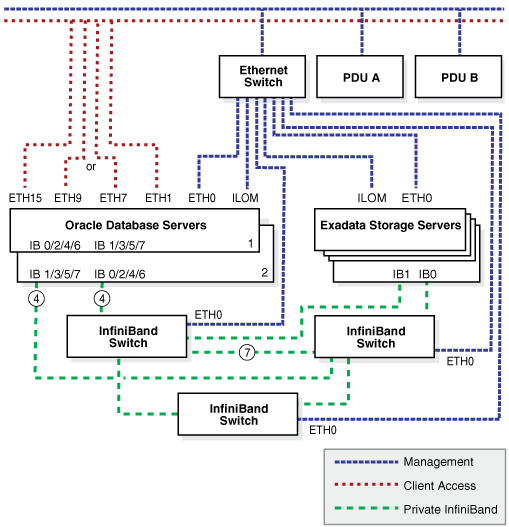

図3-3は、Oracle Exadata Database Machine X3-8フル・ラックおよびOracle Exadata Database Machine X2-8フル・ラックのデフォルトのネットワークを示しています。各Oracle Exadata Database Machineには、少なくとも2つのイーサネット・ネットワークと1つのInfiniBandネットワークが必要です。

図3-3 結合クライアント・アクセスを使用するOracle Exadata Database Machine X3-8フル・ラックおよびOracle Exadata Database Machine X2-8フル・ラックのネットワーク図

|

関連項目: 『Oracle Exadata Database Machineインストレーションおよび構成ガイド』 |

rootユーザーに加えて、Exadata Storage Serverには2種類のユーザー、celladminとcellmonitorがあります。celladminユーザーは、セルですべてのサービスを実行する場合に使用します。cellmonitorユーザーは監視目的で使用します。cellmonitorユーザーはセルでサービスを実行できません。その他のOracle Exadata Database Machineコンポーネントには、コンポーネントの管理用のユーザーがあります。

表3-1に、Oracle Exadata Database Machineコンポーネントのデフォルトのユーザーとパスワードを示します。Oracle Exadata Database Machineのインストール後、すべてのデフォルトのパスワードを変更する必要があります。デフォルトのユーザー・アカウント・パスワードの変更の詳細は、My Oracle Supportノート1291766.1を参照してください。

表3-1 デフォルトのユーザーとパスワード

| コンポーネント | ユーザー名とパスワード |

|---|---|

|

データベース・サーバー |

|

|

Exadata Storage Server |

|

|

InfiniBandスイッチ |

|

|

Ethernetスイッチ |

|

|

配電ユニット(PDU) |

|

|

データベース・サーバーILOM |

|

|

Exadata Storage Server ILOM |

|

|

InfiniBand ILOM |

|

|

キーボード、ビデオ、マウス(KVM) |

|

|

注意: Oracle Exadata Database Machineがデプロイされた後、システムのセキュリティ手段として、インストール・プロセスによってすべてのroot SSHキーが無効化され、すべてのユーザー・パスワードが失効します。SSHキーが無効化されたり、パスワードが失効しないようにするには、デプロイメントの前にインストール・エンジニアに依頼してください。 |

Oracle Exadata Storage Server Softwareは、数多くのデフォルトのセキュリティ設定を使用してインストールされます。可能かつ現実的な場合は、常に、セキュアなデフォルト設定を選択して構成します。Oracle Exadata Database Machineでは、次のデフォルト設定が使用されます。

攻撃面を縮小するために、最小限のソフトウェアがインストールされます。

Oracle Databaseのセキュアな設定が、Oracleベスト・プラクティスを使用して開発および実装されています。

パスワード・ポリシーによって、最小限のパスワードの複雑度が強制されます。

ログイン試行が失敗すると、設定された回数試行が失敗した後、ロックアウトが発生します。

オペレーティング・システムのすべてのデフォルトのシステム・アカウントはロックされ、ログインが禁止されます。

suコマンドの使用が制限されています。

ブート・ローダーのインストールがパスワードで保護されています。

インターネット・サービス・デーモン(inetd/xinetd)を含むすべての不要なシステム・サービスが無効化されています。

ストレージ・セルにソフトウェア・ファイアウォールが構成されています。

主要なセキュリティ関連構成ファイルおよび実行可能ファイルに対するファイル権限が制限されています。

SSHリスニング・ポートが管理ネットワークおよびプライベート・ネットワークに制限されています。

SSHがv2プロトコルに制限されています。

セキュアでないSSH認証メカニズムが無効化されています。

特定の暗号化暗号が構成されています。

不要なプロトコルおよびモジュールがオペレーティング・システム・カーネルから無効化されています。

Oracle Exadata Deployment Assistantには、Oracle Exadata Database Machineのハードウェアのセキュリティを強化するための手順が含まれています。Oracle Exadata Deployment Assistantの最後のステップ、Oracle Exadata Database Machineの保護では、次のセキュリティ・ポリシーが実装されます。

rootユーザーおよび/homeディレクトリにホーム・ディレクトリを持つすべてのユーザーに対して、データベース・サーバーとExadata Storage Server上で、次のパスワード期間経過値が設定されます。

すべてのユーザーに対して、次のパスワード修飾が設定されます。

1つの文字クラスを使用するパスワードは許可されません。

2つの文字クラスを使用するパスワードは許可されません。

パスフレーズに必要な最小文字数は16文字です。

3つの文字クラスを使用する場合の、最小パスワード長は12文字です。

4つの文字クラスを使用する場合の、最小パスワード長は8文字です。

パスワードの文字クラスとは、大字の文字、小文字の文字、桁、その他の文字です。

文字クラス数を計算する際、パスワードの最初の大文字とパスワードの最後の桁はカウントされません。

パスワードの最大長は40文字です。

新しいパスワードは古いパスワードに類似したものにすることはできません。

rootユーザーの場合、すべてのデータベース・サーバーとExadata Storage ServerでSSH等価が削除されます。

Oracle Exadata Deployment Assistantによって、次の権限が設定されます。

自動診断リポジトリ(ADR)ベース・ディレクトリ$ADR_BASEには、diagディレクトリとそのサブディレクトリにSUID (Set owner User ID)があります。

celladminユーザー・グループには読取りおよび書込み権限があります。