SSODiagは、Kerberos環境でWebLogic ServerがEPM Systemをサポートする準備が整っているかをテストする診断Webアプリケーションです。

Foundation Servicesのデプロイ時に指定したWebLogic Server管理者の資格証明(デフォルトのユーザー名はepm_admin)を使用して、SSODiagをデプロイします。

SSODiagをデプロイして構成するには:

SSODiagをデプロイして構成するには:

「パス」で、EPM_ORACLE_HOME/products/Foundation/AppServer/InstallableApps/common/SSODiag.warを選択します。

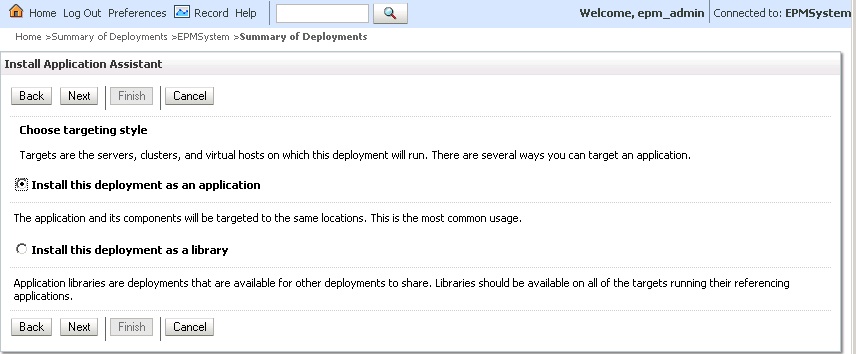

ターゲット指定スタイルの選択で、このデプロイメントをアプリケーションとしてインストールするが選択されていることを確認し、「次へ」をクリックします。

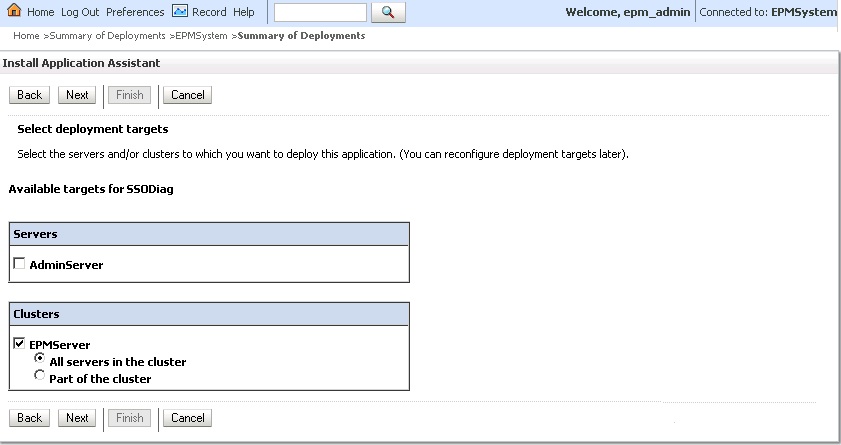

「デプロイ・ターゲットの選択」で、次を選択し、「次へ」をクリックします。

EPMServer

クラスタのすべてのサーバー

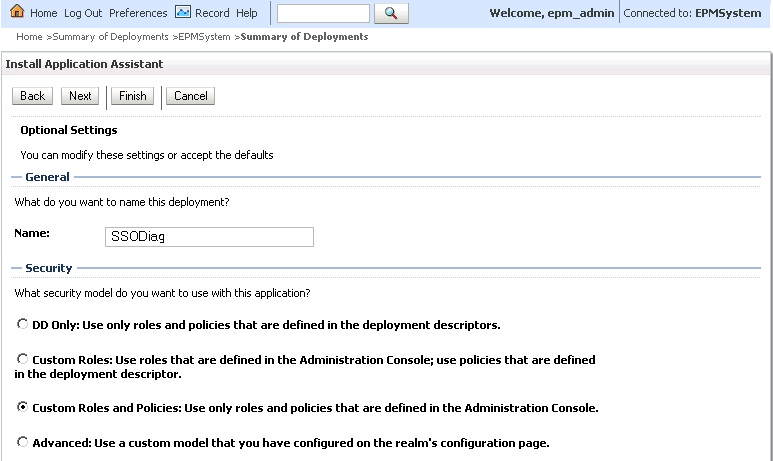

「オプション設定」で、「カスタム・ロールおよびポリシー: 管理コンソール内に定義されたロールとポリシーのみを使用します。」をセキュリティ・モデルとして選択します。

mod_wl_ohs.confを更新して、SSODiag URL要求をWebLogic Serverに転送するようOracle HTTP Serverを構成します。

Oracle HTTP ServerでURL転送を構成するには:

Oracle HTTP ServerでURL転送を構成するには:

テキスト・エディタを使用して、EPM_ORACLE_INSTANCE/httpConfig/ohs/config/OHS/ohs_component/mod_wl_ohs.confを開きます。

SSODiagのLocationMatch定義を追加します:

<LocationMatch /SSODiag/> SetHandler weblogic-handler WeblogicCluster myServer:28080 </LocationMatch>前述の例で、myServerはFoundation Servicesホスト・マシンを表し、28080はShared Servicesが要求をリスニングするポートを表します。

WebLogic Server管理コンソールでポリシーを作成し、次のSSODiag URLを保護します。

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

この例では、OHS_HOST_NAMEをホストするサーバーの名前を表し、PORTはOracle HTTP Serverが要求をリスニングするポートを表します。

Kerberos認証用のWebLogic Server構成が正しく機能する場合、Oracle Hyperion Kerberos SSO診断ユーティリティV 1.0に次のメッセージが表示されます:

Retrieving Kerberos User principal name... Success.

Kerberos principal name retrieved... SOME_USER_NAME注意! | SSODiagがKerberosプリンシパル名を取得できない場合、Kerberos認証用にEPM Systemコンポーネントを構成しないでください。 |

Kerberos認証用のWebLogic Server構成をテストするには:

Kerberos認証用のWebLogic Server構成をテストするには:

WebLogic Server管理コンソールを使用して、すべての要求を処理するSSODiag Webアプリケーションを起動します。

有効なActive Directory資格証明を使用して、Kerberos認証用に構成されているクライアント・マシンにログオンします。

ブラウザを使用して、次のSSODiag URLに接続します:

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

この例では、OHS_HOST_NAMEをホストするサーバーの名前を表し、PORTはOracle HTTP Serverが要求をリスニングするポートを表します。

Kerberos認証が適切に機能する場合、SSODiagは次の情報を表示します:

Retrieving Kerberos User principal name... Success. Kerberos principal name retrieved... SOME_USER_NAMEKerberos認証が適切に機能しない場合、SSODiagは次の情報を表示します:

Retrieving Kerberos User principal name... failed.