E Configuration d'un fournisseur de service de sécurité pour STA

Les utilisateurs doivent s'identifier avant de voir leur accès accordé à STA. Il est possible de créer des utilisateurs localement, dans STA, ou d'utiliser des fournisseurs de services de sécurité (SSP), pour fournir le contrôle d'accès à STA.

Cette annexe décrit l'utilisation de WebLogic OpenLDAP (Lightweight Directory Access Protocol) et IBM RACF (Resource Access Control Facility) pour le contrôle d'accès à STA. Elle contient les sections suivantes :

Pour créer des utilisateurs avec l'application STA, reportez-vous au guide Guide de l'utilisateur STA.

Contrôle d'accès STA via WebLogic OpenLDAP

Suivez cette procédure pour configurer OpenLDAP pour STA.

Configuration de WebLogic OpenLDAP

-

Allez à l'écran de connexion de la console WebLogic à l'aide du numéro de port HTTP (7019 par défaut pour STA 2.1.0) ou HTTPS (7020 par défaut pour STA 2.1.0) que vous avez sélectionné pendant l'installation de STA.

https://yourHostName:PortNumber/console/

Par exemple :

https://sta_server:7020/console -

Connectez-vous à l'aide du nom d'utilisateur et du mot de passe de la console d'administration WebLogic que vous avez définis lors de l'installation de STA.

-

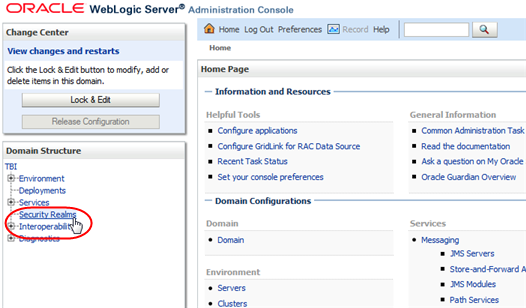

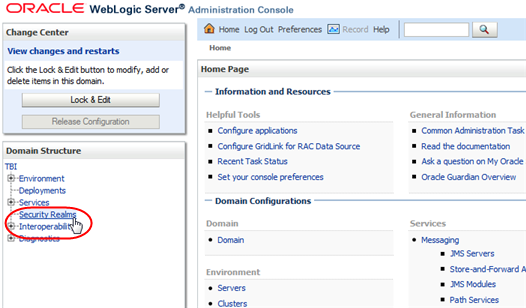

Dans la section Domain Structure, cliquez sur Security Realms.

Description de l'illustration wl_secrealm.png

-

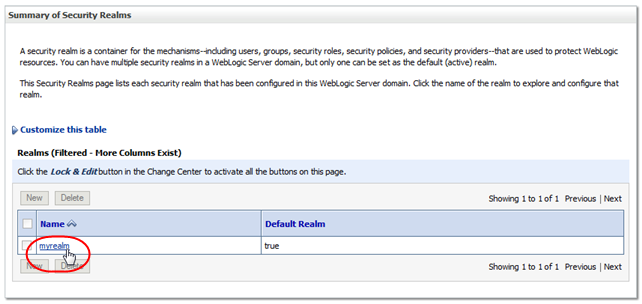

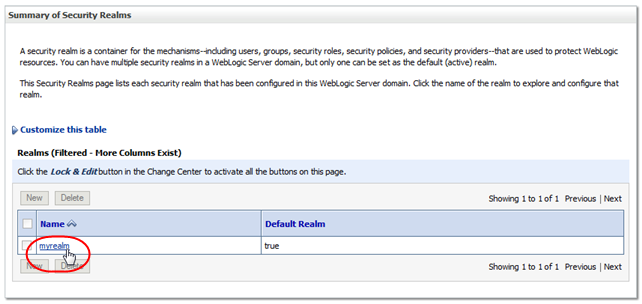

Dans le tableau Realms, sélectionnez le lien actif myrealm (sélectionnez le lien lui-même, et non sa case).

Description de l'illustration wl_myrealm.png

-

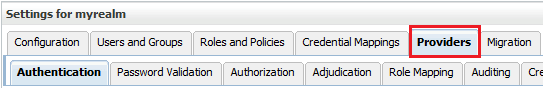

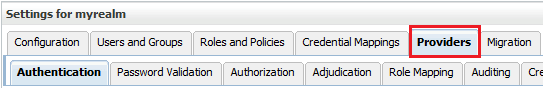

Cliquez sur l'onglet Providers.

Description de l'illustration wl_providers.png

-

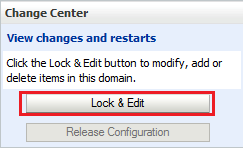

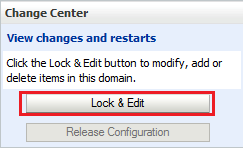

Dans la section Change Center, cliquez sur Lock & Edit.

Description de l'illustration wl_lockedit.png

-

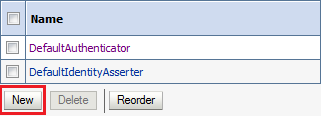

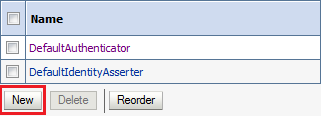

Dans la section Authentication Providers, cliquez sur New.

Description de l'illustration wl_new.png

-

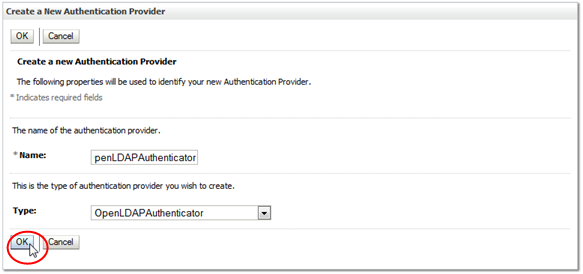

Saisissez le nom du fournisseur d'authentification que vous souhaitez créer (OpenLdapAuthenticator, par exemple), et sélectionnez OpenLDAPAuthenticator dans le menu Type. Cliquez sur OK.

Description de l'illustration ldap_createnew.png

-

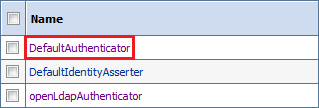

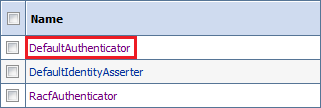

Sélectionnez le lien actif DefaultAuthenticator (sélectionnez le lien lui-même et non la case).

Description de l'illustration ldap_defauth.png

-

Dans le menu Control Flag, sélectionnez Sufficient, puis cliquez sur Save.

Description de l'illustration ssp_controlsufficient.png

-

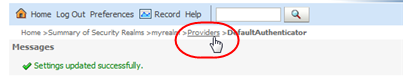

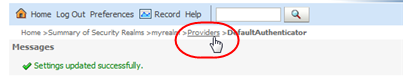

Cliquez sur le lien localisateur Providers pour revenir à l'écran Authentication Providers.

Description de l'illustration ssp_provlink.png

-

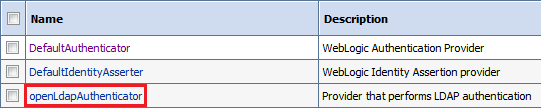

Dans le tableau Authentication Providers, sélectionnez le nom d'authentificateur Open LDAP créé à l'étape 8 (sélectionnez le nom lui-même et non la case).

Description de l'illustration ldap_selectopen.png

-

Dans le menu Control Flag, sélectionnez Sufficient, puis cliquez sur Save.

Description de l'illustration ssp_controlsufficient.png

-

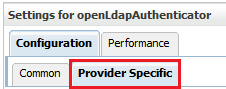

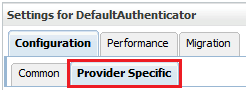

Cliquez sur l'onglet Provider Specific.

Description de l'illustration ldap_provspecific.png

-

Remplissez les champs de l'écran selon les configurations requises de votre site. L'exemple suivant s'applique au serveur lses-ldap1 et chaque environnement client est spécifique.

-

Host = lses-ldap1

-

Port = 389

-

Principal = laissez vide

-

Credential = laissez vide

-

User Base DN = ou=people,o=STA,dc=oracle,dc=com

-

User From Name Filter = (&(cn=%u)(objectclass=inetOrgPerson))

-

User Object Class = inetOrgPerson

-

Group Base DN = ou=groups,o=STA,dc=oracle,dc=com

-

Group From Name Filter = (&(cn=%g)(objectclass=groupofnames))

-

-

Cliquez sur Save.

-

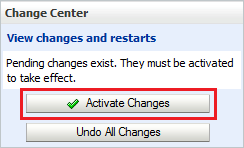

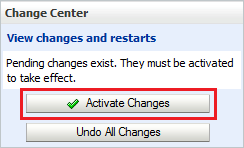

Dans la section Change Center, cliquez sur Activate Changes.

Description de l'illustration wl_activate.png

-

Suivez les étapes suivantes pour tester la configuration.

-

Déconnectez-vous de la console d'administration WebLogic.

-

Arrêtez et redémarrez STA à l'aide de la commande STA. Pour plus d'informations sur l'utilisation de la commande, reportez-vous au guide Guide d'administration de STA.

# STA stop all # STA start all

-

Connectez-vous à la console WebLogic.

-

Dans la section Domain Structure, sélectionnez Security Realms.

-

Dans le tableau Realms, sélectionnez le lien actif myrealm (sélectionnez le lien lui-même, et non sa case).

-

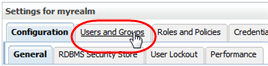

Cliquez sur l'onglet Users and Groups.

Description de l'illustration ldap_uandg.png

-

Dans les onglets Users et Groups, vérifiez que les entrées existent dans la colonne Provider pour le fournisseur OpenLDAP.

-

Tâches de contrôle d'accès STA via IBM RACF

Suivez les procédures suivantes pour configurer l'authentification IBM RACF (Resource Access Control Facility) pour STA. Les procédures doivent être effectuées dans l'ordre indiqué.

-

Tâche 1 : Vérification des conditions minimales requises pour le mainframe IBM RACF

-

Tâche 2 : Activation de la prise en charge du mainframe pour l'autorisation STA RACF

-

Tâche 4 : Création des profils RACF utilisés par la routine CGI

-

Tâche 5 : Importation du fichier de certificat et du fichier de clé privée (facultatif)

-

Tâche 7 : Configuration de RACF/SSP pour la console WebLogic

Remarque:

STA prend en charge les produits tiers compatibles avec IBM RACF — par exemple, l'autorité de certification ACF-2 et Top Secret. Il incombe à la personne responsable de l'installation de STA ou à l'administrateur de sécurité, d'exécuter les commandes correspondant au produit de sécurité installé.Tâche 1 : Vérification des conditions minimales requises pour le mainframe IBM RACF

Pour connaitre toutes les conditions minimales requises de RACF, reportez-vous au guide Guide des conditions requises pour l'installation de STA.

Tâche 2 : Activation de la prise en charge du mainframe pour l'autorisation STA RACF

Le mainframe du service RACF pour STA est fourni par une routine CGI qui fait partie du composant SMC pour ELS 7.0 et 7.1. Cette routine CGI est appelée par le serveur SMC HTTP et utilise les profils RACF définis dans la classe FACILITY.

Pour que STA utilise RACF comme moyen d'authentification d'accès sur le mainframe, vous devez définir une tâche SMC qui exécute le serveur HTTP. Vous pouvez trouver des informations concernant cette action dans le document ELS Configuring and Managing SMC.

Remarque:

La tâche SMC doit correspondre à la règle AT-TLS définie. Vous pouvez également permettre à la définition AT-TLS d'utiliser un nom de tâche générique (par exemple, SMCW).L'utilisation d'un identificateur STC à valeur ajoutée (par exemple, NOMDETACHE.TACHE) peut entraîner un échec de la connexion de la routine CGI.

Le numéro de port utilisé pour le serveur HTTP doit correspondre à celui défini dans la console WebLogic et l'hôte doit correspondre au nom IP de l'hôte où la tâche SMC est exécutée.

Remarque:

Un SMC existant peut être utilisé s'il existe sur l'hôte où l'autorisation RACF doit être effectuée. Dans ce cas, utilisez le numéro de port du serveur HTTP existant lorsque vous effectuez la configuration WebLogic.Tâche 3 : Configuration AT-TLS

AT-TLS est une solution de chiffrement pour les applications TCP/IP, transparente pour le serveur et le client d'applications. Le chiffrement et le déchiffrement de paquets ont lieu dans l'espace d'adressage z/OS TCPIP au niveau du protocole TCP. Les conditions AT-TLS requises pour l'autorisation RACF sont indiquées dans le guide Guide des conditions requises pour l'installation de STA.

Les commandes RACF suivantes répertorient le statut des différents objets RACF que vous définirez dans le processus de configuration :

-

RLIST STARTED PAGENT.* STDATA ALL

-

RLIST DIGTRING *ALL

-

RLIST FACILITY IRR.DIGTCERT.LISTRING ALL

-

RLIST FACILITY IRR.DIGCERT.LST ALL

-

RLIST FACILITY IRR.DIGCERT.GENCERT ALL

-

RACDCERT ID(stcuser) LIST

-

RACDCERT ID(stcuser) LISTRING(keyringname)

-

RACDCERT CERTAUTH LIST

Pour configurer AT-TLS, procédez comme suit :

-

Indiquez le paramètre suivant dans le jeu de données de profil TCPIP pour activer la fonction AT-TLS.

TCPCONFIG TTLSCette déclaration peut est placée dans le fichier TCP OBEY.

-

Configuration de l'agent de stratégie (PAGENT)

L'espace d'adressage de l'agent de stratégie indique quel trafic TCP/IP est chiffré.

-

Saisissez la tâche démarrée JCL de PAGENT.

Par exemple :

//PAGENT PROC //* //PAGENT EXEC PGM=PAGENT,REGION=0K,TIME=NOLIMIT, // PARM='POSIX(ON) ALL31(ON) ENVAR("_CEE_ENVFILE=DD:STDENV")/-d1' //* //STDENV DD DSN=pagentdataset,DISP=SHR//SYSPRINT DD SYSOUT=* //SYSOUT DD SYSOUT=* //* //CEEDUMP DD SYSOUT=*,DCB=(RECFM=FB,LRECL=132,BLKSIZE=132) -

Saisissez les variables d'environnement de PAGENT. Le jeu de données pagentdataset comporte les variables d'environnement de PAGENT.

Par exemple :

LIBPATH=/lib:/usr/lib:/usr/lpp/ldapclient/lib:. PAGENT_CONFIG_FILE=/etc/pagent.conf PAGENT_LOG_FILE=/tmp/pagent.log PAGENT_LOG_FILE_CONTROL=3000,2 _BPXK_SETIBMOPT_TRANSPORT=TCPIP TZ=MST7MDT

Dans cet exemple, /etc/pagent.conf comporte les paramètres de configuration de PAGENT. Utilisez votre propre fuseau horaire pour le paramètre TZ.

-

Configurez PAGENT.

Par exemple :

TTLSRule TBI-TO-ZOS { LocalAddr localtcpipaddress RemoteAddr remotetcpipaddress LocalPortRange localportrange RemotePortRange remoteportrange Jobname HTTPserverJobname Direction Inbound Priority 255 TTLSGroupActionRef gAct1~TBI_ICSF TTLSEnvironmentActionRef eAct1~TBI_ICSF TTLSConnectionActionRef cAct1~TBI_ICSF } TTLSGroupAction gAct1~TBI_ICSF { TTLSEnabled On Trace 2 } TTLSEnvironmentAction eAct1~TBI_ICSF { HandshakeRole Server EnvironmentUserInstance 0 TTLSKeyringParmsRef keyR~ZOS } TTLSConnectionAction cAct1~TBI_ICSF { HandshakeRole ServerWithClientAuth TTLSCipherParmsRef cipher1~AT-TLS__Gold TTLSConnectionAdvancedParmsRef cAdv1~TBI_ICSF CtraceClearText Off Trace 2 } TTLSConnectionAdvancedParms cAdv1~TBI_ICSF { ApplicationControlled Off HandshakeTimeout 10 ResetCipherTimer 0 CertificateLabel certificatelabel SecondaryMap Off } TTLSKeyringParms keyR~ZOS { Keyring keyringname } TTLSCipherParms cipher1~AT-TLS__Gold { V3CipherSuites TLS_RSA_WITH_3DES_EDE_CBC_SHA V3CipherSuites TLS_RSA_WITH_AES_128_CBC_SHA }où :

-

localtcpipaddress : Adresse TCP/IP locale pour le serveur HTTP

-

remotetcpipaddress : Adresse TCP/IP distante pour le client STA. Il peut s'agir de ALL pour toutes les adresses TCP/IP

-

localportrange : Port local du serveur HTTP (indiqué au démarrage de HTTP ou de SMC)

-

remoteportrange : Plage de ports distants (1024-65535 pour tous les ports éphémères)

-

HTTPserverJobname : Nom de tâche du serveur HTTP

-

certificatelabel : Etiquette de la définition du certificat

-

keyringname : Nom de la définition du trousseau de clés RACF

-

-

-

Activez les classes RACF. Vous pouvez utiliser les panneaux RACF ou la CLI.

Les classes RACF incluent :

-

DIGTCERT

-

DIGTNMAP

-

DIGTRING

L'option RACLIST doit être appliquée à la classe SERVAUTH pour empêcher la fin anormale de PORTMAP et de RXSERV.

SETROPTS RACLIST(SERVAUTH) RDEFINE SERVAUTH **UACC(ALTER) OWNER (RACFADM) RDEFINE STARTED PAGENT*.* OWNER(RACFADM) STDATA(USER(TCPIP) GROUP(STCGROUP) RDEFINE FACILITY IRR.DIGTCERT.LISTRING UACC(NONE) OWNER(RACFADM) RDEFINE FACLITY IRR.DIGTCERT.LIST UACC(NONE) OWNER(RACFADM) RDEFINE FACILITY IRR.DIGTCERT.GENCERT UACC(NONE) OWNER (RACFADM)

-

-

Définition des trousseaux de clés et des certificats RACF

-

Saisissez les commandes RACF suivantes pour créer des trousseaux de clés et des certificats :

RACDCERT ID(stcuser) ADDRING(keyringname)

où :

-

stcuser : ID d'utilisateur RACF associé à l'espace d'adressage TCPIP

-

keyringname : nom du trousseau de clés. Il doit correspondre au trousseau de clés indiqué dans la configuration PAGENT

RACDCERT ID(stcuser) GENCERT CERTAUTH SUBJECTSDN(CN('serverdomainname') O('companyname') OU('unitname') C('country')) WITHLABEL('calabel') TRUST SIZE(1024) KEYUSAGE(HANDSHAKE,DATAENCRYPT,CERTSIGN)

Remarque:

Il s'agit du certificat CA pour le système STA.où :

-

stcuser : ID d'utilisateur RACF associé à l'espace d'adressage TCPIP

-

serverdomainname : Nom de domaine du serveur z/OS (par exemple, MVSA.COMPANY.COM)

-

companyname : Nom de l'entreprise

-

unitname : Nom de l'entité de l'entreprise

-

country : Pays

-

calabel : Etiquette pour l'autorité de certification (par exemple, CATBISERVER)

RACDCERT ID(stcuser) GENCERT SUBJECTSDN(CN('serverdomainname') O('companyname') OU('unitname') C('country')) WITHLABEL('serverlabel') TRUST SIZE(1024) SIGNWITH(CERTAUTH LABEL('calabel'))

Remarque:

Il s'agit du certificat SERVER.où :

-

stcuser : ID d'utilisateur RACF associé à l'espace d'adressage TCPIP

-

serverdomainname : Nom de domaine du serveur z/OS (par exemple, MVSA.COMPANY.COM)

-

companyname: : Nom de l'entreprise

-

unitname: : Nom de l'entité de l'entreprise

-

country : Pays

-

serverlabel : Etiquette pour le certificat de serveur (par exemple, TBISERVER)

-

calabel : Etiquette pour l'autorité de certification, indiquée dans la définition du certificat CA

RACDCERT ID(stcuser) GENCERT SUBJECTSDN(CN('clientdomainname') O('companyname') OU('unitname') C('country')) WITHLABEL('clientlabel') TRUST SIZE(1024) SIGNWITH(CERTAUTH LABEL('calabel'))

Remarque:

Il s'agit du certificat CLIENT.où :

-

stcuser : ID d'utilisateur RACF associé à l'espace d'adressage TCPIP

-

clientdomainname : Nom de domaine du client STA (par exemple, TBIA.COMPANY.COM)

-

companyname : Nom de l'entreprise

-

unitname : Nom de l'entité de l'entreprise

-

country : Pays

-

clientlabel : Etiquette du certificat de serveur –TBICLIENT

-

calabel : Etiquette pour l'autorité de certification, indiquée dans la définition du certificat CA

-

-

Les commandes suivantes connectent les certificats CA, SERVER et CLIENT au trousseau de clés indiqué dans la configuration PAGENT :

RACDCERT ID(stcuser) CONNECT(CERTAUTH LABEL('calabel') RING('keyringname') USAGE(CERTAUTH))

où :

-

stcuser : ID d'utilisateur RACF associé à l'espace d'adressage TCPIP

-

calabel : Etiquette pour l'autorité de certification, indiquée dans la définition du certificat CA

-

keyringname : Nom du trousseau de clés. Il doit correspondre au trousseau de clés spécifié dans la configuration PAGENT

RACDCERT ID(stcuser) CONNECT(ID(stcuser) LABEL('serverlabel') RING('keyingname') DEFAULT USEAGE(PERSONAL)

où :

-

stcuser : ID d'utilisateur RACF associé à l'espace d'adressage TCPIP

-

serverlabel : Etiquette pour le certificat de serveur

-

keyringname : Nom du trousseau de clés. Il doit correspondre au trousseau de clés indiqué dans la configuration PAGENT

RACDCERT ID(stcuser) CONNECT(ID(stcuser) LABEL('clientlabel') RING('keyingname') USEAGE(PERSONAL)

où :

-

stcuser : ID d'utilisateur RACF associé à l'espace d'adressage TCPIP

-

clientlabel : Etiquette du certificat de client

-

keyringname : Nom du trousseau de clés. Il doit correspondre au trousseau de clés indiqué dans la configuration PAGENT

-

-

Saisissez les commandes suivantes pour exporter les certificats CA et client vers STA :

RACDCERT EXPORT (LABEL('calabel')) CERTAUTH DSN('datasetname') FORMAT(CERTB64)où :

-

calabel : Etiquette pour l'autorité de certification, indiquée dans la définition du certificat CA

-

datasetname : Jeu de données pour recevoir le certificat exporté

RACDCERT EXPORT (LABEL('clientlabel')) ID(stcuser) DSN('datasetname') FORMAT(PKCS12DER) PASSWORD(' password ')où :

-

clientlabel : Etiquette du certificat de client

-

stcuser : ID d'utilisateur RACF associé à l'espace d'adressage TCPIP

-

datasetname : Jeu de données pour recevoir le certificat exporté

-

password : Mot de passe pour le chiffrement des données. Nécessaire lorsque le certificat est reçu sur STA. Le mot de passe doit comporter au moins huit caractères.

-

-

Les jeux de données d'export sont alors transmis à STA et le FTP peut être utilisé. Le certificat CA est transmis avec une conversion d'EBCDIC à ASCII. Le certificat CLIENT est transmis en tant que fichier BINARY et contient le certificat client et sa clé privée.

Tâche 4 : Création des profils RACF utilisés par la routine CGI

Les profils sont définis dans la classe FACILITY. Le premier profil est appelé SMC.ACCESS.STA et détermine si un utilisateur a accès à l'application STA.

Un utilisateur nécessitant d'accéder à STA doit avoir un accès lecture pour ce profil. Les autres profils sont tous affichés en tant que SMC.ROLE.nnn et sont utilisés pour déterminer quels rôles sont attribués à l'utilisateur une fois connecté.

Remarque:

Le seul rôle défini à STA est StorageTapeAnalyticsUser. Pour obtenir ce rôle, vous devez demander à ce que votre ID utilisateur soit ajouté au profil SMC.ROLE.STORAGETAPEANALYTICSUSER en accès lecture.Tâche 5 : Importation du fichier de certificat et du fichier de clé privée (facultatif)

Cette procédure peut être précieuse pour savoir si les clés publiques et privées ont été générées et si les ID et les mots de passe utilisateur, disposant des autorisations appropriées, ont été correctement définis.

Le test peut être effectué sur n'importe quel navigateur, mais pour cet exemple nous utilisons Firefox.

-

Dans le menu Tools de Firefox, sélectionnez Options.

-

Sélectionnez l'onglet Advanced, puis l'onglet Encryption.

-

Cliquez sur View Certificates.

-

Accédez à l'onglet Authorities dans la boîte de dialogue Certificate Manager puis sélectionnez le fichier de certificat à importer.

-

Cliquez sur Import.

-

Cliquez ensuite sur l'onglet Your certificates et saisissez le fichier de clé privée à importer.

-

Cliquez sur Import.

-

Cliquez sur OK pour fermer la boîte de dialogue.

Tâche 6: Test de la routine CGI

Pour tester la routine CGI dans un navigateur, saisissez l'URL suivante, où host, port, userid et password sont définis selon les valeurs appropriées.

https://host:port/smcgsaf?type=authentication&userid=userid&password=password&roles=StorageTapeAnalyticsUser

Le résultat indique si l'utilisateur est autorisé à accéder à STA et au rôle StorageTapeAnalyticsUser.

Remarque:

L'utilitaire d'autorisation STA RACF ne prend pas en charge la modification du mot de passe des ID utilisateur du mainframe. Si le mot de passe d'un ID utilisateur expire, STA vous le signale et vous devez le réinitialiser à l'aide de canaux normaux du mainframe avant d'essayer de vous reconnecter à STA.Tâche 7 : Configuration de RACF/SSP pour la console WebLogic

Le fournisseur de service de sécurité RACF (ou RACF SSP) doit être installé sur WebLogic en tant que plug-in.

Si le RACF SSP a été installé, le programme d'installation de STA doit placer le RACF SSP au bon emplacement dans WebLogic. S'il n'a pas été installé, placez le fichier jar de sécurité RACF dans le répertoire, comme suit :

/Oracle_storage_home/Middleware/wlserver_10.3/server/lib/mbeantypes/staRACF.jar

où Oracle_storage_home est l'emplacement de Oracle Storage Home indiqué pendant l'installation de STA.

Tâche 8: Configuration de SSL entre STA et RACF

-

Installez les PTF requis sur le système MVS. Ces PTF permettent l'authentification avec RACF ou un autre logiciel de sécurité tiers, lorsque vous vous connectez à STA. Pour les conditions minimales requises par les PTF, reportez-vous au guide Guide des conditions requises pour l'installation de STA.

Le protocole Application Transparent TLS (AT-TLS) a été configuré sur MVS pour que le numéro de port soit défini sur le serveur SMC HTTP et que WebLogic soit chiffré sur le serveur.

Avant de continuer, assurez-vous de posséder deux fichiers : le certificat de serveur MVS (au format ASCII) et la clé privée de client STA (au format PKCS12 binaire). L'administrateur système MVS vous a donné le mot de passe pour accéder au fichier PKCS12.

-

Placez le certificat sous /Oracle_storage_home/Middleware/user_projects/domains/tbi/cert.

où Oracle_storage_home est l'emplacement de Oracle Storage Home indiqué pendant l'installation de STA.

-

Convertissez le certificat du format DER au format PEM.

openssl pkcs12 -clcerts -in PKCS12DR.xxxxxx -out mycert.pem

Vous serez invité à saisir le mot de passe d'importation (fourni avec le certificat), un nouveau mot de passe PEM et la vérification du mot de passe.

-

A l'aide de la commande Java keytool, importez le fichier de certificat dans le fichier /Oracle_storage_home/Middleware/jdk1.6.0_xx/jre/lib/security/cacerts.

# /Oracle_storage_home/Middleware/jdk1.6.0_xx/jre/bin/keytool -importcert -alias tbiServer -file certificate -keystore /Oracle/Middleware/jdk1.6.0_xx/jre/lib/security/cacerts -storetype jks

Tâche 9 :Configuration du serveur WebLogic

Pour configurer WebLogic pour l'authentification RACF, suivez la procédure dans la section Reconfiguration de WebLogic pour qu'il utilise un certificat de sécurité différent.

Tâche 10: Installation de RACF/SSP sur la console WebLogic

-

Allez à l'écran de connexion de la console WebLogic à l'aide du numéro de port HTTP (7019 par défaut pour STA 2.1.0) ou HTTPS (7020 par défaut pour STA 2.1.0) que vous avez sélectionné pendant l'installation de STA.

https://yourHostName:PortNumber/console/

Par exemple :

https://sta_server:7020/console/ -

Connectez-vous à l'aide du nom d'utilisateur et du mot de passe de la console d'administration WebLogic que vous avez définis lors de l'installation de STA.

-

Dans la section Domain Structure, sélectionnez Security Realms.

Description de l'illustration wl_secrealm.png

-

Dans la section Realms, sélectionnez le lien actif myrealm (sélectionnez le nom lui-même, et non la case).

Description de l'illustration wl_myrealm.png

-

Dans la section Change Center, cliquez sur Lock & Edit.

Description de l'illustration wl_lockedit.png

-

Sélectionnez l'onglet Providers.

Description de l'illustration wl_providers.png

-

Dans la section Authentication Providers, cliquez sur New.

Description de l'illustration wl_new.png

-

Saisissez le nom du fournisseur d'authentification que vous souhaitez ajouter (par exemple, STA RacfAuthenticator), et sélectionnez RacfAuthenticator dans le menu Type. Cliquez sur OK.

Remarque:

Le fichier RACF jar doit être répertorié dans le menu Type. S'il ne l'est pas, arrêtez puis redémarrez STA à l'aide de la commande STA. Pour plus d'informations sur l'utilisation de la commande, reportez-vous au guide Guide d'administration de STA. -

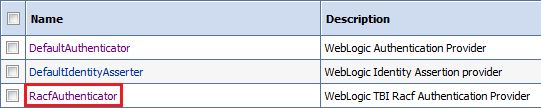

Vérifiez que le fournisseur RACF est inclus dans le tableau Authentication Providers. Les fournisseurs DefaultAuthenticator et DefaultIdentityAsserter doivent figurer en premier sur cette liste.

-

Sélectionnez le lien actif DefaultAuthenticator (sélectionnez le nom lui-même et non la case).

Description de l'illustration racf_defauth.png

-

Dans le menu Control Flag, sélectionnez Sufficient, puis cliquez sur Save.

-

Cliquez sur l'onglet Provider Specific puis sur Save.

Description de l'illustration racf_defprovspec.png

-

Cliquez sur le lien localisateur Providers pour revenir à l'écran Authentication Providers.

Description de l'illustration ssp_provlink.png

-

Dans le tableau Authentication Providers, sélectionnez le nom d'authentificateur RACF créé à l'étape 8 (sélectionnez le nom lui-même et non la case).

Description de l'illustration racf_selracf.png

-

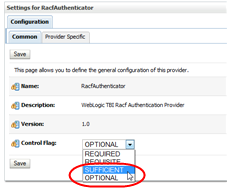

Dans le menu Control Flag, sélectionnez Sufficient, puis cliquez sur Save.

Description de l'illustration racf_racfauthsufficient.png

-

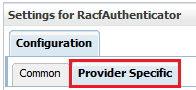

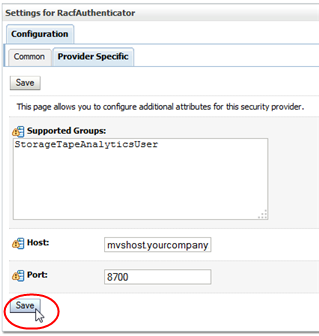

Cliquez sur l'onglet Provider Specific.

Description de l'illustration racf_provspecific.png

-

Saisissez le nom d'hôte (par exemple, mvshost.yourcompany.com) et le numéro de port (par exemple, 8700) où le système MVS est exécuté, puis cliquez sur Save.

Description de l'illustration racf_racfauthhostport.png

-

Dans la section Change Center, cliquez sur Activate Changes.

Description de l'illustration wl_activate.png

-

Déconnectez-vous de la console d'administration WebLogic.

-

Arrêtez et redémarrez STA à l'aide de la commande STA. Pour plus d'informations sur l'utilisation de la commande, reportez-vous au guide Guide d'administration de STA.

# STA stop all # STA start all