1 Introduction

Oracle Key Manager (OKM) crée, stocke et gère les clés de chiffrement. Il contient les composants suivants :

-

Key Management Appliance (KMA) – Une boîte à sécurité renforcée qui propose une gestion des clés du cycle de vie, une authentification, un contrôle d'accès et des services d'allocation de clés basés sur une stratégie. Un KMA est une autorité de confiance pour les réseaux de stockage et s'assure que tous les périphériques de stockage sont enregistrés et authentifiés et que toutes les créations, les allocations et les suppressions de clés de chiffrement sont en conformité avec les stratégies établies.

-

GUI OKM – Une interface graphique utilisateur exécutée sur une station de travail et qui communique avec le KMA sur un réseau IP pour configurer et gérer OKM. L'interface graphique utilisateur (GUI) d'Oracle Key Manager doit être installée sur une station de travail fournie par le client.

-

Interfaces de ligne de commande (CLI) OKM – Deux utilitaires d'interface de ligne de commande (CLI) prenant en charge un sous-ensemble des mêmes fonctions que l'interface graphique utilisateur du gestionnaire OKM. Ces CLI permettent d'automatiser différentes tâches, telles que la sauvegarde, l'exportation de clés et la création de rapports d'audit.

-

Cluster OKM – Ensemble complet de KMA du système. Tous ces KMA ont conscience les uns des autres et répliquent mutuellement les informations.

-

Agent – Périphérique ou logiciel effectuant le chiffrement à l'aide de clés gérées par le cluster OKM. Cela comprend les lecteurs de bande à chiffrement Oracle’s StorageTek et les serveurs de base de données Oracle avec cryptage transparent des données (TDE).

Les agents communiquent avec les KMA via l'API de l'agent. L'API de l'agent est un ensemble d'interfaces logicielles incorporées dans le matériel ou logiciel de l'agent.

Remarque:

Reportez-vous à la section Annexe B, "Utilisation d'OKM avec le cryptage transparent des données (TDE) d'Advanced Security" pour obtenir des informations sur l'utilisation d'OKM avec TDE.

Concepts OKM

Le présent guide aborde les concepts OKM suivants :

-

Clusters OKM

-

Agents

-

Connexions réseau

-

Configuration initiale - Connexion directe ou console distante

-

Configuration initiale - Programme QuickStart

-

Cycle de vie des clés

-

Transition d'état

-

Etats et transitions de clés OKM

-

Contrôle d'accès basé sur les utilisateurs et les rôles

-

Unités de données, clés, groupes de clés et stratégies de clés

Clusters OKM

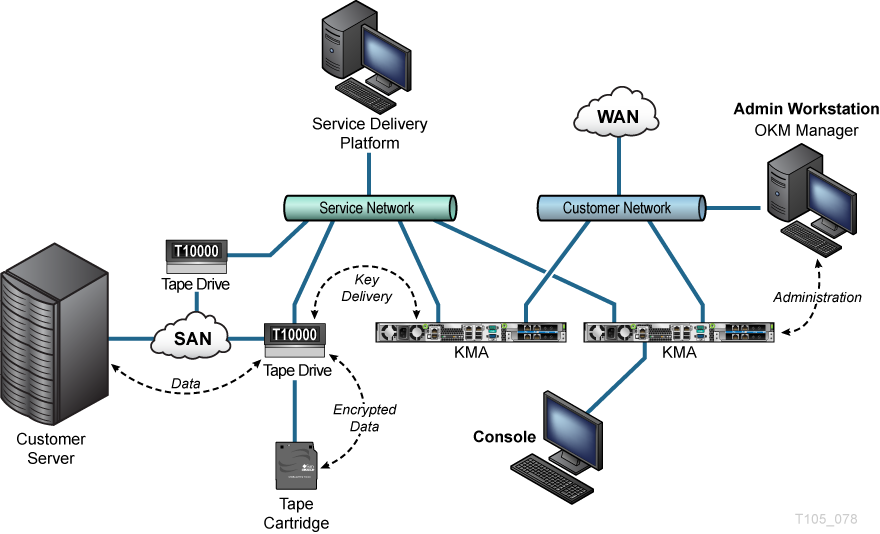

OKM prend en charge la mise en cluster de plusieurs KMA, ce qui fournit un équilibrage de charge et un basculement. Tous les KMA d'un cluster OKM agissent de façon active/active. Tous les KMA peuvent fournir toutes les capacités à n'importe quel agent. Les actions exécutées sur un KMA sont rapidement répliquées à d'autres KMA du cluster.

Agents

Les agents effectuent des actions cryptographiques ils chiffrent des données lors de l'écriture et les déchiffrent lors de la lecture. Les agents contactent le cluster OKM afin de créer et de récupérer des clés utiliser pour effectuer des opérations de cryptographie.

Connexions réseau

OKM utilise un réseau TCP/IP pour les connexions entre les KMA, les agents et les ordinateurs sur lesquels la GUI OKM est exécutée. Afin d'obtenir des connexions réseau flexibles, deux interfaces sont proposées pour les connexions réseau du KMA :

-

La connexion de gestion, destinée à la connexion au réseau du client

-

La connexion de service, destinée à la connexion aux lecteurs de bande

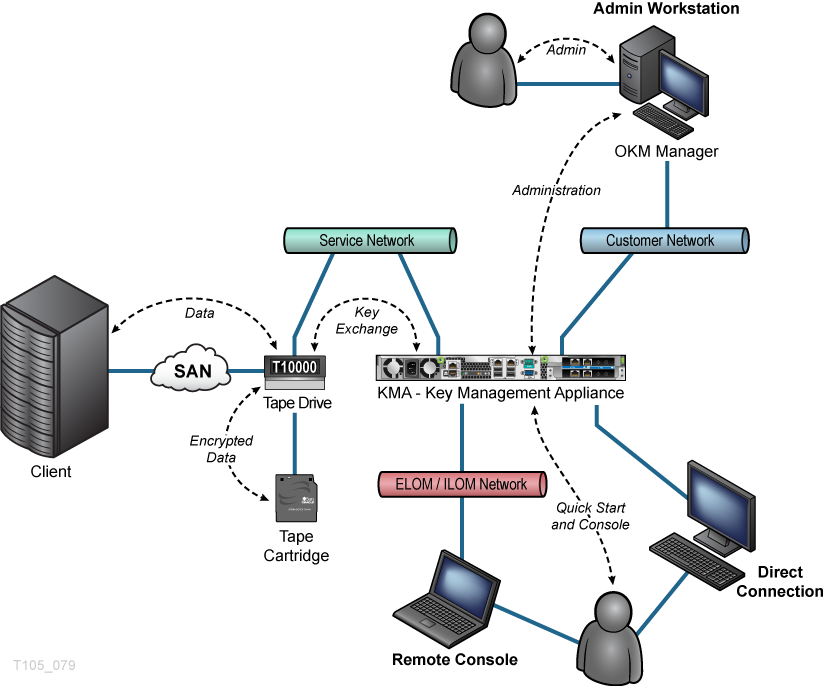

L'installation de KMA de production donne accès à des kits d'accessoires adaptés à la bibliothèque et contiennent des commutateurs et des câbles pour la connexion aux lecteurs et au KMA. Ceci est illustré dans la Figure 1-1.

Configuration initiale - Connexion directe ou console distante

La configuration initiale du KMA s'effectue via la connexion de la console. Vous pouvez effectuer cette configuration en utilisant un écran et un clavier connectés directement au KMA ou via la fonction de console distante d'Embedded Lights Out Manager (ELOM) ou d'Integrated Lights Out Manager (ILOM). Les gestionnaires ELOM et ILOM fournissent une connexion distante à la console qui vous permet d'exécuter des fonctions de serveur.

La fonction de console distante ELOM/ILOM nécessite une troisième connexion réseau, étiquetée ”ELOM/ILOM Network” dans la Figure 1-1. L'adresse IP du gestionnaire ELOM ou ILOM doit être configurée comme décrit à la section "Accès au KMA via le processeur de service" afin d'utiliser la fonction de console distante.

Remarque:

Le plus souvent le réseau ELOM/ILOM est identique au réseau du client.Configuration initiale - Programme QuickStart

Lors de la mise sous tension d'un KMA à l'état par défaut d'usine, une fonction d'assistant appelée QuickStart s'exécute sur la console pour effectuer la configuration initiale. Une fois cette configuration terminée, la plupart des autres fonctions peuvent être utilisées dans l'interface graphique utilisateur du gestionnaire OKM. une interface de console à fonctions limitées reste active pour un nombre réduit de fonctions.

Cycle de vie des clés

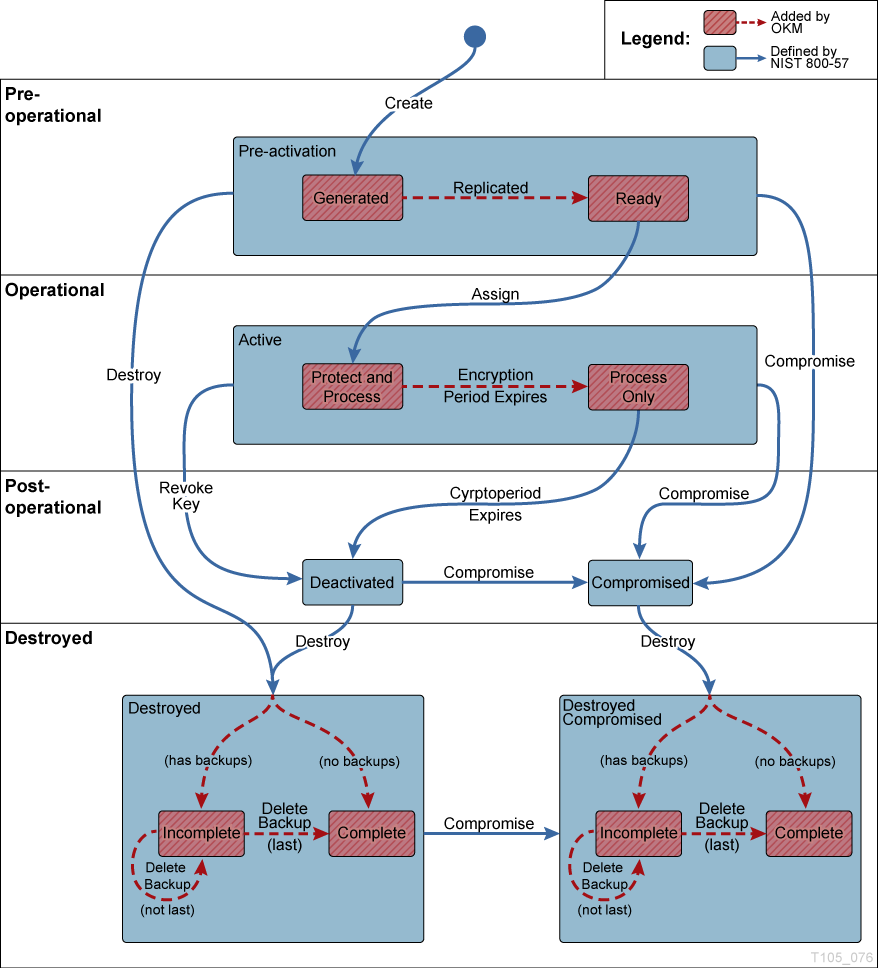

Les clés ont un cycle de vie défini en fonction de la stratégie de clés. Le cycle de vie imposé par OKM est défini selon les directives NIST 800-57. Quelques états supplémentaires sont ajoutés afin de gérer les nuances d'OKM.

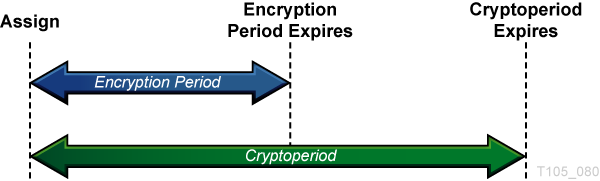

Le cycle de vie des clés est déterminé par les deux périodes définies dans les stratégies de clés :

-

Période de chiffrement

-

Cryptoperiod (Durée de validité)

La période de chiffrement est la période qui suit l'attribution d'une clé pouvant être utilisée pour chiffrer des données. La durée de validité est la période pouvant être utilisée pour le déchiffrement. Les deux périodes démarrent simultanément lors de l'attribution de la clé.

La Figure 1-2 présente les périodes d'un cycle de vie de clés.

Transition d'état

La période de chiffrement et la période de validité, combinée avec d'autres fonctions d'OKM, définissent une transition d'état des clés.

La Figure 1-3 présente les transitions d'état. Les états et transitions présentés en bleu sont déterminés par les directives NIST 800-57.

Etats et transitions de clés OKM

Dans la Figure 1-3, les états et les transitions en rouge sont ajoutés par OKM. Lors de l'examen des clés dans le gestionnaire OKM, seul l'état le plus central est répertorié. Les états OKM sont répertoriés ci-dessous.

Pré-activation

Cet état indique que la clé est générée mais n'est pas encore utilisable. Dans l'état de pré-activation, la clé peut avoir deux autres états, "générée" et "prête".

Générée

L'état "générée" indique que la clé a été créée sur un KMA d'un cluster OKM. Elle reste générée jusqu'à ce qu'elle ait été répliquée sur au moins un autre KMA dans un cluster multi-OKM. Dans un cluster contenant un seul KMA, une clé doit être enregistrée dans au moins une sauvegarde pour pouvoir passer à l'état "générée".

Active

Cet état indique que la clé peut être utilisée pour protéger (chiffrer) des informations ou pour traiter (déchiffrer) des informations préalablement protégées d'états NIST qu'une clé active peut être définie pour protéger uniquement, traiter uniquement ou protéger et traiter. De plus, il est précisé que pour les clés de chiffrement de données symétriques, une clé peut être utilisée pendant une certaine période pour protéger et traiter les informations puis, une fois cette période expirée, la clé peut être utilisée pour le traitement uniquement.

OKM ajoute deux sous-états à l'état "active". Ces états sont décrits dans les directives NIST, mais ne sont pas identifiés comme des états.

Protéger et traiter

une clé dans cet état peut être utilisée pour le chiffrement et le déchiffrement. Une clé est placée dans cet état lors de son attribution. L'attribution est effectuée lorsqu'un agent de chiffrement demande la création d'une nouvelle clé.

Traiter uniquement

Une clé dans cet état peut être utilisée pour le déchiffrement, mais pas le chiffrement. Lorsqu'un agent détermine qu'aucune clé disponible pour une certaine unité de données en cours de lecture ou d'écriture n'est dans l'état "protéger et traiter", il crée une nouvelle clé.

Les clés passent de l'état "protéger et traiter" à l'état "traiter uniquement" lors de l'expiration de la période de chiffrement de la clé.

Désactivée

Cet état indique que la clé a dépassé sa durée de validité mais peut toujours être requise pour traiter (déchiffrer) les informations. Selon les directives NIST, les clés dans cet état peuvent être utilisées pour traiter des données.

Selon les directives NIST, si des clés post-opérationnelles, y compris des clés désactivées et compromises, doivent rester accessibles, elles doivent être archivées. Il s'agit d'un processus de récupération de clés permettant dans rappeler des clés d'une archive et de mes rendre utilisables.

OKM fournit des archives sous forme de sauvegardes de KMA, mais ne peut pas rappeler une clé d'une sauvegarde. par conséquent OKM conserve des clés en phase post-opérationnelle dans le cluster OKM et les met à disposition sur demande d'un agent.

Compromise

Les clés ont l'état "compromise" lorsqu'elles sont publiées sur ou découvertes par une entité non autorisée. Les clés compromises ne doivent pas être utilisées pour protéger des informations, mais peuvent être utilisées pour traiter des informations.

Détruite/Détruite et compromise

Les clés détruites et détruites et compromises (clés compromises avant ou après leur destruction) n'existent plus. Cependant, des informations concernant la clé peuvent être conservées. Les composants de clés des clés détruites sont supprimés du cluster OKM. Les clés détruites ne seront pas fournies à un agent.

Remarque:

La seule façon de détruire une clé est d'utiliser la GUI ou l'API de gestion.Les directives NIST ne fournissent pas d'informations sur la destruction des clés en fonction du temps.

OKM définit deux sous-états dans les états "détruite" et "détruite et compromis" : incomplète et complète. Ces états sont créés car OKM ne contrôle pas les sauvegardes qu'il crée. Un administrateur client doit informer OKM lors de la destruction d'une sauvegarde. Une clé ne peut être réellement considérée comme détruite uniquement une fois que toutes les sauvegardes sont détruites.

Incomplète

Ce sous-état indique qu'il existe encore au moins une sauvegarde contenant la clé détruite. Dans ce sous-état, la clé n'existe dans aucun KMA du cluster OKM. Les clés dans cet état ne peuvent pas être fournies aux agents.

Complète

Ce sous-état indique que toutes les sauvegardes contenant la clé ont été détruites. La clé n'existe dans aucun KMA et dans aucune sauvegarde. En réalité, il peut encore exister des sauvegardes contenant la clé. Même si OKM considère les sauvegardes comme étant détruites, il est de la responsabilité de l'utilisateur de s'assurer que ces sauvegardes ont bien été détruites.

La transition vers l'état "détruite" a uniquement lieu suite à une commande administrative. De plus, les clés peuvent encore être fournies à un agent de chiffrement lorsqu'elles sont en phase post-opérationnelle (en état désactivée et compromise). Cette interprétation est conforme aux directives NIST pour la phase post-opérationnelle. Les directives NIST indiquent qu'une clé post-opérationnelle doit être détruite lorsqu'elle "n'est plus nécessaire". Vous seul pouvez savoir quand une clé "n'est plus nécessaire", pour que seule une entité externe puisse initier la transition vers l'état "détruite".

Contrôle d'accès basé sur les utilisateurs et les rôles

OKM permet de définir plusieurs utilisateurs, chacun possédant un ID utilisateur et une phrase de passe. Chaque utilisateur reçoit un ou plusieurs rôles prédéfinis. Ces rôles sont les suivants :

-

Agent de sécurité – Exécute la configuration et la gestion d'OKM.

-

Opérateur – Prend en charge la configuration de l'agent et les opérations quotidiennes.

-

Agent de conformité – Définit les groupes de clés et contrôle l'accès des agents aux groupes de clés.

-

Opérateur de sauvegarde – Réalise des opérations de sauvegarde.

-

Auditeur – Vérifie les pistes d'audit du système.

-

Membre du quorum – Inspecte et approuve les opérations en attente du quorum.

Un agent de sécurité est défini lors du processus QuickStart. D'autres utilisateurs peuvent être définis à l'aide de la GUI du gestionnaire OKM une fois que les opérations de QuickStart sont terminées.

Opérations autorisées pour chaque rôle

Le Tableau 1-3 répertorie les fonctions de chaque rôle. Il présente uniquement les opérations autorisées pour la GUI et la console. Une opération peut échouer lorsque vous tentez de l'exécuter, même si vous la voyez. Cela peut se produire si des rôles sont retirés à un utilisateur entre le moment de l'affichage et le moment de la tentative de l'opération.

Tous les rôles, à l'exception de celui d'Auditeur, doivent créer un système de chiffrement fonctionnel. Un utilisateur peut disposer d'un ou plusieurs rôles.

Protection du quorum

OKM fournit également une protection de quorum pour certaines opérations. Vous pouvez définir un quorum d'un maximum de 10 utilisateurs et un seuil compris entre un et le nombre d'utilisateurs de quorum. Ces informations sont appelées "références de scission de clés"(voir la section "Saisie des références de scission de clés").

Les ID utilisateur et phrases de passe sont différents des ID utilisateur et phrases de passe utilisés pour se connecter au système. Lorsque vous tentez d'exécuter une opération nécessitant l'approbation du quorum, un écran s'affiche pour vous indiquer que tous les utilisateurs du quorum peuvent saisir leur Id utilisateur et leur phrase de passe. Vous devez au moins fournir le seuil indiqué d'ID utilisateur et de phrase de passe pour que l'opération soit autorisée.

Unités de données, clés, groupes de clés et stratégies de clés

Les unités de données sont utilisées pour représenter des données chiffrées par des agents. Pour les lecteurs de bande, une unité de données est une cartouche de bande et les unités de données sont toujours présentes. Il ne s'agit pas d'une condition fondamentale et les futurs agents peuvent fonctionner sans définir d'unités de données.

Les clés correspondent aux valeurs de clés réelles (composant de clé) et à leurs métadonnées associées.

Les stratégies de clés définissent les paramètres régissant les clés. Cela comprend les paramètres de cycle de vie (tels que la période de chiffrement et la durée de validité) et les paramètres d'exportation/importation (importation autorisée, exportation autorisée, par exemple)

Les groupes de clés associent des clés et des stratégies de clés. Les groupes de clés ont une stratégie de clé spécifique et sont attribués à des agents. Chaque agent dispose d'une liste de groupes de clés autorisés. Les agents peuvent récupérer uniquement les clés attribuées à l'un des groupes de clés autorisés. Les agents disposent également d'un groupe de clés par défaut. Lorsqu'un agent crée une clé (et plus particulièrement lorsqu'il attribue cette dernière à une unité de données), la clé est placée dans le groupe de clés par défaut de l'agent. Une fonctionnalité permet aux agents de contrôler de façon plus sophistiquée des groupes de clés. Cependant, les agents existant ne peuvent pas bénéficier de cette fonctionnalité.

Pour que le système fonctionne, au moins une stratégie de clés et un groupe de clés doivent être définis. Ce groupe de clés doit être défini comme groupe de clés par défaut pour tous les agents.

Connexions TCP/IP et KMA

Si un pare-feu existe entre les entités (gestionnaire ou agents OKM et autres KMA dans le même cluster) et le KMA, le pare-feu doit permettre à l'entité d'établir des connexions TCP/IP avec le KMA sur les ports suivants :

-

Les communications entre le gestionnaire OKM et les KMA utilisent les ports 3331, 3332, 3333 et 3335.

-

Les communications entre les agents et les KMA utilisent les ports 3331, 3332, 3334 et 3335.

-

Les communications d'un KMA à un autre utilisent les ports 3331, 3332 et 3336.

Remarque:

Pour les utilisateurs configurant leurs KMA pour utiliser des adresses IPv6, les pare-feux de périmètre basés IPv4 doivent être configurés pour rejeter tous les paquets sortants 41 du protocole IPv4 et les paquets 3544 du port UDP, afin d'empêcher les hôtes Internet d'utiliser du trafic transitant par des tunnels IPv6 sur IPv4 pour atteindre des hôtes internes.Reportez-vous à la documentation de configuration de votre pare-feu pour obtenir davantage d'informations. Le Tableau 1-1 répertorie les ports que les KMA utilisent de façon explicite ou les ports auxquels les KMA fournissent des services.

Tableau 1-1 connexions aux ports du KMA

| Numéro de port | Protocole | Direction | Description |

|---|---|---|---|

|

22 |

TCP |

Ecoute |

SSH (uniquement lorsque le support technique est activé) |

|

123 |

TCP/UDP |

Ecoute |

NTP |

|

3331 |

TCP |

Ecoute |

Service CA OKM |

|

3332 |

TCP |

Ecoute |

Service de certificats OKM |

|

3333 |

TCP |

Ecoute |

Service de gestion OKM |

|

3334 |

TCP |

Ecoute |

Service d'agent OKM |

|

3335 |

TCP |

Ecoute |

Service de découverte OKM |

|

3336 |

TCP |

Ecoute |

Service de réplication OKM |

Le Tableau 1-2 présente les autres services écoutant les ports pouvant ne pas être utilisés.

| Numéro de port | Protocole | Direction | Description |

|---|---|---|---|

|

53 |

TCP/UDP |

Connexion |

DNS (uniquement lorsque le KMA est configuré pour utiliser le protocole DNS) |

|

68 |

UDP |

Connexion |

DHCP (uniquement lorsque le KMA est configuré pour utiliser le protocole DHCP) |

|

111 |

TCP/UDP |

Ecoute |

RPC (les KMA répondent aux demandes rpcinfo). Ce port est ouvert aux demandes externes uniquement sur KMS 2.1 et versions antérieures |

|

161 |

UDP |

Connexion |

SNMP (uniquement lorsque des gestionnaires SNMP sont définis) |

|

546 |

UDP |

Connexion |

DHCPv6 (uniquement lorsque le KMA est configuré pour utiliser les protocoles DHCP et IPv6) |

|

4045 |

TCP/UDP |

Ecoute |

Démon de verrouillage NFS (KMS 2.0 uniquement) |

Remarque:

Le port 443 doit être ouvert pour permettre aux clients d'accéder à l'interface Web du processeur de services et à la console OKM via le pare-feu. Reportez-vous au Manuel d'installation et d'entretien d'Oracle Key Manager pour voir les ports ELOM et ILOM.Configuration logicielle requise du gestionnaire OKM

Pour exécuter le gestionnaire OKM, vous devez disposer d'une station de travail exécutant d'un des logiciels suivants :

-

Solaris 10 10/09 (mise à jour 8) x86

-

Solaris 10 9/10 (mise à jour 9) SPARC

-

Solaris 10 9/10 (mise à jour 9) x86

-

Microsoft Windows 7 Professionnel

-

Microsoft Windows 7 Entreprise

-

Microsoft Windows Vista Professionnel

-

Microsoft Windows XP Professionnel Version 2002

-

Microsoft Windows XP Professionnel

-

Microsoft Windows Server 2008 Version 6.0

-

Microsoft Windows Server 2003 R2 Standard Edition

-

Microsoft Windows Server 2003

Vous n'avez pas besoin de droits d'administrateur (sous Windows) ou racine (sous Solaris) pour installer et appeler la GUI.

Utilisation de l'aide en ligne

Le gestionnaire OKM contient une aide en ligne complète. Pour afficher l'aide sur tous les écrans du gestionnaire OKM,

-

Cliquez sur le bouton Help (Aide) situé dans la partie supérieure du panneau d'aide générale.

ou

-

Accédez au panneau en appuyant sur la touche Tab ou en cliquant sur le panneau. Ensuite, appuyez sur F1 pour afficher l'aide contextuelle.

Contrôle d'accès basé sur les rôles

OKM définit les rôles suivants :

-

Agent de sécurité – Gère les paramètres de sécurité, les utilisateurs, les sites et les partenaires de transfert.

-

Agent de conformité – Gère les stratégies de clés et les groupes de clés et définit quels agents et partenaires de transfert peuvent utiliser des groupes de clés.

-

Opérateur – Gère les agents, les unités de données et les clés.

-

Membre du quorum – Inspecte et approuve les opérations en attente du quorum.

Un seul compte utilisateur de KMA peut avoir un ou plusieurs rôles. Le KMA vérifie que l'entité utilisateur à l'origine de la demande est autorisée à exécuter une opération en fonction des rôles de l'utilisateur. Pour plus d'informations sur les rôles, reportez-vous à la section "Connexion au KMA".

Opérations basées sur les rôles

Le Tableau 1-3 présente les opérations système que tous les rôles utilisateur peuvent effectuer. Voici la signification des entrées des colonnes ”Roles (Rôles)” :

-

Yes (Oui) – Le rôle peut effectuer cette opération.

-

Quorum (Quorum) – Le rôle peut effectuer cette opération mais doit également fournir un quorum.

-

N/A (N/A) – Signifie que le rôle ne peut pas effectuer l'opération.

Tableau 1-3 Opérations système/Rôles utilisateur

| Entité | Opération | Rôles | |||||

|---|---|---|---|---|---|---|---|

| Responsable de la sécurité | Agent de conformité | Opérateur | Opérateur de sauvegarde | Auditeur | Membre du quorum | ||

|

Console |

|||||||

|

Connexion |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

|

Définition de l'environnement linguistique du KMA |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Définition de l'adresse IP du KMA |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Activation du support technique |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Désactivation du support technique |

Oui |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Activation de l'administrateur principal |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Désactivation de l'administrateur principal |

Oui |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Redémarrage du KMA |

N/A |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Arrêt du KMA |

N/A |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Connexion d'OKM au cluster |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Définition de la phrase de passe de l'utilisateur |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Réinitialisation du KMA |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Déconnexion |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

|

Connexion |

|||||||

|

Connexion |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

|

Création d'un profil |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

|

Suppression d'un profil |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

|

Définition des paramètres de configuration |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

|

Déconnexion |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

|

Références de scission de clés |

|||||||

|

Etablissement d'une liste |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Modification |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Déverrouillage autonome |

|||||||

|

Etablissement d'une liste |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Modification |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Verrouillage/déverrouillage du KMA |

|||||||

|

Etablissement de la liste des états |

Oui |

Oui |

Oui |

Oui |

Oui |

N/A |

|

|

Verrouillage |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Déverrouillage |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Site |

|||||||

|

Création |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Etablissement d'une liste |

Oui |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Modification |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Suppression |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Paramètres de sécurité |

|||||||

|

Etablissement d'une liste |

Oui |

Oui |

Oui |

Oui |

Oui |

N/A |

|

|

Modification |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

KMA |

|||||||

|

Création |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Etablissement d'une liste |

Oui |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Modification |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Suppression |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Utilisateur |

|||||||

|

Création |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Etablissement d'une liste |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Modification |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Modification de la phrase de passe |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Suppression |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Rôle |

|||||||

|

Ajout |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Etablissement d'une liste |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Stratégie de clés |

|||||||

|

Création |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Etablissement d'une liste |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Modification |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Suppression |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Groupe de clés |

|||||||

|

Création |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Etablissement d'une liste |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Etablissement de la liste des unités de données |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Etablissement de la liste des agents |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Modification |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Suppression |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Agent |

|||||||

|

Création |

N/A |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Etablissement d'une liste |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Modification |

N/A |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Modification de la phrase de passe |

N/A |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Suppression |

N/A |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Attribution des agents ou des groupes de clés |

|||||||

|

Etablissement d'une liste |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Modification |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Unité de données |

|||||||

|

Création |

N/A |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Etablissement d'une liste |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Modification |

N/A |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Modification des groupes de clés |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Suppression |

N/A |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Clés |

|||||||

|

Etablissement de la liste des clés d'unités de données |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Destruction |

N/A |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Compromission |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Partenaires de transfert |

|||||||

|

Configuration |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Etablissement d'une liste |

Oui |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Modification |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Suppression |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Clés de transfert de clés |

|||||||

|

Etablissement d'une liste |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Mise à jour |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Attributions de groupe de clés de partenaire de transfert |

|||||||

|

Etablissement d'une liste |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Modification |

N/A |

Oui |

N/A |

N/A |

N/A |

N/A |

|

|

Sauvegarde |

|||||||

|

Création |

N/A |

N/A |

N/A |

Oui |

N/A |

N/A |

|

|

Etablissement d'une liste |

Oui |

Oui |

Oui |

Oui |

N/A |

N/A |

|

|

Etablissement de la liste des sauvegardes contenant des clés détruites |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Restauration |

Quorum |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Confirmation de la destruction |

N/A |

N/A |

N/A |

Oui |

N/A |

N/A |

|

|

Sauvegarde de la sécurité principale |

|||||||

|

Création |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Gestionnaire SNMP |

|||||||

|

Création |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Etablissement d'une liste |

Oui |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Modification |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Suppression |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Evénement d'audit |

|||||||

|

Affichage |

Oui |

Oui |

Oui |

Oui |

Oui |

N/A |

|

|

Affichage de l'historique des agents |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Affichage de l'historique des unités de données |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Affichage de l'historique des clés d'unité de données |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Dump système |

|||||||

|

Création |

Oui |

N/A |

Oui |

N/A |

N/A |

N/A |

|

|

Heure système |

|||||||

|

Etablissement d'une liste |

Oui |

Oui |

Oui |

Oui |

Oui |

N/A |

|

|

Modification |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Serveur NTP |

|||||||

|

Etablissement d'une liste |

Oui |

Oui |

Oui |

Oui |

Oui |

N/A |

|

|

Modification |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Version logicielle |

|||||||

|

Etablissement d'une liste |

Oui |

Oui |

Oui |

Oui |

Oui |

N/A |

|

|

Mise à niveau |

N/A |

N/A |

Quorum |

N/A |

N/A |

N/A |

|

|

Configuration réseau |

|||||||

|

Affichage |

Oui |

Oui |

Oui |

Oui |

Oui |

N/A |

|

|

Opérations du quorum en attente |

|||||||

|

Approbation |

N/A |

N/A |

N/A |

N/A |

N/A |

Quorum |

|

|

Suppression |

Oui |

N/A |

N/A |

N/A |

N/A |

N/A |

|

|

Liste de clés |

|||||||

|

Demande |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Etablissement de l'historique des activités |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Liste des performances des agents |

|||||||

|

Demande |

N/A |

Oui |

Oui |

N/A |

N/A |

N/A |

|

|

Liste des performances des KMA |

|||||||

|

Demande |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

|

Charge en cours |

|||||||

|

Demande |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|